ITパスポート過去問集 - 令和3年

問1

E-R図を使用してデータモデリングを行う理由として,適切なものはどれか。

| ア | 業務上でのデータのやり取りを把握し,ワークフローを明らかにする。 |

|---|---|

| イ | 現行業務でのデータの流れを把握し,業務遂行上の問題点を明らかにする。 |

| ウ | 顧客や製品といった業務の管理対象間の関係を図示し,その業務上の意味を明らかにする。 |

| エ | データ項目を詳細に検討し,データベースの実装方法を明らかにする。 |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

「ア」… 不適切。E-R図はデータの関係を示すものであり、ワークフローやデータのやり取りを把握するためのツールではありません。

「イ」… 不適切。データフローや業務遂行上の問題点を洗い出すためのツールは、データフロー図(DFD)や業務フロー図です。

「ウ」… 正解。E-R図は顧客や製品などの業務で扱う管理対象(エンティティ)間の関係(リレーションシップ)を明示的に示すためのツールです。

「エ」… 不適切。E-R図は、データ項目やデータベースの実装方法を直接示すものではなく、むしろエンティティ間の関係性を高レベルで示すものです。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

「ア」… 不適切。E-R図はデータの関係を示すものであり、ワークフローやデータのやり取りを把握するためのツールではありません。

「イ」… 不適切。データフローや業務遂行上の問題点を洗い出すためのツールは、データフロー図(DFD)や業務フロー図です。

「ウ」… 正解。E-R図は顧客や製品などの業務で扱う管理対象(エンティティ)間の関係(リレーションシップ)を明示的に示すためのツールです。

「エ」… 不適切。E-R図は、データ項目やデータベースの実装方法を直接示すものではなく、むしろエンティティ間の関係性を高レベルで示すものです。

問2

国際標準化機関に関する記述のうち,適切なものはどれか。

| ア | ICANNは,工業や科学技術分野の国際標準化機関である。 |

|---|---|

| イ | IECは,電子商取引分野の国際標準化機関である。 |

| ウ | IEEEは,会計分野の国際標準化機関である。 |

| エ | ITUは,電気通信分野の国際標準化機関である。 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

解説 :

「ア」… 不適切。ICANN(Internet Corporation for Assigned Names and Numbers)はインターネット上で利用される識別情報の割り当てや管理などを行う国際的な非営利法人です。

「イ」… 不適切。IEC(International Electrotechnical Commission)は電気・電子技術に関する標準規格を策定する国際的な標準化機関です。

「ウ」… 不適切。IEEE(Institute of Electrical and Electronic Engineers)は電気・電子分野における世界最大の専門化組織です。主に工学分野における学会としての活動と、工業技術の標準化団体としての活動を行っています。

「エ」… 正解。ITU(International Telecommunication Union)は電気通信分野の標準化機関です。電気通信部門のITU-Tと無線通信部門のITU-Rに分かれます。

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

解説 :

「ア」… 不適切。ICANN(Internet Corporation for Assigned Names and Numbers)はインターネット上で利用される識別情報の割り当てや管理などを行う国際的な非営利法人です。

「イ」… 不適切。IEC(International Electrotechnical Commission)は電気・電子技術に関する標準規格を策定する国際的な標準化機関です。

「ウ」… 不適切。IEEE(Institute of Electrical and Electronic Engineers)は電気・電子分野における世界最大の専門化組織です。主に工学分野における学会としての活動と、工業技術の標準化団体としての活動を行っています。

「エ」… 正解。ITU(International Telecommunication Union)は電気通信分野の標準化機関です。電気通信部門のITU-Tと無線通信部門のITU-Rに分かれます。

問3

人間の脳神経の仕組みをモデルにして,コンピュータプログラムで模したものを表す用語はどれか。

| ア | ソーシャルネットワーク |

|---|---|

| イ | デジタルトランスフォーメーション |

| ウ | ニューラルネットワーク |

| エ | ブレーンストーミング |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

解説 :

人間の脳神経(ニューロン)が網目状に繋がり合って電気信号をやり取りする仕組みをコンピュータプログラムで再現したものを「ニューラルネットワーク」(正確には人工ニューラルネットワーク)と言います。「ウ」が正解です。

「ア」の「ソーシャルネットワーク」は、人と人との繋がりやコミュニケーションを支援するネットサービスや、そのようなサービス上で展開される社会を指します。

「イ」の「デジタルトランスフォーメーション」は、デジタル技術を前提に、企業などの事業や業務を根本から作り変える改革を指します。

「エ」の「ブレーンストーミング」は、集団で行うアイデアの発想法の一つで、参加者が集まって会合を開き、思いつくまま次々自由にアイデアを発言し合う手法です。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

解説 :

人間の脳神経(ニューロン)が網目状に繋がり合って電気信号をやり取りする仕組みをコンピュータプログラムで再現したものを「ニューラルネットワーク」(正確には人工ニューラルネットワーク)と言います。「ウ」が正解です。

「ア」の「ソーシャルネットワーク」は、人と人との繋がりやコミュニケーションを支援するネットサービスや、そのようなサービス上で展開される社会を指します。

「イ」の「デジタルトランスフォーメーション」は、デジタル技術を前提に、企業などの事業や業務を根本から作り変える改革を指します。

「エ」の「ブレーンストーミング」は、集団で行うアイデアの発想法の一つで、参加者が集まって会合を開き、思いつくまま次々自由にアイデアを発言し合う手法です。

問4

エンタープライズサーチの説明として,最も適切なものはどれか。

| ア | 企業内の様々なシステムに蓄積されている定型又は非定型なデータを,一元的に検索するための仕組み |

|---|---|

| イ | 自然言語処理を実現するための基礎データとなる,電子化された大量の例文データベース |

| ウ | 写真や書類などを光学的に読み取り,ディジタルデータ化するための画像入力装置 |

| エ | 情報システムや業務プロセスの現状を把握し,あるべき企業の姿とのギャップを埋めるための目標を設定し,全体最適化を図ること |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

解説 :

エンタープライズサーチとは、企業などの様々な情報システムに格納されているデータ群を索引付けし、横断的に検索できるようにしたシステムです。「ア」が正解です。

「イ」は「コーパス」の説明です。

「ウ」は「イメージスキャナ」の説明です。

「オ」は「エンタープライズアーキテクチャ」(EA)の説明です。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

解説 :

エンタープライズサーチとは、企業などの様々な情報システムに格納されているデータ群を索引付けし、横断的に検索できるようにしたシステムです。「ア」が正解です。

「イ」は「コーパス」の説明です。

「ウ」は「イメージスキャナ」の説明です。

「オ」は「エンタープライズアーキテクチャ」(EA)の説明です。

問5

クラウドコンピューティングの説明として,最も適切なものはどれか。

| ア | システム全体を管理する大型汎用機などのコンピュータに,データを一極集中させて処理すること |

|---|---|

| イ | 情報システム部門以外の人が自らコンピュータを操作し,自分や自部門の業務に役立てること |

| ウ | ソフトウェアやハードウェアなどの各種リソースを,インターネットなどのネットワークを経由して,オンデマンドでスケーラブルに利用すること |

| エ | ネットワークを介して,複数台のコンピュータに処理を分散させ,処理結果を共有すること |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

解説 :

クラウドコンピューティングとは、コンピュータの機能や処理能力、ソフトウェア、データなどをインターネットなどの通信ネットワークを通じてサービスとして呼び出して遠隔から利用することを指します。「ウ」が正解です。

「ア」は「集中処理システム」の説明です。

「イ」は「エンドユーザーコンピューティング」(EUC)の説明です。

「エ」は「分散処理システム」の説明です。

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

解説 :

クラウドコンピューティングとは、コンピュータの機能や処理能力、ソフトウェア、データなどをインターネットなどの通信ネットワークを通じてサービスとして呼び出して遠隔から利用することを指します。「ウ」が正解です。

「ア」は「集中処理システム」の説明です。

「イ」は「エンドユーザーコンピューティング」(EUC)の説明です。

「エ」は「分散処理システム」の説明です。

問6

インターネットに接続できる機能が搭載されており,車載センサで計測した情報をサーバへ送信し,そのサーバから運転に関する情報のフィードバックを受けて運転の支援などに活用することができる自動車を表す用語として,最も適切なものはどれか。

| ア | カーシェアリング |

|---|---|

| イ | カーナビゲーションシステム |

| ウ | コネクテッドカー |

| エ | 電気自動車 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

自動車を無線でインターネットに接続し、センサーの計測結果をサーバに送信して処理結果を受け取り、結果を制御などに反映させる仕組みを「コネクテッドカー」と言います。「ウ」が正解です。

「ア」の「カーシェアリング」は、事業者の保有する車両を利用者間で共有し、短い時間単位で借りられるようにしたサービスです。

「イ」の「カーナビゲーションシステム」は、地図に自動車の現在位置を表示して目的地までの道順を案内する車載システムです。

「エ」の「電気自動車」は、駆動系を化石燃料で動くエンジンではなく、バッテリーと電気モーターの組み合わせにした自動車のことです。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

自動車を無線でインターネットに接続し、センサーの計測結果をサーバに送信して処理結果を受け取り、結果を制御などに反映させる仕組みを「コネクテッドカー」と言います。「ウ」が正解です。

「ア」の「カーシェアリング」は、事業者の保有する車両を利用者間で共有し、短い時間単位で借りられるようにしたサービスです。

「イ」の「カーナビゲーションシステム」は、地図に自動車の現在位置を表示して目的地までの道順を案内する車載システムです。

「エ」の「電気自動車」は、駆動系を化石燃料で動くエンジンではなく、バッテリーと電気モーターの組み合わせにした自動車のことです。

問7

著作権法によって保護の対象と成り得るものだけを,全て挙げたものはどれか。

a インターネットに公開されたフリーソフトウェア

b データベースの操作マニュアル

c プログラム言語

d プログラムのアルゴリズム

a インターネットに公開されたフリーソフトウェア

b データベースの操作マニュアル

c プログラム言語

d プログラムのアルゴリズム

| ア | a,b |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | c,d |

問8

画期的な製品やサービスが消費者に浸透するに当たり,イノベーションへの関心や活用の時期によって消費者をアーリーアダプタ,アーリーマジョリティ,イノベータ,ラガード,レイトマジョリティの五つのグループに分類することができる。このうち,活用の時期が2番目に早いグループとして位置付けられ,イノベーションの価値を自ら評価し,残る大半の消費者に影響を与えるグループはどれか。

| ア | アーリーアダプタ |

|---|---|

| イ | アーリーマジョリティ |

| ウ | イノベータ |

| エ | ラガード |

問9

不適切な行為 a~c のうち,不正競争防止法で規制されているものだけを全て挙げたものはどれか。

a キャンペーンの応募者の個人情報を,応募者に無断で他の目的のために利用する行為

b 他人のIDとパスワードを不正に入手し,それらを使用してインターネット経由でコンピュータにアクセスする行為

c 不正な利益を得ようとして,他社の商品名や社名に類似したドメイン名を使用する行為

a キャンペーンの応募者の個人情報を,応募者に無断で他の目的のために利用する行為

b 他人のIDとパスワードを不正に入手し,それらを使用してインターネット経由でコンピュータにアクセスする行為

c 不正な利益を得ようとして,他社の商品名や社名に類似したドメイン名を使用する行為

| ア | a |

|---|---|

| イ | a,c |

| ウ | b |

| エ | c |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

「a」 … 規制されません。これは個人情報保護に関わる問題であり、個人情報保護法やプライバシーに関連する法律によって規制されるべきものです。不正競争防止法では規制されません。

「b」 … 規制されません。これはコンピュータに対する不正アクセス行為であり、主に不正アクセス禁止法で規制されています。不正競争防止法には該当しません。

「c」 … 規制されます。不正競争防止法における規制対象です。特に、他社の商標や名称を無断で使用し、誤解を招いて利益を得る行為(例えば、商標権侵害や不正な競争)に該当します。

「c」のみが該当するため「エ」が正解です。

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

「a」 … 規制されません。これは個人情報保護に関わる問題であり、個人情報保護法やプライバシーに関連する法律によって規制されるべきものです。不正競争防止法では規制されません。

「b」 … 規制されません。これはコンピュータに対する不正アクセス行為であり、主に不正アクセス禁止法で規制されています。不正競争防止法には該当しません。

「c」 … 規制されます。不正競争防止法における規制対象です。特に、他社の商標や名称を無断で使用し、誤解を招いて利益を得る行為(例えば、商標権侵害や不正な競争)に該当します。

「c」のみが該当するため「エ」が正解です。

問10

技術ロードマップの説明として,適切なものはどれか。

| ア | カーナビゲーションシステムなどに用いられている最短経路の探索機能の実現に必要な技術を示したもの |

|---|---|

| イ | 業務システムの開発工程で用いるソフトウェア技術の一覧を示したもの |

| ウ | 情報システム部門の人材が習得すべき技術をキャリアとともに示したもの |

| エ | 対象とする分野において,実現が期待されている技術を時間軸とともに示したもの |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

技術ロードマップとは、ある領域の科学技術・工業技術の研究・開発に携わる人たちが、その技術の将来の展望をまとめたものを指します。「エ」が正解です。

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

技術ロードマップとは、ある領域の科学技術・工業技術の研究・開発に携わる人たちが、その技術の将来の展望をまとめたものを指します。「エ」が正解です。

問11

RPA(Robotic Process Automation)の特徴として,最も適切なものはどれか。

| ア | 新しく設計した部品を少ロットで試作するなど,工場での非定型的な作業に適している。 |

|---|---|

| イ | 同じ設計の部品を大量に製造するなど,工場での定型的な作業に適している。 |

| ウ | システムエラー発生時に,状況に応じて実行する処理を選択するなど,PCで実施する非定型的な作業に適している。 |

| エ | 受注データの入力や更新など,PCで実施する定型的な作業に適している。 |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

RPAとは、パソコンのアプリケーションソフトの操作をソフトウェアに記録して自動化する仕組みで、定型的な操作の反復を効率的にこなすことができるようになります。「エ」が正解です。

「ア」… RPAでは物理的な作業も非定型的な作業もできません。

「イ」… RPAでは物理的な作業はできません。

「ウ」… RPAでは非定型的な作業はできません。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

RPAとは、パソコンのアプリケーションソフトの操作をソフトウェアに記録して自動化する仕組みで、定型的な操作の反復を効率的にこなすことができるようになります。「エ」が正解です。

「ア」… RPAでは物理的な作業も非定型的な作業もできません。

「イ」… RPAでは物理的な作業はできません。

「ウ」… RPAでは非定型的な作業はできません。

問12

労働者派遣に関する記述 a~c のうち,適切なものだけを全て挙げたものはどれか。

a 派遣契約の種類によらず,派遣労働者の選任は派遣先が行う。

b 派遣労働者であった者を,派遣元との雇用期間が終了後,派遣先が雇用してもよい。

c 派遣労働者の給与を派遣先が支払う。

a 派遣契約の種類によらず,派遣労働者の選任は派遣先が行う。

b 派遣労働者であった者を,派遣元との雇用期間が終了後,派遣先が雇用してもよい。

c 派遣労働者の給与を派遣先が支払う。

| ア | a |

|---|---|

| イ | a,b |

| ウ | b |

| エ | b,c |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

解説 :

「a」… 不適切。派遣労働者の選任は、派遣元が行います。派遣先は選任の権限を持っていません。

「b」… 適切。派遣先は、派遣労働者との契約終了後、その労働者を直接雇用することが可能です。

「c」… 不適切。派遣労働者の給与は派遣元が支払います。派遣先は派遣元に料金を支払うものの、派遣労働者に直接給与を支払うことはありません。

「b」のみが適切なため「ウ」が正解です。

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

解説 :

「a」… 不適切。派遣労働者の選任は、派遣元が行います。派遣先は選任の権限を持っていません。

「b」… 適切。派遣先は、派遣労働者との契約終了後、その労働者を直接雇用することが可能です。

「c」… 不適切。派遣労働者の給与は派遣元が支払います。派遣先は派遣元に料金を支払うものの、派遣労働者に直接給与を支払うことはありません。

「b」のみが適切なため「ウ」が正解です。

問13

FinTechの事例として,最も適切なものはどれか。

| ア | 銀行において,災害や大規模障害が発生した場合に勘定系システムが停止することがないように,障害発生時には即時にバックアップシステムに切り替える。 |

|---|---|

| イ | クレジットカード会社において,消費者がクレジットカードの暗証番号を規定回数連続で間違えて入力した場合に,クレジットカードを利用できなくなるようにする。 |

| ウ | 証券会社において,顧客がPCの画面上で株式売買を行うときに,顧客に合った投資信託を提案したり自動で資産運用を行ったりする,ロボアドバイザのサービスを提供する。 |

| エ | 損害保険会社において,事故の内容や回数に基づいた等級を設定しておき,インターネット自動車保険の契約者ごとに,1年間の事故履歴に応じて等級を上下させるとともに,保険料を変更する。 |

問14

ソフトウェアライフサイクルを,企画プロセス,要件定義プロセス,開発プロセス,運用プロセスに分けるとき,システム化計画を踏まえて,利用者及び他の利害関係者が必要とするシステムの機能を明確にし,合意を形成するプロセスはどれか。

| ア | 企画プロセス |

|---|---|

| イ | 要件定義プロセス |

| ウ | 開発プロセス |

| エ | 運用プロセス |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

解説 :

ソフトウェア開発で、利用者などに聞き取りを行ってシステムの機能を明確化していく工程を「要件定義」と言います。「イ」が正解です。

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

解説 :

ソフトウェア開発で、利用者などに聞き取りを行ってシステムの機能を明確化していく工程を「要件定義」と言います。「イ」が正解です。

問15

A社の情報システム部門は,B社のソフトウェアパッケージを活用して,営業部門が利用する営業支援システムを構築することにした。構築に合わせて,EUC(End User Computing)を推進するとき,業務データの抽出や加工,統計資料の作成などの運用を行う組織として,最も適切なものはどれか。

| ア | A社の営業部門 |

|---|---|

| イ | A社の情報システム部門 |

| ウ | B社のソフトウェアパッケージ開発部門 |

| エ | B社のソフトウェアパッケージ導入担当部門 |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

解説 :

EUCは「エンドユーザーコンピューティング」の略で、システムの実際の利用者(エンドユーザー)自身が、システムの開発や構築、運用に携わる方式を指します。この例ではA社の営業部門がユーザーなので、自身で運用を行います。「ア」が正解です。

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

解説 :

EUCは「エンドユーザーコンピューティング」の略で、システムの実際の利用者(エンドユーザー)自身が、システムの開発や構築、運用に携わる方式を指します。この例ではA社の営業部門がユーザーなので、自身で運用を行います。「ア」が正解です。

問16

マーチャンダイジングの説明として,適切なものはどれか。

| ア | 消費者のニーズや欲求,購買動機などの基準によって全体市場を幾つかの小さな市場に区分し,標的とする市場を絞り込むこと |

|---|---|

| イ | 製品の出庫から販売に至るまでの物の流れを統合的に捉え,物流チャネル全体を効果的に管理すること |

| ウ | 店舗などにおいて,商品やサービスを購入者のニーズに合致するような形態で提供するために行う一連の活動のこと |

| エ | 配送コストの削減と,消費者への接触頻度増加によるエリア密着性向上を狙って,同一エリア内に密度の高い店舗展開を行うこと |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

解説 :

マーチャンダイジングとは、小売業などで商品やサービスをどのように提供するかに関わる一連の活動を指します。「ウ」が正解です。

「ア」は「セグメンテーション」の説明です。

「イ」は「ロジスティクス」の説明です。

「エ」は「ドミナント戦略」の説明です。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

解説 :

マーチャンダイジングとは、小売業などで商品やサービスをどのように提供するかに関わる一連の活動を指します。「ウ」が正解です。

「ア」は「セグメンテーション」の説明です。

「イ」は「ロジスティクス」の説明です。

「エ」は「ドミナント戦略」の説明です。

問17

プロバイダが提供したサービスにおいて発生した事例 a~c のうち,プロバイダ責任制限法によって,プロバイダの対応責任の対象となり得るものだけを全て挙げたものはどれか。

a 氏名などの個人情報が電子掲示板に掲載されて,個人の権利が侵害された。

b 受信した電子メールの添付ファイルによってマルウェアに感染させられた。

c 無断で利用者IDとパスワードを使われて,ショッピングサイトにアクセスされた。

a 氏名などの個人情報が電子掲示板に掲載されて,個人の権利が侵害された。

b 受信した電子メールの添付ファイルによってマルウェアに感染させられた。

c 無断で利用者IDとパスワードを使われて,ショッピングサイトにアクセスされた。

| ア | a |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | c |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

解説 :

プロバイダ責任制限法は、インターネット上で権利侵害が発生した際に、発信者側にサービスを提供しているプロバイダ等の事業者の責任を制限し、また、被害を受けたとする側が発信者情報の開示を請求する権利について定めた法律です。

「a」… 対象です。掲示板などでプライバシー侵害が行われた場合はプロバイダは規定の手続きに従って対応しなければなりません。

「b」… 対象外です。マルウェア感染はプロバイダ責任制限法とは関係ありません。

「c」… 対象外です。不正アクセスはプロバイダ責任制限法とは関係ありません。

「a」のみが対象なので「ア」が正解です。

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

解説 :

プロバイダ責任制限法は、インターネット上で権利侵害が発生した際に、発信者側にサービスを提供しているプロバイダ等の事業者の責任を制限し、また、被害を受けたとする側が発信者情報の開示を請求する権利について定めた法律です。

「a」… 対象です。掲示板などでプライバシー侵害が行われた場合はプロバイダは規定の手続きに従って対応しなければなりません。

「b」… 対象外です。マルウェア感染はプロバイダ責任制限法とは関係ありません。

「c」… 対象外です。不正アクセスはプロバイダ責任制限法とは関係ありません。

「a」のみが対象なので「ア」が正解です。

問18

戦略目標の達成状況を評価する指標には,目標達成のための手段を評価する先行指標と目標達成度を評価する結果指標の二つがある。戦略目標が “新規顧客の開拓” であるとき,先行指標として適切なものはどれか。

| ア | 売上高増加額 |

|---|---|

| イ | 新規契約獲得率 |

| ウ | 総顧客増加率 |

| エ | 見込み客訪問件数 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

解説 :

戦略目標が「新規顧客の開拓」であるとき、先行指標は新規顧客との契約より以前に行われる活動に関するものでなければなりません。選択肢の中では「エ」の見込み客訪問件数が該当します。「エ」が正解です。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

解説 :

戦略目標が「新規顧客の開拓」であるとき、先行指標は新規顧客との契約より以前に行われる活動に関するものでなければなりません。選択肢の中では「エ」の見込み客訪問件数が該当します。「エ」が正解です。

問19

ビッグデータの分析に関する記述として,最も適切なものはどれか。

| ア | 大量のデータから未知の状況を予測するためには,統計学的な分析手法に加え,機械学習を用いた分析も有効である。 |

|---|---|

| イ | テキストデータ以外の動画や画像,音声データは,分析の対象として扱うことができない。 |

| ウ | 電子掲示板のコメントやSNSのメッセージ,Webサイトの検索履歴など,人間の発信する情報だけが,人間の行動を分析することに用いられる。 |

| エ | ブログの書き込みのような,分析されることを前提としていないデータについては,分析の目的にかかわらず,対象から除外する。 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

解説 :

ビッグデータとは、従来のデータベース管理システムなどでは記録や保管、解析が難しいような巨大なデータ群を指します。特に、単に量が多いだけでなく、様々な種類・形式が含まれる非構造化データ・非定型的データであり、さらに、日々膨大に生成・記録される時系列性・リアルタイム性のあるようなものを指すことが多いです。

「ア」… 正解。ビッグデータの解析には統計学的な手法や機械学習など新しい手法も用いられます。

「イ」… 不適切。目的によっては動画などのマルチメディアデータを対象とすることもあります。

「ウ」… 不適切。コンピュータのログなど、機械の記録したデータも重要な分析対象です。

「エ」… 不適切。非構造化データや非定型的なデータも分析対象とします。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

解説 :

ビッグデータとは、従来のデータベース管理システムなどでは記録や保管、解析が難しいような巨大なデータ群を指します。特に、単に量が多いだけでなく、様々な種類・形式が含まれる非構造化データ・非定型的データであり、さらに、日々膨大に生成・記録される時系列性・リアルタイム性のあるようなものを指すことが多いです。

「ア」… 正解。ビッグデータの解析には統計学的な手法や機械学習など新しい手法も用いられます。

「イ」… 不適切。目的によっては動画などのマルチメディアデータを対象とすることもあります。

「ウ」… 不適切。コンピュータのログなど、機械の記録したデータも重要な分析対象です。

「エ」… 不適切。非構造化データや非定型的なデータも分析対象とします。

問20

画像認識システムにおける機械学習の事例として,適切なものはどれか。

| ア | オフィスのドアの解錠に虹彩の画像による認証の仕組みを導入することによって,セキュリティが強化できるようになった。 |

|---|---|

| イ | 果物の写真をコンピュータに大量に入力することで,コンピュータ自身が果物の特徴を自動的に抽出することができるようになった。 |

| ウ | スマートフォンが他人に利用されるのを防止するために,指紋の画像認識でロック解除できるようになった。 |

| エ | ヘルプデスクの画面に,システムの使い方についての問合せを文字で入力すると,会話形式で応答を得ることができるようになった。 |

問21

ABC分析の事例として,適切なものはどれか。

| ア | 顧客の消費行動を,時代,年齢,世代の三つの観点から分析する。 |

|---|---|

| イ | 自社の商品を,売上高の高い順に三つのグループに分類して分析する。 |

| ウ | マーケティング環境を,顧客,競合,自社の三つの観点から分析する。 |

| エ | リピート顧客を,最新購買日,購買頻度,購買金額の三つの観点から分析する。 |

問22

業務パッケージを活用したシステム化を検討している。情報システムのライフサイクルを,システム化計画プロセス,要件定義プロセス,開発プロセス,保守プロセスに分けたとき,システム化計画プロセスで実施する作業として,最も適切なものはどれか。

| ア | 機能,性能,価格などの観点から業務パッケージを評価する。 |

|---|---|

| イ | 業務パッケージの標準機能だけでは実現できないので,追加開発が必要なシステム機能の範囲を決定する。 |

| ウ | システム運用において発生した障害に関する分析,対応を行う。 |

| エ | システム機能を実現するために必要なパラメタを業務パッケージに設定する。 |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

解説 :

「ア」… 正解。システム化計画段階では、複数の業務パッケージやシステムの候補を比較し、機能、性能、価格といった観点から最適なものを選定することが必要です。

「イ」… 不適切。要件定義プロセスで行う作業です。

「ウ」… 不適切。保守プロセスで行う作業です。

「エ」… 不適切。開発プロセスで行う作業です。

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

解説 :

「ア」… 正解。システム化計画段階では、複数の業務パッケージやシステムの候補を比較し、機能、性能、価格といった観点から最適なものを選定することが必要です。

「イ」… 不適切。要件定義プロセスで行う作業です。

「ウ」… 不適切。保守プロセスで行う作業です。

「エ」… 不適切。開発プロセスで行う作業です。

問23

プロダクトポートフォリオマネジメントは,企業の経営資源を最適配分するために使用する手法であり,製品やサービスの市場成長率と市場におけるシェアから,その戦略的な位置付けを四つの領域に分類する。市場シェアは低いが急成長市場にあり,将来の成長のために多くの資金投入が必要となる領域はどれか。

| ア | 金のなる木 |

|---|---|

| イ | 花形 |

| ウ | 負け犬 |

| エ | 問題児 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

解説 :

プロダクトポートフォリオマネジメントでは、市場の成長率を「高」「低」に、市場シェアを「高」「低」に分割し、それぞれの組み合わせで製品を分類します。

・成長率高、シェア高 … 花形

・成長率高、シェア低 … 問題児

・成長率低、シェア高 … 金のなる木

・成長率低、シェア低 … 負け犬

問題文の「市場シェアは低いが急成長市場」は「成長率高、シェア低」なので「問題児」に該当します。「エ」が正解です。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

解説 :

プロダクトポートフォリオマネジメントでは、市場の成長率を「高」「低」に、市場シェアを「高」「低」に分割し、それぞれの組み合わせで製品を分類します。

・成長率高、シェア高 … 花形

・成長率高、シェア低 … 問題児

・成長率低、シェア高 … 金のなる木

・成長率低、シェア低 … 負け犬

問題文の「市場シェアは低いが急成長市場」は「成長率高、シェア低」なので「問題児」に該当します。「エ」が正解です。

問24

テレワークに関する記述として,最も適切なものはどれか。

| ア | ITを活用した,場所や時間にとらわれない柔軟な働き方のこと |

|---|---|

| イ | ある業務に対して従来割り当てていた人数を増員し,業務を細分化して配分すること |

| ウ | 個人が所有するPCやスマートデバイスなどの機器を,会社が許可を与えた上でオフィスでの業務に利用させること |

| エ | 仕事の時間と私生活の時間の調和に取り組むこと |

問25

暗号資産に関する記述として,最も適切なものはどれか。

| ア | 暗号資産交換業の登録業者であっても,利用者の情報管理が不適切なケースがあるので,登録が無くても信頼できる業者を選ぶ。 |

|---|---|

| イ | 暗号資産の価格変動には制限が設けられているので,価値が急落したり,突然無価値になるリスクは考えなくてよい。 |

| ウ | 暗号資産の利用者は,暗号資産交換業者から契約の内容などの説明を受け,取引内容やリスク,手数料などについて把握しておくとよい。 |

| エ | 金融庁や財務局などの官公署は,安全性が優れた暗号資産の情報提供を行っているので,官公署の職員から勧められた暗号資産を主に取引する。 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

「ア」… 不適切。登録事業者が信頼できないケースもありますが、登録していない事業者は非合法なので信用するのは危険です。

「イ」… 不適切。暗号資産は非常に価格変動が激しいことで知られており、急激に価値が急落したり無価値になるリスクは十分に存在します。

「ウ」… 正解。暗号資産を利用する際、契約内容やリスク、手数料などの情報を事前に把握することは非常に重要です。利用者は自分の取引内容を理解した上で、取引を行うことが推奨されます。

「エ」… 不適切。金融庁や財務局は暗号資産に関する規制や監視を行いますが、特定の暗号資産を推奨することはありません。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

「ア」… 不適切。登録事業者が信頼できないケースもありますが、登録していない事業者は非合法なので信用するのは危険です。

「イ」… 不適切。暗号資産は非常に価格変動が激しいことで知られており、急激に価値が急落したり無価値になるリスクは十分に存在します。

「ウ」… 正解。暗号資産を利用する際、契約内容やリスク、手数料などの情報を事前に把握することは非常に重要です。利用者は自分の取引内容を理解した上で、取引を行うことが推奨されます。

「エ」… 不適切。金融庁や財務局は暗号資産に関する規制や監視を行いますが、特定の暗号資産を推奨することはありません。

問26

| ア | e-ラーニング |

|---|---|

| イ | FinTech |

| ウ | HRTech |

| エ | コンピテンシ |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

解説 :

企業などの人事分野でITを活用し、人材活用や採用などの業務を改善する手法を総称して「HRテック」と言います。「HR」は「人事」を表す「Human Resource」の略です。「ウ」が正解です。

「ア」の「eラーニング」は、ITを活用して教育や研修を行う手法です。広義には人事業務の一部ですが人事にITを活用する包括的な概念ではありません。

「イ」の「FinTech」は、ITを活用して新たな金融サービスを提供することを指します。人事におけるIT活用とは関係ありません。

「エ」の「コンピテンシ」は、高い成果を創出する個人の能力や行動特性を指します。それ自体はITとは直接的な関係はありません。

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

解説 :

企業などの人事分野でITを活用し、人材活用や採用などの業務を改善する手法を総称して「HRテック」と言います。「HR」は「人事」を表す「Human Resource」の略です。「ウ」が正解です。

「ア」の「eラーニング」は、ITを活用して教育や研修を行う手法です。広義には人事業務の一部ですが人事にITを活用する包括的な概念ではありません。

「イ」の「FinTech」は、ITを活用して新たな金融サービスを提供することを指します。人事におけるIT活用とは関係ありません。

「エ」の「コンピテンシ」は、高い成果を創出する個人の能力や行動特性を指します。それ自体はITとは直接的な関係はありません。

問27

BYODの事例として,適切なものはどれか。

| ア | 大手通信事業者から回線の卸売を受け,自社ブランドの通信サービスを開始した。 |

|---|---|

| イ | ゴーグルを通してあたかも現実のような映像を見せることで,ゲーム世界の臨場感を高めた。 |

| ウ | 私物のスマートフォンから会社のサーバにアクセスして,電子メールやスケジューラを利用することができるようにした。 |

| エ | 図書館の本にICタグを付け,簡単に蔵書の管理ができるようにした。 |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

BYOD(Bring Your Own Device)とは、業務に私物の情報機器を持ち込み、業務のために使用することを指します。「ウ」が正解です。

「ア」は「MVNO」(Mobile Virtual Network Operator)の説明です。

「イ」は「VR」(Virtual Reality)の説明です。

「オ」は「RFID」(Radio Requency Identification)の説明です。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

BYOD(Bring Your Own Device)とは、業務に私物の情報機器を持ち込み、業務のために使用することを指します。「ウ」が正解です。

「ア」は「MVNO」(Mobile Virtual Network Operator)の説明です。

「イ」は「VR」(Virtual Reality)の説明です。

「オ」は「RFID」(Radio Requency Identification)の説明です。

問28

| ア | 385 |

|---|---|

| イ | 685 |

| ウ | 985 |

| エ | 1000 |

問29

粗利益を求める計算式はどれか。

| ア | (売上高)-(売上原価) |

|---|---|

| イ | (営業利益)+(営業外収益)-(営業外費用) |

| ウ | (経常利益)+(特別利益)-(特別損失) |

| エ | (税引前当期純利益)-(法人税,住民税及び事業税) |

問30

情報の取扱いに関する不適切な行為 a~c のうち,不正アクセス禁止法で定められている禁止行為に該当するものだけを全て挙げたものはどれか。

a オフィス内で拾った手帳に記載されていた他人の利用者IDとパスワードを無断で使って,自社のサーバにネットワークを介してログインし,格納されていた人事評価情報を閲覧した。

b 同僚が席を離れたときに,同僚のPCの画面に表示されていた,自分にはアクセスする権限のない人事評価情報を閲覧した。

c 部門の保管庫に保管されていた人事評価情報が入ったUSBメモリを上司に無断で持ち出し,自分のPCで人事評価情報を閲覧した。

a オフィス内で拾った手帳に記載されていた他人の利用者IDとパスワードを無断で使って,自社のサーバにネットワークを介してログインし,格納されていた人事評価情報を閲覧した。

b 同僚が席を離れたときに,同僚のPCの画面に表示されていた,自分にはアクセスする権限のない人事評価情報を閲覧した。

c 部門の保管庫に保管されていた人事評価情報が入ったUSBメモリを上司に無断で持ち出し,自分のPCで人事評価情報を閲覧した。

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | a,c |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

解説 :

不正アクセス禁止法は、他人のIDやパスワードなど盗んで本人になりすましてシステムにアクセスしたり、そのような行為を助長する行為を禁じる法律です。

「a」… 該当します。他人のIDとパスワードを無断で使い、閲覧が制限されている情報に触れているため不正アクセス禁止法違反に問われます。

「b」… 該当しません。IDやパスワードなどを用いて他人の権限でシステムにアクセスしていないので対象外です。

「c」… 該当しません。IDやパスワードなどを用いて他人の権限でシステムにアクセスしていないので対象外です。

「a」のみが該当するため「ア」が正解です。

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

解説 :

不正アクセス禁止法は、他人のIDやパスワードなど盗んで本人になりすましてシステムにアクセスしたり、そのような行為を助長する行為を禁じる法律です。

「a」… 該当します。他人のIDとパスワードを無断で使い、閲覧が制限されている情報に触れているため不正アクセス禁止法違反に問われます。

「b」… 該当しません。IDやパスワードなどを用いて他人の権限でシステムにアクセスしていないので対象外です。

「c」… 該当しません。IDやパスワードなどを用いて他人の権限でシステムにアクセスしていないので対象外です。

「a」のみが該当するため「ア」が正解です。

問31

APIエコノミーに関する記述として,最も適切なものはどれか。

| ア | インターネットを通じて,様々な事業者が提供するサービスを連携させて,より付加価値の高いサービスを提供する仕組み |

|---|---|

| イ | 著作権者がインターネットなどを通じて,ソフトウェアのソースコードを無料公開する仕組み |

| ウ | 定型的な事務作業などを,ソフトウェアロボットを活用して効率化する仕組み |

| エ | 複数のシステムで取引履歴を分散管理する仕組み |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

APIエコノミーとは、ソフトウェアの機能を外部から呼び出すAPI(Application Programming Interface)によって様々な事業者のソフトウェアやサービスを連携させることで生み出される、新たな商業活動や経済的な価値を指します。「ア」が正解です。

「イ」は「オープンソースソフトウェア」の説明です。

「ウ」は「RPA」(Robotic Process Automation)の説明です。

「エ」は「ブロックチェーン」の説明です。

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

APIエコノミーとは、ソフトウェアの機能を外部から呼び出すAPI(Application Programming Interface)によって様々な事業者のソフトウェアやサービスを連携させることで生み出される、新たな商業活動や経済的な価値を指します。「ア」が正解です。

「イ」は「オープンソースソフトウェア」の説明です。

「ウ」は「RPA」(Robotic Process Automation)の説明です。

「エ」は「ブロックチェーン」の説明です。

問32

a~c のうち,サイバーセキュリティ基本法に規定されているものだけを全て挙げたものはどれか。

a サイバーセキュリティに関して,国や地方公共団体が果たすべき責務

b サイバーセキュリティに関して,国民が努力すべきこと

c サイバーセキュリティに関する施策の推進についての基本理念

a サイバーセキュリティに関して,国や地方公共団体が果たすべき責務

b サイバーセキュリティに関して,国民が努力すべきこと

c サイバーセキュリティに関する施策の推進についての基本理念

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b,c |

答え : イ

分野 : ストラテジ系

解説 :

サイバーセキュリティ基本法は、サイバーセキュリティに関して国家、地方自治体、国民がどのような責任を持ち、どのような施策を推進すべきかを定めた法律です。

「a」… 規定されています。国がサイバーセキュリティ対策を統括する役割を担い、地方公共団体もその施策を推進する責任があるとされています。

「b」… 規定されています。国民一人一人が情報セキュリティの向上に努めるべきことが規定されており、個々の国民がセキュリティ意識を高めることが求められています。

「c」… 規定されています。基本理念として、サイバーセキュリティの重要性や、それを推進するための方針が含まれています。

「a」「b」「c」のいずれも規定されているので「イ」が正解です。

分野 : ストラテジ系

解説 :

サイバーセキュリティ基本法は、サイバーセキュリティに関して国家、地方自治体、国民がどのような責任を持ち、どのような施策を推進すべきかを定めた法律です。

「a」… 規定されています。国がサイバーセキュリティ対策を統括する役割を担い、地方公共団体もその施策を推進する責任があるとされています。

「b」… 規定されています。国民一人一人が情報セキュリティの向上に努めるべきことが規定されており、個々の国民がセキュリティ意識を高めることが求められています。

「c」… 規定されています。基本理念として、サイバーセキュリティの重要性や、それを推進するための方針が含まれています。

「a」「b」「c」のいずれも規定されているので「イ」が正解です。

問33

コンピュータシステム開発の外部への発注において,発注金額の確定後に請負契約を締結した。契約後,支払までに発注側と受注側の間で交わされる書類の組合せのうち,適切なものはどれか。ここで,契約内容の変更はないものとする。

| ア | 提案書,納品書,検収書 |

|---|---|

| イ | 提案書,見積書,請求書 |

| ウ | 納品書,検収書,請求書 |

| エ | 見積書,納品書,請求書 |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

解説 :

システム開発の契約が完了している場合、提案書や見積書は既に交わされた後ということになります。契約後に交わされるのは納品書、検収書、請求書です。「ウ」が正解です。

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

解説 :

システム開発の契約が完了している場合、提案書や見積書は既に交わされた後ということになります。契約後に交わされるのは納品書、検収書、請求書です。「ウ」が正解です。

問34

SCMの導入による業務改善の事例として,最も適切なものはどれか。

| ア | インターネットで商品を購入できるようにしたので,販売チャネルの拡大による売上増が見込めるようになった。 |

|---|---|

| イ | 営業担当者がもっている営業情報や営業ノウハウをデータベースで管理するようにしたので,それらを営業部門全体で共有できるようになった。 |

| ウ | ネットワークを利用して売上情報を製造元に伝達するようにしたので,製造元が製品をタイムリーに生産し,供給できるようになった。 |

| エ | 販売店の売上データを本部のサーバに集めるようにしたので,年齢別や性別の販売トレンドの分析ができるようになった。 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

解説 :

SCM(サプライチェーンマネジメント)とは、自社内あるいは取引先との間で受発注や在庫、販売、物流などの情報を共有し、原材料や部材、製品の流通の全体最適を図る管理手法です。

「ア」… 不適切。「オムニチャネル」の事例です。

「イ」… 不適切。「SFA」(Sales Force Automation)の事例です。

「ウ」… 正解。売上情報を製造元と共有することで生産量の見積もり精度が向上するのはSCMの典型的な事例です。

「エ」… 不適切。「POSシステム」(Point Of Sales)の事例です。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

解説 :

SCM(サプライチェーンマネジメント)とは、自社内あるいは取引先との間で受発注や在庫、販売、物流などの情報を共有し、原材料や部材、製品の流通の全体最適を図る管理手法です。

「ア」… 不適切。「オムニチャネル」の事例です。

「イ」… 不適切。「SFA」(Sales Force Automation)の事例です。

「ウ」… 正解。売上情報を製造元と共有することで生産量の見積もり精度が向上するのはSCMの典型的な事例です。

「エ」… 不適切。「POSシステム」(Point Of Sales)の事例です。

問35

ある製造業では,後工程から前工程への生産指示や,前工程から後工程への部品を引き渡す際の納品書として,部品の品番などを記録した電子式タグを用いる生産方式を採用している。サプライチェーンや内製におけるジャストインタイム生産方式の一つであるこのような生産方式として,最も適切なものはどれか。

| ア | かんばん方式 |

|---|---|

| イ | クラフト生産方式 |

| ウ | セル生産方式 |

| エ | 見込み生産方式 |

問36

開発期間10か月,開発の人件費予算1,000万円のプロジェクトがある。5か月経過した時点で,人件費の実績は600万円であり,成果物は全体の40%が完成していた。このままの生産性で完成まで開発を続けると,人件費の予算超過はいくらになるか。

| ア | 100万円 |

|---|---|

| イ | 200万円 |

| ウ | 250万円 |

| エ | 500万円 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

600万円を費やして40%が完成したので、そのままの調子で100%に達すると全体で600÷0.4=1500万円を費やすことが見込まれます。予算1000万円からの超過は500万円となります。「エ」が正解です。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

600万円を費やして40%が完成したので、そのままの調子で100%に達すると全体で600÷0.4=1500万円を費やすことが見込まれます。予算1000万円からの超過は500万円となります。「エ」が正解です。

問37

システムの利用者数が当初の想定よりも増えてシステムのレスポンスが悪化したので,増強のためにサーバを1台追加することにした。動作テストが終わったサーバをシステムに組み入れて稼働させた。この作業を実施するITサービスマネジメントのプロセスとして,適切なものはどれか。

| ア | インシデント管理 |

|---|---|

| イ | 変更管理 |

| ウ | 問題管理 |

| エ | リリース及び展開管理 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

解説 :

「ア」… 不適切。インシデント管理は、システム障害や予期しない出来事(インシデント)が発生した場合に、その影響を最小限に抑え、サービスを迅速に復旧させるためのプロセスです。

「イ」… 不適切。変更管理は、システムやサービスに対する変更を計画的に実施し、変更によるリスクを最小化しながらサービスの継続性を保つためのプロセスです。

「ウ」… 不適切。問題管理は、インシデントの根本原因を特定し、その原因を解決することを目的としたプロセスです。

「エ」… 正解。リリース及び展開管理は、ソフトウェアやハードウェアの新しいバージョンや機能を本番環境に導入するプロセスです。サーバの追加は、システムの稼働状態を改善するためのリリースおよび展開に該当します。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

解説 :

「ア」… 不適切。インシデント管理は、システム障害や予期しない出来事(インシデント)が発生した場合に、その影響を最小限に抑え、サービスを迅速に復旧させるためのプロセスです。

「イ」… 不適切。変更管理は、システムやサービスに対する変更を計画的に実施し、変更によるリスクを最小化しながらサービスの継続性を保つためのプロセスです。

「ウ」… 不適切。問題管理は、インシデントの根本原因を特定し、その原因を解決することを目的としたプロセスです。

「エ」… 正解。リリース及び展開管理は、ソフトウェアやハードウェアの新しいバージョンや機能を本番環境に導入するプロセスです。サーバの追加は、システムの稼働状態を改善するためのリリースおよび展開に該当します。

問38

システム監査の手順に関して,次の記述中の a,b に入れる字句の適切な組合せはどれか。

システム監査は, [ a ] に基づき [ b ] の手順によって実施しなければならない。

システム監査は, [ a ] に基づき [ b ] の手順によって実施しなければならない。

| a | b | |

| ア | 監査計画 | 結合テスト,システムテスト,運用テスト |

| イ | 監査計画 | 予備調査,本調査,評価・結論 |

| ウ | 法令 | 結合テスト,システムテスト,運用テスト |

| エ | 法令 | 予備調査,本調査,評価・結論 |

問39

プロジェクトマネジメントのプロセスには,プロジェクトコストマネジメント,プロジェクトコミュニケーションマネジメント,プロジェクト資源マネジメント,プロジェクトスケジュールマネジメントなどがある。システム開発プロジェクトにおいて,テストを実施するメンバを追加するときのプロジェクトコストマネジメントの活動として,最も適切なものはどれか。

| ア | 新規に参加するメンバに対して情報が効率的に伝達されるように,メーリングリストなどを更新する。 |

|---|---|

| イ | 新規に参加するメンバに対する,テストツールのトレーニングをベンダに依頼する。 |

| ウ | 新規に参加するメンバに担当させる作業を追加して,スケジュールを変更する。 |

| エ | 新規に参加するメンバの人件費を見積もり,その計画を変更する。 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。プロジェクトコミュニケーションマネジメントの活動です。

「イ」… 不適切。プロジェクト資源マネジメントの活動です。

「ウ」… 不適切。プロジェクトタイムマネジメントの活動です。

「エ」… 正解。人件費の見積もりや計画変更はプロジェクトコストマネジメントの活動です。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。プロジェクトコミュニケーションマネジメントの活動です。

「イ」… 不適切。プロジェクト資源マネジメントの活動です。

「ウ」… 不適切。プロジェクトタイムマネジメントの活動です。

「エ」… 正解。人件費の見積もりや計画変更はプロジェクトコストマネジメントの活動です。

問40

同一難易度の複数のプログラムから成るソフトウェアのテスト工程での品質管理において,各プログラムの単位ステップ数当たりのバグ数をグラフ化し,上限・下限の限界線を超えるものを異常なプログラムとして検出したい。作成する図として,最も適切なものはどれか。

| ア | 管理図 |

|---|---|

| イ | 特性要因図 |

| ウ | パレート図 |

| エ | レーダチャート |

答え : ア

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

解説 :

「ア」… 正解。管理図は、プロセスの安定性や品質を監視するために使用されます。特定の工程におけるデータを時系列でプロットし、そのデータが管理限界(上限や下限の限界線)を超えるかどうかを確認するためのグラフです。

「イ」… 不適切。特性要因図(フィッシュボーンチャート)は、問題の原因を特定するために使用される図で、問題(特性)の原因(要因)を整理して表示します。

「ウ」… 不適切。パレート図は、特定の問題や事象がどのくらいの頻度で発生するかを表示するために使用される図で、問題の重要性や優先順位を示すのに適しています。

「エ」… 不適切。レーダチャートは、複数の変数を可視化するための図で、特に複数の要素を一度に比較するために使われます。例えば、製品の品質特性を複数の軸で評価する場合などに用いられます。

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

解説 :

「ア」… 正解。管理図は、プロセスの安定性や品質を監視するために使用されます。特定の工程におけるデータを時系列でプロットし、そのデータが管理限界(上限や下限の限界線)を超えるかどうかを確認するためのグラフです。

「イ」… 不適切。特性要因図(フィッシュボーンチャート)は、問題の原因を特定するために使用される図で、問題(特性)の原因(要因)を整理して表示します。

「ウ」… 不適切。パレート図は、特定の問題や事象がどのくらいの頻度で発生するかを表示するために使用される図で、問題の重要性や優先順位を示すのに適しています。

「エ」… 不適切。レーダチャートは、複数の変数を可視化するための図で、特に複数の要素を一度に比較するために使われます。例えば、製品の品質特性を複数の軸で評価する場合などに用いられます。

問41

| ア | オブジェクト指向 |

|---|---|

| イ | 構造化 |

| ウ | プロセス中心アプローチ |

| エ | プロトタイピング |

答え : ア

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

解説 :

「ア」… 正解。オブジェクト指向は、ソフトウェア設計の手法で、データ(属性)とそのデータを操作するメソッド(関数)を一つの「オブジェクト」にまとめ、これらを「クラス」に基づいて管理します。

「イ」… 不適切。構造化は、ソフトウェア開発における手法の一つで、プログラムを構造化することで管理しやすく、理解しやすい形にすることを目的としています。

「ウ」… 不適切。プロセス中心アプローチは、ソフトウェア開発のプロセス(工程)を中心にして、システム開発を行うアプローチです。

「エ」… 不適切。プロトタイピングは、実際のシステムの完全な開発前に、簡易な試作システム(プロトタイプ)を作成し、これを評価して開発を進める手法です。

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

解説 :

「ア」… 正解。オブジェクト指向は、ソフトウェア設計の手法で、データ(属性)とそのデータを操作するメソッド(関数)を一つの「オブジェクト」にまとめ、これらを「クラス」に基づいて管理します。

「イ」… 不適切。構造化は、ソフトウェア開発における手法の一つで、プログラムを構造化することで管理しやすく、理解しやすい形にすることを目的としています。

「ウ」… 不適切。プロセス中心アプローチは、ソフトウェア開発のプロセス(工程)を中心にして、システム開発を行うアプローチです。

「エ」… 不適切。プロトタイピングは、実際のシステムの完全な開発前に、簡易な試作システム(プロトタイプ)を作成し、これを評価して開発を進める手法です。

問42

システム開発プロジェクトにおいて,利用者から出た要望に対応するために,プログラムを追加で作成することになった。このプログラムを作成するために,先行するプログラムの作成を終えたプログラマを割り当てることにした。そして,結合テストの開始予定日までに全てのプログラムが作成できるようにスケジュールを変更し,新たな計画をプロジェクト内に周知した。このように,変更要求をマネジメントする活動はどれか。

| ア | プロジェクト資源マネジメント |

|---|---|

| イ | プロジェクトスコープマネジメント |

| ウ | プロジェクトスケジュールマネジメント |

| エ | プロジェクト統合マネジメント |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。プロジェクト資源マネジメントは、プロジェクトに必要な資源(人材、設備、材料など)の計画、取得、利用、監視を行う管理手法です。

「イ」… 不適切。プロジェクトスコープマネジメントは、プロジェクトの範囲(何をやるのか、何をやらないのか)を決定し、管理するプロセスです。

「ウ」… 不適切。プロジェクトスケジュールマネジメントは、プロジェクトのスケジュールを作成し、管理するプロセスです。

「エ」… 正解。プロジェクト統合マネジメントは、プロジェクト全体の計画策定、実行、監視、調整を統括する役割を担うマネジメント領域です。変更要求が発生した場合、その影響をプロジェクト全体に反映させ、全体の計画を調整することが求められます。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。プロジェクト資源マネジメントは、プロジェクトに必要な資源(人材、設備、材料など)の計画、取得、利用、監視を行う管理手法です。

「イ」… 不適切。プロジェクトスコープマネジメントは、プロジェクトの範囲(何をやるのか、何をやらないのか)を決定し、管理するプロセスです。

「ウ」… 不適切。プロジェクトスケジュールマネジメントは、プロジェクトのスケジュールを作成し、管理するプロセスです。

「エ」… 正解。プロジェクト統合マネジメントは、プロジェクト全体の計画策定、実行、監視、調整を統括する役割を担うマネジメント領域です。変更要求が発生した場合、その影響をプロジェクト全体に反映させ、全体の計画を調整することが求められます。

問43

A社で新規にシステムを開発するプロジェクトにおいて,システムの開発をシステム要件定義,設計,プログラミング,結合テスト,総合テスト,運用テストの順に行う。A社は,外部ベンダのB社と設計,プログラミング及び結合テストを委託範囲とする請負契約を結んだ。A社が実施する受入れ検収はどの工程とどの工程の間で実施するのが適切か。

| ア | システム要件定義と設計の間 |

|---|---|

| イ | プログラミングと結合テストの間 |

| ウ | 結合テストと総合テストの間 |

| エ | 総合テストと運用テストの間 |

問44

| ア | FAQ |

|---|---|

| イ | SLA |

| ウ | エスカレーション |

| エ | ワークアラウンド |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

サービスデスクで最初に問い合わせを受けた担当者が課題を解決できず、上席など二次的な担当へ引き継ぐことを「上昇」を意味する「エスカレーション」と呼びます。「ウ」が正解です。

「ア」の「FAQ」(Frequency Asked Question)は、よく聞かれる質問とその解答をまとめた問答集です。

「イ」の「SLA」(Service Level Agreement)は、サービスの提供者と利用者の間でサービスの品目や品質について合意した水準を記した契約文書です。

「エ」の「ワークアラウンド」は、問題の根本的な解決が難しい、あるいは時間がかかる場合に、暫定的に問題を回避するための方策です。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

サービスデスクで最初に問い合わせを受けた担当者が課題を解決できず、上席など二次的な担当へ引き継ぐことを「上昇」を意味する「エスカレーション」と呼びます。「ウ」が正解です。

「ア」の「FAQ」(Frequency Asked Question)は、よく聞かれる質問とその解答をまとめた問答集です。

「イ」の「SLA」(Service Level Agreement)は、サービスの提供者と利用者の間でサービスの品目や品質について合意した水準を記した契約文書です。

「エ」の「ワークアラウンド」は、問題の根本的な解決が難しい、あるいは時間がかかる場合に、暫定的に問題を回避するための方策です。

問45

ITILに関する記述として,適切なものはどれか。

| ア | ITサービスの提供とサポートに対して,ベストプラクティスを提供している。 |

|---|---|

| イ | ITシステム開発とその取引の適正化に向けて,作業項目を一つ一つ定義し,標準化している。 |

| ウ | ソフトウェア開発組織の成熟度を多段階のレベルで定義している。 |

| エ | プロジェクトマネジメントの知識を体系化している。 |

問47

| ア | プロジェクト資源マネジメント |

|---|---|

| イ | プロジェクトスコープマネジメント |

| ウ | プロジェクト調達マネジメント |

| エ | プロジェクト品質マネジメント |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。プロジェクト資源マネジメントは、プロジェクトのリソース(人的資源、設備、予算など)の計画、取得、管理を行う活動です。

「イ」… 正解。プロジェクトスコープマネジメントは、プロジェクトで何を達成すべきか、すなわちどの成果物を作成するべきかを定義し、その範囲が計画通りに進行しているかを確認する活動です。画面・帳票の一覧と実際の作成結果を比較し、差異とその理由を確認する活動はスコープマネジメントに該当します。

「ウ」… 不適切。プロジェクト調達マネジメントは、外部ベンダーなどから必要な製品やサービスを調達する活動です。

「エ」… 不適切。プロジェクト品質マネジメントは、成果物が品質基準を満たしているかを確認する活動です。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。プロジェクト資源マネジメントは、プロジェクトのリソース(人的資源、設備、予算など)の計画、取得、管理を行う活動です。

「イ」… 正解。プロジェクトスコープマネジメントは、プロジェクトで何を達成すべきか、すなわちどの成果物を作成するべきかを定義し、その範囲が計画通りに進行しているかを確認する活動です。画面・帳票の一覧と実際の作成結果を比較し、差異とその理由を確認する活動はスコープマネジメントに該当します。

「ウ」… 不適切。プロジェクト調達マネジメントは、外部ベンダーなどから必要な製品やサービスを調達する活動です。

「エ」… 不適切。プロジェクト品質マネジメントは、成果物が品質基準を満たしているかを確認する活動です。

問48

既存のプログラムを,外側から見たソフトウェアの動きを変えずに内部構造を改善する活動として,最も適切なものはどれか。

| ア | テスト駆動開発 |

|---|---|

| イ | ペアプログラミング |

| ウ | リバースエンジニアリング |

| エ | リファクタリング |

答え : エ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

プログラムの機能や振る舞いを変えずに見通しの良い内部構造に作り変える活動を「リファクタリング」と言います。「エ」が正解です。

「ア」の「テスト駆動開発」(TDD)は、仕様を元にテストを記述し、テストに合格するようにプログラムを記述する開発手法です。

「イ」の「ペアプログラミング」は、2人1組のペアでプログラミングを行う開発手法です。両者で協議してコードの内容を決めていきます。

「ウ」の「リバースエンジニアリング」は、完成品の分解や解析などを行い、その動作原理や製造方法、設計や構造、仕様の詳細、構成要素などを明らかにする活動です。

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

プログラムの機能や振る舞いを変えずに見通しの良い内部構造に作り変える活動を「リファクタリング」と言います。「エ」が正解です。

「ア」の「テスト駆動開発」(TDD)は、仕様を元にテストを記述し、テストに合格するようにプログラムを記述する開発手法です。

「イ」の「ペアプログラミング」は、2人1組のペアでプログラミングを行う開発手法です。両者で協議してコードの内容を決めていきます。

「ウ」の「リバースエンジニアリング」は、完成品の分解や解析などを行い、その動作原理や製造方法、設計や構造、仕様の詳細、構成要素などを明らかにする活動です。

問49

| ア | 株主 |

|---|---|

| イ | 監査人 |

| ウ | 経営者 |

| エ | 情報システム責任者 |

問50

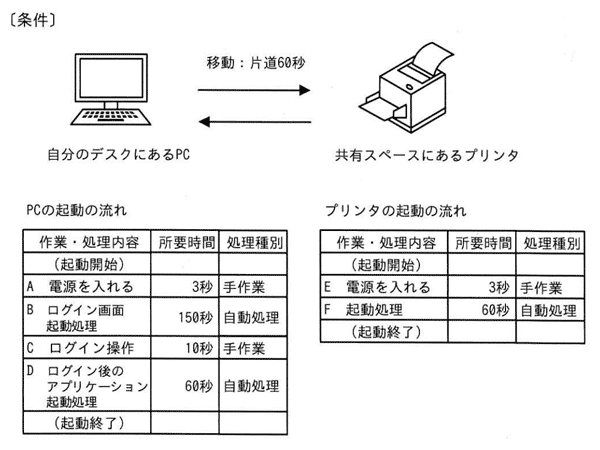

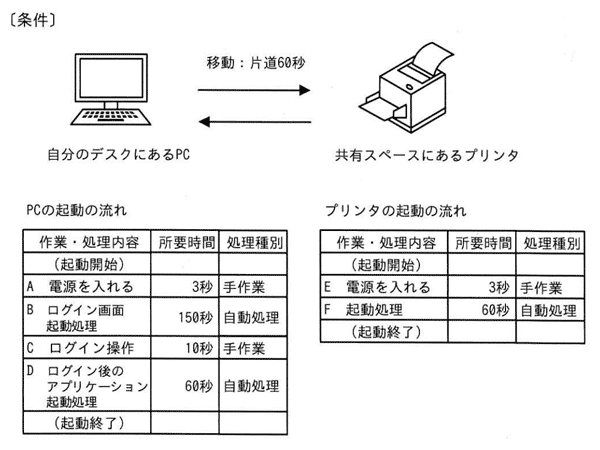

自分のデスクにあるPCと共有スペースにあるプリンタの起動を1人で行う。PCとプリンタの起動は図の条件で行い,それぞれの作業・処理は逐次実行する必要がある。自動処理の間は,移動やもう片方の作業を並行して行うことができる。自分のデスクにいる状態でPCの起動を開始し,移動してプリンタを起動した上で自分のデスクに戻り,PCの起動を終了するまでに必要な時間は,最短で何秒か。

| ア | 223 |

|---|---|

| イ | 256 |

| ウ | 286 |

| エ | 406 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

初期の人間の作業と作業終了時の経過時間を考えると

・開始 0秒

・パソコンの電源を入れる 3秒経過

・プリンタに移動する 63秒経過

・プリンタの電源を入れる 66秒経過

・パソコンに戻る 126秒経過

となりますが、このときパソコンはまだ起動処理の途中で、プリンタは人間がパソコンに戻った時点で起動処理が完了しています。

すなわち、全体の作業にかかる時間は、パソコンの起動にかかる時間のみを考えれば良いことになります。パソコンの起動にかかる時間は3+150+10+60=223秒となります。「ア」が正解です。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

初期の人間の作業と作業終了時の経過時間を考えると

・開始 0秒

・パソコンの電源を入れる 3秒経過

・プリンタに移動する 63秒経過

・プリンタの電源を入れる 66秒経過

・パソコンに戻る 126秒経過

となりますが、このときパソコンはまだ起動処理の途中で、プリンタは人間がパソコンに戻った時点で起動処理が完了しています。

すなわち、全体の作業にかかる時間は、パソコンの起動にかかる時間のみを考えれば良いことになります。パソコンの起動にかかる時間は3+150+10+60=223秒となります。「ア」が正解です。

問51

アジャイル開発を実施している事例として,最も適切なものはどれか。

| ア | AIシステムの予測精度を検証するために,開発に着手する前にトライアルを行い,有効なアルゴリズムを選択する。 |

|---|---|

| イ | IoTの様々な技術を幅広く採用したいので,技術を保有するベンダに開発を委託する。 |

| ウ | IoTを採用した大規模システムの開発を,上流から下流までの各工程における完了の承認を行いながら順番に進める。 |

| エ | 分析システムの開発において,分析の精度の向上を図るために,固定された短期間のサイクルを繰り返しながら分析プログラムの機能を順次追加する。 |

答え : エ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

アジャイル開発はソフトウェアを迅速に、また、状況の変化に柔軟に対応できるように開発する手法の総称で、短いプロセスを何度も反復して次第に全体を組み立てていくアプローチを用います。「エ」が正解です。

「ア」は「PoC」(Proof of Concept)の事例です。

「イ」は「アウトソーシング」の事例です。

「ウ」は「ウォーターフォール開発」の事例です。

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

アジャイル開発はソフトウェアを迅速に、また、状況の変化に柔軟に対応できるように開発する手法の総称で、短いプロセスを何度も反復して次第に全体を組み立てていくアプローチを用います。「エ」が正解です。

「ア」は「PoC」(Proof of Concept)の事例です。

「イ」は「アウトソーシング」の事例です。

「ウ」は「ウォーターフォール開発」の事例です。

問52

自社の情報システムに関して,BCP(事業継続計画)に基づいて,マネジメントの視点から行う活動 a~d のうち,適切なものだけを全て挙げたものはどれか。

a 重要データのバックアップを定期的に取得する。

b 非常時用の発電機と燃料を確保する。

c 複数の通信網を確保する。

d 復旧手順の訓練を実施する。

a 重要データのバックアップを定期的に取得する。

b 非常時用の発電機と燃料を確保する。

c 複数の通信網を確保する。

d 復旧手順の訓練を実施する。

| ア | a,b,c |

|---|---|

| イ | a,b,c,d |

| ウ | a,d |

| エ | b,c,d |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

解説 :

「a」… 適切。万が一の障害や災害時にデータを失わないようにするために、定期的なバックアップが必要です。

「b」… 適切。電力供給が停止した場合でも、システムや設備を稼働させるために必要です。

「c」… 適切。災害やシステム障害などで1つの通信網が使えなくなった場合に備えて、複数の通信網を確保することは重要です。

「d」… 適切。復旧手順がどれだけ計画として存在していても、実際にそれを実行できるかどうかは訓練で確認する必要があります。

すべての項目が適切なので「イ」が正解です。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

解説 :

「a」… 適切。万が一の障害や災害時にデータを失わないようにするために、定期的なバックアップが必要です。

「b」… 適切。電力供給が停止した場合でも、システムや設備を稼働させるために必要です。

「c」… 適切。災害やシステム障害などで1つの通信網が使えなくなった場合に備えて、複数の通信網を確保することは重要です。

「d」… 適切。復旧手順がどれだけ計画として存在していても、実際にそれを実行できるかどうかは訓練で確認する必要があります。

すべての項目が適切なので「イ」が正解です。

問53

ITサービスにおけるSLMに関する説明のうち,適切なものはどれか。

| ア | SLMでは,SLAで合意したサービスレベルを維持することが最優先課題となるので,サービスの品質の改善は補助的な活動となる。 |

|---|---|

| イ | SLMでは,SLAで合意した定量的な目標の達成状況を確認するために,サービスの提供状況のモニタリングやレビューを行う。 |

| ウ | SLMの目的は,顧客とサービスの内容,要求水準などの共通認識を得ることであり,SLAの作成が活動の最終目的である。 |

| エ | SLMを効果的な活動にするために,SLAで合意するサービスレベルを容易に達成できるレベルにしておくことが重要である。 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

「ア」… 不適切。SLMの目的の一つはSLA(サービスレベルアグリーメント)で合意したサービスレベルを維持することですが、サービス品質の改善もSLMの重要な活動の一部です。

「イ」… 正解。SLMの一環として、サービスレベルアグリーメント(SLA)に基づいた定量的な目標が設定されます。そして、サービス提供状況をモニタリングし、達成状況を確認するためにレビューを行います。

「ウ」… SLMの目的は、確かに顧客との共通認識を得ることですが、SLAの作成はその活動の一部に過ぎません。SLMの最終目的は、合意したサービスレベルの維持、モニタリング、改善にあります。

「エ」… SLAで合意するサービスレベルは、顧客の期待に応えるものであるべきです。過度に低いサービスレベルでは、顧客満足度を達成できない可能性があります。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

「ア」… 不適切。SLMの目的の一つはSLA(サービスレベルアグリーメント)で合意したサービスレベルを維持することですが、サービス品質の改善もSLMの重要な活動の一部です。

「イ」… 正解。SLMの一環として、サービスレベルアグリーメント(SLA)に基づいた定量的な目標が設定されます。そして、サービス提供状況をモニタリングし、達成状況を確認するためにレビューを行います。

「ウ」… SLMの目的は、確かに顧客との共通認識を得ることですが、SLAの作成はその活動の一部に過ぎません。SLMの最終目的は、合意したサービスレベルの維持、モニタリング、改善にあります。

「エ」… SLAで合意するサービスレベルは、顧客の期待に応えるものであるべきです。過度に低いサービスレベルでは、顧客満足度を達成できない可能性があります。

問54

WBSを作成するときに,作業の記述や完了基準などを記述した補助文書を作成する。この文書の目的として,適切なものはどれか。

| ア | WBSで定義した作業で使用するデータの意味を明確に定義する。 |

|---|---|

| イ | WBSで定義した作業の進捗を管理する。 |

| ウ | WBSで定義した作業のスケジュールのクリティカルパスを求める。 |

| エ | WBSで定義した作業の内容と意味を明確に定義する。 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。補助文書は、作業の内容や進捗を管理するために作成されるものであり、作業で使用するデータの意味を定義することが主要な目的ではありません。

「イ」… 不適切。進捗管理はWBSを使って実施するタスクの一部ではありますが、進捗管理そのものはWBS補助文書の主な目的ではありません。

「ウ」… 不適切。クリティカルパスの求め方は、スケジュール管理に関連する内容です。WBS自体は作業の分解を目的としており、クリティカルパスを計算することが主な目的ではありません。

「エ」… 正解。WBSで定義した作業を補完するために、各作業の内容、範囲、完了基準などを記述した「WBS辞書」を作成することが重要です。この文書の目的は、作業内容を詳細に定義し、作業者が正確に理解できるようにすることです。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。補助文書は、作業の内容や進捗を管理するために作成されるものであり、作業で使用するデータの意味を定義することが主要な目的ではありません。

「イ」… 不適切。進捗管理はWBSを使って実施するタスクの一部ではありますが、進捗管理そのものはWBS補助文書の主な目的ではありません。

「ウ」… 不適切。クリティカルパスの求め方は、スケジュール管理に関連する内容です。WBS自体は作業の分解を目的としており、クリティカルパスを計算することが主な目的ではありません。

「エ」… 正解。WBSで定義した作業を補完するために、各作業の内容、範囲、完了基準などを記述した「WBS辞書」を作成することが重要です。この文書の目的は、作業内容を詳細に定義し、作業者が正確に理解できるようにすることです。

問55

有料のメールサービスを提供している企業において,メールサービスに関する開発・設備投資の費用対効果の効率性を対象にしてシステム監査を実施するとき,システム監査人が所属している組織として,最も適切なものはどれか。

| ア | 社長直轄の品質保証部門 |

|---|---|

| イ | メールサービスに必要な機器の調達を行う運用部門 |

| ウ | メールサービスの機能の選定や費用対効果の評価を行う企画部門 |

| エ | メールシステムの開発部門 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

システム監査人は監査対象から外観上(形式的)の独立性、精神上の独立性を保持している必要があります。メールサービス開発に対して最も独立性の高い選択肢は「ア」の「社長直轄の品質保証部門」となります。

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

システム監査人は監査対象から外観上(形式的)の独立性、精神上の独立性を保持している必要があります。メールサービス開発に対して最も独立性の高い選択肢は「ア」の「社長直轄の品質保証部門」となります。

問56

| ア | DDoS攻撃 |

|---|---|

| イ | DNSキャッシュポイズニング |

| ウ | SQLインジェクション |

| エ | フィッシング |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

IPアドレスとドメイン名の対応関係を管理するDNSサーバに偽の情報を流し、問い合わせてきた利用者が正しいドメイン名を入力しているのに偽サイトに誘導されてしまう攻撃を「DNSキャッシュポイズニング」と言います。「イ」が正解です。

「ア」の「DDoS攻撃」は、攻撃者が乗っ取った多数の機器を遠隔操作し、一斉に特定のサーバへアクセスを発生させて麻痺状態に追い込む攻撃です。

「ウ」の「SQLインジェクション」は、利用者の入力に基づいてデータベース操作を行うWebサイトなどに、SQLの断片を含む特殊な文字列を入力することで不正な操作を行わせる攻撃です。

「エ」の「フィッシング」は、本物そっくりに作られたWebサイトや案内メールで利用者を騙し、パスワードやクレジットカード番号など重要な情報を入力させて奪い取る攻撃です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

IPアドレスとドメイン名の対応関係を管理するDNSサーバに偽の情報を流し、問い合わせてきた利用者が正しいドメイン名を入力しているのに偽サイトに誘導されてしまう攻撃を「DNSキャッシュポイズニング」と言います。「イ」が正解です。

「ア」の「DDoS攻撃」は、攻撃者が乗っ取った多数の機器を遠隔操作し、一斉に特定のサーバへアクセスを発生させて麻痺状態に追い込む攻撃です。

「ウ」の「SQLインジェクション」は、利用者の入力に基づいてデータベース操作を行うWebサイトなどに、SQLの断片を含む特殊な文字列を入力することで不正な操作を行わせる攻撃です。

「エ」の「フィッシング」は、本物そっくりに作られたWebサイトや案内メールで利用者を騙し、パスワードやクレジットカード番号など重要な情報を入力させて奪い取る攻撃です。

問58

サーバルームへの共連れによる不正入室を防ぐ物理的セキュリティ対策の例として,適切なものはどれか。

| ア | サークル型のセキュリティゲートを設置する。 |

|---|---|

| イ | サーバの入ったラックを施錠する。 |

| ウ | サーバルーム内にいる間は入室証を着用するルールとする。 |

| エ | サーバルームの入り口に入退室管理簿を置いて記録させる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「共連れ」とは、正規の入館者や入室者のすぐ後ろを歩くなどして、扉が閉まる前に入り込む不正入場の手法です。入口に、内部が一人分の広さしかなく、一度に片側しか開かない密閉型のゲートを設置することで、強制的に一人ずつ入場させることができるようになります。正解は「ア」です。

「イ」… ラックを施錠しても入室は防げません。

「ウ」… 入室そのものは防げないうえ、正規の入館者が共犯者で、他に室内に誰もいない場合は効果がありません。

「エ」… 不正入館者が馬鹿正直に管理簿に記載することは期待できません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「共連れ」とは、正規の入館者や入室者のすぐ後ろを歩くなどして、扉が閉まる前に入り込む不正入場の手法です。入口に、内部が一人分の広さしかなく、一度に片側しか開かない密閉型のゲートを設置することで、強制的に一人ずつ入場させることができるようになります。正解は「ア」です。

「イ」… ラックを施錠しても入室は防げません。

「ウ」… 入室そのものは防げないうえ、正規の入館者が共犯者で、他に室内に誰もいない場合は効果がありません。

「エ」… 不正入館者が馬鹿正直に管理簿に記載することは期待できません。

問59

Aさんが,Pさん,Qさん及びRさんの3人に電子メールを送信した。Toの欄にはPさんのメールアドレスを,Ccの欄にはQさんのメールアドレスを,Bccの欄にはRさんのメールアドレスをそれぞれ指定した。電子メールを受け取った3人に関する記述として,適切なものはどれか。

| ア | PさんとQさんは,同じ内容のメールがRさんにも送信されていることを知ることができる。 |

|---|---|

| イ | Pさんは,同じ内容のメールがQさんに送信されていることを知ることはできない。 |

| ウ | Qさんは,同じ内容のメールがPさんにも送信されていることを知ることができる。 |

| エ | Rさんは,同じ内容のメールがPさんとQさんに送信されていることを知ることはできない。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

解説 :

電子メールの宛先指定のうち、「To:」は本来の送信先、「Cc:」は同報送信する相手(宛先は全員に開示される)、「Bcc:」は秘密裏に同報送信する相手(宛先は開示されない)を指します。

問題文の条件だと、To:のPさんとCc:のQさんのアドレスは本人以外も知ることができ、Bcc:のRさんのアドレスは送信者と本人以外は知りません。

「ア」… 不適切。Rさんに送られてることを知っているのは送信者とRさんだけです。

「イ」… 不適切。Cc:欄はすべての受信者が見ることができるので、PさんはQさんに送られていることを知っています。

「ウ」… 正解。QさんはTo:欄のPさんに送られていることを知っています。

「エ」… 不適切。RさんはTo:欄のPさんとCc:欄のQさんに送られていることを知っています。逆に、PさんとQさんはRさんに送られていることを知りません。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

解説 :

電子メールの宛先指定のうち、「To:」は本来の送信先、「Cc:」は同報送信する相手(宛先は全員に開示される)、「Bcc:」は秘密裏に同報送信する相手(宛先は開示されない)を指します。

問題文の条件だと、To:のPさんとCc:のQさんのアドレスは本人以外も知ることができ、Bcc:のRさんのアドレスは送信者と本人以外は知りません。

「ア」… 不適切。Rさんに送られてることを知っているのは送信者とRさんだけです。

「イ」… 不適切。Cc:欄はすべての受信者が見ることができるので、PさんはQさんに送られていることを知っています。

「ウ」… 正解。QさんはTo:欄のPさんに送られていることを知っています。

「エ」… 不適切。RさんはTo:欄のPさんとCc:欄のQさんに送られていることを知っています。逆に、PさんとQさんはRさんに送られていることを知りません。

問60

| ア | 画面に表示されたゆがんだ文字列の画像を読み取って入力した後,利用者IDとパスワードを入力することによって認証を行える。 |

|---|---|

| イ | サーバ室への入室時と退室時に生体認証を行い,認証によって入室した者だけが退室の認証を行える。 |

| ウ | 利用者IDとパスワードを入力して認証を行った後,秘密の質問への答えを入力することによってログインできる。 |

| エ | 利用者IDの入力画面へ利用者IDを入力するとパスワードの入力画面に切り替わり,パスワードを入力することによってログインできる。 |

問61

| ア | NFC |

|---|---|

| イ | PCI DSS |

| ウ | PCI Express |

| エ | RFID |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

クレジット決済などに使う情報を安全に取り扱うために業界団体が策定した規格を「PCI DSS」(Payment Card Industry Data Security Standard)と言います。「イ」が正解です。

「ア」の「NFC」(Near Field Communication)は、10cm程度までの極めて近い距離で無線通信を行う規格です。非接触ICカードなどに用いられています。

「ウ」の「PCI Express」は、据え置き型筐体のパソコンやサーバなどに拡張カードを追加するための技術仕様を定めた規格です。PCIは「Peripheral Component Interconnect」(周辺機器相互接続)の略で、「PCI DSS」の「Payment Card Industry」(支払いカード産業)とは異なります。

「エ」の「RFID」は、識別番号などを記録した微細なICチップをタグなどに埋め込んで物品に添付し、検知器などと無線通信することにより個体識別や所在管理、移動追跡などを行う仕組みです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

クレジット決済などに使う情報を安全に取り扱うために業界団体が策定した規格を「PCI DSS」(Payment Card Industry Data Security Standard)と言います。「イ」が正解です。

「ア」の「NFC」(Near Field Communication)は、10cm程度までの極めて近い距離で無線通信を行う規格です。非接触ICカードなどに用いられています。

「ウ」の「PCI Express」は、据え置き型筐体のパソコンやサーバなどに拡張カードを追加するための技術仕様を定めた規格です。PCIは「Peripheral Component Interconnect」(周辺機器相互接続)の略で、「PCI DSS」の「Payment Card Industry」(支払いカード産業)とは異なります。

「エ」の「RFID」は、識別番号などを記録した微細なICチップをタグなどに埋め込んで物品に添付し、検知器などと無線通信することにより個体識別や所在管理、移動追跡などを行う仕組みです。

問62

金融システムの口座振替では,振替元の口座からの出金処理と振替先の口座への入金処理について,両方の処理が実行されるか,両方とも実行されないかのどちらかであることを保証することによってデータベースの整合性を保っている。データベースに対するこのような一連の処理をトランザクションとして扱い,矛盾なく処理が完了したときに,データベースの更新内容を確定することを何というか。

| ア | コミット |

|---|---|

| イ | スキーマ |

| ウ | ロールフォワード |

| エ | ロック |

答え : ア

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

解説 :

一体不可分の処理を一つの単位として扱う管理手法をトランザクション処理と言います。トランザクションを構成する処理がすべて成功したときに、データベースに結果を書き込んで確定させる処理を「コミット」(commit)と言います。「ア」が正解です。

「イ」の「スキーマ」(schema)はデータベースに記録するデータの構造を定義したものを指します。

「ウ」の「ロールフォワード」は、トランザクションが途中で失敗したときに、ある時点(チェックポイント)で複製したバックアップデータを書き戻し、その後の更新データ(ジャーナル)を反映していって障害発生直前の状態に戻す処理を指します。

「エ」の「ロック」は、複数のプログラムで並列処理を行う際に、同じデータに同時にアクセスして内容が矛盾しないよう、他のプログラムのアクセスを一時的に禁止する仕組みを指します。

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

解説 :

一体不可分の処理を一つの単位として扱う管理手法をトランザクション処理と言います。トランザクションを構成する処理がすべて成功したときに、データベースに結果を書き込んで確定させる処理を「コミット」(commit)と言います。「ア」が正解です。

「イ」の「スキーマ」(schema)はデータベースに記録するデータの構造を定義したものを指します。

「ウ」の「ロールフォワード」は、トランザクションが途中で失敗したときに、ある時点(チェックポイント)で複製したバックアップデータを書き戻し、その後の更新データ(ジャーナル)を反映していって障害発生直前の状態に戻す処理を指します。

「エ」の「ロック」は、複数のプログラムで並列処理を行う際に、同じデータに同時にアクセスして内容が矛盾しないよう、他のプログラムのアクセスを一時的に禁止する仕組みを指します。

問63

PCやスマートフォンのブラウザから無線LANのアクセスポイントを経由して,インターネット上のWebサーバにアクセスする。このときの通信の暗号化に利用するSSL/TLSとWPA2に関する記述のうち,適切なものはどれか。

| ア | SSL/TLSの利用の有無にかかわらず,WPA2を利用することによって,ブラウザとWebサーバ間の通信を暗号化できる。 |

|---|---|

| イ | WPA2の利用の有無にかかわらず,SSL/TLSを利用することによって,ブラウザとWebサーバ間の通信を暗号化できる。 |

| ウ | ブラウザとWebサーバ間の通信を暗号化するためには,PCの場合はSSL/TLSを利用し,スマートフォンの場合はWPA2を利用する。 |

| エ | ブラウザとWebサーバ間の通信を暗号化するためには,PCの場合はWPA2を利用し,スマートフォンの場合はSSL/TLSを利用する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

無線LANのアクセスポイントと端末の間の通信を暗号化するのがWPA2の役割で、端末上のWebブラウザをインターネット上のWebサーバの間のHTTP通信を暗号化するのがSSL/TLSの役割です。

「ア」… 不適切。SSL/TLSを使わない場合、アクセスポイントとWebサーバの間は暗号化されません。

「イ」… 正解。SSL/TLSはブラウザとサーバの間の経路をすべて暗号化するので、WPA2がなくても暗号化はされています。

「ウ」… 不適切。スマートフォンでもWebブラウザとWebサーバの間の暗号化にはSSL/TLSを使います。

「エ」… 不適切。パソコンでもWebブラウザとWebサーバの間の暗号化にはSSL/TLSを使います。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

無線LANのアクセスポイントと端末の間の通信を暗号化するのがWPA2の役割で、端末上のWebブラウザをインターネット上のWebサーバの間のHTTP通信を暗号化するのがSSL/TLSの役割です。

「ア」… 不適切。SSL/TLSを使わない場合、アクセスポイントとWebサーバの間は暗号化されません。

「イ」… 正解。SSL/TLSはブラウザとサーバの間の経路をすべて暗号化するので、WPA2がなくても暗号化はされています。

「ウ」… 不適切。スマートフォンでもWebブラウザとWebサーバの間の暗号化にはSSL/TLSを使います。

「エ」… 不適切。パソコンでもWebブラウザとWebサーバの間の暗号化にはSSL/TLSを使います。

問64

| ア | GPU |

|---|---|

| イ | SSD |

| ウ | 主記憶 |

| エ | レジスタ |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

解説 :

CPUの動作速度に比べメインメモリ(RAM)は低速なため、CPU内部には処理のために一時的に用いるデータを記憶しておく小さな容量の記憶装置が内蔵されています。このうち、計算や制御に直接関わるデータを記憶しておくものは「レジスタ」(register)と言います。「エ」が正解です。

「ア」の「GPU」(Graphics Processing Unit)はグラフィックス処理に必要な演算を高速に実行するためのプロセッサで、記憶装置ではありません。

「イ」の「SSD」(Solid State Drive)はフラッシュメモリを用いるストレージ装置で、メインメモリなどに比べ大容量ですが低速で、CPU内部にもありません。

「ウ」の「主記憶」(メインメモリ)は、コンピュータの動作に当座必要なデータやプログラムを展開するための主要な記憶装置、CPUとは別に用意されています。

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

解説 :

CPUの動作速度に比べメインメモリ(RAM)は低速なため、CPU内部には処理のために一時的に用いるデータを記憶しておく小さな容量の記憶装置が内蔵されています。このうち、計算や制御に直接関わるデータを記憶しておくものは「レジスタ」(register)と言います。「エ」が正解です。

「ア」の「GPU」(Graphics Processing Unit)はグラフィックス処理に必要な演算を高速に実行するためのプロセッサで、記憶装置ではありません。

「イ」の「SSD」(Solid State Drive)はフラッシュメモリを用いるストレージ装置で、メインメモリなどに比べ大容量ですが低速で、CPU内部にもありません。

「ウ」の「主記憶」(メインメモリ)は、コンピュータの動作に当座必要なデータやプログラムを展開するための主要な記憶装置、CPUとは別に用意されています。

問65

シャドーITの例として,適切なものはどれか。

| ア | 会社のルールに従い,災害時に備えて情報システムの重要なデータを遠隔地にバックアップした。 |

|---|---|

| イ | 他の社員がパスワードを入力しているところをのぞき見て入手したパスワードを使って,情報システムにログインした。 |

| ウ | 他の社員にPCの画面をのぞかれないように,離席する際にスクリーンロックを行った。 |

| エ | データ量が多く電子メールで送れない業務で使うファイルを,会社が許可していないオンラインストレージサービスを利用して取引先に送付した。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

企業などの情報システム部門が存在を把握しておらず、利用部門や従業員が勝手に導入して使用しているIT機器やソフトウェア、ネットサービスなどを総称して「シャドーIT」と言います。

「ア」… 不適切。「遠隔地バックアップ」の説明です。会社のルールに従って行っているのでシャドーITではありません。

「イ」… 不適切。「ソーシャルエンジニアリング」の説明です。攻撃手法でありシャドーITではありません。

「ウ」… 不適切。「クリアスクリーン」の説明です。セキュリティ施策でありシャドーITではありません。

「エ」… 正解。会社側が把握していないオンラインストレージを利用して外部と大容量ファイルをやり取りするのはシャドーITの例です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

企業などの情報システム部門が存在を把握しておらず、利用部門や従業員が勝手に導入して使用しているIT機器やソフトウェア、ネットサービスなどを総称して「シャドーIT」と言います。

「ア」… 不適切。「遠隔地バックアップ」の説明です。会社のルールに従って行っているのでシャドーITではありません。

「イ」… 不適切。「ソーシャルエンジニアリング」の説明です。攻撃手法でありシャドーITではありません。

「ウ」… 不適切。「クリアスクリーン」の説明です。セキュリティ施策でありシャドーITではありません。

「エ」… 正解。会社側が把握していないオンラインストレージを利用して外部と大容量ファイルをやり取りするのはシャドーITの例です。

問66

| ア | 8 |

|---|---|

| イ | 24 |

| ウ | 256 |

| エ | 512 |

問67

ISMSにおける情報セキュリティに関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

情報セキュリティとは,情報の機密性,完全性及び [ a ] を維持することである。さらに,真正性,責任追跡性,否認防止, [ b ] などの特性を維持することを含める場合もある。

情報セキュリティとは,情報の機密性,完全性及び [ a ] を維持することである。さらに,真正性,責任追跡性,否認防止, [ b ] などの特性を維持することを含める場合もある。

| a | b | |

| ア | 可用性 | 信頼性 |

| イ | 可用性 | 保守性 |

| ウ | 保全性 | 信頼性 |

| エ | 保全性 | 保守性 |

問68

| ア | S/MIMEを利用して電子メールを暗号化する。 |

|---|---|

| イ | SSL/TLSを利用してプロバイダのメールサーバとの通信を暗号化する。 |

| ウ | WPA2を利用して通信を暗号化する。 |

| エ | パスワードで保護されたファイルを電子メールに添付して送信した後,別の電子メールでパスワードを相手に知らせる。 |

問69

バイオメトリクス認証における認証精度に関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

バイオメトリクス認証において,誤って本人を拒否する確率を本人拒否率といい,誤って他人を受け入れる確率を他人受入率という。また,認証の装置又はアルゴリズムが生体情報を認識できない割合を未対応率という。

認証精度の設定において, [ a ] が低くなるように設定すると利便性が高まり, [ b ] が低くなるように設定すると安全性が高まる。

バイオメトリクス認証において,誤って本人を拒否する確率を本人拒否率といい,誤って他人を受け入れる確率を他人受入率という。また,認証の装置又はアルゴリズムが生体情報を認識できない割合を未対応率という。

認証精度の設定において, [ a ] が低くなるように設定すると利便性が高まり, [ b ] が低くなるように設定すると安全性が高まる。

| a | b | |

| ア | 他人受入率 | 本人拒否率 |

| イ | 他人受入率 | 未対応率 |

| ウ | 本人拒否率 | 他人受入率 |

| エ | 未対応率 | 本人拒否率 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証は、個人ごとに異なる人体の特徴を認証に利用する技術です。指紋や手のひらの静脈、虹彩、顔貌などが用いられます。完璧な識別は難しく、一定の確率で他人を本人と誤認識したり、本人を本人と認識できなかったりします。

利便性を高めるには、本人を誤って拒否する確率を下げれば良いので、[ a ] は「本人拒否率」です。ただし、これを下げると他人を誤って受け入れてしまう確率が上がり、安全性が損なわれる場合があります。

一方、安全性を高めるには、他人を誤って受け入れてしまう確率を下げれば良いので、[ b ] は「他人受入率」です。ただし、これを下げると本人を誤って拒否してしまう確率が上がり、利便性が損なわれる場合があります。

これらを組み合わせた「ウ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証は、個人ごとに異なる人体の特徴を認証に利用する技術です。指紋や手のひらの静脈、虹彩、顔貌などが用いられます。完璧な識別は難しく、一定の確率で他人を本人と誤認識したり、本人を本人と認識できなかったりします。

利便性を高めるには、本人を誤って拒否する確率を下げれば良いので、[ a ] は「本人拒否率」です。ただし、これを下げると他人を誤って受け入れてしまう確率が上がり、安全性が損なわれる場合があります。

一方、安全性を高めるには、他人を誤って受け入れてしまう確率を下げれば良いので、[ b ] は「他人受入率」です。ただし、これを下げると本人を誤って拒否してしまう確率が上がり、利便性が損なわれる場合があります。

これらを組み合わせた「ウ」が正解です。

問70

条件①~④を全て満たすとき,出版社と著者と本の関係を示すE-R図はどれか。ここで,E-R図の表記法は次のとおりとする。

[表記法]

[ a ]→[ b ] aとbが,1対多の関係であることを表す。

[条件]

① 出版社は,複数の著者と契約している。

② 著者は,一つの出版社とだけ契約している。

③ 著者は,複数の本を書いている。

④ 1冊の本は,1人の著者が書いている。

[表記法]

[ a ]→[ b ] aとbが,1対多の関係であることを表す。

[条件]

① 出版社は,複数の著者と契約している。

② 著者は,一つの出版社とだけ契約している。

③ 著者は,複数の本を書いている。

④ 1冊の本は,1人の著者が書いている。

| ア | [ 出版社 ]→[ 著者 ]→[ 本 ] |

|---|---|

| イ | [ 出版社 ]→[ 著者 ]←[ 本 ] |

| ウ | [ 出版社 ]←[ 著者 ]→[ 本 ] |

| エ | [ 出版社 ]←[ 著者 ]←[ 本 ] |

答え : ア

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

解説 :

一社の出版社が複数の著者と契約するので「出版社→著者」となります。

一人の著者が複数の本を書いているので「著者→本」となります。

これを合わせると「出版社→著者→本」となり、「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

解説 :

一社の出版社が複数の著者と契約するので「出版社→著者」となります。

一人の著者が複数の本を書いているので「著者→本」となります。

これを合わせると「出版社→著者→本」となり、「ア」が正解です。

問71

| ア | ISP |

|---|---|

| イ | MNP |

| ウ | MVNO |

| エ | OSS |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

解説 :

回線網や基地局などを自前で所有・運用する大手通信事業者(キャリア)から設備を借り受け、独自のブランドでサービスを提供する事業者を「MVNO」(Mobile Virtual Network Operator)と言います。「ウ」が正解です。

「ア」の「ISP」(Internet Service Provider)はインターネット接続事業者のことです。

「イ」の「MNP」(Mobile Number Portability)は携帯電話の電話番号を事業者の枠を超えて移転できる制度です。

「エ」の「OSS」(Open Source Software)はプログラミング言語で書かれたソースコードが公開されているソフトウェアです。通信事業とは関係ありません。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

解説 :

回線網や基地局などを自前で所有・運用する大手通信事業者(キャリア)から設備を借り受け、独自のブランドでサービスを提供する事業者を「MVNO」(Mobile Virtual Network Operator)と言います。「ウ」が正解です。

「ア」の「ISP」(Internet Service Provider)はインターネット接続事業者のことです。

「イ」の「MNP」(Mobile Number Portability)は携帯電話の電話番号を事業者の枠を超えて移転できる制度です。

「エ」の「OSS」(Open Source Software)はプログラミング言語で書かれたソースコードが公開されているソフトウェアです。通信事業とは関係ありません。

問72

IoTデバイスとIoTサーバで構成され,IoTデバイスが計測した外気温をIoTサーバへ送り,IoTサーバからの指示で窓を開閉するシステムがある。このシステムのIoTデバイスに搭載されて,窓を開閉する役割をもつものはどれか。

| ア | アクチュエーター |

|---|---|

| イ | エッジコンピューティング |

| ウ | キャリアアグリゲーション |

| エ | センサ |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

解説 :

ロボットの関節部のように、外部からの制御信号に従って力学的な運動を引き起こす装置のことを「アクチュエータ」(actuator)と言います。「ア」が正解です。

「イ」の「エッジコンピューティング」は、データ処理をクラウドサービスなど遠くのシステムではなく、なるべく装置の近くにあるサーバなどで処理する方式を指します。

「ウ」の「キャリアアグリゲーション」は、無線通信で複数の周波数帯域を束ねて一体的に運用し、並列にデータを送受信することで高速化する技術です。

「エ」の「センサ」は、装置自身の状態や外界の様子を測定、検知し、電気信号やデジタルデータに変換して入力する装置です。

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

解説 :

ロボットの関節部のように、外部からの制御信号に従って力学的な運動を引き起こす装置のことを「アクチュエータ」(actuator)と言います。「ア」が正解です。

「イ」の「エッジコンピューティング」は、データ処理をクラウドサービスなど遠くのシステムではなく、なるべく装置の近くにあるサーバなどで処理する方式を指します。

「ウ」の「キャリアアグリゲーション」は、無線通信で複数の周波数帯域を束ねて一体的に運用し、並列にデータを送受信することで高速化する技術です。

「エ」の「センサ」は、装置自身の状態や外界の様子を測定、検知し、電気信号やデジタルデータに変換して入力する装置です。

問73

| ア | IoTデバイスとIoTサーバ間の通信を暗号化する。 |

|---|---|

| イ | IoTデバイス内のデータを,暗号鍵を内蔵するセキュリティチップを使って暗号化する。 |

| ウ | IoTデバイスに最新のセキュリティパッチを速やかに適用する。 |

| エ | IoTデバイスへのログインパスワードを初期値から変更する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

耐タンパ性とは、機器やソフトウェアなどが、外部から内部構造や記録されたデータなどを解析、読み取り、改竄されにくいようになっている状態を指します。

「ア」… 不適切。外部との通信を暗号化しても、盗まれた装置から直にデータを読み取ることは防げません。

「イ」… 正解。内部のデータを暗号化して保存すれば、盗まれた場合に読み取られにくくなり、耐タンパ性が向上します。

「ウ」… 不適切。内部のソフトウェアやファームウェアに脆弱性がなくても、盗まれた装置から直にデータを読み取ることは防げません。

「エ」… 不適切。適切な認証、アクセス制御を行っても、盗まれた装置から直にデータを読み取ることは防げません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

耐タンパ性とは、機器やソフトウェアなどが、外部から内部構造や記録されたデータなどを解析、読み取り、改竄されにくいようになっている状態を指します。

「ア」… 不適切。外部との通信を暗号化しても、盗まれた装置から直にデータを読み取ることは防げません。

「イ」… 正解。内部のデータを暗号化して保存すれば、盗まれた場合に読み取られにくくなり、耐タンパ性が向上します。

「ウ」… 不適切。内部のソフトウェアやファームウェアに脆弱性がなくても、盗まれた装置から直にデータを読み取ることは防げません。

「エ」… 不適切。適切な認証、アクセス制御を行っても、盗まれた装置から直にデータを読み取ることは防げません。

問74

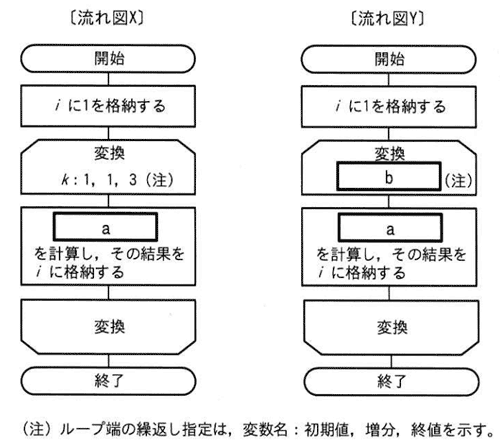

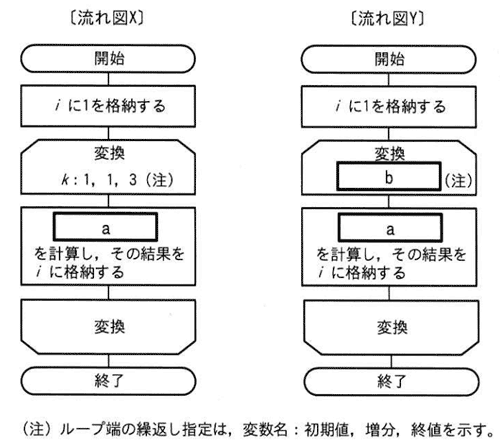

流れ図Xで示す処理では,変数iの値が,1→3→7→13と変化し,流れ図Yで示す処理では,変数iの値が,1→5→13→25と変化した。図中のa,bに入れる字句の適切な組合せはどれか。

| a | b | |

| ア | 2i+k | k:1,3,7 |

| イ | 2i+k | k:2,2,6 |

| ウ | i+2k | k:1,3,7 |

| エ | i+2k | k:2,2,6 |

答え : エ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

問75

| ア | a,b,c |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | c,d |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

業務に用いるデータベース管理システム(DBMS)には、利用者のアクセス権の管理機能、障害発生時の回復機能、複数プロセスの同時実行制御機能などが備わっています。一方、外部からの不審な通信を遮断するファイアウォール機能は通常は備わっていません。「a」「b」「c」を組み合わせた「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

業務に用いるデータベース管理システム(DBMS)には、利用者のアクセス権の管理機能、障害発生時の回復機能、複数プロセスの同時実行制御機能などが備わっています。一方、外部からの不審な通信を遮断するファイアウォール機能は通常は備わっていません。「a」「b」「c」を組み合わせた「ア」が正解です。

問76

IoTデバイス群とそれを管理するIoTサーバで構成されるIoTシステムがある。全てのIoTデバイスは同一の鍵を用いて通信の暗号化を行い,IoTサーバではIoTデバイスがもつ鍵とは異なる鍵で通信の復号を行うとき,この暗号技術はどれか。

| ア | 共通鍵暗号方式 |

|---|---|

| イ | 公開鍵暗号方式 |

| ウ | ハッシュ関数 |

| エ | ブロックチェーン |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

対になる2つの鍵の片方で暗号化、もう一方で復号を行う暗号方式を「公開鍵暗号方式」と言います。「イ」が正解です。この例では、各デバイスはサーバの公開鍵を取り寄せて暗号化を行ってサーバへ送り、サーバは受け取った暗号を自身の秘密鍵で復号しています。

「ア」の「共通鍵暗号方式」は、暗号化にも復号にも同じ暗号鍵を用いる方式です。デバイスとサーバは異なる鍵を使用しているため当てはまりません。

「イ」の「ハッシュ関数」は、任意の長さの元のデータから、規則性のない短い一定の長さのデータを得る計算法です。これ自体は暗号方式ではありません。

「ウ」の「ブロックチェーン」は、一定の形式や内容のデータの塊を改竄困難な形で時系列に連結していく技術です。これ自体は暗号方式ではありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

対になる2つの鍵の片方で暗号化、もう一方で復号を行う暗号方式を「公開鍵暗号方式」と言います。「イ」が正解です。この例では、各デバイスはサーバの公開鍵を取り寄せて暗号化を行ってサーバへ送り、サーバは受け取った暗号を自身の秘密鍵で復号しています。

「ア」の「共通鍵暗号方式」は、暗号化にも復号にも同じ暗号鍵を用いる方式です。デバイスとサーバは異なる鍵を使用しているため当てはまりません。

「イ」の「ハッシュ関数」は、任意の長さの元のデータから、規則性のない短い一定の長さのデータを得る計算法です。これ自体は暗号方式ではありません。

「ウ」の「ブロックチェーン」は、一定の形式や内容のデータの塊を改竄困難な形で時系列に連結していく技術です。これ自体は暗号方式ではありません。

問77

PDCAモデルに基づいてISMSを運用している組織の活動において,リスクマネジメントの活動状況の監視の結果などを受けて,是正や改善措置を決定している。この作業は,PDCAモデルのどのプロセスで実施されるか。

| ア | P |

|---|---|

| イ | D |

| ウ | C |

| エ | A |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。是正や改善措置の決定は最後の「A」(Action)で行われる取り組みです。「エ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。是正や改善措置の決定は最後の「A」(Action)で行われる取り組みです。「エ」が正解です。

問78

OSS(Open Source Software)に関する記述として,適切なものはどれか。

| ア | ソースコードを公開しているソフトウェアは,全てOSSである。 |

|---|---|

| イ | 著作権が放棄されており,誰でも自由に利用可能である。 |

| ウ | どのソフトウェアも,個人が無償で開発している。 |

| エ | 利用に当たり,有償サポートが提供される製品がある。 |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

解説 :

OSSはプログラミング言語で書かれたソースコードが公開され、誰でも自由に入手、使用、改変、再配布などしてよいソフトウェアです。

「ア」… 不適切。ソースコードが公開されていても様々な制約が課されOSSではないものがあります。

「イ」… 不適切。OSSの著作権は放棄されておらず、開発者が宣言した利用許諾(ライセンス)に従う必要があります。

「ウ」… 不適切。企業が開発しているものや、有償で開発したものを公開した例も多くあります。

「エ」… 正解。OSSそのものは利用者が自己責任で利用するものですが、有償でサポートを請け負う企業などがあります。

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

解説 :

OSSはプログラミング言語で書かれたソースコードが公開され、誰でも自由に入手、使用、改変、再配布などしてよいソフトウェアです。

「ア」… 不適切。ソースコードが公開されていても様々な制約が課されOSSではないものがあります。

「イ」… 不適切。OSSの著作権は放棄されておらず、開発者が宣言した利用許諾(ライセンス)に従う必要があります。

「ウ」… 不適切。企業が開発しているものや、有償で開発したものを公開した例も多くあります。

「エ」… 正解。OSSそのものは利用者が自己責任で利用するものですが、有償でサポートを請け負う企業などがあります。

問79

中小企業の情報セキュリティ対策普及の加速化に向けて,IPAが創設した制度である “SECURITY ACTION” に関する記述のうち,適切なものはどれか。

| ア | ISMS認証取得に必要な費用の一部を国が補助する制度 |

|---|---|

| イ | 営利を目的としている組織だけを対象とした制度 |

| ウ | 情報セキュリティ対策に取り組むことを自己宣言する制度 |

| エ | 情報セキュリティ対策に取り組んでいることを第三者が認定する制度 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「SECURITY ACTION」は中小企業などが公開されているチェックリストなどに基づいてセキュリティ診断を行い、対策に取り組んでいることを自己宣言する制度です。「ウ」が正解です。

「ア」… 補助金を支給する制度ではありません。

「イ」… 学校法人やNPO法人など非営利団体が取り組んでも構いません。

「エ」… 第三者が認定する制度ではありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「SECURITY ACTION」は中小企業などが公開されているチェックリストなどに基づいてセキュリティ診断を行い、対策に取り組んでいることを自己宣言する制度です。「ウ」が正解です。

「ア」… 補助金を支給する制度ではありません。

「イ」… 学校法人やNPO法人など非営利団体が取り組んでも構いません。

「エ」… 第三者が認定する制度ではありません。

問80

IoTデバイス,IoTゲートウェイ及びIoTサーバで構成された,温度・湿度管理システムがある。IoTデバイスとその近傍に設置されたIoTゲートウェイとの間を接続するのに使用する,低消費電力の無線通信の仕様として,適切なものはどれか。

| ア | BLE |

|---|---|

| イ | HEMS |

| ウ | NUI |

| エ | PLC |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

近距離を低消費電力で無線通信規格には、Bluetoothの省電力版である「BLE」(Bluetooth Low Energy)があります。「ア」が正解です。

「イ」の「HEMS」(Home Energy Management System)は家庭内の電気設備や家電製品の稼働状況や電力使用量を監視・記録して電気使用を最適化するシステムです。

「ウ」の「NUI」(Natural User Interface)は、ジェスチャーや声など、人間の自然な行動をコンピュータが認識して操作や入力を行うことができる技術の総称です。

「エ」の「PLC」(Power Line Communication)は、電力線に通信用の電気信号を流して同じ建物内の機器間で通信する技術です。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

近距離を低消費電力で無線通信規格には、Bluetoothの省電力版である「BLE」(Bluetooth Low Energy)があります。「ア」が正解です。

「イ」の「HEMS」(Home Energy Management System)は家庭内の電気設備や家電製品の稼働状況や電力使用量を監視・記録して電気使用を最適化するシステムです。

「ウ」の「NUI」(Natural User Interface)は、ジェスチャーや声など、人間の自然な行動をコンピュータが認識して操作や入力を行うことができる技術の総称です。

「エ」の「PLC」(Power Line Communication)は、電力線に通信用の電気信号を流して同じ建物内の機器間で通信する技術です。

問81

J-CRATに関する記述として,適切なものはどれか。

| ア | 企業などに対して,24時間体制でネットワークやデバイスを監視するサービスを提供する。 |

|---|---|

| イ | コンピュータセキュリティに関わるインシデントが発生した組織に赴いて,自らが主体となって対応の方針や手順の策定を行う。 |

| ウ | 重工,重電など,重要インフラで利用される機器の製造業者を中心に,サイバ一攻撃に関する情報共有と早期対応の場を提供する。 |

| エ | 相談を受けた組織に対して,標的型サイバー攻撃の被害低減と攻撃の連鎖の遮断を支援する活動を行う。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「J-CRAT」は「サイバーレスキュー隊」とも呼ばれ、サイバー攻撃を受けた企業や公的機関などからの相談を受け付け、被害の拡大防止のための支援活動を行う組織です。情報処理推進機構(IPA)内の部局として運営されています。「エ」が正解です。

「ア」は「SOCサービス」(Security Operation Center)の説明です。

「イ」は「CSIRT」(Computer Security Incident Response Team)の説明です。

「ウ」は「J-CSIP」(サイバー情報共有イニシアティブ)の説明です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「J-CRAT」は「サイバーレスキュー隊」とも呼ばれ、サイバー攻撃を受けた企業や公的機関などからの相談を受け付け、被害の拡大防止のための支援活動を行う組織です。情報処理推進機構(IPA)内の部局として運営されています。「エ」が正解です。

「ア」は「SOCサービス」(Security Operation Center)の説明です。

「イ」は「CSIRT」(Computer Security Incident Response Team)の説明です。

「ウ」は「J-CSIP」(サイバー情報共有イニシアティブ)の説明です。

問82

| ア | ウェアラブルコンピューティング |

|---|---|

| イ | グリッドコンピューティング |

| ウ | モバイルコンピューティング |

| エ | ユビキタスコンピューティング |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

解説 :

パソコンやサーバなど個々の計算能力が必ずしも高くない機器を大量に組織化し、計算課題を少しずつ振り分けて全体として巨大な計算資源とする方式を「グリッドコンピューティング」と言います。「イ」が正解です。

「ア」の「ウェアラブルコンピューティング」は、腕時計型など身につけられる形態のコンピュータを利用して様々な情報処理を行う仕組みです。

「ウ」の「モバイルコンピューティング」は、携帯機器と無線通信を利用して外出先や移動中などでもコンピュータを扱えるようにする仕組みです。

「エ」の「ユビキタスコンピューティング」は、様々なモノにコンピュータとしての処理機能や通信機能を内蔵し、相互に通信することで高度な情報処理社会を実現する仕組みです。

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

解説 :

パソコンやサーバなど個々の計算能力が必ずしも高くない機器を大量に組織化し、計算課題を少しずつ振り分けて全体として巨大な計算資源とする方式を「グリッドコンピューティング」と言います。「イ」が正解です。

「ア」の「ウェアラブルコンピューティング」は、腕時計型など身につけられる形態のコンピュータを利用して様々な情報処理を行う仕組みです。

「ウ」の「モバイルコンピューティング」は、携帯機器と無線通信を利用して外出先や移動中などでもコンピュータを扱えるようにする仕組みです。

「エ」の「ユビキタスコンピューティング」は、様々なモノにコンピュータとしての処理機能や通信機能を内蔵し、相互に通信することで高度な情報処理社会を実現する仕組みです。

問83

| ア | アーカイブ |

|---|---|

| イ | 関係データベース |

| ウ | ストライピング |

| エ | スワッピング |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

解説 :

複数のファイルを一つに連結して管理しやすくしたものを「アーカイブ」(archive)と言います。「ア」が正解です。

「イ」の「関係データベース」はデータを行と列の表の形に整理して保管するシステムです。ファイルの扱いとは関係ありません。

「ウ」の「ストライピング」は、複数のストレージ装置に分散してデータを並列に記録することで読み書きを高速化する仕組みです。個々のファイルの取り扱いとは関係ありません。

「エ」の「スワッピング」は、ストレージ領域の一部をメインメモリの延長として確保し、物理メモリとの間で内容の入れ替えを行う仕組みです。ファイルの取り扱いとは関係ありません。

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

解説 :

複数のファイルを一つに連結して管理しやすくしたものを「アーカイブ」(archive)と言います。「ア」が正解です。

「イ」の「関係データベース」はデータを行と列の表の形に整理して保管するシステムです。ファイルの扱いとは関係ありません。

「ウ」の「ストライピング」は、複数のストレージ装置に分散してデータを並列に記録することで読み書きを高速化する仕組みです。個々のファイルの取り扱いとは関係ありません。

「エ」の「スワッピング」は、ストレージ領域の一部をメインメモリの延長として確保し、物理メモリとの間で内容の入れ替えを行う仕組みです。ファイルの取り扱いとは関係ありません。

問84

| ア | DNS |

|---|---|

| イ | FTP |

| ウ | MIME |

| エ | POP3 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

解説 :

メールソフトがメールの送受信を行うには、契約先のメールサーバと通信を行うための設定が必要です。送信のためには「SMTP」の設定が、受信のためには「POP3」または「IMAP4」の設定が必要です。選択肢の中では「エ」が正解です。

「ア」の「DNS」(Domain Name System)の設定はドメイン名からIPアドレスを割り出すのに必要です。

「イ」の「FTP」(File Transfer Protocol)はサーバとの間でファイルのやり取りをする場合に必要です。

「ウ」の「MIME」(Multipurpose Internet Mail Extensions)は、電子メールのメッセージに様々なデータ形式を混在させるための仕組みです。

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

解説 :

メールソフトがメールの送受信を行うには、契約先のメールサーバと通信を行うための設定が必要です。送信のためには「SMTP」の設定が、受信のためには「POP3」または「IMAP4」の設定が必要です。選択肢の中では「エ」が正解です。

「ア」の「DNS」(Domain Name System)の設定はドメイン名からIPアドレスを割り出すのに必要です。

「イ」の「FTP」(File Transfer Protocol)はサーバとの間でファイルのやり取りをする場合に必要です。

「ウ」の「MIME」(Multipurpose Internet Mail Extensions)は、電子メールのメッセージに様々なデータ形式を混在させるための仕組みです。

問85

| ア | ESSID |

|---|---|

| イ | MACアドレスフィルタリング |

| ウ | VPN |

| エ | WPA2 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

Wi-FiやEthernetで通信を行う機器には、工場出荷時に物理的に書き込まれた固有の番号があり、これを用いてネットワーク内での機器の識別や指定を行っています。これを「MACアドレス」と言い、これを用いて接続制限を行う仕組みを「MACアドレスフィルタリング」と言います。「イ」が正解です。

「ア」の「ESSID」はWi-Fiにおけるアクセスポイントの識別名で、これ自体は接続制限の仕組みではありません。

「ウ」の「VPN」は広域回線網の中に暗号化された伝送経路を構築し、遠隔地の拠点間で仮想的な構内ネットワークを構成する技術を指します。

「エ」の「WPA2」はWi-Fiにおける認証と暗号化の規格です。端末の識別情報に基づいて接続制限を行う機能はありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

Wi-FiやEthernetで通信を行う機器には、工場出荷時に物理的に書き込まれた固有の番号があり、これを用いてネットワーク内での機器の識別や指定を行っています。これを「MACアドレス」と言い、これを用いて接続制限を行う仕組みを「MACアドレスフィルタリング」と言います。「イ」が正解です。

「ア」の「ESSID」はWi-Fiにおけるアクセスポイントの識別名で、これ自体は接続制限の仕組みではありません。

「ウ」の「VPN」は広域回線網の中に暗号化された伝送経路を構築し、遠隔地の拠点間で仮想的な構内ネットワークを構成する技術を指します。

「エ」の「WPA2」はWi-Fiにおける認証と暗号化の規格です。端末の識別情報に基づいて接続制限を行う機能はありません。

問86

店内に設置した多数のネットワークカメラから得たデータを,インターネットを介してIoTサーバに送信し,顧客の行動を分析するシステムを構築する。このとき,IoTゲートウェイを店舗内に配置し,映像解析処理を実行して映像から人物の座標データだけを抽出することによって,データ量を減らしてから送信するシステム形態をとった。このようなシステム形態を何と呼ぶか。

| ア | MDM |

|---|---|

| イ | SDN |

| ウ | エッジコンピューティング |

| エ | デュプレックスシステム |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

IoTシステムなどで、デバイスからなるべく近い場所にあるサーバで処理を行い、クラウドサービスなど遠い場所とはなるべく通信しないようする方式を「エッジコンピューティング」(edge:端)と言います。「ウ」が正解です。

「ア」の「MDM」(Mobile Device Management)は、企業などで社員に支給するスマートフォンなどの携帯情報端末のシステム設定などを統合的・効率的に管理する手法です。

「イ」の「SDN」(Software-Defined Network)は、ネットワークを構成する通信機器の設定や挙動をソフトウェアによって集中的に制御し、ネットワークの構造や構成、設定などを柔軟に、動的に変更する技術です。

「エ」の「デュプレックスシステム」(duplex system)は、同じシステムを二系統用意して、普段は片方を稼働させ、もう片方は待機させておくことで可用性を高める方式です。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

IoTシステムなどで、デバイスからなるべく近い場所にあるサーバで処理を行い、クラウドサービスなど遠い場所とはなるべく通信しないようする方式を「エッジコンピューティング」(edge:端)と言います。「ウ」が正解です。

「ア」の「MDM」(Mobile Device Management)は、企業などで社員に支給するスマートフォンなどの携帯情報端末のシステム設定などを統合的・効率的に管理する手法です。

「イ」の「SDN」(Software-Defined Network)は、ネットワークを構成する通信機器の設定や挙動をソフトウェアによって集中的に制御し、ネットワークの構造や構成、設定などを柔軟に、動的に変更する技術です。

「エ」の「デュプレックスシステム」(duplex system)は、同じシステムを二系統用意して、普段は片方を稼働させ、もう片方は待機させておくことで可用性を高める方式です。

問87

単語を読みやすくするために,表示したり印刷したりするときの文字幅が,文字ごとに異なるフォントを何と呼ぶか。

| ア | アウトラインフォント |

|---|---|

| イ | 等幅フォント |

| ウ | ビットマップフォント |

| エ | プロポーショナルフォント |

答え : エ

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア応用

解説 :

文字の形状データをまとめたものを「フォント」(font)と言います。どの文字の表示領域も同じ幅に揃えた「等幅フォント」と、文字ごとに適した幅を設定した「プロポーショナルフォント」があります。「エ」が正解です。

「ア」の「アウトラインフォント」は、文字の形状を表すデータ形式の一つで、輪郭線の点や線を表す数値の集合で形状を表したものです。

「イ」の「等幅フォント」は、どの文字も同じ幅に収めたフォントデータです。一文字分の表示幅が文字によらず一定です。

「ウ」の「ビットマップフォント」は、文字の形状を表すデータ形式の一つで、縦横に格子状に並んだ点の集まりとして形状を表したものです。

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア応用

解説 :

文字の形状データをまとめたものを「フォント」(font)と言います。どの文字の表示領域も同じ幅に揃えた「等幅フォント」と、文字ごとに適した幅を設定した「プロポーショナルフォント」があります。「エ」が正解です。

「ア」の「アウトラインフォント」は、文字の形状を表すデータ形式の一つで、輪郭線の点や線を表す数値の集合で形状を表したものです。

「イ」の「等幅フォント」は、どの文字も同じ幅に収めたフォントデータです。一文字分の表示幅が文字によらず一定です。

「ウ」の「ビットマップフォント」は、文字の形状を表すデータ形式の一つで、縦横に格子状に並んだ点の集まりとして形状を表したものです。

問88

| ア | リスク対応 |

|---|---|

| イ | リスク特定 |

| ウ | リスク評価 |

| エ | リスク分析 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメント(risk assessment)とは、企業などで組織的に取り組む将来のリスクに備えるための準備活動のことです。ISMSの定める標準的な手法では、「リスク特定」→「リスク分析」→「リスク評価」の各工程をこの順番で行います。最初に行うのはリスク特定なので「イ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメント(risk assessment)とは、企業などで組織的に取り組む将来のリスクに備えるための準備活動のことです。ISMSの定める標準的な手法では、「リスク特定」→「リスク分析」→「リスク評価」の各工程をこの順番で行います。最初に行うのはリスク特定なので「イ」が正解です。

問89

情報の表現方法に関する次の記述中の a~c に入れる字句の組合せはどれか。

情報を,連続する可変な物理量(長さ,角度,電圧など)で表したものを [ a ] データといい,離散的な数値で表したものを [ b ] データという。音楽や楽曲などの配布に利用されるCDは,情報を [ c ] データとして格納する光ディスク媒体の一つである。

情報を,連続する可変な物理量(長さ,角度,電圧など)で表したものを [ a ] データといい,離散的な数値で表したものを [ b ] データという。音楽や楽曲などの配布に利用されるCDは,情報を [ c ] データとして格納する光ディスク媒体の一つである。

| a | b | c | |

| ア | アナログ | ディジタル | アナログ |

| イ | アナログ | ディジタル | ディジタル |

| ウ | ディジタル | アナログ | アナログ |

| エ | ディジタル | アナログ | ディジタル |

問90

| ア | USB接続された周辺機器とCPUの間のデータ転送速度は,クロックの周波数によって決まる。 |

|---|---|

| イ | クロックの間隔が短いほど命令実行に時間が掛かる。 |

| ウ | クロックは,次に実行すべき命令の格納位置を記録する。 |

| エ | クロックは,命令実行のタイミングを調整する。 |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

解説 :

CPUは内部の回路の処理や伝送のタイミングを揃えるため、一定周期のクロック信号を利用します。

「ア」… 不適切。USBなどの外部インターフェースの伝送速度は規格上決められており、CPUのクロック周波数とは連動しません。

「イ」… 不適切。クロックの間隔が短いほど単位時間あたりの命令実行回数が増えるため、より短時間で命令を実行できるようになります。

「ウ」… 不適切。次に実行する命令の位置を指し占めるのは「プログラムカウンタ」の役割です。

「エ」… 正解。クロック信号によって命令を実行するタイミングを決めています。

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

解説 :

CPUは内部の回路の処理や伝送のタイミングを揃えるため、一定周期のクロック信号を利用します。

「ア」… 不適切。USBなどの外部インターフェースの伝送速度は規格上決められており、CPUのクロック周波数とは連動しません。

「イ」… 不適切。クロックの間隔が短いほど単位時間あたりの命令実行回数が増えるため、より短時間で命令を実行できるようになります。

「ウ」… 不適切。次に実行する命令の位置を指し占めるのは「プログラムカウンタ」の役割です。

「エ」… 正解。クロック信号によって命令を実行するタイミングを決めています。

問91

次の作業 a~d のうち,リスクマネジメントにおける,リスクアセスメントに含まれるものだけを全て挙げたものはどれか。

a 脅威や脆弱性などを使って,リスクレベルを決定する。

b リスクとなる要因を特定する。

c リスクに対してどのように対応するかを決定する。

d リスクについて対応する優先順位を決定する。

a 脅威や脆弱性などを使って,リスクレベルを決定する。

b リスクとなる要因を特定する。

c リスクに対してどのように対応するかを決定する。

d リスクについて対応する優先順位を決定する。

| ア | a,b |

|---|---|

| イ | a,b,d |

| ウ | a,c,d |

| エ | c,d |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメントはリスクを特定し、そのリスクの影響や発生確率を評価し、リスクのレベルを決定する活動です。

「a」… 含まれます。リスクを定量的・定性的に評価し、そのリスクレベルを決定します。この作業はリスク評価の一環です。

「b」… 含まれます。リスクアセスメントの初期段階では、リスクの要因(脅威や脆弱性)を特定することが重要です。

「c」… 含まれません。この作業はリスク対応の一部です。リスクアセスメントの後に行うべきプロセスで、リスクを避ける、軽減する、受け入れる、または転嫁する方法を決定します。

「d」… 含まれます。リスクを評価し、そのリスクの影響度や発生確率に基づいて、リスク対応の優先順位を決定することが必要です。

「a」「b」「d」が含まれるので「イ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメントはリスクを特定し、そのリスクの影響や発生確率を評価し、リスクのレベルを決定する活動です。

「a」… 含まれます。リスクを定量的・定性的に評価し、そのリスクレベルを決定します。この作業はリスク評価の一環です。

「b」… 含まれます。リスクアセスメントの初期段階では、リスクの要因(脅威や脆弱性)を特定することが重要です。

「c」… 含まれません。この作業はリスク対応の一部です。リスクアセスメントの後に行うべきプロセスで、リスクを避ける、軽減する、受け入れる、または転嫁する方法を決定します。

「d」… 含まれます。リスクを評価し、そのリスクの影響度や発生確率に基づいて、リスク対応の優先順位を決定することが必要です。

「a」「b」「d」が含まれるので「イ」が正解です。

問92

| ア | BLE |

|---|---|

| イ | LPWA |

| ウ | MDM |

| エ | MVNO |

答え : イ

分野 : テクノロジ系 › 技術要素 › データベース › データベース方式

解説 :

IoTネットワークに用いられる、低消費電力で広域的に通信可能な通信方式を総称して「LPWA」(Low Power, Wide Area)と言います。「イ」が正解です。

「ア」の「BLE」(Bluetooth Low Energy)は、Bluetoothの低消費電力版で、数m程度の近距離を結ぶための通信規格です。広域的な通信には使えません。

「ウ」の「MDM」(Mobile Device Management)は、企業などが従業員に貸与する携帯情報機器を総合的に管理する仕組みです。

「エ」の「MVNO」(Mobile Virtual Network Operator)は、自前の設備を持つ大手通信事業者から設備を借り受けて自社ブランドで無線通信サービスを提供する事業者のことです。

分野 : テクノロジ系 › 技術要素 › データベース › データベース方式

解説 :

IoTネットワークに用いられる、低消費電力で広域的に通信可能な通信方式を総称して「LPWA」(Low Power, Wide Area)と言います。「イ」が正解です。

「ア」の「BLE」(Bluetooth Low Energy)は、Bluetoothの低消費電力版で、数m程度の近距離を結ぶための通信規格です。広域的な通信には使えません。

「ウ」の「MDM」(Mobile Device Management)は、企業などが従業員に貸与する携帯情報機器を総合的に管理する仕組みです。

「エ」の「MVNO」(Mobile Virtual Network Operator)は、自前の設備を持つ大手通信事業者から設備を借り受けて自社ブランドで無線通信サービスを提供する事業者のことです。

問94

| ア | RAT |

|---|---|

| イ | VPN |

| ウ | デバイスドライバ |

| エ | ランサムウェア |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

攻撃者が不正アクセスやマルウェアによって乗っ取りに成功したパソコンやサーバに、遠隔からの操作を受け付けるためのツールを導入することがあります。このようなツールを「RAT」(Remote Access Tool)と言います。「ア」が正解です。

「イ」の「VPN」(Virtual Private Network)は、広域回線網の中に暗号化された伝送経路を構築し、拠点間を結んで仮想的な構内ネットワークを構成したものを指します。

「ウ」の「デバイスドライバ」は、コンピュータに装着した部品や周辺機器を制御するためにOSに組み込まれるプログラムです。

「エ」の「ランサムウェア」は、マルウェアの一種で、感染したコンピュータのストレージを暗号化するなどして、解除のために攻撃者への身代金の支払いを要求するものです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

攻撃者が不正アクセスやマルウェアによって乗っ取りに成功したパソコンやサーバに、遠隔からの操作を受け付けるためのツールを導入することがあります。このようなツールを「RAT」(Remote Access Tool)と言います。「ア」が正解です。

「イ」の「VPN」(Virtual Private Network)は、広域回線網の中に暗号化された伝送経路を構築し、拠点間を結んで仮想的な構内ネットワークを構成したものを指します。

「ウ」の「デバイスドライバ」は、コンピュータに装着した部品や周辺機器を制御するためにOSに組み込まれるプログラムです。

「エ」の「ランサムウェア」は、マルウェアの一種で、感染したコンピュータのストレージを暗号化するなどして、解除のために攻撃者への身代金の支払いを要求するものです。

問95

関係データベースで管理された “商品” 表, “売上” 表から売上日が5月中で,かつ商品ごとの合計額が20,000円以上になっている商品だけを全て挙げたものはどれか。

商品

売上

商品

| 商品コード | 商品名 | 単価(円) |

| 0001 | 商品A | 2,000 |

| 0002 | 商品B | 4,000 |

| 0003 | 商品C | 7,000 |

| 0004 | 商品D | 10,000 |

売上

| 売上番号 | 商品コード | 個数 | 売上日 | 配達日 |

| Z00001 | 0004 | 3 | 4/30 | 5/2 |

| Z00002 | 0001 | 3 | 4/30 | 5/3 |

| Z00005 | 0003 | 3 | 5/15 | 5/17 |

| Z00006 | 0001 | 5 | 5/15 | 5/18 |

| Z00003 | 0002 | 3 | 5/5 | 5/18 |

| Z00004 | 0001 | 4 | 5/10 | 5/20 |

| Z00007 | 0002 | 3 | 5/30 | 6/2 |

| Z00008 | 0003 | 1 | 6/8 | 6/10 |

| ア | 商品A,商品B,商品C |

|---|---|

| イ | 商品A,商品B,商品C,商品D |

| ウ | 商品B,商品C |

| エ | 商品C |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

解説 :

商品Aは5/15に5個、5/10に4個売れているので 9×2,000=18,000円売れています。同様に計算すると、商品Bは24,000円、商品Cは21,000円売れ、商品Dは一つも売れていません。5月に20,000円以上売り上げたのはBとCなので「ウ」が正解です。

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

解説 :

商品Aは5/15に5個、5/10に4個売れているので 9×2,000=18,000円売れています。同様に計算すると、商品Bは24,000円、商品Cは21,000円売れ、商品Dは一つも売れていません。5月に20,000円以上売り上げたのはBとCなので「ウ」が正解です。

問96

情報セキュリティ方針に関する記述として,適切なものはどれか。

| ア | 一度定めた内容は,運用が定着するまで変更してはいけない。 |

|---|---|

| イ | 企業が目指す情報セキュリティの理想像を記載し,その理想像に近づくための活動を促す。 |

| ウ | 企業の情報資産を保護するための重要な事項を記載しているので,社外に非公開として厳重に管理する。 |

| エ | 自社の事業内容,組織の特性及び所有する情報資産の特徴を考慮して策定する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「ア」… 不適切。情報セキュリティ方針は、運用の進行に伴い必要に応じて見直し、改善が行われるべきです。

「イ」… 不適切。情報セキュリティ方針は単なる理想像を示すものではなく、実際的で具体的な目標や方針を明確にするものです。

「ウ」… 不適切。基本的には組織内で共有すべきものですが、外部の関係者にも一定程度公開される場合があります。隠さなければならない情報を書くものではありません。

「エ」… 正解。 情報セキュリティ方針は、組織の事業内容や情報資産、組織の特性に合わせて策定するべきです。自社の状況に応じたセキュリティ方針を定めることで、効果的なセキュリティ対策が実施でき、現実的なリスク管理が可能になります。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「ア」… 不適切。情報セキュリティ方針は、運用の進行に伴い必要に応じて見直し、改善が行われるべきです。

「イ」… 不適切。情報セキュリティ方針は単なる理想像を示すものではなく、実際的で具体的な目標や方針を明確にするものです。

「ウ」… 不適切。基本的には組織内で共有すべきものですが、外部の関係者にも一定程度公開される場合があります。隠さなければならない情報を書くものではありません。

「エ」… 正解。 情報セキュリティ方針は、組織の事業内容や情報資産、組織の特性に合わせて策定するべきです。自社の状況に応じたセキュリティ方針を定めることで、効果的なセキュリティ対策が実施でき、現実的なリスク管理が可能になります。

問97

複数のコンピュータが同じ内容のデータを保持し,各コンピュータがデータの正当性を検証して担保することによって,矛盾なくデータを改ざんすることが困難となる,暗号資産の基盤技術として利用されている分散型台帳を実現したものはどれか。

| ア | クラウドコンピューティング |

|---|---|

| イ | ディープラーニング |

| ウ | ブロックチェーン |

| エ | リレーショナルデータベース |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

暗号資産の台帳として用いられる、一定の形式や内容のデータの塊を改竄困難な形で時系列に連結していく技術を「ブロックチェーン」と言います。「ウ」が正解です。

「ア」の「クラウドコンピューティング」は、コンピュータの機能や処理能力、ソフトウェア、データなどをインターネットなどの通信ネットワークを通じてサービスとして呼び出して遠隔から利用する仕組みです。

「イ」の「ディープラーニング」は、機械学習システムの代表であるニューラルネットワークを4層以上で構成し、より高度な知的判断ができるようにしたものです。

「エ」の「リレーショナルデータベース」は、データを行と列の表の形で整理して記録するデータベースです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

暗号資産の台帳として用いられる、一定の形式や内容のデータの塊を改竄困難な形で時系列に連結していく技術を「ブロックチェーン」と言います。「ウ」が正解です。

「ア」の「クラウドコンピューティング」は、コンピュータの機能や処理能力、ソフトウェア、データなどをインターネットなどの通信ネットワークを通じてサービスとして呼び出して遠隔から利用する仕組みです。

「イ」の「ディープラーニング」は、機械学習システムの代表であるニューラルネットワークを4層以上で構成し、より高度な知的判断ができるようにしたものです。

「エ」の「リレーショナルデータベース」は、データを行と列の表の形で整理して記録するデータベースです。

問98

| ア | ドメイン名には,アルファベット,数字,ハイフンを使うことができるが,漢字,平仮名を使うことはできない。 |

|---|---|

| イ | ドメイン名は,Webサーバを指定するときのURLで使用されるものであり,電子メールアドレスには使用できない。 |

| ウ | ドメイン名は,個人で取得することはできず,企業や団体だけが取得できる。 |

| エ | ドメイン名は,接続先を人が識別しやすい文字列で表したものであり,IPアドレスの代わりに用いる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

解説 :

ドメイン名はインターネット上の機器の識別に用いるIPアドレスに名前をつけることができる仕組みです。WebサイトのURLやメールアドレスなど、人間が直に読み書きすることがあるネット上の識別子の一部として用いられます。

「ア」… 不適切。「IDN」(Internationalized Domain Name:国際化ドメイン名)という拡張仕様を用いることで、日本語を含む各国語の文字を扱うことができます。

「イ」… 不適切。ドメイン名は様々な用途に使うことができ、URLにもメールアドレスにも使われます。

「ウ」… 不適切。個人がドメイン名を登録して自分のWebサイトやメールアドレスなどに使うことができます。

「エ」… 正解。IPアドレスは数値の羅列で覚えにくく入力ミスしやすいため、別名としてドメイン名が用いられます。DNS(Domain Name System)という仕組みでIPアドレスに変換してからアクセスします。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

解説 :

ドメイン名はインターネット上の機器の識別に用いるIPアドレスに名前をつけることができる仕組みです。WebサイトのURLやメールアドレスなど、人間が直に読み書きすることがあるネット上の識別子の一部として用いられます。