ITパスポート過去問集 - 令和6年

問1

マーケティングオートメーション (MA) に関する記述として,最も適切なものはどれか。

| ア | 企業内に蓄積された大量のデータを分析して,事業戦略などに有効活用する。 |

|---|---|

| イ | 小売業やサービス業において,販売した商品単位の情報の収集蓄積及び分析を行う。 |

| ウ | これまで人間が手作業で行っていた定型業務を,AI や機械学習などを取り入れたソフトウェアのロボットが代行することによって自動化や効率化を図る。 |

| エ | 見込み顧客の抽出,獲得,育成などの営業活動を効率化する。 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

解説 :

マーケティングオートメーションは営業活動の自動化、効率化を図ることを指します。正解は「エ」です。

「ア」はデータマイニングの説明です。

「イ」はPOSシステムの説明です。

「ウ」はRPA(Robotics Process Automation)の説明です。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

解説 :

マーケティングオートメーションは営業活動の自動化、効率化を図ることを指します。正解は「エ」です。

「ア」はデータマイニングの説明です。

「イ」はPOSシステムの説明です。

「ウ」はRPA(Robotics Process Automation)の説明です。

問2

情報システムに不正に侵入し,サービスを停止させて社会的混乱を生じさせるような行為に対して,国全体で体系的に防御施策を講じるための基本理念を定め,国の責務などを明らかにした法律はどれか。

| ア | 公益通報者保護法 |

|---|---|

| イ | サイバーセキュリティ基本法 |

| ウ | 不正アクセス禁止法 |

| エ | プロバイダ責任制限法 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

解説 :

サイバー攻撃へ対処するための施策を定めた法律は、「イ」のサイバーセキュリティ基本法です。

「公益通報者保護法」は内部告発者の保護などについて定めた法律です。

「不正アクセス禁止法」は正当な権限のないアクセス行為の禁止を定めた法律です。

「プロバイダ責任制限法」はネット上のトラブルにおける接続事業者やサーバ事業者などの責任の範囲を定めた法律です。

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

解説 :

サイバー攻撃へ対処するための施策を定めた法律は、「イ」のサイバーセキュリティ基本法です。

「公益通報者保護法」は内部告発者の保護などについて定めた法律です。

「不正アクセス禁止法」は正当な権限のないアクセス行為の禁止を定めた法律です。

「プロバイダ責任制限法」はネット上のトラブルにおける接続事業者やサーバ事業者などの責任の範囲を定めた法律です。

問3

未来のある時点に目標を設定し,そこを起点に現在を振り返り,目標実現のために現在すべきことを考える方法を表す用語として,最も適切なものはどれか。

| ア | PoC(Proof of Concept) |

|---|---|

| イ | PoV(Proof of Value) |

| ウ | バックキャスティング |

| エ | フォアキャスティング |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

将来の理想像から遡って(バックして)現在すべきことを考えるのは「ウ」の「バックキャスティング」です。

「フォア」(fore-)は「前へ」という意味の接頭辞で、「フォアキャスティング」は現状から未来へ向かって予測していく手法を指します。

「PoC」は技術や理論などのコンセプトが実現可能であることを示すための原型や実験を指します。

「PoV」は実現可能な技術などに価値があることを実証するための原型や実験を指します。

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

将来の理想像から遡って(バックして)現在すべきことを考えるのは「ウ」の「バックキャスティング」です。

「フォア」(fore-)は「前へ」という意味の接頭辞で、「フォアキャスティング」は現状から未来へ向かって予測していく手法を指します。

「PoC」は技術や理論などのコンセプトが実現可能であることを示すための原型や実験を指します。

「PoV」は実現可能な技術などに価値があることを実証するための原型や実験を指します。

問4

従来の金融情報システムは堅ろう性が高い一方,柔軟性に欠け,モバイル技術などの情報革新に追従したサービスの迅速な提供が難しかった。 これを踏まえて,インターネット関連技術の取込みやそれらを活用するベンチャー企業と組むなどして,新たな価値や革新的なサービスを提供していく潮流を表す用語として,最も適切なものはどれか。

| ア | オムニチャネル |

|---|---|

| イ | フィンテック |

| ウ | ブロックチェーン |

| エ | ワントゥワンマーケティング |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

“Financial” (金融の)と “Technology” (技術)を合わせた造語「フィンテック」が正解です。

「オムニチャネル」は店舗やECサイトなど様々な顧客接点を融合する販売戦略です。

「ブロックチェーン」は暗号技術を応用して分散的な台帳管理システムを実現する技術です。

「ワントゥワンマーケティング」は顧客一人一人の嗜好や取引履歴に合わせて個別的に展開するマーケティング活動を指します。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

“Financial” (金融の)と “Technology” (技術)を合わせた造語「フィンテック」が正解です。

「オムニチャネル」は店舗やECサイトなど様々な顧客接点を融合する販売戦略です。

「ブロックチェーン」は暗号技術を応用して分散的な台帳管理システムを実現する技術です。

「ワントゥワンマーケティング」は顧客一人一人の嗜好や取引履歴に合わせて個別的に展開するマーケティング活動を指します。

問5

ベンチャーキャピタルに関する記述として,最も適切なものはどれか。

| ア | 新しい技術の獲得や,規模の経済性の追求などを目的に,他の企業と共同出資会社を設立する手法 |

|---|---|

| イ | 株式売却による利益獲得などを目的に, 新しい製品やサービスを武器に市場に参入しようとする企業に対して出資などを行う企業 |

| ウ | 新サービスや技術革新などの創出を目的に,国や学術機関,他の企業など外部の組織と共創関係を結び,積極的に技術や資源を交換し,自社に取り込む手法 |

| エ | 特定された課題の解決を目的に, 一定の期間を定めて企業内に立ち上げられ,構成員を関連部門から招集し,目的が達成された時点で解散する組織 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

ベンチャー企業に資金を提供する「イ」が正解です。

「ア」はジョイントベンチャーの説明です。

「ウ」はオープンイノベーションの説明です。

「エ」はタスクフォースの説明です。

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

ベンチャー企業に資金を提供する「イ」が正解です。

「ア」はジョイントベンチャーの説明です。

「ウ」はオープンイノベーションの説明です。

「エ」はタスクフォースの説明です。

問7

| ア | 業務プロセスで取り扱う大量のデータを,統計的手法や AI 手法などを用いて分析し,データ間の相関関係や隠れたパターンなどを見いだすため |

|---|---|

| イ | 業務プロセスを可視化することによって,適切なシステム設計のベースとなる情報を整備し,関係者間で解釈を共有できるようにするため |

| ウ | 個々の従業員がもっている業務に関する知識・経験やノウハウを社内全体で共有し,創造的なアイディアを生み出すため |

| エ | プロジェクトに必要な要員を調達し,チームとして組織化して,プロジェクトの目的の達成に向けて一致団結させるため |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

業務プロセスのモデリングは業務の流れや構成要素を模式図や表などを用いて定義し、関係者間で共有する工程で、「イ」が正解となります。

「ア」はデータマイニングの目的です。

「ウ」はナレッジマネジメントの目的です。

「エ」はキックオフミーティングの目的です。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

業務プロセスのモデリングは業務の流れや構成要素を模式図や表などを用いて定義し、関係者間で共有する工程で、「イ」が正解となります。

「ア」はデータマイニングの目的です。

「ウ」はナレッジマネジメントの目的です。

「エ」はキックオフミーティングの目的です。

問8

表はA の期末の損益計算書から抜粋した資料である。 当期純利益が800百万円であるとき,販売費及び一般管理費は何百万円か。

| 単位 百万円 | |

| 売上高 | 8,000 |

| 売上原価 | 6,000 |

| 販売費及び一般管理費 | [ ] |

| 営業外収益 | 150 |

| 営業外費用 | 50 |

| 特別利益 | 60 |

| 特別損失 | 10 |

| 法人税等 | 350 |

| ア | 850 |

|---|---|

| イ | 900 |

| ウ | 1000 |

| エ | 1200 |

問9

企業の戦略立案やマーケティングなどで使用されるフェルミ推定に関する記述として,最も適切なものはどれか。

| ア | 正確に算出することが極めて難しい数量に対して,把握している情報と論理的な思考プロセスによって概数を求める手法である。 |

|---|---|

| イ | 特定の集団と活動を共にしたり,人々の動きを観察したりすることによって,慣習や嗜好,地域や組織を取り巻く文化を類推する手法である。 |

| ウ | 入力データと出力データから,その因果関係を統計的に推定する手法である。 |

| エ | 有識者のグループに繰り返し同一のアンケート調査とその結果のフィードバックを行うことによって,ある分野の将来予測に関する総意を得る手法である。 |

問10

| ア | 特定の第三者に対し,1回に限定して提供する前提で保管されている技術上又は営業上の情報は限定提供データである。 |

|---|---|

| イ | 特定の第三者に提供する情報として電磁的方法によって相当量蓄積され管理されている技術上又は営業上の情報 (秘密として管理されているものを除く)は限定提供データである。 |

| ウ | 特定の第三者に提供するために,金庫などで物理的に管理されている技術上又は営業上の情報は限定提供データである。 |

| エ | 不正競争防止法に定めのある営業秘密は限定提供データである。 |

問11

品質に関する組織やプロセスの運営管理を標準化し,マネジメントの質や効率の向上を目的とした方策として,適切なものはどれか。

| ア | ISMSの導入 |

|---|---|

| イ | ISO 9001の導入 |

| ウ | ITILの導入 |

| エ | プライバシーマークの取得 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

解説 :

組織における体系的な品質管理の仕組み(品質マネジメントシステム)の標準を定めた国際規格はISO 9001で、正解は「イ」です。ISMSは情報セキュリティマネジメントシステムの規格、ITILはITサービスマネジメントの規格、プライバシーマークは個人情報保護ついての認定制度です。

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

解説 :

組織における体系的な品質管理の仕組み(品質マネジメントシステム)の標準を定めた国際規格はISO 9001で、正解は「イ」です。ISMSは情報セキュリティマネジメントシステムの規格、ITILはITサービスマネジメントの規格、プライバシーマークは個人情報保護ついての認定制度です。

問12

| ア | AIの発展によって人も併せて進化するように,国際化や多様化を推進し,大学,研究機関,企業など,官民における連携と,柔軟な人材の移動を促進する。 |

|---|---|

| イ | AIの利用がもたらす結果については,問題の特性に応じて,AIの開発,提供,利用に携わった関係者が分担して責任を負う。 |

| ウ | サービスの提供者は,AIを利用している事実やデータの取得方法や使用方法,結果の適切性について,利用者に対する適切な説明を行う。 |

| エ | 情報弱者を生み出さないために,幼児教育や初等中等教育において,AI活用や情報リテラシーに関する教育を行う。 |

問13

金融機関では,同一の顧客で複数の口座をもつ個人や法人について,氏名又は法人名,生年月日又は設立年月日,電話番号,住所又は所在地などを手掛かりに集約し顧客ごとの預金の総額を正確に把握する作業が行われる。このように顧客がもつ複数の口座を,顧客ごとに取りまとめて一元管理する手続を表す用語として,最も適切なものはどれか。

| ア | アカウントアグリゲーション |

|---|---|

| イ | キーマッピング |

| ウ | 垂直統合 |

| エ | 名寄せ |

問14

ある商品の販売量と気温の関係が一次式で近似できるとき,予測した気温から商品の販売量を推定する手法として,適切なものはどれか。

| ア | 回帰分析 |

|---|---|

| イ | 線形計画法 |

| ウ | デルファイ法 |

| エ | パレート分析 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

解説 :

複数のデータ項目間の相関関係の強さを調べる分析手法を「回帰分析」と言います。正解は「ア」です。

「線形計画法」は、ある一次関数が、一次関数の形で与えられた制約の中で最大あるいは最小になるときの値と条件を求める手法です。

「デルファイ法」は、将来予測の手法の一つで、様々な専門家に聞き取りを行い、結果をフィードバックして再度意見を聞くという工程を繰り返す手法です。

「パレート分析」は、統計分析の手法の一つで、各項目のうち全体に占める構成比が高いグループ、中くらいのグループ、低いグループに分ける手法です。

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

解説 :

複数のデータ項目間の相関関係の強さを調べる分析手法を「回帰分析」と言います。正解は「ア」です。

「線形計画法」は、ある一次関数が、一次関数の形で与えられた制約の中で最大あるいは最小になるときの値と条件を求める手法です。

「デルファイ法」は、将来予測の手法の一つで、様々な専門家に聞き取りを行い、結果をフィードバックして再度意見を聞くという工程を繰り返す手法です。

「パレート分析」は、統計分析の手法の一つで、各項目のうち全体に占める構成比が高いグループ、中くらいのグループ、低いグループに分ける手法です。

問15

必要な時期に必要な量の原材料や部品を調達することによって,工程間の在庫をできるだけもたないようにする生産方式はどれか。

| ア | BPO |

|---|---|

| イ | CIM |

| ウ | JIT |

| エ | OEM |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

解説 :

必要なときに必要な材料を投入し、なるべく在庫を持たないようにする手法を「JIT」(ジャストインタイム)と言います。トヨタ自動車が提唱した手法で「かんばん方式」もほぼ同義です。答えは「ウ」です。

「BPO」(Business Process Outsourcing)は、特定の業務工程を丸ごと外部の事業者に委託する経営手法を指します。

「CIM」(Computer-Integrated Manufacturing)は、製造現場にコンピュータシステムを導入して工程や資材などの管理を行う手法を指します。

「OEM」(Original Equipment Manufacturer)は、発注元のブランド(商品名)で販売される製品の製造を請け負う事業者を指します。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

解説 :

必要なときに必要な材料を投入し、なるべく在庫を持たないようにする手法を「JIT」(ジャストインタイム)と言います。トヨタ自動車が提唱した手法で「かんばん方式」もほぼ同義です。答えは「ウ」です。

「BPO」(Business Process Outsourcing)は、特定の業務工程を丸ごと外部の事業者に委託する経営手法を指します。

「CIM」(Computer-Integrated Manufacturing)は、製造現場にコンピュータシステムを導入して工程や資材などの管理を行う手法を指します。

「OEM」(Original Equipment Manufacturer)は、発注元のブランド(商品名)で販売される製品の製造を請け負う事業者を指します。

問16

RPAが適用できる業務として,最も適切なものはどれか。

| ア | ゲームソフトのベンダーが,ゲームソフトのプログラムを自動で改善する業務 |

|---|---|

| イ | 従業員の交通費精算で,交通機関利用区間情報と領収書データから精算伝票を作成する業務 |

| ウ | 食品加工工場で,産業用ロボットを用いて冷凍食品を自動で製造する業務 |

| エ | 通信販売業で,膨大な顧客の購買データから顧客の購買行動に関する新たな法則を見つける業務 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

「RPA」(Robotics Process Automation)はパソコンなどのアプリケーションソフトの操作を自動化し、人間に代わって作業を行うシステムです。あらかじめ決められた手順を再現することができるため、「イ」の伝票精算のような定型的な作業の効率化に適しています。

「ア」のコンピュータプログラムの改善のような複雑な作業には適用できません。定型的な作業の反復が対象です。

「ウ」の機械制御のような分野には適用できません。パソコン上で動作するソフトウェアが対象です。

「エ」の分析、解析のような業務には適用できません。定型的な作業が対象です。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

「RPA」(Robotics Process Automation)はパソコンなどのアプリケーションソフトの操作を自動化し、人間に代わって作業を行うシステムです。あらかじめ決められた手順を再現することができるため、「イ」の伝票精算のような定型的な作業の効率化に適しています。

「ア」のコンピュータプログラムの改善のような複雑な作業には適用できません。定型的な作業の反復が対象です。

「ウ」の機械制御のような分野には適用できません。パソコン上で動作するソフトウェアが対象です。

「エ」の分析、解析のような業務には適用できません。定型的な作業が対象です。

問17

技術開発戦略において作成されるロードマップを説明しているものはどれか。

| ア | 技術の競争力レベルと技術のライフサイクルを2軸としたマトリックス上に,自社の技術や新しい技術をプロットする。 |

|---|---|

| イ | 研究開発への投資とその成果を2軸とした座標上に,技術の成長過程をグラフ化し,旧技術から新技術への転換状況を表す。 |

| ウ | 市場面からの有望度と技術面からの有望度を2軸としたマトリックス上に,技術開発プロジェクトをプロットする。 |

| エ | 横軸に時間,縦軸に市場,商品,技術などを示し,研究開発成果の商品化,事業化の方向性をそれらの要素間の関係で表す。 |

問18

コーポレートガバナンスを強化した事例として,最も適切なものはどれか。

| ア | 女性が活躍しやすくするために労務制度を拡充した。 |

|---|---|

| イ | 迅速な事業展開のために,他社の事業を買収した。 |

| ウ | 独立性の高い社外取締役の人数を増やした。 |

| エ | 利益が得られにくい事業から撤退した。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

解説 :

「コーポレートガバナンス」とは、企業活動を健全に保ち、規律を維持するための統制や監視の仕組みのことで、「企業統治」とも訳されます。社内の風土やしがらみに囚われず外部の視点で経営の監督を行う社外取締役を増やす取り組みはガバナンス強化に役立ちます。「ウ」が正解です。

「ア」は「ダイバーシティマネジメント」の事例です。

「イ」は「M&A」の事例です。

「エ」は「選択と集中」の事例です。

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

解説 :

「コーポレートガバナンス」とは、企業活動を健全に保ち、規律を維持するための統制や監視の仕組みのことで、「企業統治」とも訳されます。社内の風土やしがらみに囚われず外部の視点で経営の監督を行う社外取締役を増やす取り組みはガバナンス強化に役立ちます。「ウ」が正解です。

「ア」は「ダイバーシティマネジメント」の事例です。

「イ」は「M&A」の事例です。

「エ」は「選択と集中」の事例です。

問19

ある銀行では,システムの接続仕様を外部に公開し,あらかじめ契約を結んだ外部事業者のアクセスを認めることによって,利便性の高い,高度なサービスを展開しやすくしている。このような取組を表す用語として,最も適切なものはどれか。

| ア | BPO |

|---|---|

| イ | RPA |

| ウ | オープンAPI |

| エ | 技術経営 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

システム間(ソフトウェア間)の接続仕様を「API」(Application Programming Interface)と言います。これを外部に公開して別の事業者と連携できるようにする仕組みは「オープンAPI」と呼ばれます。「ウ」が正解です。

「BPO」(Business Process Outsourcing)は、特定の業務工程を丸ごと外部の事業者に委託する経営手法を指します。

「RPA」(Robotics Process Automation)は、パソコンのアプリケーションソフトの操作を、定められた手順に従って自動的に操作する仕組みを指します。

「技術経営」(MOT:Management Of Technology)は、技術の研究・開発や継続的なイノベーションを中心とした経営管理の手法を指します。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

システム間(ソフトウェア間)の接続仕様を「API」(Application Programming Interface)と言います。これを外部に公開して別の事業者と連携できるようにする仕組みは「オープンAPI」と呼ばれます。「ウ」が正解です。

「BPO」(Business Process Outsourcing)は、特定の業務工程を丸ごと外部の事業者に委託する経営手法を指します。

「RPA」(Robotics Process Automation)は、パソコンのアプリケーションソフトの操作を、定められた手順に従って自動的に操作する仕組みを指します。

「技術経営」(MOT:Management Of Technology)は、技術の研究・開発や継続的なイノベーションを中心とした経営管理の手法を指します。

問20

A社では,1千万円を投資して営業支援システムを再構築することを検討している。現状の営業支援システムの運用費が5百万円/年,再構築後の営業支援システムの運用費が4百万円/年,再構築による新たな利益の増加が2百万円/年であるとき,この投資の回収期間は何年か。ここで,これら以外の効果,費用などは考慮しないものとし,計算結果は小数点以下第2位を四捨五入するものとする。

| ア | 2.5 |

|---|---|

| イ | 3.3 |

| ウ | 5.0 |

| エ | 10.0 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

解説 :

新システムへの切り替えで運用費の節約効果が200万円/年、利益増が100万円/年なので、合わせて現在より300万円/年だけ増益効果が得られます。これで1000万円の費用を賄うために必要な期間は1000÷300で約3.3年となり、「イ」が正解です。

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

解説 :

新システムへの切り替えで運用費の節約効果が200万円/年、利益増が100万円/年なので、合わせて現在より300万円/年だけ増益効果が得られます。これで1000万円の費用を賄うために必要な期間は1000÷300で約3.3年となり、「イ」が正解です。

問21

あるソフトウェアは,定額の料金や一定の期間での利用ができる形態で提供されている。この利用形態を表す用語として,適切なものはどれか。

| ア | アクティベーション |

|---|---|

| イ | アドウェア |

| ウ | サブスクリプション |

| エ | ボリュームライセンス |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

ソフトウェアやサービス、コンテンツなどについて、ある金額を支払うと一定期間だけ自由に利用できる提供方式を「サブスクリプション」(subscription:購読)と言います。「ウ」が正解です。

「ア」は、利用者がインターネットを通じて開発元にライセンスキーなどを申告するとソフトウェアが起動可能になる仕組みです。不正コピーの防止などのために取り入れられます。

「イ」は、ソフトウェアを無料で利用できる代わりに操作画面上にネット広告が表示される仕組みです。

「オ」は、ソフトウェアの利用権(ライセンス)のみを割引価格でまとめて多数購入できる提供方式です。法人向けの販売で用いられます。

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

ソフトウェアやサービス、コンテンツなどについて、ある金額を支払うと一定期間だけ自由に利用できる提供方式を「サブスクリプション」(subscription:購読)と言います。「ウ」が正解です。

「ア」は、利用者がインターネットを通じて開発元にライセンスキーなどを申告するとソフトウェアが起動可能になる仕組みです。不正コピーの防止などのために取り入れられます。

「イ」は、ソフトウェアを無料で利用できる代わりに操作画面上にネット広告が表示される仕組みです。

「オ」は、ソフトウェアの利用権(ライセンス)のみを割引価格でまとめて多数購入できる提供方式です。法人向けの販売で用いられます。

問22

インターネットを介して個人や企業が保有する住宅などの遊休資産の貸出しを仲介するサービスや仕組みを表す用語として,最も適切なものはどれか。

| ア | シェアードサービス |

|---|---|

| イ | シェアウェア |

| ウ | シェアリングエコノミー |

| エ | ワークシェアリング |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

他者にとっても利用価値のある財産を「共有」する形で対価を取って貸し出す仕組みを「シェアリングエコノミー」(sharing economy)と言います。「ウ」が正解です。

「ア」は、企業グループなどで共通の業務や機能を特定の子会社などに集約し、各社は料金を支払って利用する形にする仕組みを指します。

「イ」は、個人やグループが開発したソフトウェアを廉価で頒布し、他者も使用できるようにしたものを指します。

「エ」は、同じ仕事をより多くの人員で共有し、一人当たりの労働時間を短縮したり雇用を創出する仕組みを指します。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

他者にとっても利用価値のある財産を「共有」する形で対価を取って貸し出す仕組みを「シェアリングエコノミー」(sharing economy)と言います。「ウ」が正解です。

「ア」は、企業グループなどで共通の業務や機能を特定の子会社などに集約し、各社は料金を支払って利用する形にする仕組みを指します。

「イ」は、個人やグループが開発したソフトウェアを廉価で頒布し、他者も使用できるようにしたものを指します。

「エ」は、同じ仕事をより多くの人員で共有し、一人当たりの労働時間を短縮したり雇用を創出する仕組みを指します。

問23

A社はRPAソフトウェアを初めて導入するに当たり,計画策定フェーズ,先行導入フェーズ,本格導入フェーズの3段階で進めようと考えている。次のうち,計画策定フェーズで実施する作業として,適切なものだけを全て挙げたものはどれか。

a RPAソフトウェアの適用可能性を見極めるための概念検証を実施する。

b RPAソフトウェアを全社展開するための導入と運用の手順書を作成する。

c 部門,業務を絞り込んでRPAソフトウェアを導入し,効果を実測する。

a RPAソフトウェアの適用可能性を見極めるための概念検証を実施する。

b RPAソフトウェアを全社展開するための導入と運用の手順書を作成する。

c 部門,業務を絞り込んでRPAソフトウェアを導入し,効果を実測する。

| ア | a |

|---|---|

| イ | a,c |

| ウ | b |

| エ | b,c |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

RPA(Robotics Process Automation)はパソコンのアプリケーションソフトの操作などを自動化し、定型的な業務を効率よく進められるようにする仕組みです。

これを「計画策定」「先行導入」「本格導入」の3段階で導入する場合、

「a」の概念実証は「計画策定」段階で行う作業です。

「b」の手順書作成は「本格導入」段階で行う作業です。

「c」の一部の業務で効果を測るのは「先行導入」段階で実施する作業です。

計画策定段階で行う作業は「a」のみですので、答えは「ア」となります。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

RPA(Robotics Process Automation)はパソコンのアプリケーションソフトの操作などを自動化し、定型的な業務を効率よく進められるようにする仕組みです。

これを「計画策定」「先行導入」「本格導入」の3段階で導入する場合、

「a」の概念実証は「計画策定」段階で行う作業です。

「b」の手順書作成は「本格導入」段階で行う作業です。

「c」の一部の業務で効果を測るのは「先行導入」段階で実施する作業です。

計画策定段階で行う作業は「a」のみですので、答えは「ア」となります。

問24

式は定期発注方式で原料の発注量を求める計算式である。a~c に入れる字句の適切な組合せはどれか。

発注量 = ([ a ]+調達期間) × 毎日の使用予定量 + [ b ] ー 現在の在庫量 ー [ c ]

発注量 = ([ a ]+調達期間) × 毎日の使用予定量 + [ b ] ー 現在の在庫量 ー [ c ]

| a | b | c | |

| ア | 営業日数 | 安全在庫量 | 現在の発注残 |

| イ | 営業日数 | 現在の発注残 | 安全在庫量 |

| ウ | 発注間隔 | 安全在庫量 | 現在の発注残 |

| エ | 発注間隔 | 現在の発注残 | 安全在庫量 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問25

史跡などにスマートフォンを向けると,昔あった建物の画像や説明情報を現実の風景と重ねるように表示して,観光案内をできるようにした。ここで活用した仕組みを表す用語として,最も適切なものはどれか。

| ア | AR |

|---|---|

| イ | GUI |

| ウ | VR |

| エ | メタバース |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

カメラなどで撮影した現実の光景に、文字やグラフィックなど人工的な表示要素を重ねて表示する技術を「AR」(Augmented Reality:拡張現実)と言います。「ア」が正解です。

「イ」の「GUI」(Graphical User Interface)は、コンピュータの表示画面にグラフィック要素を多用し、マウスやタッチなど画面の位置指定で大半の操作を行う表示・操作方式を指します。

「ウ」の「VR」(Virtual Reality)は、コンピュータグラフィックスなどで100%人工的に仮想空間を作り出して表示・操作できるようにする技術を指します。現実の光景は使いません。

「エ」の「メタバース」(metaverse)は、人工的に作り出した仮想空間内に多数の人が同時にアクセスし、交流や共同作業をできるようにする技術です。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

カメラなどで撮影した現実の光景に、文字やグラフィックなど人工的な表示要素を重ねて表示する技術を「AR」(Augmented Reality:拡張現実)と言います。「ア」が正解です。

「イ」の「GUI」(Graphical User Interface)は、コンピュータの表示画面にグラフィック要素を多用し、マウスやタッチなど画面の位置指定で大半の操作を行う表示・操作方式を指します。

「ウ」の「VR」(Virtual Reality)は、コンピュータグラフィックスなどで100%人工的に仮想空間を作り出して表示・操作できるようにする技術を指します。現実の光景は使いません。

「エ」の「メタバース」(metaverse)は、人工的に作り出した仮想空間内に多数の人が同時にアクセスし、交流や共同作業をできるようにする技術です。

問26

データサイエンティストの役割に関する記述として,最も適切なものはどれか。

| ア | 機械学習や統計などの手法を用いてビッグデータを解析することによって,ビジネスに活用するための新たな知見を獲得する。 |

|---|---|

| イ | 企業が保有する膨大なデータを高速に検索できるように,パフォーマンスの高いデータベースを運用するためのシステム基盤を構築する。 |

| ウ | 企業における情報システムに関するリスクを評価するために,現場でのデータの取扱いや管理についての実態を調査する。 |

| エ | 企業や組織における安全な情報システムの企画,設計,開発,運用を,サイバーセキュリティに関する専門的な知識や技能を活用して支援する。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

解説 :

「データサイエンティスト」(data scientist)とは、統計解析や数理解析、機械学習、プログラミングなどを駆使して大量のデータを解析し、ビジネス上の課題を解決するための有用な知見を得る職業を指します。「ア」が正解です。

「イ」はシステムアーキテクトの説明です。

「ウ」はシステム監査技術者の説明です。

「エ」は情報処理安全確保支援士の説明です。

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

解説 :

「データサイエンティスト」(data scientist)とは、統計解析や数理解析、機械学習、プログラミングなどを駆使して大量のデータを解析し、ビジネス上の課題を解決するための有用な知見を得る職業を指します。「ア」が正解です。

「イ」はシステムアーキテクトの説明です。

「ウ」はシステム監査技術者の説明です。

「エ」は情報処理安全確保支援士の説明です。

問27

個人情報保護法では,あらかじめ本人の同意を得ていなくても個人データの提供が許される行為を規定している。この行為に該当するものだけを,全て挙げたものはどれか。

a 事故で意識不明の人がもっていた本人の社員証を見て,搬送先の病院が本人の会社に電話してきたので,総務の担当者が本人の自宅電話番号を教えた。

b 新規加入者を勧誘したいと保険会社の従業員に頼まれたので,総務の担当者が新入社員の名前と所属部門のリストを渡した。

c 不正送金等の金融犯罪被害者に関する個人情報を,類似犯罪の防止対策を進める捜査機関からの法令に基づく要請に応じて,総務の担当者が提供した。

a 事故で意識不明の人がもっていた本人の社員証を見て,搬送先の病院が本人の会社に電話してきたので,総務の担当者が本人の自宅電話番号を教えた。

b 新規加入者を勧誘したいと保険会社の従業員に頼まれたので,総務の担当者が新入社員の名前と所属部門のリストを渡した。

c 不正送金等の金融犯罪被害者に関する個人情報を,類似犯罪の防止対策を進める捜査機関からの法令に基づく要請に応じて,総務の担当者が提供した。

| ア | a |

|---|---|

| イ | a,c |

| ウ | b,c |

| エ | c |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

解説 :

個人情報保護法には、本人の同意なく個人データを取得することを認める例外規定があり、以下の5つの場合が該当します。

▼ 法令上の要請で提供する場合

▼ 生命や財産などの保護のために必要で、本人の同意を得るのが困難な場合

▼ 公衆衛生や児童の健全育成のために必要で、本人の同意を得るのが困難な場合

▼ 公的機関やその委託先が法令上の業務遂行ために必要で、本人の同意を得るのが業務の妨げになる場合

▼ 学術機関などが研究目的で提供する場合

「a」は本人の生命の保護のために必要で、意識がなく同意を取れないため該当します。

「b」は保険会社の営業活動のために提供する行為であり該当しません。

「c」は捜査機関からの法令基づく要請で提供するため該当します。

よって、「a」と「c」の組み合わせである「イ」が正解です。

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

解説 :

個人情報保護法には、本人の同意なく個人データを取得することを認める例外規定があり、以下の5つの場合が該当します。

▼ 法令上の要請で提供する場合

▼ 生命や財産などの保護のために必要で、本人の同意を得るのが困難な場合

▼ 公衆衛生や児童の健全育成のために必要で、本人の同意を得るのが困難な場合

▼ 公的機関やその委託先が法令上の業務遂行ために必要で、本人の同意を得るのが業務の妨げになる場合

▼ 学術機関などが研究目的で提供する場合

「a」は本人の生命の保護のために必要で、意識がなく同意を取れないため該当します。

「b」は保険会社の営業活動のために提供する行為であり該当しません。

「c」は捜査機関からの法令基づく要請で提供するため該当します。

よって、「a」と「c」の組み合わせである「イ」が正解です。

問28

次の事例のうち,AIを導入することによって業務の作業効率が向上したものだけを全て挙げたものはどれか。

a 食品専門商社のA社が,取引先ごとに様式が異なる手書きの請求書に記載された文字を自動で読み取ってデータ化することによって,事務作業時間を削減した。

b 繊維製造会社のB社が,原材料を取引先に発注する定型的なPCの操作を自動化するツールを導入し,事務部門の人員を削減した。

c 損害保険会社のC社が,自社のコールセンターへの問合せに対して,オペレーターにつなげる前に音声チャットボットでヒアリングを行うことによって,オペレーターの対応時間を短縮した。

d 物流会社のD社が,配送荷物に電子タグを装着して出荷時に配送先を電子タグに書き込み,配送時にそれを確認することによって,誤配送を削減した。

a 食品専門商社のA社が,取引先ごとに様式が異なる手書きの請求書に記載された文字を自動で読み取ってデータ化することによって,事務作業時間を削減した。

b 繊維製造会社のB社が,原材料を取引先に発注する定型的なPCの操作を自動化するツールを導入し,事務部門の人員を削減した。

c 損害保険会社のC社が,自社のコールセンターへの問合せに対して,オペレーターにつなげる前に音声チャットボットでヒアリングを行うことによって,オペレーターの対応時間を短縮した。

d 物流会社のD社が,配送荷物に電子タグを装着して出荷時に配送先を電子タグに書き込み,配送時にそれを確認することによって,誤配送を削減した。

| ア | a,c |

|---|---|

| イ | b,c |

| ウ | b,d |

| エ | c,d |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

解説 :

AI(Artificial Intelligence:人工知能)は人間が行う高度に知的な作業を人間に代わって行う能力を持った情報システムを指します。

「a」はOCR(光学式文字読み取り装置)によって手書きの書類をデータ化した例ですが、手書き文字の認識精度はAIの導入により飛躍的に高まっています。

「b」はRPA(Robotics Process Automation)の導入により定型的なパソコンのソフトウェア操作を自動化した例であり、AIは関係ありません。

「c」は人間と音声による対話が可能なチャットボットを導入した例ですが、音声認識や音声合成、内容の自然言語処理などはAIの導入により飛躍的に改良されました。

「d」は電子タグ(RFID)により荷物の自動認識を実現した例であり、AIは関係ありません。

よって、AIが関係するのは「a」と「c」であり、この2つを組み合わせた「ア」が正解となります。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

解説 :

AI(Artificial Intelligence:人工知能)は人間が行う高度に知的な作業を人間に代わって行う能力を持った情報システムを指します。

「a」はOCR(光学式文字読み取り装置)によって手書きの書類をデータ化した例ですが、手書き文字の認識精度はAIの導入により飛躍的に高まっています。

「b」はRPA(Robotics Process Automation)の導入により定型的なパソコンのソフトウェア操作を自動化した例であり、AIは関係ありません。

「c」は人間と音声による対話が可能なチャットボットを導入した例ですが、音声認識や音声合成、内容の自然言語処理などはAIの導入により飛躍的に改良されました。

「d」は電子タグ(RFID)により荷物の自動認識を実現した例であり、AIは関係ありません。

よって、AIが関係するのは「a」と「c」であり、この2つを組み合わせた「ア」が正解となります。

問29

ある企業が,顧客を引き付ける優れたUX(User Experience)やビジネスモデルをデジタル技術によって創出し,業界における従来のサービスを駆逐してしまうことによって,その業界の既存の構造が破壊されるような現象を表す用語として,最も適切なものはどれか。

| ア | デジタルサイネージ |

|---|---|

| イ | デジタルディスラプション |

| ウ | デジタルディバイド |

| エ | デジタルトランスフォーメーション |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

解説 :

デジタル技術で既存の仕組みが根本的に改変される現象を「デジタルディスラプション」(digital disruption)と言います。 “disruption” は破壊という意味です。「イ」が正解です。

「ア」の「デジタルサイネージ」は店頭などに置かれた大型の薄型ディスプレイで、動的に内容が書き換わる看板の役割を果たします。

「ウ」の「デジタルディバイド」はデジタル技術を使いこなせる人や集団とそうでない人々との間に経済的、社会的な格差が生じる現象を指します。

「エ」の「デジタルトランスフォーメーション」は、企業などの事業や業務の仕組みをデジタル技術やインターネットなどの存在を前提として根本的に組み替える改革を指します。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

解説 :

デジタル技術で既存の仕組みが根本的に改変される現象を「デジタルディスラプション」(digital disruption)と言います。 “disruption” は破壊という意味です。「イ」が正解です。

「ア」の「デジタルサイネージ」は店頭などに置かれた大型の薄型ディスプレイで、動的に内容が書き換わる看板の役割を果たします。

「ウ」の「デジタルディバイド」はデジタル技術を使いこなせる人や集団とそうでない人々との間に経済的、社会的な格差が生じる現象を指します。

「エ」の「デジタルトランスフォーメーション」は、企業などの事業や業務の仕組みをデジタル技術やインターネットなどの存在を前提として根本的に組み替える改革を指します。

問30

上司から自社の当期の損益計算書を渡され, “我が社の収益性分析をしなさい” と言われた。経営に関する指標のうち,この損益計算書だけから計算できるものだけを全て挙げたものはどれか。

a 売上高増加率

b 売上高利益率

c 自己資本利益率

a 売上高増加率

b 売上高利益率

c 自己資本利益率

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | b |

問31

顧客との個々のつながりを意識して情報を頻繁に更新するSNSなどのシステムとは異なり,会計システムのように高い信頼性と安定稼働が要求される社内情報を扱うシステムの概念を示す用語として,最も適切なものはどれか。

| ア | IoT(Internet of Things) |

|---|---|

| イ | PoC(Proof of Concept) |

| ウ | SoE(Systems of Engagement) |

| エ | SoR(Systems of Record) |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

解説 :

コンピュータシステムを用途によって分類したとき、主に情報の記録に用いるものを「SoR」(System of Record)と言います。正解は「エ」です。

「IoT」は、機械やセンサーなどモノをインターネットに繋いで相互に通信する仕組みを指します。

「PoC」は、新しい技術やアイデアなどが実現可能であることを示すための試作や試行を指します。

「SoE」は、SNSのように人の繋がり(engagement)を支援したり強化したりするために用いられるコンピュータシステムを指します。

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

解説 :

コンピュータシステムを用途によって分類したとき、主に情報の記録に用いるものを「SoR」(System of Record)と言います。正解は「エ」です。

「IoT」は、機械やセンサーなどモノをインターネットに繋いで相互に通信する仕組みを指します。

「PoC」は、新しい技術やアイデアなどが実現可能であることを示すための試作や試行を指します。

「SoE」は、SNSのように人の繋がり(engagement)を支援したり強化したりするために用いられるコンピュータシステムを指します。

問32

労働者派遣における派遣労働者の雇用関係に関する記述のうち,適切なものはどれか。

| ア | 派遣先との間に雇用関係があり,派遣元との間には存在しない。 |

|---|---|

| イ | 派遣元との間に雇用関係があり,派遣先との間には存在しない。 |

| ウ | 派遣元と派遣先のいずれの間にも雇用関係が存在する。 |

| エ | 派遣元と派遣先のいずれの間にも雇用関係は存在しない。 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

解説 :

労働者派遣では、

▼ 派遣元と労働者の間には雇用関係が

▼ 派遣元と派遣先には派遣契約が

▼ 派遣先と労働者の間には指揮命令関係が

それぞれあります。これを満たしている「イ」が正解です。

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

解説 :

労働者派遣では、

▼ 派遣元と労働者の間には雇用関係が

▼ 派遣元と派遣先には派遣契約が

▼ 派遣先と労働者の間には指揮命令関係が

それぞれあります。これを満たしている「イ」が正解です。

問33

次の記述のうち,業務要件定義が曖昧なことが原因で起こり得る問題だけを全て挙げたものはどれか。

a 企画プロセスでシステム化構想がまとまらず,システム化の承認を得られない。

b コーディングのミスによって,システムが意図したものと違う動作をする。

c システムの開発中に仕様変更による手戻りが頻発する。

d システムを受け入れるための適切な受入れテストを設計できない。

a 企画プロセスでシステム化構想がまとまらず,システム化の承認を得られない。

b コーディングのミスによって,システムが意図したものと違う動作をする。

c システムの開発中に仕様変更による手戻りが頻発する。

d システムを受け入れるための適切な受入れテストを設計できない。

| ア | a,b |

|---|---|

| イ | b,c |

| ウ | b,d |

| エ | c,d |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

問34

顧客の特徴に応じたきめ細かい対応を行うことによって,顧客と長期的に良好な関係を築き,顧客満足度の向上や取引関係の継続につなげる仕組みを構築したい。その仕組みの構成要素の一つとして,営業活動で入手した顧客に関する属性情報や顧客との交渉履歴などを蓄積し,社内で共有できるシステムを導入することにした。この目的を達成できるシステムとして,最も適切なものはどれか。

| ア | CAEシステム |

|---|---|

| イ | MRPシステム |

| ウ | SCMシステム |

| エ | SFAシステム |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

解説 :

営業活動に用いるデータを情報システムに集約して一元的に管理する仕組みを「SFA」(Sales Force Automation)と言います。「エ」が正解です。

「CAE」(Computer-Aided Engineering)は、工業製品の設計や構造の解析、机上の試験などを情報システムで効率化することを指します。

「MRP」(Material Requirements Planning)は、生産計画に基いて部品表と在庫情報から発注すべき資材の量と時期を決定する生産管理手法を指します。

「SCM」(Supply Chain Management)は、受発注や在庫、販売、物流などの情報を取引先などと共有し、原材料や部材、製品の流通の全体最適を図る手法を指します。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

解説 :

営業活動に用いるデータを情報システムに集約して一元的に管理する仕組みを「SFA」(Sales Force Automation)と言います。「エ」が正解です。

「CAE」(Computer-Aided Engineering)は、工業製品の設計や構造の解析、机上の試験などを情報システムで効率化することを指します。

「MRP」(Material Requirements Planning)は、生産計画に基いて部品表と在庫情報から発注すべき資材の量と時期を決定する生産管理手法を指します。

「SCM」(Supply Chain Management)は、受発注や在庫、販売、物流などの情報を取引先などと共有し、原材料や部材、製品の流通の全体最適を図る手法を指します。

問35

実用新案に関する記述として,最も適切なものはどれか。

| ア | 今までにない製造方法は,実用新案の対象となる。 |

|---|---|

| イ | 自然法則を利用した技術的思想の創作で高度なものだけが,実用新案の対象となる。 |

| ウ | 新規性の審査に合格したものだけが実用新案として登録される。 |

| エ | 複数の物品を組み合わせて考案した新たな製品は,実用新案の対象となる。 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

実用新案の対象となるのは、自然科学の法則を応用して新たに考案された物体・物品の形状や構造、またその組み合わせです。特許とは異なり、何かを実現するための方法や、化学物質、コンピュータプログラムなどは含まれません。技術水準が高度でなくてもよい点も特許と異なります。

「ア」… 方法それ自体は実用新案とは認められません。

「イ」… 高度なものに限る条件は特許のものです。

「ウ」… 特許とは異なり新規性の審査はありません。

「エ」… 正解。既存の複数のものを組み合わせる工夫は実用新案となります。

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

実用新案の対象となるのは、自然科学の法則を応用して新たに考案された物体・物品の形状や構造、またその組み合わせです。特許とは異なり、何かを実現するための方法や、化学物質、コンピュータプログラムなどは含まれません。技術水準が高度でなくてもよい点も特許と異なります。

「ア」… 方法それ自体は実用新案とは認められません。

「イ」… 高度なものに限る条件は特許のものです。

「ウ」… 特許とは異なり新規性の審査はありません。

「エ」… 正解。既存の複数のものを組み合わせる工夫は実用新案となります。

問36

プロジェクトに該当する事例として,適切なものだけを全て挙げたものはどれか。

a 会社合併に伴う新組織への移行

b 社内システムの問合せや不具合を受け付けるサービスデスクの運用

c 新規の経理システム導入に向けたプログラム開発

d 毎年度末に実施する会計処理

a 会社合併に伴う新組織への移行

b 社内システムの問合せや不具合を受け付けるサービスデスクの運用

c 新規の経理システム導入に向けたプログラム開発

d 毎年度末に実施する会計処理

| ア | a,c |

|---|---|

| イ | b,c |

| ウ | b,d |

| エ | c |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

プロジェクトとは、一度限りの独自の目標のために行われる活動で、始まりと終わりが決まっているものです。

「a」の新組織への移行は一度限りで終わりのある活動ですのでプロジェクトです。

「b」のサービスデスクの運用は組織内で定常的に行われる活動なのでプロジェクトではありません。

「c」のプログラム開発は独自の目的のために行われる終わりのある活動なのでプロジェクトです。

「d」の会計処理は毎年の年度末に繰り返し行う活動なのでプロジェクトではありません。

「a」と「c」が含まれる「ア」が正解です。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

プロジェクトとは、一度限りの独自の目標のために行われる活動で、始まりと終わりが決まっているものです。

「a」の新組織への移行は一度限りで終わりのある活動ですのでプロジェクトです。

「b」のサービスデスクの運用は組織内で定常的に行われる活動なのでプロジェクトではありません。

「c」のプログラム開発は独自の目的のために行われる終わりのある活動なのでプロジェクトです。

「d」の会計処理は毎年の年度末に繰り返し行う活動なのでプロジェクトではありません。

「a」と「c」が含まれる「ア」が正解です。

問37

| ア | 工程の進捗の予定と実績の差異を分析する。 |

|---|---|

| イ | 作成した全ての成果物の一覧を確認する。 |

| ウ | 総費用の予算と実績の差異を分析する。 |

| エ | 知識や教訓を組織の資産として登録する。 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

プロジェクト統合マネジメントは、スケジュール、コストなど特定の対象に実施される他のマネジメント活動とは異なり、様々な活動間の調整や総合的な管理を目的とします。プロジェクト活動で得られた知見をまとめる「エ」の活動が該当します。

「ア」はタイムマネジメントの対象です。

「イ」はスコープマネジメントの対象です。

「ウ」はコストマネジメントの対象です。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

プロジェクト統合マネジメントは、スケジュール、コストなど特定の対象に実施される他のマネジメント活動とは異なり、様々な活動間の調整や総合的な管理を目的とします。プロジェクト活動で得られた知見をまとめる「エ」の活動が該当します。

「ア」はタイムマネジメントの対象です。

「イ」はスコープマネジメントの対象です。

「ウ」はコストマネジメントの対象です。

問38

あるシステムの運用において,利用者との間でSLAを交わし,利用可能日を月曜日から金曜日,1日の利用可能時間を7時から22時まで,稼働率を98%以上で合意した。1週間の運用において,障害などでシステムの停止を許容できる時間は最大何時間か。

| ア | 0.3 |

|---|---|

| イ | 1.5 |

| ウ | 1.8 |

| エ | 2.1 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

月曜から金曜の7時から22時までシステムを運用する、1週間で(22-7)×5=75時間稼働させることになります。稼働率を98%以上とするには停止時間は2%未満に抑えなければならないため、75×2÷100=1.5時間の「イ」が答えとなります。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

月曜から金曜の7時から22時までシステムを運用する、1週間で(22-7)×5=75時間稼働させることになります。稼働率を98%以上とするには停止時間は2%未満に抑えなければならないため、75×2÷100=1.5時間の「イ」が答えとなります。

問39

サービスデスクを評価するためには適切なKPIを定めて評価する必要がある。顧客満足度を高めるために値が小さい方が良いKPIとして,適切なものだけを全て挙げたものはどれか。

a SLAで合意された目標時間内に対応が完了したインシデント件数の割合

b 1回の問合せで解決ができたインシデント件数の割合

c 二次担当へエスカレーションされたインシデント件数の割合

d 利用者がサービスデスクの担当者につながるまでに費やした時間

a SLAで合意された目標時間内に対応が完了したインシデント件数の割合

b 1回の問合せで解決ができたインシデント件数の割合

c 二次担当へエスカレーションされたインシデント件数の割合

d 利用者がサービスデスクの担当者につながるまでに費やした時間

| ア | a,b |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | c,d |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

KPI(Key Performance Indicator)は目標の達成度合いを計るために継続的に計測・監視される定量的な指標です。値が大きい方が好ましいものと小さい方が好ましいものがあります。

「a」… インシデント対応は時間内に対応できた方が良いので高い方が好ましい指標です。

「b」… インシデント対応は一度の問い合わせで解決できた方が良いので高い方が好ましい指標です。

「c」… 最初の担当者・部署で対応できない場合にエスカレーションが発生するので低いほうが好ましい指標です。

「d」… 担当者にすぐ繋がった方が良いので低い方が好ましい指標です。

「c」と「d」の組み合わせである「エ」が正解です。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

KPI(Key Performance Indicator)は目標の達成度合いを計るために継続的に計測・監視される定量的な指標です。値が大きい方が好ましいものと小さい方が好ましいものがあります。

「a」… インシデント対応は時間内に対応できた方が良いので高い方が好ましい指標です。

「b」… インシデント対応は一度の問い合わせで解決できた方が良いので高い方が好ましい指標です。

「c」… 最初の担当者・部署で対応できない場合にエスカレーションが発生するので低いほうが好ましい指標です。

「d」… 担当者にすぐ繋がった方が良いので低い方が好ましい指標です。

「c」と「d」の組み合わせである「エ」が正解です。

問40

アジャイル開発に関する記述として,最も適切なものはどれか。

| ア | 開発する機能を小さい単位に分割して,優先度の高いものから短期間で開発とリリースを繰り返す。 |

|---|---|

| イ | 共通フレームを適用して要件定義,設計などの工程名及び作成する文書を定義する。 |

| ウ | システム開発を上流工程から下流工程まで順番に進めて,全ての開発工程が終了してからリリースする。 |

| エ | プロトタイプを作成して利用者に確認を求め,利用者の評価とフィードバックを行いながら開発を進めていく。 |

答え : ア

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

アジャイル開発とは、ソフトウェアを迅速に、また、状況の変化に柔軟に対応できるように開発する手法の総称です。全体を小さい単位に分割して反復的に開発を進める「ア」が正解です。

「イ」… 要件定義、設計などの工程を定義してから開発を始めるのはウォーターウォール型の特徴です。

「ウ」… 上流から下流に向けて順に進めるのはウォーターフォール型の特徴です。

「エ」… プロトタイピングの説明です。反復的な開発である点はアジャイル開発と共通ですが、プロトタイプは試作品で実働品は別に開発する一方、アジャイル開発では最終製品を漸進的に開発します。

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

アジャイル開発とは、ソフトウェアを迅速に、また、状況の変化に柔軟に対応できるように開発する手法の総称です。全体を小さい単位に分割して反復的に開発を進める「ア」が正解です。

「イ」… 要件定義、設計などの工程を定義してから開発を始めるのはウォーターウォール型の特徴です。

「ウ」… 上流から下流に向けて順に進めるのはウォーターフォール型の特徴です。

「エ」… プロトタイピングの説明です。反復的な開発である点はアジャイル開発と共通ですが、プロトタイプは試作品で実働品は別に開発する一方、アジャイル開発では最終製品を漸進的に開発します。

問41

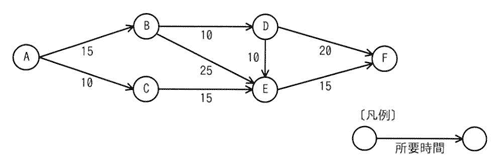

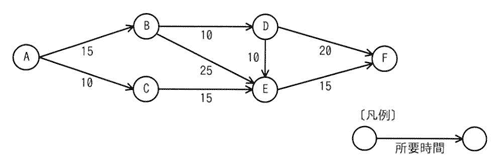

あるプロジェクトの作業間の関係と所要時間がアローダイアグラムで示されている。このアローダイアグラムのBからEの四つの結合点のうち,工程全体の完了時間に影響を与えることなく,その結合点から始まる全ての作業の開始を最も遅らせることができるものはどれか。ここで,各結合点から始まる作業はその結合点に至る作業が全て完了するまで開始できず,作業から次の作業への段取り時間は考えないものとする。

| ア | B |

|---|---|

| イ | C |

| ウ | D |

| エ | E |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

図中で最も時間を要する経路の組み合わせであるクリティカルパスを求めると、

A→B→D→F:45時間

A→B→D→E→F:50時間

A→B→E→F:55時間

A→C→E→F:40時間

となり、A→B→E→Fとなります。この経路上にある結合点のBとEは作業開始の遅延は許されません。開始を遅らせることができる結合点はCとDですが、Eから作業が開始されるA→B→Eの40時間には間に合わせなければいけません。

A→C→Eは25時間なので、Cで15時間までなら遅延してもEの作業開始に間に合います。一方、A→B→D→Eは35時間なので、Dでは5時間までしか遅延が許されません。以上から、最も作業開始を遅らせられるのはCとなります。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

図中で最も時間を要する経路の組み合わせであるクリティカルパスを求めると、

A→B→D→F:45時間

A→B→D→E→F:50時間

A→B→E→F:55時間

A→C→E→F:40時間

となり、A→B→E→Fとなります。この経路上にある結合点のBとEは作業開始の遅延は許されません。開始を遅らせることができる結合点はCとDですが、Eから作業が開始されるA→B→Eの40時間には間に合わせなければいけません。

A→C→Eは25時間なので、Cで15時間までなら遅延してもEの作業開始に間に合います。一方、A→B→D→Eは35時間なので、Dでは5時間までしか遅延が許されません。以上から、最も作業開始を遅らせられるのはCとなります。

問42

システム監査人の役割として,適切なものだけを全て挙げたものはどれか。

a 監査手続の種類,実施時期,適用範囲などについて,監査計画を立案する。

b 監査の目的に応じた監査報告書を作成し,社内に公開する。

c 監査報告書にある改善提案に基づく改善の実施を監査対象部門に指示する。

d 監査報告書にある改善提案に基づく改善の実施状況をモニタリングする。

a 監査手続の種類,実施時期,適用範囲などについて,監査計画を立案する。

b 監査の目的に応じた監査報告書を作成し,社内に公開する。

c 監査報告書にある改善提案に基づく改善の実施を監査対象部門に指示する。

d 監査報告書にある改善提案に基づく改善の実施状況をモニタリングする。

| ア | a,b |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | c,d |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

システム監査人は企業などの組織の情報システムについて監査を行う人のことで、対象組織の長(経営者など)の依頼に基づいて独立した立場で監査を実施し、結果を報告します。

「a」の監査計画の立案はシステム監査人の役割です。

「b」の報告書を社内に公開するのは監査人が行うことではありません。監査人の役割は報告書を依頼者(経営者など)に提出するところまでです。

「c」の改善の指示は監査人の行うことではありません。監査で指摘を受けた被監査部門の責任で行うことです。

「d」の改善実施状況のモニタリングは監査人の役割です。監査人は改善の指示や実施は行いませんが、その後の状況の変化は見届けなければなりません。

以上から、「a」と「d」の組み合わせである「イ」が正解です。

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

システム監査人は企業などの組織の情報システムについて監査を行う人のことで、対象組織の長(経営者など)の依頼に基づいて独立した立場で監査を実施し、結果を報告します。

「a」の監査計画の立案はシステム監査人の役割です。

「b」の報告書を社内に公開するのは監査人が行うことではありません。監査人の役割は報告書を依頼者(経営者など)に提出するところまでです。

「c」の改善の指示は監査人の行うことではありません。監査で指摘を受けた被監査部門の責任で行うことです。

「d」の改善実施状況のモニタリングは監査人の役割です。監査人は改善の指示や実施は行いませんが、その後の状況の変化は見届けなければなりません。

以上から、「a」と「d」の組み合わせである「イ」が正解です。

問43

情報システムに関する施設や設備を維持・保全するために行うリスク対策のうち,ファシリティマネジメントの観点から行う対策として,適切なものだけを全て挙げたものはどれか。

a コンピュータ室への入室を,認可した者だけに限定する。

b コンピュータの設置場所を示す標識を掲示しない。

c 利用者のPCにマルウェア対策ソフトを導入する。

a コンピュータ室への入室を,認可した者だけに限定する。

b コンピュータの設置場所を示す標識を掲示しない。

c 利用者のPCにマルウェア対策ソフトを導入する。

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,c |

| エ | b,c |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

解説 :

ファシリティマネジメントは、業務に用いる施設や設備を最適な環境に維持する活動の総体です。

「a」の部屋への入退室の管理を行う活動はファシリティマネジメントの一環です。

「b」の建物内の案内などを管理する活動はファシリティマネジメントの一環です。

「c」のパソコン内に導入するソフトウェアなどの管理はITマネジメントの活動で、ファシリティマネジメントではありません。

以上より、「a」と「b」の組み合わせである「イ」が正解です。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

解説 :

ファシリティマネジメントは、業務に用いる施設や設備を最適な環境に維持する活動の総体です。

「a」の部屋への入退室の管理を行う活動はファシリティマネジメントの一環です。

「b」の建物内の案内などを管理する活動はファシリティマネジメントの一環です。

「c」のパソコン内に導入するソフトウェアなどの管理はITマネジメントの活動で、ファシリティマネジメントではありません。

以上より、「a」と「b」の組み合わせである「イ」が正解です。

問44

| ア | ITサービスマネジメント |

|---|---|

| イ | システム監査 |

| ウ | ヒューマンリソースマネジメント |

| エ | ファシリティマネジメント |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

解説 :

ITシステムを事業に適した状態に維持する活動はITサービスマネジメントです。「ア」が正解です。

「システム監査」は、情報システムの信頼性や安全性、効率性などを独立した立場で点検・評価し、問題点の指摘や改善策の勧告を行うことを指します。

「ヒューマンリソースマネジメント」は、組織内の人員を経営資源の一部と捉え、経営戦略に基づいて採用や育成、待遇改善などに取り組むことを指します。

「ファシリティマネジメント」は、事業に用いる施設や設備を総合的に管理し、業務に適した環境を維持する活動を指します。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

解説 :

ITシステムを事業に適した状態に維持する活動はITサービスマネジメントです。「ア」が正解です。

「システム監査」は、情報システムの信頼性や安全性、効率性などを独立した立場で点検・評価し、問題点の指摘や改善策の勧告を行うことを指します。

「ヒューマンリソースマネジメント」は、組織内の人員を経営資源の一部と捉え、経営戦略に基づいて採用や育成、待遇改善などに取り組むことを指します。

「ファシリティマネジメント」は、事業に用いる施設や設備を総合的に管理し、業務に適した環境を維持する活動を指します。

問45

本番稼働後の業務遂行のために,業務別にサービス利用方法の手順を示した文書として,最も適切なものはどれか。

| ア | FAQ |

|---|---|

| イ | サービスレベル合意書 |

| ウ | システム要件定義書 |

| エ | 利用者マニュアル |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

組織内で利用者にITサービスの利用手順を知らせるための文書は利用者マニュアルです。「エ」が正解です。

「FAQ」は、よくある質問とその回答を文書にまとめたものです。利用者に疑問や困り事が生じた際に参照されるもので手順を示すものではありません。

「サービスレベル合意書」は、管理部門と利用部門の間でITサービスの内容や品質などについて合意した条件を文書化したものです。手順を示すものでありません。

「システム要件定義書」は、システム開発を始める際にシステムに求める要件を利用者に聞き取って定義した文書です。システムの使用時に参照するものではありません。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

組織内で利用者にITサービスの利用手順を知らせるための文書は利用者マニュアルです。「エ」が正解です。

「FAQ」は、よくある質問とその回答を文書にまとめたものです。利用者に疑問や困り事が生じた際に参照されるもので手順を示すものではありません。

「サービスレベル合意書」は、管理部門と利用部門の間でITサービスの内容や品質などについて合意した条件を文書化したものです。手順を示すものでありません。

「システム要件定義書」は、システム開発を始める際にシステムに求める要件を利用者に聞き取って定義した文書です。システムの使用時に参照するものではありません。

問46

ITサービスマネジメントの管理プロセスに関する記述 a~c と用語の適切な組合せはどれか。

a ITサービスの変更を実装するためのプロセス

b インシデントの根本原因を突き止めて解決策を提供するためのプロセス

c 組織が所有しているIT資産を把握するためのプロセス

a ITサービスの変更を実装するためのプロセス

b インシデントの根本原因を突き止めて解決策を提供するためのプロセス

c 組織が所有しているIT資産を把握するためのプロセス

| a | b | c | |

| ア | 構成管理 | 問題管理 | リリース及び展開管理 |

| イ | 構成管理 | リリース及び展開管理 | 問題管理 |

| ウ | 問題管理 | リリース及び展開管理 | 構成管理 |

| エ | リリース及び展開管理 | 問題管理 | 構成管理 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

ITサービスマネジメントでは、対象ごとに様々な管理プロセスを定義しています。

「a」の承認された変更を実施するプロセスは「リリース及び展開管理」で扱います。

「b」の問題の解決策を提供するプロセスは「問題管理」で扱います。

「c」のIT資産を把握するプロセスは「構成管理」で扱います。

以上を組み合わせた「エ」が正解です。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

ITサービスマネジメントでは、対象ごとに様々な管理プロセスを定義しています。

「a」の承認された変更を実施するプロセスは「リリース及び展開管理」で扱います。

「b」の問題の解決策を提供するプロセスは「問題管理」で扱います。

「c」のIT資産を把握するプロセスは「構成管理」で扱います。

以上を組み合わせた「エ」が正解です。

問47

ソフトウェアの開発におけるDevOpsに関する記述として,最も適切なものはどれか。

| ア | 開発側が重要な機能のプロトタイプを作成し,顧客とともにその性能を実測して 妥当性を評価する。 |

|---|---|

| イ | 開発側では,開発の各工程でその工程の完了を判断した上で次工程に進み,総合テストで利用者が参加して操作性の確認を実施した後に運用側に引き渡す。 |

| ウ | 開発側と運用側が密接に連携し,自動化ツールなどを活用して機能の導入や更新などを迅速に進める。 |

| エ | システム開発において,機能の拡張を図るために,固定された短期間のサイクルを繰り返しながらプログラムを順次追加する。 |

答え : ウ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

DevOpsとは、ソフトウェアの開発担当と導入・運用担当が密接に協力する体制を構築し、ソフトウェアの導入や更新を迅速に進めることを指します。これに当てはまる「ウ」が正解です。

「ア」はプロトタイピングの説明です。

「イ」はウォーターフォールモデルの説明です。

「エ」はアジャイル開発の説明です。

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

DevOpsとは、ソフトウェアの開発担当と導入・運用担当が密接に協力する体制を構築し、ソフトウェアの導入や更新を迅速に進めることを指します。これに当てはまる「ウ」が正解です。

「ア」はプロトタイピングの説明です。

「イ」はウォーターフォールモデルの説明です。

「エ」はアジャイル開発の説明です。

問48

システム監査で用いる判断尺度の選定方法に関する記述として,最も適切なものはどれか。

| ア | システム監査ではシステム管理基準の全項目をそのまま使用しなければならない。 |

|---|---|

| イ | システム監査のテーマに応じて,システム管理基準以外の基準を使用してもよい。 |

| ウ | システム監査のテーマによらず,システム管理基準以外の基準は使用すべきでない。 |

| エ | アジャイル開発では,システム管理基準は使用すべきでない。 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

システム監査の判断尺度には様々な基準やガイドラインがあり、監査人が対象の特徴などに応じて、どの基準を用いるか、基準内のどの項目を用いるかを判断していきます。「イ」が正解です。

「ア」… 全項目をそのまま使用できるとは限らないため、取捨選択しても良いことになっています。

「ウ」… 様々なガイドラインなどがあり、必ずしもシステム管理基準でなければならないわけではありません。

「エ」… アジャイル開発でもシステム管理基準による監査は可能です。ただし一部の項目ではアジャイルの特性に応じた配慮が必要となります。

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

システム監査の判断尺度には様々な基準やガイドラインがあり、監査人が対象の特徴などに応じて、どの基準を用いるか、基準内のどの項目を用いるかを判断していきます。「イ」が正解です。

「ア」… 全項目をそのまま使用できるとは限らないため、取捨選択しても良いことになっています。

「ウ」… 様々なガイドラインなどがあり、必ずしもシステム管理基準でなければならないわけではありません。

「エ」… アジャイル開発でもシステム管理基準による監査は可能です。ただし一部の項目ではアジャイルの特性に応じた配慮が必要となります。

問49

ソフトウェア開発プロジェクトにおける,コストの見積手法には,積み上げ法,ファンクションポイント法,類推見積法などがある。 見積りで使用した手法とその特徴に関する記述 a~c の適切な組合せはどれか。

a プロジェクトに必要な個々の作業を洗い出し,その作業ごとの工数を見積もって集計する。

b プロジェクトの初期段階で使用する手法で, 過去の事例を活用してコストを見積もる。

c データ入出力や機能に着目して,ソフトウェア規模を見積もり,係数を乗ずる

a プロジェクトに必要な個々の作業を洗い出し,その作業ごとの工数を見積もって集計する。

b プロジェクトの初期段階で使用する手法で, 過去の事例を活用してコストを見積もる。

c データ入出力や機能に着目して,ソフトウェア規模を見積もり,係数を乗ずる

| 積み上げ法 | ファンクションポイント法 | 類推見積法 | |

| ア | a | c | b |

| イ | b | a | c |

| ウ | c | a | b |

| エ | c | b | a |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「a」の作業項目ごとの工数を積算するのは積み上げ法の特徴です。

「b」の過去の類似の事例を参照するのは類推見積法の特徴です。

「c」の機能の点数を数えて係数を乗じるのはファンクションポイント法の特徴です。

以上を組み合わせた「ア」が正解です。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「a」の作業項目ごとの工数を積算するのは積み上げ法の特徴です。

「b」の過去の類似の事例を参照するのは類推見積法の特徴です。

「c」の機能の点数を数えて係数を乗じるのはファンクションポイント法の特徴です。

以上を組み合わせた「ア」が正解です。

問50

| ア | RPAが稼働するPCのOSが変わっても動作する。 |

|---|---|

| イ | RPAで指定した時間及び条件に基づき,適切に自動処理が実行される。 |

| ウ | RPAで操作対象となるアプリケーションソフトウェアがバージョンアップされても,簡単な設定変更で対応できる。 |

| エ | RPAを利用したことがない人でも,簡単な教育だけで利用可能になる。 |

問51

システム開発プロジェクトにおいて,テスト中に発見された不具合の再発防止のために不具合分析を行うことにした。 テスト結果及び不具合の内容を表に記入し,不具合ごとに根本原因を突き止めた後に,根本原因ごとに集計を行い発生頻度の多い順に並べ,主要な根本原因の特定を行った。 ここで利用した図表のうち,根本原因を集計し,発生頻度順に並べて棒グラフで示し,累積値を折れ線グラフで重ねて示したものはどれか。

| ア | 散布図 |

|---|---|

| イ | チェックシート |

| ウ | 特性要因図 |

| エ | パレート図 |

問52

| ア | 新機能を追加で開発するためにWBSを変更し,コストの詳細な見積りをするための情報として提供する。 |

|---|---|

| イ | 新機能を追加で開発するためのWBSのアクティビティの実行に必要なスキルを確認し,必要に応じてプロジェクトチームの能力向上を図る。 |

| ウ | 変更されたWBSに基づいてスケジュールを作成し,完了時期の見通しを提示する。 |

| エ | 変更されたWBSに基づいて要員の充足度を確認し, 必要な場合は作業の外注を検討する。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

新機能の追加が承認されたら、スコープマネジメントでWBSの変更を行い、これに基づいてスケジュールやコストの変更を行います。「ア」が正解です。

「イ」はプロジェクト人的資源マネジメントの活動です。

「ウ」はプロジェクトタイムマネジメントの活動です。

「エ」はプロジェクト資源マネジメントの活動です。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

新機能の追加が承認されたら、スコープマネジメントでWBSの変更を行い、これに基づいてスケジュールやコストの変更を行います。「ア」が正解です。

「イ」はプロジェクト人的資源マネジメントの活動です。

「ウ」はプロジェクトタイムマネジメントの活動です。

「エ」はプロジェクト資源マネジメントの活動です。

問53

ITガバナンスに関する次の記述中の [ a ] に入れる字句として,最も適切なものはどれか。

経営者は,[ a ] の事業の目的を支援する観点で,効果的,効率的かつ受容可能な [ a ] の ITの利用について評価する。

経営者は,[ a ] の事業の目的を支援する観点で,効果的,効率的かつ受容可能な [ a ] の ITの利用について評価する。

| ア | 過去と現在 |

|---|---|

| イ | 現在 |

| ウ | 現在と将来 |

| エ | 将来 |

問54

事業活動に関わる法令の遵守などを目的の一つとして,統制環境,リスクの評価と対応,統制活動,情報と伝達,モニタリング,ITへの対応から構成される取組はどれか。

| ア | CMMI |

|---|---|

| イ | ITIL |

| ウ | 内部統制 |

| エ | リスク管理 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

解説 :

法令の遵守などのために行われる統制の取り組みは「内部統制」なので「ウ」が正解です。

「ア」の「CMMI」(Capability Maturity Model Integration)は、組織がプロセス改善を行う能力を評価する手法および指標です。

「イ」の「ITIL」(IT Infrastructure Library)は、情報システムの運用・管理業務についての体系的なガイドラインです。

「エ」の「リスク管理」は、事業活動に伴って想定される有害な事象への備えや対処を、業務として組織的に取り組むことです。

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

解説 :

法令の遵守などのために行われる統制の取り組みは「内部統制」なので「ウ」が正解です。

「ア」の「CMMI」(Capability Maturity Model Integration)は、組織がプロセス改善を行う能力を評価する手法および指標です。

「イ」の「ITIL」(IT Infrastructure Library)は、情報システムの運用・管理業務についての体系的なガイドラインです。

「エ」の「リスク管理」は、事業活動に伴って想定される有害な事象への備えや対処を、業務として組織的に取り組むことです。

問55

システム監査の目的に関する記述として,適切なものはどれか。

| ア | 開発すべきシステムの具体的な用途を分析し,システム要件を明らかにすること |

|---|---|

| イ | 情報システムが設置されている施設とその環境を総合的に企画,管理,活用すること |

| ウ | 情報システムに係るリスクに適切に対応しているかどうかを評価することによって,組織体の目標達成に寄与すること |

| エ | 知識,スキル,ツール及び技法をプロジェクト活動に適用することによってプロジェクトの要求事項を満足させること |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

経済産業省が公表している「システム監査基準」では、システム監査の目的を「組織体の経営活動と業務活動の効果的かつ効率的な遂行、さらにはそれらの変革を支援し、組織体の目標達成に寄与すること、及び利害関係者に対する説明責任を果たすこと」としています。これに当てはまる「ウ」が正解です。

「ア」はシステム開発時に行われるシステム要件定義の目的です。

「イ」はファシリティマネジメントの目的です。

「エ」はプロジェクトマネジメントの目的です。

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

経済産業省が公表している「システム監査基準」では、システム監査の目的を「組織体の経営活動と業務活動の効果的かつ効率的な遂行、さらにはそれらの変革を支援し、組織体の目標達成に寄与すること、及び利害関係者に対する説明責任を果たすこと」としています。これに当てはまる「ウ」が正解です。

「ア」はシステム開発時に行われるシステム要件定義の目的です。

「イ」はファシリティマネジメントの目的です。

「エ」はプロジェクトマネジメントの目的です。

問57

暗号化方式の特徴について記した表において,表中の a〜d に入れる字句の適切な組合せはどれか。

| 暗号方式 | 鍵の特徴 | 鍵の安全な配布 | 暗号化/複合の 相対的な処理速度 |

| [ a ] | 暗号化鍵と復号鍵が異なる | 容易 | [ c ] |

| [ b ] | 暗号化鍵と復号鍵が同一 | 難しい | [ d ] |

| a | b | c | d | |

| ア | 共通鍵暗号方式 | 公開鍵暗号方式 | 遅い | 速い |

| イ | 共通鍵暗号方式 | 公開鍵暗号方式 | 速い | 遅い |

| ウ | 公開鍵暗号方式 | 共通鍵暗号方式 | 遅い | 速い |

| エ | 公開鍵暗号方式 | 共通鍵暗号方式 | 速い | 遅い |

問58

| ア | オートコンプリート |

|---|---|

| イ | ソースコード |

| ウ | プラグアンドプレイ |

| エ | マクロ |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

解説 :

アプリケーションソフトの操作手順を記録して再生する機能を「マクロ」と言います。定型的な操作の反復を自動化することができます。正解は「エ」です。

「ア」の「オートコンプリート」は、文字列を入力し始めたら残りを予測して自動補完してくれる機能です。

「イ」の「ソースコード」は、プログラミング言語で書かれたコンピュータプログラムです。

「ウ」の「プラグアンドプレイ」は、コンピュータに装着した部品を特に手動で設定しなくてもすぐに使用開始できる機能です。

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

解説 :

アプリケーションソフトの操作手順を記録して再生する機能を「マクロ」と言います。定型的な操作の反復を自動化することができます。正解は「エ」です。

「ア」の「オートコンプリート」は、文字列を入力し始めたら残りを予測して自動補完してくれる機能です。

「イ」の「ソースコード」は、プログラミング言語で書かれたコンピュータプログラムです。

「ウ」の「プラグアンドプレイ」は、コンピュータに装着した部品を特に手動で設定しなくてもすぐに使用開始できる機能です。

問59

OCRの役割として,適切なものはどれか。

| ア | 10cm程度の近距離にある機器間で無線通信する。 |

|---|---|

| イ | 印刷文字や手書き文字を認識し,テキストデータに変換する。 |

| ウ | デジタル信号処理によって,人工的に音声を作り出す。 |

| エ | 利用者の指先などが触れたパネル上の位置を検出する。 |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

解説 :

OCR(Optical Character Recognition:光学文字認識)はカメラやイメージスキャナが読み込んだ画像データに含まれる文字を抽出してテキストデータ化する技術です。「イ」が正解です。

「ア」は「NFC」(Near Field Communication)の説明です。

「ウ」は「音声合成」の説明です。

「エ」は「タッチパネル」の説明です。

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

解説 :

OCR(Optical Character Recognition:光学文字認識)はカメラやイメージスキャナが読み込んだ画像データに含まれる文字を抽出してテキストデータ化する技術です。「イ」が正解です。

「ア」は「NFC」(Near Field Communication)の説明です。

「ウ」は「音声合成」の説明です。

「エ」は「タッチパネル」の説明です。

問60

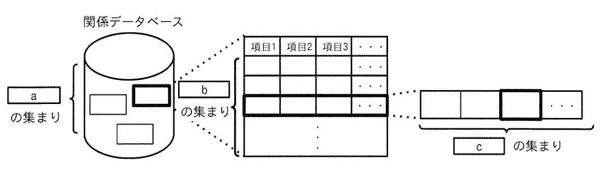

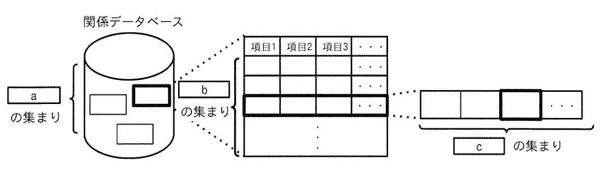

関係データベースを構成する要素の関係を表す図において,図中の a~c に入れる字句の適切な組合せはどれか。

| a | b | c | |

| ア | 表 | フィールド | レコード |

| イ | 表 | レコード | フィールド |

| ウ | フィールド | 表 | レコード |

| エ | レコード | 表 | フィールド |

問61

cookieを説明したものはどれか。

| ア | Webサイトが,Webブラウザを通じて訪問者のPCにデータを書き込んで保存する仕組み又は保存されるデータのこと |

|---|---|

| イ | Webブラウザが,アクセスしたWebページをファイルとしてPCのハードディスクに一時的に保存する仕組み又は保存されるファイルのこと |

| ウ | Webページ上で,Webサイトの紹介などを目的に掲載されている画像のこと |

| エ | ブログの機能の一つで,リンクを張った相手に対してその旨を通知する仕組みのこと |

問62

関数 convert は,整数型の配列を一定のルールで文字列に変換するプログラムである。関数 convert を convert(arrayInput) として呼び出したときの戻り値が「AABAB」になる引数 arrayInput の値はどれか。ここで,arrayInput の要素数は1以上とし,配列の要素番号は1から始まる。

〔プログラム〕

〔プログラム〕

| ア | {0,0,1,2,1} |

|---|---|

| イ | {0,1,2,1,1} |

| ウ | {1,0,1,2,0} |

| エ | {1,1,2,1,0} |

答え : エ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

解説 :

関数 convert は、整数型の配列 arrayInput を引数として受け取り、文字列型の値を返り値として返す関数です。

関数の先頭で文字列型の変数 stringOutput を空文字列に設定し、arrayInput の要素を先頭から順番に調べます。このとき、値が「1」ならば stringOutput の末尾に「A」を付け足し、それ以外の値なら「B」を付け足します。これを配列の末尾まで繰り返し、最後に stringOutput の値を返します。

返り値が「AABAB」になっているということは、引数の配列には先頭から順に「1」「1」「1以外」「1」「1以外」が格納されていたということになります。これに当てはまる「エ」が正解です。

「ア」は返り値が「BBABA」となります。

「イ」は返り値が「BABAA」となります。

「ウ」は返り値が「ABABB」となります。

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

解説 :

関数 convert は、整数型の配列 arrayInput を引数として受け取り、文字列型の値を返り値として返す関数です。

関数の先頭で文字列型の変数 stringOutput を空文字列に設定し、arrayInput の要素を先頭から順番に調べます。このとき、値が「1」ならば stringOutput の末尾に「A」を付け足し、それ以外の値なら「B」を付け足します。これを配列の末尾まで繰り返し、最後に stringOutput の値を返します。

返り値が「AABAB」になっているということは、引数の配列には先頭から順に「1」「1」「1以外」「1」「1以外」が格納されていたということになります。これに当てはまる「エ」が正解です。

「ア」は返り値が「BBABA」となります。

「イ」は返り値が「BABAA」となります。

「ウ」は返り値が「ABABB」となります。

問63

| ア | Secure Erase |

|---|---|

| イ | 磁気消去 |

| ウ | セキュアブート |

| エ | データクレンジング |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

近年のSSDには、システム側からの指示で装置自身が完全に内部の記録を消去する「Secure Erase」という機能が内蔵されています。SSDは内部のフラッシュメモリ素子の記録内容を装置側で移転することがあるため、ファイルの消去などシステム側からの操作だけでは完全消去が難しく、このような機能が用意されています。答えは「ア」です。

「イ」の「磁気消去」は、磁気を利用した記憶媒体に強力な磁石を近付けて記録を消去する操作です。SSDの記憶素子はフラッシュメモリなので関係ありません・

「ウ」の「セキュアブート」は、コンピュータの起動時にシステムファイルなどの内容が改竄されていないかデジタル署名で検証する技術です。データ消去とは関係ありません。

「エ」の「データクレンジング」は、データベースなどに保存されているデータの中から、重複や誤記、表記の揺れなどを探し出し、削除や修正、正規化などを行ってデータの品質を高める操作です。データ消去とは関係ありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

近年のSSDには、システム側からの指示で装置自身が完全に内部の記録を消去する「Secure Erase」という機能が内蔵されています。SSDは内部のフラッシュメモリ素子の記録内容を装置側で移転することがあるため、ファイルの消去などシステム側からの操作だけでは完全消去が難しく、このような機能が用意されています。答えは「ア」です。

「イ」の「磁気消去」は、磁気を利用した記憶媒体に強力な磁石を近付けて記録を消去する操作です。SSDの記憶素子はフラッシュメモリなので関係ありません・

「ウ」の「セキュアブート」は、コンピュータの起動時にシステムファイルなどの内容が改竄されていないかデジタル署名で検証する技術です。データ消去とは関係ありません。

「エ」の「データクレンジング」は、データベースなどに保存されているデータの中から、重複や誤記、表記の揺れなどを探し出し、削除や修正、正規化などを行ってデータの品質を高める操作です。データ消去とは関係ありません。

問64

| ア | 災害によるシステムの停止時間を短くするために,遠隔地にバックアップセンターを設置する。 |

|---|---|

| イ | 情報漏えいによって発生する損害賠償や事故処理の損失補填のために,サイバー保険に加入する。 |

| ウ | 電子メールによる機密ファイルの流出を防ぐために,ファイルを添付した電子メールの送信には上司の許可を必要とする仕組みにする。 |

| エ | ノートPCの紛失や盗難による情報漏えいを防ぐために,HDDを暗号化する。 |

問65

AIにおける機械学習の学習方法に関する次の記述中の a〜c に入れる字句の適切な組合せはどれか。

教師あり学習は,正解を付けた学習データを入力することによって,[ a ] と呼ばれる手法で未知のデータを複数のクラスに分けたり,[ b ] と呼ばれる手法でデータの関係性を見つけたりすることができるようになる学習方法である。教師なし学習は,正解を付けない学習データを入力することによって,[ c ] と呼ばれる手法などで次第にデータを正しくグループ分けできるようになる学習方法である。

教師あり学習は,正解を付けた学習データを入力することによって,[ a ] と呼ばれる手法で未知のデータを複数のクラスに分けたり,[ b ] と呼ばれる手法でデータの関係性を見つけたりすることができるようになる学習方法である。教師なし学習は,正解を付けない学習データを入力することによって,[ c ] と呼ばれる手法などで次第にデータを正しくグループ分けできるようになる学習方法である。

| a | b | c | |

| ア | 回帰 | 分類 | クラスタリング |

| イ | クラスタリング | 分類 | 回帰 |

| ウ | 分類 | 回帰 | クラスタリング |

| エ | 分類 | クラスタリング | 回帰 |

答え : ウ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

「回帰」は複数のデータ系列の関係性を関数などの価値で見出す操作、「分類」はあらかじめ決められた分類にデータを当てはめる操作で、学習時には正解を表すデータが必要です。クラスタリングは与えられたデータ群を近いもの同士で区分する操作で、学習時に正解のデータは必要ありません。

「a」は正解が与えられた教師データを学習してクラス分けを行うので「分類」です。

「b」は正解が与えられた教師データを学習して関係性を発見するため「回帰」です。

「c」は正解のないデータを用いてグループ分けを行うため「クラスタリング」です。

これらを組み合わせた「ウ」が正解です。

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

「回帰」は複数のデータ系列の関係性を関数などの価値で見出す操作、「分類」はあらかじめ決められた分類にデータを当てはめる操作で、学習時には正解を表すデータが必要です。クラスタリングは与えられたデータ群を近いもの同士で区分する操作で、学習時に正解のデータは必要ありません。

「a」は正解が与えられた教師データを学習してクラス分けを行うので「分類」です。

「b」は正解が与えられた教師データを学習して関係性を発見するため「回帰」です。

「c」は正解のないデータを用いてグループ分けを行うため「クラスタリング」です。

これらを組み合わせた「ウ」が正解です。

問66

PKIにおけるCA(Certificate Authority)の役割に関する記述として,適切なものはどれか。

| ア | インターネットと内部ネットワークの間にあって,内部ネットワーク上のコンピュータに代わってインターネットにアクセスする。 |

|---|---|

| イ | インターネットと内部ネットワークの間にあって,パケットフィルタリング機能などを用いてインターネットから内部ネットワークへの不正アクセスを防ぐ。 |

| ウ | 利用者に指定されたドメイン名を基に IPアドレスとドメイン名の対応付けを行い,利用者を目的のサーバにアクセスさせる。 |

| エ | 利用者の公開鍵に対する公開鍵証明書の発行や失効を行い,鍵の正当性を保証する。 |

問67

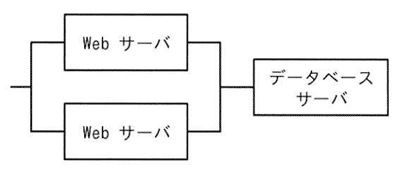

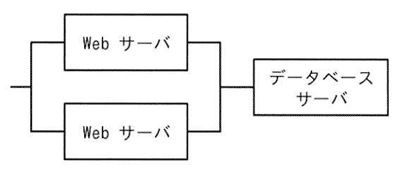

図に示す2台のWebサーバと1台のデータベースサーバから成るWebシステムがある。Webサーバの稼働率はともに0.8とし,データベースサーバの稼働率は0.9とすると,このシステムの小数第3位を四捨五入した稼働率は幾らか。ここで,2台のWebサーバのうち少なくとも1台が稼働していて,かつ,データベースサーバが稼働していれば,システムとしては稼働しているとみなす。また,それぞれのサーバはランダムに故障が起こるものとする。

| ア | 0.04 |

|---|---|

| イ | 0.58 |

| ウ | 0.86 |

| エ | 0.96 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

解説 :

Webサーバは並列接続であるため、いずれか片方が稼働していればシステムは停止しません。2台とも停止している時間(の割合)の期待値は (1-0.8)×(1-0.8)=0.04 であるため、2台で一つのシステムと考えると稼働率は 1-0.04=0.96 となります。

一方、データベースサーバとWebサーバは直列接続であり、どちらか片方が停止するとシステムが停止してしまいます。全体の稼働率は両者の稼働率の積となり、0.96×0.9=0.864 です。これを四捨五入すると「ウ」が正解です。

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

解説 :

Webサーバは並列接続であるため、いずれか片方が稼働していればシステムは停止しません。2台とも停止している時間(の割合)の期待値は (1-0.8)×(1-0.8)=0.04 であるため、2台で一つのシステムと考えると稼働率は 1-0.04=0.96 となります。

一方、データベースサーバとWebサーバは直列接続であり、どちらか片方が停止するとシステムが停止してしまいます。全体の稼働率は両者の稼働率の積となり、0.96×0.9=0.864 です。これを四捨五入すると「ウ」が正解です。

問68

情報デザインで用いられる概念であり,部屋のドアノブの形で開閉の仕方を示唆するというような,人間の適切な行動を誘発する知覚可能な手掛かりのことを何と呼ぶか。

| ア | NUI(Natural User Interface) |

|---|---|

| イ | ウィザード |

| ウ | シグニファイア |

| エ | マルチタッチ |

答え : ウ

分野 : テクノロジ系 › 技術要素 › 情報デザイン › 情報デザイン

解説 :

モノが備える特性で、人間に特定の行動を想起させる手掛かりとなるものを「シグニファイア」(signifier)と言います。「ウ」が正解です。

「ア」の「NUI」は、音声やジェスチャーなど、人間にとって自然(natural)な行動によって操作意図を伝達する操作方式を指します。

「イ」の「ウィザード」(wizard)は、ソフトウェアの操作画面で対話的に質問に答えたり選択肢から選択していくだけで、ソフトウェアの導入や設定など複雑な操作を完了できる操作方式を指します。

「エ」の「マルチタッチ」(mutlti-touch)は、タッチパネルで2点以上を同時に触れて操作することができる方式を指します。二本の指で触れて近付けたり離したりすることで拡大や縮小を指示するピンチ操作などが可能となります。

分野 : テクノロジ系 › 技術要素 › 情報デザイン › 情報デザイン

解説 :

モノが備える特性で、人間に特定の行動を想起させる手掛かりとなるものを「シグニファイア」(signifier)と言います。「ウ」が正解です。

「ア」の「NUI」は、音声やジェスチャーなど、人間にとって自然(natural)な行動によって操作意図を伝達する操作方式を指します。

「イ」の「ウィザード」(wizard)は、ソフトウェアの操作画面で対話的に質問に答えたり選択肢から選択していくだけで、ソフトウェアの導入や設定など複雑な操作を完了できる操作方式を指します。

「エ」の「マルチタッチ」(mutlti-touch)は、タッチパネルで2点以上を同時に触れて操作することができる方式を指します。二本の指で触れて近付けたり離したりすることで拡大や縮小を指示するピンチ操作などが可能となります。

問69

| ア | 2T |

|---|---|

| イ | 3T |

| ウ | 4T |

| エ | 5T |

問70

| ア | アクセスポイントと端末間の通信を暗号化できる。 |

|---|---|

| イ | アクセスポイントに接続してくる端末を認証できる。 |

| ウ | アクセスポイントへの不正接続リスクを低減できる。 |

| エ | アクセスポイントを介さず,端末同士で直接通信できる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

無線LAN(Wi-Fi)ではアクセスポイント(AP)を識別する名前としてESSIDが使われます。通常、APは自らのESSIDを周囲に広報して端末が発見しやすいようにしますが、これを行わない動作モードもあり「ESSIDステルス」と言います。

ステルス化すると、APと同じ組織内で管理者がESSIDを設定した端末など、あらかじめESSIDを知っている端末しか接続できなくなるため、攻撃者が不正に接続を試みることをある程度防ぐことができます。正解は「ウ」です。

「ア」の暗号化はESSIDとは関係ありません。

「イ」の認証はESSIDとは関係ありません。

「エ」の端末同士の直接接続はAPの運用と関係ありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

無線LAN(Wi-Fi)ではアクセスポイント(AP)を識別する名前としてESSIDが使われます。通常、APは自らのESSIDを周囲に広報して端末が発見しやすいようにしますが、これを行わない動作モードもあり「ESSIDステルス」と言います。

ステルス化すると、APと同じ組織内で管理者がESSIDを設定した端末など、あらかじめESSIDを知っている端末しか接続できなくなるため、攻撃者が不正に接続を試みることをある程度防ぐことができます。正解は「ウ」です。

「ア」の暗号化はESSIDとは関係ありません。

「イ」の認証はESSIDとは関係ありません。

「エ」の端末同士の直接接続はAPの運用と関係ありません。

問71

| ア | Web閲覧や電子メールを送受信するアプリケーションが使用する通信規約の名前 |

|---|---|

| イ | コンピュータやネットワークなどを識別するための名前 |

| ウ | 通信を行うアプリケーションを識別するための名前 |

| エ | 電子メールの宛先として指定する相手の名前 |

問72

次の記述のうち,バイオメトリクス認証の例だけを全て挙げたものはどれか。

a Webページに歪んだ文字の列から成る画像を表示し,読み取った文字列を利用者に入力させることによって,認証を行う。

b キーボードで特定文字列を入力させ,そのときの打鍵の速度やタイミングの変化によって,認証を行う。

c タッチパネルに手書きで氏名を入力させ,そのときの筆跡,筆圧,運筆速度などによって,認証を行う。

d タッチパネルに表示された複数の点をあらかじめ決められた順になぞらせることによって,認証を行う。

a Webページに歪んだ文字の列から成る画像を表示し,読み取った文字列を利用者に入力させることによって,認証を行う。

b キーボードで特定文字列を入力させ,そのときの打鍵の速度やタイミングの変化によって,認証を行う。

c タッチパネルに手書きで氏名を入力させ,そのときの筆跡,筆圧,運筆速度などによって,認証を行う。

d タッチパネルに表示された複数の点をあらかじめ決められた順になぞらせることによって,認証を行う。

| ア | a,b |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | c,d |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証(生体認証)は、人体の中で一人ずつ異なる特徴を利用して本人確認を行う認証方式の総称です。

「a」は、アクセスしているのが人間か機械かを識別するCAPTCHA認証の説明です。

「b」は、キーを打鍵するときのクセが個人ごとに異なることを利用するバイオメトリクス認証の一種、キーストローク認証の説明です。

「c」は、手で文字を書くときのクセが個人ごとに異なることを利用するバイオメトリクス認証の一種、筆跡認証の説明です。

「d」は、繋ぐ点の順番を覚えているかどうかを確かめるパターンロック認証の説明です。

以上から、「b」と「c」の組み合わせである「ウ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証(生体認証)は、人体の中で一人ずつ異なる特徴を利用して本人確認を行う認証方式の総称です。

「a」は、アクセスしているのが人間か機械かを識別するCAPTCHA認証の説明です。

「b」は、キーを打鍵するときのクセが個人ごとに異なることを利用するバイオメトリクス認証の一種、キーストローク認証の説明です。

「c」は、手で文字を書くときのクセが個人ごとに異なることを利用するバイオメトリクス認証の一種、筆跡認証の説明です。

「d」は、繋ぐ点の順番を覚えているかどうかを確かめるパターンロック認証の説明です。

以上から、「b」と「c」の組み合わせである「ウ」が正解です。

問73

| ア | IoT機器とサーバとの通信は,盗聴を防止するために常に暗号化通信で行う。 |

|---|---|

| イ | IoT機器の脆弱性を突いた攻撃を防止するために,機器のメーカーから最新のファームウェアを入手してアップデートを行う。 |

| ウ | IoT機器へのマルウェア感染を防止するためにマルウェア対策ソフトを導入する。 |

| エ | IoT機器を廃棄するときは,内蔵されている記憶装置からの情報漏えいを防止するために物理的に破壊する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ソーシャルエンジニアリングとは、秘密の情報や重要な情報、あるいはその手がかりを、それを知る本人や周辺者への接触や接近を通じて盗み取る手法の総称です。本人の使っていた装置を物理的に入手して読み取る手段も含まれるため、正解は「エ」です。

「ア」の暗号化は情報の盗み取りへの技術的な対策です。

「イ」の脆弱性を悪用した攻撃の防止は技術的な対策です。

「ウ」のマルウェア感染の防止は技術的な対策です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ソーシャルエンジニアリングとは、秘密の情報や重要な情報、あるいはその手がかりを、それを知る本人や周辺者への接触や接近を通じて盗み取る手法の総称です。本人の使っていた装置を物理的に入手して読み取る手段も含まれるため、正解は「エ」です。

「ア」の暗号化は情報の盗み取りへの技術的な対策です。

「イ」の脆弱性を悪用した攻撃の防止は技術的な対策です。

「ウ」のマルウェア感染の防止は技術的な対策です。

問74

トランザクション処理に関する記述のうち,適切なものはどれか。

| ア | コミットとは,トランザクションが正常に処理されなかったときに,データベースをトランザクション開始前の状態に戻すことである。 |

|---|---|

| イ | 排他制御とは,トランザクションが正常に処理されたときに,データベースの内容を確定させることである。 |

| ウ | ロールバックとは,複数のトランザクションが同時に同一データを更新しようとしたときに,データの矛盾が起きないようにすることである。 |

| エ | ログとは,データベースの更新履歴を記録したファイルのことである。 |

問75

情報セキュリティの3要素である機密性,完全性及び可用性と,それらを確保するための対策の例 a〜c の適切な組合せはどれか。

a アクセス制御

b デジタル署名

c ディスクの二重化

a アクセス制御

b デジタル署名

c ディスクの二重化

| a | b | c | |

| ア | 可用性 | 完全性 | 機密性 |

| イ | 可用性 | 機密性 | 完全性 |

| ウ | 完全性 | 機密性 | 可用性 |

| エ | 機密性 | 完全性 | 可用性 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティを構成する重要な3つの要素があります。

▼ 機密性 … 正当な権限を持つ人だけがデータや機能にアクセスできること

▼ 完全性 … データの改竄や破壊、すり替えが行われないこと

▼ 可用性 … 利用者が必要なときにデータや機能にアクセスできること

「a」のアクセス制御は、利用者を識別して適切な権限があるか確かめる手法で、機密性に関連します。

「b」のデジタル署名は、データの改竄やすり替えが行われたときに検知できるようにする技術で、完全性に関連します。

「c」の二重化は、装置の破損やデータの喪失でアクセスできなくなるのを防ぐ手段で、可用性に関連します。

以上を組み合わせた「エ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティを構成する重要な3つの要素があります。

▼ 機密性 … 正当な権限を持つ人だけがデータや機能にアクセスできること

▼ 完全性 … データの改竄や破壊、すり替えが行われないこと

▼ 可用性 … 利用者が必要なときにデータや機能にアクセスできること

「a」のアクセス制御は、利用者を識別して適切な権限があるか確かめる手法で、機密性に関連します。

「b」のデジタル署名は、データの改竄やすり替えが行われたときに検知できるようにする技術で、完全性に関連します。

「c」の二重化は、装置の破損やデータの喪失でアクセスできなくなるのを防ぐ手段で、可用性に関連します。

以上を組み合わせた「エ」が正解です。

問76

| ア | 感圧式 |

|---|---|

| イ | 光学式 |

| ウ | 静電容量方式 |

| エ | 電磁誘導方式 |

問77

出所が不明のプログラムファイルの使用を避けるために,その発行元を調べたい。このときに確認する情報として,適切なものはどれか。

| ア | そのプログラムファイルのアクセス権 |

|---|---|

| イ | そのプログラムファイルの所有者情報 |

| ウ | そのプログラムファイルのデジタル署名 |

| エ | そのプログラムファイルのハッシュ値 |

問78

利用者がスマートスピーカーに向けて話し掛けた内容に対して,スマートスピーカーから音声で応答するための処理手順が (1)〜(4) のとおりであるとき,音声認識に該当する処理はどれか。

(1) 利用者の音声をテキストデータに変換する。

(2) テキストデータを解析して,その意味を理解する。

(3) 応答する内容を決定して,テキストデータを生成する。

(4) 生成したテキストデータを読み上げる。

(1) 利用者の音声をテキストデータに変換する。

(2) テキストデータを解析して,その意味を理解する。

(3) 応答する内容を決定して,テキストデータを生成する。

(4) 生成したテキストデータを読み上げる。

| ア | (1) |

|---|---|

| イ | (2) |

| ウ | (3) |

| エ | (4) |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

スマートスピーカーは利用者と声で対話的にやり取りできるコンピュータシステムです。マイク部分で取得した音声から利用者の声を認識し、文字を抽出して自然言語処理を行い、結果を音声合成で声にしてスピーカーから流します。音声認識は収集した音に含まれる声の信号から対応する文字列を抽出する過程であるため、(1)が該当します。

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

スマートスピーカーは利用者と声で対話的にやり取りできるコンピュータシステムです。マイク部分で取得した音声から利用者の声を認識し、文字を抽出して自然言語処理を行い、結果を音声合成で声にしてスピーカーから流します。音声認識は収集した音に含まれる声の信号から対応する文字列を抽出する過程であるため、(1)が該当します。

問79

| ア | DNSサーバ |

|---|---|

| イ | NTPサーバ |

| ウ | ストリーミングサーバ |

| エ | プロキシサーバ |

問80

OSS(Open Source Software)に関する記述として,適切なものだけを全て挙げたものはどれか。

a OSSを利用して作成したソフトウェアを販売することができる。

b ソースコードが公開されたソフトウェアは全てOSSである。

c 著作権が放棄されているソフトウェアである。

a OSSを利用して作成したソフトウェアを販売することができる。

b ソースコードが公開されたソフトウェアは全てOSSである。

c 著作権が放棄されているソフトウェアである。

| ア | a |

|---|---|

| イ | a,b |

| ウ | b,c |

| エ | c |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

解説 :

オープンソースソフトウェアは、プログラミング言語で書かれたソースコードを公開し、誰でも自由に使用や改変、再配布などができるソフトウェアです。

a … OSSは他のソフトウェアへの組み込みや販売も自由です。

b … ソースコードが公開されていても、利用許諾の方式によってはOSSではない場合があります。

c … パブリックドメインソフトウェアの説明です。OSSは著作権は放棄されておらず、開発者による利用許諾(ライセンス)が添付されています。

以上から、「a」のみを含む「ア」が正解です。

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

解説 :

オープンソースソフトウェアは、プログラミング言語で書かれたソースコードを公開し、誰でも自由に使用や改変、再配布などができるソフトウェアです。

a … OSSは他のソフトウェアへの組み込みや販売も自由です。

b … ソースコードが公開されていても、利用許諾の方式によってはOSSではない場合があります。

c … パブリックドメインソフトウェアの説明です。OSSは著作権は放棄されておらず、開発者による利用許諾(ライセンス)が添付されています。

以上から、「a」のみを含む「ア」が正解です。

問81

一つの表で管理されていた受注データを,受注に関する情報と商品に関する情報に分割して,正規化を行った上で関係データベースの表で管理する。正規化を行った結果の表の組合せとして,最も適切なものはどれか。ここで,同一商品で単価が異なるときは商品番号も異なるものとする。また,発注者名には同姓同名はいないものとする。

受注データ

受注データ

| 受注番号 | 発注者名 | 商品番号 | 商品名 | 個数 | 単価 |

| T0001 | 試験花子 | M0001 | 商品1 | 5 | 3,000 |

| T0002 | 情報太郎 | M0002 | 商品2 | 3 | 4,000 |

| T0003 | 高度秋子 | M0001 | 商品1 | 2 | 3,000 |

| ア |

| |||||||

|---|---|---|---|---|---|---|---|---|

| イ |

| |||||||

| ウ |

| |||||||

| エ |

|

問82

ISMSクラウドセキュリティ認証に関する記述として,適切なものはどれか。

| ア | 一度認証するだけで,複数のクラウドサービスやシステムなどを利用できるようにする認証の仕組み |

|---|---|

| イ | クラウドサービスについて,クラウドサービス固有の管理策が実施されていることを認証する制度 |

| ウ | 個人情報について適切な保護措置を講ずる体制を整備しているクラウド事業者などを評価して,事業活動に関してプライバシーマークの使用を認める制度 |

| エ | 利用者がクラウドサービスへログインするときの環境,IPアドレスなどに基づいて状況を分析し,リスクが高いと判断された場合に追加の認証を行う仕組み |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

ISMSクラウドセキュリティ認証は、JIPDEC(日本情報経済社会推進協会)が運用する認証制度で、クラウドサービスに固有のセキュリティ施策が実施されていることを認定します。「イ」が正解です。

「ア」はシングルサインオンの説明です。

「ウ」はプライバシーマーク制度の説明です。

「エ」はリスクベース認証の説明です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

ISMSクラウドセキュリティ認証は、JIPDEC(日本情報経済社会推進協会)が運用する認証制度で、クラウドサービスに固有のセキュリティ施策が実施されていることを認定します。「イ」が正解です。

「ア」はシングルサインオンの説明です。

「ウ」はプライバシーマーク制度の説明です。

「エ」はリスクベース認証の説明です。

問83

1から6までの六つの目をもつサイコロを3回投げたとき,1回も1の目が出ない確率は幾らか。

| ア | |

|---|---|

| イ | |

| ウ | |

| エ |

答え : エ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

解説 :

サイコロを1回投げたとき、1以外が出る確率は です。これが3回連続する確率は で です。

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

解説 :

サイコロを1回投げたとき、1以外が出る確率は です。これが3回連続する確率は で です。

問84

| ア | GPS |

|---|---|

| イ | MIMO |

| ウ | キャリアアグリゲーション |

| エ | マルチホップ |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

装置間でバケツリレー式にデータの中継・転送を繰り返し、短距離の無線通信方式でも広域をカバーできる伝送制御方式を「マルチホップ」と言います。「エ」が正解です。

「ア」の「GPS」(Global Positioning System)は、人工衛星からの電波を観測して現在地を正確に知ることができる技術です。

「イ」の「MIMO」(Multiple Input Multiple Output)は、無線通信で複数のアンテナを同時に使い、同時刻に同じ周波数で複数の異なる信号を送受信する技術です。

「ウ」の「キャリアアグリゲーション」は、無線通信で複数の異なる周波数の搬送波を束ねて一体的に運用し、通信速度を向上させる技術です。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

装置間でバケツリレー式にデータの中継・転送を繰り返し、短距離の無線通信方式でも広域をカバーできる伝送制御方式を「マルチホップ」と言います。「エ」が正解です。

「ア」の「GPS」(Global Positioning System)は、人工衛星からの電波を観測して現在地を正確に知ることができる技術です。

「イ」の「MIMO」(Multiple Input Multiple Output)は、無線通信で複数のアンテナを同時に使い、同時刻に同じ周波数で複数の異なる信号を送受信する技術です。

「ウ」の「キャリアアグリゲーション」は、無線通信で複数の異なる周波数の搬送波を束ねて一体的に運用し、通信速度を向上させる技術です。

問85

関数 binaryToInteger は,1桁以上の符号なし2進数を文字列で表した値を引数 binaryStr で受け取り,その値を整数に変換した結果を戻り値とする。例えば,引数として「100」を受け取ると,4を返す。プログラム中の a,b に入れる字句の適切な組合せはどれか。

〔プログラム〕

〔プログラム〕

| a | b | |

| ア | (2の i 乗) - 1 | integerNum × digitNum × exponent |

| イ | (2の i 乗) - 1 | integerNum + digitNum × exponent |

| ウ | 2の (i - 1) 乗 | integerNum × digitNum × exponent |

| エ | 2の (i - 1) 乗 | integerNum + digitNum × exponent |

答え : エ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

問86

| ア | 業務内容の監査結果に基づいた是正処置として,サーバの監視方法を変更する。 |

|---|---|

| イ | 具体的な対策と目標を決めるために,サーバ室内の情報資産を洗い出す。 |

| ウ | サーバ管理者の業務内容を第三者が客観的に評価する。 |

| エ | 定められた運用手順に従ってサーバの動作を監視する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。この選択肢の中では「ウ」の業務内容の評価が「C」の活動となります。

「ア」は評価後の是正措置なので「A」(改善)に当たります。

「イ」は対策と目標を決める過程なので「P」(計画)に当たります。

「エ」は運用を行う過程なので「D」(実行)に当たります。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。この選択肢の中では「ウ」の業務内容の評価が「C」の活動となります。

「ア」は評価後の是正措置なので「A」(改善)に当たります。

「イ」は対策と目標を決める過程なので「P」(計画)に当たります。

「エ」は運用を行う過程なので「D」(実行)に当たります。

問87

通常の検索エンジンでは検索されず匿名性が高いので,サイバー攻撃や違法商品の取引などにも利用されることがあり,アクセスするには特殊なソフトウェアが必要になることもあるインターネット上のコンテンツの総称を何と呼ぶか。

| ア | RSS |

|---|---|

| イ | SEO |

| ウ | クロスサイトスクリプティング |

| エ | ダークウェブ |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

Web上で公開されているサーバやコンテンツのうち、通常の方法では検索や閲覧を受け付けないようになっているものを「ダークウェブ」と言います。「エ」が正解です。

「ア」の「RSS」(RDF Site Summary)は、ブログやニュースサイトなどの更新情報を配信するためのデータ形式です。

「イ」の「SEO」(Search Engine Optimization)は、Webページが検索エンジンで検索したときになるべく上位に表示されるよう様々な工夫を行うことを指します。

「ウ」の「クロスサイトスクリプティング」は、利用者が入力した文字列がそのまま表示されるようなWebサイトで、攻撃者が悪意のあるスクリプトを仕込んで他の利用者のブラウザで実行させるような攻撃手法を指します。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

Web上で公開されているサーバやコンテンツのうち、通常の方法では検索や閲覧を受け付けないようになっているものを「ダークウェブ」と言います。「エ」が正解です。

「ア」の「RSS」(RDF Site Summary)は、ブログやニュースサイトなどの更新情報を配信するためのデータ形式です。

「イ」の「SEO」(Search Engine Optimization)は、Webページが検索エンジンで検索したときになるべく上位に表示されるよう様々な工夫を行うことを指します。

「ウ」の「クロスサイトスクリプティング」は、利用者が入力した文字列がそのまま表示されるようなWebサイトで、攻撃者が悪意のあるスクリプトを仕込んで他の利用者のブラウザで実行させるような攻撃手法を指します。

問88

JavaScriptに関する記述として,適切なものはどれか。

| ア | Webブラウザ上に,動的な振る舞いなどを組み込むことができる。 |

|---|---|

| イ | Webブラウザではなく,Webサーバ上だけで動作する。 |

| ウ | 実行するためには,あらかじめコンパイルする必要がある。 |

| エ | 名前のとおり,Javaのスクリプト版である。 |

答え : ア

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › プログラム言語

解説 :

JavaScriptはもともとWebブラウザ上で動作するスクリプトを記述するためのプログラミング言語として開発され、Webページ上で様々な動的な仕組みを実装するために用いられています。「ア」が正解です。

「イ」… 近年ではサーバ上でも実行可能ですが、もとはブラウザで実行するための言語です。

「ウ」… ブラウザにスクリプトを与えればすぐに実行することができ、コンパイルなどの手順は不要です。

「エ」… 開発当時のマーケティング上の思惑から「Java」の名を関しており、予約語や制御構文の一部も似ていますが、Java言語との直接的な互換性はありません。

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › プログラム言語

解説 :

JavaScriptはもともとWebブラウザ上で動作するスクリプトを記述するためのプログラミング言語として開発され、Webページ上で様々な動的な仕組みを実装するために用いられています。「ア」が正解です。

「イ」… 近年ではサーバ上でも実行可能ですが、もとはブラウザで実行するための言語です。

「ウ」… ブラウザにスクリプトを与えればすぐに実行することができ、コンパイルなどの手順は不要です。

「エ」… 開発当時のマーケティング上の思惑から「Java」の名を関しており、予約語や制御構文の一部も似ていますが、Java言語との直接的な互換性はありません。

問89

システムの利用者認証に関する記述のうち,適切なものはどれか。

| ア | 1回の認証で,複数のサーバやアプリケーションなどへのログインを実現する仕組みを,チャレンジレスポンス認証という。 |

|---|---|

| イ | 指紋や声紋など,身体的な特徴を利用して本人認証を行う仕組みを,シングルサインオンという。 |

| ウ | 情報システムが利用者の本人確認のために用いる,数字列から成る暗証番号のことを,PINという。 |

| エ | 特定の数字や文字の並びではなく,位置についての情報を覚えておき,認証時には画面に表示された表の中で,自分が覚えている位置に並んでいる数字や文字をパスワードとして入力する方式を,多要素認証という。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「ア」はシングルサインオンの説明でありチャレンジレスポンス認証ではありません。

「イ」はバイオメトリクス認証の説明でありシングルサインオンではありません。

「ウ」の暗証番号のことはPIN(Personal Identification Number)と言います。正解です。

「エ」はマトリクス認証の説明であり多要素認証ではありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「ア」はシングルサインオンの説明でありチャレンジレスポンス認証ではありません。

「イ」はバイオメトリクス認証の説明でありシングルサインオンではありません。

「ウ」の暗証番号のことはPIN(Personal Identification Number)と言います。正解です。

「エ」はマトリクス認証の説明であり多要素認証ではありません。

問90

| ア | ECなどのWebサイトにおいて,Webアプリケーションソフトウェアの脆弱性を突いた攻撃からの防御や,不審なアクセスのパターンを検知する仕組み |

|---|---|

| イ | インターネットなどの公共のネットワークを用いて,専用線のようなセキュアな通信環境を実現する仕組み |

| ウ | 情報システムにおいて,機密データを特定して監視することによって,機密データの紛失や外部への漏えいを防止する仕組み |

| エ | ファイアウォールを用いて,インターネットと企業の内部ネットワークとの間に緩衝領域を作る仕組み |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「WAF」(Web Application Firewall)はWebサーバとインターネットの間に設置され、サーバを標的とする不審なアクセスの検知や遮断を行う機器やソフトウェアです。「ア」が正解です。

「イ」は「VPN」(Virtual Private Network)の説明です。

「ウ」は「DLP」(Data Loss Prevention)の説明です。

「エ」は「DMZ」(Demilitarized Zone)の説明です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「WAF」(Web Application Firewall)はWebサーバとインターネットの間に設置され、サーバを標的とする不審なアクセスの検知や遮断を行う機器やソフトウェアです。「ア」が正解です。

「イ」は「VPN」(Virtual Private Network)の説明です。

「ウ」は「DLP」(Data Loss Prevention)の説明です。

「エ」は「DMZ」(Demilitarized Zone)の説明です。

問91

職場で不要になったPCを廃棄する場合の情報漏えい対策として,最も適切なものはどれか。

| ア | OSが用意しているファイル削除の機能を使って,PC内のデータファイルを全て削除する。 |

|---|---|

| イ | PCにインストールされているアプリケーションを全てアンインストールする。 |

| ウ | PCに内蔵されている全ての記憶装置を論理フォーマットする。 |

| エ | 専用ソフトなどを使って,PCに内蔵されている全ての記憶装置の内容を消去するために,ランダムなデータを規定回数だけ上書きする。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

廃棄されたパソコンなどからデータが流出する場合、廃棄前のデータ削除措置が不十分で、復元ツールや専用の装置などを用いてデータが読み出されてしまう事例が多く見られます。これを防ぐには、専用ソフトで記憶領域にランダムなデータを上書きするといった措置を行う必要があります。「エ」が正解です。

「ア」のOSのファイル削除機能は、ファイルシステムの管理領域からファイルの管理情報を削除するだけで、記憶領域に書き込まれたファイルの内容は削除や上書きが行われず残留したままになります。

「イ」のアプリケーションのアンインストール措置は、プログラムは消去されますが作成されたデータファイルなどは削除されません。

「ウ」の論理フォーマットは、ファイルシステムの管理領域を初期状態に戻すだけで、記録領域に書き込まれたデータは削除や上書きが行われず残留したままになります。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

廃棄されたパソコンなどからデータが流出する場合、廃棄前のデータ削除措置が不十分で、復元ツールや専用の装置などを用いてデータが読み出されてしまう事例が多く見られます。これを防ぐには、専用ソフトで記憶領域にランダムなデータを上書きするといった措置を行う必要があります。「エ」が正解です。

「ア」のOSのファイル削除機能は、ファイルシステムの管理領域からファイルの管理情報を削除するだけで、記憶領域に書き込まれたファイルの内容は削除や上書きが行われず残留したままになります。

「イ」のアプリケーションのアンインストール措置は、プログラムは消去されますが作成されたデータファイルなどは削除されません。

「ウ」の論理フォーマットは、ファイルシステムの管理領域を初期状態に戻すだけで、記録領域に書き込まれたデータは削除や上書きが行われず残留したままになります。

問92

インターネットに接続されているサーバが,1台でメール送受信機能とWebアクセス機能の両方を提供しているとき,端末のアプリケーションプログラムがそのどちらの機能を利用するかをサーバに指定するために用いるものはどれか。

| ア | IPアドレス |

|---|---|

| イ | ドメイン |

| ウ | ポート番号 |

| エ | ホスト名 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

解説 :

インターネット上でネットワークや機器の識別はIPアドレスによって行われますが、同じ機器上で動作する複数のアプリケーションは「ポート番号」によって識別されます。0から65535までの整数で、「80番はHTTP」といったように用途が決まっている番号と、自由に使える番号の範囲が規定されています。「ウ」が正解です。

「ア」の「IPアドレス」はネットワークや機器を他と識別するための番号です。

「イ」の「ドメイン」(名)はIPアドレスに付けられた分かりやすい名前です。

「エ」の「ホスト名」はドメイン名の一部で、個々の機器を示す名前です。

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

解説 :

インターネット上でネットワークや機器の識別はIPアドレスによって行われますが、同じ機器上で動作する複数のアプリケーションは「ポート番号」によって識別されます。0から65535までの整数で、「80番はHTTP」といったように用途が決まっている番号と、自由に使える番号の範囲が規定されています。「ウ」が正解です。

「ア」の「IPアドレス」はネットワークや機器を他と識別するための番号です。

「イ」の「ドメイン」(名)はIPアドレスに付けられた分かりやすい名前です。

「エ」の「ホスト名」はドメイン名の一部で、個々の機器を示す名前です。

問93

関係データベースで管理している “従業員” 表から,氏名が “%葉_” に該当する従業員を抽出した。抽出された従業員は何名か。ここで, “_” は任意の1文字を表し, “%” は0文字以上の任意の文字列を表すものとする。

従業員

従業員

| 従業員番号 | 氏名 |

| S001 | 千葉翔 |

| S002 | 葉山花子 |

| S003 | 鈴木葉子 |

| S004 | 佐藤乙葉 |

| S005 | 秋葉彩葉 |

| S006 | 稲葉小春 |

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

答え : イ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

解説 :

「%」は任意長の文字列、「_」は任意の1文字を表すので、「%葉_」は、先頭から任意長の文字列(0文字でも良い)に次いで「葉」が現れ、任意の1文字で終わる文字列を表します。これに該当するのは「千葉翔」「鈴木葉子」の2人なので「イ」が正解です。他の氏名は「葉」の後が1文字で終わりません。

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

解説 :

「%」は任意長の文字列、「_」は任意の1文字を表すので、「%葉_」は、先頭から任意長の文字列(0文字でも良い)に次いで「葉」が現れ、任意の1文字で終わる文字列を表します。これに該当するのは「千葉翔」「鈴木葉子」の2人なので「イ」が正解です。他の氏名は「葉」の後が1文字で終わりません。

問94

企業において情報セキュリティポリシー策定で行う作業のうち,次の作業の実施順序として,適切なものはどれか。

a 策定する責任者や担当者を決定する。

b 情報セキュリティ対策の基本方針を策定する。

c 保有する情報資産を洗い出し,分類する。

d リスクを分析する。

a 策定する責任者や担当者を決定する。

b 情報セキュリティ対策の基本方針を策定する。

c 保有する情報資産を洗い出し,分類する。

d リスクを分析する。

| ア | a → b → c → d |

|---|---|

| イ | b → a → c → d |

| ウ | a → b → d → c |

| エ | b → a → d → c |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティポリシーの策定は、担当者の決定、基本方針の策定、情報資産の洗い出し、リスク分析の順に進めます。これは「a」→「b」→「c」→「d」の順となるため「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティポリシーの策定は、担当者の決定、基本方針の策定、情報資産の洗い出し、リスク分析の順に進めます。これは「a」→「b」→「c」→「d」の順となるため「ア」が正解です。

問95

| ア | ソーシャルネットワーク |

|---|---|

| イ | ニューラルネットワーク |

| ウ | フィージビリティスタディ |

| エ | フォールトトレラント |

答え : イ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

ディープラーニングは機械学習の手法の一つで、通常のニューラルネットワークでは入力層、中間層(隠れ層)、出力層の3層構造なのを、複数の中間層を用意して階層構造を深くすることを指します。「イ」が正解です。

「ア」の「ソーシャルネットワーク」は人間の社会的な関係性を強化、支援するネットサービスなどを指します。

「ウ」の「フィージビリティスタディ」は、新事業を始める前にその実現可能性を様々な観点から評価する調査活動を指します。

「エ」の「フォールトトレラント」は機器やシステムの構成要素の一部が故障、停止などしても予備の系統に切り替えるなどして機能を保ち、稼動を続行することを指します。

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

ディープラーニングは機械学習の手法の一つで、通常のニューラルネットワークでは入力層、中間層(隠れ層)、出力層の3層構造なのを、複数の中間層を用意して階層構造を深くすることを指します。「イ」が正解です。

「ア」の「ソーシャルネットワーク」は人間の社会的な関係性を強化、支援するネットサービスなどを指します。

「ウ」の「フィージビリティスタディ」は、新事業を始める前にその実現可能性を様々な観点から評価する調査活動を指します。

「エ」の「フォールトトレラント」は機器やシステムの構成要素の一部が故障、停止などしても予備の系統に切り替えるなどして機能を保ち、稼動を続行することを指します。

問96

Aさんは次のように宛先を指定して電子メールを送信した。この電子メールの受信者に関する記述のうち,適切なものだけを全て挙げたものはどれか。

〔宛先〕

To:Bさんのメールアドレス

Cc:Cさんのメールアドレス

Bcc:Dさんのメールアドレス,Eさんのメールアドレス

(1) CさんはDさんのメールアドレスを知ることができる。

(2) DさんはCさんのメールアドレスを知ることができる。

(3) EさんはDさんのメールアドレスを知ることができる。

〔宛先〕

To:Bさんのメールアドレス

Cc:Cさんのメールアドレス

Bcc:Dさんのメールアドレス,Eさんのメールアドレス

(1) CさんはDさんのメールアドレスを知ることができる。

(2) DさんはCさんのメールアドレスを知ることができる。

(3) EさんはDさんのメールアドレスを知ることができる。

| ア | (1) |

|---|---|

| イ | (1),(3) |

| ウ | (2) |

| エ | (2),(3) |

問97

| ア | a,b |

|---|---|

| イ | a,b,d |

| ウ | b,d |

| エ | c,d |

問98

ランサムウェアに関する記述として,最も適切なものはどれか。

| ア | PCに外部から不正にログインするための侵入路をひそかに設置する。 |

|---|---|

| イ | PCのファイルを勝手に暗号化し,復号のためのキーを提供することなどを条件に金銭を要求する。 |

| ウ | Webブラウザを乗っ取り,オンラインバンキングなどの通信に割り込んで不正送金などを行う。 |

| エ | 自らネットワークを経由して感染を広げる機能をもち,まん延していく。 |

問99

GPSの電波を捕捉しにくいビルの谷間や狭い路地などでも位置を計測することができるように,特定の地域の上空に比較的長く留まる軌道をとり,GPSと併用することによって,より高い測位精度を実現するものはどれか。

| ア | アシストGPS |

|---|---|

| イ | ジャイロセンサー |

| ウ | 準天頂衛星 |

| エ | プローブカー |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

解説 :

GPS衛星は地球全体を30基程度でカバーする関係上、タイミングによっては日本上空で低緯度となり遮蔽物に阻まれて電波が届きにくい場合がある。これをカバーするため、日本上空の高緯度に長時間留まる変則的な軌道にGPS互換衛星を投入したものを「準天頂衛星」と言います。「ウ」が正解です。

「ア」の「アシストGPS」はネットワークを通じてGPS衛星の起動情報などを提供することで測位を高速化する技術です。

「イ」の「ジャイロセンサー」は機器の姿勢や回転を検知するセンサーです。

「エ」の「プローブカー」は交通状況などを調査してリアルタイムに共有するため測定機器などが搭載された自動車です。

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

解説 :

GPS衛星は地球全体を30基程度でカバーする関係上、タイミングによっては日本上空で低緯度となり遮蔽物に阻まれて電波が届きにくい場合がある。これをカバーするため、日本上空の高緯度に長時間留まる変則的な軌道にGPS互換衛星を投入したものを「準天頂衛星」と言います。「ウ」が正解です。

「ア」の「アシストGPS」はネットワークを通じてGPS衛星の起動情報などを提供することで測位を高速化する技術です。

「イ」の「ジャイロセンサー」は機器の姿勢や回転を検知するセンサーです。

「エ」の「プローブカー」は交通状況などを調査してリアルタイムに共有するため測定機器などが搭載された自動車です。

問100

正しいURLを指定してインターネット上のWebサイトへアクセスしようとした利用者が,偽装されたWebサイトに接続されてしまうようになった。原因を調べたところ,ドメイン名とIPアドレスの対応付けを管理するサーバに脆弱性があり,攻撃者によって,ドメイン名とIPアドレスを対応付ける情報が書き換えられていた。このサーバが受けた攻撃はどれか。

| ア | DDoS攻撃 |

|---|---|

| イ | DNSキャッシュポイズニング |

| ウ | ソーシャルエンジニアリング |

| エ | ドライブバイダウンロード |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ドメイン名とIPアドレスを対応付けるDNSサーバに偽の情報を流し、正しいURLを指定したのに悪意のあるサイトへ誘導されてしまう攻撃手法を「DNSキャッシュポイズニング」と言います。「イ」が正解です。

「ア」の「DDoS攻撃」(Distributed Denial-of-Service)は、不正アクセスで乗っ取った多数の機器を組織化し、特定のサーバへ一斉にアクセスを発生させることで麻痺状態に追い込む攻撃です。

「ウ」のソーシャルエンジニアリングは、本人に物理的に接近してデスクの周りに貼られたパスワードのメモを盗み見るといった「社会的」な攻撃です。

「エ」の「ドライブバイダウンロード」は、Webサイトなどに不正なソフトウェアを隠しておき、閲覧者がアクセスすると気づかないうちに自動でダウンロードして実行する攻撃手法です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ドメイン名とIPアドレスを対応付けるDNSサーバに偽の情報を流し、正しいURLを指定したのに悪意のあるサイトへ誘導されてしまう攻撃手法を「DNSキャッシュポイズニング」と言います。「イ」が正解です。

「ア」の「DDoS攻撃」(Distributed Denial-of-Service)は、不正アクセスで乗っ取った多数の機器を組織化し、特定のサーバへ一斉にアクセスを発生させることで麻痺状態に追い込む攻撃です。

「ウ」のソーシャルエンジニアリングは、本人に物理的に接近してデスクの周りに貼られたパスワードのメモを盗み見るといった「社会的」な攻撃です。

「エ」の「ドライブバイダウンロード」は、Webサイトなどに不正なソフトウェアを隠しておき、閲覧者がアクセスすると気づかないうちに自動でダウンロードして実行する攻撃手法です。