ITパスポート過去問集 - セキュリティ

令和7年度 問59

ISMSにおける内部監査に関する記述のうち,適切なものはどれか。

| ア | JIS Q 27001の要求事項及び組織自体が規定した要求事項によって定める監査基準への適合性だけでなく,ISMS活動の組織に対する有効性も判定する。 |

|---|---|

| イ | JIS Q 27001の要求事項ではなく,組織自体が規定した要求事項を監査基準とする。 |

| ウ | 内部監査の実施のためのプログラムを確立するときには,前回の内部監査の結果は考慮しない。 |

| エ | 不定期かつ抜き打ちでの実施を原則とする。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和7年度 問68

CSIRTとして行う活動の例として,最も適切なものはどれか。

| ア | OSやアプリケーションソフトウェアのセキュリティパッチを定期的に適用する。 |

|---|---|

| イ | 地震や洪水などの自然災害を想定し,情報資産を守るために全社的な事業継続計画を策定する。 |

| ウ | セキュリティ事故の発生時に影響範囲を調査して,被害拡大を防止するための対策実施を支援する。 |

| エ | 保守業者がサーバ室で作業した日に,作業員の入退出が適切に記録されていたことを監査する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和7年度 問69

バイオメトリクス認証の他人受入率と本人拒否率に関する次の記述中の a,b に入れる字句の適切な組合せはどれか。

バイオメトリクス認証の認証精度において,他人受入率を低く抑えようとすると [ a ] が高くなり,本人拒否率を低く抑えようとすると [ b ] が高くなる。

バイオメトリクス認証の認証精度において,他人受入率を低く抑えようとすると [ a ] が高くなり,本人拒否率を低く抑えようとすると [ b ] が高くなる。

| a | b | |

| ア | 安全性 | 可用性 |

| イ | 安全性 | 利便性 |

| ウ | 利便性 | 安全性 |

| エ | 利便性 | 可用性 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和7年度 問70

| ア | 総当たり攻撃 |

|---|---|

| イ | ソーシャルエンジニアリング |

| ウ | パスワードリスト攻撃 |

| エ | バッファオーバーフロー |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和7年度 問73

Webサービスを狙った攻撃に関する記述と攻撃の名称の適切な組合せはどれか。

a Webサービスが利用しているソフトウェアに脆弱性の存在が判明したとき,その修正プログラムが提供される前に,この脆弱性を突いて攻撃する。

b 複数のコンピュータから大量のパケットを一斉に送り付けることによって,Webサービスを正常に提供できなくさせる。

c 理論的にあり得るパスワードのパターンを順次試すことによって,正しいパスワードを見つけ,攻撃対象の Webサービスに侵入する。

a Webサービスが利用しているソフトウェアに脆弱性の存在が判明したとき,その修正プログラムが提供される前に,この脆弱性を突いて攻撃する。

b 複数のコンピュータから大量のパケットを一斉に送り付けることによって,Webサービスを正常に提供できなくさせる。

c 理論的にあり得るパスワードのパターンを順次試すことによって,正しいパスワードを見つけ,攻撃対象の Webサービスに侵入する。

| a | b | c | |

| ア | DDoS攻撃 | ゼロデイ攻撃 | ブルートフォース攻撃 |

| イ | DDoS攻撃 | ブルートフォース攻撃 | ゼロデイ攻撃 |

| ウ | ゼロデイ攻撃 | DDoS攻撃 | ブルートフォース攻撃 |

| エ | ゼロデイ攻撃 | ブルートフォース攻撃 | DDoS攻撃 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和7年度 問74

デジタルフォレンジックスの説明として,適切なものはどれか。

| ア | コンピュータに関する犯罪や法的紛争が生じた際に,コンピュータから削除された電子メールを復元するなどして,証拠を収集し保全すること |

|---|---|

| イ | システムを実際に攻撃して脆弱性の有無を調べること |

| ウ | 通信経路を暗号化するなどして,公衆回線をあたかも専用回線であるかのように利用すること |

| エ | 電子メールやファイルなどのハッシュデータを本人の秘密鍵で暗号化すること |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和7年度 問83

ISMSの運用にPDCAモデルを採用している組織において,サーバ監視に関する次の作業を実施する。各作業とPDCAモデルの各フェーズの組合せとして,適切なものはどれか。

〔作業〕

(1)サーバ監視の具体的な目的及び手順を定める。

(2)サーバ監視の作業内容を第三者が客観的に評価する。

(3)定められている手順に従ってサーバを監視する。

(4)発見された問題点の是正処置として,サーバの監視方法を変更する。

〔作業〕

(1)サーバ監視の具体的な目的及び手順を定める。

(2)サーバ監視の作業内容を第三者が客観的に評価する。

(3)定められている手順に従ってサーバを監視する。

(4)発見された問題点の是正処置として,サーバの監視方法を変更する。

| P | D | C | A | |

| ア | (1) | (2) | (3) | (4) |

| イ | (1) | (2) | (4) | (3) |

| ウ | (1) | (3) | (2) | (4) |

| エ | (1) | (3) | (4) | (2) |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和7年度 問84

| ア | 機密事項が記載されているので,伝達する範囲を社内に限定する必要がある。 |

|---|---|

| イ | 情報セキュリティ対策は一度実施したら終わりではないので,ISMSを継続的に改善するコミットメントを含める必要がある。 |

| ウ | 部門の特性に応じて最適化するので,ISMSを適用する組織全体ではなく,部門ごとに定める必要がある。 |

| エ | ボトムアップを前提としているので,各職場の管理者によって承認される必要がある。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和7年度 問87

| ア | 有効期間が満了している。 |

|---|---|

| イ | 有効期間が無期限である。 |

| ウ | 有効期間内に失効している。 |

| エ | 有効期間を延長している。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和7年度 問88

| ア | 業務に関係のない掲示板やSNSなどへの従業員による書込み,閲覧を防止するために,Webサーバへのアクセスログを取得し,必要に応じて通信を遮断する。 |

|---|---|

| イ | サーバ室,執務室などの場所ごとにセキュリティレベルを設定し,従業員ごとのアクセス権が付与されたICカードで入退室管理を行う。 |

| ウ | 従業員の採用時には,守秘義務に関する契約書を取り交わし,在籍中は機密情報の取扱いに関する教育,啓発を実施する。 |

| エ | 退職者が,在籍中のアカウントを用いた不正アクセスを行わないように,従業員の退職時にアカウントを削除する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和7年度 問89

Aさんは,Bさんから次の4種類のメッセージを受け取った。Aさんが,受け取ったメッセージを復号して読むことができるものだけを全て挙げたものはどれか。

a AさんとBさんとの共通鍵で暗号化したメッセージ

b Aさんの公開鍵で暗号化したメッセージ

c Bさんの公開鍵で暗号化したメッセージ

d Bさんの秘密鍵で暗号化したメッセージ

a AさんとBさんとの共通鍵で暗号化したメッセージ

b Aさんの公開鍵で暗号化したメッセージ

c Bさんの公開鍵で暗号化したメッセージ

d Bさんの秘密鍵で暗号化したメッセージ

| ア | a,b,d |

|---|---|

| イ | a,c,d |

| ウ | b,d |

| エ | c,d |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和7年度 問90

| ア | APIは,複数のアクセスポイントをグループ化して管理するIDである。 |

|---|---|

| イ | SSHは,アクセスポイントをステルス化することで無線LANネットワークを隠蔽する機能である。 |

| ウ | VPNは,アクセスポイントに登録したMACアドレスをもつ機器以外からの接続を拒否する機能である。 |

| エ | WPA2は,WEPよりも高い信頼性をもつ,無線通信の暗号化技術である。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和7年度 問91

| ア | リスク対応の実施手順であり,リスク回避,リスク移転,リスク低減,リスク保有の順番で進める。 |

|---|---|

| イ | リスク対応の実施手順であり,リスク保有,リスク低減,リスク移転,リスク回避の順番で進める。 |

| ウ | リスク対応の選択肢であり,管理対象としたリスクの顕在化に備えて保険を掛けておくことは,リスク回避に該当する。 |

| エ | リスク対応の選択肢であり,ノートPCの紛失や盗難に備えて社外への持出しをより厳重に管理することは,リスク低減に該当する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和7年度 問92

従業員が使用するPCがランサムウェアに感染した場合の損害を軽減する対策例として,適切なものはどれか。

| ア | PCが接続するファイルサーバのHDDのバックアップデータを定期的に取得し,ネットワークから切り離して保管する。 |

|---|---|

| イ | PCに多要素認証の仕組みを導入する。 |

| ウ | PCのHDDを暗号化する。 |

| エ | PCへのログイン時に,パスワードを複数回間違えたら,当該IDをロックする。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和7年度 問93

情報セキュリティにおける脅威の説明として,適切なものはどれか。

| ア | 攻撃者が付け込むことのできる情報システムの弱点 |

|---|---|

| イ | 情報資産が被害に遭う確率と被害規模の組合せ |

| ウ | 情報資産に損害を与える原因となるもの |

| エ | 情報システムの弱点を利用した攻撃によって被害を受ける可能性 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和7年度 問97

情報セキュリティにおいて,可用性が損なわれた事象だけを全て挙げたものはどれか。

a 関連取引先との電子決済システムがDoS攻撃を受け,処理ができなくなった。

b 顧客情報管理システムの顧客情報が誤った内容のまま運用されていた。

c 社内のサーバに不正侵入されて,社外秘の情報が漏えいした。

a 関連取引先との電子決済システムがDoS攻撃を受け,処理ができなくなった。

b 顧客情報管理システムの顧客情報が誤った内容のまま運用されていた。

c 社内のサーバに不正侵入されて,社外秘の情報が漏えいした。

| ア | a |

|---|---|

| イ | a,b |

| ウ | b,c |

| エ | c |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和7年度 問100

| ア | SMSを用いた認証 |

|---|---|

| イ | 虹彩の特徴を用いた認証 |

| ウ | 筆跡や筆圧,スピードなど,文字を書くときの特徴を用いた認証 |

| エ | 本人が事前に設定した質問とそれに対する答えを用いた認証 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和6年度 問57

暗号化方式の特徴について記した表において,表中の a〜d に入れる字句の適切な組合せはどれか。

| 暗号方式 | 鍵の特徴 | 鍵の安全な配布 | 暗号化/複合の 相対的な処理速度 |

| [ a ] | 暗号化鍵と復号鍵が異なる | 容易 | [ c ] |

| [ b ] | 暗号化鍵と復号鍵が同一 | 難しい | [ d ] |

| a | b | c | d | |

| ア | 共通鍵暗号方式 | 公開鍵暗号方式 | 遅い | 速い |

| イ | 共通鍵暗号方式 | 公開鍵暗号方式 | 速い | 遅い |

| ウ | 公開鍵暗号方式 | 共通鍵暗号方式 | 遅い | 速い |

| エ | 公開鍵暗号方式 | 共通鍵暗号方式 | 速い | 遅い |

令和6年度 問63

| ア | Secure Erase |

|---|---|

| イ | 磁気消去 |

| ウ | セキュアブート |

| エ | データクレンジング |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

近年のSSDには、システム側からの指示で装置自身が完全に内部の記録を消去する「Secure Erase」という機能が内蔵されています。SSDは内部のフラッシュメモリ素子の記録内容を装置側で移転することがあるため、ファイルの消去などシステム側からの操作だけでは完全消去が難しく、このような機能が用意されています。答えは「ア」です。

「イ」の「磁気消去」は、磁気を利用した記憶媒体に強力な磁石を近付けて記録を消去する操作です。SSDの記憶素子はフラッシュメモリなので関係ありません・

「ウ」の「セキュアブート」は、コンピュータの起動時にシステムファイルなどの内容が改竄されていないかデジタル署名で検証する技術です。データ消去とは関係ありません。

「エ」の「データクレンジング」は、データベースなどに保存されているデータの中から、重複や誤記、表記の揺れなどを探し出し、削除や修正、正規化などを行ってデータの品質を高める操作です。データ消去とは関係ありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

近年のSSDには、システム側からの指示で装置自身が完全に内部の記録を消去する「Secure Erase」という機能が内蔵されています。SSDは内部のフラッシュメモリ素子の記録内容を装置側で移転することがあるため、ファイルの消去などシステム側からの操作だけでは完全消去が難しく、このような機能が用意されています。答えは「ア」です。

「イ」の「磁気消去」は、磁気を利用した記憶媒体に強力な磁石を近付けて記録を消去する操作です。SSDの記憶素子はフラッシュメモリなので関係ありません・

「ウ」の「セキュアブート」は、コンピュータの起動時にシステムファイルなどの内容が改竄されていないかデジタル署名で検証する技術です。データ消去とは関係ありません。

「エ」の「データクレンジング」は、データベースなどに保存されているデータの中から、重複や誤記、表記の揺れなどを探し出し、削除や修正、正規化などを行ってデータの品質を高める操作です。データ消去とは関係ありません。

令和6年度 問64

| ア | 災害によるシステムの停止時間を短くするために,遠隔地にバックアップセンターを設置する。 |

|---|---|

| イ | 情報漏えいによって発生する損害賠償や事故処理の損失補填のために,サイバー保険に加入する。 |

| ウ | 電子メールによる機密ファイルの流出を防ぐために,ファイルを添付した電子メールの送信には上司の許可を必要とする仕組みにする。 |

| エ | ノートPCの紛失や盗難による情報漏えいを防ぐために,HDDを暗号化する。 |

令和6年度 問66

PKIにおけるCA(Certificate Authority)の役割に関する記述として,適切なものはどれか。

| ア | インターネットと内部ネットワークの間にあって,内部ネットワーク上のコンピュータに代わってインターネットにアクセスする。 |

|---|---|

| イ | インターネットと内部ネットワークの間にあって,パケットフィルタリング機能などを用いてインターネットから内部ネットワークへの不正アクセスを防ぐ。 |

| ウ | 利用者に指定されたドメイン名を基に IPアドレスとドメイン名の対応付けを行い,利用者を目的のサーバにアクセスさせる。 |

| エ | 利用者の公開鍵に対する公開鍵証明書の発行や失効を行い,鍵の正当性を保証する。 |

令和6年度 問70

| ア | アクセスポイントと端末間の通信を暗号化できる。 |

|---|---|

| イ | アクセスポイントに接続してくる端末を認証できる。 |

| ウ | アクセスポイントへの不正接続リスクを低減できる。 |

| エ | アクセスポイントを介さず,端末同士で直接通信できる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

無線LAN(Wi-Fi)ではアクセスポイント(AP)を識別する名前としてESSIDが使われます。通常、APは自らのESSIDを周囲に広報して端末が発見しやすいようにしますが、これを行わない動作モードもあり「ESSIDステルス」と言います。

ステルス化すると、APと同じ組織内で管理者がESSIDを設定した端末など、あらかじめESSIDを知っている端末しか接続できなくなるため、攻撃者が不正に接続を試みることをある程度防ぐことができます。正解は「ウ」です。

「ア」の暗号化はESSIDとは関係ありません。

「イ」の認証はESSIDとは関係ありません。

「エ」の端末同士の直接接続はAPの運用と関係ありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

無線LAN(Wi-Fi)ではアクセスポイント(AP)を識別する名前としてESSIDが使われます。通常、APは自らのESSIDを周囲に広報して端末が発見しやすいようにしますが、これを行わない動作モードもあり「ESSIDステルス」と言います。

ステルス化すると、APと同じ組織内で管理者がESSIDを設定した端末など、あらかじめESSIDを知っている端末しか接続できなくなるため、攻撃者が不正に接続を試みることをある程度防ぐことができます。正解は「ウ」です。

「ア」の暗号化はESSIDとは関係ありません。

「イ」の認証はESSIDとは関係ありません。

「エ」の端末同士の直接接続はAPの運用と関係ありません。

令和6年度 問72

次の記述のうち,バイオメトリクス認証の例だけを全て挙げたものはどれか。

a Webページに歪んだ文字の列から成る画像を表示し,読み取った文字列を利用者に入力させることによって,認証を行う。

b キーボードで特定文字列を入力させ,そのときの打鍵の速度やタイミングの変化によって,認証を行う。

c タッチパネルに手書きで氏名を入力させ,そのときの筆跡,筆圧,運筆速度などによって,認証を行う。

d タッチパネルに表示された複数の点をあらかじめ決められた順になぞらせることによって,認証を行う。

a Webページに歪んだ文字の列から成る画像を表示し,読み取った文字列を利用者に入力させることによって,認証を行う。

b キーボードで特定文字列を入力させ,そのときの打鍵の速度やタイミングの変化によって,認証を行う。

c タッチパネルに手書きで氏名を入力させ,そのときの筆跡,筆圧,運筆速度などによって,認証を行う。

d タッチパネルに表示された複数の点をあらかじめ決められた順になぞらせることによって,認証を行う。

| ア | a,b |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | c,d |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証(生体認証)は、人体の中で一人ずつ異なる特徴を利用して本人確認を行う認証方式の総称です。

「a」は、アクセスしているのが人間か機械かを識別するCAPTCHA認証の説明です。

「b」は、キーを打鍵するときのクセが個人ごとに異なることを利用するバイオメトリクス認証の一種、キーストローク認証の説明です。

「c」は、手で文字を書くときのクセが個人ごとに異なることを利用するバイオメトリクス認証の一種、筆跡認証の説明です。

「d」は、繋ぐ点の順番を覚えているかどうかを確かめるパターンロック認証の説明です。

以上から、「b」と「c」の組み合わせである「ウ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証(生体認証)は、人体の中で一人ずつ異なる特徴を利用して本人確認を行う認証方式の総称です。

「a」は、アクセスしているのが人間か機械かを識別するCAPTCHA認証の説明です。

「b」は、キーを打鍵するときのクセが個人ごとに異なることを利用するバイオメトリクス認証の一種、キーストローク認証の説明です。

「c」は、手で文字を書くときのクセが個人ごとに異なることを利用するバイオメトリクス認証の一種、筆跡認証の説明です。

「d」は、繋ぐ点の順番を覚えているかどうかを確かめるパターンロック認証の説明です。

以上から、「b」と「c」の組み合わせである「ウ」が正解です。

令和6年度 問73

| ア | IoT機器とサーバとの通信は,盗聴を防止するために常に暗号化通信で行う。 |

|---|---|

| イ | IoT機器の脆弱性を突いた攻撃を防止するために,機器のメーカーから最新のファームウェアを入手してアップデートを行う。 |

| ウ | IoT機器へのマルウェア感染を防止するためにマルウェア対策ソフトを導入する。 |

| エ | IoT機器を廃棄するときは,内蔵されている記憶装置からの情報漏えいを防止するために物理的に破壊する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ソーシャルエンジニアリングとは、秘密の情報や重要な情報、あるいはその手がかりを、それを知る本人や周辺者への接触や接近を通じて盗み取る手法の総称です。本人の使っていた装置を物理的に入手して読み取る手段も含まれるため、正解は「エ」です。

「ア」の暗号化は情報の盗み取りへの技術的な対策です。

「イ」の脆弱性を悪用した攻撃の防止は技術的な対策です。

「ウ」のマルウェア感染の防止は技術的な対策です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ソーシャルエンジニアリングとは、秘密の情報や重要な情報、あるいはその手がかりを、それを知る本人や周辺者への接触や接近を通じて盗み取る手法の総称です。本人の使っていた装置を物理的に入手して読み取る手段も含まれるため、正解は「エ」です。

「ア」の暗号化は情報の盗み取りへの技術的な対策です。

「イ」の脆弱性を悪用した攻撃の防止は技術的な対策です。

「ウ」のマルウェア感染の防止は技術的な対策です。

令和6年度 問75

情報セキュリティの3要素である機密性,完全性及び可用性と,それらを確保するための対策の例 a〜c の適切な組合せはどれか。

a アクセス制御

b デジタル署名

c ディスクの二重化

a アクセス制御

b デジタル署名

c ディスクの二重化

| a | b | c | |

| ア | 可用性 | 完全性 | 機密性 |

| イ | 可用性 | 機密性 | 完全性 |

| ウ | 完全性 | 機密性 | 可用性 |

| エ | 機密性 | 完全性 | 可用性 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティを構成する重要な3つの要素があります。

▼ 機密性 … 正当な権限を持つ人だけがデータや機能にアクセスできること

▼ 完全性 … データの改竄や破壊、すり替えが行われないこと

▼ 可用性 … 利用者が必要なときにデータや機能にアクセスできること

「a」のアクセス制御は、利用者を識別して適切な権限があるか確かめる手法で、機密性に関連します。

「b」のデジタル署名は、データの改竄やすり替えが行われたときに検知できるようにする技術で、完全性に関連します。

「c」の二重化は、装置の破損やデータの喪失でアクセスできなくなるのを防ぐ手段で、可用性に関連します。

以上を組み合わせた「エ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティを構成する重要な3つの要素があります。

▼ 機密性 … 正当な権限を持つ人だけがデータや機能にアクセスできること

▼ 完全性 … データの改竄や破壊、すり替えが行われないこと

▼ 可用性 … 利用者が必要なときにデータや機能にアクセスできること

「a」のアクセス制御は、利用者を識別して適切な権限があるか確かめる手法で、機密性に関連します。

「b」のデジタル署名は、データの改竄やすり替えが行われたときに検知できるようにする技術で、完全性に関連します。

「c」の二重化は、装置の破損やデータの喪失でアクセスできなくなるのを防ぐ手段で、可用性に関連します。

以上を組み合わせた「エ」が正解です。

令和6年度 問77

出所が不明のプログラムファイルの使用を避けるために,その発行元を調べたい。このときに確認する情報として,適切なものはどれか。

| ア | そのプログラムファイルのアクセス権 |

|---|---|

| イ | そのプログラムファイルの所有者情報 |

| ウ | そのプログラムファイルのデジタル署名 |

| エ | そのプログラムファイルのハッシュ値 |

令和6年度 問82

ISMSクラウドセキュリティ認証に関する記述として,適切なものはどれか。

| ア | 一度認証するだけで,複数のクラウドサービスやシステムなどを利用できるようにする認証の仕組み |

|---|---|

| イ | クラウドサービスについて,クラウドサービス固有の管理策が実施されていることを認証する制度 |

| ウ | 個人情報について適切な保護措置を講ずる体制を整備しているクラウド事業者などを評価して,事業活動に関してプライバシーマークの使用を認める制度 |

| エ | 利用者がクラウドサービスへログインするときの環境,IPアドレスなどに基づいて状況を分析し,リスクが高いと判断された場合に追加の認証を行う仕組み |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

ISMSクラウドセキュリティ認証は、JIPDEC(日本情報経済社会推進協会)が運用する認証制度で、クラウドサービスに固有のセキュリティ施策が実施されていることを認定します。「イ」が正解です。

「ア」はシングルサインオンの説明です。

「ウ」はプライバシーマーク制度の説明です。

「エ」はリスクベース認証の説明です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

ISMSクラウドセキュリティ認証は、JIPDEC(日本情報経済社会推進協会)が運用する認証制度で、クラウドサービスに固有のセキュリティ施策が実施されていることを認定します。「イ」が正解です。

「ア」はシングルサインオンの説明です。

「ウ」はプライバシーマーク制度の説明です。

「エ」はリスクベース認証の説明です。

令和6年度 問86

| ア | 業務内容の監査結果に基づいた是正処置として,サーバの監視方法を変更する。 |

|---|---|

| イ | 具体的な対策と目標を決めるために,サーバ室内の情報資産を洗い出す。 |

| ウ | サーバ管理者の業務内容を第三者が客観的に評価する。 |

| エ | 定められた運用手順に従ってサーバの動作を監視する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。この選択肢の中では「ウ」の業務内容の評価が「C」の活動となります。

「ア」は評価後の是正措置なので「A」(改善)に当たります。

「イ」は対策と目標を決める過程なので「P」(計画)に当たります。

「エ」は運用を行う過程なので「D」(実行)に当たります。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。この選択肢の中では「ウ」の業務内容の評価が「C」の活動となります。

「ア」は評価後の是正措置なので「A」(改善)に当たります。

「イ」は対策と目標を決める過程なので「P」(計画)に当たります。

「エ」は運用を行う過程なので「D」(実行)に当たります。

令和6年度 問87

通常の検索エンジンでは検索されず匿名性が高いので,サイバー攻撃や違法商品の取引などにも利用されることがあり,アクセスするには特殊なソフトウェアが必要になることもあるインターネット上のコンテンツの総称を何と呼ぶか。

| ア | RSS |

|---|---|

| イ | SEO |

| ウ | クロスサイトスクリプティング |

| エ | ダークウェブ |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

Web上で公開されているサーバやコンテンツのうち、通常の方法では検索や閲覧を受け付けないようになっているものを「ダークウェブ」と言います。「エ」が正解です。

「ア」の「RSS」(RDF Site Summary)は、ブログやニュースサイトなどの更新情報を配信するためのデータ形式です。

「イ」の「SEO」(Search Engine Optimization)は、Webページが検索エンジンで検索したときになるべく上位に表示されるよう様々な工夫を行うことを指します。

「ウ」の「クロスサイトスクリプティング」は、利用者が入力した文字列がそのまま表示されるようなWebサイトで、攻撃者が悪意のあるスクリプトを仕込んで他の利用者のブラウザで実行させるような攻撃手法を指します。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

Web上で公開されているサーバやコンテンツのうち、通常の方法では検索や閲覧を受け付けないようになっているものを「ダークウェブ」と言います。「エ」が正解です。

「ア」の「RSS」(RDF Site Summary)は、ブログやニュースサイトなどの更新情報を配信するためのデータ形式です。

「イ」の「SEO」(Search Engine Optimization)は、Webページが検索エンジンで検索したときになるべく上位に表示されるよう様々な工夫を行うことを指します。

「ウ」の「クロスサイトスクリプティング」は、利用者が入力した文字列がそのまま表示されるようなWebサイトで、攻撃者が悪意のあるスクリプトを仕込んで他の利用者のブラウザで実行させるような攻撃手法を指します。

令和6年度 問89

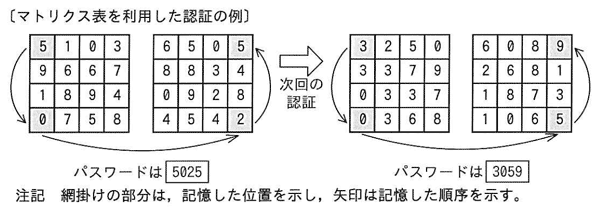

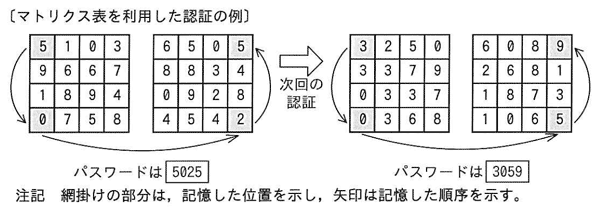

システムの利用者認証に関する記述のうち,適切なものはどれか。

| ア | 1回の認証で,複数のサーバやアプリケーションなどへのログインを実現する仕組みを,チャレンジレスポンス認証という。 |

|---|---|

| イ | 指紋や声紋など,身体的な特徴を利用して本人認証を行う仕組みを,シングルサインオンという。 |

| ウ | 情報システムが利用者の本人確認のために用いる,数字列から成る暗証番号のことを,PINという。 |

| エ | 特定の数字や文字の並びではなく,位置についての情報を覚えておき,認証時には画面に表示された表の中で,自分が覚えている位置に並んでいる数字や文字をパスワードとして入力する方式を,多要素認証という。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「ア」はシングルサインオンの説明でありチャレンジレスポンス認証ではありません。

「イ」はバイオメトリクス認証の説明でありシングルサインオンではありません。

「ウ」の暗証番号のことはPIN(Personal Identification Number)と言います。正解です。

「エ」はマトリクス認証の説明であり多要素認証ではありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「ア」はシングルサインオンの説明でありチャレンジレスポンス認証ではありません。

「イ」はバイオメトリクス認証の説明でありシングルサインオンではありません。

「ウ」の暗証番号のことはPIN(Personal Identification Number)と言います。正解です。

「エ」はマトリクス認証の説明であり多要素認証ではありません。

令和6年度 問90

| ア | ECなどのWebサイトにおいて,Webアプリケーションソフトウェアの脆弱性を突いた攻撃からの防御や,不審なアクセスのパターンを検知する仕組み |

|---|---|

| イ | インターネットなどの公共のネットワークを用いて,専用線のようなセキュアな通信環境を実現する仕組み |

| ウ | 情報システムにおいて,機密データを特定して監視することによって,機密データの紛失や外部への漏えいを防止する仕組み |

| エ | ファイアウォールを用いて,インターネットと企業の内部ネットワークとの間に緩衝領域を作る仕組み |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「WAF」(Web Application Firewall)はWebサーバとインターネットの間に設置され、サーバを標的とする不審なアクセスの検知や遮断を行う機器やソフトウェアです。「ア」が正解です。

「イ」は「VPN」(Virtual Private Network)の説明です。

「ウ」は「DLP」(Data Loss Prevention)の説明です。

「エ」は「DMZ」(Demilitarized Zone)の説明です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「WAF」(Web Application Firewall)はWebサーバとインターネットの間に設置され、サーバを標的とする不審なアクセスの検知や遮断を行う機器やソフトウェアです。「ア」が正解です。

「イ」は「VPN」(Virtual Private Network)の説明です。

「ウ」は「DLP」(Data Loss Prevention)の説明です。

「エ」は「DMZ」(Demilitarized Zone)の説明です。

令和6年度 問91

職場で不要になったPCを廃棄する場合の情報漏えい対策として,最も適切なものはどれか。

| ア | OSが用意しているファイル削除の機能を使って,PC内のデータファイルを全て削除する。 |

|---|---|

| イ | PCにインストールされているアプリケーションを全てアンインストールする。 |

| ウ | PCに内蔵されている全ての記憶装置を論理フォーマットする。 |

| エ | 専用ソフトなどを使って,PCに内蔵されている全ての記憶装置の内容を消去するために,ランダムなデータを規定回数だけ上書きする。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

廃棄されたパソコンなどからデータが流出する場合、廃棄前のデータ削除措置が不十分で、復元ツールや専用の装置などを用いてデータが読み出されてしまう事例が多く見られます。これを防ぐには、専用ソフトで記憶領域にランダムなデータを上書きするといった措置を行う必要があります。「エ」が正解です。

「ア」のOSのファイル削除機能は、ファイルシステムの管理領域からファイルの管理情報を削除するだけで、記憶領域に書き込まれたファイルの内容は削除や上書きが行われず残留したままになります。

「イ」のアプリケーションのアンインストール措置は、プログラムは消去されますが作成されたデータファイルなどは削除されません。

「ウ」の論理フォーマットは、ファイルシステムの管理領域を初期状態に戻すだけで、記録領域に書き込まれたデータは削除や上書きが行われず残留したままになります。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

廃棄されたパソコンなどからデータが流出する場合、廃棄前のデータ削除措置が不十分で、復元ツールや専用の装置などを用いてデータが読み出されてしまう事例が多く見られます。これを防ぐには、専用ソフトで記憶領域にランダムなデータを上書きするといった措置を行う必要があります。「エ」が正解です。

「ア」のOSのファイル削除機能は、ファイルシステムの管理領域からファイルの管理情報を削除するだけで、記憶領域に書き込まれたファイルの内容は削除や上書きが行われず残留したままになります。

「イ」のアプリケーションのアンインストール措置は、プログラムは消去されますが作成されたデータファイルなどは削除されません。

「ウ」の論理フォーマットは、ファイルシステムの管理領域を初期状態に戻すだけで、記録領域に書き込まれたデータは削除や上書きが行われず残留したままになります。

令和6年度 問94

企業において情報セキュリティポリシー策定で行う作業のうち,次の作業の実施順序として,適切なものはどれか。

a 策定する責任者や担当者を決定する。

b 情報セキュリティ対策の基本方針を策定する。

c 保有する情報資産を洗い出し,分類する。

d リスクを分析する。

a 策定する責任者や担当者を決定する。

b 情報セキュリティ対策の基本方針を策定する。

c 保有する情報資産を洗い出し,分類する。

d リスクを分析する。

| ア | a → b → c → d |

|---|---|

| イ | b → a → c → d |

| ウ | a → b → d → c |

| エ | b → a → d → c |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティポリシーの策定は、担当者の決定、基本方針の策定、情報資産の洗い出し、リスク分析の順に進めます。これは「a」→「b」→「c」→「d」の順となるため「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティポリシーの策定は、担当者の決定、基本方針の策定、情報資産の洗い出し、リスク分析の順に進めます。これは「a」→「b」→「c」→「d」の順となるため「ア」が正解です。

令和6年度 問98

ランサムウェアに関する記述として,最も適切なものはどれか。

| ア | PCに外部から不正にログインするための侵入路をひそかに設置する。 |

|---|---|

| イ | PCのファイルを勝手に暗号化し,復号のためのキーを提供することなどを条件に金銭を要求する。 |

| ウ | Webブラウザを乗っ取り,オンラインバンキングなどの通信に割り込んで不正送金などを行う。 |

| エ | 自らネットワークを経由して感染を広げる機能をもち,まん延していく。 |

令和6年度 問100

正しいURLを指定してインターネット上のWebサイトへアクセスしようとした利用者が,偽装されたWebサイトに接続されてしまうようになった。原因を調べたところ,ドメイン名とIPアドレスの対応付けを管理するサーバに脆弱性があり,攻撃者によって,ドメイン名とIPアドレスを対応付ける情報が書き換えられていた。このサーバが受けた攻撃はどれか。

| ア | DDoS攻撃 |

|---|---|

| イ | DNSキャッシュポイズニング |

| ウ | ソーシャルエンジニアリング |

| エ | ドライブバイダウンロード |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ドメイン名とIPアドレスを対応付けるDNSサーバに偽の情報を流し、正しいURLを指定したのに悪意のあるサイトへ誘導されてしまう攻撃手法を「DNSキャッシュポイズニング」と言います。「イ」が正解です。

「ア」の「DDoS攻撃」(Distributed Denial-of-Service)は、不正アクセスで乗っ取った多数の機器を組織化し、特定のサーバへ一斉にアクセスを発生させることで麻痺状態に追い込む攻撃です。

「ウ」のソーシャルエンジニアリングは、本人に物理的に接近してデスクの周りに貼られたパスワードのメモを盗み見るといった「社会的」な攻撃です。

「エ」の「ドライブバイダウンロード」は、Webサイトなどに不正なソフトウェアを隠しておき、閲覧者がアクセスすると気づかないうちに自動でダウンロードして実行する攻撃手法です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ドメイン名とIPアドレスを対応付けるDNSサーバに偽の情報を流し、正しいURLを指定したのに悪意のあるサイトへ誘導されてしまう攻撃手法を「DNSキャッシュポイズニング」と言います。「イ」が正解です。

「ア」の「DDoS攻撃」(Distributed Denial-of-Service)は、不正アクセスで乗っ取った多数の機器を組織化し、特定のサーバへ一斉にアクセスを発生させることで麻痺状態に追い込む攻撃です。

「ウ」のソーシャルエンジニアリングは、本人に物理的に接近してデスクの周りに貼られたパスワードのメモを盗み見るといった「社会的」な攻撃です。

「エ」の「ドライブバイダウンロード」は、Webサイトなどに不正なソフトウェアを隠しておき、閲覧者がアクセスすると気づかないうちに自動でダウンロードして実行する攻撃手法です。

令和5年度 問56

ISMSクラウドセキュリティ認証に関する記述として,適切なものはどれか。

| ア | PaaS,SaaSが対象であり,IaaSは対象ではない。 |

|---|---|

| イ | クラウドサービス固有の管理策が適切に導入,実施されていることを認証するものである。 |

| ウ | クラウドサービスを提供している組織が対象であり,クラウドサービスを利用する組織は対象ではない。 |

| エ | クラウドサービスで保管されている個人情報について,適切な保護措置を講じる体制を整備し,運用していることを評価して,プライバシーマークの使用を認める制度である。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

ISMSクラウドセキュリティ認証は、JIPDEC(日本情報経済社会推進協会)が運用する認証制度で、クラウドサービスに固有のセキュリティ施策が実施されていることを認定します。

「ア」… IaaS、PaaS、SaaSのいずれのクラウドサービスも対象です。

「イ」… 正解です。

「ウ」… クラウドの利用側、提供側のいずれも対象です。

「エ」… プライバシーマーク制度の説明です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

ISMSクラウドセキュリティ認証は、JIPDEC(日本情報経済社会推進協会)が運用する認証制度で、クラウドサービスに固有のセキュリティ施策が実施されていることを認定します。

「ア」… IaaS、PaaS、SaaSのいずれのクラウドサービスも対象です。

「イ」… 正解です。

「ウ」… クラウドの利用側、提供側のいずれも対象です。

「エ」… プライバシーマーク制度の説明です。

令和5年度 問57

| ア | サーバからの接続認証が連続して一定回数失敗したら,接続できないようにする。 |

|---|---|

| イ | 通信するデータを暗号化し,データの機密性を確保する。 |

| ウ | 内蔵ソフトウェアにオンラインアップデート機能をもたせ,最新のパッチが適用されるようにする。 |

| エ | 内蔵ソフトウェアを難読化し,解読に要する時間を増大させる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

耐タンパー性(tamper resistance)とは、機器や装置、ソフトウェアなどが、外部から内部構造や記録されたデータなどを解析、読み取り、改竄されにくいようになっている状態です。難読化により解析しにくくする「エ」が正解です。

「ア」… 外部からの不正な接続などに関する対策で、耐タンパー性とは関係ありません。

「イ」… 外部と通信中の盗聴などに対する対策で、耐タンパー性とは関係ありません。

「ウ」… ソフトウェアの最新化は脆弱性を利用した攻撃などへの対策で耐タンパー性向上の効果はありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

耐タンパー性(tamper resistance)とは、機器や装置、ソフトウェアなどが、外部から内部構造や記録されたデータなどを解析、読み取り、改竄されにくいようになっている状態です。難読化により解析しにくくする「エ」が正解です。

「ア」… 外部からの不正な接続などに関する対策で、耐タンパー性とは関係ありません。

「イ」… 外部と通信中の盗聴などに対する対策で、耐タンパー性とは関係ありません。

「ウ」… ソフトウェアの最新化は脆弱性を利用した攻撃などへの対策で耐タンパー性向上の効果はありません。

令和5年度 問58

Webサイトなどに不正なソフトウェアを潜ませておき,PCやスマートフォンなどのWebブラウザからこのサイトにアクセスしたとき,利用者が気付かないうちにWebブラウザなどのぜい弱性を突いてマルウェアを送り込む攻撃はどれか。

| ア | DDoS攻撃 |

|---|---|

| イ | SQLインジェクション |

| ウ | ドライブバイダウンロード |

| エ | フィッシング攻撃 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

Webサイトに不正なソフトウェアを仕込んでアクセスしたブラウザを通じて感染する手法は「ドライブバイダウンロード」と言います。「ウ」が正解です。

「ア」「DDoS攻撃」(Distributed Denial-of-Service)は、不正アクセスで乗っ取った多数の機器を組織化し、特定のサーバへ一斉にアクセスを発生させることで麻痺状態に追い込む攻撃です。

「イ」の「SQLインジェクション」は、データベースシステムのSQL文解釈の欠陥を悪用し、SQL文の断片を仕込んだ文字列を外部から入力して不正な動作を行わせる攻撃手法です。

「エ」の「フィッシング攻撃」は、大手企業や政府機関などのWebサイトや案内メールにそっくりな偽物を作り、利用者を騙して重要な情報を詐取する攻撃手法です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

Webサイトに不正なソフトウェアを仕込んでアクセスしたブラウザを通じて感染する手法は「ドライブバイダウンロード」と言います。「ウ」が正解です。

「ア」「DDoS攻撃」(Distributed Denial-of-Service)は、不正アクセスで乗っ取った多数の機器を組織化し、特定のサーバへ一斉にアクセスを発生させることで麻痺状態に追い込む攻撃です。

「イ」の「SQLインジェクション」は、データベースシステムのSQL文解釈の欠陥を悪用し、SQL文の断片を仕込んだ文字列を外部から入力して不正な動作を行わせる攻撃手法です。

「エ」の「フィッシング攻撃」は、大手企業や政府機関などのWebサイトや案内メールにそっくりな偽物を作り、利用者を騙して重要な情報を詐取する攻撃手法です。

令和5年度 問61

| ア | セキュアブート |

|---|---|

| イ | セキュリティバイデザイン |

| ウ | ユニバーサルデザイン |

| エ | リブート |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

システムの完成後、あるいは完成に近づいてから後付けでセキュリティ施策を考えるのではなく、企画や設計の段階からセキュリティ対策を反映させる手法を「セキュリティバイデザイン」(Secure by Design)といいます。「イ」が正解です。

「ア」の「セキュアブート」は、コンピュータの起動時にシステムファイルなどの内容が改竄されていないかデジタル署名で検証する技術です。

「ウ」の「ユニバーサルデザイン」は、様々な背景を持つ人がなるべく同じように使うことができる、あるいは使いやすいデザイン・設計を意味します。

「エ」の「リブート」は、稼働中のコンピュータやシステムを再起動することです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

システムの完成後、あるいは完成に近づいてから後付けでセキュリティ施策を考えるのではなく、企画や設計の段階からセキュリティ対策を反映させる手法を「セキュリティバイデザイン」(Secure by Design)といいます。「イ」が正解です。

「ア」の「セキュアブート」は、コンピュータの起動時にシステムファイルなどの内容が改竄されていないかデジタル署名で検証する技術です。

「ウ」の「ユニバーサルデザイン」は、様々な背景を持つ人がなるべく同じように使うことができる、あるいは使いやすいデザイン・設計を意味します。

「エ」の「リブート」は、稼働中のコンピュータやシステムを再起動することです。

令和5年度 問62

情報セキュリティにおける認証要素は3種類に分類できる。認証要素の3種類として,適切なものはどれか。

| ア | 個人情報,所持情報,生体情報 |

|---|---|

| イ | 個人情報,所持情報,知識情報 |

| ウ | 個人情報,生体情報,知識情報 |

| エ | 所持情報,生体情報,知識情報 |

令和5年度 問65

| ア | アクセスポイントへの接続を認証するときに用いる符号(パスフレーズ)であり,この符号に基づいて,接続するPCごとに通信の暗号化に用いる鍵が生成される。 |

|---|---|

| イ | アクセスポイントへの接続を認証するときに用いる符号(パスフレーズ)であり,この符号に基づいて,接続するPCごとにプライベートIPアドレスが割り当てられる。 |

| ウ | 接続するアクセスポイントを識別するために用いる名前であり,この名前に基づいて,接続するPCごとに通信の暗号化に用いる鍵が生成される。 |

| エ | 接続するアクセスポイントを識別するために用いる名前であり,この名前に基づいて,接続するPCごとにプライベートIPアドレスが割り当てられる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

WPA2ではいくつかの暗号化方式を規定しており、「PSK」(Pre-Shared Key)は事前にアクセスポイントと端末で秘密の情報(パスフレーズ)を共有し、接続時にこれを利用して認証と暗号鍵の交換を行います。「ア」が正解です。

「イ」… パスフレーズは設定しますがIPアドレス割り当てのためではありません。

「ウ」… APを識別するための名前はSSID(ESSID)であり、SSIDは暗号鍵の生成には使いません。

「エ」… APを識別するための名前はSSID(ESSID)であり、SSIDはIPアドレスの割り当てには使いません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

WPA2ではいくつかの暗号化方式を規定しており、「PSK」(Pre-Shared Key)は事前にアクセスポイントと端末で秘密の情報(パスフレーズ)を共有し、接続時にこれを利用して認証と暗号鍵の交換を行います。「ア」が正解です。

「イ」… パスフレーズは設定しますがIPアドレス割り当てのためではありません。

「ウ」… APを識別するための名前はSSID(ESSID)であり、SSIDは暗号鍵の生成には使いません。

「エ」… APを識別するための名前はSSID(ESSID)であり、SSIDはIPアドレスの割り当てには使いません。

令和5年度 問67

| ア | IPアドレスとドメイン名を相互に変換する。 |

|---|---|

| イ | ネットワーク上の複数のコンピュータの時刻を同期させる。 |

| ウ | ネットワークなどに対する不正アクセスやその予兆を検知し,管理者に通知する。 |

| エ | メールサーバに届いた電子メールを,メールクライアントに送る。 |

令和5年度 問72

| ア | 個人情報を取り扱わないなど,リスクを伴う活動自体を停止したり,リスク要因を根本的に排除したりすること |

|---|---|

| イ | 災害に備えてデータセンターを地理的に離れた複数の場所に分散するなど,リスクの発生確率や損害を減らす対策を講じること |

| ウ | 保険への加入など,リスクを一定の合意の下に別の組織へ移転又は分散することによって,リスクが顕在化したときの損害を低減すること |

| エ | リスクの発生確率やリスクが発生したときの損害が小さいと考えられる場合に,リスクを認識した上で特に対策を講じず,そのリスクを受け入れること |

令和5年度 問73

| ア | 盗聴 |

|---|---|

| イ | バックドア |

| ウ | フィッシング |

| エ | ポートスキャン |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

攻撃者がシステムへの侵入後、遠隔操作できる環境を維持する秘密の窓口を設けることがあり、「裏口」を意味する「バックドア」と呼ばれます。「イ」が正解です。

「ア」の「盗聴」は送受信されるデータをこっそり盗み取ることを指します。

「ウ」の「フィッシング」は本物そっくりの偽のサイトやメールを用意して利用者を騙し、秘密の情報を盗み取る手口です。

「エ」の「ポートスキャン」は、システムと外部の接続窓口であるポート番号に片っ端から接続を試み、侵入に適した脆弱なソフトウェアなどが動作していないか調べる手口です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

攻撃者がシステムへの侵入後、遠隔操作できる環境を維持する秘密の窓口を設けることがあり、「裏口」を意味する「バックドア」と呼ばれます。「イ」が正解です。

「ア」の「盗聴」は送受信されるデータをこっそり盗み取ることを指します。

「ウ」の「フィッシング」は本物そっくりの偽のサイトやメールを用意して利用者を騙し、秘密の情報を盗み取る手口です。

「エ」の「ポートスキャン」は、システムと外部の接続窓口であるポート番号に片っ端から接続を試み、侵入に適した脆弱なソフトウェアなどが動作していないか調べる手口です。

令和5年度 問79

PDCAモデルに基づいてISMSを運用している組織の活動において,次のような調査報告があった。この調査はPDCAモデルのどのプロセスで実施されるか。

社外からの電子メールの受信に対しては,情報セキュリティポリシーに従ってマルウェア検知システムを導入し,維持運用されており,日々数十件のマルウェア付き電子メールの受信を検知し,破棄するという効果を上げている。しかし,社外への電子メールの送信に関するセキュリティ対策のための規定や明確な運用手順がなく,社外秘の資料を添付した電子メールの社外への誤送信などが発生するリスクがある。

社外からの電子メールの受信に対しては,情報セキュリティポリシーに従ってマルウェア検知システムを導入し,維持運用されており,日々数十件のマルウェア付き電子メールの受信を検知し,破棄するという効果を上げている。しかし,社外への電子メールの送信に関するセキュリティ対策のための規定や明確な運用手順がなく,社外秘の資料を添付した電子メールの社外への誤送信などが発生するリスクがある。

| ア | P |

|---|---|

| イ | D |

| ウ | C |

| エ | A |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。問題文のような調査は「C」(評価)の段階で行われるものであり「ウ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。問題文のような調査は「C」(評価)の段階で行われるものであり「ウ」が正解です。

令和5年度 問80

| ア | オートコレクト |

|---|---|

| イ | オートコンプリート |

| ウ | オートフィルター |

| エ | オートラン |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

Windowsなどには記憶媒体を認識すると特定のファイルを読み込んで指定のプログラムファイルを自動実行する機能があり、「オートラン」と呼ばれます。「エ」が正解です。これを悪用して感染プログラムを自動実行するマルウェアが流行したため、現在では無効に設定されているシステムが大半です。

「ア」の「オートコレクト」は文書編集ソフトなどの機能の一つで、入力した文字列の綴り間違いなどを自動検知して修正してくれる機能です。

「イ」の「オートコンプリート」はプログラミングに用いるコードエディタなどの機能の一つで、文字列を途中まで入力すると補完候補を提案してくれる機能です。

「ウ」の「オートフィルター」は表計算ソフトなどの機能の一つで、ワークシートの中から指定の条件に一致するデータのみを表示して、それ以外を表示しないようにする機能です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

Windowsなどには記憶媒体を認識すると特定のファイルを読み込んで指定のプログラムファイルを自動実行する機能があり、「オートラン」と呼ばれます。「エ」が正解です。これを悪用して感染プログラムを自動実行するマルウェアが流行したため、現在では無効に設定されているシステムが大半です。

「ア」の「オートコレクト」は文書編集ソフトなどの機能の一つで、入力した文字列の綴り間違いなどを自動検知して修正してくれる機能です。

「イ」の「オートコンプリート」はプログラミングに用いるコードエディタなどの機能の一つで、文字列を途中まで入力すると補完候補を提案してくれる機能です。

「ウ」の「オートフィルター」は表計算ソフトなどの機能の一つで、ワークシートの中から指定の条件に一致するデータのみを表示して、それ以外を表示しないようにする機能です。

令和5年度 問81

HDDを廃棄するときに,HDDからの情報漏えい防止策として,適切なものだけを全て挙げたものはどれか。

a データ消去用ソフトウェアを利用し,ランダムなデータをHDDの全ての領域に複数回書き込む。

b ドリルやメディアシュレッダーなどを用いてHDDを物理的に破壊する。

c ファイルを消去した後,HDDの論理フォーマットを行う。

a データ消去用ソフトウェアを利用し,ランダムなデータをHDDの全ての領域に複数回書き込む。

b ドリルやメディアシュレッダーなどを用いてHDDを物理的に破壊する。

c ファイルを消去した後,HDDの論理フォーマットを行う。

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b,c |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

HDDなどのストレージ装置を廃棄するときには、過去に記録したデータの断片が記憶領域の残存したままになっていると復元ソフトなどで取り出されてしまう可能性がある点に注意が必要です。

「a」… 適切。すべての領域を上書きすることで、過去に書き込まれた残存データが残らず消去されます。

「b」… 適切。物理的に破壊することで専用の装置やソフトウェアを用いても残存データを読み取ることができなくなります。

「c」… 不適切。OSによるファイル削除や論理フォーマットは、処理の高速化のためファイルシステムの管理領域のみを操作するため、データの記憶領域には書き込まれたデータの断片が残ったままになります。

以上から、「a」と「b」を組み合わせた「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

HDDなどのストレージ装置を廃棄するときには、過去に記録したデータの断片が記憶領域の残存したままになっていると復元ソフトなどで取り出されてしまう可能性がある点に注意が必要です。

「a」… 適切。すべての領域を上書きすることで、過去に書き込まれた残存データが残らず消去されます。

「b」… 適切。物理的に破壊することで専用の装置やソフトウェアを用いても残存データを読み取ることができなくなります。

「c」… 不適切。OSによるファイル削除や論理フォーマットは、処理の高速化のためファイルシステムの管理領域のみを操作するため、データの記憶領域には書き込まれたデータの断片が残ったままになります。

以上から、「a」と「b」を組み合わせた「ア」が正解です。

令和5年度 問84

| ア | デジタル署名を受信者が検証することによって,不正なメールサーバから送信された電子メールであるかどうかを判別できる。 |

|---|---|

| イ | デジタル署名を送信側メールサーバのサーバ証明書で受信者が検証することによって,送信者のなりすましを検知できる。 |

| ウ | デジタル署名を付与すると,同時に電子メール本文の暗号化も行われるので,電子メールの内容の漏えいを防ぐことができる。 |

| エ | 電子メール本文の改ざんの防止はできないが,デジタル署名をすることによって,受信者は改ざんが行われたことを検知することはできる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

デジタル署名は公開鍵暗号を応用した短い符号で、元になるデータの作成主が暗号鍵の持ち主であること、伝送途上で改竄やすり替えが行われていないことを証明します。

「ア」… 不適切。署名ではメールサーバの正当性は立証できません。

「イ」… 不適切。検証に必要なのは送信者本人の公開鍵を格納したデジタル証明書でメールサーバのサーバ証明書ではありません。

「ウ」… 不適切。デジタル署名では本文の暗号化はできません。

「エ」… 正解。デジタル署名に可能なのは改竄の検知で防止ではありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

デジタル署名は公開鍵暗号を応用した短い符号で、元になるデータの作成主が暗号鍵の持ち主であること、伝送途上で改竄やすり替えが行われていないことを証明します。

「ア」… 不適切。署名ではメールサーバの正当性は立証できません。

「イ」… 不適切。検証に必要なのは送信者本人の公開鍵を格納したデジタル証明書でメールサーバのサーバ証明書ではありません。

「ウ」… 不適切。デジタル署名では本文の暗号化はできません。

「エ」… 正解。デジタル署名に可能なのは改竄の検知で防止ではありません。

令和5年度 問85

| ア | GPU |

|---|---|

| イ | RAID |

| ウ | セキュアブート |

| エ | リブート |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

機器の起動時にソフトウェアを検証して改竄やすり替えが行われていたら実行しない仕組みを「セキュアブート」(secure boot)と言います。「ウ」が正解です。

「ア」の「GPU」(Graphics Processing Unit)は、グラフィックス描画で多用される計算を高速に実行できるようにした専用プロセッサです。

「イ」の「RAID」(Redundant Arrays of Inexpensive Disks)は、複数のストレージ装置を一体的に運用して大きな一つの装置のように扱う技術です。

「エ」の「リブート」は機器を再起動してソフトウェアを読み込みなおす操作です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

機器の起動時にソフトウェアを検証して改竄やすり替えが行われていたら実行しない仕組みを「セキュアブート」(secure boot)と言います。「ウ」が正解です。

「ア」の「GPU」(Graphics Processing Unit)は、グラフィックス描画で多用される計算を高速に実行できるようにした専用プロセッサです。

「イ」の「RAID」(Redundant Arrays of Inexpensive Disks)は、複数のストレージ装置を一体的に運用して大きな一つの装置のように扱う技術です。

「エ」の「リブート」は機器を再起動してソフトウェアを読み込みなおす操作です。

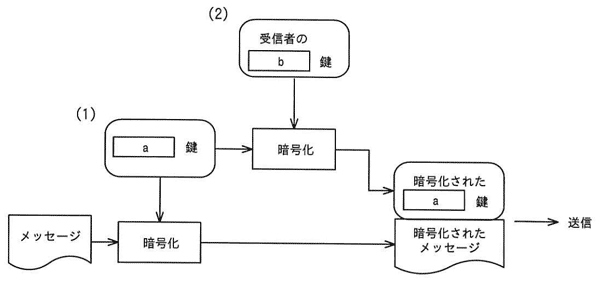

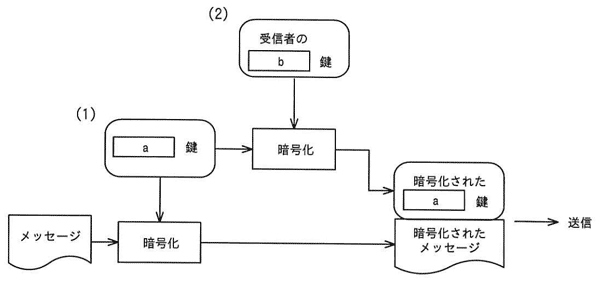

令和5年度 問86

ハイブリッド暗号方式を用いてメッセージを送信したい。メッセージと復号用の鍵の暗号化手順を表した図において,メッセージの暗号化に使用する鍵を (1) とし,(1) の暗号化に使用する鍵を (2) としたとき,図の a,b に入れる字句の適切な組合せはどれか。

| a | b | |

| ア | 共通 | 公開 |

| イ | 共通 | 秘密 |

| ウ | 公開 | 共通 |

| エ | 公開 | 秘密 |

令和5年度 問89

企業の従業員になりすましてIDやパスワードを聞き出したり,くずかごから機密情報を入手したりするなど,技術的手法を用いない攻撃はどれか。

| ア | ゼロデイ攻撃 |

|---|---|

| イ | ソーシャルエンジニアリング |

| ウ | ソーシャルメディア |

| エ | トロイの木馬 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

攻撃対象の本人や周囲の人物、所属組織などに物理的に接近・接触し、画面に写っている情報や紙に書かれた情報を盗み見たり、会話を盗み聞きするなど、「社会的」な手法で重要な情報を入手する攻撃手法を「ソーシャルエンジニアリング」(social engineering)と言います。「イ」が正解です。

「ア」の「ゼロデイ攻撃」は、存在や対処法が公表されていない脆弱性を利用して無防備な対象を攻撃することを指します。

「ウ」の「ソーシャルメディア」は、個人による情報発信や個人間のコミュニケーション、人の結びつきを利用した情報流通などといった社会的な要素を含んだ情報媒体を指します。

「エ」の「トロイの木馬」は、一見有用なソフトウェアを装って利用者に入手や導入を促し、コンピュータに入り込んだら攻撃を開始するマルウェアです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

攻撃対象の本人や周囲の人物、所属組織などに物理的に接近・接触し、画面に写っている情報や紙に書かれた情報を盗み見たり、会話を盗み聞きするなど、「社会的」な手法で重要な情報を入手する攻撃手法を「ソーシャルエンジニアリング」(social engineering)と言います。「イ」が正解です。

「ア」の「ゼロデイ攻撃」は、存在や対処法が公表されていない脆弱性を利用して無防備な対象を攻撃することを指します。

「ウ」の「ソーシャルメディア」は、個人による情報発信や個人間のコミュニケーション、人の結びつきを利用した情報流通などといった社会的な要素を含んだ情報媒体を指します。

「エ」の「トロイの木馬」は、一見有用なソフトウェアを装って利用者に入手や導入を促し、コンピュータに入り込んだら攻撃を開始するマルウェアです。

令和5年度 問90

| ア | 従業員に固定された机がなく,空いている机で業務を行う。 |

|---|---|

| イ | 情報を記録した書類などを机の上に放置したまま離席しない。 |

| ウ | 机の上のLANケーブルを撤去して,暗号化された無線LANを使用する。 |

| エ | 離席時は,PCをパスワードロックする。 |

令和5年度 問94

| ア | 企業が導入するセキュリティ製品を対象として作成され,セキュリティの設定値を定めたもの |

|---|---|

| イ | 個人情報を取り扱う部門を対象として,個人情報取扱い手順を規定したもの |

| ウ | 自社と取引先企業との間で授受する情報資産の範囲と具体的な保護方法について,両社間で合意したもの |

| エ | 情報セキュリティに対する組織の意図を示し,方向付けしたもの |

令和5年度 問95

情報セキュリティにおける機密性,完全性及び可用性に関する記述のうち,完全性が確保されなかった例だけを全て挙げたものはどれか。

a オペレーターが誤ったデータを入力し,顧客名簿に矛盾が生じた。

b ショッピングサイトがシステム障害で一時的に利用できなかった。

c データベースで管理していた顧客の個人情報が漏えいした。

a オペレーターが誤ったデータを入力し,顧客名簿に矛盾が生じた。

b ショッピングサイトがシステム障害で一時的に利用できなかった。

c データベースで管理していた顧客の個人情報が漏えいした。

| ア | a |

|---|---|

| イ | a,b |

| ウ | b |

| エ | c |

令和5年度 問99

バイオメトリクス認証の例として,適切なものはどれか。

| ア | 機械では判読が困難な文字列の画像をモニターに表示して人に判読させ,その文字列を入力させることによって認証する。 |

|---|---|

| イ | タッチパネルに表示されたソフトウェアキーボードから入力されたパスワード文字列によって認証する。 |

| ウ | タッチペンなどを用いて署名する際の筆跡や筆圧など,動作の特徴を読み取ることによって認証する。 |

| エ | 秘密の質問として,本人しか知り得ない質問に答えさせることによって認証する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証(生体認証)は、人体の中で一人ずつ異なる特徴を利用して本人確認を行う認証方式の総称です。「ウ」が正解です。

「ア」は「CAPTCHA認証」の例です。人間か機械かを判別します。

「イ」は本人だけが知っている秘密を用いる知識認証の例です。

「エ」は本人だけが知っている秘密を用いる知識認証の例です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証(生体認証)は、人体の中で一人ずつ異なる特徴を利用して本人確認を行う認証方式の総称です。「ウ」が正解です。

「ア」は「CAPTCHA認証」の例です。人間か機械かを判別します。

「イ」は本人だけが知っている秘密を用いる知識認証の例です。

「エ」は本人だけが知っている秘密を用いる知識認証の例です。

令和4年度 問55

| ア | クレジットカード情報を取り扱う事業者に求められるセキュリティ基準 |

|---|---|

| イ | コンピュータなどに内蔵されるセキュリティ関連の処理を行う半導体チップ |

| ウ | コンピュータやネットワークのセキュリティ事故に対応する組織 |

| エ | サーバやネットワークの通信を監視し,不正なアクセスを検知して攻撃を防ぐシステム |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

PCI DSSのフルスペルは “Payment Card Industry Data Security Standard” で、支払いに使うカードを取り扱う産業におけるデータセキュリティの標準という意味になります。「ア」が正解です。

「イ」は「TPM」(Trusted Platform Module)の説明です。

「ウ」は「CSIRT」(Computer Security Incident Response Team)の説明です。

「エ」は「IPS」(Intrusion Prevention System)の説明です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

PCI DSSのフルスペルは “Payment Card Industry Data Security Standard” で、支払いに使うカードを取り扱う産業におけるデータセキュリティの標準という意味になります。「ア」が正解です。

「イ」は「TPM」(Trusted Platform Module)の説明です。

「ウ」は「CSIRT」(Computer Security Incident Response Team)の説明です。

「エ」は「IPS」(Intrusion Prevention System)の説明です。

令和4年度 問56

ランサムウェアによる損害を受けてしまった場合を想定して,その損害を軽減するための対策例として,適切なものはどれか。

| ア | PC内の重要なファイルは,PCから取外し可能な外部記憶装置に定期的にバックアップしておく。 |

|---|---|

| イ | Webサービスごとに,使用するIDやパスワードを異なるものにしておく。 |

| ウ | マルウェア対策ソフトを用いてPC内の全ファイルの検査をしておく。 |

| エ | 無線LANを使用するときには,WPA2を用いて通信内容を暗号化しておく。 |

令和4年度 問60

公開鍵暗号方式で使用する鍵に関する次の記述中のa, bに入れる字句の適切な組合せはどれか。

それぞれ公開鍵と秘密鍵をもつA社とB社で情報を送受信するとき,他者に通信を傍受されても内容を知られないように,情報を暗号化して送信することにした。

A社からB社に情報を送信する場合,A社は[ a ]を使って暗号化した情報をB社に送信する。B社はA社から受信した情報を[ b ]で復号して情報を取り出す。

それぞれ公開鍵と秘密鍵をもつA社とB社で情報を送受信するとき,他者に通信を傍受されても内容を知られないように,情報を暗号化して送信することにした。

A社からB社に情報を送信する場合,A社は[ a ]を使って暗号化した情報をB社に送信する。B社はA社から受信した情報を[ b ]で復号して情報を取り出す。

| a | b | |

| ア | A社の公開鍵 | A社の公開鍵 |

| イ | A社の公開鍵 | B社の秘密鍵 |

| ウ | B社の公開鍵 | A社の公開鍵 |

| エ | B社の公開鍵 | B社の秘密鍵 |

令和4年度 問64

a〜d のうち,ファイアウォールの設置によって実現できる事項として,適切なものだけを全て挙げたものはどれか。

a 外部に公開するWebサーバやメールサーバを設置するためのDMZの構築

b 外部のネットワークから組織内部のネットワークヘの不正アクセスの防止

c サーバルームの入り口に設置することによるアクセスを承認された人だけの入室

d 不特定多数のクライアントからの大量の要求を複数のサーバに動的に振り分けることによるサーバ負荷の分散

a 外部に公開するWebサーバやメールサーバを設置するためのDMZの構築

b 外部のネットワークから組織内部のネットワークヘの不正アクセスの防止

c サーバルームの入り口に設置することによるアクセスを承認された人だけの入室

d 不特定多数のクライアントからの大量の要求を複数のサーバに動的に振り分けることによるサーバ負荷の分散

| ア | a,b |

|---|---|

| イ | a,b,d |

| ウ | b,c |

| エ | c,d |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

ファイアウォールはネットワーク境界などに置かれ、外部と内部の通信を監視して特定の条件に当てはまる通信や不審な通信を検知して遮断する働きをする機器やソフトウェアです。

a … 適切。外部ネットワークと内部ネットワークの間に二段階でファイアウォールを設置する場合があります。両者の中間にあるエリアをDMZと言います。

b … 適切。外部からの不正アクセスの阻止はファイアウォールの主な機能の一つです。

c … 不適切。ファイアウォールは通信を制御するためのもので、物理的な人の出入りなどを制御するものではありません。

d … 不適切。負荷分散はロードバランサの機能でファイアウォールの機能ではありません。

適切なのは「a」と「b」なので、「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

ファイアウォールはネットワーク境界などに置かれ、外部と内部の通信を監視して特定の条件に当てはまる通信や不審な通信を検知して遮断する働きをする機器やソフトウェアです。

a … 適切。外部ネットワークと内部ネットワークの間に二段階でファイアウォールを設置する場合があります。両者の中間にあるエリアをDMZと言います。

b … 適切。外部からの不正アクセスの阻止はファイアウォールの主な機能の一つです。

c … 不適切。ファイアウォールは通信を制御するためのもので、物理的な人の出入りなどを制御するものではありません。

d … 不適切。負荷分散はロードバランサの機能でファイアウォールの機能ではありません。

適切なのは「a」と「b」なので、「ア」が正解です。

令和4年度 問69

サイバーキルチェーンの説明として,適切なものはどれか。

| ア | 情報システムヘの攻撃段階を,偵察,攻撃,目的の実行などの複数のフェーズに分けてモデル化したもの |

|---|---|

| イ | ハブやスイッチなどの複数のネットワーク機器を数珠つなぎに接続していく接続方式 |

| ウ | ブロックと呼ばれる幾つかの取引記録をまとめた単位を,一つ前のブロックの内容を示すハッシュ値を設定して,鎖のようにつなぐ分散管理台帳技術 |

| エ | 本文中に他者への転送を促す文言が記述された迷惑な電子メールが,不特定多数を対象に,ネットワーク上で次々と転送されること |

令和4年度 問70

| ア | a,b |

|---|---|

| イ | a,c |

| ウ | b |

| エ | b,c |

令和4年度 問72

情報セキュリティにおける機密性,完全性及び可用性と,①〜③のインシデントによって損なわれたものとの組合せとして,適切なものはどれか。

① DDoS攻撃によって,Webサイトがダウンした。

② キーボードの打ち間違いによって,不正確なデータが入力された。

③ PCがマルウェアに感染したことによって,個人情報が漏えいした。

① DDoS攻撃によって,Webサイトがダウンした。

② キーボードの打ち間違いによって,不正確なデータが入力された。

③ PCがマルウェアに感染したことによって,個人情報が漏えいした。

| ① | ② | ③ | |

| ア | 可用性 | 完全性 | 機密性 |

| イ | 可用性 | 機密性 | 完全性 |

| ウ | 完全性 | 可用性 | 機密性 |

| エ | 完全性 | 機密性 | 可用性 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティの3要素はそれぞれ

▼ 機密性 … 権限のある人物だけが情報に触れられる性質

▼ 完全性 … 内容が保たれ、破損、喪失、改竄、すり替えなどされていない性質

▼ 可用性 … 必要なときに情報にアクセスできる性質

という意味があります。

① Webサイトがダウンすると必要なときに情報に触れられなくなるため、可用性が損なわれています。

② データ入力の内容を誤ると情報が不正確になるため、完全性が損なわれています。

③ 個人情報が漏洩すると本来権限のない者が情報を閲覧できるため、機密性が損なわれています。

以上を組み合わせた「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティの3要素はそれぞれ

▼ 機密性 … 権限のある人物だけが情報に触れられる性質

▼ 完全性 … 内容が保たれ、破損、喪失、改竄、すり替えなどされていない性質

▼ 可用性 … 必要なときに情報にアクセスできる性質

という意味があります。

① Webサイトがダウンすると必要なときに情報に触れられなくなるため、可用性が損なわれています。

② データ入力の内容を誤ると情報が不正確になるため、完全性が損なわれています。

③ 個人情報が漏洩すると本来権限のない者が情報を閲覧できるため、機密性が損なわれています。

以上を組み合わせた「ア」が正解です。

令和4年度 問74

| ア | アンチパスバック |

|---|---|

| イ | コールバック |

| ウ | シングルサインオン |

| エ | バックドア |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「ア」… 正解。「アンチパスバック」は入退室管理システムの機能の一つで、入室記録のない者の退室、入室済みの者の再入室など、記録と矛盾した行動を阻止します。認証が済んでいない人物の共連れを防止できます。

「イ」… 不適切。「コールバック」は電話回線を通じて接続される広域ネットワークで、未登録の不審な発信元からの接続を防ぐための仕組みです。

「ウ」… 不適切。「シングルサインオン」は、一度の認証手続きで複数のサーバやサービスを利用できるようにする仕組みです。

「エ」… 不適切。「バックドア」は、攻撃者が侵入に成功した機器に仕掛ける「裏口」で、次回から簡単に再接続して遠隔操作できるようにする仕掛けです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「ア」… 正解。「アンチパスバック」は入退室管理システムの機能の一つで、入室記録のない者の退室、入室済みの者の再入室など、記録と矛盾した行動を阻止します。認証が済んでいない人物の共連れを防止できます。

「イ」… 不適切。「コールバック」は電話回線を通じて接続される広域ネットワークで、未登録の不審な発信元からの接続を防ぐための仕組みです。

「ウ」… 不適切。「シングルサインオン」は、一度の認証手続きで複数のサーバやサービスを利用できるようにする仕組みです。

「エ」… 不適切。「バックドア」は、攻撃者が侵入に成功した機器に仕掛ける「裏口」で、次回から簡単に再接続して遠隔操作できるようにする仕掛けです。

令和4年度 問75

バイオメトリクス認証に関する記述として,適切なものはどれか。

| ア | 指紋や静脈を使用した認証は,ショルダーハックなどののぞき見行為によって容易に認証情報が漏えいする。 |

|---|---|

| イ | 装置が大型なので,携帯電話やスマートフォンには搭載できない。 |

| ウ | 筆跡やキーストロークなどの本人の行動的特徴を利用したものも含まれる。 |

| エ | 他人を本人と誤って認証してしまうリスクがない。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証は、一人ずつ異なっている人体の特徴を用いて利用者の識別と認証を行う方式です。

「ア」… 不適切。センサーなどで人体の特徴を読み取るので、パスワードや暗証番号などとは異なり覗き見によって盗み取ることはできません。

「イ」… 不適切。指紋センサーは携帯機器にも搭載されており、顔認証はスマートフォンのカメラでも利用できます。

「ウ」… 正解。筆跡、キーストローク、歩き方(歩容)などは個人ごとに特徴が異なるとされており、こうした動きを利用した認証も実用化されています。

「エ」… 不適切。他人を本人と誤って認識してしまうリスクは存在します。誤って他人を通してしまう率を「他人受入率」(FAR:False Acceptance Rate)と呼び、認証方式やシステムの性能指標の一つとなっています。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証は、一人ずつ異なっている人体の特徴を用いて利用者の識別と認証を行う方式です。

「ア」… 不適切。センサーなどで人体の特徴を読み取るので、パスワードや暗証番号などとは異なり覗き見によって盗み取ることはできません。

「イ」… 不適切。指紋センサーは携帯機器にも搭載されており、顔認証はスマートフォンのカメラでも利用できます。

「ウ」… 正解。筆跡、キーストローク、歩き方(歩容)などは個人ごとに特徴が異なるとされており、こうした動きを利用した認証も実用化されています。

「エ」… 不適切。他人を本人と誤って認識してしまうリスクは存在します。誤って他人を通してしまう率を「他人受入率」(FAR:False Acceptance Rate)と呼び、認証方式やシステムの性能指標の一つとなっています。

令和4年度 問76

情報セキュリティのリスクマネジメントにおけるリスク対応を,リスク回避,リスク共有,リスク低滅及びリスク保有の四つに分類するとき,情報漏えい発生時の損害に備えてサイバー保険に入ることはどれに分類されるか。

| ア | リスク回避 |

|---|---|

| イ | リスク共有 |

| ウ | リスク低減 |

| エ | リスク保有 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

サイバー保険を含む保険の仕組みは、対価を払って他社(保険者)にリスクの一部を移すものです。リスクが損害として顕在化したときは、契約に従って保険金を受け取り、損害を保険者に肩代わりしてもらうことができます。正解は「イ」です。

「ア」の「リスク回避」は、事業を中止するなど、リスクの原因自体を消し去ってしまう措置を指します。

「ウ」の「リスク低減」は、データのバックアップを取るなど、損害の確率や程度を下げる措置を指します。

「エ」の「リスク保有」は、確率が極めて低い場合などに、何もせずリスクを甘んじて受け入れることを指します。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

サイバー保険を含む保険の仕組みは、対価を払って他社(保険者)にリスクの一部を移すものです。リスクが損害として顕在化したときは、契約に従って保険金を受け取り、損害を保険者に肩代わりしてもらうことができます。正解は「イ」です。

「ア」の「リスク回避」は、事業を中止するなど、リスクの原因自体を消し去ってしまう措置を指します。

「ウ」の「リスク低減」は、データのバックアップを取るなど、損害の確率や程度を下げる措置を指します。

「エ」の「リスク保有」は、確率が極めて低い場合などに、何もせずリスクを甘んじて受け入れることを指します。

令和4年度 問82

A社では,従業員の利用者IDとパスワードを用いて社内システムの利用者認証を行っている。セキュリティを強化するために,このシステムに新たな認証機能を一つ追加することにした。認証機能 a〜c のうち,このシステムに追加することによって,二要素認証になる機能だけを全て挙げたものはどれか。

a A社の従業員証として本人に支給しているICカードを読み取る認証

b あらかじめシステムに登録しておいた本人しか知らない秘密の質問に対する答えを入力させる認証

c あらかじめシステムに登録しておいた本人の顔の特徴と,認証時にカメラで読み取った顔の特徴を照合する認証

a A社の従業員証として本人に支給しているICカードを読み取る認証

b あらかじめシステムに登録しておいた本人しか知らない秘密の質問に対する答えを入力させる認証

c あらかじめシステムに登録しておいた本人の顔の特徴と,認証時にカメラで読み取った顔の特徴を照合する認証

| ア | a |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b,c |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

多要素認証は、「本人が知っていること」(知識情報)と「身体的特徴」(生体情報)、「知っていること」と「持っているもの」(所持情報)といったように、性質の異なる認証方式を複数組み合わせることを言います。

a … 適切。ICカードは所持情報に当たるので、知識情報のパスワードと合わせて二要素認証になります。

b … 不適切。秘密の質問は知識情報に当たるので、パスワードと同じ方式となり二要素認証になりません。

c … 適切。顔認証は生体情報を利用するので、知識情報のパスワードと合わせて二要素認証になります。

「a」と「c」が該当しますので、これを組み合わせた「ウ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

多要素認証は、「本人が知っていること」(知識情報)と「身体的特徴」(生体情報)、「知っていること」と「持っているもの」(所持情報)といったように、性質の異なる認証方式を複数組み合わせることを言います。

a … 適切。ICカードは所持情報に当たるので、知識情報のパスワードと合わせて二要素認証になります。

b … 不適切。秘密の質問は知識情報に当たるので、パスワードと同じ方式となり二要素認証になりません。

c … 適切。顔認証は生体情報を利用するので、知識情報のパスワードと合わせて二要素認証になります。

「a」と「c」が該当しますので、これを組み合わせた「ウ」が正解です。

令和4年度 問85

情報セキュリティポリシーを,基本方針,対策基準,実施手順の三つの文書で構成したとき,これらに関する説明のうち,適切なものはどれか。

| ア | 基本方針は,対策基準や実施手順を定めるためのトップマネジメントの意思を示したものである。 |

|---|---|

| イ | 実施手順は,基本方針と対策基準を定めるために実施した作業の手順を記録したものである。 |

| ウ | 対策基準は,ISMSに準拠した情報セキュリティポリシーを策定するための文書の基準を示したものである。 |

| エ | 対策基準は,情報セキュリティ事故が発生した後の対策を実施手順よりも詳しく記述したものである。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「ア」… 正解。基本方針は、対策基準や実施手順を定めるためのトップマネジメントの意思を示すものです。

「イ」… 不適切。実施手順は、基本方針や対策基準を策定するために実施した作業の手順を記録したものではなく、基本方針や対策基準に基づいて実際に行うべき手順を示すものです。

「ウ」… 不適切。対策基準は情報セキュリティポリシーを策定するための文書の基準を示すものではなく、基本方針に基づいて組織内でどのような対策を行うのか全体的なルールを示すものです。

「エ」… 不適切。対策基準はセキュリティ対策に関する基準を示すものであり、情報セキュリティ事故が発生した後の対策は実施手順に詳述されるべき内容です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「ア」… 正解。基本方針は、対策基準や実施手順を定めるためのトップマネジメントの意思を示すものです。

「イ」… 不適切。実施手順は、基本方針や対策基準を策定するために実施した作業の手順を記録したものではなく、基本方針や対策基準に基づいて実際に行うべき手順を示すものです。

「ウ」… 不適切。対策基準は情報セキュリティポリシーを策定するための文書の基準を示すものではなく、基本方針に基づいて組織内でどのような対策を行うのか全体的なルールを示すものです。

「エ」… 不適切。対策基準はセキュリティ対策に関する基準を示すものであり、情報セキュリティ事故が発生した後の対策は実施手順に詳述されるべき内容です。

令和4年度 問86

| ア | 受容基準と比較できるように,各リスクのレベルを決定する必要がある。 |

|---|---|

| イ | 全ての情報資産を分析の対象にする必要がある。 |

| ウ | 特定した全てのリスクについて,同じ分析技法を用いる必要がある。 |

| エ | リスクが受容可能かどうかを決定する必要がある。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメントは、情報セキュリティにおけるリスクを管理するための重要なプロセスです。一般的に次の3つのプロセスを順番に実施します。

① リスク特定:潜在的なリスクを識別し、どの情報資産が脅威にさらされる可能性があるかを明確にします。

② リスク分析:特定されたリスクの発生確率や影響度を分析し、リスクのレベルを評価します。

③ リスク評価:分析結果に基づいてリスクが許容可能かどうかを判断し、必要な対策を決定します。

「ア」… 正解。リスク分析の段階では、各リスクのレベル(例えば、影響度や発生確率)を決定し、それを受容基準と比較する必要があります。受容基準は、リスクがどの程度まで受け入れ可能かを示す基準です。

「イ」… 不適切。リスク分析の対象はすべての情報資産に対して行う必要はありません。リスク分析は、特に重要な情報資産や、リスクが大きいと思われる資産に対して実施することが一般的です。

「ウ」… 不適切。特定したリスクについて同じ分析技法を用いることは必須ではありません。リスク分析には、定性的手法や定量的手法があり、リスクの種類や状況に応じて適切な分析技法を選択することが重要です。

「エ」… 不適切。「リスクが受容可能かどうかを決定する」ことは、リスク評価の段階で行うことであり、リスク分析の段階ではリスクのレベルを決定し、その後、リスク評価で受容可能かどうかを判断します。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメントは、情報セキュリティにおけるリスクを管理するための重要なプロセスです。一般的に次の3つのプロセスを順番に実施します。

① リスク特定:潜在的なリスクを識別し、どの情報資産が脅威にさらされる可能性があるかを明確にします。

② リスク分析:特定されたリスクの発生確率や影響度を分析し、リスクのレベルを評価します。

③ リスク評価:分析結果に基づいてリスクが許容可能かどうかを判断し、必要な対策を決定します。

「ア」… 正解。リスク分析の段階では、各リスクのレベル(例えば、影響度や発生確率)を決定し、それを受容基準と比較する必要があります。受容基準は、リスクがどの程度まで受け入れ可能かを示す基準です。

「イ」… 不適切。リスク分析の対象はすべての情報資産に対して行う必要はありません。リスク分析は、特に重要な情報資産や、リスクが大きいと思われる資産に対して実施することが一般的です。

「ウ」… 不適切。特定したリスクについて同じ分析技法を用いることは必須ではありません。リスク分析には、定性的手法や定量的手法があり、リスクの種類や状況に応じて適切な分析技法を選択することが重要です。

「エ」… 不適切。「リスクが受容可能かどうかを決定する」ことは、リスク評価の段階で行うことであり、リスク分析の段階ではリスクのレベルを決定し、その後、リスク評価で受容可能かどうかを判断します。

令和4年度 問91

ソーシャルエンジニアリングに該当する行為の例はどれか。

| ア | あらゆる文字の組合せを総当たりで機械的に入力することによって,パスワードを見つけ出す。 |

|---|---|

| イ | 肩越しに盗み見して入手したパスワードを利用し,他人になりすましてシステムを不正利用する。 |

| ウ | 標的のサーバに大量のリクエストを送りつけて過負荷状態にすることによって,サービスの提供を妨げる。 |

| エ | プログラムで確保している記憶領域よりも長いデータを入力することによってバッファをあふれさせ,不正にプログラムを実行させる。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ソーシャルエンジニアリングは、標的の個人や組織に物理的に接近あるいは接触し、紙に書かれた重要な情報を盗み見たり、会話を盗み聞きするなど、技術的でないやり方で情報を盗み取る手法です。「イ」が正解です。

「ア」は「総当たり攻撃」(ブルートフォースアタック)の説明です。コンピュータで自動的に実行するためソーシャルエンジニアリングではありません。

「ウ」は「DoS攻撃」の説明です。コンピュータで自動的に実行するためソーシャルエンジニアリングではありません。

「エ」は「バッファオーバーフロー攻撃」の説明です。コンピュータプログラムの振る舞いを利用するもので、ソーシャルエンジニアリングではありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ソーシャルエンジニアリングは、標的の個人や組織に物理的に接近あるいは接触し、紙に書かれた重要な情報を盗み見たり、会話を盗み聞きするなど、技術的でないやり方で情報を盗み取る手法です。「イ」が正解です。

「ア」は「総当たり攻撃」(ブルートフォースアタック)の説明です。コンピュータで自動的に実行するためソーシャルエンジニアリングではありません。

「ウ」は「DoS攻撃」の説明です。コンピュータで自動的に実行するためソーシャルエンジニアリングではありません。

「エ」は「バッファオーバーフロー攻撃」の説明です。コンピュータプログラムの振る舞いを利用するもので、ソーシャルエンジニアリングではありません。

令和4年度 問95

| ア | DoS攻撃 |

|---|---|

| イ | SQLインジェクション |

| ウ | パスワードリスト攻撃 |

| エ | フィッシング |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

何らかの方法で入手したIDとパスワードのリストを用いて、標的のシステムに次々にログインを試みる攻撃を「パスワードリスト攻撃」と言います。同じIDとパスワードの組を使いまわしているユーザーは、標的サービスにセキュリティ上の問題がなくてもアカウントを乗っ取られてしまいます。「ウ」が正解です。

「ア」の「DoS攻撃」は大量のデータを標的に送りつけて麻痺状態に追い込む攻撃です。不正侵入のための手法ではありません。

「イ」の「SQLインジェクション」は入力データに基づいてデータベース操作を行うプログラムに対して、SQL断片を含む文字列を入力して不正な動作を引き起こす攻撃です。

「エ」の「フィッシング」は本物そっくりに似せた偽のWebサイトや案内メールを用意して標的を騙し、パスワードやクレジットカード番号など重要な情報を入力させる攻撃です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

何らかの方法で入手したIDとパスワードのリストを用いて、標的のシステムに次々にログインを試みる攻撃を「パスワードリスト攻撃」と言います。同じIDとパスワードの組を使いまわしているユーザーは、標的サービスにセキュリティ上の問題がなくてもアカウントを乗っ取られてしまいます。「ウ」が正解です。

「ア」の「DoS攻撃」は大量のデータを標的に送りつけて麻痺状態に追い込む攻撃です。不正侵入のための手法ではありません。

「イ」の「SQLインジェクション」は入力データに基づいてデータベース操作を行うプログラムに対して、SQL断片を含む文字列を入力して不正な動作を引き起こす攻撃です。

「エ」の「フィッシング」は本物そっくりに似せた偽のWebサイトや案内メールを用意して標的を騙し、パスワードやクレジットカード番号など重要な情報を入力させる攻撃です。

令和4年度 問100

社内に設置された無線LANネットワークに接続している業務用のPCで,インターネット上のあるWebサイトを閲覧した直後,Webブラウザが突然終了したり,見知らぬファイルが作成されたりするなど,マルウェアに感染した可能性が考えられる事象が発生した。このPCの利用者が最初に取るべき行動として適切なものはどれか。

| ア | Webブラウザを再インストールする。 |

|---|---|

| イ | マルウェア対策ソフトのマルウェア定義ファイルを最新にする。 |

| ウ | 無線LANとの通信を切断し,PCをネットワークから隔離する。 |

| エ | 無線通信の暗号化方式を変更する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

社内LANなどに接続されたパソコンなどのマルウェア感染が疑われる場合、一刻を争うのは同じネットワーク上の他の機器への感染拡大の防止です。真っ先に通信を遮断し、その後で他の措置を行います。「ウ」が正解です。

「ア」… マルウェアがシステムに感染していたらWebブラウザを再インストールしても駆除できません。

「イ」… マルウェアの検知や駆除よりも他の機器への感染阻止を優先すべきです。

「エ」… マルウェアに感染してしまったら暗号化方式を変更しても特に意味はありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

社内LANなどに接続されたパソコンなどのマルウェア感染が疑われる場合、一刻を争うのは同じネットワーク上の他の機器への感染拡大の防止です。真っ先に通信を遮断し、その後で他の措置を行います。「ウ」が正解です。

「ア」… マルウェアがシステムに感染していたらWebブラウザを再インストールしても駆除できません。

「イ」… マルウェアの検知や駆除よりも他の機器への感染阻止を優先すべきです。

「エ」… マルウェアに感染してしまったら暗号化方式を変更しても特に意味はありません。

令和3年度 問56

| ア | DDoS攻撃 |

|---|---|

| イ | DNSキャッシュポイズニング |

| ウ | SQLインジェクション |

| エ | フィッシング |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

IPアドレスとドメイン名の対応関係を管理するDNSサーバに偽の情報を流し、問い合わせてきた利用者が正しいドメイン名を入力しているのに偽サイトに誘導されてしまう攻撃を「DNSキャッシュポイズニング」と言います。「イ」が正解です。

「ア」の「DDoS攻撃」は、攻撃者が乗っ取った多数の機器を遠隔操作し、一斉に特定のサーバへアクセスを発生させて麻痺状態に追い込む攻撃です。

「ウ」の「SQLインジェクション」は、利用者の入力に基づいてデータベース操作を行うWebサイトなどに、SQLの断片を含む特殊な文字列を入力することで不正な操作を行わせる攻撃です。

「エ」の「フィッシング」は、本物そっくりに作られたWebサイトや案内メールで利用者を騙し、パスワードやクレジットカード番号など重要な情報を入力させて奪い取る攻撃です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

IPアドレスとドメイン名の対応関係を管理するDNSサーバに偽の情報を流し、問い合わせてきた利用者が正しいドメイン名を入力しているのに偽サイトに誘導されてしまう攻撃を「DNSキャッシュポイズニング」と言います。「イ」が正解です。

「ア」の「DDoS攻撃」は、攻撃者が乗っ取った多数の機器を遠隔操作し、一斉に特定のサーバへアクセスを発生させて麻痺状態に追い込む攻撃です。

「ウ」の「SQLインジェクション」は、利用者の入力に基づいてデータベース操作を行うWebサイトなどに、SQLの断片を含む特殊な文字列を入力することで不正な操作を行わせる攻撃です。

「エ」の「フィッシング」は、本物そっくりに作られたWebサイトや案内メールで利用者を騙し、パスワードやクレジットカード番号など重要な情報を入力させて奪い取る攻撃です。

令和3年度 問58

サーバルームへの共連れによる不正入室を防ぐ物理的セキュリティ対策の例として,適切なものはどれか。

| ア | サークル型のセキュリティゲートを設置する。 |

|---|---|

| イ | サーバの入ったラックを施錠する。 |

| ウ | サーバルーム内にいる間は入室証を着用するルールとする。 |

| エ | サーバルームの入り口に入退室管理簿を置いて記録させる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「共連れ」とは、正規の入館者や入室者のすぐ後ろを歩くなどして、扉が閉まる前に入り込む不正入場の手法です。入口に、内部が一人分の広さしかなく、一度に片側しか開かない密閉型のゲートを設置することで、強制的に一人ずつ入場させることができるようになります。正解は「ア」です。

「イ」… ラックを施錠しても入室は防げません。

「ウ」… 入室そのものは防げないうえ、正規の入館者が共犯者で、他に室内に誰もいない場合は効果がありません。

「エ」… 不正入館者が馬鹿正直に管理簿に記載することは期待できません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「共連れ」とは、正規の入館者や入室者のすぐ後ろを歩くなどして、扉が閉まる前に入り込む不正入場の手法です。入口に、内部が一人分の広さしかなく、一度に片側しか開かない密閉型のゲートを設置することで、強制的に一人ずつ入場させることができるようになります。正解は「ア」です。

「イ」… ラックを施錠しても入室は防げません。

「ウ」… 入室そのものは防げないうえ、正規の入館者が共犯者で、他に室内に誰もいない場合は効果がありません。

「エ」… 不正入館者が馬鹿正直に管理簿に記載することは期待できません。

令和3年度 問60

| ア | 画面に表示されたゆがんだ文字列の画像を読み取って入力した後,利用者IDとパスワードを入力することによって認証を行える。 |

|---|---|

| イ | サーバ室への入室時と退室時に生体認証を行い,認証によって入室した者だけが退室の認証を行える。 |

| ウ | 利用者IDとパスワードを入力して認証を行った後,秘密の質問への答えを入力することによってログインできる。 |

| エ | 利用者IDの入力画面へ利用者IDを入力するとパスワードの入力画面に切り替わり,パスワードを入力することによってログインできる。 |

令和3年度 問61

| ア | NFC |

|---|---|

| イ | PCI DSS |

| ウ | PCI Express |

| エ | RFID |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

クレジット決済などに使う情報を安全に取り扱うために業界団体が策定した規格を「PCI DSS」(Payment Card Industry Data Security Standard)と言います。「イ」が正解です。

「ア」の「NFC」(Near Field Communication)は、10cm程度までの極めて近い距離で無線通信を行う規格です。非接触ICカードなどに用いられています。

「ウ」の「PCI Express」は、据え置き型筐体のパソコンやサーバなどに拡張カードを追加するための技術仕様を定めた規格です。PCIは「Peripheral Component Interconnect」(周辺機器相互接続)の略で、「PCI DSS」の「Payment Card Industry」(支払いカード産業)とは異なります。

「エ」の「RFID」は、識別番号などを記録した微細なICチップをタグなどに埋め込んで物品に添付し、検知器などと無線通信することにより個体識別や所在管理、移動追跡などを行う仕組みです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

クレジット決済などに使う情報を安全に取り扱うために業界団体が策定した規格を「PCI DSS」(Payment Card Industry Data Security Standard)と言います。「イ」が正解です。

「ア」の「NFC」(Near Field Communication)は、10cm程度までの極めて近い距離で無線通信を行う規格です。非接触ICカードなどに用いられています。

「ウ」の「PCI Express」は、据え置き型筐体のパソコンやサーバなどに拡張カードを追加するための技術仕様を定めた規格です。PCIは「Peripheral Component Interconnect」(周辺機器相互接続)の略で、「PCI DSS」の「Payment Card Industry」(支払いカード産業)とは異なります。

「エ」の「RFID」は、識別番号などを記録した微細なICチップをタグなどに埋め込んで物品に添付し、検知器などと無線通信することにより個体識別や所在管理、移動追跡などを行う仕組みです。

令和3年度 問63

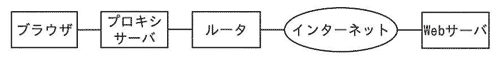

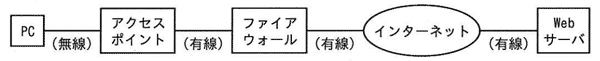

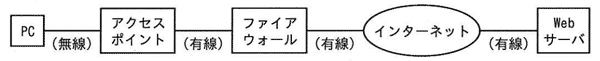

PCやスマートフォンのブラウザから無線LANのアクセスポイントを経由して,インターネット上のWebサーバにアクセスする。このときの通信の暗号化に利用するSSL/TLSとWPA2に関する記述のうち,適切なものはどれか。

| ア | SSL/TLSの利用の有無にかかわらず,WPA2を利用することによって,ブラウザとWebサーバ間の通信を暗号化できる。 |

|---|---|

| イ | WPA2の利用の有無にかかわらず,SSL/TLSを利用することによって,ブラウザとWebサーバ間の通信を暗号化できる。 |

| ウ | ブラウザとWebサーバ間の通信を暗号化するためには,PCの場合はSSL/TLSを利用し,スマートフォンの場合はWPA2を利用する。 |

| エ | ブラウザとWebサーバ間の通信を暗号化するためには,PCの場合はWPA2を利用し,スマートフォンの場合はSSL/TLSを利用する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

無線LANのアクセスポイントと端末の間の通信を暗号化するのがWPA2の役割で、端末上のWebブラウザをインターネット上のWebサーバの間のHTTP通信を暗号化するのがSSL/TLSの役割です。

「ア」… 不適切。SSL/TLSを使わない場合、アクセスポイントとWebサーバの間は暗号化されません。

「イ」… 正解。SSL/TLSはブラウザとサーバの間の経路をすべて暗号化するので、WPA2がなくても暗号化はされています。

「ウ」… 不適切。スマートフォンでもWebブラウザとWebサーバの間の暗号化にはSSL/TLSを使います。

「エ」… 不適切。パソコンでもWebブラウザとWebサーバの間の暗号化にはSSL/TLSを使います。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

無線LANのアクセスポイントと端末の間の通信を暗号化するのがWPA2の役割で、端末上のWebブラウザをインターネット上のWebサーバの間のHTTP通信を暗号化するのがSSL/TLSの役割です。

「ア」… 不適切。SSL/TLSを使わない場合、アクセスポイントとWebサーバの間は暗号化されません。

「イ」… 正解。SSL/TLSはブラウザとサーバの間の経路をすべて暗号化するので、WPA2がなくても暗号化はされています。

「ウ」… 不適切。スマートフォンでもWebブラウザとWebサーバの間の暗号化にはSSL/TLSを使います。

「エ」… 不適切。パソコンでもWebブラウザとWebサーバの間の暗号化にはSSL/TLSを使います。

令和3年度 問65

シャドーITの例として,適切なものはどれか。

| ア | 会社のルールに従い,災害時に備えて情報システムの重要なデータを遠隔地にバックアップした。 |

|---|---|

| イ | 他の社員がパスワードを入力しているところをのぞき見て入手したパスワードを使って,情報システムにログインした。 |

| ウ | 他の社員にPCの画面をのぞかれないように,離席する際にスクリーンロックを行った。 |

| エ | データ量が多く電子メールで送れない業務で使うファイルを,会社が許可していないオンラインストレージサービスを利用して取引先に送付した。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

企業などの情報システム部門が存在を把握しておらず、利用部門や従業員が勝手に導入して使用しているIT機器やソフトウェア、ネットサービスなどを総称して「シャドーIT」と言います。

「ア」… 不適切。「遠隔地バックアップ」の説明です。会社のルールに従って行っているのでシャドーITではありません。

「イ」… 不適切。「ソーシャルエンジニアリング」の説明です。攻撃手法でありシャドーITではありません。

「ウ」… 不適切。「クリアスクリーン」の説明です。セキュリティ施策でありシャドーITではありません。

「エ」… 正解。会社側が把握していないオンラインストレージを利用して外部と大容量ファイルをやり取りするのはシャドーITの例です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

企業などの情報システム部門が存在を把握しておらず、利用部門や従業員が勝手に導入して使用しているIT機器やソフトウェア、ネットサービスなどを総称して「シャドーIT」と言います。

「ア」… 不適切。「遠隔地バックアップ」の説明です。会社のルールに従って行っているのでシャドーITではありません。

「イ」… 不適切。「ソーシャルエンジニアリング」の説明です。攻撃手法でありシャドーITではありません。

「ウ」… 不適切。「クリアスクリーン」の説明です。セキュリティ施策でありシャドーITではありません。

「エ」… 正解。会社側が把握していないオンラインストレージを利用して外部と大容量ファイルをやり取りするのはシャドーITの例です。

令和3年度 問67

ISMSにおける情報セキュリティに関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

情報セキュリティとは,情報の機密性,完全性及び [ a ] を維持することである。さらに,真正性,責任追跡性,否認防止, [ b ] などの特性を維持することを含める場合もある。

情報セキュリティとは,情報の機密性,完全性及び [ a ] を維持することである。さらに,真正性,責任追跡性,否認防止, [ b ] などの特性を維持することを含める場合もある。

| a | b | |

| ア | 可用性 | 信頼性 |

| イ | 可用性 | 保守性 |

| ウ | 保全性 | 信頼性 |

| エ | 保全性 | 保守性 |

令和3年度 問68

| ア | S/MIMEを利用して電子メールを暗号化する。 |

|---|---|

| イ | SSL/TLSを利用してプロバイダのメールサーバとの通信を暗号化する。 |

| ウ | WPA2を利用して通信を暗号化する。 |

| エ | パスワードで保護されたファイルを電子メールに添付して送信した後,別の電子メールでパスワードを相手に知らせる。 |

令和3年度 問69

バイオメトリクス認証における認証精度に関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

バイオメトリクス認証において,誤って本人を拒否する確率を本人拒否率といい,誤って他人を受け入れる確率を他人受入率という。また,認証の装置又はアルゴリズムが生体情報を認識できない割合を未対応率という。

認証精度の設定において, [ a ] が低くなるように設定すると利便性が高まり, [ b ] が低くなるように設定すると安全性が高まる。

バイオメトリクス認証において,誤って本人を拒否する確率を本人拒否率といい,誤って他人を受け入れる確率を他人受入率という。また,認証の装置又はアルゴリズムが生体情報を認識できない割合を未対応率という。

認証精度の設定において, [ a ] が低くなるように設定すると利便性が高まり, [ b ] が低くなるように設定すると安全性が高まる。

| a | b | |

| ア | 他人受入率 | 本人拒否率 |

| イ | 他人受入率 | 未対応率 |

| ウ | 本人拒否率 | 他人受入率 |

| エ | 未対応率 | 本人拒否率 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証は、個人ごとに異なる人体の特徴を認証に利用する技術です。指紋や手のひらの静脈、虹彩、顔貌などが用いられます。完璧な識別は難しく、一定の確率で他人を本人と誤認識したり、本人を本人と認識できなかったりします。

利便性を高めるには、本人を誤って拒否する確率を下げれば良いので、[ a ] は「本人拒否率」です。ただし、これを下げると他人を誤って受け入れてしまう確率が上がり、安全性が損なわれる場合があります。

一方、安全性を高めるには、他人を誤って受け入れてしまう確率を下げれば良いので、[ b ] は「他人受入率」です。ただし、これを下げると本人を誤って拒否してしまう確率が上がり、利便性が損なわれる場合があります。

これらを組み合わせた「ウ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証は、個人ごとに異なる人体の特徴を認証に利用する技術です。指紋や手のひらの静脈、虹彩、顔貌などが用いられます。完璧な識別は難しく、一定の確率で他人を本人と誤認識したり、本人を本人と認識できなかったりします。

利便性を高めるには、本人を誤って拒否する確率を下げれば良いので、[ a ] は「本人拒否率」です。ただし、これを下げると他人を誤って受け入れてしまう確率が上がり、安全性が損なわれる場合があります。

一方、安全性を高めるには、他人を誤って受け入れてしまう確率を下げれば良いので、[ b ] は「他人受入率」です。ただし、これを下げると本人を誤って拒否してしまう確率が上がり、利便性が損なわれる場合があります。

これらを組み合わせた「ウ」が正解です。

令和3年度 問73

| ア | IoTデバイスとIoTサーバ間の通信を暗号化する。 |

|---|---|

| イ | IoTデバイス内のデータを,暗号鍵を内蔵するセキュリティチップを使って暗号化する。 |

| ウ | IoTデバイスに最新のセキュリティパッチを速やかに適用する。 |

| エ | IoTデバイスへのログインパスワードを初期値から変更する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

耐タンパ性とは、機器やソフトウェアなどが、外部から内部構造や記録されたデータなどを解析、読み取り、改竄されにくいようになっている状態を指します。

「ア」… 不適切。外部との通信を暗号化しても、盗まれた装置から直にデータを読み取ることは防げません。

「イ」… 正解。内部のデータを暗号化して保存すれば、盗まれた場合に読み取られにくくなり、耐タンパ性が向上します。

「ウ」… 不適切。内部のソフトウェアやファームウェアに脆弱性がなくても、盗まれた装置から直にデータを読み取ることは防げません。

「エ」… 不適切。適切な認証、アクセス制御を行っても、盗まれた装置から直にデータを読み取ることは防げません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

耐タンパ性とは、機器やソフトウェアなどが、外部から内部構造や記録されたデータなどを解析、読み取り、改竄されにくいようになっている状態を指します。

「ア」… 不適切。外部との通信を暗号化しても、盗まれた装置から直にデータを読み取ることは防げません。

「イ」… 正解。内部のデータを暗号化して保存すれば、盗まれた場合に読み取られにくくなり、耐タンパ性が向上します。

「ウ」… 不適切。内部のソフトウェアやファームウェアに脆弱性がなくても、盗まれた装置から直にデータを読み取ることは防げません。

「エ」… 不適切。適切な認証、アクセス制御を行っても、盗まれた装置から直にデータを読み取ることは防げません。

令和3年度 問75

| ア | a,b,c |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | c,d |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

業務に用いるデータベース管理システム(DBMS)には、利用者のアクセス権の管理機能、障害発生時の回復機能、複数プロセスの同時実行制御機能などが備わっています。一方、外部からの不審な通信を遮断するファイアウォール機能は通常は備わっていません。「a」「b」「c」を組み合わせた「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

業務に用いるデータベース管理システム(DBMS)には、利用者のアクセス権の管理機能、障害発生時の回復機能、複数プロセスの同時実行制御機能などが備わっています。一方、外部からの不審な通信を遮断するファイアウォール機能は通常は備わっていません。「a」「b」「c」を組み合わせた「ア」が正解です。

令和3年度 問76

IoTデバイス群とそれを管理するIoTサーバで構成されるIoTシステムがある。全てのIoTデバイスは同一の鍵を用いて通信の暗号化を行い,IoTサーバではIoTデバイスがもつ鍵とは異なる鍵で通信の復号を行うとき,この暗号技術はどれか。

| ア | 共通鍵暗号方式 |

|---|---|

| イ | 公開鍵暗号方式 |

| ウ | ハッシュ関数 |

| エ | ブロックチェーン |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

対になる2つの鍵の片方で暗号化、もう一方で復号を行う暗号方式を「公開鍵暗号方式」と言います。「イ」が正解です。この例では、各デバイスはサーバの公開鍵を取り寄せて暗号化を行ってサーバへ送り、サーバは受け取った暗号を自身の秘密鍵で復号しています。

「ア」の「共通鍵暗号方式」は、暗号化にも復号にも同じ暗号鍵を用いる方式です。デバイスとサーバは異なる鍵を使用しているため当てはまりません。

「イ」の「ハッシュ関数」は、任意の長さの元のデータから、規則性のない短い一定の長さのデータを得る計算法です。これ自体は暗号方式ではありません。

「ウ」の「ブロックチェーン」は、一定の形式や内容のデータの塊を改竄困難な形で時系列に連結していく技術です。これ自体は暗号方式ではありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

対になる2つの鍵の片方で暗号化、もう一方で復号を行う暗号方式を「公開鍵暗号方式」と言います。「イ」が正解です。この例では、各デバイスはサーバの公開鍵を取り寄せて暗号化を行ってサーバへ送り、サーバは受け取った暗号を自身の秘密鍵で復号しています。

「ア」の「共通鍵暗号方式」は、暗号化にも復号にも同じ暗号鍵を用いる方式です。デバイスとサーバは異なる鍵を使用しているため当てはまりません。

「イ」の「ハッシュ関数」は、任意の長さの元のデータから、規則性のない短い一定の長さのデータを得る計算法です。これ自体は暗号方式ではありません。

「ウ」の「ブロックチェーン」は、一定の形式や内容のデータの塊を改竄困難な形で時系列に連結していく技術です。これ自体は暗号方式ではありません。

令和3年度 問77

PDCAモデルに基づいてISMSを運用している組織の活動において,リスクマネジメントの活動状況の監視の結果などを受けて,是正や改善措置を決定している。この作業は,PDCAモデルのどのプロセスで実施されるか。

| ア | P |

|---|---|

| イ | D |

| ウ | C |

| エ | A |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。是正や改善措置の決定は最後の「A」(Action)で行われる取り組みです。「エ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

PDCAモデルは、活動を計画(Plan)→実行(Do)→評価(Check)→改善(Action)を一つの周期とする反復的な取り組みとして展開する手法です。是正や改善措置の決定は最後の「A」(Action)で行われる取り組みです。「エ」が正解です。

令和3年度 問79

中小企業の情報セキュリティ対策普及の加速化に向けて,IPAが創設した制度である“SECURITY ACTION”に関する記述のうち,適切なものはどれか。

| ア | ISMS認証取得に必要な費用の一部を国が補助する制度 |

|---|---|

| イ | 営利を目的としている組織だけを対象とした制度 |

| ウ | 情報セキュリティ対策に取り組むことを自己宣言する制度 |

| エ | 情報セキュリティ対策に取り組んでいることを第三者が認定する制度 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「SECURITY ACTION」は中小企業などが公開されているチェックリストなどに基づいてセキュリティ診断を行い、対策に取り組んでいることを自己宣言する制度です。「ウ」が正解です。

「ア」… 補助金を支給する制度ではありません。

「イ」… 学校法人やNPO法人など非営利団体が取り組んでも構いません。

「エ」… 第三者が認定する制度ではありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「SECURITY ACTION」は中小企業などが公開されているチェックリストなどに基づいてセキュリティ診断を行い、対策に取り組んでいることを自己宣言する制度です。「ウ」が正解です。

「ア」… 補助金を支給する制度ではありません。

「イ」… 学校法人やNPO法人など非営利団体が取り組んでも構いません。

「エ」… 第三者が認定する制度ではありません。

令和3年度 問81

J-CRATに関する記述として,適切なものはどれか。

| ア | 企業などに対して,24時間体制でネットワークやデバイスを監視するサービスを提供する。 |

|---|---|

| イ | コンピュータセキュリティに関わるインシデントが発生した組織に赴いて,自らが主体となって対応の方針や手順の策定を行う。 |

| ウ | 重工,重電など,重要インフラで利用される機器の製造業者を中心に,サイバ一攻撃に関する情報共有と早期対応の場を提供する。 |

| エ | 相談を受けた組織に対して,標的型サイバー攻撃の被害低減と攻撃の連鎖の遮断を支援する活動を行う。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「J-CRAT」は「サイバーレスキュー隊」とも呼ばれ、サイバー攻撃を受けた企業や公的機関などからの相談を受け付け、被害の拡大防止のための支援活動を行う組織です。情報処理推進機構(IPA)内の部局として運営されています。「エ」が正解です。

「ア」は「SOCサービス」(Security Operation Center)の説明です。

「イ」は「CSIRT」(Computer Security Incident Response Team)の説明です。

「ウ」は「J-CSIP」(サイバー情報共有イニシアティブ)の説明です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「J-CRAT」は「サイバーレスキュー隊」とも呼ばれ、サイバー攻撃を受けた企業や公的機関などからの相談を受け付け、被害の拡大防止のための支援活動を行う組織です。情報処理推進機構(IPA)内の部局として運営されています。「エ」が正解です。

「ア」は「SOCサービス」(Security Operation Center)の説明です。

「イ」は「CSIRT」(Computer Security Incident Response Team)の説明です。

「ウ」は「J-CSIP」(サイバー情報共有イニシアティブ)の説明です。

令和3年度 問85

| ア | ESSID |

|---|---|

| イ | MACアドレスフィルタリング |

| ウ | VPN |

| エ | WPA2 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

Wi-FiやEthernetで通信を行う機器には、工場出荷時に物理的に書き込まれた固有の番号があり、これを用いてネットワーク内での機器の識別や指定を行っています。これを「MACアドレス」と言い、これを用いて接続制限を行う仕組みを「MACアドレスフィルタリング」と言います。「イ」が正解です。

「ア」の「ESSID」はWi-Fiにおけるアクセスポイントの識別名で、これ自体は接続制限の仕組みではありません。

「ウ」の「VPN」は広域回線網の中に暗号化された伝送経路を構築し、遠隔地の拠点間で仮想的な構内ネットワークを構成する技術を指します。

「エ」の「WPA2」はWi-Fiにおける認証と暗号化の規格です。端末の識別情報に基づいて接続制限を行う機能はありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

Wi-FiやEthernetで通信を行う機器には、工場出荷時に物理的に書き込まれた固有の番号があり、これを用いてネットワーク内での機器の識別や指定を行っています。これを「MACアドレス」と言い、これを用いて接続制限を行う仕組みを「MACアドレスフィルタリング」と言います。「イ」が正解です。

「ア」の「ESSID」はWi-Fiにおけるアクセスポイントの識別名で、これ自体は接続制限の仕組みではありません。

「ウ」の「VPN」は広域回線網の中に暗号化された伝送経路を構築し、遠隔地の拠点間で仮想的な構内ネットワークを構成する技術を指します。

「エ」の「WPA2」はWi-Fiにおける認証と暗号化の規格です。端末の識別情報に基づいて接続制限を行う機能はありません。

令和3年度 問88

| ア | リスク対応 |

|---|---|

| イ | リスク特定 |

| ウ | リスク評価 |

| エ | リスク分析 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメント(risk assessment)とは、企業などで組織的に取り組む将来のリスクに備えるための準備活動のことです。ISMSの定める標準的な手法では、「リスク特定」→「リスク分析」→「リスク評価」の各工程をこの順番で行います。最初に行うのはリスク特定なので「イ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメント(risk assessment)とは、企業などで組織的に取り組む将来のリスクに備えるための準備活動のことです。ISMSの定める標準的な手法では、「リスク特定」→「リスク分析」→「リスク評価」の各工程をこの順番で行います。最初に行うのはリスク特定なので「イ」が正解です。

令和3年度 問91

次の作業 a~d のうち,リスクマネジメントにおける,リスクアセスメントに含まれるものだけを全て挙げたものはどれか。

a 脅威や脆弱性などを使って,リスクレベルを決定する。

b リスクとなる要因を特定する。

c リスクに対してどのように対応するかを決定する。

d リスクについて対応する優先順位を決定する。

a 脅威や脆弱性などを使って,リスクレベルを決定する。

b リスクとなる要因を特定する。

c リスクに対してどのように対応するかを決定する。

d リスクについて対応する優先順位を決定する。

| ア | a,b |

|---|---|

| イ | a,b,d |

| ウ | a,c,d |

| エ | c,d |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメントはリスクを特定し、そのリスクの影響や発生確率を評価し、リスクのレベルを決定する活動です。

「a」… 含まれます。リスクを定量的・定性的に評価し、そのリスクレベルを決定します。この作業はリスク評価の一環です。

「b」… 含まれます。リスクアセスメントの初期段階では、リスクの要因(脅威や脆弱性)を特定することが重要です。

「c」… 含まれません。この作業はリスク対応の一部です。リスクアセスメントの後に行うべきプロセスで、リスクを避ける、軽減する、受け入れる、または転嫁する方法を決定します。

「d」… 含まれます。リスクを評価し、そのリスクの影響度や発生確率に基づいて、リスク対応の優先順位を決定することが必要です。

「a」「b」「d」が含まれるので「イ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメントはリスクを特定し、そのリスクの影響や発生確率を評価し、リスクのレベルを決定する活動です。

「a」… 含まれます。リスクを定量的・定性的に評価し、そのリスクレベルを決定します。この作業はリスク評価の一環です。

「b」… 含まれます。リスクアセスメントの初期段階では、リスクの要因(脅威や脆弱性)を特定することが重要です。

「c」… 含まれません。この作業はリスク対応の一部です。リスクアセスメントの後に行うべきプロセスで、リスクを避ける、軽減する、受け入れる、または転嫁する方法を決定します。

「d」… 含まれます。リスクを評価し、そのリスクの影響度や発生確率に基づいて、リスク対応の優先順位を決定することが必要です。

「a」「b」「d」が含まれるので「イ」が正解です。

令和3年度 問94

| ア | RAT |

|---|---|

| イ | VPN |

| ウ | デバイスドライバ |

| エ | ランサムウェア |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

攻撃者が不正アクセスやマルウェアによって乗っ取りに成功したパソコンやサーバに、遠隔からの操作を受け付けるためのツールを導入することがあります。このようなツールを「RAT」(Remote Access Tool)と言います。「ア」が正解です。

「イ」の「VPN」(Virtual Private Network)は、広域回線網の中に暗号化された伝送経路を構築し、拠点間を結んで仮想的な構内ネットワークを構成したものを指します。

「ウ」の「デバイスドライバ」は、コンピュータに装着した部品や周辺機器を制御するためにOSに組み込まれるプログラムです。

「エ」の「ランサムウェア」は、マルウェアの一種で、感染したコンピュータのストレージを暗号化するなどして、解除のために攻撃者への身代金の支払いを要求するものです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

攻撃者が不正アクセスやマルウェアによって乗っ取りに成功したパソコンやサーバに、遠隔からの操作を受け付けるためのツールを導入することがあります。このようなツールを「RAT」(Remote Access Tool)と言います。「ア」が正解です。

「イ」の「VPN」(Virtual Private Network)は、広域回線網の中に暗号化された伝送経路を構築し、拠点間を結んで仮想的な構内ネットワークを構成したものを指します。

「ウ」の「デバイスドライバ」は、コンピュータに装着した部品や周辺機器を制御するためにOSに組み込まれるプログラムです。

「エ」の「ランサムウェア」は、マルウェアの一種で、感染したコンピュータのストレージを暗号化するなどして、解除のために攻撃者への身代金の支払いを要求するものです。

令和3年度 問96

情報セキュリティ方針に関する記述として,適切なものはどれか。

| ア | 一度定めた内容は,運用が定着するまで変更してはいけない。 |

|---|---|

| イ | 企業が目指す情報セキュリティの理想像を記載し,その理想像に近づくための活動を促す。 |

| ウ | 企業の情報資産を保護するための重要な事項を記載しているので,社外に非公開として厳重に管理する。 |

| エ | 自社の事業内容,組織の特性及び所有する情報資産の特徴を考慮して策定する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「ア」… 不適切。情報セキュリティ方針は、運用の進行に伴い必要に応じて見直し、改善が行われるべきです。

「イ」… 不適切。情報セキュリティ方針は単なる理想像を示すものではなく、実際的で具体的な目標や方針を明確にするものです。

「ウ」… 不適切。基本的には組織内で共有すべきものですが、外部の関係者にも一定程度公開される場合があります。隠さなければならない情報を書くものではありません。

「エ」… 正解。 情報セキュリティ方針は、組織の事業内容や情報資産、組織の特性に合わせて策定するべきです。自社の状況に応じたセキュリティ方針を定めることで、効果的なセキュリティ対策が実施でき、現実的なリスク管理が可能になります。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「ア」… 不適切。情報セキュリティ方針は、運用の進行に伴い必要に応じて見直し、改善が行われるべきです。

「イ」… 不適切。情報セキュリティ方針は単なる理想像を示すものではなく、実際的で具体的な目標や方針を明確にするものです。

「ウ」… 不適切。基本的には組織内で共有すべきものですが、外部の関係者にも一定程度公開される場合があります。隠さなければならない情報を書くものではありません。

「エ」… 正解。 情報セキュリティ方針は、組織の事業内容や情報資産、組織の特性に合わせて策定するべきです。自社の状況に応じたセキュリティ方針を定めることで、効果的なセキュリティ対策が実施でき、現実的なリスク管理が可能になります。

令和3年度 問97

複数のコンピュータが同じ内容のデータを保持し,各コンピュータがデータの正当性を検証して担保することによって,矛盾なくデータを改ざんすることが困難となる,暗号資産の基盤技術として利用されている分散型台帳を実現したものはどれか。

| ア | クラウドコンピューティング |

|---|---|

| イ | ディープラーニング |

| ウ | ブロックチェーン |

| エ | リレーショナルデータベース |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

暗号資産の台帳として用いられる、一定の形式や内容のデータの塊を改竄困難な形で時系列に連結していく技術を「ブロックチェーン」と言います。「ウ」が正解です。

「ア」の「クラウドコンピューティング」は、コンピュータの機能や処理能力、ソフトウェア、データなどをインターネットなどの通信ネットワークを通じてサービスとして呼び出して遠隔から利用する仕組みです。

「イ」の「ディープラーニング」は、機械学習システムの代表であるニューラルネットワークを4層以上で構成し、より高度な知的判断ができるようにしたものです。

「エ」の「リレーショナルデータベース」は、データを行と列の表の形で整理して記録するデータベースです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

暗号資産の台帳として用いられる、一定の形式や内容のデータの塊を改竄困難な形で時系列に連結していく技術を「ブロックチェーン」と言います。「ウ」が正解です。

「ア」の「クラウドコンピューティング」は、コンピュータの機能や処理能力、ソフトウェア、データなどをインターネットなどの通信ネットワークを通じてサービスとして呼び出して遠隔から利用する仕組みです。

「イ」の「ディープラーニング」は、機械学習システムの代表であるニューラルネットワークを4層以上で構成し、より高度な知的判断ができるようにしたものです。

「エ」の「リレーショナルデータベース」は、データを行と列の表の形で整理して記録するデータベースです。

令和3年度 問99

| ア | リスク対応において,リスクへの対応策を分類したものであり,リスクの顕在化に備えて保険を掛けることは,リスク移転に分類される。 |

|---|---|

| イ | リスク特定において,保有資産の使用目的を分類したものであり,マルウェア対策ソフトのような情報セキュリティ対策で使用される資産は,リスク低減に分類される。 |

| ウ | リスク評価において,リスクの評価方法を分類したものであり,管理対象の資産がもつリスクについて,それを回避することが可能かどうかで評価することは,リスク回避に分類される。 |

| エ | リスク分析において,リスクの分析手法を分類したものであり,管理対象の資産がもつ脆弱性を客観的な数値で表す手法は,リスク保有に分類される。 |

令和2年度秋期 問56

| ア | DoS攻撃 |

|---|---|

| イ | SQLインジェクション |

| ウ | 悪意のあるスクリプトの実行 |

| エ | 辞書攻撃 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

HTMLメールはWebページと同じように文字装飾や画像の埋め込み表示などを利用できますが、JavaScriptで動的な処理を実行できるため、悪意のあるスクリプトを実行させられてしまう危険性があります。「ウ」が正解です。

「ア」の「DoS攻撃」は、Webサイトに大量のアクセス要求を送りつけて麻痺状態に陥れる攻撃です。

「イ」の「SQLインジェクション」は、利用者からの入力を受け付けてデータベース操作を行うサーバで、SQL断片を仕込んだ特殊な文字列を入力して不正な動作を引き起こす攻撃です。

「エ」の「辞書攻撃」は、大量の単語やフレーズ、およびそれらの組み合わせをリスト化し、パスワード候補として入力してみる攻撃です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

HTMLメールはWebページと同じように文字装飾や画像の埋め込み表示などを利用できますが、JavaScriptで動的な処理を実行できるため、悪意のあるスクリプトを実行させられてしまう危険性があります。「ウ」が正解です。

「ア」の「DoS攻撃」は、Webサイトに大量のアクセス要求を送りつけて麻痺状態に陥れる攻撃です。

「イ」の「SQLインジェクション」は、利用者からの入力を受け付けてデータベース操作を行うサーバで、SQL断片を仕込んだ特殊な文字列を入力して不正な動作を引き起こす攻撃です。

「エ」の「辞書攻撃」は、大量の単語やフレーズ、およびそれらの組み合わせをリスト化し、パスワード候補として入力してみる攻撃です。

令和2年度秋期 問58

| ア | SQLインジェクション |

|---|---|

| イ | クロスサイトスクリプティング |

| ウ | ショルダーハッキング |

| エ | マクロウイルス |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和2年度秋期 問60

| ア | クリプトジャッキング |

|---|---|

| イ | ソーシャルエンジニアリング |

| ウ | バッファオーバフロー |

| エ | フィッシング |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和2年度秋期 問66

バイオメトリクス認証で利用する身体的特徴に関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

バイオメトリクス認証における本人の身体的特徴としては, [ a ] が難しく, [ b ] が小さいものが優れている。

バイオメトリクス認証における本人の身体的特徴としては, [ a ] が難しく, [ b ] が小さいものが優れている。

| a | b | |

| ア | 偽造 | 経年変化 |

| イ | 偽造 | 個人差 |

| ウ | 判別 | 経年変化 |

| エ | 判別 | 個人差 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和2年度秋期 問68

| ア | 移転 |

|---|---|

| イ | 回避 |

| ウ | 低減 |

| エ | 保有 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和2年度秋期 問69

ISMSの確立,実施,維持及び継続的改善における次の実施項目のうち,最初に行うものはどれか。

| ア | 情報セキュリティリスクアセスメント |

|---|---|

| イ | 情報セキュリティリスク対応 |

| ウ | 内部監査 |

| エ | 利害関係者のニーズと期待の理解 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和2年度秋期 問78

通信プロトコルとしてTCP/IPを用いるVPNには,インターネットを使用するインターネットVPNや通信事業者の独自ネットワークを使用するIP-VPNなどがある。インターネットVPNではできないが,IP-VPNではできることはどれか。

| ア | IP電話を用いた音声通話 |

|---|---|

| イ | 帯域幅などの通信品質の保証 |

| ウ | 盗聴,改ざんの防止 |

| エ | 動画の配信 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和2年度秋期 問82

| ア | サニタイジング |

|---|---|

| イ | ソーシャルエンジニアリング |

| ウ | ゾーニング |

| エ | ハッキング |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和2年度秋期 問84

| ア | 雇用する候補者全員に対する経歴などの確認は,関連する法令,規制及び倫理に従って行う。 |

|---|---|

| イ | 情報セキュリティ違反を犯した従業員に対する正式な懲戒手続を定めて,周知する。 |

| ウ | 組織の確立された方針及び手順に従った情報セキュリティの適用を自社の全ての従業員に要求するが,業務を委託している他社には要求しないようにする。 |

| エ | 退職する従業員に対し,退職後も有効な情報セキュリティに関する責任事項及び義務を定めてその従業員に伝え,退職後もそれを守らせる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和2年度秋期 問85

ファイルサーバに保存されている文書ファイルの内容をPCで直接編集した後,上書き保存しようとしたら「権限がないので保存できません」というメッセージが表示された。この文書ファイルとそれが保存されているフォルダに設定されていた権限の組合せとして,適切なものはどれか。

| ファイル読取り権限 | ファイル書込み権限 | フォルダ読取り権限 | |

| ア | あり | あり | なし |

| イ | あり | なし | あり |

| ウ | なし | あり | なし |

| エ | なし | なし | あり |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和2年度秋期 問86

二要素認証の説明として,最も適切なものはどれか。

| ア | 所有物,記憶及び生体情報の3種類のうちの2種類を使用して認証する方式 |

|---|---|

| イ | 人間の生体器官や筆跡などを使った認証で,認証情報の2か所以上の特徴点を使用して認証する方式 |

| ウ | 文字,数字及び記号のうち2種類以上を組み合わせたパスワードを用いて利用者を認証する方式 |

| エ | 利用者を一度認証することで二つ以上のシステムやサービスなどを利用できるようにする方式 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和2年度秋期 問87

ISMSにおける情報セキュリティに関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

情報セキュリティとは,情報の機密性, [ a ] 及び可用性を維持することである。さらに, [ b ] ,責任追跡性,否認防止,信頼性などの特性を維持することを含める場合もある。

情報セキュリティとは,情報の機密性, [ a ] 及び可用性を維持することである。さらに, [ b ] ,責任追跡性,否認防止,信頼性などの特性を維持することを含める場合もある。

| a | b | |

| ア | 完全性 | 真正性 |

| イ | 完全性 | 保守性 |

| ウ | 保全性 | 真正性 |

| エ | 保全性 | 保守性 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和2年度秋期 問89

| ア | 運用状況の監視や運用結果の測定及び評価で明らかになった不備などについて,見直しと改善策を決定する。 |

|---|---|

| イ | 運用状況の監視や運用結果の測定及び評価を行う。 |

| ウ | セキュリティポリシの策定や組織内の体制の確立,セキュリティポリシで定めた目標を達成するための手順を策定する。 |

| エ | セキュリティポリシの周知徹底やセキュリティ装置の導入などを行い,具体的に運用する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和2年度秋期 問93

| ア | MACアドレスフィルタリングを設定する。 |

|---|---|

| イ | アクセスポイントからのESSID通知を停止する。 |

| ウ | アクセスポイントのESSIDを推定しにくい値に設定する。 |

| エ | セキュリティの設定で,WPA2を選択する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和2年度秋期 問94

IoTデバイス群とそれらを管理するIoTサーバで構成されるIoTシステムがある。このシステムの情報セキュリティにおける①~③のインシデントと,それによって損なわれる,機密性,完全性及び可用性との組合せとして,適切なものはどれか。

〔インシデント〕

① IoTデバイスが,電池切れによって動作しなくなった。

② IoTデバイスとIoTサーバ間の通信を暗号化していなかったので,情報が漏えいした。

③ システムの不具合によって,誤ったデータが記録された。

〔インシデント〕

① IoTデバイスが,電池切れによって動作しなくなった。

② IoTデバイスとIoTサーバ間の通信を暗号化していなかったので,情報が漏えいした。

③ システムの不具合によって,誤ったデータが記録された。

| ① | ② | ③ | |

| ア | 可用性 | 完全性 | 機密性 |

| イ | 可用性 | 機密性 | 完全性 |

| ウ | 完全性 | 可用性 | 機密性 |

| エ | 機密性 | 可用性 | 完全性 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

令和2年度秋期 問97

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 4 |

| エ | 6 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和2年度秋期 問100

電子メールにディジタル署名を付与して送信するとき,信頼できる認証局から発行された電子証明書を使用することに比べて,送信者が自分で作成した電子証明書を使用した場合の受信側のリスクとして,適切なものはどれか。

| ア | 電子メールが正しい相手から送られてきたかどうかが確認できなくなる。 |

|---|---|

| イ | 電子メールが途中で盗み見られている危険性が高まる。 |

| ウ | 電子メールが途中で紛失する危険性が高まる。 |

| エ | 電子メールに文字化けが途中で発生しやすくなる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

令和1年度秋期 問56

| ア | a, b |

|---|---|

| イ | a, b, c |

| ウ | b, c, d |

| エ | c, d |

令和1年度秋期 問59

複数の取引記録をまとめたデータを順次作成するときに,そのデータに直前のデータのハッシュ値を埋め込むことによって,データを相互に関連付け,取引記録を矛盾なく改ざんすることを困難にすることで,データの信頼性を高める技術はどれか。

| ア | LPWA |

|---|---|

| イ | SDN |

| ウ | エッジコンピューティング |

| エ | ブロックチェーン |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

ハッシュ値の性質を利用して、一定の形式や内容のデータの塊を改竄困難な形で時系列に連結していく技術を「ブロックチェーン」と言います。暗号資産の取引履歴を記録した台帳の作成と共有に用いられます。「エ」が正解です。

「ア」の「LPWA」(Low Power Wide Area)は、IoTネットワークで用いられる低消費電力の広域無線通信技術の総称です。

「イ」の「SDN」(Software-Defined Networking)は、ネットワークを構成する通信機器の設定や挙動をソフトウェアによって集中的に制御し、ネットワークの構造や構成、設定などを動的に変更する仕組みです。