ITパスポート過去問集 - 令和4年

問1

著作権及び特許権に関する記述 a〜c のうち,適切なものだけを全て挙げたものはどれか。

a 偶然二つの同じようなものが生み出された場合,発明に伴う特許権は両方に認められるが,著作権は一方の著作者にだけ認められる。

b ソフトウェアの場合,特許権も著作権もソースプログラムリストに対して認められる。

c 特許権の取得には出願と登録が必要だが,著作権は出願や登録の必要はない。

a 偶然二つの同じようなものが生み出された場合,発明に伴う特許権は両方に認められるが,著作権は一方の著作者にだけ認められる。

b ソフトウェアの場合,特許権も著作権もソースプログラムリストに対して認められる。

c 特許権の取得には出願と登録が必要だが,著作権は出願や登録の必要はない。

| ア | a,b |

|---|---|

| イ | b |

| ウ | b,c |

| エ | c |

問2

年齢,性別,家族構成などによって顧客を分類し,それぞれのグループの購買行動を分析することによって,集中すべき顧客層を絞り込むマーケティング戦略として,最も適切なものはどれか。

| ア | サービスマーケティング |

|---|---|

| イ | セグメントマーケティング |

| ウ | ソーシャルマーケティング |

| エ | マスマーケティング |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

解説 :

「ア」… 不適切。「サービスマーケティング」は、サービス業におけるマーケティング戦略を指します。顧客の分類に関するものではではありません。

「イ」… 正解。「セグメントマーケティング」は、市場を複数の顧客グループ(セグメント)に分け、それぞれのグループに対して異なるマーケティング施策を行う戦略です。

「ウ」… 不適切。「ソーシャルマーケティング」は、社会的な利益や価値を推進するマーケティング手法です。企業の利益だけでなく、社会全体の福祉を考えたマーケティング活動(例えば、健康促進や環境保護)を行います。

「エ」… 不適切。「マスマーケティング」は、市場全体を一つの大きなターゲットとみなして、全ての消費者に同じマーケティング活動を行う戦略です。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

解説 :

「ア」… 不適切。「サービスマーケティング」は、サービス業におけるマーケティング戦略を指します。顧客の分類に関するものではではありません。

「イ」… 正解。「セグメントマーケティング」は、市場を複数の顧客グループ(セグメント)に分け、それぞれのグループに対して異なるマーケティング施策を行う戦略です。

「ウ」… 不適切。「ソーシャルマーケティング」は、社会的な利益や価値を推進するマーケティング手法です。企業の利益だけでなく、社会全体の福祉を考えたマーケティング活動(例えば、健康促進や環境保護)を行います。

「エ」… 不適切。「マスマーケティング」は、市場全体を一つの大きなターゲットとみなして、全ての消費者に同じマーケティング活動を行う戦略です。

問3

ゲーム機,家電製品などに搭載されている,ハードウェアの基本的な制御を行うためのソフトウェアはどれか。

| ア | グループウェア |

|---|---|

| イ | シェアウェア |

| ウ | ファームウェア |

| エ | ミドルウェア |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

「ア」… 不適切。「グループウェア」は、組織内で複数のメンバーが共同作業を行うためのソフトウェア群です。例えば、ファイル共有やスケジュール管理、電子メールなど、チームでのコミュニケーションや協働を支援するものです。

「イ」… 不適切。「シェアウェア」は、ソフトウェアのライセンス形態の一つで、製品を一定期間無料で試用でき、使用を続けたい場合に料金を支払う形式です。

「ウ」… 正解。「ファームウェア」は、ハードウェアに組み込まれたソフトウェアであり、ハードウェアの基本的な制御や動作を管理する役割を果たします。

「エ」… 不適切。「ミドルウェア」は、アプリケーションソフトウェアとオペレーティングシステムの間で動作するソフトウェアで、主に異なるシステム間での通信やデータのやり取りを支援する役割を担います。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

「ア」… 不適切。「グループウェア」は、組織内で複数のメンバーが共同作業を行うためのソフトウェア群です。例えば、ファイル共有やスケジュール管理、電子メールなど、チームでのコミュニケーションや協働を支援するものです。

「イ」… 不適切。「シェアウェア」は、ソフトウェアのライセンス形態の一つで、製品を一定期間無料で試用でき、使用を続けたい場合に料金を支払う形式です。

「ウ」… 正解。「ファームウェア」は、ハードウェアに組み込まれたソフトウェアであり、ハードウェアの基本的な制御や動作を管理する役割を果たします。

「エ」… 不適切。「ミドルウェア」は、アプリケーションソフトウェアとオペレーティングシステムの間で動作するソフトウェアで、主に異なるシステム間での通信やデータのやり取りを支援する役割を担います。

問4

ITの活用によって,個人の学習履歴を蓄積,解析し,学習者一人一人の学習進行度や理解度に応じて最適なコンテンツを提供することによって,学習の効率と効果を高める仕組みとして,最も適切なものはどれか。

| ア | アダプティブラーニング |

|---|---|

| イ | タレントマネジメント |

| ウ | ディープラーニング |

| エ | ナレッジマネジメント |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

解説 :

「ア」… 正解。「アダプティブラーニング」は、学習者の進行度や理解度に基づいて、学習コンテンツを個別に調整・提供する教育方法です。ITを活用して学習者一人一人の学習履歴を蓄積し、解析することで、その学習者に最適なコンテンツを提供することができます。

「イ」… 不適切。「タレントマネジメント」は、企業における人材の選定、育成、配置、評価など、従業員の能力やパフォーマンスを管理する仕組みです。

「ウ」… 不適切。「ディープラーニング」は、人工知能(AI)の一分野で、膨大なデータを基に自動的に特徴を学習し、予測や分類を行う技術です。

「エ」… 不適切。「ナレッジマネジメント」は、組織内での知識や情報を効果的に管理し、共有・活用するための手法や仕組みです。

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

解説 :

「ア」… 正解。「アダプティブラーニング」は、学習者の進行度や理解度に基づいて、学習コンテンツを個別に調整・提供する教育方法です。ITを活用して学習者一人一人の学習履歴を蓄積し、解析することで、その学習者に最適なコンテンツを提供することができます。

「イ」… 不適切。「タレントマネジメント」は、企業における人材の選定、育成、配置、評価など、従業員の能力やパフォーマンスを管理する仕組みです。

「ウ」… 不適切。「ディープラーニング」は、人工知能(AI)の一分野で、膨大なデータを基に自動的に特徴を学習し、予測や分類を行う技術です。

「エ」… 不適切。「ナレッジマネジメント」は、組織内での知識や情報を効果的に管理し、共有・活用するための手法や仕組みです。

問5

NDAに関する記述として,最も適切なものはどれか。

| ア | 企業などにおいて,情報システムヘの脅威の監視や分析を行う専門組織 |

|---|---|

| イ | 契約当事者がもつ営業秘密などを特定し,相手の秘密情報を管理する意思を合意する契約 |

| ウ | 提供するサービス内容に関して,サービスの提供者と利用者が合意した,客観的な品質基準の取決め |

| エ | プロジェクトにおいて実施する作業を細分化し,階層構造で整理したもの |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

解説 :

「ア」… 不適切。「SOC」(Security Operation Center)の説明です。

「イ」… 正解。「NDA」(Non-Disclosure Agreement)は、契約当事者が互いに秘密情報を保持する義務を課す契約です。営業秘密やその他の機密情報を相手方に開示し、相手方がその情報を秘密として保持し、無断で使用したり漏らしたりしないことを合意する契約です。

「ウ」… 不適切。「SLA」(Service Level Agreement)の説明です。

「エ」… 不適切。「WBS」(Work Breakdown Structure)の説明です。

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

解説 :

「ア」… 不適切。「SOC」(Security Operation Center)の説明です。

「イ」… 正解。「NDA」(Non-Disclosure Agreement)は、契約当事者が互いに秘密情報を保持する義務を課す契約です。営業秘密やその他の機密情報を相手方に開示し、相手方がその情報を秘密として保持し、無断で使用したり漏らしたりしないことを合意する契約です。

「ウ」… 不適切。「SLA」(Service Level Agreement)の説明です。

「エ」… 不適切。「WBS」(Work Breakdown Structure)の説明です。

問6

自社開発した技術の特許化に関する記述 a〜c のうち,直接的に得られることが期待できる効果として,適切なものだけを全て挙げたものはどれか。

a 当該技術に関連した他社とのアライアンスの際に,有利な条件を設定できる。

b 当該技術の開発費用の一部をライセンスによって回収できる。

c 当該技術を用いた商品や事業に対して,他社の参入を阻止できる。

a 当該技術に関連した他社とのアライアンスの際に,有利な条件を設定できる。

b 当該技術の開発費用の一部をライセンスによって回収できる。

c 当該技術を用いた商品や事業に対して,他社の参入を阻止できる。

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | b,c |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

a … 適切。特許を取得することにより、その技術に関する独占的権利を得ることができます。これにより、他社とのアライアンス(提携や協業)の際に、自社が持つ技術に関して有利な条件を設定することが可能になります。

b … 適切。特許を取得すると、その技術を他社にライセンス供与することが可能になります。ライセンス契約を結ぶことで、ライセンス料を得ることができ、開発にかかった費用を回収することができます。

c … 適切。特許を取得すると、その特許技術に対する独占的権利を得るため、他社が同じ技術を使用して商品を製造・販売することを禁止できます。

いずれも適切なため「ウ」が正解です。

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

a … 適切。特許を取得することにより、その技術に関する独占的権利を得ることができます。これにより、他社とのアライアンス(提携や協業)の際に、自社が持つ技術に関して有利な条件を設定することが可能になります。

b … 適切。特許を取得すると、その技術を他社にライセンス供与することが可能になります。ライセンス契約を結ぶことで、ライセンス料を得ることができ、開発にかかった費用を回収することができます。

c … 適切。特許を取得すると、その特許技術に対する独占的権利を得るため、他社が同じ技術を使用して商品を製造・販売することを禁止できます。

いずれも適切なため「ウ」が正解です。

問7

業務と情報システムを最適にすることを目的に,例えばビジネス,データ,アプリケーション及び技術の四つの階層において,まず現状を把握し,目標とする理想像を設定する。次に現状と理想との乖離を明確にし,目標とする理想像に向けた改善活動を移行計画として定義する。このような最適化の手法として,最も適切なものはどれか。

| ア | BI(Business Intelligence) |

|---|---|

| イ | EA(Enterprise Architecture) |

| ウ | MOT(Management of Technology) |

| エ | SOA(Service Oriented Architecture) |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

解説 :

「ア」… 不適切。「BI」は、企業の意思決定を支援するために、データを収集・分析し、ビジネス上の洞察を得るための手法やツールを指します。

「イ」… 正解。「EA」は、企業全体の情報システムのアーキテクチャを構築する手法であり、ビジネス、データ、アプリケーション、技術の四つの階層を整備することを重視しています。

「ウ」… 不適切。「MOT」は、技術のマネジメントに焦点を当て、技術の導入や活用、技術革新の戦略的管理を行う手法です。

「エ」… 不適切。「SOA」は、システムをサービス単位で構築し、サービス間の連携を強化するアーキテクチャの手法です。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

解説 :

「ア」… 不適切。「BI」は、企業の意思決定を支援するために、データを収集・分析し、ビジネス上の洞察を得るための手法やツールを指します。

「イ」… 正解。「EA」は、企業全体の情報システムのアーキテクチャを構築する手法であり、ビジネス、データ、アプリケーション、技術の四つの階層を整備することを重視しています。

「ウ」… 不適切。「MOT」は、技術のマネジメントに焦点を当て、技術の導入や活用、技術革新の戦略的管理を行う手法です。

「エ」… 不適切。「SOA」は、システムをサービス単位で構築し、サービス間の連携を強化するアーキテクチャの手法です。

問8

| ア | 現行システムの概要 |

|---|---|

| イ | システム再構築の狙い |

| ウ | 新システムに求める要件 |

| エ | 適用可能な技術とその動向 |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

解説 :

「ア」… 不適切。現行システムの概要は、システム再構築の前提として重要な情報ですが、RFIの段階で求める情報としては、新システムの実現イメージを提示してもらうことが主眼です。

「イ」… 不適切。システム再構築の狙いは、システム再構築の目的や目標を明確にするもので重要な情報ですが、RFIの目的はベンダーが新システムの実現イメージを提案できるかどうかを評価することです。

「ウ」… 不適切。新システムに求める要件は、具体的な提案依頼を求めるRFPの段階で提出してもらうもので、RFIで求める情報ではありません。

「エ」… 正解。 適用可能な技術とその動向は、RFIで求める最も適切な情報です。ベンダーに新システムの実現イメージを提示してもらう段階では、技術的な実現可能性を把握することが重要です。

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

解説 :

「ア」… 不適切。現行システムの概要は、システム再構築の前提として重要な情報ですが、RFIの段階で求める情報としては、新システムの実現イメージを提示してもらうことが主眼です。

「イ」… 不適切。システム再構築の狙いは、システム再構築の目的や目標を明確にするもので重要な情報ですが、RFIの目的はベンダーが新システムの実現イメージを提案できるかどうかを評価することです。

「ウ」… 不適切。新システムに求める要件は、具体的な提案依頼を求めるRFPの段階で提出してもらうもので、RFIで求める情報ではありません。

「エ」… 正解。 適用可能な技術とその動向は、RFIで求める最も適切な情報です。ベンダーに新システムの実現イメージを提示してもらう段階では、技術的な実現可能性を把握することが重要です。

問9

不適切な行為 a〜c のうち,不正アクセス禁止法において規制されている行為だけを全て挙げたものはどれか。

a 他人の電子メールの利用者IDとパスワードを,正当な理由なく本人に無断で第三者に提供する。

b 他人の電子メールの利用者IDとパスワードを本人に無断で使用して,ネットワーク経由でメールサーバ上のその人の電子メールを閲覧する。

c メールサーバにアクセスできないよう,電子メールの利用者IDとパスワードを無効にするマルウェアを作成する。

a 他人の電子メールの利用者IDとパスワードを,正当な理由なく本人に無断で第三者に提供する。

b 他人の電子メールの利用者IDとパスワードを本人に無断で使用して,ネットワーク経由でメールサーバ上のその人の電子メールを閲覧する。

c メールサーバにアクセスできないよう,電子メールの利用者IDとパスワードを無効にするマルウェアを作成する。

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | b |

| エ | b,c |

問10

特許戦略を策定する上で重要な “特許ポートフォリオ” について述べたものはどれか。

| ア | 企業が保有や出願している特許を,事業への貢献や特許間のシナジー,今後適用が想定される分野などを分析するためにまとめたもの |

|---|---|

| イ | 技術イノベーションが発生した当初は特許出願が多くなる傾向だが,市場に支配的な製品の出現によって工程イノベーションにシフトし,特許出願が減少すること |

| ウ | 自社製品のシェアと市場の成長率を軸にしたマトリックスに,市場における自社や競争相手の位置付けを示したもの |

| エ | 複数の特許権者同士が,それぞれの保有する特許の実施権を相互に許諾すること |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

「ア」… 正解。特許ポートフォリオの最も基本的な目的は、企業が保有する特許や出願中の特許を事業の戦略に基づいて分析・管理し、どの特許が競争優位性を提供するか、または市場での価値を高めるかを評価することです。

「イ」… 不適切。「AUモデル」の説明です。

「ウ」… 不適切。「プロダクトポートフォリオマネジメント」の説明です。

「エ」… 不適切。「クロスライセンス」の説明です。

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

「ア」… 正解。特許ポートフォリオの最も基本的な目的は、企業が保有する特許や出願中の特許を事業の戦略に基づいて分析・管理し、どの特許が競争優位性を提供するか、または市場での価値を高めるかを評価することです。

「イ」… 不適切。「AUモデル」の説明です。

「ウ」… 不適切。「プロダクトポートフォリオマネジメント」の説明です。

「エ」… 不適切。「クロスライセンス」の説明です。

問11

与信限度額が3,000万円に設定されている取引先の5月31日業務終了時までの全取引が表のとおりであるとき,その時点での取引先の与信の余力は何万円か。ここで,受注分も与信に含めるものとし,満期日前の手形回収は回収とはみなさないものとする。

| 取引 | 日付 | 取引内訳 | 取引金額 | 備考 |

| 取引① | 4/2 5/31 | 売上計上 現金回収 | 400万円 400万円 | |

| 取引② | 4/10 5/10 | 売上計上 手形回収 | 300万円 300万円 | 満期日:6/10 |

| 取引③ | 5/15 | 売上計上 | 600万円 | |

| 取引④ | 5/20 | 受注 | 200万円 |

| ア | 1100 |

|---|---|

| イ | 1900 |

| ウ | 2200 |

| エ | 2400 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

解説 :

企業間の取引などでは、物品やサービスの提供後すぐに現金を受け渡すのではなく、債権として支払いを先延ばしにする措置がよく行われます。いくらまでなら債権として保留することを許容するかを「与信」と言います。

5/31時点までに、受注を含めた売上の合計は400+300+600+200で1500万円あります。一方、この時点までに回収した現金は取引①の400万円のみです。取引②の300万円は手形の満期である6/10に現金化されるため、5/31時点では回収できていません。

すなわち、5/31時点では1500-400の1100万円が債権として現金化を待っている状況になります。与信限度額は3000万円なので、ここから1100万円を差し引いた残りの1900万円が与信の余力となります。「イ」が正解です。

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

解説 :

企業間の取引などでは、物品やサービスの提供後すぐに現金を受け渡すのではなく、債権として支払いを先延ばしにする措置がよく行われます。いくらまでなら債権として保留することを許容するかを「与信」と言います。

5/31時点までに、受注を含めた売上の合計は400+300+600+200で1500万円あります。一方、この時点までに回収した現金は取引①の400万円のみです。取引②の300万円は手形の満期である6/10に現金化されるため、5/31時点では回収できていません。

すなわち、5/31時点では1500-400の1100万円が債権として現金化を待っている状況になります。与信限度額は3000万円なので、ここから1100万円を差し引いた残りの1900万円が与信の余力となります。「イ」が正解です。

問12

クラウドファンディングは,資金提供の形態や対価の受領の仕方の違いによって,貸付型,寄付型,購入型,投資型などの種類に分けられる。A社は新規事業の資金調達を行うために,クラウドファンディングを通じて資金提供者と匿名組合契約を締結し,利益の一部を配当金として資金提供者に支払うことにした。A社が利用したクラウドファンディングの種類として,最も適切なものはどれか。

| ア | 貸付型クラウドファンディング |

|---|---|

| イ | 寄付型クラウドファンディング |

| ウ | 購入型クラウドファンディング |

| エ | 投資型クラウドファンディング |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

「ア」… 不適切。 貸付型は利息を受け取る形での資金調達方法です。問題文にはの条件とは一致しません。

「イ」… 不適切。寄付型は資金提供者が見返りを期待せずに資金を提供する形態です。配当金が支払われるという記述から外れています。

「ウ」… 不適切。購入型は商品やサービスを前払いで購入する形態で、利益の配当とは関係ありません。

「エ」… 正解。投資型は資金提供者が投資を行い、利益の一部を配当金として受け取る形態です。問題文の条件に一致します。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

「ア」… 不適切。 貸付型は利息を受け取る形での資金調達方法です。問題文にはの条件とは一致しません。

「イ」… 不適切。寄付型は資金提供者が見返りを期待せずに資金を提供する形態です。配当金が支払われるという記述から外れています。

「ウ」… 不適切。購入型は商品やサービスを前払いで購入する形態で、利益の配当とは関係ありません。

「エ」… 正解。投資型は資金提供者が投資を行い、利益の一部を配当金として受け取る形態です。問題文の条件に一致します。

問13

情報公開法に基づいて公開請求することができる文書として,適切なものはどれか。

| ア | 国会などの立法機関が作成,保有する立法文書 |

|---|---|

| イ | 最高裁判所などの司法機関が作成,保有する司法文書 |

| ウ | 証券取引所に上場している企業が作成,保有する社内文書 |

| エ | 総務省などの行政機関が作成,保有する行政文書 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

解説 :

「ア」… 不適切。情報公開法の対象となるのは主に行政機関が作成した文書であり、立法機関である国会に関する文書は原則として公開請求の対象外です。

「イ」… 不適切。司法機関である裁判所が作成した文書(司法文書)は、情報公開法の適用対象外です。裁判所の文書については、別途、裁判所法や司法に関する特別な規定が存在します。

「ウ」… 不適切。証券取引所に上場している企業が作成した社内文書は、公開請求の対象外です。情報公開法は行政機関に適用されます。

「エ」… 正解。情報公開法は、行政機関が作成し、保有する「行政文書」を公開請求の対象としています。総務省などの行政機関が作成した文書は、この法律に基づき公開を請求することができます。

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

解説 :

「ア」… 不適切。情報公開法の対象となるのは主に行政機関が作成した文書であり、立法機関である国会に関する文書は原則として公開請求の対象外です。

「イ」… 不適切。司法機関である裁判所が作成した文書(司法文書)は、情報公開法の適用対象外です。裁判所の文書については、別途、裁判所法や司法に関する特別な規定が存在します。

「ウ」… 不適切。証券取引所に上場している企業が作成した社内文書は、公開請求の対象外です。情報公開法は行政機関に適用されます。

「エ」… 正解。情報公開法は、行政機関が作成し、保有する「行政文書」を公開請求の対象としています。総務省などの行政機関が作成した文書は、この法律に基づき公開を請求することができます。

問14

| ア | ソフトウェアパッケージの包装を開封してしまうと,使用許諾条件を理解していなかったとしても,契約は成立する。 |

|---|---|

| イ | ソフトウェアパッケージの包装を開封しても,一定期間内であれば,契約を無効にできる。 |

| ウ | ソフトウェアパッケージの包装を開封しても,購入から一定期間ソフトウェアの利用を開始しなければ,契約は無効になる。 |

| エ | ソフトウェアパッケージの包装を開封しなくても,購入から一定期間が経過すると,契約は成立する。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

「ア」… 正解。シュリンクラップ契約では、ソフトウェアパッケージの封を開けること自体が契約の成立を意味します。この契約形式では、使用許諾条件を理解していなくても、包装を開けた時点でその条件に同意したと見なされるため、契約は成立します。

「イ」… 不適切。シュリンクラップ契約において、包装を開封した時点で契約が成立するため、その後一定期間内に契約を無効にすることは通常認められません。

「ウ」… 不適切。シュリンクラップ契約では、包装を開封した時点で契約が成立します。購入から一定期間利用しないことによって契約が無効になることはありません。

「エ」… 不適切。シュリンクラップ契約では、包装を開封した時点で契約が成立するため、包装を開封しない限り契約は成立しません。一定期間が経過したとしても、包装を開けない限り契約は成立しません。

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

解説 :

「ア」… 正解。シュリンクラップ契約では、ソフトウェアパッケージの封を開けること自体が契約の成立を意味します。この契約形式では、使用許諾条件を理解していなくても、包装を開けた時点でその条件に同意したと見なされるため、契約は成立します。

「イ」… 不適切。シュリンクラップ契約において、包装を開封した時点で契約が成立するため、その後一定期間内に契約を無効にすることは通常認められません。

「ウ」… 不適切。シュリンクラップ契約では、包装を開封した時点で契約が成立します。購入から一定期間利用しないことによって契約が無効になることはありません。

「エ」… 不適切。シュリンクラップ契約では、包装を開封した時点で契約が成立するため、包装を開封しない限り契約は成立しません。一定期間が経過したとしても、包装を開けない限り契約は成立しません。

問15

| ア | 業務で必要となるコスト |

|---|---|

| イ | 業務で必要となる時間 |

| ウ | 業務で必要となる成果物の品質指標 |

| エ | 業務で必要となる人の役割 |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問16

マイナンバーに関する説明のうち,適切なものはどれか。

| ア | 海外居住者を含め,日本国籍を有する者だけに付与される。 |

|---|---|

| イ | 企業が従業員番号として利用しても構わない。 |

| ウ | 申請をすれば,希望するマイナンバーを取得できる。 |

| エ | 付与されたマイナンバーを,自由に変更することはできない。 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

解説 :

「ア」… 不適切です。マイナンバーは、日本国籍を持つ者に限らず、日本に住民票がある外国人にも付与されます。逆に、日本国籍を持っていても海外在住の人には付与されません。

「イ」… 不適切。マイナンバーは利用していい用途が法令で決められており、企業などが勝手に従業員番号として利用することは認められていません。

「ウ」… 不適切。マイナンバーは行政側が番号を用意して通知します。番号を生成する手順が決まっているため希望する番号を指定することはできません。

「エ」… 正解。マイナンバーは一度付与されると、原則として生涯変更することはできません。個人の識別番号として使用されるため、変更することが許されるケースは非常に限られています。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

解説 :

「ア」… 不適切です。マイナンバーは、日本国籍を持つ者に限らず、日本に住民票がある外国人にも付与されます。逆に、日本国籍を持っていても海外在住の人には付与されません。

「イ」… 不適切。マイナンバーは利用していい用途が法令で決められており、企業などが勝手に従業員番号として利用することは認められていません。

「ウ」… 不適切。マイナンバーは行政側が番号を用意して通知します。番号を生成する手順が決まっているため希望する番号を指定することはできません。

「エ」… 正解。マイナンバーは一度付与されると、原則として生涯変更することはできません。個人の識別番号として使用されるため、変更することが許されるケースは非常に限られています。

問17

BYODの事例として,適切なものはどれか。

| ア | 会社から貸与されたスマートフォンを業務中に私的に使用する。 |

|---|---|

| イ | 会社から貸与されたスマートフォンを業務で使用する。 |

| ウ | 会社が利用を許可した私物のスマートフォンを業務で使用する。 |

| エ | 私物のスマートフォンを業務中に私的に使用する。 |

問18

インダストリー4.0から顕著になった取組に関する記述として,最も適切なものはどれか。

| ア | 顧客ごとに異なる個別仕様の製品の,多様なITによるコスト低減と短納期での提供 |

|---|---|

| イ | 蒸気機関という動力を獲得したことによる,軽工業における,手作業による製品の生産から,工場制機械工業による生産への移行 |

| ウ | 製造工程のコンピュータ制御に基づく自動化による,大量生産品の更なる低コストでの製造 |

| エ | 動力の電力や石油への移行とともに,統計的手法を使った科学的生産管理による,同一規格の製品のベルトコンベア方式での大量生産 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

「ア」… 正解。インダストリー4.0では、製造の柔軟性が重視され、顧客ごとに異なる個別仕様の製品を、IT技術を駆使して低コストかつ短納期で提供することが重要な特徴となっています。これには、3Dプリンティングや柔軟な生産ライン、IoTデバイスを活用して、製造の個別化を実現することが含まれます。

「イ」… 不適切。第一次産業革命の説明です。

「ウ」… 不適切。第二次産業革命の説明です。

「エ」… 不適切。第三次産業革命の説明です。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

「ア」… 正解。インダストリー4.0では、製造の柔軟性が重視され、顧客ごとに異なる個別仕様の製品を、IT技術を駆使して低コストかつ短納期で提供することが重要な特徴となっています。これには、3Dプリンティングや柔軟な生産ライン、IoTデバイスを活用して、製造の個別化を実現することが含まれます。

「イ」… 不適切。第一次産業革命の説明です。

「ウ」… 不適切。第二次産業革命の説明です。

「エ」… 不適切。第三次産業革命の説明です。

問19

製造販売業A社は,バランススコアカードの考え方を用いて戦略テーマを設定した。業務プロセス(内部ビジネスプロセス)の視点に基づく戦略テーマとして,最も適切なものはどれか。

| ア | 売上高の拡大 |

|---|---|

| イ | 顧客ロイヤルティの拡大 |

| ウ | 従業員の技術力強化 |

| エ | 部品の共有化比率の向上 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

解説 :

「ア」… 不適切。これは財務の視点に関連する戦略テーマです。売上高を増加させることは、企業の収益性を向上させるための目標であり、業務プロセス視点には該当しません。

「イ」… 不適切。これは顧客の視点に関連する戦略テーマです。顧客ロイヤルティを拡大することは、顧客との関係を強化し、長期的な利益を確保するための目標です。業務プロセス視点ではありません。

「ウ」… 不適切。これは学習と成長の視点に関連する戦略テーマです。従業員のスキルや技術力の強化は、組織の成長やパフォーマンスを向上させるために重要ですが、業務プロセス視点ではありません。

「エ」… 正解。これは業務プロセス(内部ビジネスプロセス)の視点に関連する戦略テーマです。部品の共有化比率を向上させることは、製造業などの業務プロセスを効率化し、コスト削減や生産性向上を目指す取り組みです。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

解説 :

「ア」… 不適切。これは財務の視点に関連する戦略テーマです。売上高を増加させることは、企業の収益性を向上させるための目標であり、業務プロセス視点には該当しません。

「イ」… 不適切。これは顧客の視点に関連する戦略テーマです。顧客ロイヤルティを拡大することは、顧客との関係を強化し、長期的な利益を確保するための目標です。業務プロセス視点ではありません。

「ウ」… 不適切。これは学習と成長の視点に関連する戦略テーマです。従業員のスキルや技術力の強化は、組織の成長やパフォーマンスを向上させるために重要ですが、業務プロセス視点ではありません。

「エ」… 正解。これは業務プロセス(内部ビジネスプロセス)の視点に関連する戦略テーマです。部品の共有化比率を向上させることは、製造業などの業務プロセスを効率化し、コスト削減や生産性向上を目指す取り組みです。

問21

政府が定める “人間中心のAI社会原則” では,三つの価値を理念として尊重し,その実現を追求する社会を構築していくべきとしている。実現を追求していくべき社会の姿だけを全て挙げたものはどれか。

a 持続性ある社会

b 多様な背景を持つ人々が多様な幸せを追求できる社会

c 人間があらゆる労働から解放される社会

d 人間の尊厳が尊重される社会

a 持続性ある社会

b 多様な背景を持つ人々が多様な幸せを追求できる社会

c 人間があらゆる労働から解放される社会

d 人間の尊厳が尊重される社会

| ア | a,b,c |

|---|---|

| イ | a,b,d |

| ウ | a,c,d |

| エ | b,c,d |

問22

SCMシステムを構築する目的はどれか。

| ア | 企業のもっている現在の強み,弱みを評価し,その弱みを補完するために,どの企業と提携すればよいかを決定する。 |

|---|---|

| イ | 商品の生産から消費に関係する部門や企業の間で,商品の生産,在庫,販売などの情報を相互に共有して管理することによって,商品の流通在庫の削減や顧客満足の向上を図る。 |

| ウ | 顧客に提供する価値が調達,開発,製造,販売,サービスといった一連の企業活動のどこで生み出されているのかを明確化する。 |

| エ | 多種類の製品を生産及び販売している企業が,利益を最大化するために,最も効率的・効果的となる製品の製造・販売の組合せを決定する。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

解説 :

「ア」… 不適切。「SWOT分析」など企業の分析法についての説明です。

「イ」… 正解。SCMシステムは、商品の生産、在庫、販売などの情報を企業間でリアルタイムで共有し、効率的な生産・流通管理を実現することにより、在庫削減や顧客満足度向上を目指します。

「ウ」… 不適切。「バリューチェーン分析」の説明です。

「エ」… 不適切。「PPM分析」の説明です。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

解説 :

「ア」… 不適切。「SWOT分析」など企業の分析法についての説明です。

「イ」… 正解。SCMシステムは、商品の生産、在庫、販売などの情報を企業間でリアルタイムで共有し、効率的な生産・流通管理を実現することにより、在庫削減や顧客満足度向上を目指します。

「ウ」… 不適切。「バリューチェーン分析」の説明です。

「エ」… 不適切。「PPM分析」の説明です。

問23

オプトアウトに関する記述として,最も適切なものはどれか。

| ア | SNSの事業者が,お知らせメールの配信を希望した利用者だけに,新機能を紹介するメールを配信した |

|---|---|

| イ | 住宅地図の利用者が,地図上の自宅の位置に自分の氏名が掲載されているのを見つけたので,住宅地図の作製業者に連絡して,掲載を中止させた。 |

| ウ | 通信販売の利用者が,Webサイトで商品を購入するための操作を進めていたが,決済の手続が面倒だったので,画面を閉じて購入を中止した。 |

| エ | ドラッグストアの事業者が,販売予測のために顧客データを分析する際に,氏名や住所などの情報をランダムな値に置き換え,顧客を特定できないようにした。 |

問24

教師あり学習の事例に関する記述として,最も適切なものはどれか。

| ア | 衣料品を販売するサイトで,利用者が気に入った服の画像を送信すると,画像の特徴から利用者の好みを自動的に把握し,好みに合った商品を提案する。 |

|---|---|

| イ | 気温,天候,積雪,風などの条件を与えて,あらかじめ準備しておいたルールベースのプログラムによって,ゲレンデの状態がスキーに適しているか判断する。 |

| ウ | 麺類の山からアームを使って一人分を取り,容器に盛り付ける動作の訓練を繰り返したロボットが,弁当の盛り付けを上手に行う。 |

| エ | 録音された乳児の泣き声と,泣いている原因から成るデータを収集して入力することによって,乳児が泣いている原因を泣き声から推測する。 |

問25

| ア | a,b |

|---|---|

| イ | a,c |

| ウ | b,d |

| エ | c,d |

答え : ア

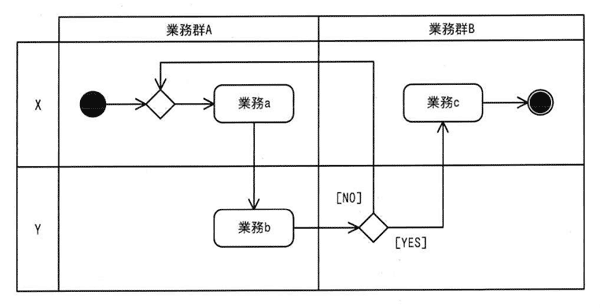

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

a … 適切。DFDは「データフロー図」とも呼ばれ、業務プロセスにおけるデータの流れを可視化するための図表です。プロセスの間でどのようにデータが流れるか、どこでデータが保存されるかを表現します。

b … 適切。「アクティビティ図」(activity diagram)は、業務プロセスを表現するために使用されるUML(統一モデリング言語)の一つで、プロセスの流れを視覚的に示す図表です。

c … 不適切。「パレート図」(Pareto chart)は、項目を大きい順(降順)に並べた棒グラフと、それらの累積構成比(百分率)を重ねて描画したグラフです。構成要素の組み合わせと全体のカバー率の関係を把握するためのものです。

d … 不適切。「 レーダチャート」(radar chart)は、複数の項目を一度に比較するための図表で、通常は業務のパフォーマンスや特性の評価に使用されます。

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

解説 :

a … 適切。DFDは「データフロー図」とも呼ばれ、業務プロセスにおけるデータの流れを可視化するための図表です。プロセスの間でどのようにデータが流れるか、どこでデータが保存されるかを表現します。

b … 適切。「アクティビティ図」(activity diagram)は、業務プロセスを表現するために使用されるUML(統一モデリング言語)の一つで、プロセスの流れを視覚的に示す図表です。

c … 不適切。「パレート図」(Pareto chart)は、項目を大きい順(降順)に並べた棒グラフと、それらの累積構成比(百分率)を重ねて描画したグラフです。構成要素の組み合わせと全体のカバー率の関係を把握するためのものです。

d … 不適切。「 レーダチャート」(radar chart)は、複数の項目を一度に比較するための図表で、通常は業務のパフォーマンスや特性の評価に使用されます。

問26

自社が保有していない技術やノウハウを,他社から短期間で補完するための手段として,適切なものはどれか。

| ア | BPR |

|---|---|

| イ | アライアンス |

| ウ | インキュベーション |

| エ | ベンチマーキング |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

解説 :

「ア」… 不適切。「BPR」(Business Process Reengineering)は、業務プロセスをゼロから見直して、効率化や改善を図る手法です。他社から技術やノウハウを補完する手段にはなりません。

「イ」… 正解。「アライアンス」(Alliance)は、複数の企業が協力して共同で事業を行うための戦略的パートナーシップです。自社が持っていない技術やノウハウを他社から迅速に補完するために非常に有効な手段です。

「ウ」… 不適切。「インキュベーション」(Incubation)は、起業家や新規事業が成功するための支援を行うプロセスです。他社から短期間で技術やノウハウを補完するための手段とは言えません。

「エ」… 不適切。「ベンチマーキング」(Benchmarking)は、他社の優れた事例と自社を定量的な指標に基づいて比較する手法です。他社からの直接的な技術補完にはつながりません。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

解説 :

「ア」… 不適切。「BPR」(Business Process Reengineering)は、業務プロセスをゼロから見直して、効率化や改善を図る手法です。他社から技術やノウハウを補完する手段にはなりません。

「イ」… 正解。「アライアンス」(Alliance)は、複数の企業が協力して共同で事業を行うための戦略的パートナーシップです。自社が持っていない技術やノウハウを他社から迅速に補完するために非常に有効な手段です。

「ウ」… 不適切。「インキュベーション」(Incubation)は、起業家や新規事業が成功するための支援を行うプロセスです。他社から短期間で技術やノウハウを補完するための手段とは言えません。

「エ」… 不適切。「ベンチマーキング」(Benchmarking)は、他社の優れた事例と自社を定量的な指標に基づいて比較する手法です。他社からの直接的な技術補完にはつながりません。

問27

| ア | 学歴 |

|---|---|

| イ | 国籍 |

| ウ | 資産額 |

| エ | 信条 |

問28

A社のある期の資産,負債及び純資産が次のとおりであるとき,経営の安全性指標の一つで,短期の支払能力を示す流動比率は何%か。

| 単位 百万円 | |

| 資産の部 | 負債の部 |

| 流動資産 3,000 固定資産 4,500 | 流動負債 1,500 固定負債 4,000 |

| 純資産の部 | |

| 株主資本 2,000 | |

| ア | 50 |

|---|---|

| イ | 100 |

| ウ | 150 |

| エ | 200 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問29

マネーロンダリングの対策に関する記述として,最も適切なものはどれか。

| ア | 金融取引に当たり,口座開設時の取引目的や本人確認を徹底し,資金の出所が疑わしい取引かどうかを監視する。 |

|---|---|

| イ | 紙幣の印刷に当たり,コピー機では再現困難な文字や線,傾けることによって絵が浮かび上がるホログラムなどの技術を用いて,複製を困難にする。 |

| ウ | 税金の徴収に当たり,外国にある子会社の利益を本国の親会社に配当されたものとみなして,本国で課税する。 |

| エ | 投資に当たり,安全性や収益性などの特徴が異なる複数の金融商品を組み合わせることによって,一つの事象によって損失が大きくなるリスクを抑える。 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

「ア」… 正解。金融機関や企業は、口座開設時に顧客の取引目的を把握し、顧客の本人確認を徹底することで、資金の出所や取引が合法かどうかを確認する必要があります。また、取引が疑わしい場合は監視し、必要に応じて報告することが求められます。

「イ」… 不適切。紙幣の偽造防止についての説明です。

「ウ」… 不適切。租税回避(タックスヘイブン)についての説明です。

「エ」… 不適切。ポートフォリオ理論についての説明です。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

解説 :

「ア」… 正解。金融機関や企業は、口座開設時に顧客の取引目的を把握し、顧客の本人確認を徹底することで、資金の出所や取引が合法かどうかを確認する必要があります。また、取引が疑わしい場合は監視し、必要に応じて報告することが求められます。

「イ」… 不適切。紙幣の偽造防止についての説明です。

「ウ」… 不適切。租税回避(タックスヘイブン)についての説明です。

「エ」… 不適切。ポートフォリオ理論についての説明です。

問30

営業利益を求める計算式はどれか。

| ア | (売上高)-(売上原価) |

|---|---|

| イ | (売上総利益)-(販売費及び一般管理費) |

| ウ | (経常利益)+(特別利益)-(特別損失) |

| エ | (税引前当期純利益)-(法人税,住民税及び事業税) |

問31

コールセンタの顧客サービスレベルを改善するために,顧客から寄せられたコールセンタ対応に関する苦情を分類集計する。苦情の多い順に,件数を棒グラフ,累積百分率を折れ線グラフで表し,対応の優先度を判断するのに適した図はどれか。

| ア | PERT図 |

|---|---|

| イ | 管理図 |

| ウ | 特性要因図 |

| エ | パレート図 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

解説 :

「ア」… 不適切。「PERT図」は、プロジェクトのスケジュールや進行状況を視覚的に示すための図です。

「イ」… 不適切。「管理図」は、製造業などで使用されるもので、プロセスの安定性や変動を監視するためのグラフです。

「ウ」… 不適切。「特性要因図」(フィッシュボーン図)は、問題の原因を視覚的に整理するためのツールです。

「エ」… 正解。「パレート図」は、問題や要因を「重要度の順に並べて表示する」ための図です。棒グラフで件数を、折れ線グラフで累積百分率を表示し、どの問題が最も重要か、どの対応が最優先かを一目で分かりやすく示します。

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

解説 :

「ア」… 不適切。「PERT図」は、プロジェクトのスケジュールや進行状況を視覚的に示すための図です。

「イ」… 不適切。「管理図」は、製造業などで使用されるもので、プロセスの安定性や変動を監視するためのグラフです。

「ウ」… 不適切。「特性要因図」(フィッシュボーン図)は、問題の原因を視覚的に整理するためのツールです。

「エ」… 正解。「パレート図」は、問題や要因を「重要度の順に並べて表示する」ための図です。棒グラフで件数を、折れ線グラフで累積百分率を表示し、どの問題が最も重要か、どの対応が最優先かを一目で分かりやすく示します。

問32

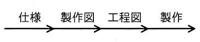

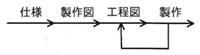

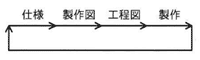

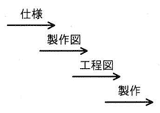

コンカレントエンジニアリングを適用した後の業務の流れを表した図として,最も適したものはどれか。

ここで,図の中の矢印は業務の流れを示し,その上に各作業名を記述する。

ここで,図の中の矢印は業務の流れを示し,その上に各作業名を記述する。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

解説 :

コンカレントエンジニアリングは、製品開発などの各工程を、前の工程が終わっていなくても可能な限り前倒しで開始し、並行(concurrent)に進める手法です。選択肢の図の中では「エ」のイメージが適切です。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

解説 :

コンカレントエンジニアリングは、製品開発などの各工程を、前の工程が終わっていなくても可能な限り前倒しで開始し、並行(concurrent)に進める手法です。選択肢の図の中では「エ」のイメージが適切です。

問33

IT機器やソフトウェア,情報などについて,利用者の身体の特性や能力の違いなどにかかわらず,様々な人が同様に操作,入手,利用できる状態又は度合いを表す用語として,最も適切なものはどれか。

| ア | アクセシビリティ |

|---|---|

| イ | スケーラビリティ |

| ウ | ダイバーシティ |

| エ | トレーサビリティ |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

解説 :

「ア」… 正解。「アクセシビリティ」(accessibility)とは、IT機器、ソフトウェア、ウェブサイトなどが、年齢、障害の有無、スキルレベルなどに関係なく、全ての人々にとって利用しやすい状態であることを指します。

「イ」… 不適切。「スケーラビリティ」(scalability)は、システムやアプリケーションが、負荷の増加に対応できる能力や、規模の拡大に対応できる能力を指します。

「ウ」… 不適切。「ダイバーシティ」(diversity)は、「多様性」を指す言葉で、人種、性別、文化的背景、価値観などの違いを尊重し、組織内で多様な人々が共に働くことを推進する概念です。

「エ」… 不適切。「トレーサビリティ」(traceability)は、製品や情報の履歴を追跡する能力を意味します。製造業や物流の分野で、製品の原材料から出荷までの過程を追跡できるようにすることです。

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

解説 :

「ア」… 正解。「アクセシビリティ」(accessibility)とは、IT機器、ソフトウェア、ウェブサイトなどが、年齢、障害の有無、スキルレベルなどに関係なく、全ての人々にとって利用しやすい状態であることを指します。

「イ」… 不適切。「スケーラビリティ」(scalability)は、システムやアプリケーションが、負荷の増加に対応できる能力や、規模の拡大に対応できる能力を指します。

「ウ」… 不適切。「ダイバーシティ」(diversity)は、「多様性」を指す言葉で、人種、性別、文化的背景、価値観などの違いを尊重し、組織内で多様な人々が共に働くことを推進する概念です。

「エ」… 不適切。「トレーサビリティ」(traceability)は、製品や情報の履歴を追跡する能力を意味します。製造業や物流の分野で、製品の原材料から出荷までの過程を追跡できるようにすることです。

問34

あるオンラインサービスでは,新たに作成したデザインと従来のデザインのWebサイトを実験的に並行稼働し,どちらのWebサイトの利用者がより有料サービスの申込みに至りやすいかを比較,検証した。このとき用いた手法として,最も適切なものはどれか。

| ア | A/Bテスト |

|---|---|

| イ | ABC分析 |

| ウ | クラスタ分析 |

| エ | リグレッションテスト |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

解説 :

「ア」… 正解。「A/Bテスト」は、2つの異なるバージョンのコンテンツ(この場合、デザイン)を並行して実施し、どちらがより良い結果を生むかを比較する実験的手法です。

「イ」… 不適切。「ABC分析」は、アイテムを売上高や重要度などに基づいて、A(最も重要)、B(中程度)、C(重要でない)の3つのカテゴリに分ける分析手法です。

「ウ」… 不適切。「クラスタ分析」は、データを類似性の高いグループに分類する手法です。顧客のセグメント分けやパターン分析に用いられます。

「エ」… 不適切。「リグレッションテスト」は、ソフトウェアの新しい変更が、既存の機能に悪影響を与えないかを確認するためのテスト手法です。

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

解説 :

「ア」… 正解。「A/Bテスト」は、2つの異なるバージョンのコンテンツ(この場合、デザイン)を並行して実施し、どちらがより良い結果を生むかを比較する実験的手法です。

「イ」… 不適切。「ABC分析」は、アイテムを売上高や重要度などに基づいて、A(最も重要)、B(中程度)、C(重要でない)の3つのカテゴリに分ける分析手法です。

「ウ」… 不適切。「クラスタ分析」は、データを類似性の高いグループに分類する手法です。顧客のセグメント分けやパターン分析に用いられます。

「エ」… 不適切。「リグレッションテスト」は、ソフトウェアの新しい変更が、既存の機能に悪影響を与えないかを確認するためのテスト手法です。

問35

あるコールセンタでは,AIを活用した業務改革の検討を進めて,導入するシステムを絞り込んだ。しかし,想定している効果が得られるかなど不明点が多いので,試行して実現性の検証を行うことにした。このような検証を何というか。

| ア | IoT |

|---|---|

| イ | PoC |

| ウ | SoE |

| エ | SoR |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

解説 :

「ア」… 不適切。「IoT」(Internet of Things)は、物理的なデバイスやセンサーをインターネットに接続し、データを送受信する技術です。これは業務改革とは関係がありません。

「イ」… 正解。「PoC 」(Proof of Concept)は、ある技術やアイデアが実際に動作するか、実現可能かを確認するための試行や実験を指します。

「ウ」… 不適切。「SoE」(System of Engagement)は、情報システムの分類の一つで、人と人との繋がりを支援したり強化したりすることを目的とするものを指します。

「エ」… 不適切。「SoR」(System of Record)は、情報システムの分類の一つで、業務などに必要なデータの記録を主目的とするものを指します。

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

解説 :

「ア」… 不適切。「IoT」(Internet of Things)は、物理的なデバイスやセンサーをインターネットに接続し、データを送受信する技術です。これは業務改革とは関係がありません。

「イ」… 正解。「PoC 」(Proof of Concept)は、ある技術やアイデアが実際に動作するか、実現可能かを確認するための試行や実験を指します。

「ウ」… 不適切。「SoE」(System of Engagement)は、情報システムの分類の一つで、人と人との繋がりを支援したり強化したりすることを目的とするものを指します。

「エ」… 不適切。「SoR」(System of Record)は、情報システムの分類の一つで、業務などに必要なデータの記録を主目的とするものを指します。

問36

| ア | WBSではプロジェクトで実施すべき作業内容と成果物を定義するので,作業工数を見積もるときの根拠として使用できる。 |

|---|---|

| イ | WBSには,プロジェクトのスコープ外の作業も検討して含める。 |

| ウ | 全てのプロジェクトにおいて,WBSは成果物と作業内容を同じ階層まで詳細化する。 |

| エ | プロジェクトの担当者がスコープ内の類似作業を実施する場合,WBSにはそれらの作業を記載しなくてよい。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 正解。WBSはプロジェクトで実施すべき作業や成果物を体系的に整理します。作業内容や成果物を明確にすることで、プロジェクトの作業工数やコストの見積もりを行うことができます。

「イ」… 不適切。WBSには基本的に「プロジェクトのスコープ内」の作業を含めるべきです。スコープ外の作業を含めてしまうと、プロジェクト管理が複雑化し、不要な作業まで管理することになり、効率が悪くなります。

「ウ」… 不適切。WBSの詳細化の階層はプロジェクトによって異なります。大規模なプロジェクトでは、成果物と作業内容を異なる階層に分けて整理することがあります。

「エ」… 不適切。WBSでは、すべての作業内容や成果物を明確に記載し、管理することが求められます。類似作業であっても、スコープ内の作業であればWBSに記載する必要があります。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 正解。WBSはプロジェクトで実施すべき作業や成果物を体系的に整理します。作業内容や成果物を明確にすることで、プロジェクトの作業工数やコストの見積もりを行うことができます。

「イ」… 不適切。WBSには基本的に「プロジェクトのスコープ内」の作業を含めるべきです。スコープ外の作業を含めてしまうと、プロジェクト管理が複雑化し、不要な作業まで管理することになり、効率が悪くなります。

「ウ」… 不適切。WBSの詳細化の階層はプロジェクトによって異なります。大規模なプロジェクトでは、成果物と作業内容を異なる階層に分けて整理することがあります。

「エ」… 不適切。WBSでは、すべての作業内容や成果物を明確に記載し、管理することが求められます。類似作業であっても、スコープ内の作業であればWBSに記載する必要があります。

問37

システムによる内部統制を目的として,幾つかの機能を実装した。次の処理は,どの機能の実現例として適切か。

ログイン画面を表示して利用者IDとパスワードを入力する。利用者IDとパスワードの組合せがあらかじめ登録されている内容と一致する場合は業務メニュー画面に遷移する。一致しない場合は遷移せずにエラーメッセージを表示する。

ログイン画面を表示して利用者IDとパスワードを入力する。利用者IDとパスワードの組合せがあらかじめ登録されている内容と一致する場合は業務メニュー画面に遷移する。一致しない場合は遷移せずにエラーメッセージを表示する。

| ア | システム障害の検知 |

|---|---|

| イ | システムによるアクセス制御 |

| ウ | 利用者に対するアクセス権の付与 |

| エ | 利用者のパスワード設定の妥当性の確認 |

問38

XP(エクストリームプログラミング)の説明として,最も適切なものはどれか。

| ア | テストプログラムを先に作成し,そのテストに合格するようにコードを記述する開発手法のことである。 |

|---|---|

| イ | 一つのプログラムを2人のプログラマが,1台のコンピュータに向かって共同で開発する方法のことである。 |

| ウ | プログラムの振る舞いを変えずに,プログラムの内部構造を改善することである。 |

| エ | 要求の変化に対応した高品質のソフトウェアを短いサイクルでリリースする,アジャイル開発のアプローチの一つである。 |

答え : エ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

「ア」… 不適切。「テスト駆動開発」(TDD)の説明です。XPの実践規範(プラクティス)の一つですが、XP自体の説明ではありません。

「イ」… 不適切。「ペアプログラミング」の説明です。XPの実践規範(プラクティス)の一つですが、XP自体の説明ではありません。

「ウ」… 不適切。「リファクタリング」の説明です。XPの実践規範(プラクティス)の一つですが、XP自体の説明ではありません。

「エ」… 正解。XPはアジャイル開発の一手法で、顧客の要求の変化に柔軟に対応し、高品質のソフトウェアを短期間でリリースすることを目的としています。

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

「ア」… 不適切。「テスト駆動開発」(TDD)の説明です。XPの実践規範(プラクティス)の一つですが、XP自体の説明ではありません。

「イ」… 不適切。「ペアプログラミング」の説明です。XPの実践規範(プラクティス)の一つですが、XP自体の説明ではありません。

「ウ」… 不適切。「リファクタリング」の説明です。XPの実践規範(プラクティス)の一つですが、XP自体の説明ではありません。

「エ」… 正解。XPはアジャイル開発の一手法で、顧客の要求の変化に柔軟に対応し、高品質のソフトウェアを短期間でリリースすることを目的としています。

問39

提供するITサービスの価値を高めるためには,サービスの提供価格,どのようなことができるかというサービスの機能,及び可用性などを維持するサービスの保証の三つのバランスを考慮する必要がある。インスタントメッセンジャのサービスに関する記述のうち,サービスの保証に当たるものはどれか。

| ア | 24時間365日利用可能である。 |

|---|---|

| イ | ゲームなどの他のソフトウェアと連携可能である。 |

| ウ | 無料で利用可能である。 |

| エ | 文字の代わりに自分で作成したアイコンも利用可能である。 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

「ア」… 正解。サービスが安定して提供されること、つまり「可用性」を保証していることを示しています。

「イ」… 不適切。これはサービスの「機能」に関する記述です。

「ウ」… 不適切。これはサービスの「価格」に関する記述です。

「エ」… 不適切。これはサービスの「機能」に関する記述です。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

「ア」… 正解。サービスが安定して提供されること、つまり「可用性」を保証していることを示しています。

「イ」… 不適切。これはサービスの「機能」に関する記述です。

「ウ」… 不適切。これはサービスの「価格」に関する記述です。

「エ」… 不適切。これはサービスの「機能」に関する記述です。

問40

ITガバナンスに関する記述として,最も適切なものはどれか。

| ア | ITサービスマネジメントに関して,広く利用されているベストプラクティスを集めたもの |

|---|---|

| イ | システム及びソフトウェア開発とその取引の適正化に向けて,それらのベースとなる作業項目の一つ一つを定義して標準化したもの |

| ウ | 経営陣が組織の価値を高めるために実践する行動であり,情報システム戦略の策定及び実現に必要な組織能力のこと |

| エ | プロジェクトの要求事項を満足させるために,知識,スキル,ツール,技法をプロジェクト活動に適用すること |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

解説 :

「ア」… 不適切。「ITIL」の説明です。

「イ」… 不適切。「共通フレーム」の説明です。

「ウ」… 正解。経営陣が組織の価値を高めるために実践するべき行動や、そのために必要な組織能力を示しており、ITガバナンスの中心的な概念と一致します。

「エ」… 不適切。「プロジェクトマネジメント」の説明です。

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

解説 :

「ア」… 不適切。「ITIL」の説明です。

「イ」… 不適切。「共通フレーム」の説明です。

「ウ」… 正解。経営陣が組織の価値を高めるために実践するべき行動や、そのために必要な組織能力を示しており、ITガバナンスの中心的な概念と一致します。

「エ」… 不適切。「プロジェクトマネジメント」の説明です。

問41

テレワークを推進しているある会社では,サテライトオフィスを構築している。サテライトオフィスで使用するネットワーク機器やPCを対象に,落雷による過電流を防止するための対策を検討した。有効な対策として,最も適切なものはどれか。

| ア | グリーンITに対応した機器の設置 |

|---|---|

| イ | サージ防護に対応した機器の設置 |

| ウ | 無線LANルータの設置 |

| エ | 無停電電源装置の設置 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

解説 :

「ア」… 不適切。グリーンITは、環境に配慮したITの利用やエネルギー効率の良い機器の導入を指します。過電流や落雷の影響を防ぐための対策にはなりません。

「イ」… 正解。サージ防護とは、過電流、特に落雷などによって生じる高電圧の瞬間的な急増(サージ)を防ぐための対策です。

「ウ」… 不適切。無線LANルータは、インターネット接続やネットワーク接続を提供するための機器ですが、過電流から保護する機能は備わっていません。

「エ」… 不適切。無停電電源装置(UPS)は、停電や電力の瞬断時に、機器に電力を供給する装置です。サージ防護に対応した機器もありますが、主目的ではありません。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

解説 :

「ア」… 不適切。グリーンITは、環境に配慮したITの利用やエネルギー効率の良い機器の導入を指します。過電流や落雷の影響を防ぐための対策にはなりません。

「イ」… 正解。サージ防護とは、過電流、特に落雷などによって生じる高電圧の瞬間的な急増(サージ)を防ぐための対策です。

「ウ」… 不適切。無線LANルータは、インターネット接続やネットワーク接続を提供するための機器ですが、過電流から保護する機能は備わっていません。

「エ」… 不適切。無停電電源装置(UPS)は、停電や電力の瞬断時に、機器に電力を供給する装置です。サージ防護に対応した機器もありますが、主目的ではありません。

問42

システムの開発側と運用側がお互いに連携し合い,運用や本番移行を自動化する仕組みなどを積極的に取り入れ,新機能をリリースしてサービスの改善を行う取組を表す用語として,最も適切なものはどれか。

| ア | DevOps |

|---|---|

| イ | RAD |

| ウ | オブジェクト指向開発 |

| エ | テスト駆動開発 |

答え : ア

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

「ア」… 正解。DevOps は、開発(Development)と運用(Operations)を統合し、両者が協力してシステムの開発から運用、さらに本番環境への移行を自動化・効率化するアプローチです。

「イ」… 不適切。「RAD」(Rapid Application Development)は、アプリケーション開発の手法の一つで、短期間でシステムを開発することを目指すアプローチです。

「ウ」… 不適切。「オブジェクト指向開発」(OOD) は、ソフトウェアを「オブジェクト」として構成し、それらを操作することでシステムを構築するアプローチです。

「エ」… 不適切。「テスト駆動開発」(TDD)は、テストケースを先に書いてからコードを実装する開発手法です。ソフトウェアの品質を高めるための方法論です。

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

解説 :

「ア」… 正解。DevOps は、開発(Development)と運用(Operations)を統合し、両者が協力してシステムの開発から運用、さらに本番環境への移行を自動化・効率化するアプローチです。

「イ」… 不適切。「RAD」(Rapid Application Development)は、アプリケーション開発の手法の一つで、短期間でシステムを開発することを目指すアプローチです。

「ウ」… 不適切。「オブジェクト指向開発」(OOD) は、ソフトウェアを「オブジェクト」として構成し、それらを操作することでシステムを構築するアプローチです。

「エ」… 不適切。「テスト駆動開発」(TDD)は、テストケースを先に書いてからコードを実装する開発手法です。ソフトウェアの品質を高めるための方法論です。

問43

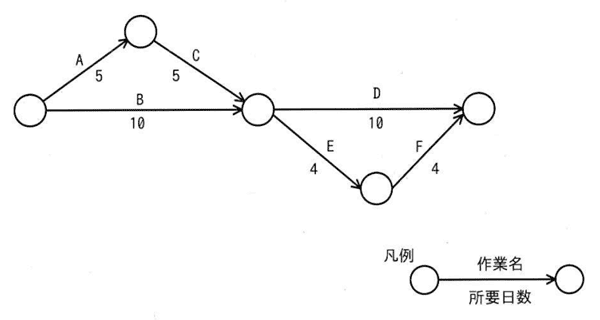

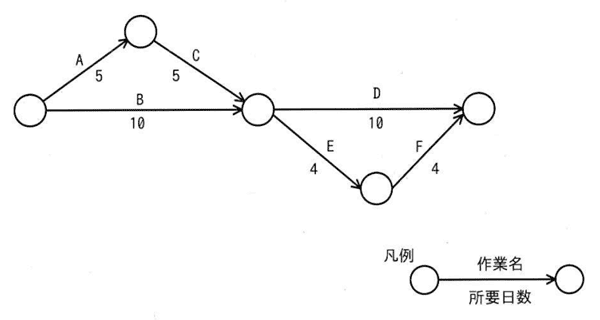

図のアローダイアグラムにおいて,作業Bが2日遅れて完了した。そこで,予定どおりの期間で全ての作業を完了させるために,作業Dに要員を追加することにした。作業Dに当初20名が割り当てられているとき,作業Dに追加する要員は最少で何名必要か。ここで,要員の作業効率は一律である。

| ア | 2 |

|---|---|

| イ | 3 |

| ウ | 4 |

| エ | 5 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問44

ITサービスマネジメントにおけるインシデント管理の目的として,適切なものはどれか。

| ア | インシデントの原因を分析し,根本的な原因を解決することによって,インシデントの再発を防止する。 |

|---|---|

| イ | サービスに対する全ての変更を一元的に管理することによって,変更に伴う障害発生などのリスクを低減する。 |

| ウ | サービスを構成する全ての機器やソフトウェアに関する情報を最新,正確に維持管理する。 |

| エ | インシデントによって中断しているサービスを可能な限り迅速に回復する。 |

問45

ブラックボックステストに関する記述として,適切なものはどれか。

| ア | プログラムの全ての分岐についてテストする。 |

|---|---|

| イ | プログラムの全ての命令についてテストする。 |

| ウ | プログラムの内部構造に基づいてテストする。 |

| エ | プログラムの入力と出力に着目してテストする。 |

答え : エ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

解説 :

ブラックボックステストは、テスト対象を内部構造が不明な「ブラックボックス」として取り扱うテスト手法を指します。内部で何が行われているかは分からない前提なので、外部からの入力と、それに対応する出力に着目します。「エ」が正解です。

「ア」「イ」「ウ」はいずれもプログラムの内部構造に基づくテストで、「ホワイトボックステスト」の一種です。

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

解説 :

ブラックボックステストは、テスト対象を内部構造が不明な「ブラックボックス」として取り扱うテスト手法を指します。内部で何が行われているかは分からない前提なので、外部からの入力と、それに対応する出力に着目します。「エ」が正解です。

「ア」「イ」「ウ」はいずれもプログラムの内部構造に基づくテストで、「ホワイトボックステスト」の一種です。

問46

a〜dのうち,ファシリティマネジメントに関する実施事項として,適切なものだけを全て挙げたものはどれか。

a コンピュータを設置した建物への入退館の管理

b 社内のPCへのマルウェア対策ソフトの導入と更新管理

c 情報システムを構成するソフトウェアのライセンス管理

d 停電時のデータ消失防止のための無停電電源装置の設置

a コンピュータを設置した建物への入退館の管理

b 社内のPCへのマルウェア対策ソフトの導入と更新管理

c 情報システムを構成するソフトウェアのライセンス管理

d 停電時のデータ消失防止のための無停電電源装置の設置

| ア | a,c |

|---|---|

| イ | a,d |

| ウ | b,d |

| エ | c,d |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

解説 :

a … 適切。入退館管理は、施設に対するアクセス管理の一部として重要な要素です。ファシリティマネジメントには、建物や施設内のセキュリティを維持するためにアクセスを制限・監視することが含まれます。

b … 不適切。ITセキュリティ管理に関連した内容であり、ファシリティマネジメントの範疇には含まれません。

c … 不適切。ITガバナンスやソフトウェア管理に関する内容であり、ファシリティマネジメントの範疇には入りません。

d … 適切。停電時のデータ消失防止を目的として、無停電電源装置(UPS)の設置は、施設における電力管理の一環であり、ファシリティマネジメントに含まれます。

以上から、「a」と「d」を組み合わせた「イ」が正解です。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

解説 :

a … 適切。入退館管理は、施設に対するアクセス管理の一部として重要な要素です。ファシリティマネジメントには、建物や施設内のセキュリティを維持するためにアクセスを制限・監視することが含まれます。

b … 不適切。ITセキュリティ管理に関連した内容であり、ファシリティマネジメントの範疇には含まれません。

c … 不適切。ITガバナンスやソフトウェア管理に関する内容であり、ファシリティマネジメントの範疇には入りません。

d … 適切。停電時のデータ消失防止を目的として、無停電電源装置(UPS)の設置は、施設における電力管理の一環であり、ファシリティマネジメントに含まれます。

以上から、「a」と「d」を組み合わせた「イ」が正解です。

問47

ソフトウェア保守に関する記述のうち,適切なものはどれか。

| ア | 本番環境で運用中のシステムに対して,ソフトウェアの潜在不良を発見し,障害が発生する前に修正を行うことはソフトウェア保守には含まれない。 |

|---|---|

| イ | 本番環境で運用中のシステムに対して,ソフトウェアの不具合を修正することがソフトウェア保守であり,仕様変更に伴う修正はソフトウェア保守には含まれない。 |

| ウ | 本番環境で運用中のシステムに対して,法律改正に伴うソフトウェア修正もソフトウェア保守に含まれる。 |

| エ | 本番環境で運用中のシステムに対する修正だけでなく,納入前のシステム開発期間中に実施した不具合の修正もソフトウェア保守に含まれる。 |

答え : ウ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

解説 :

「ア」… 不適切。ソフトウェア保守には、潜在的な不具合を発見し、予防的に修正することも含まれます。問題が発生する前に防ぐための重要な活動です。

「イ」… 不適切。ソフトウェア保守には、不具合の修正だけでなく、仕様変更に伴う修正も含まれます。仕様変更が発生した場合、それに対応する修正も保守作業の一環とみなされます。

「ウ」… 正解。ソフトウェア保守には、法律や規制の変更に対応するための修正が含まれます。例えば、法改正によりシステムの動作や機能に変更が必要な場合、それを反映させるための修正作業は保守作業として行われます。

「エ」… 不適切。ソフトウェア保守は、本番環境で運用中のシステムに対する修正を指します。納入前の開発期間中に発生した不具合の修正は、開発活動の一部として扱われ、保守活動とは区別されます。

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

解説 :

「ア」… 不適切。ソフトウェア保守には、潜在的な不具合を発見し、予防的に修正することも含まれます。問題が発生する前に防ぐための重要な活動です。

「イ」… 不適切。ソフトウェア保守には、不具合の修正だけでなく、仕様変更に伴う修正も含まれます。仕様変更が発生した場合、それに対応する修正も保守作業の一環とみなされます。

「ウ」… 正解。ソフトウェア保守には、法律や規制の変更に対応するための修正が含まれます。例えば、法改正によりシステムの動作や機能に変更が必要な場合、それを反映させるための修正作業は保守作業として行われます。

「エ」… 不適切。ソフトウェア保守は、本番環境で運用中のシステムに対する修正を指します。納入前の開発期間中に発生した不具合の修正は、開発活動の一部として扱われ、保守活動とは区別されます。

問48

| ア | 管理限界を設定し,上限と下限を逸脱する事象から根本原因を推定する。 |

|---|---|

| イ | 原因の候補リストから原因に該当しないものを削除し,残った項目から根本原因を絞り込む。 |

| ウ | 候補となる原因を魚の骨の形で整理し,根本原因を検討する。 |

| エ | 複数の原因を分類し,件数が多かった原因の順に対処すべき根本原因の優先度を決めていく。 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。「管理図」の説明です。品質の管理状況を把握するための方法であり、根本原因を探る手法ではありません。

「イ」… 不適切。問題と原因を関連付けておらず、根本原因を追究する手法としては適していません。

「ウ」… 正解。この図法は「特性要因図」(フィッシュボーンチャート)と呼ばれるもので、品質管理において広く用いられています。問題の中心として「魚の頭」を配置し、主要な原因カテゴリー(例えば、人、プロセス、機器、材料、環境など)を「骨」の形で付け加えていきます。

「エ」… 不適切。問題と原因を関連付けておらず、根本原因を追究する手法としては適していません。

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

解説 :

「ア」… 不適切。「管理図」の説明です。品質の管理状況を把握するための方法であり、根本原因を探る手法ではありません。

「イ」… 不適切。問題と原因を関連付けておらず、根本原因を追究する手法としては適していません。

「ウ」… 正解。この図法は「特性要因図」(フィッシュボーンチャート)と呼ばれるもので、品質管理において広く用いられています。問題の中心として「魚の頭」を配置し、主要な原因カテゴリー(例えば、人、プロセス、機器、材料、環境など)を「骨」の形で付け加えていきます。

「エ」… 不適切。問題と原因を関連付けておらず、根本原因を追究する手法としては適していません。

問49

| ア | インシデント管理 |

|---|---|

| イ | 構成管理 |

| ウ | 変更管理 |

| エ | 問題管理 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

「ア」… 正解。インシデント管理は、サービスに影響を及ぼす問題が発生した際に、その影響を最小限に抑え、迅速にサービスを復旧させるためのプロセスです。利用者からの問い合わせなどをチャットボットで効率化するのは有効です。

「イ」… 不適切。構成管理は、IT資産(ハードウェア、ソフトウェア、設定など)の状態を記録・管理するプロセスであり、チャットボットが有効な活動ではありません。

「ウ」… 不適切。変更管理は、システムやサービスの変更を計画的に実施し、その影響を最小限に抑えるためのプロセスです。変更に関する承認や評価をチャットボットで行うことはできません。

「エ」… 不適切。問題管理は、インシデントの根本原因を突き止め、その解決策を実施するプロセスです。複雑な分析や調査が求められるため、チャットボットは有効ではありません。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

「ア」… 正解。インシデント管理は、サービスに影響を及ぼす問題が発生した際に、その影響を最小限に抑え、迅速にサービスを復旧させるためのプロセスです。利用者からの問い合わせなどをチャットボットで効率化するのは有効です。

「イ」… 不適切。構成管理は、IT資産(ハードウェア、ソフトウェア、設定など)の状態を記録・管理するプロセスであり、チャットボットが有効な活動ではありません。

「ウ」… 不適切。変更管理は、システムやサービスの変更を計画的に実施し、その影響を最小限に抑えるためのプロセスです。変更に関する承認や評価をチャットボットで行うことはできません。

「エ」… 不適切。問題管理は、インシデントの根本原因を突き止め、その解決策を実施するプロセスです。複雑な分析や調査が求められるため、チャットボットは有効ではありません。

問50

120kステップのソフトウェアを開発した。開発の各工程における生産性の実績が表のとおりであるとき,開発全体の工数は何人月か。ここで,生産性は1人月当たりのkステップとする。

| 単位 kステップ/人月 | |

| 工程 | 生産性 |

| 設計 | 6.0 |

| 製造 | 4.0 |

| ア | 10 |

|---|---|

| イ | 12 |

| ウ | 24 |

| エ | 50 |

問51

ITサービスマネジメントにおけるSLAに関する次の記述において,a, bに当てはまる語句の組合せとして,適切なものはどれか。

SLAは,[ a ]と[ b ]との間で交わされる合意文書である。[ a ]が期待するサービスの目標値を定量化して合意した上でSLAに明記し,[ b ]はこれを測定・評価した上でサービスの品質を改善していく。

SLAは,[ a ]と[ b ]との間で交わされる合意文書である。[ a ]が期待するサービスの目標値を定量化して合意した上でSLAに明記し,[ b ]はこれを測定・評価した上でサービスの品質を改善していく。

| a | b | |

| ア | 経営者 | システム監査人 |

| イ | 顧客 | サービスの供給者 |

| ウ | システム開発の発注者 | システム開発の受託者 |

| エ | データの分析者 | データの提供者 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

SLA(Service Level Agreement)はサービスの提供者と利用者の間で交わされる合意文書で、サービスの水準について規定したものです。ITサービスマネジメントにおけるSLAは顧客とサービス供給者の間で交わされますので、「イ」が正解です。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

SLA(Service Level Agreement)はサービスの提供者と利用者の間で交わされる合意文書で、サービスの水準について規定したものです。ITサービスマネジメントにおけるSLAは顧客とサービス供給者の間で交わされますので、「イ」が正解です。

問52

A社がB社にシステム開発を発注し,システム開発プロジェクトを開始した。プロジェクトの関係者①〜④のうち,プロジェクトのステークホルダとなるものだけを全て挙げたものはどれか。

① A社の経営者

② A社の利用部門

③ B社のプロジェクトマネージャ

④ B社を技術支援する協力会社

① A社の経営者

② A社の利用部門

③ B社のプロジェクトマネージャ

④ B社を技術支援する協力会社

| ア | ①,②,④ |

|---|---|

| イ | ①,②,③,④ |

| ウ | ②,③,④ |

| エ | ②,④ |

問53

a〜dのうち,システム監査人が,合理的な評価・結論を得るために予備調査や本調査のときに利用する調査手段に関する記述として,適切なものだけを全て挙げたものはどれか。

a EA(Enterprise Architecture)の活用

b コンピュータを利用した監査技法の活用

c 資料や文書の閲覧

d ヒアリング

a EA(Enterprise Architecture)の活用

b コンピュータを利用した監査技法の活用

c 資料や文書の閲覧

d ヒアリング

| ア | a,b,c |

|---|---|

| イ | a,b,d |

| ウ | a,c,d |

| エ | b,c,d |

答え : エ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

a … 不適切。EAは企業全体のシステムの構造や運用を整理・可視化する手法であり、システム監査の際には通常直接的な調査手段として活用されません。

b … 適切。コンピュータを利用した監査技法(例えば、自動化された監査ツールやログ分析ツールの活用)は、システム監査で効率的に調査を行うために有用です。

c … 適切。システム監査人は、システムに関連する資料や文書(システム設計書、運用マニュアル、セキュリティポリシーなど)を閲覧して、システムの設計・運用が適切であるか、規定に準拠しているかを評価します。

d … 適切。ヒアリング(関係者へのインタビューや意見聴取)は、システム監査の重要な手法の一つです。システムの実際の運用状況や問題点を関係者から直接聞き取ることによって、文書だけでは把握できないリスクや改善点を明らかにすることができます。

以上から、「b」「c」「d」を組み合わせた「エ」が正解です。

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

解説 :

a … 不適切。EAは企業全体のシステムの構造や運用を整理・可視化する手法であり、システム監査の際には通常直接的な調査手段として活用されません。

b … 適切。コンピュータを利用した監査技法(例えば、自動化された監査ツールやログ分析ツールの活用)は、システム監査で効率的に調査を行うために有用です。

c … 適切。システム監査人は、システムに関連する資料や文書(システム設計書、運用マニュアル、セキュリティポリシーなど)を閲覧して、システムの設計・運用が適切であるか、規定に準拠しているかを評価します。

d … 適切。ヒアリング(関係者へのインタビューや意見聴取)は、システム監査の重要な手法の一つです。システムの実際の運用状況や問題点を関係者から直接聞き取ることによって、文書だけでは把握できないリスクや改善点を明らかにすることができます。

以上から、「b」「c」「d」を組み合わせた「エ」が正解です。

問54

顧客からの電話による問合せに対応しているサービスデスクが,次のようなオペレータ支援システムを導入した。このシステム導入で期待できる効果 a〜c のうち,適切なものだけを全て挙げたものはどれか。

顧客とオペレータの会話をシステムが認識し,瞬時に知識データベースと照合,次に確認すべき事項や最適な回答の候補をオペレータのディスプレイに表示する。

a 経験の浅いオペレータでも最適な回答候補を基に顧客対応することができるので,オペレータによる対応のばらつきを抑えることができる。

b 顧客の用件を自動的に把握して回答するので,電話による問合せに24時間対応することができる。

c 対応に必要な情報をオペレータが探す必要がなくなるので,個々の顧客対応時間を短縮することができる。

顧客とオペレータの会話をシステムが認識し,瞬時に知識データベースと照合,次に確認すべき事項や最適な回答の候補をオペレータのディスプレイに表示する。

a 経験の浅いオペレータでも最適な回答候補を基に顧客対応することができるので,オペレータによる対応のばらつきを抑えることができる。

b 顧客の用件を自動的に把握して回答するので,電話による問合せに24時間対応することができる。

c 対応に必要な情報をオペレータが探す必要がなくなるので,個々の顧客対応時間を短縮することができる。

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b,c |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

a … 適切。オペレータ支援システムは、オペレータが最適な回答候補を迅速に得ることができるため、経験が少ないオペレータでも適切な対応を取ることが可能になります。

b … 不適切。オペレータ支援システムであって、完全に自動化された応答システムではありません。顧客の用件を自動的に把握して完全に自動で回答するわけではなく、あくまでオペレータに最適な回答候補を提示する役割です。

c … 適切。システムが必要な情報を迅速に提供するため、オペレータが自分で情報を探す手間を省けます。この結果、顧客の問題解決までの時間が短縮され、顧客対応時間の短縮が可能になります。

以上から、「a」と「c」を組み合わせた「ウ」が正解です。

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

解説 :

a … 適切。オペレータ支援システムは、オペレータが最適な回答候補を迅速に得ることができるため、経験が少ないオペレータでも適切な対応を取ることが可能になります。

b … 不適切。オペレータ支援システムであって、完全に自動化された応答システムではありません。顧客の用件を自動的に把握して完全に自動で回答するわけではなく、あくまでオペレータに最適な回答候補を提示する役割です。

c … 適切。システムが必要な情報を迅速に提供するため、オペレータが自分で情報を探す手間を省けます。この結果、顧客の問題解決までの時間が短縮され、顧客対応時間の短縮が可能になります。

以上から、「a」と「c」を組み合わせた「ウ」が正解です。

問55

| ア | クレジットカード情報を取り扱う事業者に求められるセキュリティ基準 |

|---|---|

| イ | コンピュータなどに内蔵されるセキュリティ関連の処理を行う半導体チップ |

| ウ | コンピュータやネットワークのセキュリティ事故に対応する組織 |

| エ | サーバやネットワークの通信を監視し,不正なアクセスを検知して攻撃を防ぐシステム |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

PCI DSSのフルスペルは “Payment Card Industry Data Security Standard” で、支払いに使うカードを取り扱う産業におけるデータセキュリティの標準という意味になります。「ア」が正解です。

「イ」は「TPM」(Trusted Platform Module)の説明です。

「ウ」は「CSIRT」(Computer Security Incident Response Team)の説明です。

「エ」は「IPS」(Intrusion Prevention System)の説明です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

PCI DSSのフルスペルは “Payment Card Industry Data Security Standard” で、支払いに使うカードを取り扱う産業におけるデータセキュリティの標準という意味になります。「ア」が正解です。

「イ」は「TPM」(Trusted Platform Module)の説明です。

「ウ」は「CSIRT」(Computer Security Incident Response Team)の説明です。

「エ」は「IPS」(Intrusion Prevention System)の説明です。

問56

ランサムウェアによる損害を受けてしまった場合を想定して,その損害を軽減するための対策例として,適切なものはどれか。

| ア | PC内の重要なファイルは,PCから取外し可能な外部記憶装置に定期的にバックアップしておく。 |

|---|---|

| イ | Webサービスごとに,使用するIDやパスワードを異なるものにしておく。 |

| ウ | マルウェア対策ソフトを用いてPC内の全ファイルの検査をしておく。 |

| エ | 無線LANを使用するときには,WPA2を用いて通信内容を暗号化しておく。 |

問57

推論に関する次の記述中のa, bに入れる字句の適切な組合せはどれか。

[ a ]は個々の事例を基にして,事例に共通する規則を得る方法であり,得られた規則は[ b ]。

[ a ]は個々の事例を基にして,事例に共通する規則を得る方法であり,得られた規則は[ b ]。

| a | b | |

| ア | 演繹推論 | 成立しないことがある |

| イ | 演繹推論 | 常に成立する |

| ウ | 帰納推論 | 成立しないことがある |

| エ | 帰納推論 | 常に成立する |

答え : ウ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

推論には「演繹推論」と「帰納推論」があります。演繹は普遍的な法則や前提条件から論理的に個別の結論を導く推論で、前提が正しければ結論も正しくなります。帰納は様々な事実から共通点や傾向を見つけ出し、結論を導くもので、結論は必ず正しいとは限りません。

この説明文は事例の共通点から結論を導くとしているため [ a ] は「帰納推論」、[ b ] は「成立しないことがある」です。この組み合わせの「ウ」が正解です。

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

推論には「演繹推論」と「帰納推論」があります。演繹は普遍的な法則や前提条件から論理的に個別の結論を導く推論で、前提が正しければ結論も正しくなります。帰納は様々な事実から共通点や傾向を見つけ出し、結論を導くもので、結論は必ず正しいとは限りません。

この説明文は事例の共通点から結論を導くとしているため [ a ] は「帰納推論」、[ b ] は「成立しないことがある」です。この組み合わせの「ウ」が正解です。

問59

次のデータの平均値と中央値の組合せはどれか。

〔データ〕

10, 20, 20, 20, 40, 50, 100, 440, 2000

〔データ〕

10, 20, 20, 20, 40, 50, 100, 440, 2000

| 平均値 | 中央値 | |

| ア | 20 | 40 |

| イ | 40 | 20 |

| ウ | 300 | 20 |

| エ | 300 | 40 |

問60

公開鍵暗号方式で使用する鍵に関する次の記述中のa, bに入れる字句の適切な組合せはどれか。

それぞれ公開鍵と秘密鍵をもつA社とB社で情報を送受信するとき,他者に通信を傍受されても内容を知られないように,情報を暗号化して送信することにした。

A社からB社に情報を送信する場合,A社は[ a ]を使って暗号化した情報をB社に送信する。B社はA社から受信した情報を[ b ]で復号して情報を取り出す。

それぞれ公開鍵と秘密鍵をもつA社とB社で情報を送受信するとき,他者に通信を傍受されても内容を知られないように,情報を暗号化して送信することにした。

A社からB社に情報を送信する場合,A社は[ a ]を使って暗号化した情報をB社に送信する。B社はA社から受信した情報を[ b ]で復号して情報を取り出す。

| a | b | |

| ア | A社の公開鍵 | A社の公開鍵 |

| イ | A社の公開鍵 | B社の秘密鍵 |

| ウ | B社の公開鍵 | A社の公開鍵 |

| エ | B社の公開鍵 | B社の秘密鍵 |

問61

大学のキャンパス案内のWebページ内に他のWebサービスが提供する地図情報を組み込んで表示するなど,公開されているWebページやWebサービスを組み合わせて一つの新しいコンテンツを作成する手法を何と呼ぶか。

| ア | シングルサインオン |

|---|---|

| イ | デジタルフォレンジックス |

| ウ | トークン |

| エ | マッシュアップ |

答え : エ

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

解説 :

複数のWeb資源を組み合わせて新しいコンテンツやサービスを作り出すことを「マッシュアップ」と言います。音楽で複数の音源を組み合わせて新しい曲を作る手法を表す用語が由来です。「エ」が答えです。

「ア」の「シングルサインオン」は、一度のログイン手続きで複数のサーバやサービスを横断的に利用できるようにする仕組みです。

「イ」の「デジタルフォレンジックス」は、犯罪捜査などでデジタル機器やネットサービスなどに残された証拠の鑑定を行う技術です。

「ウ」の「トークン」は、長いデータを最小の構成単位に分解したものや、何かの証や印になるようなデータや装置、器具などのことを指します。

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

解説 :

複数のWeb資源を組み合わせて新しいコンテンツやサービスを作り出すことを「マッシュアップ」と言います。音楽で複数の音源を組み合わせて新しい曲を作る手法を表す用語が由来です。「エ」が答えです。

「ア」の「シングルサインオン」は、一度のログイン手続きで複数のサーバやサービスを横断的に利用できるようにする仕組みです。

「イ」の「デジタルフォレンジックス」は、犯罪捜査などでデジタル機器やネットサービスなどに残された証拠の鑑定を行う技術です。

「ウ」の「トークン」は、長いデータを最小の構成単位に分解したものや、何かの証や印になるようなデータや装置、器具などのことを指します。

問62

アドホックネットワークの説明として,適切なものはどれか。

| ア | アクセスポイントを経由せず,端末同士が相互に通信を行う無線ネットワーク |

|---|---|

| イ | インターネット上に,セキュリティが保たれたプライベートな環境を実現するネットワーク |

| ウ | サーバと,そのサーバを利用する複数台のPCをつなぐ有線ネットワーク |

| エ | 本店と支店など,遠く離れた拠点間を結ぶ広域ネットワーク |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

無線通信におけるアドホックネットワークとは、端末間や有線ネットワーク、外部ネットワークとの中継を行うアクセスポイントやルータなどを介さずに、端末同士が相対で通信するネットワークを指します。「ア」が正解です。

「イ」は「VPN」(Virtual Private Network)の説明です。

「ウ」は「LAN」(Local Area Network)の説明です。

「エ」は「WAN」(Wide Area Network)の説明です。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

無線通信におけるアドホックネットワークとは、端末間や有線ネットワーク、外部ネットワークとの中継を行うアクセスポイントやルータなどを介さずに、端末同士が相対で通信するネットワークを指します。「ア」が正解です。

「イ」は「VPN」(Virtual Private Network)の説明です。

「ウ」は「LAN」(Local Area Network)の説明です。

「エ」は「WAN」(Wide Area Network)の説明です。

問63

| ア | Android |

|---|---|

| イ | iOS |

| ウ | Safari |

| エ | Windows |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

解説 :

この中で携帯端末のOSでオープンソースなのは「ア」の「Android」です。Google社が主導して開発・配布されているOSで、スマートフォンやタブレット端末に用いられます。

「イ」の「iOS」は携帯端末のOSですが、Apple社の製品でオープンソースではありません。

「ウ」の「Safari」はApple社のWebブラウザです。OSではなくオープンソースでもありません。

「エ」の「Windows」はMicrosoft社のOSです。主にパソコンやサーバで用いられ、オープンソースではありません。

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

解説 :

この中で携帯端末のOSでオープンソースなのは「ア」の「Android」です。Google社が主導して開発・配布されているOSで、スマートフォンやタブレット端末に用いられます。

「イ」の「iOS」は携帯端末のOSですが、Apple社の製品でオープンソースではありません。

「ウ」の「Safari」はApple社のWebブラウザです。OSではなくオープンソースでもありません。

「エ」の「Windows」はMicrosoft社のOSです。主にパソコンやサーバで用いられ、オープンソースではありません。

問64

a〜d のうち,ファイアウォールの設置によって実現できる事項として,適切なものだけを全て挙げたものはどれか。

a 外部に公開するWebサーバやメールサーバを設置するためのDMZの構築

b 外部のネットワークから組織内部のネットワークヘの不正アクセスの防止

c サーバルームの入り口に設置することによるアクセスを承認された人だけの入室

d 不特定多数のクライアントからの大量の要求を複数のサーバに動的に振り分けることによるサーバ負荷の分散

a 外部に公開するWebサーバやメールサーバを設置するためのDMZの構築

b 外部のネットワークから組織内部のネットワークヘの不正アクセスの防止

c サーバルームの入り口に設置することによるアクセスを承認された人だけの入室

d 不特定多数のクライアントからの大量の要求を複数のサーバに動的に振り分けることによるサーバ負荷の分散

| ア | a,b |

|---|---|

| イ | a,b,d |

| ウ | b,c |

| エ | c,d |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

ファイアウォールはネットワーク境界などに置かれ、外部と内部の通信を監視して特定の条件に当てはまる通信や不審な通信を検知して遮断する働きをする機器やソフトウェアです。

a … 適切。外部ネットワークと内部ネットワークの間に二段階でファイアウォールを設置する場合があります。両者の中間にあるエリアをDMZと言います。

b … 適切。外部からの不正アクセスの阻止はファイアウォールの主な機能の一つです。

c … 不適切。ファイアウォールは通信を制御するためのもので、物理的な人の出入りなどを制御するものではありません。

d … 不適切。負荷分散はロードバランサの機能でファイアウォールの機能ではありません。

適切なのは「a」と「b」なので、「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

ファイアウォールはネットワーク境界などに置かれ、外部と内部の通信を監視して特定の条件に当てはまる通信や不審な通信を検知して遮断する働きをする機器やソフトウェアです。

a … 適切。外部ネットワークと内部ネットワークの間に二段階でファイアウォールを設置する場合があります。両者の中間にあるエリアをDMZと言います。

b … 適切。外部からの不正アクセスの阻止はファイアウォールの主な機能の一つです。

c … 不適切。ファイアウォールは通信を制御するためのもので、物理的な人の出入りなどを制御するものではありません。

d … 不適切。負荷分散はロードバランサの機能でファイアウォールの機能ではありません。

適切なのは「a」と「b」なので、「ア」が正解です。

問65

条件①〜⑤によって,関係データベースで管理する “従業員” 表と “部門” 表を作成した。 “従業員” 表の主キーとして,最も適切なものはどれか。

〔条件〕

① 各従業員は重複のない従業員番号を一つもつ。

② 同姓同名の従業員がいてもよい。

③ 各部門は重複のない部門コードを一つもつ。

④ 一つの部門には複数名の従業員が所属する。

⑤ 1人の従業員が所属する部門は一つだけである。

従業員

部門

〔条件〕

① 各従業員は重複のない従業員番号を一つもつ。

② 同姓同名の従業員がいてもよい。

③ 各部門は重複のない部門コードを一つもつ。

④ 一つの部門には複数名の従業員が所属する。

⑤ 1人の従業員が所属する部門は一つだけである。

従業員

| 従業員番号 | 従業員名 | 部門コード | 生年月日 | 住所 |

| 部門コード | 部門名 | 所在地 |

| ア | “従業員番号” |

|---|---|

| イ | “従業員番号” と “部門コード” |

| ウ | “従業員名” |

| エ | “部門コード” |

答え : ア

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

解説 :

リレーショナルデータベースの主キーは、テーブル内でレコードを一意に識別することができるフィールドを指定します。複数のフィールドの組み合わせでも構いませんが(復号主キー)、冗長な情報を含まず最小の数で構成しなければなりません。従業員を識別するには重複なく割り当てられた従業員番号を用いれば良いので、答えは「ア」です。

「イ」… 従業員番号のみで一意に識別可能なので部門コードは不要です。

「ウ」… 同姓同名の従業員がいても良いという条件なので、一意に識別できるとは限りません。

「エ」… 一つの部門には複数の従業員が在籍しているので従業員の識別には使えません。

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

解説 :

リレーショナルデータベースの主キーは、テーブル内でレコードを一意に識別することができるフィールドを指定します。複数のフィールドの組み合わせでも構いませんが(復号主キー)、冗長な情報を含まず最小の数で構成しなければなりません。従業員を識別するには重複なく割り当てられた従業員番号を用いれば良いので、答えは「ア」です。

「イ」… 従業員番号のみで一意に識別可能なので部門コードは不要です。

「ウ」… 同姓同名の従業員がいても良いという条件なので、一意に識別できるとは限りません。

「エ」… 一つの部門には複数の従業員が在籍しているので従業員の識別には使えません。

問66

| ア | 100mAの電流を1時間放電できる。 |

|---|---|

| イ | 100分間の充電で,電流を1時間放電できる。 |

| ウ | 1Aの電流を100分間放電できる。 |

| エ | 1時間の充電で,電流を100分間放電できる。 |

問67

ディープラーニングに関する記述として,最も適切なものはどれか。

| ア | インターネット上に提示された教材を使って,距離や時間の制約を受けることなく,習熟度に応じて学習をする方法である。 |

|---|---|

| イ | コンピュータが大量のデータを分析し,ニューラルネットワークを用いて自ら規則性を見つけ出し,推論や判断を行う。 |

| ウ | 体系的に分類された特定分野の専門的な知識から,適切な回答を提供する。 |

| エ | 一人一人の習熟度,理解に応じて,問題の難易度や必要とする知識,スキルを推定する。 |

答え : イ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

ディープラーニングとは、ニューラルネットワークを用いた機械学習システムのうち、中間層(隠れ層)が複数のシステムを利用するものを指します。大量のデータを入力して訓練することで、パターン認識やデータ生成など知的なタスクを実行できるようになります。正解は「イ」です。

「ア」は「eラーニング」の説明です。

「ウ」は「エキスパートシステム」の説明です。

「エ」は「アダプティブラーニング」の説明です。

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

解説 :

ディープラーニングとは、ニューラルネットワークを用いた機械学習システムのうち、中間層(隠れ層)が複数のシステムを利用するものを指します。大量のデータを入力して訓練することで、パターン認識やデータ生成など知的なタスクを実行できるようになります。正解は「イ」です。

「ア」は「eラーニング」の説明です。

「ウ」は「エキスパートシステム」の説明です。

「エ」は「アダプティブラーニング」の説明です。

問68

| ア | 端末から内部ネットワークには接続をさせず,インターネットにだけ接続する。 |

|---|---|

| イ | 端末がマルウェアに感染していないかどうかを検査し,安全が確認された端末だけを接続する。 |

| ウ | 端末と無線LANルータのボタン操作だけで,端末から無線LANルータヘの接続設定ができる |

| エ | 端末のSSIDの設定欄を空欄にしておけば,SSIDが分からなくても無線LANルータに接続できる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

無線LAN(Wi-Fi)では、端末間や外部ネットワークとの中継を行うアクセスポイントや無線ルータを「SSID」という名前で識別します。SSIDは複数設定できる機器もあり、それぞれ別のネットワークとして分離して運用することができます。ゲストSSIDを作成して来客などが一時的に接続するために提供することで、内部ネットワークには接続させずインターネットとだけ通信させることができます。正解は「ア」です。

「イ」は「検疫ネットワーク」の説明です。

「ウ」は「WPS」(Wi-Fi Protected Setup)や「AOSS」などの簡易設定機能の説明です。

「エ」は「ANY接続」の説明です。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

無線LAN(Wi-Fi)では、端末間や外部ネットワークとの中継を行うアクセスポイントや無線ルータを「SSID」という名前で識別します。SSIDは複数設定できる機器もあり、それぞれ別のネットワークとして分離して運用することができます。ゲストSSIDを作成して来客などが一時的に接続するために提供することで、内部ネットワークには接続させずインターネットとだけ通信させることができます。正解は「ア」です。

「イ」は「検疫ネットワーク」の説明です。

「ウ」は「WPS」(Wi-Fi Protected Setup)や「AOSS」などの簡易設定機能の説明です。

「エ」は「ANY接続」の説明です。

問69

サイバーキルチェーンの説明として,適切なものはどれか。

| ア | 情報システムヘの攻撃段階を,偵察,攻撃,目的の実行などの複数のフェーズに分けてモデル化したもの |

|---|---|

| イ | ハブやスイッチなどの複数のネットワーク機器を数珠つなぎに接続していく接続方式 |

| ウ | ブロックと呼ばれる幾つかの取引記録をまとめた単位を,一つ前のブロックの内容を示すハッシュ値を設定して,鎖のようにつなぐ分散管理台帳技術 |

| エ | 本文中に他者への転送を促す文言が記述された迷惑な電子メールが,不特定多数を対象に,ネットワーク上で次々と転送されること |

問70

| ア | a,b |

|---|---|

| イ | a,c |

| ウ | b |

| エ | b,c |

問71

| ア | 改行後の先頭文字が,指定した文字数分だけ右へ移動した。 |

|---|---|

| イ | 行頭に置こうとした句読点や閉じ括弧が,前の行の行末に移動した。 |

| ウ | 行頭の英字が,小文字から大文字に変換された。 |

| エ | 文字列の文字が,指定した幅の中に等間隔に配置された。 |

問72

情報セキュリティにおける機密性,完全性及び可用性と,①〜③のインシデントによって損なわれたものとの組合せとして,適切なものはどれか。

① DDoS攻撃によって,Webサイトがダウンした。

② キーボードの打ち間違いによって,不正確なデータが入力された。

③ PCがマルウェアに感染したことによって,個人情報が漏えいした。

① DDoS攻撃によって,Webサイトがダウンした。

② キーボードの打ち間違いによって,不正確なデータが入力された。

③ PCがマルウェアに感染したことによって,個人情報が漏えいした。

| ① | ② | ③ | |

| ア | 可用性 | 完全性 | 機密性 |

| イ | 可用性 | 機密性 | 完全性 |

| ウ | 完全性 | 可用性 | 機密性 |

| エ | 完全性 | 機密性 | 可用性 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティの3要素はそれぞれ

▼ 機密性 … 権限のある人物だけが情報に触れられる性質

▼ 完全性 … 内容が保たれ、破損、喪失、改竄、すり替えなどされていない性質

▼ 可用性 … 必要なときに情報にアクセスできる性質

という意味があります。

① Webサイトがダウンすると必要なときに情報に触れられなくなるため、可用性が損なわれています。

② データ入力の内容を誤ると情報が不正確になるため、完全性が損なわれています。

③ 個人情報が漏洩すると本来権限のない者が情報を閲覧できるため、機密性が損なわれています。

以上を組み合わせた「ア」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

情報セキュリティの3要素はそれぞれ

▼ 機密性 … 権限のある人物だけが情報に触れられる性質

▼ 完全性 … 内容が保たれ、破損、喪失、改竄、すり替えなどされていない性質

▼ 可用性 … 必要なときに情報にアクセスできる性質

という意味があります。

① Webサイトがダウンすると必要なときに情報に触れられなくなるため、可用性が損なわれています。

② データ入力の内容を誤ると情報が不正確になるため、完全性が損なわれています。

③ 個人情報が漏洩すると本来権限のない者が情報を閲覧できるため、機密性が損なわれています。

以上を組み合わせた「ア」が正解です。

問73

膨大な数のIoTデバイスをインターネットに接続するために大量のIPアドレスが必要となり,IPアドレスの長さが128ビットで構成されているインターネットプロトコルを使用することにした。このプロトコルはどれか。

| ア | IPv4 |

|---|---|

| イ | IPv5 |

| ウ | IPv6 |

| エ | IPv8 |

問74

| ア | アンチパスバック |

|---|---|

| イ | コールバック |

| ウ | シングルサインオン |

| エ | バックドア |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「ア」… 正解。「アンチパスバック」は入退室管理システムの機能の一つで、入室記録のない者の退室、入室済みの者の再入室など、記録と矛盾した行動を阻止します。認証が済んでいない人物の共連れを防止できます。

「イ」… 不適切。「コールバック」は電話回線を通じて接続される広域ネットワークで、未登録の不審な発信元からの接続を防ぐための仕組みです。

「ウ」… 不適切。「シングルサインオン」は、一度の認証手続きで複数のサーバやサービスを利用できるようにする仕組みです。

「エ」… 不適切。「バックドア」は、攻撃者が侵入に成功した機器に仕掛ける「裏口」で、次回から簡単に再接続して遠隔操作できるようにする仕掛けです。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

「ア」… 正解。「アンチパスバック」は入退室管理システムの機能の一つで、入室記録のない者の退室、入室済みの者の再入室など、記録と矛盾した行動を阻止します。認証が済んでいない人物の共連れを防止できます。

「イ」… 不適切。「コールバック」は電話回線を通じて接続される広域ネットワークで、未登録の不審な発信元からの接続を防ぐための仕組みです。

「ウ」… 不適切。「シングルサインオン」は、一度の認証手続きで複数のサーバやサービスを利用できるようにする仕組みです。

「エ」… 不適切。「バックドア」は、攻撃者が侵入に成功した機器に仕掛ける「裏口」で、次回から簡単に再接続して遠隔操作できるようにする仕掛けです。

問75

バイオメトリクス認証に関する記述として,適切なものはどれか。

| ア | 指紋や静脈を使用した認証は,ショルダーハックなどののぞき見行為によって容易に認証情報が漏えいする。 |

|---|---|

| イ | 装置が大型なので,携帯電話やスマートフォンには搭載できない。 |

| ウ | 筆跡やキーストロークなどの本人の行動的特徴を利用したものも含まれる。 |

| エ | 他人を本人と誤って認証してしまうリスクがない。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証は、一人ずつ異なっている人体の特徴を用いて利用者の識別と認証を行う方式です。

「ア」… 不適切。センサーなどで人体の特徴を読み取るので、パスワードや暗証番号などとは異なり覗き見によって盗み取ることはできません。

「イ」… 不適切。指紋センサーは携帯機器にも搭載されており、顔認証はスマートフォンのカメラでも利用できます。

「ウ」… 正解。筆跡、キーストローク、歩き方(歩容)などは個人ごとに特徴が異なるとされており、こうした動きを利用した認証も実用化されています。

「エ」… 不適切。他人を本人と誤って認識してしまうリスクは存在します。誤って他人を通してしまう率を「他人受入率」(FAR:False Acceptance Rate)と呼び、認証方式やシステムの性能指標の一つとなっています。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

バイオメトリクス認証は、一人ずつ異なっている人体の特徴を用いて利用者の識別と認証を行う方式です。

「ア」… 不適切。センサーなどで人体の特徴を読み取るので、パスワードや暗証番号などとは異なり覗き見によって盗み取ることはできません。

「イ」… 不適切。指紋センサーは携帯機器にも搭載されており、顔認証はスマートフォンのカメラでも利用できます。

「ウ」… 正解。筆跡、キーストローク、歩き方(歩容)などは個人ごとに特徴が異なるとされており、こうした動きを利用した認証も実用化されています。

「エ」… 不適切。他人を本人と誤って認識してしまうリスクは存在します。誤って他人を通してしまう率を「他人受入率」(FAR:False Acceptance Rate)と呼び、認証方式やシステムの性能指標の一つとなっています。

問76

情報セキュリティのリスクマネジメントにおけるリスク対応を,リスク回避,リスク共有,リスク低滅及びリスク保有の四つに分類するとき,情報漏えい発生時の損害に備えてサイバー保険に入ることはどれに分類されるか。

| ア | リスク回避 |

|---|---|

| イ | リスク共有 |

| ウ | リスク低減 |

| エ | リスク保有 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

サイバー保険を含む保険の仕組みは、対価を払って他社(保険者)にリスクの一部を移すものです。リスクが損害として顕在化したときは、契約に従って保険金を受け取り、損害を保険者に肩代わりしてもらうことができます。正解は「イ」です。

「ア」の「リスク回避」は、事業を中止するなど、リスクの原因自体を消し去ってしまう措置を指します。

「ウ」の「リスク低減」は、データのバックアップを取るなど、損害の確率や程度を下げる措置を指します。

「エ」の「リスク保有」は、確率が極めて低い場合などに、何もせずリスクを甘んじて受け入れることを指します。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

サイバー保険を含む保険の仕組みは、対価を払って他社(保険者)にリスクの一部を移すものです。リスクが損害として顕在化したときは、契約に従って保険金を受け取り、損害を保険者に肩代わりしてもらうことができます。正解は「イ」です。

「ア」の「リスク回避」は、事業を中止するなど、リスクの原因自体を消し去ってしまう措置を指します。

「ウ」の「リスク低減」は、データのバックアップを取るなど、損害の確率や程度を下げる措置を指します。

「エ」の「リスク保有」は、確率が極めて低い場合などに、何もせずリスクを甘んじて受け入れることを指します。

問77

トランザクション処理のACID特性に関する記述として,適切なものはどれか。

| ア | 索引を用意することによって,データの検索時の検索速度を高めることができる。 |

|---|---|

| イ | データの更新時に,一連の処理が全て実行されるか,全く実行されないように制御することによって,原子性を保証することができる。 |

| ウ | データベースの複製を複数のサーバに分散配置することによって,可用性を高めることができる。 |

| エ | テーブルを正規化することによって,データに矛盾や重複が生じるのを防ぐことができる。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

解説 :

ACID特性はトランザクション処理が満たすべき以下の4つの性質の頭文字を繋いだものです。

A:Atomicity(原子性) … 複数の処理が一体不可分のものとして管理される

C:Consistency(一貫性) … 処理の前後でデータに矛盾が生じず一貫している

I:Isolation(独立性) … 他の処理から切り離され、影響を与えたり受けたりしない

D:Duration(耐久性) … 処理の完了後は結果が確定され、機器の故障などで結果が失われない

「ア」… 不適切。「インデックス」の説明です。処理が高速化されますがACID特性とは直接は関係ありません。

「イ」… 正解。ACID特性の「A」(Atomicity:原子性)の説明です。

「ウ」… 不適切。「レプリケーション」の説明です。可用性は高まりますがACID特性とは直接は関係ありません。

「エ」… 不適切。「正規化」はACID特性の保証とは特に関係ありません。

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

解説 :

ACID特性はトランザクション処理が満たすべき以下の4つの性質の頭文字を繋いだものです。

A:Atomicity(原子性) … 複数の処理が一体不可分のものとして管理される

C:Consistency(一貫性) … 処理の前後でデータに矛盾が生じず一貫している

I:Isolation(独立性) … 他の処理から切り離され、影響を与えたり受けたりしない

D:Duration(耐久性) … 処理の完了後は結果が確定され、機器の故障などで結果が失われない

「ア」… 不適切。「インデックス」の説明です。処理が高速化されますがACID特性とは直接は関係ありません。

「イ」… 正解。ACID特性の「A」(Atomicity:原子性)の説明です。

「ウ」… 不適切。「レプリケーション」の説明です。可用性は高まりますがACID特性とは直接は関係ありません。

「エ」… 不適切。「正規化」はACID特性の保証とは特に関係ありません。

問78

関数checkDigitは,10進9桁の整数の各桁の数字が上位の桁から順に格納された整数型の配列originalDigitを引数として,次の手順で計算したチェックデジットを戻り値とする。プログラム中の a に入れる字句として,適切なものはどれか。ここで,配列の要素番号は1から始まる。

〔手順〕

(1) 配列originalDigitの要素番号1〜9の要素の値を合計する。

(2) 合計した値が9より大きい場合は,合計した値を10進の整数で表現したときの各桁の数字を合計する。この操作を,合計した値が9以下になるまで繰り返す。

(3) (2)で得られた値をチェックデジットとする。

〔プログラム〕

〔手順〕

(1) 配列originalDigitの要素番号1〜9の要素の値を合計する。

(2) 合計した値が9より大きい場合は,合計した値を10進の整数で表現したときの各桁の数字を合計する。この操作を,合計した値が9以下になるまで繰り返す。

(3) (2)で得られた値をチェックデジットとする。

〔プログラム〕

| ア | j ← j - 10 × k |

|---|---|

| イ | j ← k +(j - 10 × k) |

| ウ | j ← k +(j - 10)× k |

| エ | j ← k + j |

答え : イ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

問79

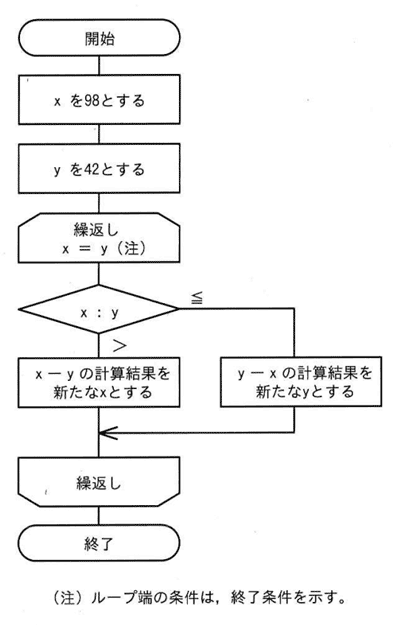

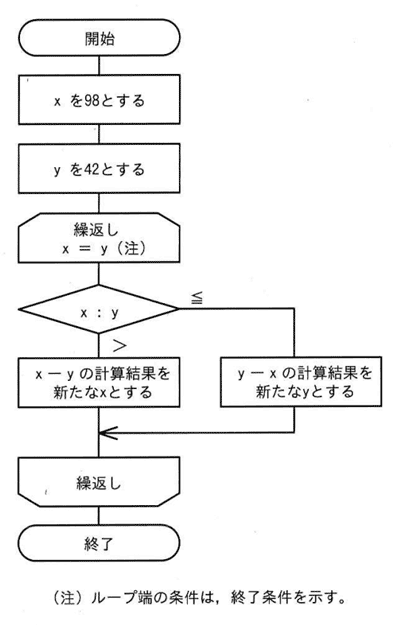

流れ図で示す処理を終了したとき,xの値はどれか。

| ア | 0 |

|---|---|

| イ | 14 |

| ウ | 28 |

| エ | 56 |

答え : イ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

解説 :

2つの数の最大公約数を求めるユークリッドの互除法を実行するプログラムです。2つの変数にそれぞれ初期値を設定し、「大きい方から小さい方を引く」という操作を繰り返します。2つの変数の値が同一になったら終了です。

初期値:x=98、y=42

↓ xからyを引く

x=56、y=42

↓ xからyを引く

x=14、y=42

↓ yからxを引く

x=14、y=28

↓ yからxを引く

x=14、y=14

ここで同一になったので終了です。この時点でxの値は14となります。「イ」が正解です。

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

解説 :

2つの数の最大公約数を求めるユークリッドの互除法を実行するプログラムです。2つの変数にそれぞれ初期値を設定し、「大きい方から小さい方を引く」という操作を繰り返します。2つの変数の値が同一になったら終了です。

初期値:x=98、y=42

↓ xからyを引く

x=56、y=42

↓ xからyを引く

x=14、y=42

↓ yからxを引く

x=14、y=28

↓ yからxを引く

x=14、y=14

ここで同一になったので終了です。この時点でxの値は14となります。「イ」が正解です。

問80

自動車などの移動体に搭載されたセンサや表示機器を通信システムや情報システムと連動させて,運転者へ様々な情報をリアルタイムに提供することを可能にするものはどれか。

| ア | アクチュエータ |

|---|---|

| イ | キャリアアグリゲーション |

| ウ | スマートメータ |

| エ | テレマティクス |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

解説 :

自動車などをネットワークに接続し、センサーの測定値や位置情報など様々な情報を集約したり、情報サービスを提供する仕組みを総称して「テレマティクス」(telematics)と言います。無線で有料道路の料金を支払う「ETC」や、無線で混雑や渋滞の情報を配信する「VICS」などが該当します。

「ア」の「アクチュエータ」は、外部から電気信号を入力すると何らかの力学的な動作を発生させる機械部品で、ロボットの関節などに組み込まれています。

「イ」の「キャリアアグリゲーション」は、無線通信で複数の周波数帯を束ねて一体的に運用し、信号を並列に送受信することで通信速度を高める技術です。

「ウ」の「スマートメータ」は、電気や都市ガス、水道などのメーターにコンピュータや通信機能を内蔵し、自動的に検針して供給元に報告する仕組みを指します。

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

解説 :

自動車などをネットワークに接続し、センサーの測定値や位置情報など様々な情報を集約したり、情報サービスを提供する仕組みを総称して「テレマティクス」(telematics)と言います。無線で有料道路の料金を支払う「ETC」や、無線で混雑や渋滞の情報を配信する「VICS」などが該当します。

「ア」の「アクチュエータ」は、外部から電気信号を入力すると何らかの力学的な動作を発生させる機械部品で、ロボットの関節などに組み込まれています。

「イ」の「キャリアアグリゲーション」は、無線通信で複数の周波数帯を束ねて一体的に運用し、信号を並列に送受信することで通信速度を高める技術です。

「ウ」の「スマートメータ」は、電気や都市ガス、水道などのメーターにコンピュータや通信機能を内蔵し、自動的に検針して供給元に報告する仕組みを指します。

問81

CPUの性能に関する記述のうち,適切なものはどれか。

| ア | 32ビットCPUと64ビットCPUでは,64ビットCPUの方が一度に処理するデータ長を大きくできる。 |

|---|---|

| イ | CPU内のキャッシュメモリの容量は,少ないほどCPUの処理速度が向上する。 |

| ウ | 同じ構造のCPUにおいて,クロック周波数を下げると処理速度が向上する。 |

| エ | デュアルコアCPUとクアッドコアCPUでは,デュアルコアCPUの方が同時に実行する処理の数を多くできる。 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

解説 :

「ア」… 正解。32ビットCPUは一度にデータを32ビットずつ計算や伝送を行うことができ、64ビットCPUは64ビットずつ処理することができます。

「イ」… 不適切。キャッシュメモリが多い方がたくさんのデータを取っておくことができ、性能を向上させることができます。

「ウ」… 不適切。クロック周波数は1秒間に何回処理や伝送を行うことができるかを示しています。この値が高いほど性能が処理速度は向上します。

「エ」… 不適切。CPUの心臓部であるプロセッサコアを、デュアルコアCPUは2つ、クアッドコアCPUは4つ内蔵しています。クアッドコアの方が高速です。

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

解説 :

「ア」… 正解。32ビットCPUは一度にデータを32ビットずつ計算や伝送を行うことができ、64ビットCPUは64ビットずつ処理することができます。

「イ」… 不適切。キャッシュメモリが多い方がたくさんのデータを取っておくことができ、性能を向上させることができます。

「ウ」… 不適切。クロック周波数は1秒間に何回処理や伝送を行うことができるかを示しています。この値が高いほど性能が処理速度は向上します。

「エ」… 不適切。CPUの心臓部であるプロセッサコアを、デュアルコアCPUは2つ、クアッドコアCPUは4つ内蔵しています。クアッドコアの方が高速です。

問82

A社では,従業員の利用者IDとパスワードを用いて社内システムの利用者認証を行っている。セキュリティを強化するために,このシステムに新たな認証機能を一つ追加することにした。認証機能 a〜c のうち,このシステムに追加することによって,二要素認証になる機能だけを全て挙げたものはどれか。

a A社の従業員証として本人に支給しているICカードを読み取る認証

b あらかじめシステムに登録しておいた本人しか知らない秘密の質問に対する答えを入力させる認証

c あらかじめシステムに登録しておいた本人の顔の特徴と,認証時にカメラで読み取った顔の特徴を照合する認証

a A社の従業員証として本人に支給しているICカードを読み取る認証

b あらかじめシステムに登録しておいた本人しか知らない秘密の質問に対する答えを入力させる認証

c あらかじめシステムに登録しておいた本人の顔の特徴と,認証時にカメラで読み取った顔の特徴を照合する認証

| ア | a |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b,c |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

多要素認証は、「本人が知っていること」(知識情報)と「身体的特徴」(生体情報)、「知っていること」と「持っているもの」(所持情報)といったように、性質の異なる認証方式を複数組み合わせることを言います。

a … 適切。ICカードは所持情報に当たるので、知識情報のパスワードと合わせて二要素認証になります。

b … 不適切。秘密の質問は知識情報に当たるので、パスワードと同じ方式となり二要素認証になりません。

c … 適切。顔認証は生体情報を利用するので、知識情報のパスワードと合わせて二要素認証になります。

「a」と「c」が該当しますので、これを組み合わせた「ウ」が正解です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

解説 :

多要素認証は、「本人が知っていること」(知識情報)と「身体的特徴」(生体情報)、「知っていること」と「持っているもの」(所持情報)といったように、性質の異なる認証方式を複数組み合わせることを言います。

a … 適切。ICカードは所持情報に当たるので、知識情報のパスワードと合わせて二要素認証になります。

b … 不適切。秘密の質問は知識情報に当たるので、パスワードと同じ方式となり二要素認証になりません。

c … 適切。顔認証は生体情報を利用するので、知識情報のパスワードと合わせて二要素認証になります。

「a」と「c」が該当しますので、これを組み合わせた「ウ」が正解です。

問84

| ア | DRM |

|---|---|

| イ | DVD |

| ウ | HDMI |

| エ | SSD |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

解説 :

半導体メモリの一種であるフラッシュメモリを記憶素子に利用し、HDDの代わりとしてコンピュータなどの外部記憶装置に用いられるのは「SSD」(Solid State Drive)です。ディスクを回転させるドライブ装置のように物理的に駆動する装置が無いため衝撃に強いという特徴があります。「エ」が正解です。

「ア」の「DRM」(Digital Rights Management)は、デジタルコンテンツの著作権を保護するための暗号化やコピー制御などの技術の総称です。記憶装置ではありません。

「イ」の「DVD」は光学ディスクの一種で、プラスチックの円盤を高速で回転させ、表面にレーザー光を照射してデータの読み書きを行うものです。装置に駆動部があり衝撃に弱く消費電力も大きいです。

「ウ」の「HDMI」(High-Definition Multimedia Interface)はデータ伝送規格の一種で、コンピュータやデジタル機器とディスプレイなどを専用のケーブルで繋いで画面情報や音声データを伝送するものです。記憶装置ではありません。

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

解説 :

半導体メモリの一種であるフラッシュメモリを記憶素子に利用し、HDDの代わりとしてコンピュータなどの外部記憶装置に用いられるのは「SSD」(Solid State Drive)です。ディスクを回転させるドライブ装置のように物理的に駆動する装置が無いため衝撃に強いという特徴があります。「エ」が正解です。

「ア」の「DRM」(Digital Rights Management)は、デジタルコンテンツの著作権を保護するための暗号化やコピー制御などの技術の総称です。記憶装置ではありません。

「イ」の「DVD」は光学ディスクの一種で、プラスチックの円盤を高速で回転させ、表面にレーザー光を照射してデータの読み書きを行うものです。装置に駆動部があり衝撃に弱く消費電力も大きいです。

「ウ」の「HDMI」(High-Definition Multimedia Interface)はデータ伝送規格の一種で、コンピュータやデジタル機器とディスプレイなどを専用のケーブルで繋いで画面情報や音声データを伝送するものです。記憶装置ではありません。

問85

情報セキュリティポリシーを,基本方針,対策基準,実施手順の三つの文書で構成したとき,これらに関する説明のうち,適切なものはどれか。

| ア | 基本方針は,対策基準や実施手順を定めるためのトップマネジメントの意思を示したものである。 |

|---|---|

| イ | 実施手順は,基本方針と対策基準を定めるために実施した作業の手順を記録したものである。 |

| ウ | 対策基準は,ISMSに準拠した情報セキュリティポリシーを策定するための文書の基準を示したものである。 |

| エ | 対策基準は,情報セキュリティ事故が発生した後の対策を実施手順よりも詳しく記述したものである。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「ア」… 正解。基本方針は、対策基準や実施手順を定めるためのトップマネジメントの意思を示すものです。

「イ」… 不適切。実施手順は、基本方針や対策基準を策定するために実施した作業の手順を記録したものではなく、基本方針や対策基準に基づいて実際に行うべき手順を示すものです。

「ウ」… 不適切。対策基準は情報セキュリティポリシーを策定するための文書の基準を示すものではなく、基本方針に基づいて組織内でどのような対策を行うのか全体的なルールを示すものです。

「エ」… 不適切。対策基準はセキュリティ対策に関する基準を示すものであり、情報セキュリティ事故が発生した後の対策は実施手順に詳述されるべき内容です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

「ア」… 正解。基本方針は、対策基準や実施手順を定めるためのトップマネジメントの意思を示すものです。

「イ」… 不適切。実施手順は、基本方針や対策基準を策定するために実施した作業の手順を記録したものではなく、基本方針や対策基準に基づいて実際に行うべき手順を示すものです。

「ウ」… 不適切。対策基準は情報セキュリティポリシーを策定するための文書の基準を示すものではなく、基本方針に基づいて組織内でどのような対策を行うのか全体的なルールを示すものです。

「エ」… 不適切。対策基準はセキュリティ対策に関する基準を示すものであり、情報セキュリティ事故が発生した後の対策は実施手順に詳述されるべき内容です。

問86

| ア | 受容基準と比較できるように,各リスクのレベルを決定する必要がある。 |

|---|---|

| イ | 全ての情報資産を分析の対象にする必要がある。 |

| ウ | 特定した全てのリスクについて,同じ分析技法を用いる必要がある。 |

| エ | リスクが受容可能かどうかを決定する必要がある。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメントは、情報セキュリティにおけるリスクを管理するための重要なプロセスです。一般的に次の3つのプロセスを順番に実施します。

① リスク特定:潜在的なリスクを識別し、どの情報資産が脅威にさらされる可能性があるかを明確にします。

② リスク分析:特定されたリスクの発生確率や影響度を分析し、リスクのレベルを評価します。

③ リスク評価:分析結果に基づいてリスクが許容可能かどうかを判断し、必要な対策を決定します。

「ア」… 正解。リスク分析の段階では、各リスクのレベル(例えば、影響度や発生確率)を決定し、それを受容基準と比較する必要があります。受容基準は、リスクがどの程度まで受け入れ可能かを示す基準です。

「イ」… 不適切。リスク分析の対象はすべての情報資産に対して行う必要はありません。リスク分析は、特に重要な情報資産や、リスクが大きいと思われる資産に対して実施することが一般的です。

「ウ」… 不適切。特定したリスクについて同じ分析技法を用いることは必須ではありません。リスク分析には、定性的手法や定量的手法があり、リスクの種類や状況に応じて適切な分析技法を選択することが重要です。

「エ」… 不適切。「リスクが受容可能かどうかを決定する」ことは、リスク評価の段階で行うことであり、リスク分析の段階ではリスクのレベルを決定し、その後、リスク評価で受容可能かどうかを判断します。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

解説 :

リスクアセスメントは、情報セキュリティにおけるリスクを管理するための重要なプロセスです。一般的に次の3つのプロセスを順番に実施します。

① リスク特定:潜在的なリスクを識別し、どの情報資産が脅威にさらされる可能性があるかを明確にします。

② リスク分析:特定されたリスクの発生確率や影響度を分析し、リスクのレベルを評価します。

③ リスク評価:分析結果に基づいてリスクが許容可能かどうかを判断し、必要な対策を決定します。

「ア」… 正解。リスク分析の段階では、各リスクのレベル(例えば、影響度や発生確率)を決定し、それを受容基準と比較する必要があります。受容基準は、リスクがどの程度まで受け入れ可能かを示す基準です。

「イ」… 不適切。リスク分析の対象はすべての情報資産に対して行う必要はありません。リスク分析は、特に重要な情報資産や、リスクが大きいと思われる資産に対して実施することが一般的です。

「ウ」… 不適切。特定したリスクについて同じ分析技法を用いることは必須ではありません。リスク分析には、定性的手法や定量的手法があり、リスクの種類や状況に応じて適切な分析技法を選択することが重要です。

「エ」… 不適切。「リスクが受容可能かどうかを決定する」ことは、リスク評価の段階で行うことであり、リスク分析の段階ではリスクのレベルを決定し、その後、リスク評価で受容可能かどうかを判断します。

問87

メールサーバから電子メールを受信するためのプロトコルの一つであり,次の特徴をもつものはどれか。

① メール情報をPC内のメールボックスに取り込んで管理する必要がなく,メールサーバ上に複数のフォルダで構成されたメールボックスを作成してメール情報を管理できる。

② PCやスマートフォンなど使用する端末が違っても,同一のメールボックスのメール情報を参照,管理できる。

① メール情報をPC内のメールボックスに取り込んで管理する必要がなく,メールサーバ上に複数のフォルダで構成されたメールボックスを作成してメール情報を管理できる。

② PCやスマートフォンなど使用する端末が違っても,同一のメールボックスのメール情報を参照,管理できる。

| ア | IMAP |

|---|---|

| イ | NTP |

| ウ | SMTP |

| エ | WPA |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

解説 :

メールを受信するためのプロトコルにはPOPやIMAPがありますが、サーバ上のメールボックスでメールを管理でき、複数の端末から同じメールボックスを参照できる仕組みを持つのは「IMAP」(Internet Mail Access Protocol)です。「ア」が正解です。

「イ」の「NTP」(Network Time Protocol)は、時刻情報を配信するプロトコルです。端末の時刻合わせのために用いられます。

「ウ」の「SMTP」(Simple Mail Transfer Protocl)は、メールの発送やサーバ間の転送に用いられるプロトコルです。メール受信のためのものではありませあん。

「エ」の「WPA」(Wi-Fi Protected Access)は、無線LAN(Wi-Fi)の認証と暗号化の手順を定めたプロトコルです。メール送受信とは直接は関係ありません。

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

解説 :

メールを受信するためのプロトコルにはPOPやIMAPがありますが、サーバ上のメールボックスでメールを管理でき、複数の端末から同じメールボックスを参照できる仕組みを持つのは「IMAP」(Internet Mail Access Protocol)です。「ア」が正解です。

「イ」の「NTP」(Network Time Protocol)は、時刻情報を配信するプロトコルです。端末の時刻合わせのために用いられます。

「ウ」の「SMTP」(Simple Mail Transfer Protocl)は、メールの発送やサーバ間の転送に用いられるプロトコルです。メール受信のためのものではありませあん。

「エ」の「WPA」(Wi-Fi Protected Access)は、無線LAN(Wi-Fi)の認証と暗号化の手順を定めたプロトコルです。メール送受信とは直接は関係ありません。

問88

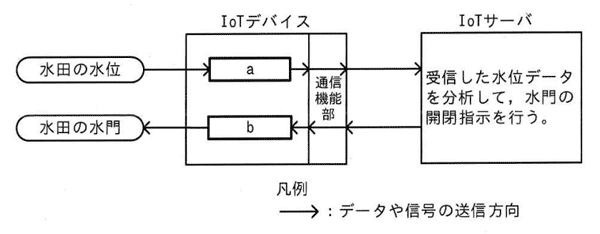

IoTデバイスで収集した情報をIoTサーバに送信するときに利用されるデータ形式に関する次の記述中のa, bに入れる字句の適切な組合せはどれか。

[ a ]形式は,コンマなどの区切り文字で,データの区切りを示すデータ形式であり,[ b ]形式は,マークアップ言語であり,データの論理構造を,タグを用いて記述できるデータ形式である。

[ a ]形式は,コンマなどの区切り文字で,データの区切りを示すデータ形式であり,[ b ]形式は,マークアップ言語であり,データの論理構造を,タグを用いて記述できるデータ形式である。

| a | b | |

| ア | CSV | JSON |

| イ | CSV | XML |

| ウ | RSS | JSON |

| エ | RSS | XML |

答え : イ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › その他の言語

解説 :

項目をカンマで区切って列挙するデータ形式は「CSV」(Comma-Separated Value)です。データ記録に用いられるマークアップ言語で、論理構造を「タグ」という特殊な記法で記述する形式は「XML」(Extensible Markup Language)です。[ a ]が「CSV」、[ b ] が「XML」の「イ」が正解です。

「JSON」(JavaScript Object Notation)は、プログラミング言語のJavaScriptのオブジェクト定義の記法でデータを記述する形式です。階層的なデータを柔軟に定義することができます。

「RSS」(RDF Site Summary)は、Webサイトの更新情報を記述するのに特化したデータ形式です。

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › その他の言語

解説 :

項目をカンマで区切って列挙するデータ形式は「CSV」(Comma-Separated Value)です。データ記録に用いられるマークアップ言語で、論理構造を「タグ」という特殊な記法で記述する形式は「XML」(Extensible Markup Language)です。[ a ]が「CSV」、[ b ] が「XML」の「イ」が正解です。

「JSON」(JavaScript Object Notation)は、プログラミング言語のJavaScriptのオブジェクト定義の記法でデータを記述する形式です。階層的なデータを柔軟に定義することができます。

「RSS」(RDF Site Summary)は、Webサイトの更新情報を記述するのに特化したデータ形式です。

問89

| ア | 受信した電子メールを開いたときに,本文に記述されたスクリプトが実行される可能性があるのは,HTML形式ではなく,テキスト形式である。 |

|---|---|

| イ | 電子メールにファイルを添付できるのは,テキスト形式ではなく,HTML形式である。 |

| ウ | 電子メールの本文の任意の文字列にハイパリンクを設定できるのは,テキスト形式ではなく,HTML形式である。 |

| エ | 電子メールの本文の文字に色や大きさなどの書式を設定できるのは,HTML形式ではなく,テキスト形式である。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

解説 :

「ア」… 不適切。テキスト形式は記述された文字を何のデータ形式としても解釈せずそのまま表示します。スクリプトとして実行する恐れがあるのはHTML形式の方です。

「イ」… 不適切。添付ファイルはメール本文のデータ形式によらず組み込むことができます。

「ウ」… 正解。HTMLはもともとWebページの記述に用いられる言語であり、インターネット上のWebページなどにリンクすることができます。

「エ」… 不適切。テキスト形式には文字装飾などを埋め込むことはできず、すべての文字をそのまま表示します。書式を指定できるのはHTMLの機能です。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

解説 :

「ア」… 不適切。テキスト形式は記述された文字を何のデータ形式としても解釈せずそのまま表示します。スクリプトとして実行する恐れがあるのはHTML形式の方です。

「イ」… 不適切。添付ファイルはメール本文のデータ形式によらず組み込むことができます。

「ウ」… 正解。HTMLはもともとWebページの記述に用いられる言語であり、インターネット上のWebページなどにリンクすることができます。

「エ」… 不適切。テキスト形式には文字装飾などを埋め込むことはできず、すべての文字をそのまま表示します。書式を指定できるのはHTMLの機能です。

問90

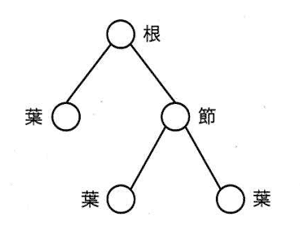

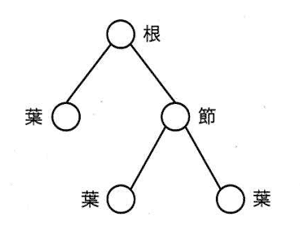

ディレクトリ又はファイルがノードに対応する木構造で表現できるファイルシステムがある。ルートディレクトリを根として図のように表現したとき,中間ノードである節及び末端ノードである葉に対応するものの組合せとして,最も適切なものはどれか。ここで,空のディレクトリを許すものとする。

| 節 | 葉 | |

| ア | ディレクトリ | ディレクトリ又はファイル |

| イ | ディレクトリ | ファイル |

| ウ | ファイル | ディレクトリ又はファイル |

| エ | ファイル | ディレクトリ |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

解説 :

ファイルシステムはOSのストレージ管理の仕組みで、ファイルやディレクトリを木構造で階層的に管理します。ファイルはいずれかのディレクトリに格納され、ディレクトリの中に子ディレクトリを入れ子状に格納することができます。

この図の中で子要素を持つものはディレクトリであり、末端の要素はファイルまたはディレクトリを表します。ファイルを持たない空のディレクトリを作ることもできるため、木の末端がディレクトリであっても構いません。

この条件に合致するのは、「節」が「ディレクトリ」、「葉」が「ディレクトリ又はファイル」の「ア」です。

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

解説 :

ファイルシステムはOSのストレージ管理の仕組みで、ファイルやディレクトリを木構造で階層的に管理します。ファイルはいずれかのディレクトリに格納され、ディレクトリの中に子ディレクトリを入れ子状に格納することができます。

この図の中で子要素を持つものはディレクトリであり、末端の要素はファイルまたはディレクトリを表します。ファイルを持たない空のディレクトリを作ることもできるため、木の末端がディレクトリであっても構いません。

この条件に合致するのは、「節」が「ディレクトリ」、「葉」が「ディレクトリ又はファイル」の「ア」です。

問91

ソーシャルエンジニアリングに該当する行為の例はどれか。

| ア | あらゆる文字の組合せを総当たりで機械的に入力することによって,パスワードを見つけ出す。 |

|---|---|

| イ | 肩越しに盗み見して入手したパスワードを利用し,他人になりすましてシステムを不正利用する。 |

| ウ | 標的のサーバに大量のリクエストを送りつけて過負荷状態にすることによって,サービスの提供を妨げる。 |

| エ | プログラムで確保している記憶領域よりも長いデータを入力することによってバッファをあふれさせ,不正にプログラムを実行させる。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ソーシャルエンジニアリングは、標的の個人や組織に物理的に接近あるいは接触し、紙に書かれた重要な情報を盗み見たり、会話を盗み聞きするなど、技術的でないやり方で情報を盗み取る手法です。「イ」が正解です。

「ア」は「総当たり攻撃」(ブルートフォースアタック)の説明です。コンピュータで自動的に実行するためソーシャルエンジニアリングではありません。

「ウ」は「DoS攻撃」の説明です。コンピュータで自動的に実行するためソーシャルエンジニアリングではありません。

「エ」は「バッファオーバーフロー攻撃」の説明です。コンピュータプログラムの振る舞いを利用するもので、ソーシャルエンジニアリングではありません。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

ソーシャルエンジニアリングは、標的の個人や組織に物理的に接近あるいは接触し、紙に書かれた重要な情報を盗み見たり、会話を盗み聞きするなど、技術的でないやり方で情報を盗み取る手法です。「イ」が正解です。

「ア」は「総当たり攻撃」(ブルートフォースアタック)の説明です。コンピュータで自動的に実行するためソーシャルエンジニアリングではありません。

「ウ」は「DoS攻撃」の説明です。コンピュータで自動的に実行するためソーシャルエンジニアリングではありません。

「エ」は「バッファオーバーフロー攻撃」の説明です。コンピュータプログラムの振る舞いを利用するもので、ソーシャルエンジニアリングではありません。

問92

| ア | Wi-Fiのアクセスポイントとも通信ができるようになった。 |

|---|---|

| イ | 一般的なボタン電池で,半年から数年間の連続動作が可能なほどに低消費電力である。 |

| ウ | 従来の規格であるBluetooth3.0以前と互換性がある。 |

| エ | デバイスとの通信には,赤外線も使用できる。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

BLE(Bluetooth Low Energy)はBluetoothの省電力版で、情報機器だけでなくセンサー類やビーコン類での利用も想定します。

「ア」… 不適切。Wi-FiとBluetoothは周波数帯や通信方式なども根本的に異なり、BLEでも互換性はありません。

「イ」… 正解。ビーコンなど受動的な装置でも長期間使用し続けられるよう、極めて低い電力でも動作させることができます。

「ウ」… 不適切。BLE機器と通信するにはBluetooth 4.0対応が必須で、古い規格の機器とは通信できません。

「エ」… 不適切。Bluetoothは電波を用いる無線通信規格で、BLEになってもその点に変更はありません。

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

解説 :

BLE(Bluetooth Low Energy)はBluetoothの省電力版で、情報機器だけでなくセンサー類やビーコン類での利用も想定します。

「ア」… 不適切。Wi-FiとBluetoothは周波数帯や通信方式なども根本的に異なり、BLEでも互換性はありません。

「イ」… 正解。ビーコンなど受動的な装置でも長期間使用し続けられるよう、極めて低い電力でも動作させることができます。

「ウ」… 不適切。BLE機器と通信するにはBluetooth 4.0対応が必須で、古い規格の機器とは通信できません。

「エ」… 不適切。Bluetoothは電波を用いる無線通信規格で、BLEになってもその点に変更はありません。

問93

A3判の紙の長辺を半分に折ると,A4判の大きさになり,短辺:長辺の比率は変わらない。A3判の長辺はA4判の長辺のおよそ何倍か。

| ア | 1.41 |

|---|---|

| イ | 1.5 |

| ウ | 1.73 |

| エ | 2 |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

解説 :

A判やB判の紙のサイズは相似形になっており、縦横の比率は変わらず一つ上のサイズの半分になっています。

A4判の短辺を1、長辺をaとすると、A3の長辺は2、短辺はA4の長辺と同じaとなります。このとき、A4とA3の縦横比は同じなので、比例式を用いて

1:a=a:2

と表すことができます。比例式の内積と外積は等しいことから

a2=2

となり、a=√2 と求めることができます。これは約1.41に相当するため「ア」が正解です。

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

解説 :

A判やB判の紙のサイズは相似形になっており、縦横の比率は変わらず一つ上のサイズの半分になっています。

A4判の短辺を1、長辺をaとすると、A3の長辺は2、短辺はA4の長辺と同じaとなります。このとき、A4とA3の縦横比は同じなので、比例式を用いて

1:a=a:2

と表すことができます。比例式の内積と外積は等しいことから

a2=2

となり、a=√2 と求めることができます。これは約1.41に相当するため「ア」が正解です。

問94

インクジェットプリンタの印字方式を説明したものはどれか。

| ア | インクの微細な粒子を用紙に直接吹き付けて印字する。 |

|---|---|

| イ | インクリボンを印字用のワイヤなどで用紙に打ち付けて印字する。 |

| ウ | 熱で溶けるインクを印字ヘッドで加熱して用紙に印字する。 |

| エ | レーザ光によって感光体にトナーを付着させて用紙に印字する。 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

解説 :

インクジェットプリンタは紙面を少しずつ動かしながら、紙面に近付けたヘッドから微細なインクの雫を噴射して着色していきます。「ア」が正解です。

「イ」は「ドットインパクトプリンタ」の説明です。

「ウ」は「サーマルプリンタ」(熱転写プリンタ)の説明です。

「エ」は「レーザープリンタ」の説明です。

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

解説 :

インクジェットプリンタは紙面を少しずつ動かしながら、紙面に近付けたヘッドから微細なインクの雫を噴射して着色していきます。「ア」が正解です。

「イ」は「ドットインパクトプリンタ」の説明です。

「ウ」は「サーマルプリンタ」(熱転写プリンタ)の説明です。

「エ」は「レーザープリンタ」の説明です。

問95

| ア | DoS攻撃 |

|---|---|

| イ | SQLインジェクション |

| ウ | パスワードリスト攻撃 |

| エ | フィッシング |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :