基本情報技術者(科目A)過去問集 - 令和5年1月修了試験

問1

| ア | |

|---|---|

| イ | |

| ウ | |

| エ |

問2

P,Q,Rはいずれも命題である。命題Pの真理値は真であり,命題(not P)or Q 及び命題(not Q)or R のいずれの真理値も真であることが分かっている。Q,Rの真理値はどれか。ここで,X or Y はXとYの論理和,not X はXの否定を表す。

| Q | R | |

| ア | 偽 | 偽 |

| イ | 偽 | 真 |

| ウ | 真 | 偽 |

| エ | 真 | 真 |

問3

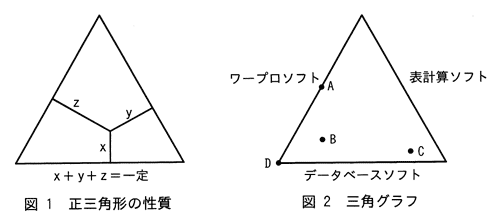

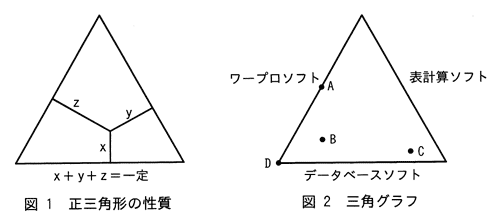

正三角形の内部の点から,各辺に下ろした垂線の長さの和は一定である(図1参照)。三角グラフは,この性質を利用して,三つの辺に対応させた要素の割合を各辺への垂線の長さとして表したグラフである。図2の三角グラフは,3種類のソフトについて,A~D の4人の使用率を図示したものである。正しい解釈はどれか。

| ア | Aさんは,ワープロソフトだけを使用している。 |

|---|---|

| イ | Bさんは,ほかのソフトに比べて表計算ソフトの使用率が高い。 |

| ウ | Cさんは,データベースソフト,表計算ソフト,ワープロソフトの順に使用率が高い。 |

| エ | Dさんは,表計算ソフトを使用していない。 |

問5

8ビットのレジスタがある。このレジスタの各ビットの値を d0,d1,…,d7 とし,パリティビットの値をpとする。奇数パリティの場合,常に成立する関係式はどれか。ここで,⊕ は排他的論理和演算を表す。

| ア | 0⊕ d0 ⊕ d1 ⊕ … ⊕ d7 = p |

|---|---|

| イ | d0 ⊕ d1 ⊕ … ⊕ d7 = p |

| ウ | d0 ⊕ d1 ⊕ … ⊕ d7 ⊕ p = 0 |

| エ | d0 ⊕ d1 ⊕ … ⊕ d7 ⊕ p = 1 |

問6

| ア | AB+CD+×AD-÷ |

|---|---|

| イ | AB+CD+AD-×÷ |

| ウ | ABCD++×AD-÷ |

| エ | ABCD++÷AD-× |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

問7

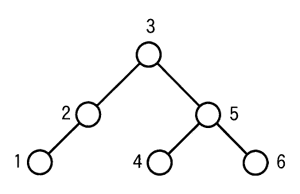

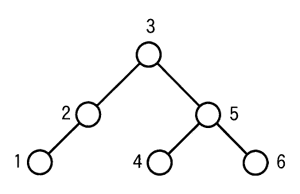

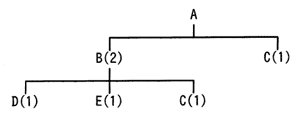

2分木を入力するためのテキスト表現を,次のように規定した。図のように節に番号をつけたとき,テキスト表現として適切なものはどれか。

〔テキスト表現〕

(1)(左部分木の節番号又はテキスト表現,節番号,右部分木の節番号又はテキスト表現)と表す。

(2)部分木が空のときはxを書く。

〔テキスト表現〕

(1)(左部分木の節番号又はテキスト表現,節番号,右部分木の節番号又はテキスト表現)と表す。

(2)部分木が空のときはxを書く。

| ア | ((1,2),3,(4,5,6)) |

|---|---|

| イ | ((1,2,3),x,(4,5,6)) |

| ウ | ((1,2,x),3,(4,5,6)) |

| エ | ((1,2,x),3,(6,5,4)) |

問8

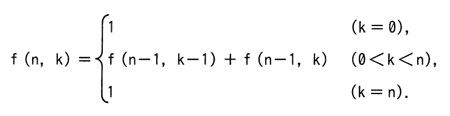

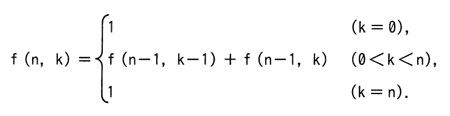

次の関数 f(n,k) がある。f(4,2) の値は幾らか。

| ア | 3 |

|---|---|

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問9

異なるn個のデータが昇順に整列された表がある。この表をm個のデータごとのブロックに分割し,各ブロックの最後尾のデータだけを線形探索することによって,目的のデータの存在するブロックを探し出す。次に,当該ブロック内を線形探索して目的のデータを探し出す。このときの平均比較回数を表す式はどれか。ここで,mは十分に大きく,nはmの倍数とし,目的のデータは必ず表の中に存在するものとする。

| ア | |

|---|---|

| イ | |

| ウ | |

| エ |

答え : イ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズム

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズム

問10

| ア | 局所変数は,用途が異なる場合でもデータ型が同じならば,できるだけ同一の変数を使うようにする。 |

|---|---|

| イ | 処理性能を向上させるために,ループの制御変数には浮動小数点型変数を使用する。 |

| ウ | 同様の計算を何度も繰り返すときは,関数の再帰呼出しを用いる。 |

| エ | 領域割付け関数を使用するときは,割付けができなかったときの処理を記述する。 |

問12

パイプライン制御の特徴はどれか。

| ア | 複数の命令を同時に実行するために,コンパイラが目的プログラムを生成する段階で,それぞれの命令がどの演算器を使うかをあらかじめ割り振る。 |

|---|---|

| イ | 命令が実行される段階で,どの演算器を使うかを動的に決めながら,複数の命令を同時に実行する。 |

| ウ | 命令の処理をプロセッサ内で複数のステージに細分化し,複数の命令を並列に実行する。 |

| エ | 命令を更に細かなマイクロ命令の組合せで実行する。 |

問13

| ア | 依存関係にない複数の命令を,プログラム中での出現順序に関係なく実行する。 |

|---|---|

| イ | パイプラインの空き時間を利用して二つのスレッドを実行し,あたかも二つのプロセッサであるかのように見せる。 |

| ウ | 二つ以上のCPUコアによって複数のスレッドを同時実行する。 |

| エ | 分岐命令の分岐先が決まる前に,予測した分岐先の命令の実行を開始する。 |

問14

毎分6,000回転,平均位置決め時間が20ミリ秒,1トラック当たりの記憶容量が20kバイトの磁気ディスク装置がある。1ブロック4kバイトのデータをブロック転送するのに要する平均アクセス時間は何ミリ秒か。ここで,磁気ディスクコントローラのオーバヘッドは無視できるものとする。

| ア | 20 |

|---|---|

| イ | 22 |

| ウ | 27 |

| エ | 32 |

問15

仮想サーバの運用サービスで使用するライブマイグレーションの概念を説明したものはどれか。

| ア | 仮想サーバで稼働しているOSやソフトウェアを停止することなく,他の物理サーバに移し替える技術である。 |

|---|---|

| イ | データの利用目的や頻度などに応じて,データを格納するのに適したストレージへ自動的に配置することによって,情報活用とストレージ活用を高める技術である。 |

| ウ | 複数の利用者でサーバやデータベースを共有しながら,利用者ごとにデータベースの内容を明確に分離する技術である。 |

| エ | 利用者の要求に応じてリソースを動的に割り当てたり,不要になったリソースを回収して別の利用者のために移し替えたりする技術である。 |

問16

フェールセーフの考え方として,適切なものはどれか。

| ア | システムに障害が発生したときでも,常に安全側にシステムを制御する。 |

|---|---|

| イ | システムの機能に異常が発生したときに,すぐにシステムを停止しないで機能を縮退させて運用を継続する。 |

| ウ | システムを構成する要素のうち,信頼性に大きく影響するものを複数備えることによって,システムの信頼性を高める。 |

| エ | 不特定多数の人が操作しても,誤動作が起こりにくいように設計する。 |

問17

四つのジョブ A~D を次の条件で実行し印刷する。全ての印刷が完了するのは,ジョブを起動してから何秒後か。

〔条件〕

(1)ジョブは一斉に起動され,多重度1で実行される。

(2)優先順位はAが最も高く,B,C,Dの順に低くなる。

(3)各ジョブの実行後,スプーリング機能が1台のプリンタを用いて逐次印刷を行う。

(4)各ジョブを単独で実行した場合の実行時間と印刷時間は,表のとおりである。

(5)その他のオーバヘッドは考慮しない。

単位 秒

〔条件〕

(1)ジョブは一斉に起動され,多重度1で実行される。

(2)優先順位はAが最も高く,B,C,Dの順に低くなる。

(3)各ジョブの実行後,スプーリング機能が1台のプリンタを用いて逐次印刷を行う。

(4)各ジョブを単独で実行した場合の実行時間と印刷時間は,表のとおりである。

(5)その他のオーバヘッドは考慮しない。

単位 秒

| ジョブ | 実行時間 | 印刷時間 |

| A | 50 | 50 |

| B | 30 | 40 |

| C | 20 | 30 |

| D | 40 | 20 |

| ア | 100 |

|---|---|

| イ | 160 |

| ウ | 190 |

| エ | 280 |

問18

OSが記憶領域の割当てと解放を繰り返すことによって,細切れの未使用領域が多数できてしまう場合がある。この現象を何というか。

| ア | コンパクション |

|---|---|

| イ | スワッピング |

| ウ | フラグメンテーション |

| エ | ページング |

問19

仮想記憶方式のコンピュータにおいて,実記憶に割り当てられるページ数は3とし,追い出すページを選ぶアルゴリズムは,FIFOとLRUの二つを考える。あるタスクのページのアクセス順序が

1,3,2,1,4,5,2,3,4,5

のとき,ページを置き換える回数の組合せとして,適切なものはどれか。

1,3,2,1,4,5,2,3,4,5

のとき,ページを置き換える回数の組合せとして,適切なものはどれか。

| FIFO | LRU | |

| ア | 3 | 2 |

| イ | 3 | 6 |

| ウ | 4 | 3 |

| エ | 5 | 4 |

問20

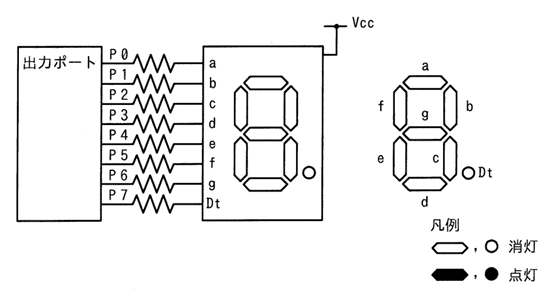

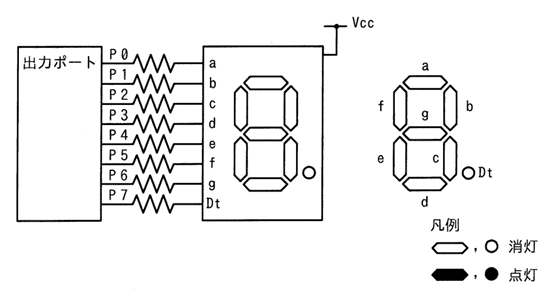

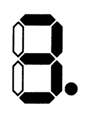

アノードコモン型7セグメントLEDの点灯回路で,出力ポートに16進数で92を出力したときの表示状態はどれか。ここで,P7を最上位ビット(MSB),P0を最下位ビット(LSB)とし,ポートの出力が0のときLEDは点灯する。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問21

フラッシュメモリに関する記述として,適切なものはどれか。

| ア | 高速に書換えができ,CPUのキャッシュメモリに用いられる。 |

|---|---|

| イ | 紫外線で全データを一括消去できる。 |

| ウ | 周期的にデータの再書込みが必要である。 |

| エ | ブロック単位で電気的にデータが消去できる。 |

問22

音声を標本化周波数10kHz,量子化ビット数16ビットで4秒間サンプリングして音声データを取得した。この音声データを,圧縮率1/4のADPCMを用いて圧縮した場合のデータ量は何kバイトか。ここで,1kバイトは1,000バイトとする。

| ア | 10 |

|---|---|

| イ | 20 |

| ウ | 80 |

| エ | 160 |

問24

CGに関する用語の説明として,適切なものはどれか。

| ア | アンチエイリアシングとは,画像のサンプリングが不十分であることが原因で生じる現象のことである。 |

|---|---|

| イ | クリッピングとは,曲面を陰影によって表現することである。 |

| ウ | レンダリングとは,ウィンドウの外部の図形を切り取り,内部だけを表示する処理のことである。 |

| エ | ワイヤフレーム表現とは,3次元形状を全て線で表現することである。 |

問25

事務室が複数の建物に分散している会社で,PCの設置場所を管理するデータベースを作ることになった。 “資産” , “部屋” , “建物” の三つの表を作成し,各表の関連付けを行った。新規にデータを入力する場合は,参照される表のデータが先に存在している必要がある。各表へのデータの入力順序として,適切なものはどれか。ここで,各表の下線部の項目は,主キー又は外部キーである。

資産

部屋

建物

資産

| PC番号 | 建物番号 | 部屋番号 | 機種名 |

| 建物番号 | 部屋番号 | 部屋名 |

| 建物番号 | 建物名 |

| ア | 資産 → 建物 → 部屋 |

|---|---|

| イ | 建物 → 部屋 → 資産 |

| ウ | 部屋 → 資産 → 建物 |

| エ | 部屋 → 建物 → 資産 |

問27

関係モデルにおいて表Xから表Yを得る関係演算はどれか。

X

|

Y

|

| ア | 結合(join) |

|---|---|

| イ | 射影(projection) |

| ウ | 選択(selection) |

| エ | 併合(merge) |

問28

トランザクションTはチェックポイント取得後に完了したが,その後にシステム障害が発生した。トランザクションTの更新内容をその終了直後の状態にするために用いられる復旧技法はどれか。ここで,チェックポイントの他に,トランザクションログを利用する。

| ア | 2相ロック |

|---|---|

| イ | シャドウページ |

| ウ | ロールバック |

| エ | ロールフォワード |

問29

データベースシステムにおいて,二つのプログラムが同一データへのアクセス要求を行うとき,後続プログラムのアクセス要求に対する並行実行の可否の組合せのうち,適切なものはどれか。ここで,表中の○は二つのプログラムが並行して実行されることを表し,×は先行プログラムの実行終了まで後続プログラムは待たされることを表す。

| ア |

| |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| イ |

| |||||||||||||

| ウ |

| |||||||||||||

| エ |

| |||||||||||||

問30

| ア | 各ノードに論理的な順位付けを行い,送信権を順次受け渡し,これを受け取ったノードだけが送信を行う。 |

|---|---|

| イ | 各ノードは伝送媒体が使用中かどうかを調べ,使用中でなければ送信を行う。衝突を検出したらランダムな時間の経過後に再度送信を行う。 |

| ウ | 各ノードを環状に接続して,送信権を制御するための特殊なフレームを巡回させ,これを受け取ったノードだけが送信を行う。 |

| エ | タイムスロットを割り当てられたノードだけが送信を行う。 |

問31

ルータの機能に関する記述のうち,適切なものはどれか。

| ア | MACアドレステーブルの登録情報によって,データフレームをあるポートだけに中継するか,全てのポートに中継するかを判断する。 |

|---|---|

| イ | OSI基本参照モデルのデータリンク層において,ネットワーク同士を接続する。 |

| ウ | OSI基本参照モデルのトランスポート層からアプリケーション層までの階層で,プロトコル変換を行う。 |

| エ | 伝送媒体やアクセス制御方式が異なるネットワークの接続が可能であり,送信データのIPアドレスを識別し,データの転送経路を決定する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › データ通信と制御

分野 : テクノロジ系 › 技術要素 › ネットワーク › データ通信と制御

問33

IPv4ネットワークで使用されるIPアドレスaとサブネットマスクmからホストアドレスを求める式はどれか。ここで, “~” はビット反転の演算子, “|” はビットごとの論理和の演算子, “&” はビットごとの論理積の演算子を表し,ビット反転の演算子の優先順位は論理和,論理積の演算子よりも高いものとする。

| ア | ~a&m |

|---|---|

| イ | ~a|m |

| ウ | a&~m |

| エ | a|~m |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

問34

| ア | 単一の物理サーバ内の仮想サーバ同士が,外部のネットワーク機器を経由せずに,物理サーバ内部のソフトウェアで実現された仮想スイッチを経由して,通信する方式 |

|---|---|

| イ | データを転送するネットワーク機器とは分離したソフトウェアによって,ネットワーク機器を集中的に制御,管理するアーキテクチャ |

| ウ | プロトコルの文法を形式言語を使って厳密に定義する,ISOで標準化された通信プロトコルの規格 |

| エ | ルータやスイッチの機器内部で動作するソフトウェアを,オープンソースソフトウェア(OSS)で実現する方式 |

問35

2要素認証に該当する組みはどれか。

| ア | クライアント証明書,ハードウェアトークン |

|---|---|

| イ | 静脈認証,指紋認証 |

| ウ | パスワード認証,静脈認証 |

| エ | パスワード認証,秘密の質問の答え |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

問36

オープンリダイレクトを悪用した攻撃に該当するものはどれか。

| ア | HTMLメールのリンクを悪用し,HTMLメールに,正規のWebサイトとは異なる偽のWebサイトのURLをリンク先に指定し,利用者がリンクをクリックすることによって,偽のWebサイトに誘導する。 |

|---|---|

| イ | Webサイトにアクセスすると自動的に他のWebサイトに遷移する機能を悪用し,攻撃者が指定した偽のWebサイトに誘導する。 |

| ウ | インターネット上の不特定多数のホストからDNSリクエストを受け付けて応答するDNSキャッシュサーバを悪用し,攻撃対象のWebサーバに大量のDNSのレスポンスを送り付け,リソースを枯渇させる。 |

| エ | 設定の不備によって,正規の利用者以外からの電子メールやWebサイトへのアクセス要求を受け付けるプロキシを悪用し,送信元を偽った迷惑メールの送信を行う。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問37

| ア | カード情報の取得を目的に,金融機関が利用しているクラウドサービスに侵入する攻撃 |

|---|---|

| イ | 課金回避を目的に,同じハードウェア上に構築された別の仮想マシンに侵入し,課金機能を利用不可にする攻撃 |

| ウ | クラウドサービス利用者の経済的な損失を目的に,リソースを大量消費させる攻撃 |

| エ | パスワード解析を目的に,クラウドサービス環境のリソースを悪用する攻撃 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問38

ワームの検知方式の一つとして,検査対象のファイルからSHA-256を使ってハッシュ値を求め,既知のワーム検体ファイルのハッシュ値のデータベースと照合する方式がある。この方式によって,検知できるものはどれか。

| ア | ワーム検体と同一のワーム |

|---|---|

| イ | ワーム検体と特徴あるコード列が同じワーム |

| ウ | ワーム検体とファイルサイズが同じワーム |

| エ | ワーム検体の亜種に該当するワーム |

問39

リバースブルートフォース攻撃に該当するものはどれか。

| ア | 攻撃者が何らかの方法で事前に入手した利用者IDとパスワードの組みのリストを使用して,ログインを試行する。 |

|---|---|

| イ | パスワードを一つ選び,利用者IDとして次々に文字列を用意して総当たりにログインを試行する。 |

| ウ | 利用者ID,及びその利用者IDと同一の文字列であるパスワードの組みを次々に生成してログインを試行する。 |

| エ | 利用者IDを一つ選び,パスワードとして次々に文字列を用意して総当たりにログインを試行する。 |

問40

| ア | システム運用を行わずに済み,障害時の業務手順やバックアップについての検討が不要である。 |

|---|---|

| イ | システムのアクセス管理を行わずに済み,パスワードの初期化の手続や複雑性の要件を満たすパスワードポリシの検討が不要である。 |

| ウ | システムの構築を行わずに済み,アプリケーションソフトウェア開発に必要な情報セキュリティ要件の定義やシステムログの保存容量の設計が不要である。 |

| エ | システムの情報セキュリティ管理を行わずに済み,情報セキュリティ管理規程の策定や管理担当者の設置が不要である。 |

問41

| ア | CPU処理の負荷が小さい暗号化方式を実装することによって,IoTデバイスとサーバとの間の通信経路での情報の漏えいを防止できる。 |

|---|---|

| イ | IoTデバイスにGPSを組み込むことによって,紛失時にIoTデバイスの位置を検知して捜索できる。 |

| ウ | IoTデバイスに光を検知する回路を組み込むことによって,ケースが開けられたときに内蔵メモリに記録されている秘密情報を消去できる。 |

| エ | IoTデバイスにメモリカードリーダを実装して,IoTデバイスの故障時にはメモリカードをIoTデバイスの予備機に差し替えることによって,IoTデバイスを復旧できる。 |

問42

| ア | 隔離された仮想環境でファイルを実行して,C&Cサーバへの通信などの振る舞いを監視する。 |

|---|---|

| イ | 様々な機器から集められたログを総合的に分析し,管理者による分析と対応を支援する。 |

| ウ | ネットワーク上の様々な通信機器を集中的に制御し,ネットワーク構成やセキュリティ設定などを変更する。 |

| エ | パケットのヘッダ情報の検査だけではなく,通信先のアプリケーションプログラムを識別して通信を制御する。 |

問43

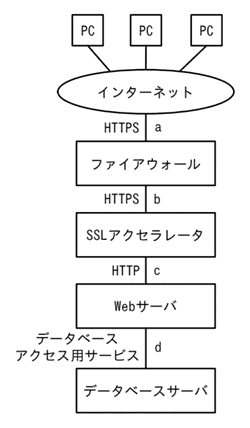

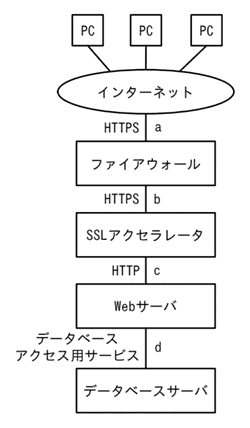

図のような構成と通信サービスのシステムにおいて,Webアプリケーションの脆弱性対策のためのWAFの設置場所として,最も適切な箇所はどこか。ここで,WAFには通信を暗号化したり,復号したりする機能はないものとする。

| ア | a |

|---|---|

| イ | b |

| ウ | c |

| エ | d |

問44

クロスサイトスクリプティング対策に該当するものはどれか。

| ア | WebサーバでSNMPエージェントを常時稼働させることによって,攻撃を検知する。 |

|---|---|

| イ | WebサーバのOSにセキュリティパッチを適用する。 |

| ウ | Webページに入力されたデータの出力データが,HTMLタグとして解釈されないように処理する。 |

| エ | 許容量を超えた大きさのデータをWebページに入力することを禁止する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › セキュリティ実装技術

問45

ソフトウェアの使用性を向上させる施策として,適切なものはどれか。

| ア | オンラインヘルプを充実させ,利用方法を理解しやすくする。 |

|---|---|

| イ | 外部インタフェースを見直し,連携できる他システムを増やす。 |

| ウ | 機能を追加し,業務の遂行においてシステムを利用できる範囲を拡大する。 |

| エ | データの複製を分散して配置し,装置の故障によるデータ損失のリスクを減らす。 |

問46

要求の分析・設計時に使用する状態遷移図の説明として,適切なものはどれか。

| ア | 階層構造の形でプログラムの全体構造を記述する。 |

|---|---|

| イ | 時間の経過や制御信号の変化などの,状態を変化させるきっかけと,変化に伴って実行する動作を記述する。 |

| ウ | システムの機能を概要から詳細へと段階的に記述する。 |

| エ | 処理間のデータの流れをデータフロー,処理,データストア及び外部の四つの記号で記述する。 |

問47

バグ埋込み法によってソフトウェア内に残存するバグを推定する。テストによって現在までに発見されたバグは48個であり,総埋込みバグ22個のうち,テストによって発見されたものは16個であった。あと幾つのバグが潜在していると推定されるか。ここで,埋込みバグの発見数とソフトウェアのバグの発見数は比例するものとする。

| ア | 6 |

|---|---|

| イ | 10 |

| ウ | 18 |

| エ | 22 |

問48

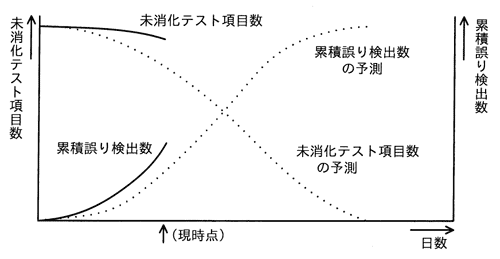

図に示すテスト工程品質管理図の解釈と今後の対応のうち,適切なものはどれか。

| ア | 作り込み品質が悪いと判断できるので,誤り多発箇所の重点対策が必要である。前工程の品質状況を見直し,必要であれば前工程をやり直す。 |

|---|---|

| イ | テスト項目の消化が遅く,今のうちにテスト環境の不備や開発要員の不足について,対策を検討しておくべきである。品質については,予測した以上に誤りを検出しており,問題はない。 |

| ウ | テスト項目の消化が速く,予測した以上に誤りの検出が進んでいる。テストの前半でもあるので,このままテストを継続して様子を見るのがよい。 |

| エ | テスト項目の消化度合いに比べて誤りの検出が進んでおり,テストが効率的に進行中である。現時点で注意することはないが,未解決な誤りを長期間抱え込まないように,誤りへの対処の進捗管理が必要である。 |

問49

回帰テスト(リグレッションテスト)の説明として,適切なものはどれか。

| ア | 新規に作成したプログラムの各モジュールの誤りを検出するためのテストである。 |

|---|---|

| イ | プログラムを修正したことによって,想定外の影響が出ていないかどうかを確認するためのテストである。 |

| ウ | ホワイトボックステストに限定して,単体モジュールの誤りを検出するためのテストである。 |

| エ | 毎回,テストケースとテストデータを,作り直して行うテストである。 |

答え : イ

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 保守・廃棄

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 保守・廃棄

問50

ソフトウェアを保守するときなどに利用される技術であるリバースエンジニアリングに該当するものはどれか。

| ア | ソースプログラムを解析してプログラム仕様書を作る。 |

|---|---|

| イ | ソースプログラムを探索して修正箇所や影響度を調べる。 |

| ウ | ソースプログラムを見直して構造化されたプログラムに変換する。 |

| エ | ソースプログラムを分かりやすい表現に書き換える。 |

問51

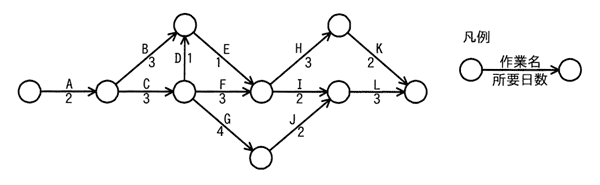

| ア | A → B → E → I → L |

|---|---|

| イ | A → C → D → E → H → K |

| ウ | A → C → F → I → L |

| エ | A → C → G → J → L |

問52

ソフトウェア開発の見積方法の一つであるファンクションポイント法の説明として,適切なものはどれか。

| ア | 開発規模が分かっていることを前提として,工数と工期を見積もる方法である。ビジネス分野に限らず,全分野に適用可能である。 |

|---|---|

| イ | 過去に経験した類似のソフトウェアについてのデータを基にして,ソフトウェアの相違点を調べ,同じ部分については過去のデータを使い,異なった部分は経験に基づいて,規模と工数を見積もる方法である。 |

| ウ | ソフトウェアの機能を入出力データ数やファイル数などによって定量的に計測し,複雑さによる調整を行って,ソフトウェア規模を見積もる方法である。 |

| エ | 単位作業項目に適用する作業量の基準値を決めておき,作業項目を単位作業項目まで分解し,基準値を適用して算出した作業量の積算で全体の作業量を見積もる方法である。 |

問53

品質の定量的評価の指標のうち,ソフトウェアの保守性の評価指標になるものはどれか。

| ア | (最終成果物に含まれる誤りの件数)÷(最終成果物の量) |

|---|---|

| イ | (修正時間の合計)÷(修正件数) |

| ウ | (変更が必要となるソースコードの行数)÷(移植するソースコードの行数) |

| エ | (利用者からの改良要求件数)÷(出荷後の経過月数) |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトの品質

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトの品質

問54

10人のメンバで構成されているプロジェクトチームにメンバ2人を増員する。次の条件でメンバ同士が打合せを行う場合,打合せの回数は何回増えるか。

〔条件〕

・打合せは1対1で行う。

・各メンバが,他の全てのメンバと1回ずつ打合せを行う。

〔条件〕

・打合せは1対1で行う。

・各メンバが,他の全てのメンバと1回ずつ打合せを行う。

| ア | 12 |

|---|---|

| イ | 21 |

| ウ | 22 |

| エ | 42 |

問55

システムの移行テストを実施する主要な目的はどれか。

| ア | 確実性や効率性の観点で,既存システムから新システムへの切替え手順や切替えに伴う問題点を確認する。 |

|---|---|

| イ | 既存システムの実データのコピーを利用して,新システムでも十分な性能が得られることを確認する。 |

| ウ | 既存の他システムのプログラムと新たに開発したプログラムとのインタフェースの整合性を確認する。 |

| エ | 新システムが,要求された全ての機能を満たしていることを確認する。 |

問56

容量・能力管理における,サービスの容量・能力及びパフォーマンスを予想する活動のうち,傾向分析はどれか。

| ア | 特定の資源の利用状況を時系列に把握して,将来における利用の変化を予測する。 |

|---|---|

| イ | 待ち行列理論などの数学的技法を利用して,サービスの応答時間及びスループットを予測する。 |

| ウ | 模擬的にトランザクションを発生させて,サービスの応答時間及びスループットを予測する。 |

| エ | モデル化の第一段階として,現在達成されているパフォーマンスを正確に反映したモデルを作成する。 |

問57

次の条件でITサービスを提供している。SLAを満たすことができる,1か月のサービス時間帯中の停止時間は最大何時間か。ここで,1か月の営業日数は30日とし,サービス時間帯中は,保守などのサービス計画停止は行わないものとする。

〔SLAの条件〕

・サービス時間帯は,営業日の午前8時から午後10時までとする。

・可用性を99.5%以上とする。

〔SLAの条件〕

・サービス時間帯は,営業日の午前8時から午後10時までとする。

・可用性を99.5%以上とする。

| ア | 0.3 |

|---|---|

| イ | 2.1 |

| ウ | 3.0 |

| エ | 3.6 |

問58

システム監査において,電子文書の真正性の検証に電子証明書が利用できる公開鍵証明書取得日,電子署名生成日及び検証日の組合せはどれか。

なお,公開鍵証明書の有効期間は4年間とし,当該期間中の公開鍵証明書の更新や失効は考慮しない前提とする。

なお,公開鍵証明書の有効期間は4年間とし,当該期間中の公開鍵証明書の更新や失効は考慮しない前提とする。

| 公開鍵証明書取得日 | 電子署名生成日 | 検証日 | |

| ア | 2014年3月1日 | 2016年8月1日 | 2020年12月1日 |

| イ | 2016年1月1日 | 2018年12月1日 | 2020年2月1日 |

| ウ | 2017年4月1日 | 2017年5月1日 | 2020年12月1日 |

| エ | 2018年8月1日 | 2016年7月1日 | 2020年3月1日 |

問59

外部保管のために専門業者に機密情報を含むバックアップ媒体を引き渡す際の安全性について,情報セキュリティ監査を実施した。その結果として判明した状況のうち,監査人が指摘事項として監査報告書に記載すべきものはどれか。

| ア | 委託元責任者が,一定期間ごとに,専門業者における媒体保管状況を確認する契約を結んだ上で引き渡している。 |

|---|---|

| イ | 委託元責任者が,専門業者との間で,機密保持条項を盛り込んだ業務委託契約を結んだ上で引き渡している。 |

| ウ | 委託元担当者が,専用の記録簿に,引渡しの都度,日付と内容を記入し,専門業者から受領印をもらっている。 |

| エ | 委託元担当者が,バックアップ媒体を段ボール箱に入れ,それを専門業者に引き渡している。 |

問61

企業活動におけるBPM(Business Process Management)の目的はどれか。

| ア | 業務プロセスの継続的な改善 |

|---|---|

| イ | 経営資源の有効活用 |

| ウ | 顧客情報の管理,分析 |

| エ | 情報資源の分析,有効活用 |

問62

SOAの説明はどれか。

| ア | 売上・利益の増加や,顧客満足度の向上のために,営業活動にITを活用して営業の効率と品質を高める概念のこと |

|---|---|

| イ | 経営資源をコアビジネスに集中させるために,社内業務のうちコアビジネス以外の業務を外部に委託すること |

| ウ | コスト,品質,サービス,スピードを革新的に改善させるために,ビジネスプロセスをデザインし直す概念のこと |

| エ | フトウェアの機能をサービスという部品とみなし,そのサービスを組み合わせることによってシステムを構築する概念のこと |

問63

| ア | PC環境を仮想化してサーバ上に置くことで,社外から端末の種類を選ばず自分のデスクトップPC環境として利用できるシステム |

|---|---|

| イ | インターネット上に仮想の専用線を設定し,特定の人だけが利用できる専用ネットワーク |

| ウ | 紙で保管されている資料を,ネットワークを介して遠隔地からでも参照可能な電子書類に変換・保存することができるツール |

| エ | 対面での会議開催が困難な場合に,ネットワークを介して対面と同じようなコミュニケーションができるツール |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

問64

社内の業務システムの要件定義の合意形成の対象者に含まれるのはどれか。

| ア | 開発要員を派遣している派遣元の責任者 |

|---|---|

| イ | システムの運用・保守を担当している社内部門の責任者 |

| ウ | 当システムのRFP発行先の全てのベンダの責任者 |

| エ | プロジェクト管理で使用する進捗管理ツールの提供元の責任者 |

問65

CSR調達に該当するものはどれか。

| ア | コストを最小化するために,最も安価な製品を選ぶ。 |

|---|---|

| イ | 災害時に調達が不可能となる事態を避けるために,複数の調達先を確保する。 |

| ウ | 自然環境,人権などへの配慮を調達基準として示し,調達先に遵守を求める。 |

| エ | 物品の購買に当たってEDIを利用し,迅速かつ正確な調達を行う。 |

問66

ベンチマーキングを説明したものはどれか。

| ア | 企業内に散在している知識を共有化し,全体の問題解決力を高めていく経営を行う。 |

|---|---|

| イ | 迅速な意思決定のために,組織の階層をできるだけ少なくしたフラット型の組織構造によって経営を行う。 |

| ウ | 優れた業績を上げている企業などとの比較分析を行い,結果を自社の経営改革に活用する。 |

| エ | 他社にはまねのできない,企業独自のノウハウや技術などの強みを核とした経営を行う。 |

問67

企業の競争戦略におけるフォロワ戦略はどれか。

| ア | 上位企業の市場シェアを奪うことを目標に,製品,サービス,販売促進,流通チャネルなどのあらゆる面での差別化戦略をとる。 |

|---|---|

| イ | 潜在的な需要がありながら,大手企業が参入してこないような専門特化した市場に,限られた経営資源を集中する。 |

| ウ | 目標とする企業の戦略を観察し,迅速に模倣することによって,開発や広告のコストを抑制し,市場での存続を図る。 |

| エ | 利潤,名声の維持・向上と最適市場シェアの確保を目標として,市場内の全ての顧客をターゲットにした全方位戦略をとる。 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問68

CRM(Customer Relationship Management)の目的はどれか。

| ア | 顧客ロイヤルティの獲得と顧客生涯価値の最大化 |

|---|---|

| イ | 在庫不足による販売機会損失の削減 |

| ウ | 製造に必要な資材の発注量と発注時期の決定 |

| エ | 販売時点での商品ごとの販売情報の把握 |

問69

TLO(Technology Licensing Organization)法に基づき,承認又は認定された事業者の役割として,適切なものはどれか。

| ア | 企業からの委託研究,又は共同研究を受け入れる窓口として,企業と大学との調整を行う。 |

|---|---|

| イ | 研究者からの応募に基づき,補助金を支給して先進的な研究を発展させる。 |

| ウ | 大学の研究成果の特許化及び企業への技術移転の支援を行い,産学の仲介役を果たす。 |

| エ | 民間企業が保有する休眠特許を発掘し,他企業にライセンスを供与して活用を図る。 |

問70

RPA(Robotic Process Automation)の説明はどれか。

| ア | ホワイトカラーの単純な間接作業を,ルールエンジンや認知技術などを活用して代行するソフトウェア |

|---|---|

| イ | 自動制御によって,対象物をつかみ,動かす機能や,自動的に移動できる機能を有し,また,各種の作業をプログラムによって実行できる産業用ロボット |

| ウ | 車両の状態や周囲の環境を認識し,利用者が行き先を指定するだけで自律的な走行を可能とするレーダ,GPS,カメラなどの自動運転関連機器 |

| エ | 人の生活と同じ空間で安全性を確保しながら,食事,清掃,移動,コミュニケーションなどの生活支援に使用されるロボット |

問71

MRPの特徴はどれか。

| ア | 顧客の注文を受けてから製品の生産を行う。 |

|---|---|

| イ | 作業指示票を利用して作業指示,運搬指示をする。 |

| ウ | 製品の開発,設計,生産準備を同時並行で行う。 |

| エ | 製品の基準生産計画と手持在庫を基に,部品の手配数量を算出する。 |

問72

| ア | CAD,CAM,CAEなど既に一部利用しているツールの積極的な活用 |

|---|---|

| イ | 消費者ニーズを調査し,製品開発につなげるための市場調査会社の活用 |

| ウ | 設計部門と生産部門の作業を並列に進めるコンカレントエンジニアリング |

| エ | 大学との共同研究開発や,同業他社からの技術導入 |

問73

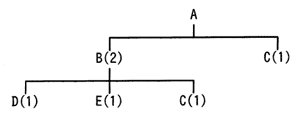

図は,製品Aの構成部品を示し,括弧内の数字は上位の製品・部品1個当たりの所要数量である。この製品Aを10個生産する場合,部品Cは,少なくとも何個発注する必要があるか。ここで,現在の部品Bの在庫は0個,部品Cの在庫は5個である。

| ア | 15 |

|---|---|

| イ | 20 |

| ウ | 25 |

| エ | 30 |

問74

シェアリングエコノミーの説明はどれか。

| ア | ITの活用によって経済全体の生産性が高まり,更にSCMの進展によって需給ギャップが解消されるので,インフレなき成長が持続するという概念である。 |

|---|---|

| イ | ITを用いて,再生可能エネルギーや都市基盤の効率的な管理・運営を行い,人々の生活の質を高め,継続的な経済発展を実現するという概念である。 |

| ウ | 商取引において,実店舗販売とインターネット販売を組み合わせ,それぞれの長所を生かして連携させることによって,全体の売上を拡大する仕組みである。 |

| エ | ソーシャルメディアのコミュニティ機能などを活用して,主に個人同士で,個人が保有している遊休資産を共有したり,貸し借りしたりする仕組みである。 |

問75

PDPCを説明したものはどれか。

| ア | アンケートなどで得られる言語データを,それが語っている意味の近さに注目し,意味の近いもの同士を統合することで,言語データを要約する手法であり,断片的で漠然としたイメージを具体化するときに役立つ。 |

|---|---|

| イ | 工程の開始から完了までの各作業を,それぞれの関係を保ちながら時系列に並べて矢印で結んだ図であり,ある作業に遅れが生じたときの全体日程への影響を把握したり,最短日程を算出したりするのに役立つ。 |

| ウ | 実施過程で起こりうる不測の事態を事前に予測しながら,計画の開始から最終結果に至る過程や手順を時間の推移に従って矢印で結合した図であり,試行錯誤を避けられない状況における最適策の立案に役立つ。 |

| エ | 左端に最も大きな目的を書き,その右側に目的を達成するための手段を書き,さらに目的と手段の連鎖を展開して右端を最終手段である実施項目とする図であり,その実現可能性や経済性などを検討して,採用すべき実施項目の決定に役立つ。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問76

製品X及びYを生産するために2種類の原料A,Bが必要である。製品1個の生産に必要となる原料の量と調達可能量は表に示すとおりである。製品XとYの1個当たりの販売利益が,それぞれ100円,150円であるとき,最大利益は何円か。

| 原料 | 製品Xの1個 当たりの必要量 | 製品Yの1個 当たりの必要量 | 調達可能量 |

| A | 2 | 1 | 100 |

| B | 1 | 2 | 80 |

| ア | 5,000 |

|---|---|

| イ | 6,000 |

| ウ | 7,000 |

| エ | 8,000 |

問77

ROIを説明したものはどれか。

| ア | 一定期間におけるキャッシュフロー(インフロー,アウトフロー含む)に対して,現在価値でのキャッシュフローの合計値を求めるものである。 |

|---|---|

| イ | 一定期間におけるキャッシュフロー(インフロー,アウトフロー含む)に対して,合計値がゼロとなるような,割引率を求めるものである。 |

| ウ | 投資額に見合うリターンが得られるかどうかを,利益額を分子に,投資額を分母にして算出するものである。 |

| エ | 投資による実現効果によって,投資額をどれだけの期間で回収可能かを定量的に算定するものである。 |