基本情報技術者(科目A)過去問集 - 令和3年6月修了試験

問3

関数 f(x) は,引数も戻り値も実数型である。この関数を使った,①〜⑤から成る手続を考える。手続の実行を開始してから②~⑤を十分に繰り返した後に,③で表示されるyの値に変化がなくなった。このとき成立する関係式はどれか。

① x ← a

② y ← f(x)

③ yの値を表示する。

④ x ← y

⑤ ②に戻る。

① x ← a

② y ← f(x)

③ yの値を表示する。

④ x ← y

⑤ ②に戻る。

| ア | f(a)=y |

|---|---|

| イ | f(y)=0 |

| ウ | f(y)=a |

| エ | f(y)=y |

問4

正規分布の説明として,適切なものはどれか。

| ア | 故障確率に用いられ,バスタブのような形状をした連続確率分布のこと |

|---|---|

| イ | 全ての事象の起こる確率が等しい現象を表す確率分布のこと |

| ウ | 平均値を中心とする左右対称で釣鐘状の連続確率分布のこと |

| エ | 離散的に発生し,発生確率は一定である離散確率分布のこと |

問5

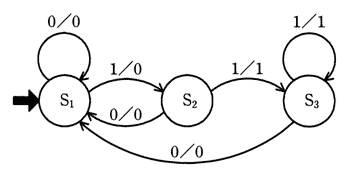

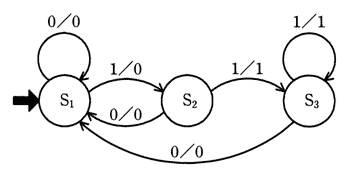

入力記号,出力記号の集合が {0,1} であり,状態遷移図で示されるオートマトンがある。0011001110 を入力記号とした場合の出力記号はどれか。ここで,入力記号は左から順に読み込まれるものとする。また,S1は初期状態を表し,遷移の矢印のラベルは,入力/出力を表している。

〔状態遷移図〕

〔状態遷移図〕

| ア | 0001000110 |

|---|---|

| イ | 0001001110 |

| ウ | 0010001000 |

| エ | 0011111110 |

問6

UNIXにおける正規表現 [A-Z]+[0-9]* が表現する文字列の集合の要素となるものはどれか。ここで,正規表現は次の規則に従う。

[A-Z] は,大文字の英字1文字を表す。

[0-9] は,数字1文字を表す。

+は,直前の正規表現の1回以上の繰返しであることを表す。

*は,直前の正規表現の0回以上の繰返しであることを表す。

[A-Z] は,大文字の英字1文字を表す。

[0-9] は,数字1文字を表す。

+は,直前の正規表現の1回以上の繰返しであることを表す。

*は,直前の正規表現の0回以上の繰返しであることを表す。

| ア | 456789 |

|---|---|

| イ | ABC+99 |

| ウ | ABC99* |

| エ | ABCDEF |

問7

| ア | A,D,B,C |

|---|---|

| イ | B,D,A,C |

| ウ | C,B,D,A |

| エ | D,C,A,B |

問8

自然数をキーとするデータを,ハッシュ表を用いて管理する。キーxのハッシュ関数 h(x) を

h(x) = x mod n

とすると,任意のキーaとbが衝突する条件はどれか。ここで,nはハッシュ表の大きさであり,x mod nはxをnで割った余りを表す。

h(x) = x mod n

とすると,任意のキーaとbが衝突する条件はどれか。ここで,nはハッシュ表の大きさであり,x mod nはxをnで割った余りを表す。

| ア | a+bがnの倍数 |

|---|---|

| イ | a-bがnの倍数 |

| ウ | nがa+bの倍数 |

| エ | nがa-bの倍数 |

答え : イ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズム

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズム

問9

関数 f(x,y) が次のとおり定義されているとき,f(775,527) の値は幾らか。ここで,x mod y はxをyで割った余りを返す。

f(x,y):if y = 0 then return x else return f(y,x mod y)

f(x,y):if y = 0 then return x else return f(y,x mod y)

| ア | 0 |

|---|---|

| イ | 31 |

| ウ | 248 |

| エ | 527 |

問10

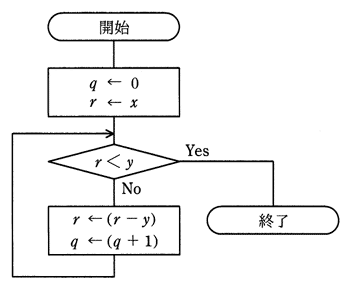

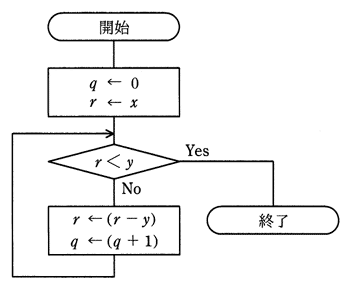

xとyを自然数とするとき,流れ図で表される手続を実行した結果として,適切なものはどれか。

| qの値 | rの値 | |

| ア | x÷yの余り | x÷yの商 |

| イ | x÷yの商 | x÷yの余り |

| ウ | y÷xの余り | y÷xの商 |

| エ | y÷xの商 | y÷xの余り |

問11

| ア | 5 |

|---|---|

| イ | 10 |

| ウ | 20 |

| エ | 50 |

問12

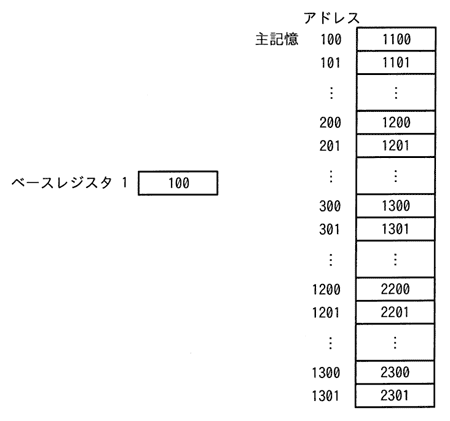

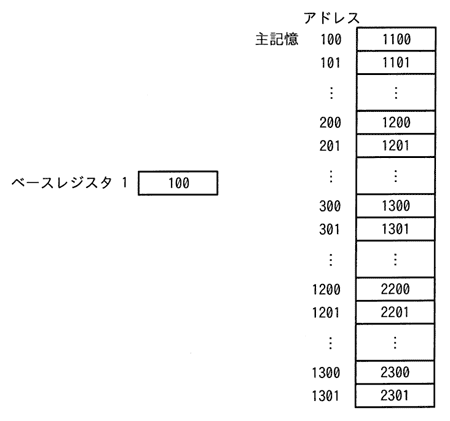

“LOAD GR,B,AD” は,ADが示すアドレスにベースレジスタBの内容を加えた値を有効アドレスとして,その有効アドレスが示す主記憶に格納されているデータを汎用レジスタGRにロードする命令である。

図の状態で,次の命令を実行したとき,汎用レジスタGRにロードされるデータはどれか。

LOAD GR,1,200

図の状態で,次の命令を実行したとき,汎用レジスタGRにロードされるデータはどれか。

LOAD GR,1,200

| ア | 1201 |

|---|---|

| イ | 1300 |

| ウ | 2200 |

| エ | 2300 |

問13

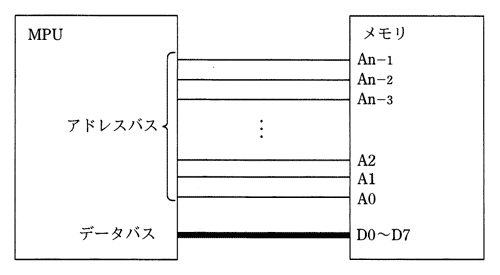

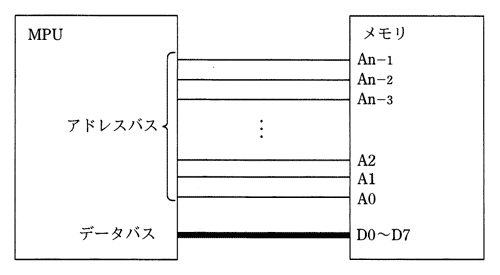

1Mバイトのメモリを図のようにMPUに接続するとき,最低限必要なアドレスバスの信号線の本数nはどれか。ここで,メモリにはバイト単位でアクセスするものとし,1Mバイトは1,024kバイト,1kバイトは1,024バイトとする。

| ア | 18 |

|---|---|

| イ | 19 |

| ウ | 20 |

| エ | 21 |

問14

デバイスドライバの役割として,適切なものはどれか。

| ア | アプリケーションプログラムの要求に従って,ハードウェアを直接制御する。 |

|---|---|

| イ | 実行を待っているタスクの中から,次に実行するタスクを決定する。 |

| ウ | 複数のウィンドウの,画面上での表示状態を管理する。 |

| エ | 利用者が入力するコマンド文字列を解釈して,対応するプログラムを起動する。 |

問15

フェールセーフの考え方として,適切なものはどれか。

| ア | システムに障害が発生したときでも,常に安全側にシステムを制御する。 |

|---|---|

| イ | システムの機能に異常が発生したときに,すぐにシステムを停止しないで機能を縮退させて運用を継続する。 |

| ウ | システムを構成する要素のうち,信頼性に大きく影響するものを複数備えることによって,システムの信頼性を高める。 |

| エ | 不特定多数の人が操作しても,誤動作が起こりにくいように設計する。 |

問16

2台のコンピュータを並列に接続して使うシステムがある。それぞれのMTBFとMTTRを次の表に示す。どちらか1台が稼働していればよい場合,システム全体の稼働率は何%か。

| MTBF | MTTR | |

| コンピュータ1 | 480時間 | 20時間 |

| コンピュータ2 | 950時間 | 50時間 |

| ア | 91.2 |

|---|---|

| イ | 95.5 |

| ウ | 96.5 |

| エ | 99.8 |

問17

スプーリング機能の説明として,適切なものはどれか。

| ア | あるタスクを実行しているときに,入出力命令の実行によってCPUが遊休(アイドル)状態になると,他のタスクにCPUを割り当てる。 |

|---|---|

| イ | 実行中のプログラムを一時中断して,制御プログラムに制御を移す。 |

| ウ | 主記憶装置と低速の入出力装置との間のデータ転送を,補助記憶装置を介して行うことによって,システム全体の処理能力を高める。 |

| エ | 多数のバッファから成るバッファプールを用意し,主記憶装置にあるバッファにアクセスする確率を上げることによって,補助記憶装置のアクセス時間を短縮する。 |

問19

コンパイラにおける最適化の説明として,適切なものはどれか。

| ア | オブジェクトコードを生成する代わりに,インタプリタ用の中間コードを生成する。 |

|---|---|

| イ | コンパイルを実施するコンピュータとは異なるアーキテクチャをもったコンピュータで動作するオブジェクトコードを生成する。 |

| ウ | ソースコードを解析して,実行時の処理効率を高めたオブジェクトコードを生成する。 |

| エ | プログラムの実行時に,呼び出されたサブプログラム名やある時点での変数の内容を表示するようなオブジェクトコードを生成する。 |

問20

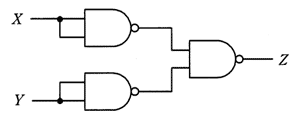

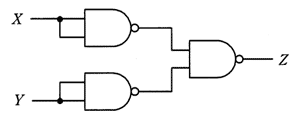

NAND素子を用いた次の組合せ回路の出力Zを表す式はどれか。ここで,論理式中の “・” は論理積, “+” は論理和, “X” はXの否定を表す。

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

| ア | X・Y |

|---|---|

| イ | X+Y |

| ウ | X・Y |

| エ | X+Y |

問21

アクチュエータの機能として,適切なものはどれか。

| ア | アナログ電気信号を,コンピュータが処理可能なディジタル信号に変える。 |

|---|---|

| イ | キーボード,タッチパネルなどに使用され,コンピュータに情報を入力する。 |

| ウ | コンピュータが出力した電気信号を力学的な運動に変える。 |

| エ | 物理量を検出して,電気信号に変える。 |

問22

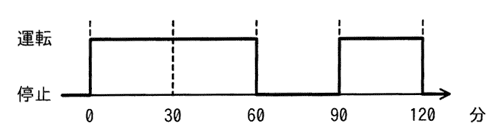

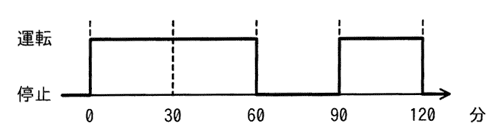

家庭用の100V電源で動作し,運転中に10Aの電流が流れる機器を,図のとおりに0分から120分まで運転した。このとき消費する電力量は何Whか。ここで,電圧及び電流の値は実効値であり,停止時に電流は流れないものとする。また,力率は1とする。

| ア | 1,000 |

|---|---|

| イ | 1,200 |

| ウ | 1,500 |

| エ | 2,000 |

問23

顧客に,A~Z の英大文字26種類を用いた顧客コードを割り当てたい。現在の顧客総数は8,000人であって,毎年2割ずつ顧客が増えていくものとする。3年後まで全顧客にコードを割り当てられるようにするためには,顧客コードは少なくとも何桁必要か。

| ア | 3 |

|---|---|

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問24

コンピュータアニメーション技法のうち,モーフィングの説明はどれか。

| ア | 画像A,Bを対象として,AからBへ滑らかに変化していく様子を表現するために,その中間を補うための画像を複数作成する。 |

|---|---|

| イ | 実際の身体の動きをディジタルデータとして収集して,これを基にリアルな動きをもつ画像を複数作成する。 |

| ウ | 背景とは別に,動きがある部分を視点から遠い順に重ねて画像を作成することによって,奥行きが感じられる2次元アニメーションを生成する。 |

| エ | 人手によって描かれた線画をスキャナで読み取り,その閉領域を同一色で彩色処理する。 |

問25

関係モデルにおいて表Xから表Yを得る関係演算はどれか。

X

|

Y

|

| ア | 結合(join) |

|---|---|

| イ | 射影(projection) |

| ウ | 選択(selection) |

| エ | 併合(merge) |

問27

トランザクションTはチェックポイント取得後に完了したが,その後にシステム障害が発生した。トランザクションTの更新内容をその終了直後の状態にするために用いられる復旧技法はどれか。ここで,チェックポイントの他に,トランザクションログを利用する。

| ア | 2相ロック |

|---|---|

| イ | シャドウページ |

| ウ | ロールバック |

| エ | ロールフォワード |

問28

| ア | 共有ロック獲得済の資源に対して,別のトランザクションからの新たな共有ロックの獲得を認める。 |

|---|---|

| イ | 共有ロック獲得済の資源に対して,別のトランザクションからの新たな専有ロックの獲得を認める。 |

| ウ | 専有ロック獲得済の資源に対して,別のトランザクションからの新たな共有ロックの獲得を認める。 |

| エ | 専有ロック獲得済の資源に対して,別のトランザクションからの新たな専有口ックの獲得を認める。 |

問29

企業の様々な活動を介して得られた大量のデータを整理・統合して蓄積しておき,意思決定支援などに利用するものはどれか。

| ア | データアドミニストレーション |

|---|---|

| イ | データウェアハウス |

| ウ | データディクショナリ |

| エ | データマッピング |

問30

| ア | 200 |

|---|---|

| イ | 400 |

| ウ | 800 |

| エ | 1,600 |

問31

LAN間接続装置に関する記述のうち,適切なものはどれか。

| ア | ゲートウェイは,OSI基本参照モデルにおける第1~3層だけのプロトコルを変換する。 |

|---|---|

| イ | ブリッジは,IPアドレスを基にしてフレームを中継する。 |

| ウ | リピータは,同種のセグメント間で信号を増幅することによって伝送距離を延長する。 |

| エ | ルータは,MACアドレスを基にしてフレームを中継する。 |

問32

次のネットワークアドレスとサブネットマスクをもつネットワークがある。このネットワークをあるPCが利用する場合,そのPCに割り振ってはいけないIPアドレスはどれか。

ネットワークアドレス:200.170.70.16

サブネットマスク:255.255.255.240

ネットワークアドレス:200.170.70.16

サブネットマスク:255.255.255.240

| ア | 200.170.70.17 |

|---|---|

| イ | 200.170.70.20 |

| ウ | 200.170.70.30 |

| エ | 200.170.70.31 |

問33

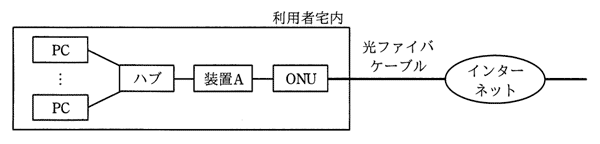

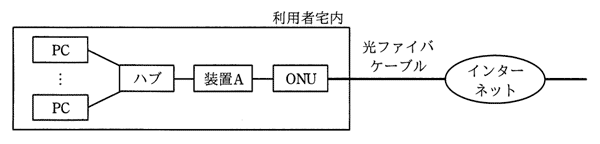

LANに接続されている複数のPCをインターネットに接続するシステムがあり,装置AのWAN側インタフェースには1個のグローバルIPアドレスが割り当てられている。この1個のグローバルIPアドレスを使って複数のPCがインターネットを利用するのに必要な装置Aの機能はどれか。

| ア | DHCP |

|---|---|

| イ | NAPT(IPマスカレード) |

| ウ | PPPoE |

| エ | パケットフィルタリング |

問34

TCP/IPネットワークにおけるRARPの機能として,適切なものはどれか。

| ア | IPパケットが通信先のIPアドレスに到達するかどうかを調べる。 |

|---|---|

| イ | MACアドレスからIPアドレスを求める。 |

| ウ | ドメイン名とホスト名からIPアドレスを求める。 |

| エ | プライベートIPアドレスとグローバルIPアドレスを相互に変換する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

問35

| ア | 人からのアクセスであることを確認できるよう,アクセスした者に応答を求め,その応答を分析する仕組み |

|---|---|

| イ | 不正なSQL文をデータベースに送信しないよう,Webサーバに入力された文字列をプレースホルダに割り当ててSQL文を組み立てる仕組み |

| ウ | 利用者が本人であることを確認できるよう,Webサイトから一定時間ごとに異なるパスワードを要求する仕組み |

| エ | 利用者が本人であることを確認できるよう,乱数をWebサイト側で生成して利用者に送り,利用者側でその乱数を鍵としてパスワードを暗号化し,Webサイトに送り返す仕組み |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問36

| ア | 同じメッセージダイジェストを出力する二つの異なるメッセージは容易に求められる。 |

|---|---|

| イ | メッセージが異なっていても,メッセージダイジェストは全て同じである。 |

| ウ | メッセージダイジェストからメッセージを復元することは困難である。 |

| エ | メッセージダイジェストの長さはメッセージの長さによって異なる |

問37

| ア | 受信者の公開鍵であり,送信者がメッセージダイジェストからディジタル署名を作成する際に使用する。 |

|---|---|

| イ | 受信者の秘密鍵であり,受信者がディジタル署名からメッセージダイジェストを算出する際に使用する。 |

| ウ | 送信者の公開鍵であり,受信者がディジタル署名からメッセージダイジェストを算出する際に使用する。 |

| エ | 送信者の秘密鍵であり,送信者がメッセージダイジェストからディジタル署名を作成する際に使用する。 |

問38

リバースブルートフォース攻撃に該当するものはどれか。

| ア | 攻撃者が何らかの方法で事前に入手した利用者IDとパスワードの組みのリストを使用して,ログインを試行する。 |

|---|---|

| イ | パスワードを一つ選び,利用者IDとして次々に文字列を用意して総当たりにログインを試行する。 |

| ウ | 利用者ID,及びその利用者IDと同一の文字列であるパスワードの組みを次々に生成してログインを試行する。 |

| エ | 利用者IDを一つ選び,パスワードとして次々に文字列を用意して総当たりにログインを試行する。 |

問40

| ア | システム運用を行わずに済み,障害時の業務手順やバックアップについての検討が不要である。 |

|---|---|

| イ | システムのアクセス管理を行わずに済み,パスワードの初期化の手続や複雑性の要件を満たすパスワードポリシの検討が不要である。 |

| ウ | システムの構築を行わずに済み,アプリケーションソフトウェア開発に必要な情報セキュリティ要件の定義やシステムログの保存容量の設計が不要である。 |

| エ | システムの情報セキュリティ管理を行わずに済み,情報セキュリティ管理規程の策定や管理担当者の設置が不要である。 |

問41

IDSの機能はどれか。

| ア | PCにインストールされているソフトウェア製品が最新のバージョンであるかどうかを確認する。 |

|---|---|

| イ | 検査対象の製品にテストデータを送り,製品の応答や挙動から脆弱性を検出する。 |

| ウ | サーバやネットワークを監視し,侵入や侵害を検知した場合に管理者へ通知する。 |

| エ | 情報システムの運用管理状況などの情報セキュリティ対策状況と企業情報を入力し,組織の情報セキュリティへの取組み状況を自己診断する。 |

問42

| ア | シャドーIT |

|---|---|

| イ | ソーシャルエンジニアリング |

| ウ | ダークネット |

| エ | バックドア |

問45

| ア | エンジン |

|---|---|

| イ | 製造番号 |

| ウ | タイヤ |

| エ | トラック |

問46

ホワイトボックステストの説明として,適切なものはどれか。

| ア | 外部仕様に基づいてテストデータを作成する。 |

|---|---|

| イ | 同値分割の技法を使用してテストデータを作成する。 |

| ウ | 内部構造に基づいてテストデータを作成する。 |

| エ | 入力と出力の関係からテストデータを作成する。 |

問48

| ア | 判定条件網羅を満足しても,命令網羅を満足しない場合がある。 |

|---|---|

| イ | 判定条件網羅を満足するならば,命令網羅も満足する。 |

| ウ | 命令網羅を満足しなくても,判定条件網羅を満足する場合がある。 |

| エ | 命令網羅を満足するならば,判定条件網羅も満足する。 |

問49

| ア | バックトラッキング |

|---|---|

| イ | フォワードエンジニアリング |

| ウ | リエンジニアリング |

| エ | リバースエンジニアリング |

問50

ソフトウェア開発において,構成管理に起因しない問題はどれか。

| ア | 開発者が定められた改版手続に従わずにプログラムを修正したので,今まで正しく動作していたプログラムが,不正な動作をするようになった。 |

|---|---|

| イ | システムテストにおいて,単体テストレベルのバグが多発して,開発が予定どおりに進捗しない。 |

| ウ | 仕様書,設計書及びプログラムの版数が対応付けられていないので,プログラム修正時にソースプログラムを解析しないと,修正すべきプログラムが特定できない。 |

| エ | 一つのプログラムから多数の派生プログラムが作られているが,派生元のプログラムの修正が全ての派生プログラムに反映されない。 |

問51

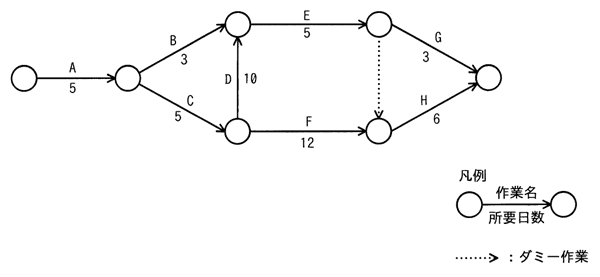

| ア | 開発の期間と費用がトレードオフの関係にある場合に,総費用の最適化を図る。 |

|---|---|

| イ | 作業の順序関係を明確にして,重点管理すべきクリティカルパスを把握する。 |

| ウ | 作業の日程を横棒(バー)で表して,作業の開始時点や終了時点,現時点の進捗を明確にする。 |

| エ | 作業を階層的に詳細化して,管理可能な大きさに細分化する。 |

問52

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問53

あるプロジェクトの工数配分は表のとおりである。基本設計からプログラム設計までは計画どおり終了した。現在はプログラミング段階であり,3,000本のプログラムのうち1,200本が完成したところである。プロジェクト全体の進捗度は何%か。ここで,各プログラムの開発工数は,全て等しいものとする。

| 基本設計 | 詳細設計 | プログラム設計 | プログラミング | テスト |

| 0.08 | 0.16 | 0.20 | 0.25 | 0.31 |

| ア | 40 |

|---|---|

| イ | 44 |

| ウ | 54 |

| エ | 59 |

問54

| ア | 16 |

|---|---|

| イ | 40 |

| ウ | 64 |

| エ | 160 |

問55

サービスマネジメントにおいて,一次サポートグループが二次サポートグループにインシデントの解決を依頼することを何というか。ここで,一次サポートグループは,インシデントの初期症状のデータを収集し,利用者との継続的なコミュニケーションのための,コミュニケーションの役割を果たすグループであり,二次サポートグループは,専門的技能及び経験をもつグループである。

| ア | 回避策 |

|---|---|

| イ | 継続的改善 |

| ウ | エスカレーション |

| エ | 予防処置 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステムの計画及び運用

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステムの計画及び運用

問56

容量・能力管理における,サービスの容量・能力及びパフォーマンスを予想する活動のうち,傾向分析はどれか。

| ア | 特定の資源の利用状況を時系列に把握して,将来における利用の変化を予測する。 |

|---|---|

| イ | 待ち行列理論などの数学的技法を利用して,サービスの応答時間及びスループットを予測する。 |

| ウ | 模擬的にトランザクションを発生させて,サービスの応答時間及びスループットを予測する。 |

| エ | モデル化の第一段階として,現在達成されているパフォーマンスを正確に反映したモデルを作成する。 |

問57

サービスデスク組織の構造とその特徴のうち,ローカルサービスデスクのものはどれか。

| ア | サービスデスクを1拠点又は少数の場所に集中することによって,サービス要員を効率的に配置したり,大量のコールに対応したりすることができる。 |

|---|---|

| イ | サービスデスクを利用者の近くに配置することによって,言語や文化が異なる利用者への対応,専門要員によるVIP対応などができる。 |

| ウ | サービス要員が複数の地域や部門に分散していても,通信技術の利用によって単一のサービスデスクであるかのようにサービスが提供できる。 |

| エ | 分散拠点のサービス要員を含めた全員を中央で統括して管理することによって,統制のとれたサービスが提供できる。 |

問58

| ア | アクセス権を付与された利用者ID・パスワードに関して,システム利用者が遵守すべき事項が規程として定められ,システム利用者に周知されていた。 |

|---|---|

| イ | 業務部門長によって,所属するシステム利用者に対するアクセス権の付与状況のレビューが定期的に行われていた。 |

| ウ | システム利用者に対するアクセス権の付与・変更・削除に関する管理手続が,規程として定められていた。 |

| エ | 退職・異動したシステム利用者に付与されていたアクセス権の削除・変更は,定期人事異動がある年度初めに全てまとめて行われていた。 |

問59

システム監査基準(平成30年)における監査手続の実施に際して利用する技法に関する記述のうち,適切なものはどれか。

| ア | インタビュー法とは,システム監査人が,直接,関係者に口頭で問い合わせ,回答を入手する技法をいう。 |

|---|---|

| イ | 現地調査法は,システム監査人が監査対象部門に直接赴いて,自ら観察・調査するものなので,当該部門の業務時間外に実施しなければならない。 |

| ウ | コンピュータ支援監査技法は,システム監査上使用頻度の高い機能に特化した,しかも非常に簡単な操作で利用できる専用ソフトウェアによらなければならない。 |

| エ | チェックリスト法とは,監査対象部門がチェックリストを作成及び利用して,監査対象部門の見解を取りまとめた結果をシステム監査人が点検する技法をいう。 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問60

外部保管のために専門業者に機密情報を含むバックアップ媒体を引き渡す際の安全性について,情報セキュリティ監査を実施した。その結果として判明した状況のうち,監査人が指摘事項として監査報告書に記載すべきものはどれか。

| ア | 委託元責任者が,一定期間ごとに,専門業者における媒体保管状況を確認する契約を結んだ上で引き渡している。 |

|---|---|

| イ | 委託元責任者が,専門業者との間で,機密保持条項を盛り込んだ業務委託契約を結んだ上で引き渡している。 |

| ウ | 委託元担当者が,専用の記録簿に,引渡しの都度,日付と内容を記入し,専門業者から受領印をもらっている。 |

| エ | 委託元担当者が,バックアップ媒体を段ボール箱に入れ,それを専門業者に引き渡している。 |

問61

IT投資の評価手法のうち,バランススコアカードを用いた手法を説明したものはどれか。

| ア | IT投資の効果をキャッシュフローから求めた正味現在価値を用いて評価することによって,他の投資案件との比較を容易にする。 |

|---|---|

| イ | IT投資をその性質やリスクの共通性によってカテゴリに分類し,カテゴリ単位での投資割合を評価することによって,経営戦略とIT投資の整合性を確保する。 |

| ウ | 財務,顧客,内部業務プロセスなど複数の視点ごとにIT投資の業績評価指標を設定し,経営戦略との適合性を評価することで,IT投資効果を多面的に評価する。 |

| エ | 初期投資に対する価値に加えて,将来において選択可能な収益やリスクの期待値を,金融市場で使われるオプション価格付け理論に基づいて評価する。 |

問62

BPOを説明したものはどれか。

| ア | 自社ではサーバを所有せずに,通信事業者などが保有するサーバの処理能力や記憶容量の一部を借りてシステムを運用することである。 |

|---|---|

| イ | 自社ではソフトウェアを所有せずに,外部の専門業者が提供するソフトウェアの機能をネットワーク経由で活用することである。 |

| ウ | 自社の管理部門やコールセンタなど特定部門の業務プロセス全般を,業務システムの運用などと一体として外部の専門業者に委託することである。 |

| エ | 自社よりも人件費が安い派遣会社の社員を活用することによって,ソフトウェア開発の費用を低減させることである。 |

問63

オンデマンド型のサービスはどれか。

| ア | インターネットサイトで購入したDVDで視聴する映画 |

|---|---|

| イ | 出版社が部数を決めてオフセット印刷した文庫本 |

| ウ | 定期的に決められたスケジュールでスマートフォンに配信されるインターネットニュース |

| エ | 利用者の要求に応じてインターネット上で配信される再放送のドラマ |

問65

CSR調達に該当するものはどれか。

| ア | コストを最小化するために,最も安価な製品を選ぶ。 |

|---|---|

| イ | 災害時に調達が不可能となる事態を避けるために,複数の調達先を確保する。 |

| ウ | 自然環境,人権などへの配慮を調達基準として示し,調達先に遵守を求める。 |

| エ | 物品の購買に当たってEDIを利用し,迅速かつ正確な調達を行う。 |

問67

企業経営で用いられるベンチマーキングを説明したものはどれか。

| ア | 企業全体の経営資源の配分を有効かつ総合的に計画して管理し,経営の効率向上を図ることである。 |

|---|---|

| イ | 競合相手又は先進企業と,自社の製品,サービス,オペレーションなどを定性的・定量的に比較して,自社の戦略策定に生かすことである。 |

| ウ | 顧客視点から業務のプロセスを再設計し,情報技術を十分に活用して,企業の体質や構造を抜本的に変革することである。 |

| エ | 利益をもたらすことができる,他社よりも優越した自社独自のスキルや技術に経営資源を集中することである。 |

問68

競争上のポジションで,ニッチャの基本戦略はどれか。

| ア | シェア追撃などのリーダ攻撃に必要な差別化戦略 |

|---|---|

| イ | 市場チャンスに素早く対応する模倣戦略 |

| ウ | 製品,市場の専門特化を図る特定化戦略 |

| エ | 全市場をカバーし,最大シェアを確保する全方位戦略 |

問69

オープンイノベーションに関する事例として,適切なものはどれか。

| ア | 社外からアイディアを募集し,新サービスの開発に活用した。 |

|---|---|

| イ | 社内の製造部と企画部で共同プロジェクトを設置し,新規製品を開発した。 |

| ウ | 物流システムを変更し,効率的な販売を行えるようにした。 |

| エ | ブランド向上を図るために,自社製品の革新性についてWebに掲載した。 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案

問70

RPA(Robotic Process Automation)の説明はどれか。

| ア | ホワイトカラーの単純な間接作業を,ルールエンジンや認知技術などを活用して代行するソフトウェア |

|---|---|

| イ | 自動制御によって,対象物をつかみ,動かす機能や,自動的に移動できる機能を有し,また,各種の作業をプログラムによって実行できる産業用ロボット |

| ウ | 車両の状態や周囲の環境を認識し,利用者が行き先を指定するだけで自律的な走行を可能とするレーダ,GPS,カメラなどの自動運転関連機器 |

| エ | 人の生活と同じ空間で安全性を確保しながら,食事,清掃,移動,コミュニケーションなどの生活支援に使用されるロボット |

問71

セル生産方式の利点が生かせる対象はどれか。

| ア | 生産性を上げるために,大量生産が必要なもの |

|---|---|

| イ | 製品の仕様が長期間変わらないもの |

| ウ | 多種類かつフレキシブルな生産が求められるもの |

| エ | 標準化,単純化,専門化による分業が必要なもの |

問72

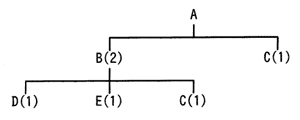

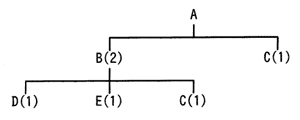

図は,製品Aの構成部品を示し,括弧内の数字は上位の製品・部品1個当たりの所要数量である。この製品Aを10個生産する場合,部品Cは,少なくとも何個発注する必要があるか。ここで,現在の部品Bの在庫は0個,部品Cの在庫は5個である。

| ア | 15 |

|---|---|

| イ | 20 |

| ウ | 25 |

| エ | 30 |

問73

CGM(Consumer Generated Media)の説明はどれか。

| ア | オークション形式による物品の売買機能を提供することによって,消費者同士の個人売買の仲介役を果たすもの |

|---|---|

| イ | 個人が制作したディジタルコンテンツの閲覧者・視聴者への配信や利用者同士の共有を可能とするもの |

| ウ | 個人商店主のオンラインショップを集め,共通ポイントの発行やクレジットカード決済を代行するもの |

| エ | 自社の顧客のうち,希望者をメーリングリストに登録し,電子メールを通じて定期的に情報を配信するもの |

問74

SEOの説明はどれか。

| ア | ECサイトにおいて,個々の顧客の購入履歴を分析し,新たに購入が見込まれる商品を自動的に推奨する機能 |

|---|---|

| イ | Webページに掲載した広告が契機となって商品が購入された場合,売主から成功報酬が得られる仕組み |

| ウ | 検索エンジンの検索結果一覧において自社サイトがより上位にランクされるようにWebページの記述内容を見直すなど様々な試みを行うこと |

| エ | 検索エンジンを運営する企業と契約し,自社の商品・サービスと関連したキーワードが検索に用いられた際に広告を表示する仕組み |

問75

CIOの果たすべき役割はどれか。

| ア | 各部門の代表として,自部門のシステム化案を情報システム部門に提示する。 |

|---|---|

| イ | 情報技術に関する調査,利用研究,関連部門への教育などを実施する。 |

| ウ | 全社的観点から情報化戦略を立案し,経営戦略との整合性の確認や評価を行う。 |

| エ | 豊富な業務経験,情報技術の知識,リーダシップをもち,プロジェクトの運営を管理する。 |

問77

商品の1日当たりの販売個数の予想確率が表のとおりであるとき,1個当たりの利益を1,000円とすると,利益の期待値が最大になる仕入個数は何個か。ここで,仕入れた日に売れ残った場合,1個当たり300円の廃棄ロスが出るものとする。

| 販売個数 | |||||

| 4 | 5 | 6 | 7 | ||

| 仕 入 個 数 | 4 | 100% | - | - | - |

| 5 | 30% | 70% | - | - | |

| 6 | 30% | 30% | 40% | - | |

| 7 | 30% | 30% | 30% | 10% | |

| ア | 4 |

|---|---|

| イ | 5 |

| ウ | 6 |

| エ | 7 |

問78

当期の建物の減価償却費を計算すると,何千円になるか。ここで,建物の取得価額は10,000千円,前期までの減価償却累計額は3,000千円であり,償却方法は定額法,会計期間は1年間,耐用年数は20年とし,残存価額は0円とする。

| ア | 150 |

|---|---|

| イ | 350 |

| ウ | 500 |

| エ | 650 |

問79

著作権法によるソフトウェアの保護範囲に関する記述のうち,適切なものはどれか。

| ア | アプリケーションプログラムは著作権法によって保護されるが,OSなどの基本プログラムは権利の対価がハードウェアの料金に含まれるので,保護されない。 |

|---|---|

| イ | アルゴリズムやプログラム言語は,著作権法によって保護される。 |

| ウ | アルゴリズムを記述した文書は著作権法で保護されるが,そのアルゴリズムを用いて作成されたプログラムは保護されない。 |

| エ | ソースプログラムとオブジェクトプログラムの両方とも著作権法によって保護される。 |

問80

サイバーセキュリティ基本法の説明はどれか。

| ア | 国民は,サイバーセキュリティの重要性に関する関心と理解を深め,その確保に必要な注意を払うよう努めるものとすると規定している。 |

|---|---|

| イ | サイバーセキュリティに関する国及び情報通信事業者の責務を定めたものであり,地方公共団体や教育研究機関についての言及はない。 |

| ウ | サイバーセキュリティに関する国及び地方公共団体の責務を定めたものであり,民間事業者が努力すべき事項についての規定はない。 |

| エ | 地方公共団体を “重要社会基盤事業者” と位置づけ,サイバーセキュリティ関連施策の立案・実施に責任を負う者であると規定している。 |