基本情報技術者(科目A)過去問集 - 平成28年12月修了試験

問3

表は,ある地方の天気の移り変わりを示したものである。例えば,晴れの翌日の天気は,40%の確率で晴れ,40%の確率で曇り20%の確率で雨であることを表している。天気の移り変わりが単純マルコフ過程であると考えたとき,雨の2日後が晴れである確率は何%か。

単位 %

単位 %

| 翌日晴れ | 翌日曇り | 翌日雨 | |

| 晴れ | 40 | 40 | 20 |

| 曇り | 30 | 40 | 30 |

| 雨 | 30 | 50 | 20 |

| ア | 15 |

|---|---|

| イ | 27 |

| ウ | 30 |

| エ | 33 |

問4

次の状態遷移表をもつシステムの状態がS1であるときに,信号をt1,t2,t3,t4,t1,t2,t3,t4の順に入力すると,最後の状態はどれになるか。ここで,空欄は状態が変化しないことを表す。

| 状態 | |||||

| S1 | S2 | S3 | S4 | ||

| 信 号 | t1 | S3 | |||

| t2 | S3 | S2 | |||

| t3 | S4 | S1 | |||

| t4 | S1 | S2 | |||

| ア | S1 |

|---|---|

| イ | S2 |

| ウ | S3 |

| エ | S4 |

問5

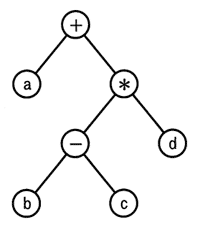

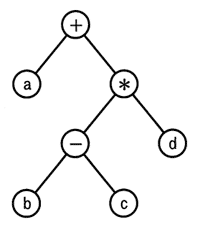

2分木の各ノードがもつ記号を出力する再帰的なプログラムProc(n)の定義は,次のとおりである。このプログラムを,図の2分木の根(最上位のノード)に適用したときの出力はどれか。

Proc(n){

nに左の子 l があればProc(l)を呼び出す。

nに右の子 r があればProc(r)を呼び出す。

nの記号を出力して終了する。

}

Proc(n){

nに左の子 l があればProc(l)を呼び出す。

nに右の子 r があればProc(r)を呼び出す。

nの記号を出力して終了する。

}

| ア | +a*-bcd |

|---|---|

| イ | a+b-c*d |

| ウ | abc-d*+ |

| エ | b-c*d+a |

問6

クイックソートの処理方法を説明したものはどれか。

| ア | 既に整列済みのデータ列の正しい位置に,データを追加する操作を繰り返していく方法である。 |

|---|---|

| イ | データ中の最小値を求め,次にそれを除いた部分の中から最小値を求める。この操作を繰り返していく方法である。 |

| ウ | 適当な基準値を選び,それよりも小さな値のグループと大きな値のグループにデータを分割する。同様にして,グループの中で基準値を選び,それぞれのグループを分割する。この操作を繰り返していく方法である。 |

| エ | 隣り合ったデータの比較と入替えを繰り返すことによって,小さな値のデータを次第に端の方に移していく方法である。 |

問7

| ア | 4 |

|---|---|

| イ | 9 |

| ウ | 10 |

| エ | 11 |

問8

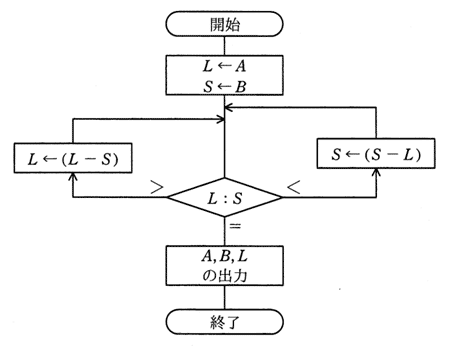

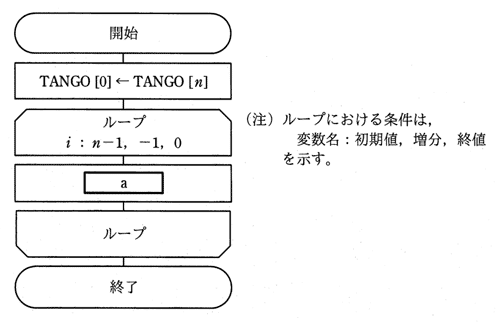

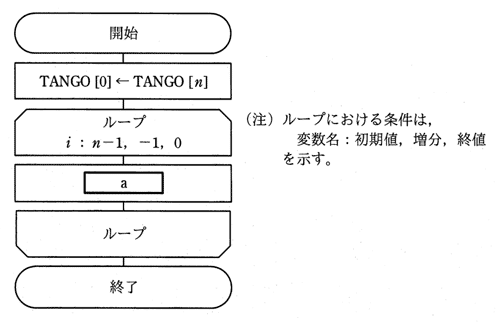

要素番号が0から始まる配列 TANGO がある。n個の単語が TANGO[1] から TANGO[n] に入っている。図は,n番目の単語を TANGO[1] に移動するために,TANGO[1] から TANGO[n-1] の単語を順に一つずつ後ろにずらして単語表を再構成する流れ図である。aに入れる処理として,適切なものはどれか。

| ア | TANGO[i] → TANGO[i+1] |

|---|---|

| イ | TANGO[i] → TANGO[n-i] |

| ウ | TANGO[i+1] → TANGO[n-i] |

| エ | TANGO[n-i] → TANGO[i] |

問9

プロセッサにおけるパイプライン処理方式を説明したものはどれか。

| ア | 単一の命令を基に,複数のデータに対して複数のプロセッサが同期をとりながら並列にそれぞれのデータを処理する方式 |

|---|---|

| イ | 一つのプロセッサにおいて,単一の命令に対する実行時間をできるだけ短くする方式 |

| ウ | 一つのプロセッサにおいて,複数の命令を少しずつ段階をずらしながら同時実行する方式 |

| エ | 複数のプロセッサが,それぞれ独自の命令を基に複数のデータを処理する方式 |

問10

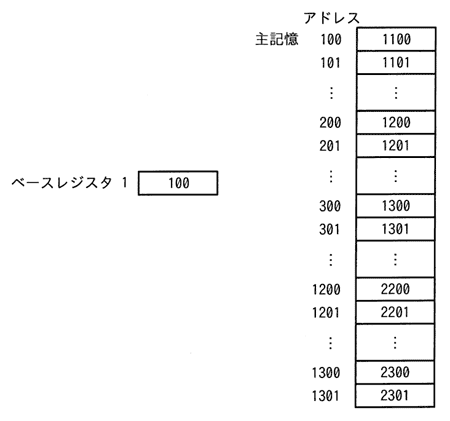

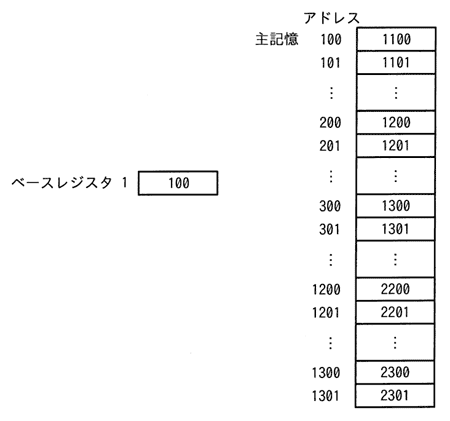

“LOAD GR,B,AD” は,ADが示すアドレスにベースレジスタBの内容を加えた値を有効アドレスとして,その有効アドレスが示す主記憶に格納されているデータを汎用レジスタGRにロードする命令である。

図の状態で,次の命令を実行したとき,汎用レジスタGRにロードされるデータはどれか。

LOAD GR,1,200

図の状態で,次の命令を実行したとき,汎用レジスタGRにロードされるデータはどれか。

LOAD GR,1,200

| ア | 1201 |

|---|---|

| イ | 1300 |

| ウ | 2200 |

| エ | 2300 |

問11

横1,600画素,縦1,200画素で,24ビットのカラー情報をもつ画像が撮影できるディジタルカメラがある。このカメラに1Gバイトの記録用メモリを使用すると,何枚の画像が記録できるか。ここで,1Gバイトは109バイトとする。また,メモリの全容量を画像の記録に利用できるものとし,画像は圧縮しないものとする。

| ア | 21 |

|---|---|

| イ | 173 |

| ウ | 520 |

| エ | 1388 |

問12

磁気ディスク装置の性能に関する記述のうち,適切なものはどれか。

| ア | アクセス時間は,回転速度を上げるか位置決め時間を短縮すると短くなる。 |

|---|---|

| イ | アクセス時間は,処理装置の前処理時間,データ転送後の後処理時間も含む。 |

| ウ | 記憶容量は,トラック当たりの記憶容量と1シリンダ当たりのトラック数だけで決まる。 |

| エ | データ転送速度は,回転速度と回転待ち時間で決まる。 |

問13

バックアップシステム構成におけるホットサイトに関する記述として,適切なものはどれか。

| ア | 共同利用型のサイトを用意しておき,障害発生時に,バックアップしておいたデータやプログラムの媒体を搬入してシステムを復元し,業務を再開する。 |

|---|---|

| イ | 待機系サイトとして稼働させておき,ネットワークを介して常時データやプログラムの更新を行い,障害発生時に速やかに業務を再開する。 |

| ウ | 予備のサイトにハードウェアを用意して,定期的にバックアップしたデータやプログラムの媒体を搬入して保管しておき,障害発生時にはこれら保管物を活用してシステムを復元し,業務を再開する。 |

| エ | 予備のサイトをあらかじめ確保しておいて,障害発生時には必要なハードウェア,バックアップしておいたデータやプログラムの媒体を搬入してシステムを復元し,業務を再開する。 |

問14

スループットに関する記述のうち,適切なものはどれか。

| ア | ジョブの終了と次のジョブの開始との間にオペレータが介入することによってシステムに遊休時間が生じても,スループットには影響を及ぼさない。 |

|---|---|

| イ | スループットはCPU性能の指標であり,入出力の速度,オーバヘッド時間などによって影響を受けない。 |

| ウ | 多重プログラミングはターンアラウンドタイムの短縮に貢献するが,スループットの向上には役立たない。 |

| エ | プリンタへの出力を一時的に磁気ディスク装置に保存するスプーリングは,スループットの向上に役立つ。 |

問15

2台の処理装置から成るシステムがある。少なくともいずれか一方が正常に動作すればよいときの稼働率と,2台とも正常に動作しなければならないときの稼働率の差は幾らか。ここで,処理装置の稼働率はいずれも0.9とし,処理装置以外の要因は考慮しないものとする。

| ア | 0.09 |

|---|---|

| イ | 0.10 |

| ウ | 0.18 |

| エ | 0.19 |

問16

| ア | 各タスクの優先度を決めて,優先度が高い順に実行し,CPU割当てまでの待ち時間の長さに応じて優先度を徐々に上げていく。 |

|---|---|

| イ | 各タスクを実行可能待ち行列に置かれた順に実行し,一定時間が経過したら実行を中断して実行可能待ち行列の最後尾に加える。 |

| ウ | 処理予定時間が最も短いタスクから順に処理を実行する。現在実行中の処理が終了するか,又は何らかの要因によって中断されたとき,次のタスクを開始する。 |

| エ | タスクがシステムに到着した順に実行可能待ち行列の最後尾に加え,常に実行可能待ち行列の先頭のタスクにCPUを割り当てる。 |

問17

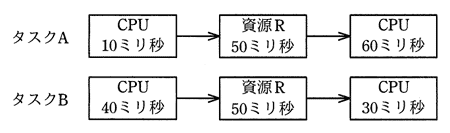

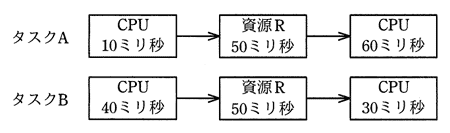

2台のCPUから成るシステムがあり,使用中でないCPUは実行要求があったタスクに割り当てられるようになっている。このシステムで,二つのタスクA,Bを実行する際,それらのタスクは共通の資源Rを排他的に使用する。それぞれのタスクA,BのCPU使用時間,資源Rの使用時間と実行順序は図に示すとおりである。二つのタスクの実行を同時に開始した場合,二つのタスクの処理が完了するまでの時間は何ミリ秒か。ここで,タスクA,Bを開始した時点では,CPU,資源Rともに空いているものとする。

| ア | 120 |

|---|---|

| イ | 140 |

| ウ | 150 |

| エ | 200 |

問18

| ア | 主記憶における特定のデータやレジスタの値などを一時的に他の記憶装置に格納する。 |

|---|---|

| イ | 同一のファイルを二つの磁気ディスクに格納し,データ保存の信頼性を確保する。 |

| ウ | ファイルの更新履歴を磁気ディスクに格納する。 |

| エ | 複数のファイルを一つのファイルにまとめて,記憶装置に格納する。 |

問19

Javaなどのバイトコードプログラムをインタプリタで実行する方法と,コンパイルしてから実行する方法を,次の条件で比較するとき,およそ何行以上のバイトコードであれば,コンパイル方式の方がインタプリタ方式よりも処理時間(コンパイル時間も含む)が短くなるか。

〔条件〕

(1)実行時間はプログラムの行数に比例する。

(2)同じ100行のバイトコードのプログラムをインタプリタで実行すると0.2秒掛かり,コンパイルしてから実行すると0.003秒掛かる。

(3)コンパイル時間は100行当たり0.1秒掛かる。

(4)コンパイル方式の場合は,プログラムの行数に関係なくファイル入出力,コンパイラ起動などのために常に0.15秒のオーバヘッドが掛かる。

(5)プログラムファイルのダウンロード時間など,そのほかの時間は無視して考える。

〔条件〕

(1)実行時間はプログラムの行数に比例する。

(2)同じ100行のバイトコードのプログラムをインタプリタで実行すると0.2秒掛かり,コンパイルしてから実行すると0.003秒掛かる。

(3)コンパイル時間は100行当たり0.1秒掛かる。

(4)コンパイル方式の場合は,プログラムの行数に関係なくファイル入出力,コンパイラ起動などのために常に0.15秒のオーバヘッドが掛かる。

(5)プログラムファイルのダウンロード時間など,そのほかの時間は無視して考える。

| ア | 50 |

|---|---|

| イ | 75 |

| ウ | 125 |

| エ | 155 |

問20

オープンソースソフトウェアの特徴のうち,適切なものはどれか。

| ア | 一定の条件の下で,ソースコードの変更を許可している。 |

|---|---|

| イ | 使用分野及び利用者を制限して再配布できる。 |

| ウ | 著作権が放棄されている。 |

| エ | 無償で配布しなければならない。 |

問21

DRAMの特徴はどれか。

| ア | 書込み及び消去を一括又はブロック単位で行う。 |

|---|---|

| イ | データを保持するためのリフレッシュ操作又はアクセス操作が不要である。 |

| ウ | 電源が遮断された状態でも,記憶した情報を保持することができる。 |

| エ | メモリセル構造が単純なので高集積化することができ,ビット単価を安くできる。 |

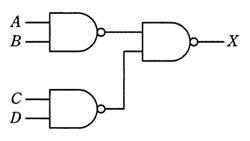

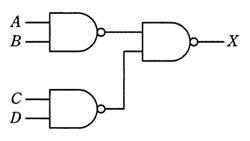

問23

図のNANDゲートの組合せ回路で,入力A,B,C,Dに対する出力Xの論理式はどれか。ここで,論理式中の “・” は論理積, “+” は論理和を表す。

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

| ア | (A+B)・(C+D) |

|---|---|

| イ | A+B+C+D |

| ウ | A・B+C・D |

| エ | A・B・C・D |

問24

ある商店では,約200品目の商品を取り扱っている。商品データの新規登録画面の入力項目のうち,入力方式としてプルダウンメニューを用いるのが適しているものはどれか。

| 項目 | 様式と規則 | |

| ア | 商品番号 | 5桁の英数字項目で,商品ごとに付番する。 |

| イ | 商品名 | 40字以内の日本語項目で,商品ごとに命名する。 |

| ウ | 商品区分 | 10字以内の日本語項目で,5区分ある。 |

| エ | 価格 | 6桁の数字項目で,範囲は10,000~100,000円である。 |

問25

| ア | 80 |

|---|---|

| イ | 160 |

| ウ | 320 |

| エ | 640 |

問26

| ア | インデックスの見直し |

|---|---|

| イ | ストアドプロシージャ機能の利用 |

| ウ | データベースの再編成 |

| エ | 動的SQLの利用 |

問27

| ア | アプリケーションプログラムの作成を容易にする。 |

|---|---|

| イ | データの重複を避け,保守・管理を容易にする。 |

| ウ | データベースの検索を効率化する。 |

| エ | データベースの構造を単純化することによって,所要記憶容量を少なくする。 |

問28

“従業員” 表を第3正規形にしたものはどれか。ここで,下線部は主キーを表す。

従業員 (従業員番号,従業員氏名,{技能コード,技能名,技能経験年数})

( { } は繰返しを表す)

従業員 (従業員番号,従業員氏名,{技能コード,技能名,技能経験年数})

( { } は繰返しを表す)

| ア |

| |||||||

|---|---|---|---|---|---|---|---|---|

| イ |

| |||||||

| ウ |

| |||||||

| エ |

|

問29

“学生” 表と “学部” 表に対して次のSQL文を実行した結果として,正しいものはどれか。

SELECT 氏名 FROM 学生,学部

WHERE 所属 = 学部名 AND 学部.住所 =‘新宿’

SELECT 氏名 FROM 学生,学部

WHERE 所属 = 学部名 AND 学部.住所 =‘新宿’

学生

|

学部

|

| ア |

| ||||

|---|---|---|---|---|---|

| イ |

| ||||

| ウ |

| ||||

| エ |

|

問31

通信速度64,000ビット/秒の専用線で接続された端末間で,平均1,000バイトのファイルを,2秒ごとに転送するときの回線利用率は何%か。ここで,ファイル転送に伴い,転送量の20%の制御情報が付加されるものとする。

| ア | 0.9 |

|---|---|

| イ | 6.3 |

| ウ | 7.5 |

| エ | 30.0 |

問32

| ア | 各ノードに論理的な順位付けを行い,送信権を順次受け渡し,これを受け取ったノードだけが送信を行う。 |

|---|---|

| イ | 各ノードは伝送媒体が使用中かどうかを調べ,使用中でなければ送信を行う。衝突を検出したらランダムな時間の経過後に再度送信を行う。 |

| ウ | 各ノードを環状に接続して,送信権を制御するための特殊なフレームを巡回させ,これを受け取ったノードだけが送信を行う。 |

| エ | タイムスロットを割り当てられたノードだけが送信を行う。 |

問33

ルータの機能として,適切なものはどれか。

| ア | OSI基本参照モデルの第4~7層のプロトコルが異なるLAN同士を接続する。 |

|---|---|

| イ | ネットワークに接続されている機器数の把握や稼働状況の集中管理をする。 |

| ウ | 複数のLANをOSI基本参照モデルの第2層(データリンク層)で接続し,MACアドレスによるパケットのフィルタリングを行う。 |

| エ | 複数のLANをOSI基本参照モデルの第3層(ネットワーク層)で接続し,パケットを中継する。 |

問34

TCP/IPネットワークでDNSが果たす役割はどれか。

| ア | PCやプリンタなどからのIPアドレス付与の要求に対して,サーバに登録してあるIPアドレスの中から使用されていないIPアドレスを割り当てる。 |

|---|---|

| イ | サーバにあるプログラムを,サーバのIPアドレスを意識することなく,プログラム名の指定だけで呼び出すようにする。 |

| ウ | 社内のプライベートIPアドレスをグローバルIPアドレスに変換し,インターネットへのアクセスを可能にする。 |

| エ | ドメイン名やホスト名などとIPアドレスとを対応付ける。 |

問37

暗号アルゴリズムの危殆化を説明したものはどれか。

| ア | 外国の輸出規制によって,十分な強度をもつ暗号アルゴリズムを実装した製品が利用できなくなること |

|---|---|

| イ | 鍵の不適切な管理によって,鍵が漏えいする危険性が増すこと |

| ウ | 計算能力の向上などによって,鍵の推定が可能になり,暗号の安全性が低下すること |

| エ | 最高性能のコンピュータを用い,膨大な時間とコストを掛けて暗号強度をより確実なものにすること |

問38

暗号解読の手法のうち,ブルートフォース攻撃はどれか。

| ア | 与えられた1組の平文と暗号文に対し,総当たりで鍵を割り出す。 |

|---|---|

| イ | 暗号化関数の統計的な偏りを線形関数によって近似して解読する。 |

| ウ | 暗号化装置の動作を電磁波から解析することによって解読する。 |

| エ | 異なる二つの平文とそれぞれの暗号文の差分を観測して鍵を割り出す。 |

問39

| ア | |

|---|---|

| イ | |

| ウ | |

| エ |

問40

手順に示す電子メールの送受信によって得られるセキュリティ上の効果はどれか。

〔手順〕

(1)送信者は,電子メールの本文を共通鍵暗号方式で暗号化し(暗号文),その共通鍵を受信者の公開鍵を用いて公開鍵暗号方式で暗号化する(共通鍵の暗号化データ)。

(2)送信者は,暗号文と共通鍵の暗号化データを電子メールで送信する。

(3)受信者は,受信した電子メールから取り出した共通鍵の暗号化データを,自分の秘密鍵を用いて公開鍵暗号方式で復号し,得た共通鍵で暗号文を復号する。

〔手順〕

(1)送信者は,電子メールの本文を共通鍵暗号方式で暗号化し(暗号文),その共通鍵を受信者の公開鍵を用いて公開鍵暗号方式で暗号化する(共通鍵の暗号化データ)。

(2)送信者は,暗号文と共通鍵の暗号化データを電子メールで送信する。

(3)受信者は,受信した電子メールから取り出した共通鍵の暗号化データを,自分の秘密鍵を用いて公開鍵暗号方式で復号し,得た共通鍵で暗号文を復号する。

| ア | 送信者による電子メールの送達確認 |

|---|---|

| イ | 送信者のなりすましの検出 |

| ウ | 電子メールの本文の改ざんの有無の検出 |

| エ | 電子メールの本文の内容の漏えいの防止 |

問41

標的型攻撃メールで利用されるソーシャルエンジニアリング手法に該当するものはどれか。

| ア | 件名に “未承諾広告※” と記述する。 |

|---|---|

| イ | 件名や本文に,受信者の業務に関係がありそうな内容を記述する。 |

| ウ | 支払う必要がない料金を振り込ませるために,債権回収会社などを装い無差別に送信する。 |

| エ | 偽のホームページにアクセスさせるために,金融機関などを装い無差別に送信する。 |

問42

| ア | LANアナライザがパケットを破棄してしまうので,測定中は測定対象外のコンピュータの利用を制限しておく必要がある。 |

|---|---|

| イ | LANアナライザはネットワークを通過するパケットを表示できるので,盗聴などに悪用されないように注意する必要がある。 |

| ウ | 障害発生に備えて,ネットワーク利用者に対してLANアナライザの保管場所と使用方法を周知しておく必要がある。 |

| エ | 測定に当たって,LANケーブルを一時的に抜く必要があるので,ネットワーク利用者に対して測定日を事前に知らせておく必要がある。 |

問43

あるコンピュータセンタでは,インシデントを六つのタイプに分類した。

Scan:プローブ,スキャン,その他の不審なアクセス

Abuse:サーバプログラムの機能を悪用した不正中継

Forged:From:欄などを詐称した電子メールの配送

Intrusion:システムへの侵入

DoS:サービス運用妨害につながる攻撃

Other:その他

このとき,次の三つのインシデントに対するタイプの組合せのうち,適切なものはどれか。

インシデント1:ワームの攻撃が試みられた形跡があるが,侵入されていない。

インシデント2:ネットワークの輻輳による妨害を受けた。

インシデント3:DoS用の踏み台プログラムがシステムに設置されていた。

Scan:プローブ,スキャン,その他の不審なアクセス

Abuse:サーバプログラムの機能を悪用した不正中継

Forged:From:欄などを詐称した電子メールの配送

Intrusion:システムへの侵入

DoS:サービス運用妨害につながる攻撃

Other:その他

このとき,次の三つのインシデントに対するタイプの組合せのうち,適切なものはどれか。

インシデント1:ワームの攻撃が試みられた形跡があるが,侵入されていない。

インシデント2:ネットワークの輻輳による妨害を受けた。

インシデント3:DoS用の踏み台プログラムがシステムに設置されていた。

| インシデント1 | インシデント2 | インシデント3 | |

| ア | Abuse | DoS | Intrusion |

| イ | Abuse | Forged | DoS |

| ウ | Scan | DoS | Intrusion |

| エ | Scan | Forged | DoS |

問44

利用者PCがボットに感染しているかどうかをhostsファイルの改ざんの有無で確認するとき,hostsファイルが改ざんされていないと判断できる設定内容はどれか。ここで,hostsファイルには設定内容が1行だけ書かれており,利用者及びシステム管理者は,これまでにhostsファイルを変更していないものとする。

| 設定内容 | 説明 | |

| ア | 127.0.0.1 a.b.com | a.b.comは利用者PCのOS提供元のFQDNを示す。 |

| イ | 127.0.0.1 c.d.com | c.d.comは利用者PCの製造元のFQDNを示す。 |

| ウ | 127.0.0.1 e.f.com | e.f.comはウイルス定義ファイルの提供元のFQDNを示す。 |

| エ | 127.0.0.1 localhost | localhostは利用者PC自身を示す。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

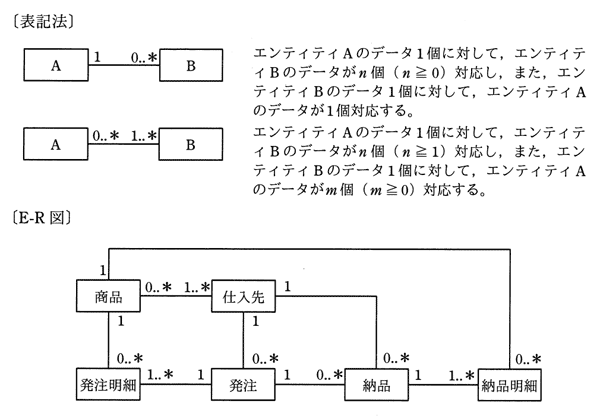

問46

| ア | 同一の商品は一つの仕入先から仕入れている。 |

|---|---|

| イ | 発注明細と納品明細は1対1に対応している。 |

| ウ | 一つの発注で複数の仕入先に発注することはない。 |

| エ | 一つの発注で複数の商品を発注することはない。 |

問47

| ア | “会社” と “社員” |

|---|---|

| イ | “自動車” と “エンジン” |

| ウ | “図形” と “三角形” |

| エ | “人間” と “頭” |

問49

ブラックボックステストにおけるテストケースの設計方法として,適切なものはどれか。

| ア | プログラム仕様書の作成又はコーディングが終了した段階で,仕様書やソースリストを参照して,テストケースを設計する。 |

|---|---|

| イ | プログラムの機能仕様やインタフェースの仕様に基づいて,テストケースを設計する。 |

| ウ | プログラムの処理手順や内部構造に基づいて,テストケースを設計する。 |

| エ | プログラムの全ての条件判定で,真と偽をそれぞれ1回以上実行させることを基準に,テストケースを設計する。 |

問50

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問52

あるプロジェクトの工数配分は表のとおりである。基本設計からプログラム設計までは計画どおり終了した。現在はプログラミング段階であり,3,000本のプログラムのうち1,200本が完成したところである。プロジェクト全体の進捗度は何%か。

| 基本設計 | 詳細設計 | プログラム設計 | プログラミング | テスト |

| 0.08 | 0.16 | 0.20 | 0.25 | 0.31 |

| ア | 40 |

|---|---|

| イ | 44 |

| ウ | 54 |

| エ | 59 |

問53

ソフトウェアの開発規模見積りに利用されるファンクションポイント法の説明はどれか。

| ア | WBSによって作業を洗い出し,過去の経験から求めた作業ごとの工数を積み上げて規模を見積もる。 |

|---|---|

| イ | 外部仕様から,そのシステムがもつ入力,出力や内部論理ファイルなどの5項目に該当する要素の数を求め,複雑さを考慮した重みを掛けて求めた値を合計して規模を見積もる。 |

| ウ | ソフトウェアの開発作業を標準作業に分解し,それらの標準作業ごとにあらかじめ決められた標準工数を割り当て,それらを合計して規模を見積もる。 |

| エ | プログラム言語とプログラマのスキルから経験的に求めた標準的な生産性と,必要とされる手続の個数とを掛けて規模を見積もる。 |

問54

プロジェクトで発生している品質問題を解決するに当たって,図を作成して原因の傾向を分析したところ,発生した問題の80%以上が少数の原因で占められていることが判明した。作成した図はどれか。

| ア | 管理図 |

|---|---|

| イ | 散布図 |

| ウ | 特性要因図 |

| エ | パレート図 |

問55

システムの移行方式の一つである一斉移行方式の特徴として,最も適切なものはどれか。

| ア | 新旧システム間を接続するアプリケーションが必要となる。 |

|---|---|

| イ | 新旧システムを並行させて運用し,ある時点で新システムに移行する。 |

| ウ | 新システムへの移行時のトラブルの影響が大きい。 |

| エ | 並行して稼働させるための運用コストが発生する。 |

問56

複数の業務システムがある場合のアクセス管理の方法のうち,最も適切なものはどれか。

| ア | 業務の担当変更に迅速に対応するために,業務グループごとに共通の利用者IDを使用する。 |

|---|---|

| イ | 人事異動が頻繁に発生する場合には,年初にまとめてアクセス権限の変更を行う。 |

| ウ | 新入社員の名簿に基づいて,あらかじめ全業務システムに全員の利用者登録を実施しておく。 |

| エ | 利用者の職位にかかわらず,業務システムごとに役割に応じて適切なアクセス権限の設定を行う。 |

問57

| ア | 業務部門が入力原票ごとの処理結果を確認できるように,処理結果リストを業務部門に送付している。 |

|---|---|

| イ | 入力原票の記入内容に誤りがある場合は,誤りの内容が明らかなときに限り,入力担当者だけの判断で入力原票を修正し,入力処理している。 |

| ウ | 入力原票は処理期日まで情報システム部門で保管し,受領枚数の点検などの授受確認は,処理期日直前に一括して行うことにしている。 |

| エ | 入力済みの入力原票は,不正使用や機密情報の漏えいなどを防止するために,入力後直ちに廃棄することにしている。 |

問59

システム監査実施体制のうち,システム監査人の独立性の観点から避けるべきものはどれか。

| ア | 監査チームメンバに任命された総務部のAさんが,他のメンバと一緒に,総務部の入退室管理の状況を監査する。 |

|---|---|

| イ | 監査部のBさんが,個人情報を取り扱う業務を委託している外部企業の個人情報管理状況を監査する。 |

| ウ | 情報システム部の開発管理者から5年前に監査部に異動したCさんが,マーケティング部におけるインターネットの利用状況を監査する。 |

| エ | 法務部のDさんが,監査部からの依頼によって,外部委託契約の妥当性の監査において,監査人に協力する。 |

問60

| ア | システム設計書に基づき,プログラム仕様書を作成していること |

|---|---|

| イ | システムテスト要件に基づいてテスト計画を作成し,システム運用部門の責任者の承認を得ていること |

| ウ | プログラミングは定められた標準に従っていること |

| エ | 利用部門が参画して,システム設計書のレビューを行っていること |

問61

| ア | 企業で将来的に必要となる最上位の業務機能と業務組織を表した業務の全体像 |

|---|---|

| イ | 業務手順やコンピュータ入出力情報など実現すべき要件 |

| ウ | 日次や月次で行う利用者業務やコンピュータ入出力作業の業務手順 |

| エ | 必要なハードウェアやソフトウェアを記述した最上位レベルのシステム方式 |

問62

| ア | 開発,運用及び保守の費用の算出基礎を明確にすること |

|---|---|

| イ | 開発の規模,システム特性などを考慮して開発手順を決めておくこと |

| ウ | 経営戦略との整合性を考慮すること |

| エ | 必要な要員,予算,設備,期間などを確保すること |

問63

BPMの説明はどれか。

| ア | 企業活動の主となる生産,物流,販売,財務,人事などの業務の情報を一元管理することによって,経営資源の全体最適を実現する。 |

|---|---|

| イ | 業務プロセスに分析,設計,実行,改善のマネジメントサイクルを取り入れ,業務プロセスの改善見直しや最適なプロセスへの統合を継続的に実施する。 |

| ウ | 顧客データベースを基に,商品の販売から保守サービス,問合せやクレームへの対応など顧客に関する業務プロセスを一貫して管理する。 |

| エ | 部品の供給から製品の販売までの一連の業務プロセスの情報をリアルタイムで交換することによって,在庫の削減とリードタイムの短縮を実現する。 |

問64

SOAの説明はどれか。

| ア | 売上・利益の増加や,顧客満足度の向上のために,営業活動にITを活用して営業の効率と品質を高める概念のこと |

|---|---|

| イ | 経営資源をコアビジネスに集中させるために,社内業務のうちコアビジネス以外の業務を外部に委託すること |

| ウ | コスト,品質,サービス,スピードを革新的に改善させるために,ビジネスプロセスをデザインし直す概念のこと |

| エ | ソフトウェアの機能をサービスという部品とみなし,そのサービスを組み合わせることによってシステムを構築する概念のこと |

問65

| ア |

| |||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| イ |

| |||||||||||||||||||||

| ウ |

| |||||||||||||||||||||

| エ |

|

問66

| ア | 調達者から供給者候補に対して,システム化の目的や業務内容などを示し,必要な情報の提供を依頼すること |

|---|---|

| イ | 調達者から供給者候補に対して,対象システムや調達条件などを示し,提案書の提出を依頼すること |

| ウ | 調達者から供給者に対して,契約内容で取り決めた内容に関して,変更を要請すること |

| エ | 調達者から供給者に対して,双方の役割分担などを確認し,契約の締結を要請すること |

問67

| ア | 市場成長率,市場占有率ともに高い製品である。成長に伴う投資も必要とするので,資金創出効果は大きいとは限らない。 |

|---|---|

| イ | 市場成長率,市場占有率ともに低い製品である。資金創出効果は小さく,資金流出量も少ない。 |

| ウ | 市場成長率は高いが,市場占有率が低い製品である。長期的な将来性を見込むことはできるが,資金創出効果の大きさは分からない。 |

| エ | 市場成長率は低いが,市場占有率は高い製品である。資金創出効果が大きく,企業の支柱となる資金源である。 |

問70

ナレッジマネジメントを説明したものはどれか。

| ア | 企業内に散在している知識を共有化し,全体の問題解決力を高める経営を行う。 |

|---|---|

| イ | 迅速な意思決定のために,組織の階層をできるだけ少なくしたフラット型の組織構造によって経営を行う。 |

| ウ | 優れた業績を上げている企業との比較分析から,自社の経営革新を行う。 |

| エ | 他社にはまねのできない,企業独自のノウハウや技術などの強みを核とした経営を行う。 |

問71

ディジタルディバイドを説明したものはどれか。

| ア | PCなどの情報通信機器の利用方法が分からなかったり,情報通信機器を所有していなかったりして,情報の入手が困難な人々のことである。 |

|---|---|

| イ | 高齢者や障害者の情報通信の利用面での困難が,社会的又は経済的な格差につながらないように,誰もが情報通信を利活用できるように整備された環境のことである。 |

| ウ | 情報通信機器やソフトウェア,情報サービスなどを,高齢者・障害者を含む全ての人が利用可能であるか,利用しやすくなっているかの度合いのことである。 |

| エ | 情報リテラシの有無やITの利用環境の相違などによって生じる,社会的又は経済的な格差のことである。 |

問72

eマーケットプレイスを説明したものはどれか。

| ア | インターネット上で先に販売促進キャンペーンなどを展開した上で,顧客を実世界の店舗に誘導して購買を促す手法 |

|---|---|

| イ | 多くの売手と買手が,インターネット上に設けられた市場を通じて出会い,中間流通業者を介さず,直接取引を行う手法 |

| ウ | 自社と取引企業との間で受発注,在庫,販売,物流などの情報を共有することによって,原材料の調達から製品の流通までの全体最適を図る手法 |

| エ | 商取引に関する情報を標準的な形式に統一して,企業間で見積り,受発注,出荷・納品,決済などに関わるデータを電子的に交換する手法 |

問73

| ア | GPSを利用し,現在地の位置情報や属性情報を表示する。 |

|---|---|

| イ | 専用の磁気読取り装置に挿入して使用する。 |

| ウ | 大量の情報を扱うので,情報の記憶には外部記憶装置を使用する。 |

| エ | 汚れに強く,記録された情報を梱包の外から読むことができる。 |

問74

インターネットショッピングで売上の全体に対して,あまり売れない商品の売上合計の占める割合が無視できない割合になっていることを指すものはどれか。

| ア | アフィリエイト |

|---|---|

| イ | オプトイン |

| ウ | ドロップシッピング |

| エ | ロングテール |

問76

取扱商品をABC分析した場合,Aグループの管理対象となる商品の商品番号はどれか。

| 商品番号 | 年間販売数 | 単価 | 年間売上高 |

|

1 2 3 4 5 6 7 8 9 10 |

110 60 10 130 50 1 10 150 20 50 |

2 40 4 1 12 25 2 2 2 1 |

220 2,400 40 130 600 25 20 300 40 50 |

| 合計 | 591 | 3,825 |

| ア | 1と2 |

|---|---|

| イ | 2と5 |

| ウ | 2と6 |

| エ | 4と8 |

問77

製品X及びYを生産するために2種類の原料A,Bが必要である。製品1個の生産に必要となる原料の量と調達可能量は表に示すとおりである。製品XとYの1個当たりの販売利益が,それぞれ100円,150円であるとき,最大利益は何円か。

| 原料 | 製品Xの1個 当たりの必要量 | 製品Yの1個 当たりの必要量 | 調達可能量 |

| A | 2 | 1 | 100 |

| B | 1 | 2 | 80 |

| ア | 5,000 |

|---|---|

| イ | 6,000 |

| ウ | 7,000 |

| エ | 8,000 |

問78

ある商品の前月繰越と受払いが表のとおりであるとき,先入先出法によって算出した当月度の売上原価は何円か。

| 日付 | 摘要 | 受払個数 | 単価 (円) | |

| 受入 | 払出 | |||

| 1日 | 前月繰越 | 100 | 200 | |

| 5日 | 仕入 | 50 | 215 | |

| 15日 | 売上 | 70 | ||

| 20日 | 仕入 | 100 | 223 | |

| 25日 | 売上 | 60 | ||

| 30日 | 翌月繰越 | 120 | ||

| ア | 26,290 |

|---|---|

| イ | 26,450 |

| ウ | 27,250 |

| エ | 27,586 |

問79

| ア | A社とB社が話し合って決定する。 |

|---|---|

| イ | A社とB社の共有となる。 |

| ウ | A社に帰属する。 |

| エ | B社に帰属する。 |

問80

サイバーセキュリティ基本法の説明はどれか。

| ア | 国民に対し,サイバーセキュリティの重要性につき関心と理解を深め,その確保に必要な注意を払うよう努めることを求める規定がある。 |

|---|---|

| イ | サイバーセキュリティに関する国及び情報通信事業者の責務を定めたものであり,地方公共団体や教育研究機関についての言及はない。 |

| ウ | サイバーセキュリティに関する国及び地方公共団体の責務を定めたものであり,民間事業者が努力すべき事項についての規定はない。 |

| エ | 地方公共団体を “重要社会基盤事業者” と位置づけ,サイバーセキュリティ関連施策の立案・実施に責任を負うと規定している。 |