基本情報技術者(科目A)過去問集 - 平成27年7月修了試験

問1

浮動小数点演算において,絶対値の大きな数と絶対値の小さな数の加減算を行ったとき,絶対値の小さな数の有効桁の一部又は全部が結果に反映されないことを何というか。

| ア | 打切り誤差 |

|---|---|

| イ | 桁落ち |

| ウ | 情報落ち |

| エ | 絶対誤差 |

問2

| ア | xと2進数 00001111 のビットごとの論理積をとった結果が0である。 |

|---|---|

| イ | xと2進数 00001111 のビットごとの論理和をとった結果が0である。 |

| ウ | xと2進数 11110000 のビットごとの論理積をとった結果が0である。 |

| エ | xと2進数 11110000 のビットごとの論理和をとった結果が0である。 |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

問4

| ア | 5 |

|---|---|

| イ | 6 |

| ウ | 7 |

| エ | 8 |

問5

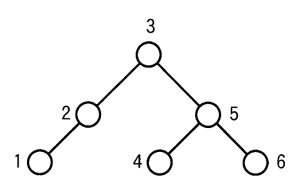

2分木を入力するためのテキスト表現を,次のように規定した。図のように節に番号をつけたとき,テキスト表現として適切なものはどれか。

〔テキスト表現〕

(1)(左部分木の節番号又はテキスト表現,節番号,右部分木の節番号又はテキスト表現)と表す。

(2)部分木が空のときはxを書く。

〔テキスト表現〕

(1)(左部分木の節番号又はテキスト表現,節番号,右部分木の節番号又はテキスト表現)と表す。

(2)部分木が空のときはxを書く。

| ア | ((1,2),3,(4,5,6)) |

|---|---|

| イ | ((1,2,3),x,(4,5,6)) |

| ウ | ((1,2,x),3,(4,5,6)) |

| エ | ((1,2,x),3,(6,5,4)) |

問6

表探索におけるハッシュ法の特徴はどれか。

| ア | 2分木を用いる方法の一種である。 |

|---|---|

| イ | 格納場所の衝突が発生しない方法である。 |

| ウ | キーの関数値によって格納場所を決める。 |

| エ | 探索に要する時間は表全体の大きさにほぼ比例する。 |

問7

| ア | 4 |

|---|---|

| イ | 9 |

| ウ | 10 |

| エ | 11 |

問8

XMLの特徴として,最も適切なものはどれか。

| ア | XMLでは,HTMLに,Webページの表示性能の向上を主な目的とした機能を追加している。 |

|---|---|

| イ | XMLでは,ネットワークを介した情報システム間のデータ交換を容易にするために,任意のタグを定義することができる。 |

| ウ | XMLで用いることができるスタイル言語は,HTMLと同じものである。 |

| エ | XMLは,SGMLを基に開発されたHTMLとは異なり,独自の仕様として開発された。 |

問9

| ア | 演算を行うために,メモリから読み出したデータを保持する。 |

|---|---|

| イ | 条件付き分岐命令を実行するために,演算結果の状態を保持する。 |

| ウ | 命令のデコードを行うために,メモリから読み出した命令を保持する。 |

| エ | 命令を読み出すために,次の命令が格納されたアドレスを保持する。 |

問10

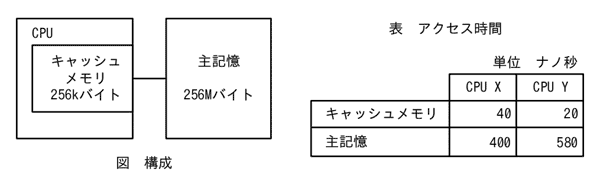

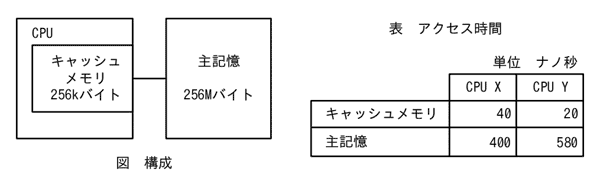

図に示す構成で,表に示すようにキャッシュメモリと主記憶のアクセス時間だけが異なり,他の条件は同じ2種類のCPU XとYがある。

あるプログラムをCPU XとYとでそれぞれ実行したところ,両者の処理時間が等しかった。このとき,キャッシュメモリのヒット率は幾らか。ここで,CPU以外の処理による影響はないものとする。

あるプログラムをCPU XとYとでそれぞれ実行したところ,両者の処理時間が等しかった。このとき,キャッシュメモリのヒット率は幾らか。ここで,CPU以外の処理による影響はないものとする。

| ア | 0.75 |

|---|---|

| イ | 0.90 |

| ウ | 0.95 |

| エ | 0.96 |

問11

メモリインタリーブの説明として,適切なものはどれか。

| ア | CPUから主記憶へのアクセスを高速化するために,キャッシュメモリと主記憶との両方に同時にデータを書き込む。 |

|---|---|

| イ | CPUから主記憶へのアクセスを高速化するために,主記憶内部を複数のバンクに分割し,各バンクを並列にアクセスする。 |

| ウ | CPUと主記憶のアクセス速度の違いによるボトルネックを解消するために,高速かつ小容量のメモリを配置する。 |

| エ | パイプライン処理を乱す要因をなくすために,キャッシュメモリを命令用とデー夕用の二つに分離する。 |

問12

磁気ディスク装置のヘッドが現在シリンダ番号100にあり,待ち行列にシリンダ番号120,90,70,80,140,110,60への入出力要求が並んでいる。次の条件のとき,ヘッドが移動するシリンダの総数は幾らか。

〔条件〕

(1)入出力要求を並べ替えて,できるだけヘッドを一方向に動かし,シリンダ番号順に処理する,シーク最適化方式である。

(2)現在のヘッドの移動方向は,シリンダ番号が増加する方向にある。

(3)現在のヘッドの移動方向のシリンダに入出力要求がなくなったとき,ヘッドの移動方向を変える。

(4)入出力要求の処理順序を変更しても,処理結果に影響はない。

(5)処理中に新たな入出力要求は発生しない。

〔条件〕

(1)入出力要求を並べ替えて,できるだけヘッドを一方向に動かし,シリンダ番号順に処理する,シーク最適化方式である。

(2)現在のヘッドの移動方向は,シリンダ番号が増加する方向にある。

(3)現在のヘッドの移動方向のシリンダに入出力要求がなくなったとき,ヘッドの移動方向を変える。

(4)入出力要求の処理順序を変更しても,処理結果に影響はない。

(5)処理中に新たな入出力要求は発生しない。

| ア | 80 |

|---|---|

| イ | 120 |

| ウ | 160 |

| エ | 220 |

問13

3層クライアントサーバシステム構成で実現したWebシステムの特徴として,適切なものはどれか。

| ア | HTMLで記述されたプログラムをサーバ側で動作させ,クライアントソフトはその結果を画面に表示する。 |

|---|---|

| イ | 業務処理の変更のたびに,Webシステムを動作させるための業務処理用アプリケーションをクライアント端末に送付し,インストールする必要がある。 |

| ウ | 業務処理はサーバ側で実行し,クライアントソフトはHTMLの記述に従って,その結果を画面に表示する。 |

| エ | クライアント端末には,サーバ側からのHTTP要求を待ち受けるサービスを常駐させておく必要がある。 |

問14

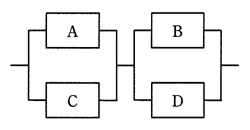

四つの装置 A~D で構成されるシステム全体の稼働率として,最も近いものはどれか。ここで,各装置の稼働率は,AとCが0.9,BとDが0.8とする。また,並列接続部分については,いずれか一方が稼働しているとき,当該並列部分は稼働しているものとする。

| ア | 0.72 |

|---|---|

| イ | 0.92 |

| ウ | 0.93 |

| エ | 0.95 |

問15

新しいコンピュータシステムを導入するときに行うシステムの性能評価に関する記述のうち,適切なものはどれか。

| ア | できる限り単純な環境で,数多くのプログラムを単独で実行すれば,評価に必要なデータを得ることができる。 |

|---|---|

| イ | 比較的単純で理解しやすいプログラムをテスト用に作成し,必要に応じて繰り返し実行して性能を測定すれば,実際の利用形態に近い評価を行うことができる。 |

| ウ | メモリ容量や入出力装置の構成の違いによる影響を受けにくいテストプログラムを用いれば,精度の高い評価を行うことができる。 |

| エ | よく利用されるプログラムや処理時間を保障すべきプログラムなどを使って測定すれば,評価に必要なデータを得ることができる。 |

問16

五つのタスクを単独で実行した場合のCPUと入出力装置(I/O)の動作順序と処理時間は,表のとおりである。優先度 “高” のタスクと,優先度 “低” のタスクのうち一つだけを同時に実行する。実行を開始してから,両方のタスクの実行が完了するまでの間のCPUの遊休時間が最も短いのは,どの優先度 “低” のタスクとの組合せか。ここで,I/Oは競合せず,OSのオーバヘッドは考慮しないものとする。また,表の()内の数字は処理時間を示すものとする。

| 優先度 | 単独実行時の動作順序と処理時間(単位 ミリ秒) | |

| 高 | CPU(3)→I/O(3)→CPU(3)→I/O(3)→CPU(2) | |

| ア | 低 | CPU(2)→I/O(5)→CPU(2)→I/O(2)→CPU(3) |

| イ | 低 | CPU(3)→I/O(2)→CPU(2)→I/O(3)→CPU(2) |

| ウ | 低 | CPU(3)→I/O(2)→CPU(3)→I/O(1)→CPU(4) |

| エ | 低 | CPU(3)→I/O(4)→CPU(2)→I/O(5)→CPU(2) |

問17

| ア | スラッシング |

|---|---|

| イ | フラグメンテーション |

| ウ | ページング |

| エ | ボトルネック |

問19

OSにおけるAPI(Application Program Interface)の説明として,適切なものはどれか。

| ア | アプリケーションがハードウェアを直接操作して,各種機能を実現するための仕組みである。 |

|---|---|

| イ | アプリケーションから,OSが用意する各種機能を利用するための仕組みである。 |

| ウ | 複数のアプリケーション間でネットワークを介して通信する仕組みである。 |

| エ | 利用者の利便性を図るために,各アプリケーションのメニュー項目を統一する仕組みである。 |

問20

次の一連の3アドレス命令で得られる結果xを表す式はどれか。ここで,3アドレス命令では,三つのオペランドを用いた命令 “c = a op b” を “op ( a,b,c ) ” と表記する。また,opは一つの演算子を表し,結果xを表す式における演算子は *,/,+,- の順に優先される。

/ ( c,d,w1 )

+ ( b,wl,w2 )

/ ( e,f,w3 )

- ( w3,g,w4 )

* ( w2,w4,x )

/ ( c,d,w1 )

+ ( b,wl,w2 )

/ ( e,f,w3 )

- ( w3,g,w4 )

* ( w2,w4,x )

| ア | b + c / d * e / f - g |

|---|---|

| イ | b + c / d * ( e / f - g ) |

| ウ | ( b + c / d ) * e / f - g |

| エ | ( b + c / d ) * ( e / f - g ) |

問21

フラッシュメモリに関する記述として,適切なものはどれか。

| ア | 高速に書換えができ,CPUのキャッシュメモリに用いられる。 |

|---|---|

| イ | 紫外線で全データを一括消去できる。 |

| ウ | 周期的にデータの再書込みが必要である。 |

| エ | ブロック単位で電気的にデータが消去できる。 |

問22

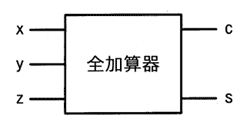

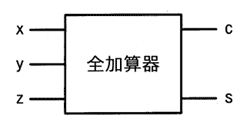

図に示す全加算器の入力xに1,yに0,zに1を入力したとき,出力となるc(けた上げ数),s(和)の値の組合せとして,正しいものはどれか。

| c | s | |

| ア | 0 | 0 |

| イ | 0 | 1 |

| ウ | 1 | 0 |

| エ | 1 | 1 |

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

問23

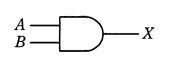

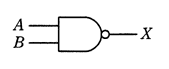

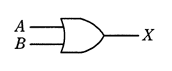

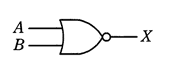

論理式 X=A・B+A・B+A・B と同じ結果が得られる論理回路はどれか。ここで,論理式中の・は論理積,+は論理和,AはAの否定を表す。

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問24

ある商店では,約200品目の商品を取り扱っている。商品データの新規登録画面の入力項目のうち,入力方式としてプルダウンメニューを用いるのが適しているものはどれか。

| 項目 | 様式と規則 | |

| ア | 商品番号 | 5桁の英数字項目で,商品ごとに付番する。 |

| イ | 商品名 | 40字以内の日本語項目で,商品ごとに命名する。 |

| ウ | 商品区分 | 10字以内の日本語項目で,5区分ある。 |

| エ | 価格 | 6桁の数字項目で,範囲は10,000~100,000円である。 |

問25

音声のサンプリングを1秒間に11,000回行い,サンプリングした値をそれぞれ8ビットのデータとして記録する。このとき,512×106バイトの容量をもつフラッシュメモリに記録できる音声の長さは,最大何分か。

| ア | 77 |

|---|---|

| イ | 96 |

| ウ | 775 |

| エ | 969 |

問26

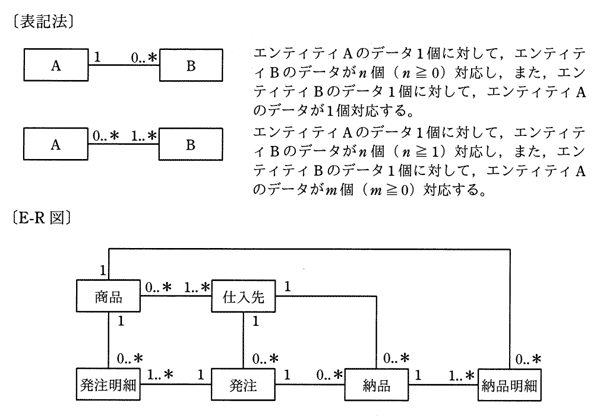

E-R図に関する記述のうち,適切なものはどれか。

| ア | 関係データベースの表として実装することを前提に表現する。 |

|---|---|

| イ | 業務で扱う情報をエンティティ及びエンティティ間のリレーションシップとして表現する。 |

| ウ | データの生成から消滅に至るデータ操作を表現できる。 |

| エ | リレーションシップは,業務上の手順を表現する。 |

問27

“従業員” 表を第3正規形にしたものはどれか。ここで,下線部は主キーを表す。

従業員 (従業員番号,従業員氏名,{技能コード,技能名,技能経験年数})

( { } は繰返しを表す)

従業員 (従業員番号,従業員氏名,{技能コード,技能名,技能経験年数})

( { } は繰返しを表す)

| ア |

| |||||||

|---|---|---|---|---|---|---|---|---|

| イ |

| |||||||

| ウ |

| |||||||

| エ |

|

問29

“商品” 表に対してデータの更新処理が正しく実行できるUPDATE文はどれか。ここで, “商品” 表は次のCREATE文で定義されている。

CREATE TABLE 商品

(商品番号 CHAR(4),商品名 CHAR(20),仕入先番号 CHAR(6),単価 INT,PRIMARY KEY(商品番号))

商品

CREATE TABLE 商品

(商品番号 CHAR(4),商品名 CHAR(20),仕入先番号 CHAR(6),単価 INT,PRIMARY KEY(商品番号))

商品

| 商品番号 | 商品名 | 仕入先番号 | 単価 |

| S001 | A | XX0001 | 18000 |

| S002 | A | YY0002 | 20000 |

| S003 | B | YY0002 | 35000 |

| S004 | C | ZZ0003 | 40000 |

| S005 | C | XX0001 | 38000 |

| ア | UPDATE 商品 SET 商品番号 = ‘S001’ WHERE 商品番号 = ‘S002’ |

|---|---|

| イ | UPDATE 商品 SET 商品番号 = ‘S006’ WHERE 商品名 = ‘C’ |

| ウ | UPDATE 商品 SET 商品番号 = NULL WHERE 商品番号 = ‘S002’ |

| エ | UPDATE 商品 SET 商品名 = ‘D’ WHERE 商品番号 = ‘S003’ |

問30

トランザクションTはチェックポイント取得後に完了したが,その後にシステム障害が発生した。トランザクションTの更新内容をその終了直後の状態にするために用いられる復旧技法はどれか。ここで,チェックポイントの他に,トランザクションログを利用する。

| ア | 2相ロック |

|---|---|

| イ | シャドウページ |

| ウ | ロールバック |

| エ | ロールフォワード |

問32

通信速度64,000ビット/秒の専用線で接続された端末間で,平均1,000バイトのファイルを,2秒ごとに転送するときの回線利用率は何%か。ここで,ファイル転送に伴い,転送量の20%の制御情報が付加されるものとする。

| ア | 0.9 |

|---|---|

| イ | 6.3 |

| ウ | 7.5 |

| エ | 30.0 |

問34

DHCPの説明として,適切なものはどれか。

| ア | IPアドレスの設定を自動化するためのプロトコルである。 |

|---|---|

| イ | ディレクトリサービスにアクセスするためのプロトコルである。 |

| ウ | 電子メールを転送するためのプロトコルである。 |

| エ | プライベートIPアドレスをグローバルIPアドレスに変換するためのプロトコルである。 |

問35

| ア | 192.168.0.0 |

|---|---|

| イ | 192.168.0.255 |

| ウ | 192.168.255.0 |

| エ | 192.168.255.255 |

問36

人間には読み取ることが可能でも,プログラムでは読み取ることが難しいという差異を利用して,ゆがめたり一部を隠したりした画像から文字を判読して入力させることで,人間以外による自動入力を排除する技術はどれか。

| ア | CAPTCHA |

|---|---|

| イ | QRコード |

| ウ | 短縮URL |

| エ | トラックバックping |

問37

チャレンジレスポンス認証方式の特徴として,適切なものはどれか。

| ア | TLSによって,クライアント側で固定パスワードを暗号化して送信する。 |

|---|---|

| イ | 端末のシリアル番号を,クライアント側で秘密鍵を使って暗号化して送信する。 |

| ウ | トークンという装置が表示する毎回異なったデータを,パスワードとして送信する。 |

| エ | 利用者が入力したパスワードと,サーバから送られたランダムなデータとをクライアント側で演算し,その結果を送信する。 |

問38

メッセージ認証符号におけるメッセージダイジェストの利用目的はどれか。

| ア | メッセージが改ざんされていないことを確認する。 |

|---|---|

| イ | メッセージの暗号化方式を確認する。 |

| ウ | メッセージの概要を確認する。 |

| エ | メッセージの秘匿性を確保する。 |

問39

暗号アルゴリズムの危殆化を説明したものはどれか。

| ア | 外国の輸出規制によって,十分な強度をもつ暗号アルゴリズムを実装した製品が利用できなくなること |

|---|---|

| イ | 鍵の不適切な管理によって,鍵が漏えいする危険性が増すこと |

| ウ | 計算能力の向上などによって,鍵の推定が可能になり,暗号の安全性が低下すること |

| エ | 最高性能のコンピュータを用い,膨大な時間とコストを掛けて暗号強度をより確実なものにすること |

問40

| ア | USBメモリにディジタル証明書を組み込み,認証デバイスとする場合は,利用するPCのMACアドレスを組み込む必要がある。 |

|---|---|

| イ | 成人には虹彩の経年変化がなく,虹彩認証では,認証デバイスでのパターン更新がほとんど不要である。 |

| ウ | 静電容量方式の指紋認証デバイスでは,LED照明を設置した室内において正常に認証できなくなる可能性がある。 |

| エ | 認証に利用する接触型ICカードは,カード内のコイルの誘導起電力を利用している。 |

問41

| ア | ICカードによって個々の利用者を識別できるので,管理負荷を軽減するために全利用者に共通のPINを設定する。 |

|---|---|

| イ | ICカードの表面に刻印してある数字情報を組み合わせて,PINを設定する。 |

| ウ | ICカード紛失時には,新たなICカードを発行し,PINを再設定した後で,紛失したICカードの失効処理を行う。 |

| エ | ICカードを配送する場合には,PINを同封せず,別経路で利用者に知らせる。 |

問42

NIDS(ネットワーク型IDS)を導入する目的はどれか。

| ア | 管理下のネットワークへの不正侵入の試みを検知し,管理者に通知する。 |

|---|---|

| イ | サーバ上のファイルが改ざんされたかどうかを判定する。 |

| ウ | 実際にネットワークを介してサイトを攻撃し,不正に侵入できるかどうかを検査する。 |

| エ | ネットワークからの攻撃が防御できないときの損害の大きさを判定する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › セキュリティ実装技術

問43

会社や団体が,自組織の従業員に貸与するスマートフォンに対して,セキュリティポリシに従った一元的な設定をしたり,業務アプリケーションを配信したりして,スマートフォンの利用状況などを一元管理する仕組みはどれか。

| ア | BYOD(Bring Your Own Device) |

|---|---|

| イ | ECM(Enterprise Contents Management) |

| ウ | LTE(Long Term Evolution) |

| エ | MDM(Mobile Device Management) |

問44

| ア | 利用者ごとに異なるSSIDを割り当てることによって,利用者PCへの不正アクセスを防止する。 |

|---|---|

| イ | 利用者ごとに異なるサプリカントを割り当てることによって,利用者PCへの不正アクセスを防止する。 |

| ウ | 利用者ごとに異なるプライベートIPアドレスを割り当てることによって,第三者による偽のアクセスポイントの設置を防止する。 |

| エ | 利用者ごとに異なる利用者IDを割り当て,パスワードを設定することによって,契約者以外の利用者によるアクセスを防止する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

問45

| ア | シンクライアントエージェント |

|---|---|

| イ | ストリクトルーティング |

| ウ | デジタルフォレンジックス |

| エ | バックドア |

問46

| ア | 装置が故障したときは,システムが安全に停止するようにして,被害を最小限に抑える。 |

|---|---|

| イ | 装置が故障したときは,利用できる機能を制限したり,処理能力を低下させたりしても,システムは稼働させる。 |

| ウ | 装置が故障しても,システム全体の機能に影響がないように,二重化などを行って冗長な構成とする。 |

| エ | 利用者が誤った操作をしても,システムに異常が起こらないようにする。 |

問47

| ア | 同一の商品は一つの仕入先から仕入れている。 |

|---|---|

| イ | 発注明細と納品明細は1対1に対応している。 |

| ウ | 一つの発注で複数の仕入先に発注することはない。 |

| エ | 一つの発注で複数の商品を発注することはない。 |

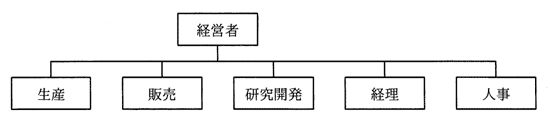

問48

| ア | “会社” と “社員” |

|---|---|

| イ | “自動車” と “エンジン” |

| ウ | “図形” と “三角形” |

| エ | “人間” と “頭” |

問50

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問52

あるプロジェクトの工数配分は表のとおりである。外部設計からプログラム設計までは計画どおり終了しており,プログラミング段階に入り3,000本のプログラムのうち1,800本が完成したところである。現在のプロジェクト全体の進捗度は何%か。

| 外部設計 | 内部設計 | プログラム設計 | プログラミング | 結合テスト | システムテスト |

| 0.08 | 0.12 | 0.19 | 0.30 | 0.14 | 0.17 |

| ア | 51 |

|---|---|

| イ | 57 |

| ウ | 60 |

| エ | 69 |

問53

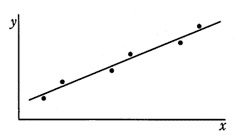

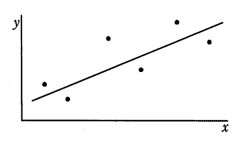

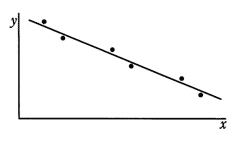

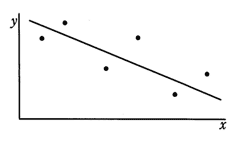

プロジェクトで発生している品質問題を解決するために,図を作成して原因の傾向を分析したところ,発生した問題の80%以上が少数の原因で占められていることが判明した。作成した図はどれか。

| ア | 管理図 |

|---|---|

| イ | 散布図 |

| ウ | 特性要因図 |

| エ | パレート図 |

問55

システムの移行方式の一つである一斉移行方式の特徴として,最も適切なものはどれか。

| ア | 新旧システム間を接続するアプリケーションが必要となる。 |

|---|---|

| イ | 新旧システムを並行させて運用し,ある時点で新システムに移行する。 |

| ウ | 新システムへの移行時のトラブルの影響が大きい。 |

| エ | 並行して稼働させるための運用コストが発生する。 |

問56

次の処理条件でサーバ上のファイルを磁気テープにバックアップするとき,バックアップの運用に必要な磁気テープは何本か。

〔処理条件〕

(1)毎月初日(1日)にフルバックアップを取る。フルバックアップは1回につき1本の磁気テープを必要とする。

(2)フルバックアップを取った翌日から次のフルバックアップまでは,毎日,差分バックアップを取る。差分バックアップは,差分バックアップ用としてフルバックアップとは別の磁気テープに追記録し,1か月分が1本に記録できる。

(3)常に6か月前の同一日までのデータについて,指定日の状態にファイルを復元できることを保証する。ただし,6か月前の同一日が存在しない場合は,当該月の月末日以降のデータについて,指定日の状態にファイルを復元できることを保証する(例:本日が10月31日の場合は,4月30日以降のデータについて,指定日の状態にファイルを復元できることを保証する)。

〔処理条件〕

(1)毎月初日(1日)にフルバックアップを取る。フルバックアップは1回につき1本の磁気テープを必要とする。

(2)フルバックアップを取った翌日から次のフルバックアップまでは,毎日,差分バックアップを取る。差分バックアップは,差分バックアップ用としてフルバックアップとは別の磁気テープに追記録し,1か月分が1本に記録できる。

(3)常に6か月前の同一日までのデータについて,指定日の状態にファイルを復元できることを保証する。ただし,6か月前の同一日が存在しない場合は,当該月の月末日以降のデータについて,指定日の状態にファイルを復元できることを保証する(例:本日が10月31日の場合は,4月30日以降のデータについて,指定日の状態にファイルを復元できることを保証する)。

| ア | 12 |

|---|---|

| イ | 13 |

| ウ | 14 |

| エ | 15 |

問58

システム監査人の独立性が保たれている状況はどれか。

| ア | 営業部門の要員を監査チームのメンバに任命し,営業部門における個人情報保護対策についての監査を行わせる。 |

|---|---|

| イ | 監査法人からシステム監査人を採用して内部監査人に位置付け,社内の業務システム開発についての監査を行わせる。 |

| ウ | システム部門の要員を監査部門に異動させ,システム部門に所属していたときに開発に参加したシステムの保守についての監査を担当させる。 |

| エ | 社内の業務システム運用を委託しているITベンダの監査部門に依頼し,社内の業務システム運用についての外部監査を担当させる。 |

問59

| ア | システム設計書に基づき,プログラム仕様書を作成していること |

|---|---|

| イ | システムテスト要件に基づいてテスト計画を作成し,システム運用部門の責任者の承認を得ていること |

| ウ | プログラミングは定められた標準に従っていること |

| エ | 利用部門が参画して,システム設計書のレビューを行っていること |

問60

| ア | プログラマは,プログラム設計書に基づいてプログラミングを行っている。 |

|---|---|

| イ | プログラマは,プログラムの全てのロジックパスの中から,サンプリングで単体テスト項目を設定している。 |

| ウ | プログラミングチームのリーダは,単体テストの実施結果を記録し保管している。 |

| エ | プログラムを作成したプログラマ以外の第三者が,単体テストを行っている。 |

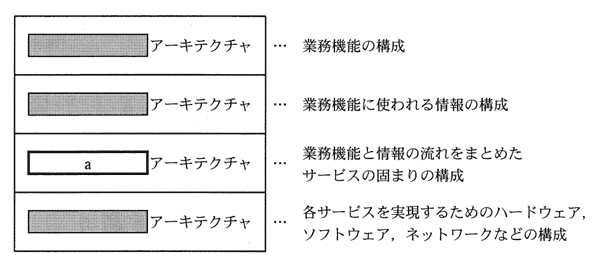

問61

ITポートフォリオの説明はどれか。

| ア | 管理費などの間接コストを,業務区分ごとのアクティビティの種別に着目して,製品やサービスの原価に割り振る手法である。 |

|---|---|

| イ | 企業の経営戦略を,多面的な視点で体系立てて立案し,実行を管理し,業績を評価する手法である。 |

| ウ | 業界ごとなどで統一的に策定された評価尺度(指標値群)を用いて,企業全体の投資効果を測定する手法である。 |

| エ | 情報化投資をリスクや投資価値の類似性で幾つかのカテゴリに整理し,ビジネス戦略実現のための最適な資源配分を管理する手法である。 |

問62

| ア | アプリケーション |

|---|---|

| イ | データ |

| ウ | テクノロジ |

| エ | ビジネス |

問63

BPMの説明はどれか。

| ア | 企業活動の主となる生産,物流,販売,財務,人事などの業務の情報を一元管理することによって,経営資源の全体最適を実現する。 |

|---|---|

| イ | 業務プロセスに分析,設計,実行,改善のマネジメントサイクルを取り入れ,業務プロセスの改善見直しや最適なプロセスへの統合を継続的に実施する。 |

| ウ | 顧客データベースを基に,商品の販売から保守サービス,問合せやクレームへの対応など顧客に関する業務プロセスを一貫して管理する。 |

| エ | 部品の供給から製品の販売までの一連の業務プロセスの情報をリアルタイムで交換することによって,在庫の削減とリードタイムの短縮を実現する。 |

問64

ディジタルディバイドの解消のために取り組むべきことはどれか。

| ア | IT投資額の見積りを行い,投資目的に基づいて効果目標を設定して,効果目標ごとに目標達成の可能性を事前に評価すること |

|---|---|

| イ | ITの活用による家電や設備などの省エネルギー化及びテレワークなどによる業務の効率向上によって,エネルギー消費を削減すること |

| ウ | 情報リテラシの習得機会を増やしたり,情報通信機器や情報サービスが一層利用しやすい環境を整備したりすること |

| エ | 製品や食料品などの製造段階から最終消費段階又は廃棄段階までの全工程について,ICタグを活用して流通情報を追跡可能にすること |

問65

情報化に関する費用のうち,ランニングコストに該当するものはどれか。

| ア | サーバなど情報機器の保守費用 |

|---|---|

| イ | 情報システム戦略立案のコンサルティング費用 |

| ウ | ソフトウェアパッケージの導入費用 |

| エ | 要件定義を行うシステムエンジニアの費用 |

問66

| ア | RFP作成の手間を省くために,要求事項の記述は最小限に留める。曖昧な点や不完全な点があれば,供給者であるベンダ企業から取得者に都度確認させる。 |

|---|---|

| イ | 取得者側では,事前に実現性の確認を行う必要はなく,要求事項が実現可能かどうかの調査や検討は供給者であるベンダ企業側の責任で実施する。 |

| ウ | 複数の要求事項がある場合,重要な要求とそうでない要求の区別がつくようにRFP作成時点で重要度を設定しておく。 |

| エ | 要求事項は機能的に記述するのではなく,極力,具体的な製品の種類など実現手段を細かく指定する。 |

問67

コアコンピタンスの説明はどれか。

| ア | 企業の活動分野において,競合他社にはまねのできない卓越した能力 |

|---|---|

| イ | 経営を行う上で法令や各種規制,社会的規範などを遵守する企業活動 |

| ウ | 市場・技術・商品(サービス)の観点から設定した,事業の展開領域 |

| エ | 組織活動の目的を達成するために行う,業務とシステムの全体最適化手法 |

問69

| ア | 自社の強みと弱み,市場における機会と脅威を,分類ごとに列挙して,事業戦略における企業の環境分析を行う。 |

|---|---|

| イ | 製品と市場の視点から,事業拡大の方向性を市場浸透・製品開発・市場開拓・多角化に分けて,戦略を検討する。 |

| ウ | 製品の市場占有率と市場成長率から,企業がそれぞれの事業に対する経営資源の最適配分を意思決定する。 |

| エ | 製品の導入期・成長期成熟期・衰退期の各段階に応じて,製品の改良,新品種•の追加,製品廃棄などを計画する。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問70

TLO(Technology Licensing Organization)法に基づき,承認又は認定された事業者の役割として,適切なものはどれか。

| ア | 企業からの委託研究,又は共同研究を受け入れる窓口として,企業と大学との調整を行う。 |

|---|---|

| イ | 研究者からの応募に基づき,補助金を支給して先進的な研究を発展させる。 |

| ウ | 大学の研究成果の特許化及び企業への技術移転の支援を行い,産学の仲介役を果たす。 |

| エ | 民間企業が保有する休眠特許を発掘し,他企業にライセンスを供与して活用を図る。 |

問71

XBRLを説明したものはどれか。

| ア | インターネットのホームページにおける画像,音声,ビデオなどを含むページを表現できるページ記述言語である。 |

|---|---|

| イ | テキストや画像だけでなく,レイアウトやフォントの情報などもファイルに収めることができる文書表示用のフォーマットである。 |

| ウ | 当初は小型コンピュータ用に開発された,様々な帳票を簡単に作成することを主たる目的としたプログラム言語である。 |

| エ | 文書情報やデータの構造を記述するためのマークアップ言語であるXMLを,財務情報の交換に応用したデータ記述言語である。 |

問72

MRP(Material Requirements Planning)システムを導入すると改善が期待できる場面はどれか。

| ア | 図面情報が電子ファイルと紙媒体の両方で管理されていて,設計変更履歴が正しく把握できない。 |

|---|---|

| イ | 製造に必要な資材及びその必要量に関する情報が複雑で,発注量の算出を誤りやすく,生産に支障を来している。 |

| ウ | 設計変更が多くて,生産効率が上がらない。 |

| エ | 多品種少量生産を行っているので,生産設備の導入費用が増加している。 |

問73

ある工場では表に示す3製品を製造している。実現可能な最大利益は何円か。ここで,各製品の月間需要量には上限があり,また,製造工程に使える工場の時間は月間200時間までで,複数種類の製品を同時に並行して製造することはできないものとする。

| 製品X | 製品Y | 製品Z | |

| 1個当たりの利益(円) | 1,800 | 2,500 | 3,000 |

| 1個当たりの製造所要時間(分) | 6 | 10 | 15 |

| 月間需要量上限(個) | 1,000 | 900 | 500 |

| ア | 2,625,000 |

|---|---|

| イ | 3,000,000 |

| ウ | 3,150,000 |

| エ | 3,300,000 |

問74

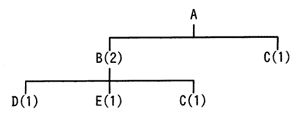

図は,製品Aの構成部品を示し,括弧内の数字は上位の製品・部品1個当たりの所要数量である。この製品Aを10個生産する場合,部品Cの手配数量は何個になるか。ここで,現在の部品Cの在庫は5個である。

| ア | 15 |

|---|---|

| イ | 20 |

| ウ | 25 |

| エ | 30 |

問75

CIOの役割を説明したものはどれか。

| ア | 情報化戦略を立案するに当たって,経営戦略を支援するために,企業全体の情報資源への投資効果を最適化するプランを策定する。 |

|---|---|

| イ | 情報システム開発・運用に関する状況を把握して,全社情報システムが最適に機能するように具体的に改善点を示唆する。 |

| ウ | 情報システムが企業活動に対して健全に機能しているかどうかを監査することによって,情報システム部門にアドバイスを与える。 |

| エ | 全社情報システムの最適な運営が行えるように,情報システムに関する問合せやトラブルに関する報告を受け,担当者に具体的指示を与える。 |

問77

管理図を説明したものはどれか。

| ア | 原因と結果の関連を魚の骨のような形態に整理して体系的にまとめ,結果に対してどのような原因が関連しているかを明確にする。 |

|---|---|

| イ | 時系列的に発生するデータのばらつきを折れ線グラフで表し,管理限界線を利用して客観的に管理する。 |

| ウ | 収集したデータを幾つかの区間に分類し,各区間に属するデータの個数を棒グラフとして描き,品質のばらつきを捉える。 |

| エ | データを幾つかの項目に分類し,出現頻度の大きさの順に棒グラフとして並べ累積和を折れ線グラフで描き,問題点を絞り込む。 |

問78

ボリュームライセンス契約を説明したものはどれか。

| ア | 企業などソフトウェアの大量購入者向けに,マスタを提供して,インストールできる許諾数をあらかじめ取り決める契約 |

|---|---|

| イ | 使用場所を限定した契約であり,特定の施設の中であれば台数や人数に制限なく使用が許される契約 |

| ウ | ソフトウェアをインターネットからダウンロードしたとき画面に表示される契約内容に同意すると指定することによって,使用が許される契約 |

| エ | 標準の使用許諾条件を定め,その範囲で一定量のパッケージの包装を解いたときに,権利者と購入者との間に使用許諾契約が自動的に成立したとみなす契約 |