基本情報技術者(科目A)過去問集 - 令和5年7月修了試験

問1

| ア | A - B |

|---|---|

| イ | (A∪B)-(A∩B) |

| ウ | (S - A)∪(S - B) |

| エ | S -(A∩B) |

問2

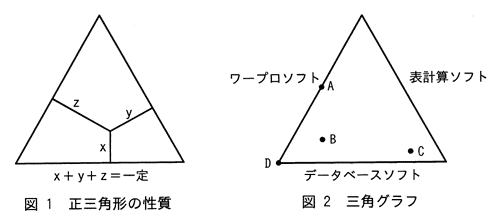

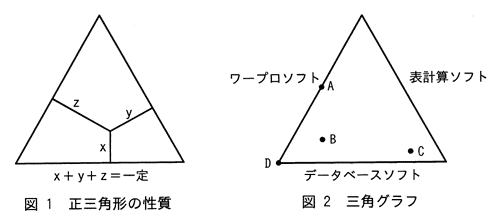

正三角形の内部の点から,各辺に下ろした垂線の長さの和は一定である(図1参照)。三角グラフは,この性質を利用して,三つの辺に対応させた要素の割合を各辺への垂線の長さとして表したグラフである。図2の三角グラフは,3種類のソフトについて,A~D の4人の使用率を図示したものである。正しい解釈はどれか。

| ア | Aさんは,ワープロソフトだけを使用している。 |

|---|---|

| イ | Bさんは,ほかのソフトに比べて表計算ソフトの使用率が高い。 |

| ウ | Cさんは,データベースソフト,表計算ソフト,ワープロソフトの順に使用率が高い。 |

| エ | Dさんは,表計算ソフトを使用していない。 |

問3

次に示す計算式と逆ポーランド表記法の組合せのうち,適切なものはどれか。

| 計算式 | 逆ポーランド表記法 | |

| ア | ((a+b*c)-d | abc*+d- |

| イ | (a+(b*c))-d | ab+c*d- |

| ウ | (a+b)*(c-d) | abc*d-+ |

| エ | a+(b*(c-d)) | abcd-*+ |

問4

通信回線を使用したデータ伝送システムにM/M/1の待ち行列モデルを適用すると,平均回線待ち時間,平均伝送時間,回線利用率の関係は,次の式で表すことができる。

回線利用率が0から徐々に増加していく場合,平均回線待ち時間が平均伝送時間よりも最初に長くなるのは,回線利用率が幾つを超えたときか。

回線利用率が0から徐々に増加していく場合,平均回線待ち時間が平均伝送時間よりも最初に長くなるのは,回線利用率が幾つを超えたときか。

| ア | 0.4 |

|---|---|

| イ | 0.5 |

| ウ | 0.6 |

| エ | 0.7 |

問5

空の状態のキューとスタックの二つのデータ構造がある。次の手続を順に実行した場合,変数xに代入されるデータはどれか。ここで,手続で引用している関数は,次のとおりとする。

〔関数の定義〕

push(y):データyをスタックに積む。

pop():データをスタックから取り出して,その値を返す。

enq(y):データyをキューに挿入する。

deq():データをキューから取り出して,その値を返す。

〔手続〕

push(a)

push(b)

eng(pop())

enq(c)

push(d)

push(deq())

x ← pop()

〔関数の定義〕

push(y):データyをスタックに積む。

pop():データをスタックから取り出して,その値を返す。

enq(y):データyをキューに挿入する。

deq():データをキューから取り出して,その値を返す。

〔手続〕

push(a)

push(b)

eng(pop())

enq(c)

push(d)

push(deq())

x ← pop()

| ア | a |

|---|---|

| イ | b |

| ウ | c |

| エ | d |

問6

次の数式は,ある細菌の第n世代の個数f(n)が1世代後にどのように変化するかを表現したものである。この漸化式の解釈として,1世代後の細菌の個数が,第n世代と比較してどのようになるかを適切に説明しているものはどれか。

f(n+1) + 0.2 × f(n) = 2 × f(n)

f(n+1) + 0.2 × f(n) = 2 × f(n)

| ア | 1世代後の個数は,第n世代の個数の1.8倍に増える。 |

|---|---|

| イ | 1世代後の個数は,第n世代の個数の2.2倍に増える。 |

| ウ | 1世代後の個数は,第n世代の個数の2倍になり,更に増殖後の20%が増える。 |

| エ | 1世代後の個数は,第n世代の個数の2倍になるが,増殖後の20%が死ぬ。 |

問7

| ア | オブジェクト内の詳細な仕様や構造を外部から隠蔽すること |

|---|---|

| イ | スーパークラスで定義されたメソッドをサブクラスで再定義すること |

| ウ | 同一クラス内に,メソッド名が同一で,引数の型,個数,並び順が異なる複数のメソッドを定義すること |

| エ | 複数のクラスの共通する性質をまとめて,抽象化したクラスを作ること |

問8

プロセッサにおけるパイプライン処理方式を説明したものはどれか。

| ア | 単一の命令を基に,複数のデータに対して複数のプロセッサが同期をとりながら並列にそれぞれのデータを処理する方式 |

|---|---|

| イ | 一つのプロセッサにおいて,単一の命令に対する実行時間をできるだけ短くする方式 |

| ウ | 一つのプロセッサにおいて,複数の命令を少しずつ段階をずらしながら同時実行する方式 |

| エ | 複数のプロセッサが,それぞれ独自の命令を基に複数のデータを処理する方式 |

問9

USB 3.0の説明として,適切なものはどれか。

| ア | 1クロックで2ビットの情報を伝送する4対の信号線を使用し,最大1Gビット/秒のスループットをもつインタフェースである。 |

|---|---|

| イ | PCと周辺機器とを接続するATA仕様をシリアル化したものである。 |

| ウ | 音声,映像などに適したアイソクロナス転送を採用しており,ブロードキャスト転送モードをもつシリアルインタフェースである。 |

| エ | スーパースピードと呼ばれる5Gビット/秒のデータ転送モードをもつシリアルインタフェースである。 |

問10

磁気ディスク装置の性能に関する記述のうち,適切なものはどれか。

| ア | アクセス時間は,回転速度を上げるか位置決め時間を短縮すると短くなる。 |

|---|---|

| イ | アクセス時間は,処理装置の前処理時間,データ転送後の後処理時間も含む。 |

| ウ | 記憶容量は,トラック当たりの記憶容量と1シリンダ当たりのトラック数だけで決まる。 |

| エ | データ転送速度は,回転速度と回転待ち時間で決まる。 |

問11

システムのスケールアウトに関する記述として,適切なものはどれか。

| ア | 既存のシステムにサーバを追加導入することによって,システム全体の処理能力を向上させる。 |

|---|---|

| イ | 既存のシステムのサーバの一部又は全部を,クラウドサービスなどに再配置することによって,システム運用コストを下げる。 |

| ウ | 既存のシステムのサーバを,より高性能なものと入れ替えることによって,個々のサーバの処理能力を向上させる。 |

| エ | 一つのサーバをあたかも複数のサーバであるかのように見せることによって,システム運用コストを下げる。 |

問12

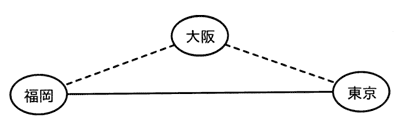

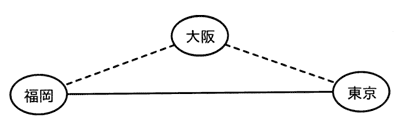

東京と福岡とを結ぶ実線の回線がある。東京と福岡との間の信頼性を向上させるために,大阪を経由する破線の迂回回線を追加した。迂回回線追加後における,東京と福岡との間の稼働率は幾らか。ここで,回線の稼働率は,東京と福岡,東京と大阪,大阪と福岡との全てが0.9とする。

| ア | 0.729 |

|---|---|

| イ | 0.810 |

| ウ | 0.981 |

| エ | 0.999 |

問15

ハッシュ法の説明として,適切なものはどれか。

| ア | 関数を用いてレコードのキー値からレコードの格納アドレスを求めることによってアクセスする方法 |

|---|---|

| イ | それぞれのレコードに格納されている次のレコードの格納アドレスを用いることによってアクセスする方法 |

| ウ | レコードのキー値とレコードの格納アドレスの対応表を使ってアクセスする方法 |

| エ | レコードのキー値をレコードの格納アドレスとして直接アクセスする方法 |

問16

フラッシュメモリに関する記述として,適切なものはどれか。

| ア | 高速に書換えができ,CPUのキャッシュメモリに用いられる。 |

|---|---|

| イ | 紫外線で全データを一括消去できる。 |

| ウ | 周期的にデータの再書込みが必要である。 |

| エ | ブロック単位で電気的にデータが消去できる。 |

問17

| ア | 光源の位置と対象物体への光の当たり具合とを解析し,どのような色・明るさで見えるのかを決定する。 |

|---|---|

| イ | 指定された視点から見える部分だけを描くようにする。 |

| ウ | 生成された画像について,表示する画面に収まる部分だけを表示する。 |

| エ | 物体の表面だけでなく物体の内部や背後に隠れた部分の形状も,半透明表示などによって画像として生成する。 |

問18

企業の様々な活動を介して得られた大量のデータを整理統合して蓄積しておき,意思決定支援などに利用するものはどれか。

| ア | データアドミニストレーション |

|---|---|

| イ | データウェアハウス |

| ウ | データディクショナリ |

| エ | データマッピング |

問19

“従業員” 表を第3正規形にしたものはどれか。ここで,下線部は主キーを表す。

従業員 (従業員番号,従業員氏名,{技能コード,技能名,技能経験年数})

( { } は繰返しを表す)

従業員 (従業員番号,従業員氏名,{技能コード,技能名,技能経験年数})

( { } は繰返しを表す)

| ア |

| |||||||

|---|---|---|---|---|---|---|---|---|

| イ |

| |||||||

| ウ |

| |||||||

| エ |

|

問20

国語と数学の試験を実施し,2教科の成績は氏名とともに “得点” 表に記録されている。1教科は平均点以上で,残りの1教科は平均点未満の生徒氏名を “得点” 表から抽出するSQL文はどれか。ここで,条件文Aと条件文Bには,それぞれ次の条件が与えられているものとする。

〔条件文〕

A 国語の点数が国語の平均点以上

B 数学の点数が数学の平均点以上

〔条件文〕

A 国語の点数が国語の平均点以上

B 数学の点数が数学の平均点以上

| ア | SELECT 生徒氏名 FROM 得点 WHERE(A AND B)AND NOT(A AND B) |

|---|---|

| イ | SELECT 生徒氏名 FROM 得点 WHERE(A AND B)AND NOT(A OR B) |

| ウ | SELECT 生徒氏名 FROM 得点 WHERE(A OR B)AND NOT(A AND B) |

| エ | SELECT 生徒氏名 FROM 得点 WHERE(A OR B)AND NOT(A OR B) |

問21

ビューのSELECT権限に関する記述のうち,適切なものはどれか。

| ア | ビューに対して問合せをするには,ビューに対するSELECT権限だけではなく,元の表に対するSELECT権限も必要である。 |

|---|---|

| イ | ビューに対して問合せをするには,ビューに対するSELECT権限又は元の表に対するSELECT権限のいずれかがあればよい。 |

| ウ | ビューに対するSELECT権限にかかわらず,元の表に対するSELECT権限があれば,そのビューに対して問合せをすることができる。 |

| エ | 元の表に対するSELECT権限にかかわらず,ビューに対するSELECT権限があれば,そのビューに対して問合せをすることができる。 |

問22

| ア | 関係する相互のテーブルにおいて,レコード間の参照一貫性が維持される制約をもたせる。 |

|---|---|

| イ | 関係する相互のテーブルの格納場所を近くに配置することによって,検索,更新を高速に行う。 |

| ウ | 障害によって破壊されたレコードを,テーブル間の相互の関係から可能な限り復旧させる。 |

| エ | レコードの削除,追加の繰返しによる,レコード格納エリアのフラグメンテーションを防止する。 |

問23

| ア | 255.255.255.1 |

|---|---|

| イ | 255.255.255.32 |

| ウ | 255.255.255.64 |

| エ | 255.255.255.128 |

問25

| ア | 10.1.2.132/26 |

|---|---|

| イ | 10.1.2.132/28 |

| ウ | 10.1.2.144/26 |

| エ | 10.1.2.144/28 |

問26

Webサーバにおいて,クライアントからの要求に応じてアプリケーションプログラムを実行して,その結果をWebブラウザに返すなどのインタラクティブなページを実現するために,Webサーバと外部プログラムを連携させる仕組みはどれか。

| ア | CGI |

|---|---|

| イ | HTML |

| ウ | MIME |

| エ | URL |

問27

シャドーITに該当するものはどれか。

| ア | IT製品やITを活用して地球環境への負荷を低減する取組 |

|---|---|

| イ | IT部門の許可を得ずに,従業員又は部門が業務に利用しているデバイスやクラウドサービス |

| ウ | 攻撃対象者のディスプレイやキータイプを物陰から盗み見て,情報を盗み出す行為 |

| エ | ネットワーク上のコンピュータに侵入する準備として,侵入対象の弱点を探るために組織や所属する従業員の情報を収集すること |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問28

ファイルの提供者は,ファイルの作成者が作成したファイルAを受け取り,ファイルAと,ファイルAにSHA-256を適用して算出した値Bとを利用者に送信する。そのとき,利用者が情報セキュリティ上実現できることはどれか。ここで,利用者が受信した値Bはファイルの提供者から事前に電話で直接伝えられた値と同じであり,改ざんされていないことが確認できているものとする。

| ア | 値BにSHA-256を適用して値Bからデジタル署名を算出し,そのデジタル署名を検証することによって,ファイルAの作成者を確認できる。 |

|---|---|

| イ | 値BにSHA-256を適用して値Bからデジタル署名を算出し,そのデジタル署名を検証することによって,ファイルAの提供者がファイルAの作成者であるかどうかを確認できる。 |

| ウ | ファイルAにSHA-256を適用して値を算出し,その値と値Bを比較することによって,ファイルAの内容が改ざんされていないかどうかを検証できる。 |

| エ | ファイルAの内容が改ざんされていても,ファイルAにSHA-256を適用して値を算出し,その値と値Bの差分を確認することによって,ファイルAの内容のうち改ざんされている部分を修復できる。 |

問29

アプリケーションソフトウェアにデジタル署名を施す目的はどれか。

| ア | アプリケーションソフトウェアの改ざんを利用者が検知できるようにする。 |

|---|---|

| イ | アプリケーションソフトウェアの使用を特定の利用者に制限する。 |

| ウ | アプリケーションソフトウェアの著作権が作成者にあることを証明する。 |

| エ | アプリケーションソフトウェアの利用者による修正や改変を不可能にする。 |

問30

サイバーレスキュー隊(J-CRAT)は,どの脅威による被害の低減と拡大防止を活動目的としているか。

| ア | クレジットカードのスキミング |

|---|---|

| イ | 内部不正による情報漏えい |

| ウ | 標的型サイバー攻撃 |

| エ | 無線LANの盗聴 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問31

| ア | PCのデスクトップ上のフォルダなどを整理する。 |

|---|---|

| イ | PCを使用中に離席した場合,一定時間経過すると,パスワードで画面ロックされたスクリーンセーバに切り替わる設定にしておく。 |

| ウ | 帰宅時,ノートPCを机の上に出したままにせず,施錠できるキャビネットに保管する。 |

| エ | 机の上に置いたノートPCを,セキュリティワイヤで机に固定する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

問32

DNSキャッシュサーバに対して外部から行われるキャッシュポイズニング攻撃への対策のうち,適切なものはどれか。

| ア | 外部ネットワークからの再帰的な問合せにも応答できるように,コンテンツサーバにキャッシュサーバを兼ねさせる。 |

|---|---|

| イ | 再帰的な問合せに対しては,内部ネットワークからのものだけを許可するように設定する。 |

| ウ | 再帰的な問合せを行う際の送信元のポート番号を固定する。 |

| エ | 再帰的な問合せを行う際のトランザクションIDを固定する。 |

問33

セキュリティバイデザインの説明はどれか。

| ア | 開発済みのシステムに対して,第三者の情報セキュリティ専門家が,脆弱性診断を行い,システムの品質及びセキュリティを高めることである。 |

|---|---|

| イ | 開発済みのシステムに対して,リスクアセスメントを行い,リスクアセスメント結果に基づいてシステムを改修することである。 |

| ウ | システムの運用において,第三者による監査結果を基にシステムを改修することである。 |

| エ | システムの企画・設計段階からセキュリティを確保する方策のことである。 |

問34

ソフトウェア開発・保守においてリポジトリを構築する理由として,最も適切なものはどれか。

| ア | 各工程で検出した不良を管理することが可能になり,ソフトウェアの品質分析が容易になる。 |

|---|---|

| イ | 各工程での作業手順を定義することが容易になり,開発時・保守時の作業ミスを防止することができる。 |

| ウ | 各工程での作業予定と実績を関連付けて管理することが可能になり,作業の進捗管理が容易になる。 |

| エ | 各工程での成果物を一元管理することによって,開発作業・保守作業の効率が良くなり,用語の統一もできる。 |

問35

| ア | “会社” と “社員” |

|---|---|

| イ | “自動車” と “エンジン” |

| ウ | “図形” と “三角形” |

| エ | “人間” と “頭” |

問36

| ア | 移植性(Portability) |

|---|---|

| イ | 相互性(Compatibility) |

| ウ | 修正性(Modifiability) |

| エ | 使用性(Usability) |

問38

マッシュアップの説明はどれか。

| ア | 既存のプログラムから,そのプログラムの仕様を導き出す。 |

|---|---|

| イ | 既存のプログラムを部品化し,それらの部品を組み合わせて,新規プログラムを開発する。 |

| ウ | クラスライブラリを利用して,新規プログラムを開発する。 |

| エ | 公開されている複数のサービスを利用して,新たなサービスを提供する。 |

問39

| ア | 各スプリントの終わりにプロダクトインクリメントのリリースの可否を判断する。 |

|---|---|

| イ | スクラムの理論とプラクティスを全員が理解するように支援する。 |

| ウ | プロダクトバックログアイテムを明確に表現する。 |

| エ | プロダクトバックログの優先順位を決定する。 |

問40

| ア | 開発工程の初期段階に要求仕様を確認するために,プログラマと利用者がペアとなり,試作した画面や帳票を見て,相談しながらプログラムの開発を行う。 |

|---|---|

| イ | 効率よく開発するために,2人のプログラマがペアとなり,メインプログラムとサブプログラムを分担して開発を行う。 |

| ウ | 短期間で開発するために,2人のプログラマがペアとなり,交互に作業と休憩を繰り返しながら長時間にわたって連続でプログラムの開発を行う。 |

| エ | 品質の向上や知識の共有を図るために,2人のプログラマがペアとなり,その場で相談したりレビューしたりしながら,一つのプログラムの開発を行う。 |

問41

プロジェクトで発生している品質問題を解決するに当たって,図を作成して原因の傾向を分析したところ,発生した問題の80%以上が少数の原因で占められていることが判明した。作成した図はどれか。

| ア | 管理図 |

|---|---|

| イ | 散布図 |

| ウ | 特性要因図 |

| エ | パレート図 |

問43

ミッションクリティカルシステムの意味として,適切なものはどれか。

| ア | OSなどのように,業務システムを稼働させる上で必要不可欠なシステム |

|---|---|

| イ | システム運用条件が,性能の限界に近い状態の下で稼働するシステム |

| ウ | 障害が起きると,企業活動や社会に重大な影響を及ぼすシステム |

| エ | 先行して試験導入され,成功すると本格的に導入されるシステム |

問44

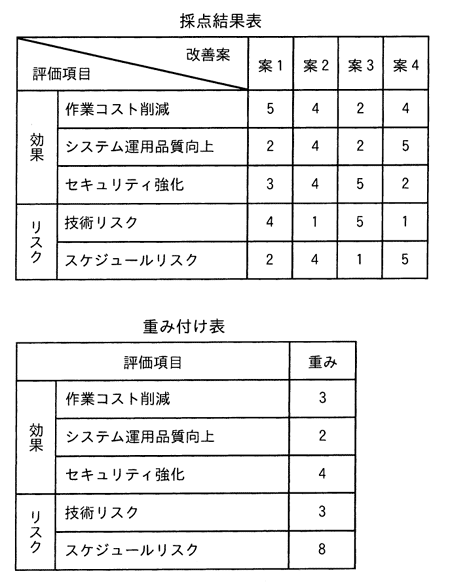

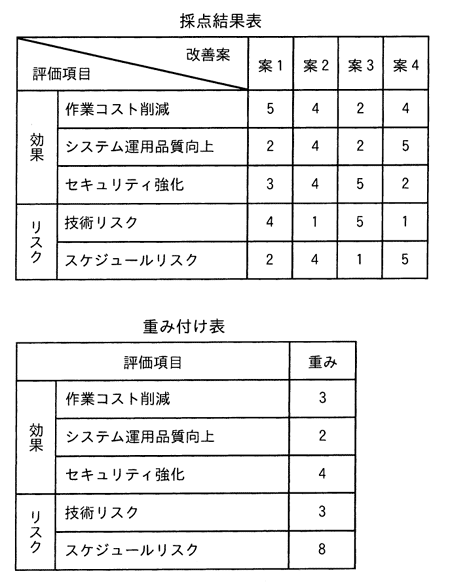

システムの改善に向けて提出された案1~4について,評価項目を設定して採点した結果を,採点結果表に示す。効果及びリスクについては5段階評価とし,それぞれの評価項目の重要度に応じて,重み付け表に示すとおりの重み付けを行った上で,次式で総合評価点を算出する。総合評価点が最も高い改善案はどれか。

総合評価点 = 効果の総評価点 - リスクの総評価点

総合評価点 = 効果の総評価点 - リスクの総評価点

| ア | 案1 |

|---|---|

| イ | 案2 |

| ウ | 案3 |

| エ | 案4 |

問45

| ア | 従業員の緊急連絡先リストを作成し,最新版に更新している。 |

|---|---|

| イ | 重要書類は複製せずに,1か所で集中保管している。 |

| ウ | 全ての業務について,優先順位なしに同一水準のBCPを策定している。 |

| エ | 平時にはBCPを従業員に非公開としている。 |

問46

IT投資の評価手法のうち,バランススコアカードを用いた手法を説明したものはどれか。

| ア | IT投資の効果をキャッシュフローから求めた正味現在価値を用いて評価することによって,他の投資案件との比較を容易にする。 |

|---|---|

| イ | IT投資をその性質やリスクの共通性によってカテゴリに分類し,カテゴリ単位での投資割合を評価することによって,経営戦略とIT投資の整合性を確保する。 |

| ウ | 財務,顧客,内部業務プロセスなど複数の視点ごとにIT投資の業績評価指標を設定し,経営戦略との適合性を評価することで,IT投資効果を多面的に評価する。 |

| エ | 初期投資に対する価値に加えて,将来において選択可能な収益やリスクの期待値を,金融市場で使われるオプション価格付け理論に基づいて評価する。 |

問47

企業がマーケティング活動に活用するビッグデータの特徴に沿った取扱いとして,適切なものはどれか。

| ア | ソーシャルメディアで個人が発信する商品のクレーム情報などの,不特定多数によるデータは処理の対象にすべきではない。 |

|---|---|

| イ | 蓄積した静的なデータだけでなく,Webサイトのアクセス履歴などリアルタイム性の高いデータも含めて処理の対象とする。 |

| ウ | データ全体から無作為にデータをサンプリングして,それらを分析することによって全体の傾向を推し量る。 |

| エ | データの正規化が難しい非構造化データである音声データや画像データは,処理の対象にすべきではない。 |

問48

CSR調達に該当するものはどれか。

| ア | コストを最小化するために,最も安価な製品を選ぶ。 |

|---|---|

| イ | 災害時に調達が不可能となる事態を避けるために,複数の調達先を確保する。 |

| ウ | 自然環境,人権などへの配慮を調達基準として示し,調達先に遵守を求める。 |

| エ | 物品の購買に当たってEDIを利用し,迅速かつ正確な調達を行う。 |

問49

競争上のポジションで,ニッチャの基本戦略はどれか。

| ア | シェア追撃などのリーダ攻撃に必要な差別化戦略 |

|---|---|

| イ | 市場チャンスに素早く対応する模倣戦略 |

| ウ | 製品,市場の専門特化を図る特定化戦略 |

| エ | 全市場をカバーし,最大シェアを確保する全方位戦略 |

問50

現在の動向から未来を予測したり,システム分析に使用したりする手法であり,専門的知識や経験を有する複数の人にアンケート調査を行い,その結果を互いに参照した上で調査を繰り返して,集団としての意見を収束させる手法はどれか。

| ア | 因果関係分析法 |

|---|---|

| イ | クロスセクション法 |

| ウ | 時系列回帰分析法 |

| エ | デルファイ法 |

問51

表は,投資目的に応じて,投資分類とKPIを整理したものである。投資目的のcに当てはまるものはどれか。ここで,ア~エは a~d のいずれかに入る。

| 投資目的 | 投資分類 | KPI |

| a | 業務効率化投資 | 納期の遵守率,月次決算の所要日数 |

| b | 情報活用投資 | 提案事例の登録件数,顧客への提案件数 |

| c | 戦略的投資 | 新規事業のROI,新製品の市場シェア |

| d | IT基盤投資 | システムの障害件数,検索の応答時間 |

| ア | 作業プロセスの改善,作業品質の向上 |

|---|---|

| イ | システム維持管理コストの削減,システム性能の向上 |

| ウ | ナレッジの可視化,ナレッジの共有 |

| エ | ビジネスの創出,競争優位の確立 |

問52

技術は,理想とする技術を目指す過程において,導入期,成長期,成熟期,衰退期,そして次の技術フェーズに移行するという進化の過程をたどる。この技術進化過程を表すものはどれか。

| ア | 技術のSカーブ |

|---|---|

| イ | 需要曲線 |

| ウ | バスタブ曲線 |

| エ | ラーニングカーブ |

問53

IoTの構成要素に関する記述として,適切なものはどれか。

| ア | アナログ式の機器を除く,デジタル式の機器が対象となる。 |

|---|---|

| イ | インターネット又は閉域網に接続できる全てのものが対象となる。 |

| ウ | 自律的にデータを収集してデータ分析を行う機器だけが対象となる。 |

| エ | 人や生物を除く,形のある全てのものが対象となる。 |

問54

| ア | 仮想通貨取引の確認や記録の計算作業に参加し,報酬として仮想通貨を得る。 |

|---|---|

| イ | 仮想通貨を売買することによってキャピタルゲインを得る。 |

| ウ | 個人や組織に対して,仮想通貨による送金を行う。 |

| エ | 実店舗などで仮想通貨を使った支払や決済を行う。 |

問55

クラウドソーシングの説明はどれか。

| ア | インターネット上での商取引の決済手段として,デジタルデータ化された貨幣を使用する。 |

|---|---|

| イ | 企業や起業家がインターネット上で事業資金を必要とする目的や内容を告知し資金提供者を募集する。 |

| ウ | 商品の売手がインターネット上で対象商品の内容や希望する販売条件を告知し,入札者が価格を競い落札する。 |

| エ | 発注者がインターネット上で発注対象の業務内容や発注条件を告知し,受注者を募集する。 |

問56

ワークシェアリングの説明はどれか。

| ア | 現場の裁量を拡大し自主的な意思決定を促すという考え方 |

|---|---|

| イ | 仕事と生活の調和を実現する目的で多様かつ柔軟な働き方を目指す考え方 |

| ウ | 従業員が職場や職務を選択することができる制度 |

| エ | 従業員1人当たりの勤務時間短縮,仕事配分の見直しによる雇用確保の取組み |

問57

商品の1日当たりの販売個数の予想確率が表のとおりであるとき,1個当たりの利益を1,000円とすると,利益の期待値が最大になる仕入個数は何個か。ここで,仕入れた日に売れ残った場合,1個当たり300円の廃棄ロスが出るものとする。

| 販売個数 | |||||

| 4 | 5 | 6 | 7 | ||

| 仕 入 個 数 | 4 | 100% | - | - | - |

| 5 | 30% | 70% | - | - | |

| 6 | 30% | 30% | 40% | - | |

| 7 | 30% | 30% | 30% | 10% | |

| ア | 4 |

|---|---|

| イ | 5 |

| ウ | 6 |

| エ | 7 |

問58

“1次式で表現される制約条件の下にある資源を,どのように配分したら1次式で表される効果の最大が得られるか” という問題を解く手法はどれか。

| ア | 因子分析法 |

|---|---|

| イ | 回帰分析法 |

| ウ | 実験計画法 |

| エ | 線形計画法 |

問60

技術者倫理の観点から,職務遂行において技術者が優先すべきこととして,最も適切なものはどれか。

| ア | 会社の利益 |

|---|---|

| イ | 技術者個人の名誉 |

| ウ | 公衆の安全 |

| エ | コストの低減 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・技術者倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・技術者倫理