基本情報技術者(科目A)過去問集 - 平成21年12月修了試験

問1

次の10進小数のうち,8進数に変換したときに有限小数になるものはどれか。

| ア | 0.3 |

|---|---|

| イ | 0.4 |

| ウ | 0.5 |

| エ | 0.8 |

問3

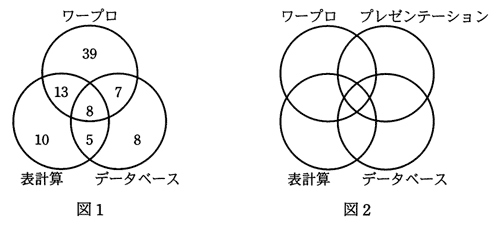

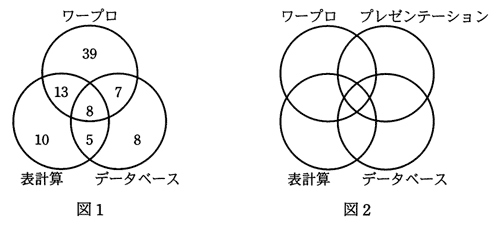

ワープロソフト,表計算ソフト,データベースソフトが使える人数を調査して図1のように図示した。これにプレゼンテーションソフトが使える人数の調査結果を加えて,図2のように図示しようとしたところ,うまくいかないことが分かった。図2において表されていないケースはどれか。解答群ではワープロソフト,表計算ソフト,データベースソフト,プレゼンテーションソフトをそれぞれW,H,D,Pで表し,○は使えることを,×は使えないことを示している。

| W | H | D | P | |

| ア | ○ | ○ | ○ | ○ |

| イ | ○ | ○ | ○ | × |

| ウ | ○ | × | ○ | × |

| エ | ○ | × | × | × |

答え : ウ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

問4

関数 eq(X,Y)は,引数XとYの値が等しければ1を返し,異なれば0を返す。整数A,B,Cについて,eq(eq(A,B),eq(B,C))を呼び出したとき,1が返ってくるための必要十分条件はどれか。

| ア | (A=BかつB=C)又は(A≠BかつB≠C) |

|---|---|

| イ | (A=BかつB=C)又は(A≠B又はB≠C) |

| ウ | (A=BかつB=C)又はA=C |

| エ | (A=B又はB=C)又はA=C |

問5

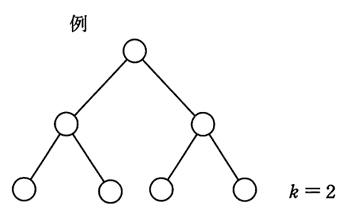

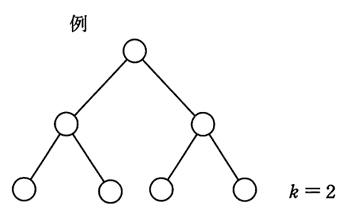

すべての葉が同じ深さをもち,葉以外のすべての節点が二つの子をもつ2分木に関して,節点数と深さの関係を表す式はどれか。ここで,nは節点数,kは根から葉までの深さを表す。例に示す2分木の深さkは2である。

| ア | n=2k+3 |

|---|---|

| イ | n=2k+1-1 |

| ウ | n=(k-1)(k+1)+4 |

| エ | n=k(k+1)+1 |

答え : イ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

問6

B木に関する記述として,適切なものはどれか。

| ア | 階層の深さが同じになるように,ノードの分割と併合を行う。 |

|---|---|

| イ | キー値からある関数によって,データの格納位置を求める。 |

| ウ | 先頭データからの順次アクセスだけが可能である。 |

| エ | 登録簿とメンバに分かれ,メンバは順編成ファイルである。 |

答え : ア

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

問7

6個の数値180,315,282,410,645,525を並べ替える。手順1~4は途中までの手順を示したものである。手順4まで終わったときの結果はどれか。

手順1 並びの左側から順に,数値の1の位の値によって0~9のグループに分ける。

手順2 次に0のグループの数値を左側から順に取り出して並べ,その右側に1のグループ,以下順に2~9のグループの数値を並べていく。

手順3 手順2で得られた数値の並びの左側から順に,数値の10の位によって0~9のグループに分ける。

手順4 手順2と同様に,0のグループの数値から順に並べる。

ここで,グループ内では,処理が行われた数値を左側から順に並べるものとする。

手順1 並びの左側から順に,数値の1の位の値によって0~9のグループに分ける。

手順2 次に0のグループの数値を左側から順に取り出して並べ,その右側に1のグループ,以下順に2~9のグループの数値を並べていく。

手順3 手順2で得られた数値の並びの左側から順に,数値の10の位によって0~9のグループに分ける。

手順4 手順2と同様に,0のグループの数値から順に並べる。

ここで,グループ内では,処理が行われた数値を左側から順に並べるものとする。

| ア | 180,282,315,410,525,645 |

|---|---|

| イ | 315,410,525,180,282,645 |

| ウ | 410,315,525,645,180,282 |

| エ | 645,525,410,315,282,180 |

答え : ウ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズム

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズム

問8

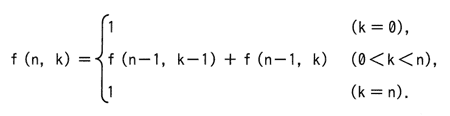

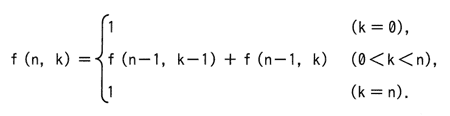

次の関数 f(n,k) がある。f(4,2) の値は幾らか。

| ア | 3 |

|---|---|

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問9

あるベンチマークテストプログラムの命令ごとの出現頻度と,これを実行するプロセッサの実行クロック数を表に示す。このベンチマークテストプログラムにおけるCPI(Clocks Per Instruction)は幾らか。

| 命令 | 出現頻度(%) | 実行クロック数 |

| 転送 | 50 | 1 |

| 演算 | 30 | 2 |

| 分岐 | 20 | 5 |

| ア | 0.48 |

|---|---|

| イ | 0.69 |

| ウ | 2.10 |

| エ | 2.67 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問11

キャッシュメモリのアクセス時間及びヒット率と,主記憶のアクセス時間の組合せのうち,実効アクセス時間が最も短くなるものはどれか。

| キャッシュメモリ | 主記憶 | ||

| アクセス時間(ナノ秒) | ヒット率(%) | アクセス時間(ナノ秒) | |

| ア | 10 | 60 | 70 |

| イ | 10 | 70 | 70 |

| ウ | 20 | 70 | 50 |

| エ | 20 | 80 | 50 |

問14

クライアントサーバシステムの特徴に関する記述のうち,適切なものはどれか。

| ア | クライアントとサーバのOSは,同一種類にする必要がある。 |

|---|---|

| イ | サーバはデータ処理要求を出し,クライアントはその要求を処理する。 |

| ウ | サーバは,必要に応じて処理の一部を更に別のサーバに要求するためのクライアント機能をもつことがある。 |

| エ | サーバは,ファイルサーバやプリントサーバなど,機能ごとに別のコンピュータに分ける必要がある。 |

問15

コンピュータシステムに関する記述のうち,デュプレックスシステムについて述べたものはどれか。

| ア | 複数の処理装置が主記憶を共用し,単一のオペレーティングシステムで制御される。1台が故障しても,残りの処理装置で処理を続行できる。 |

|---|---|

| イ | 複数の処理装置が,処理の負荷を分散させて処理能力を向上させるために,直列に接続されている。 |

| ウ | 平常時は一方の処理装置が待機しており,稼働中の処理装置が故障したら,待機中の処理装置に切り替えて処理を続行する。 |

| エ | 並列に接続された複数の処理装置が同時に同じ処理を行い,相互に結果を照合する。故障が発生すると,故障した処理装置を切り離し,処理を続行する。 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

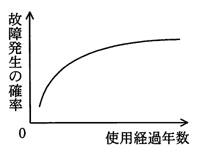

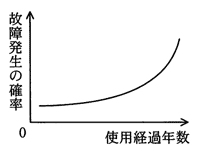

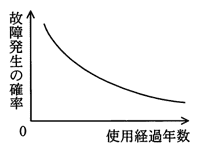

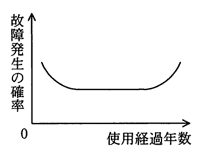

問16

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問17

オンラインシステムの性能を評価するとき,特に業務処理性能を評価する指標として,最も適切なものはどれか。

| ア | アイドル時間 |

|---|---|

| イ | 実行待ち時間 |

| ウ | 同時接続者数 |

| エ | トランザクション応答時間 |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問18

| ア | x,yの値によって変化するが,従来の稼働率よりは大きい値になる。 |

|---|---|

| イ | 従来の稼働率と同じ値である。 |

| ウ | 従来の稼働率の1.5倍になる。 |

| エ | 従来の稼働率の2/3倍になる。 |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問19

処理はすべてCPU処理である三つのジョブA,B,Cがある。それらを単独で実行したときの処理時間は,ジョブAが5分,ジョブBが10分,ジョブCは15分である。この三つのジョブを次のスケジューリング方式に基づいて同時に実行すると,ジョブBが終了するまでの経過時間はおよそ何分か。

〔スケジューリング方式〕

(1)一定時間(これをタイムクウォンタムと呼ぶ)内に処理が終了しなければ,処理を中断させて,待ち行列の最後尾へ回す。

(2)待ち行列に並んだ順に実行する。

(3)タイムクウォンタムは,ジョブの処理時間に比べて十分に小さい値とする。

(4)ジョブの切替え時間は考慮しないものとする。

〔スケジューリング方式〕

(1)一定時間(これをタイムクウォンタムと呼ぶ)内に処理が終了しなければ,処理を中断させて,待ち行列の最後尾へ回す。

(2)待ち行列に並んだ順に実行する。

(3)タイムクウォンタムは,ジョブの処理時間に比べて十分に小さい値とする。

(4)ジョブの切替え時間は考慮しないものとする。

| ア | 15 |

|---|---|

| イ | 20 |

| ウ | 25 |

| エ | 30 |

問20

各タスクがタスク間共有変数を更新するときに,タスク間の同期制御を行わないと思わぬ結果を招くことがある。タスク間共有変数xの初期値が3の場合,タスクAが代入文 x=x+x を実行し,タスクBが代入文 x=x×x を実行すると,最終的なxの値が12となるのは,どの順番で実行されたときか。ここで,各代入文はそれぞれ次の四つの部分に分けて処理される。

|

タスクA(x=x+x) a1 xの値を参照しeとする。 a2 xの値を参照しfとする。 a3 e+fを計算しgとする。 a4 gによってxの値を更新する。 |

タスクB(x=x×x) b1 xの値を参照しhとする。 b2 xの値を参照しiとする。 b3 h×iを計算しjとする。 b4 jによってxの値を更新する。 |

| ア | a1→a2→b1→b2→a3→a4→b3→b4 |

|---|---|

| イ | a1→b1→b2→b3→b4→a2→a3→a4 |

| ウ | b1→a1→a2→a3→a4→b2→b3→b4 |

| エ | b1→b2→b3→a1→a2→a3→a4→b4 |

問22

マルチプログラミングの効果として,適切なものはどれか。

| ア | CPUの利用率は低下するが,ターンアラウンドタイムを短縮させることができる。 |

|---|---|

| イ | 同じ仮想記憶空間に配置されたタスク間だけでマルチプログラミングが可能となり,実記憶を小さくできる。 |

| ウ | 主記憶に複数のタスクを置き,CPUの見かけの上での共用を可能として,スループットを向上させることができる。 |

| エ | プログラムが必要とする仮想記憶領域を小さくできる。 |

問23

ミドルウェアの説明として,適切なものはどれか。

| ア | CPU,メモリや入出力装置などをアプリケーションソフトから利用するための基本的な機能を提供するソフトウェア |

|---|---|

| イ | 基本ソフトウェアの機能を利用し,多様な利用分野に共通するより高いレベルの基本機能を提供するソフトウェア |

| ウ | 経営資源の有効活用の視点から,経営資源を統合的に管理し,経営の効率化の実現を支援するソフトウェア |

| エ | 電子メールや電子掲示板を介したコミュニケーション,データ共有,スケジュールの一元管理などの機能をもち,共同作業の支援を行うソフトウェア |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ミドルウェア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ミドルウェア

問24

DRAMの特徴はどれか。

| ア | 記憶と消去を一括又はブロック単位で行うことができる。 |

|---|---|

| イ | 構造が単純なので,高集積化することができ,ビット単価を安くできる。 |

| ウ | 電源が遮断された状態でも,記憶した情報を保持することができる。 |

| エ | リフレッシュ動作が不要であり,高速にアクセスすることができる。 |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

問25

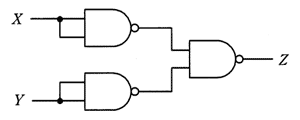

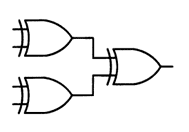

NAND素子を用いた次の組合せ回路の出力Zを表す式はどれか。ここで,論理式中の “・” は論理積, “+” は論理和, “X” はXの否定を表す。

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

| ア | X・Y |

|---|---|

| イ | X+Y |

| ウ | X・Y |

| エ | X+Y |

問26

フラッシュメモリに関する記述として,適切なものはどれか。

| ア | 紫外線で全内容を消して書き直せるメモリである。 |

|---|---|

| イ | データを速く読み出せるので,キャッシュメモリとしてよく用いられる。 |

| ウ | 不揮発性メモリの一種であり,電気的に全部又は一部分を消して内容を書き直せるメモリである。 |

| エ | リフレッシュ動作が必要なメモリであり,主記憶に広く使われる。 |

問27

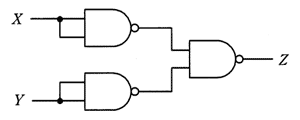

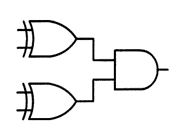

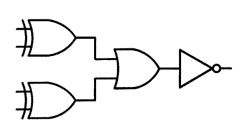

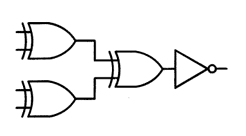

4ビットの入力データに対し,1の入力数が0個又は偶数個のとき出力が1に,奇数個のとき出力が0になる回路はどれか。

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問28

| ア | シーケンスチェック |

|---|---|

| イ | 重複チェック |

| ウ | フォーマットチェック |

| エ | 論理チェック |

問30

| ア | 2相コミットメント機能 |

|---|---|

| イ | グループコミットメント機能 |

| ウ | サーバプロセスのマルチスレッド機能 |

| エ | ストアドプロシージャ機能 |

問31

データベース管理者の職務に関する記述として,適切なものはどれか。

| ア | 与えられたデータベースの外部スキーマからアプリケーションの作成を行う。 |

|---|---|

| イ | 機能,性能,操作性などについて,納入されたアプリケーションが発注者の要求仕様を満たしているかどうかの,受入検査を行う。 |

| ウ | データベースの設計,保守,運用の監視,障害からの回復などを行う。 |

| エ | データベースを利用したシステム開発において,与えられた開発要員,資源の最適配置を行い,システムが効率よく開発されるよう管理する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データベース応用

分野 : テクノロジ系 › 技術要素 › データベース › データベース応用

問32

| ア | 2相ロックにおいて,第1相目でロックを行ってから第2相目でロックを解除するまでの状態のこと |

|---|---|

| イ | ある資源に対して占有ロックと占有ロックが競合し,片方のトランザクションが待ち状態になること |

| ウ | あるトランザクションがアクセス中の資源に対して,ほかのトランザクションからアクセスできないようにすること |

| エ | 複数のトランザクションが,互いに相手のロックしている資源を要求して待ち状態となり,実行できなくなること |

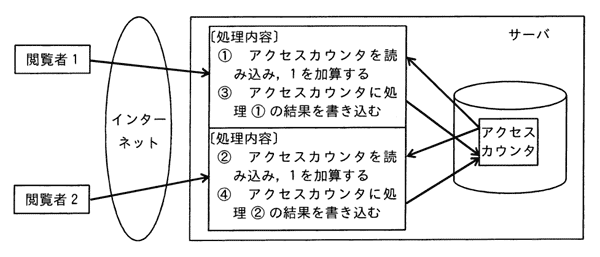

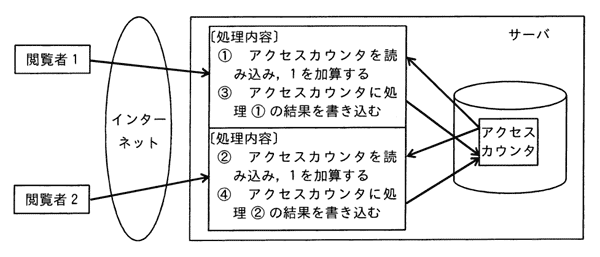

問34

Webページへのアクセス件数を調べる目的でアクセスカウンタを作成した。図に示すとおり,2人の閲覧者が同時にアクセスしたところ,サーバ内の処理は①~④の順序で実行された。2人がアクセスする前のアクセスカウンタの値が100であったとすると,処理④が終了した時点のアクセスカウンタの値は幾らになるか。

| ア | 100 |

|---|---|

| イ | 101 |

| ウ | 102 |

| エ | 104 |

問36

TCP/IPネットワークでDNSが果たす役割はどれか。

| ア | PCなどからのIPアドレス付与の要求に対し,サーバに登録してあるIPアドレスの中から使用されていないIPアドレスを割り当てる。 |

|---|---|

| イ | サーバのIPアドレスを意識せず,プログラムの名前を指定するだけでサーバのプログラムの呼出しを可能にする。 |

| ウ | 社内のプライベートIPアドレスをグローバルIPアドレスに変換し,インターネットへのアクセスを可能にする。 |

| エ | ドメイン名やホスト名などとIPアドレスとを対応付ける。 |

問39

| ア | 外部サーバのホスト名とIPアドレスの対応表をもち,クライアントからの問合せに対してホスト名に対応するIPアドレスを通知する。 |

|---|---|

| イ | クライアントを内部ネットワークに接続するときに,クライアントに対してIPアドレスを動的に割り当てる。 |

| ウ | 内部ネットワークで使っているプライベートIPアドレスとグローバルIPアドレスとを相互変換し,外部サーバとの直接通信を実現する。 |

| エ | 内部ネットワークのクライアントが外部サーバと通信する場合,中継役となりクライアントの代わりに外部サーバに接続する。 |

問40

文書の内容を秘匿して送受信する場合の公開鍵暗号方式における鍵の取扱いのうち,適切なものはどれか。

| ア | 暗号化鍵と復号鍵は公開してもよいが,暗号化のアルゴリズムは秘密にしなければならない。 |

|---|---|

| イ | 暗号化鍵は公開してもよいが,暗号化のアルゴリズムは秘密にしなければならない。 |

| ウ | 暗号化鍵は秘密にしなければならないが,復号鍵は公開する。 |

| エ | 復号鍵は秘密にしなければならないが,暗号化鍵は公開する。 |

問41

リスク分析に関する記述のうち,適切なものはどれか。

| ア | 考えられるすべてのリスクに対処することは時間と費用がかかりすぎるので,損失額と発生確率を予測し,リスクの大きさに従って優先順位を付けるべきである。 |

|---|---|

| イ | リスク分析によって評価されたリスクに対し,すべての対策が完了しないうちに,繰り返しリスク分析を実施することは避けるべきである。 |

| ウ | リスク分析は,将来の損失を防ぐことが目的であるから,過去の類似プロジェクトで蓄積されたデータを参照することは避けるべきである。 |

| エ | リスク分析は,リスクの発生によって被る実損失額を知ることが目的であり,その損失額に応じて対策の費用を決定すべきである。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトのリスク

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトのリスク

問42

| ア | コード列が長いほど,ウイルスの亜種を検出する可能性も高くなる。 |

|---|---|

| イ | コード列が長いほど,未知のウイルスを検出する可能性が高い。 |

| ウ | コード列が短いほど,ウイルス名を正しく特定する可能性が高い。 |

| エ | コード列が短いほど,正常なプログラムを誤検出する可能性が高くなる。 |

問43

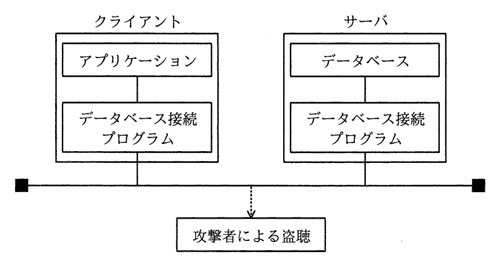

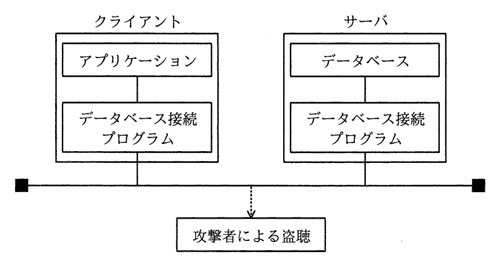

図のように,クライアント上のアプリケーションがデータベース接続プログラム経由でサーバ上のデータベースのデータにアクセスする。データベース接続プログラム間で送受信されるデータが,通信経路上で盗聴されることに対する対策はどれか。

| ア | クライアント側及びサーバ側にあるデータベース接続プログラム間の通信を暗号化する。 |

|---|---|

| イ | サーバ側のデータベース接続プログラムにアクセスできるクライアントのIPアドレスを必要なものだけに制限する。 |

| ウ | サーバ側のデータベース接続プログラムを起動・停止するときに必要なパスワードを設定する。 |

| エ | データベース接続プログラムが通信に使用するポート番号をデータベース管理システムによって提供される初期値から変更する。 |

問44

情報システムへの脅威とセキュリティ対策の組合せのうち,適切なものはどれか。

| 脅威 | セキュリティ対策 | |

| ア | 誤操作によるデータの論理的な破壊 | ディスクアレイ |

| イ | 地震と火災 | コンピュータ内で複数の仮想化OSを利用したデータの二重化 |

| ウ | 伝送中のデータへの不正アクセス | HDLC手順のCRC |

| エ | メッセージの改ざん | 公開鍵暗号方式を応用したディジタル署名 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

問45

サーバへの不正侵入が失敗に終わった試みのこん跡を発見する手段として,有効なものはどれか。

| ア | サーバのMIB情報を記録したログデータの検査 |

|---|---|

| イ | サーバのシステム日時が変更されているかどうかの検査 |

| ウ | パスワードの変更記録の検査 |

| エ | ログインの不成功記録の検査 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

問46

UML 2.0で使用される表記法のうち,システムの動的な振る舞いを記述するために有効なものの組はどれか。

| ア | オブジェクト図,クラス図 |

|---|---|

| イ | コミュニケーション図,パッケージ図 |

| ウ | コンポーネント図,配置図 |

| エ | シーケンス図,状態マシン図 |

答え : エ

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 設計

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 設計

問48

安全性や信頼性について,次の方針でプログラム設計を行う場合,その方針を表す用語はどれか。

“不特定多数の人が使用するプログラムには,自分だけが使用するプログラムに比べて,より多くのデータチェックの機能を組み込む。プログラムが処理できるデータの前提条件を文書に書いておくだけでなく,その前提を満たしていないデータが実際に入力されたときは,エラーメッセージを表示して再入力を促すようにプログラムを作る。”

“不特定多数の人が使用するプログラムには,自分だけが使用するプログラムに比べて,より多くのデータチェックの機能を組み込む。プログラムが処理できるデータの前提条件を文書に書いておくだけでなく,その前提を満たしていないデータが実際に入力されたときは,エラーメッセージを表示して再入力を促すようにプログラムを作る。”

| ア | フールプルーフ |

|---|---|

| イ | フェールセーフ |

| ウ | フェールソフト |

| エ | フォールトトレラント |

答え : ア

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 設計

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 設計

問49

データ構造の特徴のうち,適切なものはどれか。

| ア | 配列は,添字によってデータを任意の順序で読み出すことができる。 |

|---|---|

| イ | 配列を用いることによって,データ構造とアルゴリズムを独立させることができる。 |

| ウ | リストは,添字によってデータの検索や更新ができる。 |

| エ | リストは,データの挿入や削除のときに既存のデータを移動する必要がある。 |

答え : ア

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

問51

システム開発におけるテストでは,小さな単位から大きな単位へ,テストを積み上げていく方法が採られることが多い。このとき,テストの適切な実施順序はどれか。

| ア | システムテスト→結合テスト→単体テスト |

|---|---|

| イ | システムテスト→単体テスト→結合テスト |

| ウ | 単体テスト→結合テスト→システムテスト |

| エ | 単体テスト→システムテスト→結合テスト |

答え : ウ

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 統合・テスト

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 統合・テスト

問52

| ア | 作業の遅れがプロジェクト全体の遅れに直結する作業 |

|---|---|

| イ | システムの品質を確保する上で,最も注意すべき作業 |

| ウ | 実施順序の変更が可能な作業 |

| エ | 最も費用のかかる作業 |

問53

全部で100画面から構成されるシステムの画面作成作業において,規模が小かつ複雑度が単純な画面が30,中規模かつ普通の画面が40,大規模かつ普通の画面が20,大規模かつ複雑な画面が10である場合の工数を,表の標準作業日数を用いて標準タスク法で見積もると何人日になるか。ここで,全部の画面のレビューに5人日を要し,作業の管理にレビューを含めた作業工数の20%を要するものとする。

| 画面当たりの 標準作業日数(人日) | 複雜度 | |||

| 単純 | 普通 | 複雑 | ||

| 規模 | 小 | 0.4 | 0.6 | 0.8 |

| 中 | 0.6 | 0.9 | 1.0 | |

| 大 | 0.8 | 1.0 | 1.2 | |

| ア | 80 |

|---|---|

| イ | 85 |

| ウ | 101 |

| エ | 102 |

問54

| ア | 異なるマシンへの移行が容易である。 |

|---|---|

| イ | サービスが中断しても復旧が容易である。 |

| ウ | 操作の理解が容易である。 |

| エ | プログラムの解析が容易である。 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトの品質

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトの品質

問55

システムの要求分析時に行うインタビュー実施上の留意点として,適切なものはどれか。

| ア | インタビュー対象者の回答が,事実であるか推測であるかを区別すべきである。 |

|---|---|

| イ | インタビューの対象者は,その業務を直接行っている担当者に限るべきである。 |

| ウ | 質問内容を記入した用紙を事前に渡すことは,避けるべきである。 |

| エ | 質問は, “はい” か “いいえ” で答えられるものに限るべきである。 |

問56

アプリケーションの保守に関する記述として,適切なものはどれか。

| ア | テスト終了後は速やかに本稼働中のライブラリにプログラムを登録し,保守承認者に報告する。 |

|---|---|

| イ | 変更内容が簡単であると判断できるときは,本稼働用のライブラリを直接更新する。 |

| ウ | 保守作業が完了しないまま放置されるのを防ぐためにも,保守の完了を記録する。 |

| エ | 保守作業は,保守作業担当者によるテストが終了した時点で完了とする。 |

問57

システム運用管理における管理情報の取扱いに関する記述のうち,最も適切なものはどれか。

| ア | 管理は少人数の管理者グループで行う。管理用アカウントは,グループ専用のものを共用する。管理情報は,一般ユーザに公開し,ユーザ自身がチェックできるようにする。 |

|---|---|

| イ | 管理は少人数の管理者グループで行う。管理用アカウントは,グループ専用のものを共用する。管理情報は,セキュリティレベルなどを考慮した上で一般ユーザへの公開を行う。 |

| ウ | 管理は少人数の管理者グループで行う。管理用アカウントは,個々の管理者専用のものを使用する。管理情報は,セキュリティレベルなどを考慮した上で一般ユーザへの公開を行う。 |

| エ | 管理は一人の管理者で行う。管理情報は,セキュリティレベルなどを考慮した上で一般ユーザへの公開を行う。 |

問59

システム監査人が行うフォローアップ活動はどれか。

| ア | 被監査部門の改善活動が計画どおりに行われるよう,改善実施プロジェクトの進捗管理を行う。 |

|---|---|

| イ | 被監査部門の改善活動状況について,計画どおりに行われているかどうかを定期的に確認する。 |

| ウ | 被監査部門の改善活動に関してその効果を測定し,結果を被監査部門の長に報告する。 |

| エ | 被監査部門の改善活動を技術的に支援する。 |

問60

| ア | 監査対象は情報資産であるが,コンピュータを導入していない部署では,情報セキュリティ監査は不要である。 |

|---|---|

| イ | 監査対象は情報資産なので,コンピュータを導入していない部署でも,情報セキュリティ監査は必要である。 |

| ウ | 監査対象は情報システムであるが,コンピュータを導入していない部署でも,情報セキュリティ監査は必要である。 |

| エ | 監査対象は情報システムなので,コンピュータを導入していない部署では,情報セキュリティ監査は不要である。 |

問61

| ア | 株主は,組織のすべての活動について最終的な責任を有する。 |

|---|---|

| イ | 監査役は,内部統制の整備及び運用に係る基本方針を決定する。 |

| ウ | 経営者は,取締役の職務の執行に対する監査の一環として,独立した立場から,内部統制の整備及び運用状況を監視,検証する役割と責任を有する。 |

| エ | 内部監査人は,モニタリングの一環として,内部統制の整備及び運用状況を検討,評価し,必要に応じて,その改善を促す職務を担っている。 |

問62

ソフトウェアライフサイクルを企画,要件定義,開発,運用,保守のプロセスに区分したとき,業務モデルを作成し,その実現のために必要となる主要なデータベース,サーバ,ネットワーク構成概要を明確にするプロセスはどれか。

| ア | 運用プロセス |

|---|---|

| イ | 開発プロセス |

| ウ | 企画プロセス |

| エ | 要件定義プロセス |

問63

“システム管理基準” によれば,情報戦略で明確化するものはどれか。

| ア | 開発,運用及び保守の費用の算出基礎 |

|---|---|

| イ | システム化によって生じる組織及び業務の変更の方針 |

| ウ | システムライフを設定する条件 |

| エ | 情報システムの導入に伴って発生が懸念されるリスク |

問64

| ア | 新たに構築する(又は再構築する)業務,システムの仕様を明確化し,それをベースにシステム化範囲とその機能を具体的に明示する。 |

|---|---|

| イ | 事業の目的,目標を達成するために必要なシステム化の方針及びシステムを実現するための実施計画を得る。 |

| ウ | 性能又は他の属性の改善や障害の訂正を行うため,納入後のシステム,ソフトウェア製品を修正する。 |

| エ | 一組の要件を,顧客が記述したニーズに合ったソフトウェア製品又はソフトウェアを中心とするシステムに変換する。 |

問66

コアコンピタンスを説明したものはどれか。

| ア | 経営活動における基本精神や行動指針 |

|---|---|

| イ | 事業戦略の遂行によって達成すべき到達目標 |

| ウ | 自社を取り巻く環境に関するビジネス上の機会と脅威 |

| エ | 他社との差別化の源泉となる経営資源 |

問67

現在の動向から未来を予測したり,システム分析に使用したりする手法であり,専門的知識や経験を有する複数の人にアンケート調査を行い,その結果を互いに参照した上で調査を繰り返して,集団としての意見を収束させる手法はどれか。

| ア | 因果関係分析法 |

|---|---|

| イ | クロスセクション法 |

| ウ | 時系列回帰分析法 |

| エ | デルファイ法 |

問69

SFA(Sales Force Automation)の基本機能の一つであるコンタクト管理について説明しているものはどれか。

| ア | 営業担当者からの問合せに対して迅速に回答することによって,営業効率を高める。 |

|---|---|

| イ | 顧客への対応を営業担当者が個別に行うのではなく,営業組織全体で行うことによって受注率を向上させる。 |

| ウ | 顧客訪問日,営業結果などの履歴を管理し,見込客や既存客に対して効果的な営業活動を行う。 |

| エ | 個人レベルで蓄積している営業テクニックを洗い出して共有化し,営業部門全体のレベル向上を図る。 |

問71

RFIDを説明したものはどれか。

| ア | ICカードや携帯電話に保存される貨幣的価値による決済手段のことであり,POSレジスタなどで用いられている。 |

|---|---|

| イ | 極小の集積回路にアンテナを組み合わせたもので電子荷札に利用され,無線自動認識技術によって対象の識別や位置確認などができる。 |

| ウ | 縦横のマトリックスに白黒の格子状のパターンで情報を表し,情報量が多く数字だけでなく英字や漢字データも格納できる。 |

| エ | 人間の身体的特徴としての生体情報を,個人の識別・認証に利用する技術であり,指紋認証,静脈認証などがある。 |

問72

一手ずつ交互に着手するというルールでゲームが進められるとき,各プレーヤがとるべき戦略を明らかにするために使うものはどれか。

| ア | ガントチャート |

|---|---|

| イ | シンプレックス表 |

| ウ | データフローダイアグラム |

| エ | デシジョンツリー |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問73

X社では,生産の方策をどのようにすべきかを考えている。想定した各経済状況下で各方策を実施した場合に得られる利益を見積もって,利益表にまとめた。

経済状況の見通しの割合が好転30%,変化なし60%,悪化10%であると想定される場合,最も利益の期待できる方策はどれか。

単位 百万円

経済状況の見通しの割合が好転30%,変化なし60%,悪化10%であると想定される場合,最も利益の期待できる方策はどれか。

単位 百万円

| 経済状況 | ||||

| 好転 | 変化なし | 悪化 | ||

| 方 策 | A1 | 800 | 300 | 200 |

| A2 | 800 | 400 | 100 | |

| A3 | 700 | 300 | 300 | |

| A4 | 700 | 400 | 200 | |

| ア | A1 |

|---|---|

| イ | A2 |

| ウ | A3 |

| エ | A4 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問74

管理図を説明したものはどれか。

| ア | 原因と結果の関連を魚の骨のような形態に整理して体系的にまとめ,結果に対してどのような原因が関連しているかを明確にする。 |

|---|---|

| イ | 時系列的に発生するデータのばらつきを折れ線グラフで表し,管理限界線を利用して客観的に管理する。 |

| ウ | 収集したデータを幾つかの区間に分類し,各区間に属するデータの個数を棒グラフとして描き,品質のばらつきを捉える。 |

| エ | データを幾つかの項目に分類し,出現頻度の大きさの順に棒グラフとして並べ累積和を折れ線グラフで描き,問題点を絞り込む。 |

問75

A社の営業員がA社から出発して,取引先のB社,C社,D社を1回ずつ訪問してA社に戻りたい。各社間の所要時間を表のとおりとするとき,最短時間で巡回することができるのはどの経路か。ここで,表は行に書かれた社から列に書かれた社への所要時間を示すものとする。

単位 分

単位 分

| A社 | B社 | C社 | D社 | |

| A社 | - | 35 | 40 | 20 |

| B社 | 20 | - | 25 | 30 |

| C社 | 35 | 30 | - | 50 |

| D社 | 40 | 25 | 50 | - |

| ア | A→C→B→D→A |

|---|---|

| イ | A→C→D→B→A |

| ウ | A→D→B→C→A |

| エ | A→D→C→B→A |

問76

期首商品棚卸高20百万円,当期商品仕入高100百万円,期末商品棚卸高30百万円のとき,当期の売上原価は何百万円か。

| ア | 50 |

|---|---|

| イ | 70 |

| ウ | 90 |

| エ | 110 |

問77

A社で雇用しているオペレータのQ氏を,B社に派遣することになった。労働者派遣法で定められているものはどれか。

| ア | A社は,Q氏がA社を辞めてB社に雇用されることを禁止できる。 |

|---|---|

| イ | B社はA社に対して,Q氏を指名して派遣を要請できる。 |

| ウ | Q氏の派遣契約期間は,最長1年間である。 |

| エ | Q氏は,B社の定められた指揮命令者の下で労働に従事する。 |

問78

インターネットショッピングで商品を購入するとき,売買契約が成立するのはどの時点か。

| ア | 消費者の購入申込みの電文が事業者に到達した時点 |

|---|---|

| イ | 事業者が消費者あてに承諾の通知を発信した時点 |

| ウ | 事業者からの承諾の通知が消費者に到達した時点 |

| エ | 商品が消費者の手元に到達した時点 |

問79

刑法の電磁的記録不正作出罪でいう電磁的記録に含まれないものはどれか。

| ア | ICメモリ |

|---|---|

| イ | テレホンカード |

| ウ | バーコード |

| エ | 光ディスク |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問80

JISC(Japan Industrial Standards Committee:日本工業標準調査会)を説明したものはどれか。

| ア | 工業標準化及び規格統一に関する普及並びに啓発などの活動を行っている団体 |

|---|---|

| イ | 工業標準化法に基づいて経済産業省に設置され,日本工業規格の制定,改正の審議を行っている審議会 |

| ウ | 日本電子工業振興協会と日本電子機械工業会が統合して発足した業界団体 |

| エ | プライバシーマーク制度やISMS適合性評価制度,電子署名・認証調査業務などの運用機関として活動を行っている団体 |