基本情報技術者(科目A)過去問集 - 平成25年春期

問1

16ビットの2進数nを16進数の各桁に分けて,下位の桁から順にスタックに格納するために,次の手順を4回繰り返す。a,bに入る適切な語句の組合せはどれか。ここで,XXXX16 は16進数XXXXを表す。

〔手順〕

(1)[ a ] をxに代入する。

(2)xをスタックにプッシュする。

(3)nを [ b ] 論理シフトする。

〔手順〕

(1)[ a ] をxに代入する。

(2)xをスタックにプッシュする。

(3)nを [ b ] 論理シフトする。

| a | b | |

| ア | n AND 000F16 | 左に4ビット |

| イ | n AND 000F16 | 右に4ビット |

| ウ | n AND FFF016 | 左に4ビット |

| エ | n AND FFF016 | 右に4ビット |

問2

1秒間に一定間隔で16個のパルスを送ることができる通信路を使って,0~9,A~F の16種類の文字を送るとき,1秒間に最大何文字を送ることができるか。ここで,1ビットは1個のパルスで表し,圧縮は行わないものとする。

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 4 |

| エ | 8 |

答え : ウ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 通信に関する理論

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 通信に関する理論

問3

| ア | 0.125 |

|---|---|

| イ | 8 |

| ウ | 125 |

| エ | 512 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

問4

| ア | 1ビットの誤りを検出できる。 |

|---|---|

| イ | 1ビットの誤りを訂正でき,2ビットの誤りを検出できる。 |

| ウ | 奇数パリティならば1ビットの誤りを検出できるが,偶数パリティでは1ビットの誤りも検出できない。 |

| エ | 奇数パリティならば奇数個のビット誤りを,偶数パリティならば偶数個のビット誤りを検出できる。 |

問5

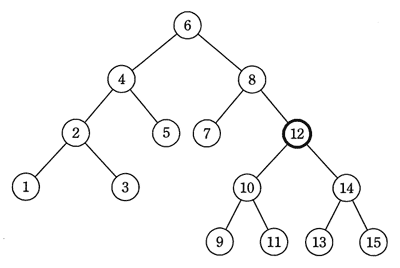

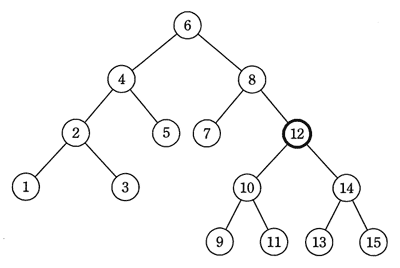

次の2分探索木から要素12を削除したとき,その位置に別の要素を移動するだけで2分探索木を再構成するには,削除された要素の位置にどの要素を移動すればよいか。

| ア | 9 |

|---|---|

| イ | 10 |

| ウ | 13 |

| エ | 14 |

問6

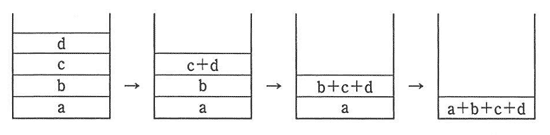

図は,逆ポーランド表記法で書かれた式 abcd+++ をスタックで処理するときのスタックの変化の一部を表している。この場合,スタックの深さは最大で4となる。最大のスタックの深さが最も少ない逆ポーランド表記法の式はどれか。

| ア | ab+c+d+ |

|---|---|

| イ | ab+cd++ |

| ウ | abc++d+ |

| エ | abc+d++ |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

問7

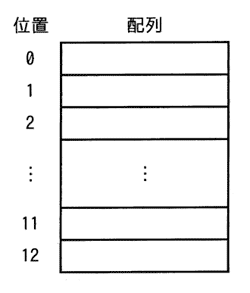

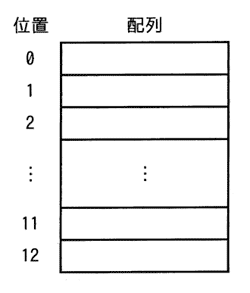

10進法で5桁の数 a1a2a3a4a5 を,ハッシュ法を用いて配列に格納したい。ハッシュ関数を mod(a1+a2+a3+a4+a5,13) とし,求めたハッシュ値に対応する位置の配列要素に格納する場合,54321 は配列のどの位置に入るか。ここで,mod(x,13) は,xを13で割った余りとする。

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 7 |

| エ | 11 |

問8

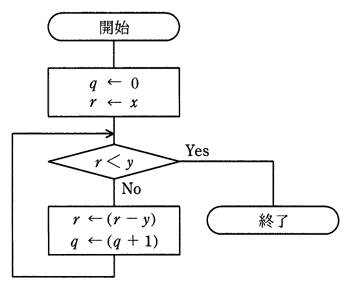

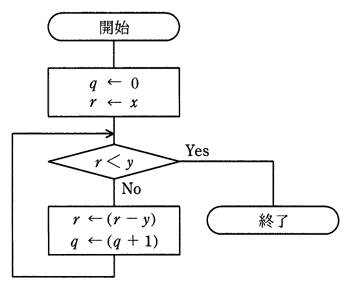

xとyを自然数とするとき,流れ図で表される手続を実行した結果として,適切なものはどれか。

| qの値 | rの値 | |

| ア | x÷yの余り | x÷yの商 |

| イ | x÷yの商 | x÷yの余り |

| ウ | y÷xの余り | y÷xの商 |

| エ | y÷xの商 | y÷xの余り |

問11

| ア | 0で除算をしたときに発生する割込み |

|---|---|

| イ | ウォッチドッグタイマのタイムアウトが起きたときに発生する割込み |

| ウ | 未定義命令を実行しようとしたときに発生する割込み |

| エ | メモリやデバイスが存在しない領域にアクセスしたときに発生する割込み |

問12

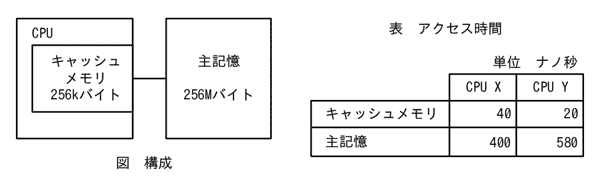

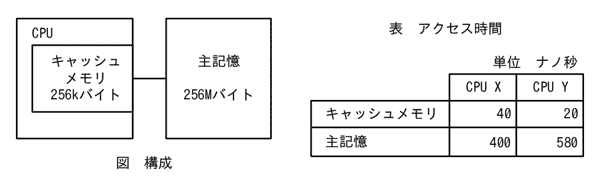

図に示す構成で,表に示すようにキャッシュメモリと主記憶のアクセス時間だけが異なり,他の条件は同じ2種類のCPU XとYがある。

あるプログラムをCPU XとYとでそれぞれ実行したところ,両者の処理時間が等しかった。このとき,キャッシュメモリのヒット率は幾らか。ここで,CPU以外の処理による影響はないものとする。

あるプログラムをCPU XとYとでそれぞれ実行したところ,両者の処理時間が等しかった。このとき,キャッシュメモリのヒット率は幾らか。ここで,CPU以外の処理による影響はないものとする。

| ア | 0.75 |

|---|---|

| イ | 0.90 |

| ウ | 0.95 |

| エ | 0.96 |

問13

Bluetoothの説明として,適切なものはどれか。

| ア | 1台のホストは最大127台のデバイスに接続することができる。 |

|---|---|

| イ | 規格では,1,000m以上離れた場所でも通信可能であると定められている。 |

| ウ | 通信方向に指向性があるので,接続対象の機器同士を向かい合わせて通信を行う。 |

| エ | 免許不要の2.4GHz帯の電波を利用して通信する。 |

問14

フォールトトレラントシステムの説明として,適切なものはどれか。

| ア | システムが部分的に故障しても,システム全体としては必要な機能を維持するシステム |

|---|---|

| イ | 地域的な災害などの発生に備えて,遠隔地に予備を用意しておくシステム |

| ウ | 複数のプロセッサがネットワークを介して接続され,資源を共有するシステム |

| エ | 複数のプロセッサで一つのトランザクションを並行して処理し,結果を照合するシステム |

問15

| ア | 0.81 |

|---|---|

| イ | 0.90 |

| ウ | 0.95 |

| エ | 0.99 |

問17

アプリケーションの変更をしていないにもかかわらず,サーバのデータベース応答性能が悪化してきたので,表のような想定原因と,特定するための調査項目を検討した。調査項目cとして,適切なものはどれか。

| 想定原因 | 調査項目 |

| ・同一マシンに他のシステムを共存させたことによる負荷の増加 ・接続クライアント数の増加による通信量の増加 | a |

| ・非定型検索による膨大な処理時間を要するSQL文の発行 | b |

| ・フラグメンテーションによるディスクI/Oの増加 | c |

| ・データベースバッファの容量の不足 | d |

| ア | 遅い処理の特定 |

|---|---|

| イ | 外的要因の変化の確認 |

| ウ | キャッシュメモリのヒット率の調査 |

| エ | データの格納状況の確認 |

問18

三つのタスクの優先度と,各タスクを単独で実行した場合のCPUと入出力(I/O)装置の動作順序と処理時間は,表のとおりである。三つのタスクが同時に実行可能状態になってから,全てのタスクの実行が終了するまでのCPUの遊休時間は何ミリ秒か。ここで,I/Oは競合せず,OSのオーバヘッドは考慮しないものとする。また,表中の()内の数字は処理時間を示すものとする。

| 優先度 | 単独実行時の動作順序と処理時間(ミリ秒) |

| 高 | CPU(3) → I/O(5) → CPU(2) |

| 中 | CPU(2) → I/O(6) → CPU(2) |

| 低 | CPU(1) → I/O(5) → CPU(1) |

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問19

主記憶の管理方式とマルチプログラミングでのプログラムの多重度の組合せで,スラッシングが発生しやすいのはどれか。

| 主記憶の管理方式 | プログラムの多重度 | |

| ア | 仮想記憶方式 | 大きい |

| イ | 仮想記憶方式 | 小さい |

| ウ | 実記憶方式 | 大きい |

| エ | 実記憶方式 | 小さい |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

問20

| ア | 各ページに参照フラグと変更フラグを付加して管理し,参照なしかつ変更なしのページを優先して置き換える。 |

|---|---|

| イ | 主記憶にある全てのページを同一の確率でランダムに選択し,置き換える。 |

| ウ | 最も長い間参照されていないページを置き換える。 |

| エ | 最も長い間主記憶にあったページを置き換える。 |

問21

次の仕様のバックアップシステムにおいて,金曜日に変更されたデータの増分バックアップを取得した直後に磁気ディスクが故障した。修理が完了した後,データを復元するのに必要となる時間は何秒か。ここで,増分バックアップは直前に行ったバックアップとの差分だけをバックアップする方式であり,金曜日に変更されたデータの増分バックアップを取得した磁気テープは取り付けられた状態であって,リストア時には曜日ごとの磁気テープに取り替える必要がある。また,仕様に示された以外の時間は無視する。

〔バックアップシステムの仕様〕

〔バックアップシステムの仕様〕

| バックアップ媒体 | 磁気テープ(各曜日ごとの7本を使用) |

| フルバックアップを行う曜日 | 毎週日曜日 |

| 増分バックアップを行う曜日 | 月曜日~土曜日の毎日 |

| フルバックアップのデータ量 | 100Gバイト |

| 磁気テープからのリストア時間 | 10秒/Gバイト |

| 磁気テープの取替え時間 | 100秒/本 |

| 変更されるデータ量 | 5Gバイト/日 |

| ア | 1,250 |

|---|---|

| イ | 1,450 |

| ウ | 1,650 |

| エ | 1,850 |

問23

DRAMの特徴はどれか。

| ア | 書込み及び消去を一括又はブロック単位で行う。 |

|---|---|

| イ | データを保持するためのリフレッシュ操作又はアクセス操作が不要である。 |

| ウ | 電源が遮断された状態でも,記憶した情報を保持することができる。 |

| エ | メモリセル構造が単純なので高集積化することができ,ビット単価を安くできる。 |

問24

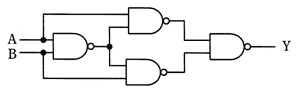

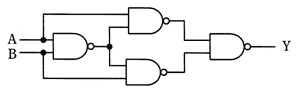

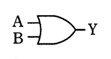

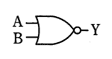

図の論理回路と等価な回路はどれか。

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問25

3次元グラフィックス処理におけるクリッピングの説明はどれか。

| ア | CG映像作成における最終段階として,物体のデータをディスプレイに描画できるように映像化する処理である。 |

|---|---|

| イ | 画像表示領域にウィンドウを定義し,ウィンドウの外側を除去し,内側の見える部分だけを取り出す処理である。 |

| ウ | スクリーンの画素数が有限であるために図形の境界近くに生じる,階段状のギザギザを目立たなくする処理である。 |

| エ | 立体感を生じさせるために,物体の表面に陰影を付ける処理である。 |

問26

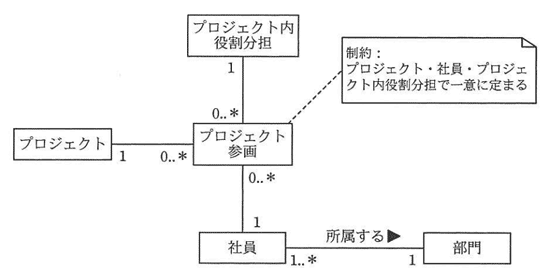

| ア | 社員が複数のプロジェクトに参画する場合は,全て同じ役割分担となる。 |

|---|---|

| イ | 社員は,同じプロジェクトに異なる役割分担で参画することができる。 |

| ウ | 社員は,一つ以上のプロジェクトに参画している。 |

| エ | 社員は,複数の部門に所属することができる。 |

答え : イ

分野 : テクノロジ系 › 開発技術 › システム開発技術 › システム要件定義・ソフトウェア要件定義

分野 : テクノロジ系 › 開発技術 › システム開発技術 › システム要件定義・ソフトウェア要件定義

問28

“中間テスト” 表からクラスごと,教科ごとの平均点を求め,クラス名,教科名の昇順に表示するSQL文中の [ a ] に入れる字句はどれか。

中間テスト(クラス名,教科名,学生番号,名前,点数)

〔SQL文〕

SELECT クラス名,教科名,AVG(点数) AS 平均点

FROM 中間テスト [ a ]

中間テスト(クラス名,教科名,学生番号,名前,点数)

〔SQL文〕

SELECT クラス名,教科名,AVG(点数) AS 平均点

FROM 中間テスト [ a ]

| ア | GROUP BY クラス名,教科名 ORDER BY クラス名,AVG(点数) |

|---|---|

| イ | GROUP BY クラス名,教科名 ORDER BY クラス名,教科名 |

| ウ | GROUP BY クラス名,教科名,学生番号 ORDER BY クラス名,教科名,平均点 |

| エ | GROUP BY クラス名,平均点 ORDER BY クラス名,教科名 |

問29

“BOOKS” 表から書名に “UNIX” を含む行を全て探すために次のSQL文を用いる。aに指定する文字列として,適切なものはどれか。ここで,書名は “BOOKS” 表の “書名” 列に格納されている。

SELECT * FROM BOOKS WHERE 書名 LIKE ‘[ a ]’

SELECT * FROM BOOKS WHERE 書名 LIKE ‘[ a ]’

| ア | %UNIX |

|---|---|

| イ | %UNIX% |

| ウ | UNIX |

| エ | UNIX% |

問30

| ア | あるトランザクションが共有ロックを獲得している資源に対して,別のトランザクションが共有ロックを獲得することは可能である。 |

|---|---|

| イ | あるトランザクションが共有ロックを獲得している資源に対して,別のトランザクションが専有ロックを獲得することは可能である。 |

| ウ | あるトランザクションが専有ロックを獲得している資源に対して,別のトランザクションが共有ロックを獲得することは可能である。 |

| エ | あるトランザクションが専有ロックを獲得している資源に対して,別のトランザクションが専有ロックを獲得することは可能である。 |

問32

本社と工場との間を専用線で接続してデータを伝送するシステムがある。このシステムでは2,000バイト/件の伝票データを2件ずつまとめ,それに400バイトのヘッダ情報を付加して送っている。伝票データは,1時間に平均100,000件発生している。回線速度を1Mビット/秒としたとき,回線利用率はおよそ何%か。

| ア | 6.1 |

|---|---|

| イ | 44 |

| ウ | 49 |

| エ | 53 |

問33

OSI基本参照モデルにおけるネットワーク層の説明として,適切なものはどれか。

| ア | エンドシステム間のデータ伝送を実現するために,ルーティングや中継などを行う。 |

|---|---|

| イ | 各層のうち,最も利用者に近い部分であり,ファイル転送や電子メールなどの機能が実現されている。 |

| ウ | 物理的な通信媒体の特性の差を吸収し,上位の層に透過的な伝送路を提供する。 |

| エ | 隣接ノード間の伝送制御手順(誤り検出,再送制御など)を提供する。 |

問34

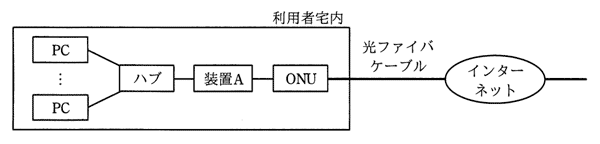

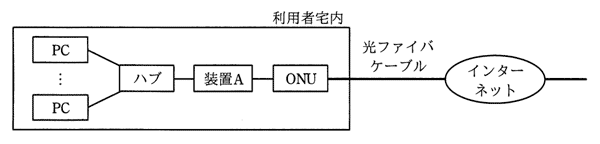

LANに接続されている複数のPCを,FTTHを使ってインターネットに接続するシステムがあり,装置AのWAN側インタフェースには1個のグローバルIPアドレスが割り当てられている。この1個のグローバルIPアドレスを使って複数のPCがインターネットを利用するのに必要となる装置Aの機能はどれか。

| ア | DHCP |

|---|---|

| イ | NAPT(IPマスカレード) |

| ウ | PPPoE |

| エ | パケットフィルタリング |

問35

TCP/IPのネットワークにおいて,TCPのコネクションを識別するために必要な情報の組合せはどれか。ここで,必要な情報は “○” で表し,不要な情報は “×” で表す。

| 宛先 MAC アドレス | 送信元MAC アドレス | 宛先 IP アドレス | 送信元 IP アドレス | 宛先 TCP ポート番号 | 送信元 TCP ポート番号 | |

| ア | × | × | ○ | × | ○ | × |

| イ | × | × | ○ | ○ | × | × |

| ウ | × | × | ○ | ○ | ○ | ○ |

| エ | ○ | ○ | ○ | ○ | ○ | ○ |

問37

手順に示す処理を実施することによって,メッセージの改ざんの検知の他に,受信者Bができることはどれか。

〔手順〕

送信者Aの処理

(1)メッセージから,ハッシュ関数を使ってダイジェストを生成する。

(2)秘密に保持している自分の署名生成鍵を用いて,(1)で生成したダイジェストからメッセージの署名を生成する。

(3)メッセージと,(2)で生成した署名を受信者Bに送信する。

受信者Bの処理

(4)受信したメッセージから,ハッシュ関数を使ってダイジェストを生成する。

(5)受信したデータ,(4)で生成したダイジェスト及び送信者Aの署名検証鍵を用いて,署名を検証する。

〔手順〕

送信者Aの処理

(1)メッセージから,ハッシュ関数を使ってダイジェストを生成する。

(2)秘密に保持している自分の署名生成鍵を用いて,(1)で生成したダイジェストからメッセージの署名を生成する。

(3)メッセージと,(2)で生成した署名を受信者Bに送信する。

受信者Bの処理

(4)受信したメッセージから,ハッシュ関数を使ってダイジェストを生成する。

(5)受信したデータ,(4)で生成したダイジェスト及び送信者Aの署名検証鍵を用いて,署名を検証する。

| ア | メッセージが送信者Aからのものであることの確認 |

|---|---|

| イ | メッセージの改ざん部位の特定 |

| ウ | メッセージの盗聴の検知 |

| エ | メッセージの漏えいの防止 |

問38

手順に示すセキュリティ攻撃はどれか。

〔手順〕

(1)攻撃者が金融機関の偽のWebサイトを用意する。

(2)金融機関の社員を装って,偽のWebサイトへ誘導するURLを本文中に含めた電子メールを送信する。

(3)電子メールの受信者が,その電子メールを信用して本文中のURLをクリックすると,偽のWebサイトに誘導される。

(4)偽のWebサイトと気付かずに認証情報を入力すると,その情報が攻撃者に渡る。

〔手順〕

(1)攻撃者が金融機関の偽のWebサイトを用意する。

(2)金融機関の社員を装って,偽のWebサイトへ誘導するURLを本文中に含めた電子メールを送信する。

(3)電子メールの受信者が,その電子メールを信用して本文中のURLをクリックすると,偽のWebサイトに誘導される。

(4)偽のWebサイトと気付かずに認証情報を入力すると,その情報が攻撃者に渡る。

| ア | DDoS攻撃 |

|---|---|

| イ | フィッシング |

| ウ | ボット |

| エ | メールヘッダインジェクション |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問40

SQLインジェクション攻撃を防ぐ方法はどれか。

| ア | 入力中の文字がデータベースへの問合せや操作において,特別な意味をもつ文字として解釈されないようにする。 |

|---|---|

| イ | 入力にHTMLタグが含まれていたら,HTMLタグとして解釈されない他の文字列に置き換える。 |

| ウ | 入力に,上位ディレクトリを指定する文字列(../)が含まれているときは受け付けない。 |

| エ | 入力の全体の長さが制限を超えているときは受け付けない。 |

問41

| ア | 異なる圧縮方式で,機密ファイルを複数回圧縮する。 |

|---|---|

| イ | 専用の消去ツールで,磁気ディスクのマスタブートレコードを複数回消去する。 |

| ウ | 特定のビット列で,磁気ディスクの全領域を複数回上書きする。 |

| エ | ランダムな文字列で,機密ファイルのファイル名を複数回変更する。 |

問42

パケットフィルタリング型ファイアウォールがルール一覧に基づいてパケットを制御する場合,パケットAに適用されるルールとそのときの動作はどれか。ここで,ファイアウォールでは,ルール一覧に示す番号の1から順にルールを適用し,一つのルールが適合したときには残りのルールは適用しない。

〔ルール一覧〕

注記 *は任意のパターンを表す。

〔パケットA〕

〔ルール一覧〕

| 番号 | 送信元 アドレス | 宛先 アドレス | プロトコル | 送信元 ポート番号 | 宛先 ポート番号 | 動作 |

| 1 | 10.1.2.3 | * | * | * | * | 通過禁止 |

| 2 | * | 10.2.3.* | TCP | * | 25 | 通過許可 |

| 3 | * | 10.1.* | TCP | * | 25 | 通過許可 |

| 4 | * | * | * | * | * | 通過禁止 |

〔パケットA〕

| 送信元 アドレス | 宛先 アドレス | プロトコル | 送信元 ポート番号 | 宛先 ポート番号 |

| 10.1.2.3 | 10.2.3.4 | TCP | 2100 | 25 |

| ア | 番号1によって,通過を禁止する。 |

|---|---|

| イ | 番号2によって,通過を許可する。 |

| ウ | 番号3によって,通過を許可する。 |

| エ | 番号4によって,通過を禁止する。 |

問45

開発プロセスにおける,ソフトウェア方式設計で行うべき作業はどれか。

| ア | 顧客に意見を求めて仕様を決定する。 |

|---|---|

| イ | 既に決定しているソフトウェア要件を,どのように実現させるかを決める。 |

| ウ | プログラム1行ごとの処理まで明確になるように詳細化する。 |

| エ | 要求内容を図表などの形式でまとめ,段階的に詳細化して分析する。 |

問46

設計するときに,状態遷移図を用いることが最も適切なシステムはどれか。

| ア | 月末及び決算時の棚卸資産を集計処理する在庫棚卸システム |

|---|---|

| イ | システム資源の日次の稼働状況を,レポートとして出力するシステム資源稼働状況報告システム |

| ウ | 水道の検針データを入力として, 料金を計算する水道料金計算システム |

| エ | 設置したセンサの情報から,温室内の環境を最適に保つ温室制御システム |

問47

スタブを使用したテストの説明として,適切なものはどれか。

| ア | 指定した命令が実行されるたびに,レジスタや主記憶の一部の内容を出力することによって,正しく処理が行われていることを確認する。 |

|---|---|

| イ | トップダウンでプログラムのテストを行うとき,作成したモジュールをテストするために,仮の下位モジュールを用意して動作を確認する。 |

| ウ | プログラムの実行中,必要に応じて変数やレジスタなどの内容を表示し,必要ならばその内容を修正して,テストを継続する。 |

| エ | プログラムを構成するモジュールの単体テストを行うとき,そのモジュールを呼び出す仮の上位モジュールを用意して,動作を確認する。 |

問48

ストレステストの目的はどれか。

| ア | システムに要求されている処理能力の限界状態における動作を確認する。 |

|---|---|

| イ | 実際に利用者に使ってもらうことによって,システムの使いやすさを評価する。 |

| ウ | 標準的なプログラムの実行時間を計測することによって,他のコンピュータと性能を比較する。 |

| エ | プログラムの修正又は変更によって他の機能が意図しない影響を受けていないことを確認する。 |

答え : ア

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 統合・テスト

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 統合・テスト

問49

包括的な特許クロスライセンスの説明として,適切なものはどれか。

| ア | インターネットなどでソースコードを無償公開し,誰でもソフトウェアの改良及び再配布が行えるようにすること |

|---|---|

| イ | 技術分野や製品分野を特定し,その分野の特許権の使用を相互に許諾すること |

| ウ | 自社の特許権が侵害されるのを防ぐために,相手の製造をやめさせる権利を行使すること |

| エ | 特許登録に必要な費用を互いに分担する取決めのこと |

答え : イ

分野 : テクノロジ系 › 開発技術 › ソフトウェア開発管理技術 › 知的財産適用管理

分野 : テクノロジ系 › 開発技術 › ソフトウェア開発管理技術 › 知的財産適用管理

問50

ソフトウェア開発において,構成管理に起因しない問題はどれか。

| ア | 開発者が定められた改版手続に従わずにプログラムを修正したので,今まで正しく動作していたプログラムが,不正な動作をするようになった。 |

|---|---|

| イ | システムテストにおいて,単体テストレベルのバグが多発して,開発が予定どおりに進捗しない。 |

| ウ | 仕様書,設計書及びプログラムの版数が対応付けられていないので,プログラム修正時にソースプログラムを解析しないと,修正すべきプログラムが特定できない。 |

| エ | 一つのプログラムから多数の派生プログラムが作られているが,派生元のプログラムの修正が全ての派生プログラムに反映されない。 |

問51

| ア | プロジェクトで行う作業を階層的に要素分解したワークパッケージ |

|---|---|

| イ | プロジェクトの実行,監視・コントロール,及び終結の方法 |

| ウ | プロジェクトの要素成果物,除外事項及び制約条件 |

| エ | ワークパッケージを完了するために必要な作業 |

問53

表の機能と特性をもったプログラムのファンクションポイント値は幾らか。ここで,複雑さの補正係数は0.75とする。

| ユーザファンクションタイプ | 個数 | 重み付け係数 |

|

外部入力 外部出力 内部論理ファイル 外部インタフェースファイル 外部照会 |

1 2 1 0 0 |

4 5 10 7 4 |

| ア | 18 |

|---|---|

| イ | 24 |

| ウ | 30 |

| エ | 32 |

問55

サービスデスク組織の構造とその特徴のうち,ローカルサービスデスクのものはどれか。

| ア | サービスデスクを1拠点又は少数の場所に集中することによって,サービス要員を効率的に配置したり,大量のコールに対応したりすることができる。 |

|---|---|

| イ | サービスデスクを利用者の近くに配置することによって,言語や文化が異なる利用者への対応,専門要員によるVIP対応などができる。 |

| ウ | サービス要員が複数の地域や部門に分散していても,通信技術の利用によって単一のサービスデスクであるかのようにサービスが提供できる。 |

| エ | 分散拠点のサービス要員を含めた全員を中央で統括して管理することによって,統制のとれたサービスが提供できる。 |

問56

落雷によって発生する過電圧の被害から情報システムを守るための手段として,有効なものはどれか。

| ア | サージ防護デバイス(SPD)を介して通信ケーブルとコンピュータを接続する。 |

|---|---|

| イ | 自家発電装置を設置する。 |

| ウ | 通信線を経路が異なる2系統とする。 |

| エ | 電源設備の制御回路をディジタル化する。 |

問57

監査調書はどれか。

| ア | 監査人が行った監査手続の実施記録であり,監査意見の根拠となるもの |

|---|---|

| イ | 監査人が監査実施に当たり,被監査部門などへ提出する監査人自身のセキュリティ誓約書をまとめたもの |

| ウ | 監査人が検討に利用した基準書,ガイドラインをまとめたもの |

| エ | 監査人が判断根拠とする資料であり,監査報告書とともに公表するよう義務付けられたもの |

問58

| ア | 運用しているシステム部門によるテストによって,社内ネットワーク環境の脆弱性を知り,ネットワーク環境を整備する。 |

|---|---|

| イ | 自社の強み・弱み,自社を取り巻く機会・脅威を整理し,新たな経営戦略・事業分野を設定する。 |

| ウ | 情報システムにまつわるリスクに対するコントロールの整備・運用状況を評価し,改善につなげることによって,ITガバナンスの実現に寄与する。 |

| エ | ソフトウェア開発の生産性のレベルを客観的に知り,開発組織の能力を向上させるために,より高い生産性レベルを目指して取り組む。 |

問59

| ア | ソフトウェアの提供元の開発体制について考慮しているか。 |

|---|---|

| イ | ソフトウェアのライセンス証書などのエビデンスが保管されているか。 |

| ウ | データベースの分割などによって障害の局所化が図られているか。 |

| エ | 導入時に既存システムとの整合性を評価しているか。 |

問60

| ア | 自社の公開Webサイトに当該情報を載せ,取引先に電子メールでそのページのURLを伝えていること |

|---|---|

| イ | 当該情報を記載した添付ファイルにパスワードを設定して,取引先に電子メールを送り,電子メールとは別の手段でパスワードを伝えていること |

| ウ | 当該情報を記載した添付ファイルにパスワードを設定して,パスワードを本文に記載した電子メールを取引先に送っていること |

| エ | 取引先に送る電子メールの本文に,当該情報を記載していること |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問61

| ア | 売上増やコスト削減などによって創出された利益額を投資額で割ったもの |

|---|---|

| イ | 売上高投資金額比,従業員当たりの投資金額などを他社と比較したもの |

| ウ | 現金流入の現在価値から,現金流出の現在価値を差し引いたもの |

| エ | プロジェクトを実施しない場合の,市場での競争力を表したもの |

問62

| ア | 開発計画 |

|---|---|

| イ | 事業継続計画 |

| ウ | 全体最適化計画 |

| エ | 年間運用計画 |

問63

SOAの説明はどれか。

| ア | 売上・利益の増加や,顧客満足度の向上のために,営業活動にITを活用して営業の効率と品質を高める概念のこと |

|---|---|

| イ | 経営資源をコアビジネスに集中させるために,社内業務のうちコアビジネス以外の業務を外部に委託すること |

| ウ | コスト,品質,サービス,スピードを革新的に改善させるために,ビジネスプロセスを抜本的にデザインし直す概念のこと |

| エ | ソフトウェアの機能をサービスという部品とみなし,そのサービスを組み合わせることによってシステムを構築する概念のこと |

問64

| ア | 新しい業務の在り方や運用をまとめた上で,業務上実現すべき要件を明らかにすること |

|---|---|

| イ | 事業の目的,目標を達成するために必要なシステムに関係する要求事項の集合とシステム化の方針,及びシステムを実現するための実施計画を得ること |

| ウ | システムに関する要件について技術的に実現可能であるかどうかを検証し,システム設計が可能な技術要件に変換すること |

| エ | システムの仕様を明確化し,それを基にIT化範囲とその機能を具体的に明示すること |

問65

非機能要件の定義で行う作業はどれか。

| ア | 業務を構成する機能間の情報(データ)の流れを明確にする。 |

|---|---|

| イ | システム開発で用いる言語に合わせた開発基準,標準を作成する。 |

| ウ | システム機能として実現する範囲を定義する。 |

| エ | 他システムとの情報授受などのインタフェースを明確にする。 |

問66

グリーン調達の説明はどれか。

| ア | 環境保全活動を実施している企業がその活動内容を広くアピールし,投資家から環境保全のための資金を募ることである。 |

|---|---|

| イ | 第三者が一定の基準に基づいて環境保全に資する製品を認定する,エコマークなどの環境表示に関する国際規格のことである。 |

| ウ | 太陽光,バイオマス,風力,地熱などの自然エネルギーによって発電されたグリーン電力を,市場で取引可能にする証書のことである。 |

| エ | 品質や価格の要件を満たすだけでなく,環境負荷が小さい製品やサービスを,環境負荷の低減に努める事業者から優先して購入することである。 |

問67

プロダクトポートフォリオマネジメント(PPM)を説明したものはどれか。

| ア | 自社の強みと弱み,市場における機会と脅威を,分類ごとに列挙して,事業戦略における企業の環境分析を行う。 |

|---|---|

| イ | 製品と市場の視点から,事業拡大の方向性を市場浸透・製品開発・市場開拓・多角化に分けて,戦略を検討する。 |

| ウ | 製品の市場占有率と市場成長率から,企業がそれぞれの事業に対する経営資源の最適配分を意思決定する。 |

| エ | 製品の導入期・成長期・成熟期・衰退期の各段階に応じて,製品の改良,新品種の追加,製品廃棄などを計画する。 |

問68

企業経営で用いられるコアコンピタンスを説明したものはどれか。

| ア | 企業全体の経営資源の配分を有効かつ統合的に管理し,経営の効率向上を図ることである。 |

|---|---|

| イ | 競争優位の源泉となる,他社よりも優越した自社独自のスキルや技術である。 |

| ウ | 業務プロセスを根本的に考え直し,抜本的にデザインし直すことによって,企業のコスト,品質,サービス,スピードなどを劇的に改善することである。 |

| エ | 最強の競合相手又は先進企業と比較して,製品,サービス,オペレーションなどを定性的・定量的に把握することである。 |

問69

T社では3種類の商品A,B,Cを販売している。現在のところ,それぞれの商品には毎月10,000人,20,000人,80,000人の購入者がいる。来年から商品体系を変更して,4種類の新商品P,Q,R,Sを販売する予定である。そこで,既存の顧客が新商品を購入する割合と新規の顧客数を試算した。この試算について,適切な記述はどれか。

| 人数 | P | Q | R | S | |

| A | 10,000 | 0.5 | 0.3 | 0.1 | 0.1 |

| B | 20,000 | 0.1 | 0.6 | 0.1 | 0.1 |

| C | 80,000 | 0.1 | 0.1 | 0.3 | 0.3 |

| 既存顧客数 | 15,000 | 23,000 | 27,000 | 27,000 | |

| 新規顧客数 | 5,000 | 7,000 | 13,000 | 23,000 | |

| ア | 商品Aの購入者のうち,1,000人が新商品Qを購入すると予想している。 |

|---|---|

| イ | 商品Bの購入者は,新商品P,Q,R,Sのどれかを購入すると予想している。 |

| ウ | 新商品Pの購入見込者の5割は,商品Aの購入者であると予想している。 |

| エ | 新商品Sの新規顧客数は,商品Cの購入者のうち新商品Sを購入する人数より少ないと予想している。 |

問70

サプライチェーンマネジメントを説明したものはどれか。

| ア | 購買,生産,販売及び物流を結ぶ一連の業務を,企業間で全体最適の視点から見直し,納期短縮や在庫削減を図る。 |

|---|---|

| イ | 個人がもっているノウハウや経験などの知的資産を共有して,創造的な仕事につなげていく。 |

| ウ | 社員のスキルや行動特性を把握し,人事戦略の視点から適切な人員配置・評価などを行う。 |

| エ | 多様なチャネルを通して集められた顧客情報を一元化し,活用することによって,顧客との関係を密接にしていく。 |

問71

インターネット上で,企業や一般消費者が買いたい品物とその購入条件を提示し,単数又は複数の売り手がそれに応じる取引形態はどれか。

| ア | B to B |

|---|---|

| イ | G to C |

| ウ | 逆オークション |

| エ | バーチャルモール |

問72

RFIDを説明したものはどれか。

| ア | ICカードや携帯電話に保存される貨幣的価値による決済手段のことであり,POSレジスタなどで用いられている。 |

|---|---|

| イ | 極小の集積回路とアンテナの組合せであり,無線自動認識技術によって対象の識別や位置確認などができ,電子荷札に利用される。 |

| ウ | 白黒の格子状のパターンで情報を表すものであり,情報量が多く,数字だけでなく英字や漢字データも格納できる。 |

| エ | 人間の身体的特徴としての生体情報を,個人の識別・認証に利用する技術であり,指紋認証,静脈認証などがある。 |

問73

ソーシャルメディアの説明はどれか。

| ア | ECサイトが販売する商品を自分のWebページで紹介し,それを見た人が商品を購入した場合,購入額に応じた報酬をECサイトから受け取る仕組み |

|---|---|

| イ | 携帯電話などの位置情報を利用して,周辺の店舗などから利用者に対して,リアルタイムに広告を配信する仕組み |

| ウ | ターゲットとなるキーワードをあらかじめ指定し,そのキーワードが検索に用いられたときに広告が表示される仕組み |

| エ | 利用者同士のつながりを促進することで,インターネットを介して利用者が発信する情報を多数の利用者に幅広く伝播させる仕組み |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

問74

CIOが経営から求められる役割はどれか。

| ア | 企業経営のための財務戦略の立案と遂行 |

|---|---|

| イ | 企業の研究開発方針の立案と実施 |

| ウ | 企業の法令遵守の体制の構築と運用 |

| エ | ビジネス価値を最大化させるITサービス活用の促進 |

問75

フィージビリティスタディの説明はどれか。

| ア | 新しい事業やプロジェクトなどの計画に対して,その実行可能性を評価するために調査し,検証することである。 |

|---|---|

| イ | ある一定の役割を演じることによって,技術の習得,行動・価値観の理解,問題解決の能力開発などを促進することである。 |

| ウ | 演繹的アプローチによって,目的とする機能を展開して理想システムを描き,現状を理想システムに合うように変えていく手法である。 |

| エ | 複数人が集まって,他者の意見を批判せず自由に意見を出し合うことで,アイディアを創出していく手法である。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問76

表は,製品A,Bを生産するのに必要な製品1単位当たりの原料使用量及び設備使用時間と,それぞれの制約条件を示している。製品1単位当たりの利益が,製品Aが5万円,製品Bが4万円であるとき,1日の最大利益は何万円か。

| 製品A | 製品B | 制約条件 | |

| 原料(kg/製品) | 2 | 4 | 1日当たり合計16kgまで使用可能 |

| 設備(時間/製品) | 3 | 2 | 1日当たり延べ12時間まで使用可能 |

| ア | 16 |

|---|---|

| イ | 20 |

| ウ | 22 |

| エ | 24 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問78

不正競争防止法によって保護される対象として規定されているものはどれか。

| ア | 自然法則を利用した技術的思想の創作のうち高度なものであって,プログラム等を含む物と物を生産する方法 |

|---|---|

| イ | 著作物を翻訳し,編曲し,若しくは変形し,又は脚色し,映画化し,その他翻案することによって創作した著作物 |

| ウ | 秘密として管理されている事業活動に有用な技術上又は営業上の情報であって,公然と知られていないもの |

| エ | 法人等の発意に基づきその法人等の業務に従事する者が職務上作成するプログラム著作物 |

問79

請負契約を締結していても,労働者派遣とみなされる受託者の行為はどれか。

| ア | 休暇取得のルールを発注者側の指示に従って取り決める。 |

|---|---|

| イ | 業務の遂行に関する指導や評価を自ら実施する。 |

| ウ | 勤務に関する規律や職場秩序の保持を実施する。 |

| エ | 発注者の業務上の要請を受託者側の責任者が窓口となって受け付ける。 |