基本情報技術者(科目A)過去問集 - 令和3年1月修了試験

問1

| ア | |

|---|---|

| イ | |

| ウ | |

| エ |

問2

| ア | |

|---|---|

| イ | |

| ウ | |

| エ |

問3

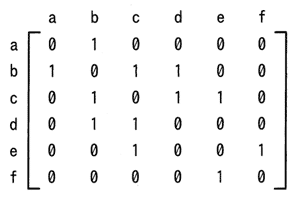

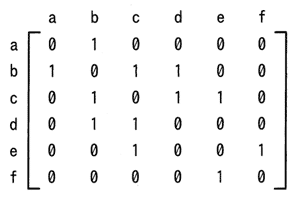

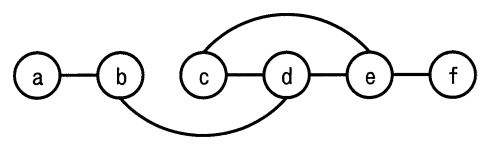

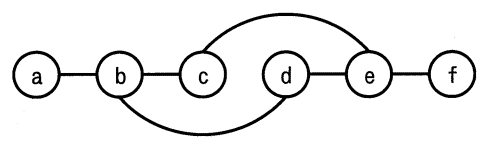

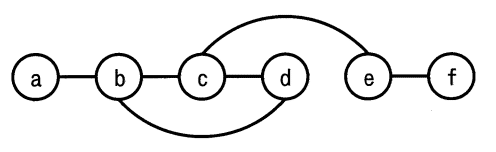

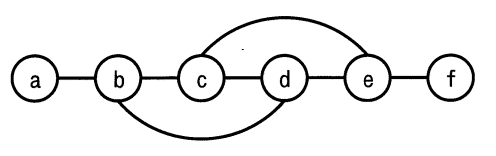

ノードとノードの間のエッジの有無を,隣接行列を用いて表す。ある無向グラフの隣接行列が次の場合,グラフで表現したものはどれか。ここで,ノードを隣接行列の行と列に対応させて,ノード間にエッジが存在する場合は1で,エッジが存在しない場合は0で示す。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問4

| ア | あるデータから結果を求める処理を,人間の脳神経回路のように多層の処理を重ねることによって,複雑な判断をできるようにする。 |

|---|---|

| イ | 大量のデータからまだ知られていない新たな規則や仮説を発見するために,想定値から大きく外れている例外事項を取り除きながら分析を繰り返す手法である。 |

| ウ | 多様なデータや大量のデータに対して,三段論法,統計的手法やパターン認識手法を組み合わせることによって,高度なデータ分析を行う手法である。 |

| エ | 知識がルールに従って表現されており,演繹手法を利用した推論によって有意な結論を導く手法である。 |

問5

答え : ウ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

問6

次に示す計算式と逆ポーランド表記法の組合せのうち,適切なものはどれか。

| 計算式 | 逆ポーランド表記法 | |

| ア | ((a+b*c)-d | abc*+d- |

| イ | (a+(b*c))-d | ab+c*d- |

| ウ | (a+b)*(c-d) | abc*d-+ |

| エ | a+(b*(c-d)) | abcd-*+ |

問7

空の状態のキューとスタックの二つのデータ構造がある。次の手続を順に実行した場合,変数xに代入されるデータはどれか。ここで,手続で引用している関数は,次のとおりとする。

〔関数の定義〕

push(y):データyをスタックに積む。

pop():データをスタックから取り出して,その値を返す。

enq(y):データyをキューに挿入する。

deq():データをキューから取り出して,その値を返す。

〔手続〕

push(a)

push(b)

eng(pop())

enq(c)

push(d)

push(deq())

x ← pop()

〔関数の定義〕

push(y):データyをスタックに積む。

pop():データをスタックから取り出して,その値を返す。

enq(y):データyをキューに挿入する。

deq():データをキューから取り出して,その値を返す。

〔手続〕

push(a)

push(b)

eng(pop())

enq(c)

push(d)

push(deq())

x ← pop()

| ア | a |

|---|---|

| イ | b |

| ウ | c |

| エ | d |

問8

| ア | 対象集合から基準となる要素を選び,これよりも大きい要素の集合と小さい要素の集合に分割する。この操作を繰り返すことによって,整列を行う。 |

|---|---|

| イ | 対象集合から最も小さい要素を順次取り出して,整列を行う。 |

| ウ | 対象集合から要素を順次取り出し,それまでに取り出した要素の集合に順序関係を保つよう挿入して,整列を行う。 |

| エ | 隣り合う要素を比較し,逆順であれば交換して,整列を行う。 |

問9

次の規則に従って配列の要素 A[0],A[1],…,A[9] に正の整数kを格納する。kとして 16,43,73,24,85 を順に格納したとき,85が格納される場所はどこか。ここで,x mod yは,xをyで割った剰余を返す。また,配列の要素は全て0に初期化されている。

〔規則〕

(1)A[k mod 10] = 0 ならば,k を A[k mod 10] に格納する。

(2)(1)で格納できないとき,A[(k+1) mod 10] = 0 ならば,k を A[(k+1) mod 10] に格納する。

(3)(2)で格納できないとき,A[(k+4) mod 10] = 0 ならば,k を A[(k+4) mod 10] に格納する。

〔規則〕

(1)A[k mod 10] = 0 ならば,k を A[k mod 10] に格納する。

(2)(1)で格納できないとき,A[(k+1) mod 10] = 0 ならば,k を A[(k+1) mod 10] に格納する。

(3)(2)で格納できないとき,A[(k+4) mod 10] = 0 ならば,k を A[(k+4) mod 10] に格納する。

| ア | A[3] |

|---|---|

| イ | A[5] |

| ウ | A[6] |

| エ | A[9] |

問10

| ア | 4 |

|---|---|

| イ | 9 |

| ウ | 10 |

| エ | 11 |

問11

| ア | 20 |

|---|---|

| イ | 200 |

| ウ | 250 |

| エ | 313 |

問13

キャッシュメモリに関する記述のうち,適切なものはどれか。

| ア | キャッシュメモリにヒットしない場合に割込みが生じ,プログラムによって主記憶からキャッシュメモリにデータが転送される。 |

|---|---|

| イ | キャッシュメモリは,実記憶と仮想記憶とのメモリ容量の差を埋めるために採用される。 |

| ウ | データ書込み命令を実行したときに,キャッシュメモリと主記憶の両方を書き換える方式と,キャッシュメモリだけを書き換えておき,主記憶の書換えはキャッシュメモリから当該データが追い出されるときに行う方式とがある。 |

| エ | 半導体メモリのアクセス速度の向上が著しいので,キャッシュメモリの必要性は減っている。 |

問14

| ア | ディスクアットワンス |

|---|---|

| イ | ディスクキャッシュ |

| ウ | ディスクストライピング |

| エ | ディスクミラーリング |

問15

仮想サーバの運用サービスで使用するライブマイグレーションの概念を説明したものはどれか。

| ア | 仮想サーバで稼働しているOSやソフトウェアを停止することなく,他の物理サーバに移し替える技術である。 |

|---|---|

| イ | データの利用目的や頻度などに応じて,データを格納するのに適したストレージへ自動的に配置することによって,情報活用とストレージ活用を高める技術である。 |

| ウ | 複数の利用者でサーバやデータベースを共有しながら,利用者ごとにデータベースの内容を明確に分離する技術である。 |

| エ | 利用者の要求に応じてリソースを動的に割り当てたり,不要になったリソースを回収して別の利用者のために移し替えたりする技術である。 |

問16

稼働状況が継続的に監視されているシステムがある。稼働して数年後に新規業務をシステムに適用する場合に実施する,キャパシティプランニングの作業項目の順序として,適切なものはどれか。

〔キャパシティプランニングの作業項目〕

① システム構成の案について,適正なものかどうかを評価し,必要があれば見直しを行う。

② システム特性に合わせて,サーバの台数,並列分散処理の実施の有無など,必要なシステム構成の案を検討する。

③ システムの稼働状況から,ハードウェアの性能情報やシステム固有の環境を把握する。

④ 利用者などに新規業務をヒアリングし,想定される処理件数や処理に要する時間といったシステムに求められる要件を把握する。

〔キャパシティプランニングの作業項目〕

① システム構成の案について,適正なものかどうかを評価し,必要があれば見直しを行う。

② システム特性に合わせて,サーバの台数,並列分散処理の実施の有無など,必要なシステム構成の案を検討する。

③ システムの稼働状況から,ハードウェアの性能情報やシステム固有の環境を把握する。

④ 利用者などに新規業務をヒアリングし,想定される処理件数や処理に要する時間といったシステムに求められる要件を把握する。

| ア | ③,②,④,① |

|---|---|

| イ | ③,④,②,① |

| ウ | ④,②,①,③ |

| エ | ④,③,①,② |

問17

| ア | オーバレイ |

|---|---|

| イ | スラッシング |

| ウ | メモリコンパクション |

| エ | ロールアウト |

問18

ページング方式の仮想記憶において,ページ置換えアルゴリズムにLRU方式を採用する。主記憶に割り当てられるページ枠が4のとき,ページ1,2,3,4,5,2,1,3,2,6の順にアクセスすると,ページ6をアクセスする時点で置き換えられるページはどれか。ここで,初期状態では主記憶にどのページも存在しないものとする。

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 4 |

| エ | 5 |

問19

| ア | ある特定の業界向けに作成されたオープンソースソフトウェアは,ソースコードを公開する範囲をその業界に限定することができる。 |

|---|---|

| イ | オープンソースソフトウェアを改変して再配布する場合,元のソフトウェアと同じ配布条件となるように,同じライセンスを適用して配布する必要がある。 |

| ウ | オープンソースソフトウェアを第三者が製品として再配布する場合,オープンソースソフトウェアの開発者は第三者に対してライセンス費を請求することができる。 |

| エ | 社内での利用などのようにオープンソースソフトウェアを改変しても再配布しない場合,改変部分のソースコードを公開しなくてもよい。 |

問20

分解能が8ビットのD/A変換器に,ディジタル値0を入力したときの出力電圧が0Vとなり,ディジタル値128を入力したときの出力電圧が2.5Vとなる場合,最下位の1ビットの変化による当該D/A変換器の出力電圧の変化は何Vか。

| ア | 2.5/128 |

|---|---|

| イ | 2.5/255 |

| ウ | 2.5/256 |

| エ | 2.5/512 |

問22

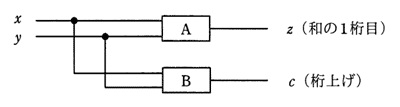

図に示す,1桁の2進数xとyを加算して,z(和の1桁目)及び c(桁上げ)を出力する半加算器において,AとBの素子の組合せとして,適切なものはどれか。

| A | B | |

| ア | 排他的論理和 | 論理積 |

| イ | 否定論理積 | 否定論理和 |

| ウ | 否定論理和 | 排他的論理和 |

| エ | 論理積 | 論理和 |

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

問23

| ア | シーケンスチェック |

|---|---|

| イ | 重複チェック |

| ウ | フォーマットチェック |

| エ | 論理チェック |

問24

H.264/MPEG-4 AVCの説明として,適切なものはどれか。

| ア | インターネットで動画や音声データのストリーミング配信を制御するための通信方式 |

|---|---|

| イ | テレビ会議やテレビ電話で双方向のビデオ配信を制御するための通信方式 |

| ウ | テレビの電子番組案内で使用される番組内容のメタデータを記述する方式 |

| エ | ワンセグやインターネットで用いられる動画データの圧縮符号化方式 |

問25

ストアドプロシージャの利点はどれか。

| ア | アプリケーションプログラムからネットワークを介してDBMSにアクセスする場合,両者間の通信量を減少させる。 |

|---|---|

| イ | アプリケーションプログラムからの一連の要求を一括して処理することによって,DBMS内の実行計画の数を減少させる。 |

| ウ | アプリケーションプログラムからの一連の要求を一括して処理することによって,DBMS内の必要バッファ数を減少させる。 |

| エ | データが格納されているディスク装置へのI/O回数を減少させる。 |

問26

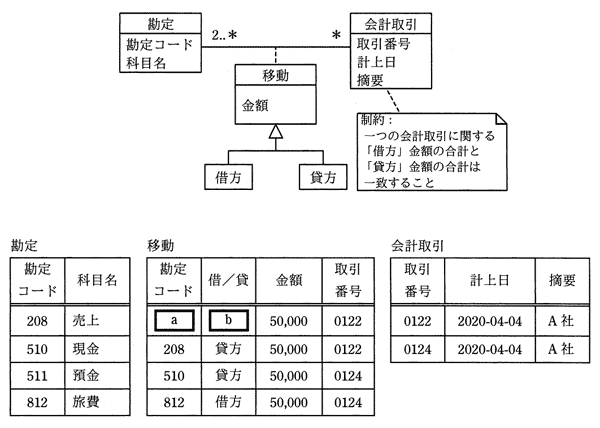

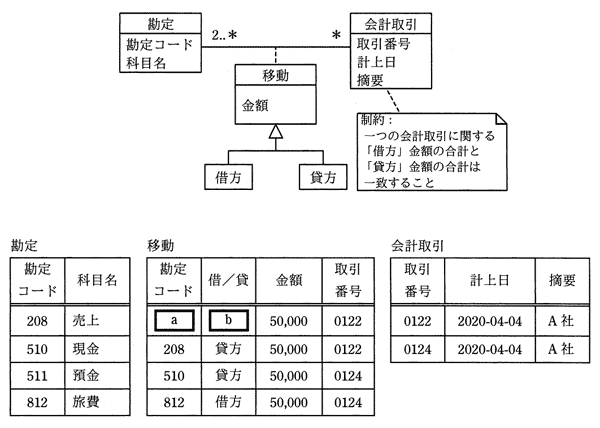

図のデータモデルを三つの表で実装する。このとき, “A社への売上50,000円を,2020年4月4日に現金勘定に計上した” ことを記録する “移動” 表のa,bの適切な組合せはどれか。ここで,モデルの表記にはUMLを用いる。

| a | b | |

| ア | 208 | 貸方 |

| イ | 208 | 借方 |

| ウ | 510 | 貸方 |

| エ | 510 | 借方 |

問27

次の表はどこまで正規化されたものか。

| 従業員番号 | 氏名 | 入社年 | 職位 | 職位手当 |

| 12345 | 情報 太郎 | 1991 | 部長 | 90,000 |

| 12346 | 処理 次郎 | 2005 | 課長 | 50,000 |

| 12347 | 技術 三郎 | 2007 | 課長 | 50,000 |

| ア | 第2正規形 |

|---|---|

| イ | 第3正規形 |

| ウ | 第4正規形 |

| エ | 非正規形 |

答え : ア

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問28

“注文” 表と “製品” 表に対して,次のSQL文を実行したときに得られる結果はどれか。

SELECT 製品名,数量 FROM 注文,製品

WHERE注文.製品コード = 製品.製品コード

SELECT 製品名,数量 FROM 注文,製品

WHERE注文.製品コード = 製品.製品コード

注文

|

製品

|

| ア |

| ||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| イ |

| ||||||||||||||

| ウ |

| ||||||||||||||

| エ |

|

問29

| ア | ある表の照会結果と,別の表の照会結果を合わせて一つの表にする。 |

|---|---|

| イ | 表の中から特定の条件に合致した行を取り出す。 |

| ウ | 表の中から特定の列だけを取り出す。 |

| エ | 二つ以上の表の組から条件に合致した組同士を合わせて新しい表を作り出す。 |

問30

10Mビット/秒の回線で接続された端末間で,平均1Mバイトのファイルを,10秒ごとに転送するときの回線利用率は何%か。ここで,ファイル転送時には,転送量の20%が制御情報として付加されるものとし,1Mビット=106ビットとする。

| ア | 1.2 |

|---|---|

| イ | 6.4 |

| ウ | 8.0 |

| エ | 9.6 |

問32

| ア | インターネットへのアクセスをキャッシュしておくことによって,その後に同じIPアドレスのWebサイトへアクセスする場合,表示を高速化できる機能である。 |

|---|---|

| イ | 通信中のIPパケットを検査して,インターネットからの攻撃や侵入を検知する機能である。 |

| ウ | 特定の端末宛てのIPパケットだけを通過させる機能である。 |

| エ | プライベートIPアドレスとグローバルIPアドレスを相互に変換する機能である。 |

問33

次のIPアドレスとサブネットマスクをもつPCがある。このPCのネットワークアドレスとして,適切なものはどれか。

IPアドレス:10.170.70.19

サブネットマスク:255.255.255.240

IPアドレス:10.170.70.19

サブネットマスク:255.255.255.240

| ア | 10.170.70.0 |

|---|---|

| イ | 10.170.70.16 |

| ウ | 10.170.70.31 |

| エ | 10.170.70.255 |

問35

人間には読み取ることが可能でも,学習機能がないなどの単純なプログラムでは読み取ることが難しいという差異を利用して,ゆがめたり一部を隠したりした画像から文字を判読して入力させることによって,学習機能がないなどの単純なプログラムによる自動入力を排除するための技術はどれか。

| ア | CAPTCHA |

|---|---|

| イ | QRコード |

| ウ | 短縮URL |

| エ | トラックバックping |

問37

チャレンジレスポンス認証方式に該当するものはどれか。

| ア | 固定パスワードをTLSによって暗号化し,クライアントからサーバに送信する。 |

|---|---|

| イ | 端末のシリアル番号を,クライアントで秘密鍵を使って暗号化してサーバに送信する。 |

| ウ | トークンという装置が自動的に表示する,認証のたびに異なるデータをパスワードとしてサーバに送信する。 |

| エ | 利用者が入力したパスワードと,サーバから受け取ったランダムなデータとをクライアントで演算し,その結果をサーバに送信する。 |

問38

| ア | 検体のハッシュ値を計算し,オンラインデータベースに登録された既知のマルウェアのハッシュ値のリストと照合してマルウェアを特定する。 |

|---|---|

| イ | 検体をサンドボックス上で実行し,その動作や外部との通信を観測する。 |

| ウ | 検体をネットワーク上の通信データから抽出し,さらに,逆コンパイルして取得したコードから検体の機能を調べる。 |

| エ | ハードディスク内のファイルの拡張子とファイルヘッダの内容を基に,拡張子が偽装された不正なプログラムファイルを検出する。 |

問39

| ア | ICカードによって個々の利用者が識別できるので,管理負荷を軽減するために全利用者に共通のPINを設定する。 |

|---|---|

| イ | ICカード紛失時には,新たなICカードを発行し,PINを再設定した後で,紛失したICカードの失効処理を行う。 |

| ウ | PINには,ICカードの表面に刻印してある数字情報を組み合わせたものを設定する。 |

| エ | PINは,ICカードの配送には同封せず,別経路で利用者に知らせる。 |

問40

| ア | 隔離された仮想環境でファイルを実行して,C&Cサーバへの通信などの振る舞いを監視する。 |

|---|---|

| イ | 様々な機器から集められたログを総合的に分析し,管理者による分析と対応を支援する。 |

| ウ | ネットワーク上の様々な通信機器を集中的に制御し,ネットワーク構成やセキュリティ設定などを変更する。 |

| エ | パケットのヘッダ情報の検査だけではなく,通信先のアプリケーションプログラムを識別して通信を制御する。 |

問41

SQLインジェクション攻撃による被害を防ぐ方法はどれか。

| ア | 入力された文字が,データベースへの問合せや操作において,特別な意味をもつ文字として解釈されないようにする。 |

|---|---|

| イ | 入力にHTMLタグが含まれていたら,HTMLタグとして解釈されない他の文字列に置き換える。 |

| ウ | 入力に上位ディレクトリを指定する文字列(../)が含まれているときは受け付けない。 |

| エ | 入力の全体の長さが制限を超えているときは受け付けない。 |

問42

ファジングに該当するものはどれか。

| ア | サーバにFINパケットを送信し,サーバからの応答を観測して,稼働しているサービスを見つけ出す。 |

|---|---|

| イ | サーバのOSやアプリケーションソフトウェアが生成したログやコマンド履歴などを解析して,ファイルサーバに保存されているファイルの改ざんを検知する。 |

| ウ | ソフトウェアに,問題を引き起こしそうな多様なデータを入力し,挙動を監視ぜいして,脆弱性を見つけ出す。 |

| エ | ネットワーク上を流れるパケットを収集し,そのプロトコルヘッダやペイロードを解析して,あらかじめ登録された攻撃パターンと一致した場合は不正アクセスと判断する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › セキュリティ技術評価

分野 : テクノロジ系 › 技術要素 › セキュリティ › セキュリティ技術評価

問43

自社の中継用メールサーバで,接続元IPアドレス,電子メールの送信者のメールアドレスのドメイン名,及び電子メールの受信者のメールアドレスのドメイン名から成るログを取得するとき,外部ネットワークからの第三者中継と判断できるログはどれか。ここで,AAA.168.1.5 と AAA.168.1.10 は自社のグローバルIPアドレスとし,BBB.45.67.89 と BBB.45.67.90 は社外のグローバルIPアドレスとする。a.b.c は自社のドメイン名とし,a.b.d と a.b.e は他社のドメイン名とする。また,IPアドレスとドメイン名は詐称されていないものとする。

| 接続元IPアドレス | 電子メールの送信者の メールアドレスの ドメイン名 | 電子メールの受信者の メールアドレスの ドメイン名 | |

| ア | AAA.168.1.5 | a.b.c | a.b.d |

| イ | AAA.168.1.10 | a.b.c | a.b.c |

| ウ | BBB.45.67.89 | a.b.d | a.b.e |

| エ | BBB.45.67.90 | a.b.d | a.b.c |

問44

WAFの説明はどれか。

| ア | Webアプリケーションへの攻撃を検知し,阻止する。 |

|---|---|

| イ | Webブラウザの通信内容を改ざんする攻撃をPC内で監視し,検出する。 |

| ウ | サーバのOSへの不正なログインを監視する。 |

| エ | ファイルへのマルウェア感染を監視し,検出する。 |

問46

モジュール結合度が最も弱くなるものはどれか。

| ア | 一つのモジュールで,できるだけ多くの機能を実現する。 |

|---|---|

| イ | 二つのモジュール間で必要なデータ項目だけを引数として渡す。 |

| ウ | 他のモジュールとデータ項目を共有するためにグローバルな領域を使用する。 |

| エ | 他のモジュールを呼び出すときに,呼び出したモジュールの論理を制御するための引数を渡す。 |

問47

設計するときに,状態遷移図を用いることが最も適切なシステムはどれか。

| ア | 月末及び決算時の棚卸資産を集計処理する在庫棚卸システム |

|---|---|

| イ | システム資源の日次の稼働状況を,レポートとして出力するシステム資源稼働状況報告システム |

| ウ | 水道の検針データを入力として, 料金を計算する水道料金計算システム |

| エ | 設置したセンサの情報から,温室内の環境を最適に保つ温室制御システム |

問48

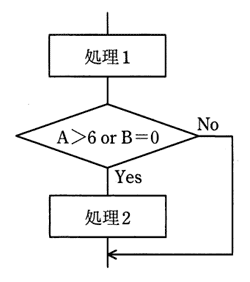

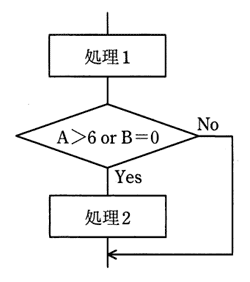

プログラムの流れ図で示される部分に関するテストデータを,判定条件網羅(decision coverage)によって設定した。このテストデータを複数条件網羅(multiple condition coverage)による設定に変更するとき,加えるべきテストデータのうち,適切なものはどれか。ここで,()で囲んだ部分は,一組みのテストデータを表すものとする。

・判定条件網羅によるテストデータ

(A=4,B=1),(A=5,B=0)

・判定条件網羅によるテストデータ

(A=4,B=1),(A=5,B=0)

| ア | (A=3,B=0),(A=7,B=2) |

|---|---|

| イ | (A=3,B=2),(A=8,B=0) |

| ウ | (A=4,B=0),(A=8,B=0) |

| エ | (A=7,B=0),(A=8,B=2) |

問50

| ア | リエンジニアリング |

|---|---|

| イ | リストラクチャリング |

| ウ | リバースエンジニアリング |

| エ | リファクタリング |

問51

プロジェクトライフサイクルの一般的な特性はどれか。

| ア | 開発要員数は,プロジェクト開始時が最多であり,プロジェクトが進むにつれて減少し,完了に近づくと再度増加する。 |

|---|---|

| イ | ステークホルダがコストを変えずにプロジェクトの成果物に対して及ぼすことができる影響の度合いは,プロジェクト完了直前が最も大きくなる。 |

| ウ | プロジェクトが完了に近づくほど,変更やエラーの修正がプロジェクトに影響する度合いは小さくなる。 |

| エ | リスクは,プロジェクトが完了に近づくにつれて減少する。 |

問53

ソフトウェア開発の見積方法の一つであるファンクションポイント法の説明として,適切なものはどれか。

| ア | 開発規模が分かっていることを前提として,工数と工期を見積もる方法である。ビジネス分野に限らず,全分野に適用可能である。 |

|---|---|

| イ | 過去に経験した類似のソフトウェアについてのデータを基にして,ソフトウェアの相違点を調べ,同じ部分については過去のデータを使い,異なった部分は経験に基づいて,規模と工数を見積もる方法である。 |

| ウ | ソフトウェアの機能を入出力データ数やファイル数などによって定量的に計測し,複雑さによる調整を行って,ソフトウェア規模を見積もる方法である。 |

| エ | 単位作業項目に適用する作業量の基準値を決めておき,作業項目を単位作業項目まで分解し,基準値を適用して算出した作業量の積算で全体の作業量を見積もる方法である。 |

問54

あるシステムの設計から結合テストまでの作業について,開発工程ごとの見積工数を表1に,開発工程ごとの上級技術者と初級技術者の要員割当てを表2に示す。上級技術者は,初級技術者に比べて,プログラム作成・単体テストにおいて2倍の生産性を有する。表1の見積工数は,上級技術者の生産性を基に算出している。

全ての開発工程に対して,上級技術者を1人追加して割り当てると,この作業に要する期間は何か月短縮できるか。ここで,開発工程の期間は重複させないものとし,要員全員が1か月当たり1人月の工数を投入するものとする。

全ての開発工程に対して,上級技術者を1人追加して割り当てると,この作業に要する期間は何か月短縮できるか。ここで,開発工程の期間は重複させないものとし,要員全員が1か月当たり1人月の工数を投入するものとする。

表1

|

表2

| |||||||||||||||||||||||||

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトの時間

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトの時間

問55

サービス提供者と顧客との間で,新サービスの可用性に関するサービスレベルの目標を定めたい。次に示すサービスの条件で合意するとき,このサービスの稼働率の目標値はどれか。ここで,1週間のうち5日間を営業日とし,保守のための計画停止はサービス提供時間帯には行わないものとする。

〔サービスの条件〕

〔サービスの条件〕

| サービス提供時間帯 | 営業日の9時から19時まで |

| 許容できるサービス停止(1週間当たり) | ・2回以下 ・合計1時間以内 |

| ア | 96.0%以上 |

|---|---|

| イ | 97.8%以上 |

| ウ | 98.0%以上 |

| エ | 99.8%以上 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問56

| ア | エラーデータの修正は,データの発生元で行うものと,システムの運用者が所属する運用部門で行うものに分けて実施する。 |

|---|---|

| イ | 原始データの信ぴょう性のチェック及び原始データの受渡しの管理は,システムの運用者が所属する運用部門が担当するのが良い。 |

| ウ | データの発生元でエラーデータを修正すると時間が掛かるので,エラーデータの修正はできるだけシステムの運用者が所属する運用部門に任せる方が良い。 |

| エ | 入力データのエラー検出は,データを処理する段階で行うよりも,入力段階で行った方が検出及び修正の作業効率が良い。 |

問58

| ア | テストケースが網羅的に想定されていること |

|---|---|

| イ | テスト計画は利用者側の責任者だけで承認されていること |

| ウ | テストは実際に業務が行われている環境で実施されていること |

| エ | テストは利用者側の担当者だけで行われていること |

問59

| ア | ソフトウェアに関するアクセス制御の管理台帳を作成し,保管した。 |

|---|---|

| イ | データに関するアクセス制御の管理規程を閲覧した。 |

| ウ | ネットワークに関するアクセス制御の管理方針を制定した。 |

| エ | ハードウェアに関するアクセス制御の運用手続を実施した。 |

問60

販売管理システムにおいて,起票された受注伝票の入力が,漏れなく,かつ,重複することなく実施されていることを確かめる監査手続として,適切なものはどれか。

| ア | 受注データから値引取引データなどの例外取引データを抽出し,承認の記録を確かめる。 |

|---|---|

| イ | 受注伝票の入力時に論理チェック及びフォーマットチェックが行われているか,テストデータ法で確かめる。 |

| ウ | 販売管理システムから出力したプルーフリストと受注伝票との照合が行われているか,プルーフリストと受注伝票上の照合印を確かめる。 |

| エ | 並行シミュレーション法を用いて,受注伝票を処理するプログラムの論理の正確性を確かめる。 |

問61

SOAの説明はどれか。

| ア | 売上・利益の増加や,顧客満足度の向上のために,営業活動にITを活用して営業の効率と品質を高める概念のこと |

|---|---|

| イ | 経営資源をコアビジネスに集中させるために,社内業務のうちコアビジネス以外の業務を外部に委託すること |

| ウ | コスト,品質,サービス,スピードを革新的に改善させるために,ビジネスプロセスをデザインし直す概念のこと |

| エ | ソフトウェアの機能をサービスという部品とみなし,そのサービスを組み合わせることによってシステムを構築する概念のこと |

問62

オムニチャネルの特徴はどれか。

| ア | 実店舗,オンラインストア,カタログ通販など,どのような販売チャネルからも同質の利便性で商品の注文・購入ができること |

|---|---|

| イ | 実店舗とインターネット上の店舗の取扱商品を想定購入者層に応じて別々にし,独立した販売チャネルとすること |

| ウ | 実店舗に顧客を来店させるために,実店舗に来た人だけに割引金額を適用する旨をインターネットで公表すること |

| エ | 実店舗を運営するための人件費を削減するために,インターネットだけで商品を販売すること |

問63

企業がマーケティング活動に活用するビッグデータの特徴に沿った取扱いとして,適切なものはどれか。

| ア | ソーシャルメディアで個人が発信する商品のクレーム情報などの,不特定多数によるデータは処理の対象にすべきではない。 |

|---|---|

| イ | 蓄積した静的なデータだけでなく,Webサイトのアクセス履歴などリアルタイム性の高いデータも含めて処理の対象とする。 |

| ウ | データ全体から無作為にデータをサンプリングして,それらを分析することによって全体の傾向を推し量る。 |

| エ | データの正規化が難しい非構造化データである音声データや画像データは,処理の対象にすべきではない。 |

問64

| ア | 情報セキュリティ方針 |

|---|---|

| イ | セキュリティレベル |

| ウ | プライバシーバイデザイン |

| エ | プライバシーマーク |

問66

ベンチマーキングを説明したものはどれか。

| ア | 企業内に散在している知識を共有化し,全体の問題解決力を高めていく経営を行う。 |

|---|---|

| イ | 迅速な意思決定のために,組織の階層をできるだけ少なくしたフラット型の組織構造によって経営を行う。 |

| ウ | 優れた業績を上げている企業などとの比較分析を行い,結果を自社の経営改革に活用する。 |

| エ | 他社にはまねのできない,企業独自のノウハウや技術などの強みを核とした経営を行う。 |

問67

バランススコアカードで使われる戦略マップの説明はどれか。

| ア | 切り口となる二つの要素をX軸,Y軸として,市場における自社又は自社製品のポジションを表現したもの |

|---|---|

| イ | 財務,顧客,内部ビジネスプロセス,学習と成長という四つの視点を基に,課題,施策,目標の因果関係を表現したもの |

| ウ | 市場の魅力度,自社の優位性という二つの軸から成る四つのセルに自社の製品や事業を分類して表現したもの |

| エ | どのような顧客層に対して,どのような経営資源を使用し,どのような製品・サービスを提供するのかを表現したもの |

問68

CRM(Customer Relationship Management)の目的はどれか。

| ア | 顧客ロイヤルティの獲得と顧客生涯価値の最大化 |

|---|---|

| イ | 在庫不足による販売機会損失の削減 |

| ウ | 製造に必要な資材の発注量と発注時期の決定 |

| エ | 販売時点での商品ごとの販売情報の把握 |

問69

技術経営におけるプロダクトイノベーションの説明として, 適切なものはどれか。

| ア | 新たな商品や他社との差別化ができる商品を開発すること |

|---|---|

| イ | 技術開発の成果によって事業利益を獲得すること |

| ウ | 技術を核とするビジネスを戦略的にマネジメントすること |

| エ | 業務プロセスにおいて革新的な改革をすること |

問70

ディジタルディバイドを説明したものはどれか。

| ア | PCなどの情報通信機器の利用方法が分からなかったり,情報通信機器を所有していなかったりして,情報の入手が困難な人々のことである。 |

|---|---|

| イ | 高齢者や障害者の情報通信の利用面での困難が,社会的又は経済的な格差につながらないように,誰もが情報通信を利活用できるように整備された環境のことである。 |

| ウ | 情報通信機器やソフトウェア,情報サービスなどを,高齢者・障害者を含む全ての人が利用可能であるか,利用しやすくなっているかの度合いのことである。 |

| エ | 情報リテラシの有無やITの利用環境の相違などによって生じる,社会的又は経済的な格差のことである。 |

問71

インターネット上で,企業や一般消費者が買いたい品物とその購入条件を提示し,単数又は複数の売り手がそれに応じる取引形態はどれか。

| ア | B to B |

|---|---|

| イ | G to C |

| ウ | 逆オークション |

| エ | バーチャルモール |

問72

ロングテールの説明はどれか。

| ア | Webコンテンツを構成するテキストや画像などのディジタルコンテンツに,統合的・体系的な管理,配信などの必要な処理を行うこと |

|---|---|

| イ | インターネットショッピングで,売上の全体に対して,あまり売れない商品群の売上合計が無視できない割合になっていること |

| ウ | 自分のWebサイトやブログに企業へのリンクを掲載し,他者がこれらのリンクを経由して商品を購入したときに,企業が紹介料を支払うこと |

| エ | メーカや卸売業者から商品を直接発送することによって,在庫リスクを負うことなく自分のWebサイトで商品が販売できること |

問73

HEMSの説明として,適切なものはどれか。

| ア | 太陽光発電システム及び家庭用燃料電池が発電した電気を,家庭などで利用できるように変換するシステム |

|---|---|

| イ | 廃棄物の減量及び資源の有効利用推進のために,一般家庭及び事務所から排出された家電製品の有用な部分をリサイクルするシステム |

| ウ | ヒートポンプを利用して,より少ないエネルギーで大きな熱量を発生させる電気給湯システム |

| エ | 複数の家電製品をネットワークでつなぎ,電力の可視化及び電力消費の最適制御を行うシステム |

問74

生産現場における機械学習の活用事例として,適切なものはどれか。

| ア | 工場における不良品の発生原因をツリー状に分解して整理し,アナリストが統計的にその原因や解決策を探る。 |

|---|---|

| イ | 工場の生産設備を高速通信で接続し,ホストコンピュータがリアルタイムで制御できるようにする。 |

| ウ | 工場の生産ロボットに対して作業方法をプログラミングするのではなく,ロボット自らが学んで作業の効率を高める。 |

| エ | 累積生産量が倍増するたびに工場従業員の生産性が向上し,一定の比率で単位コストが減少する。 |

問75

ABC分析の活用事例はどれか。

| ア | 地域を格子状の複数の区画に分け,様々なデータ(人口,購買力など)に基づいて,より細かに地域分析をする。 |

|---|---|

| イ | 何回も同じパネリスト(回答者)に反復調査する。そのデータで地域の傾向や購入層の変化を把握する。 |

| ウ | 販売金額,粗利益金額などが高い商品から順番に並べ,その累計比率によって商品を幾つかの階層に分け,高い階層に属する商品の販売量の拡大を図る。 |

| エ | 複数の調査データを要因ごとに区分し,集計することによって,販売力の分析や同一商品の購入状況などの分析をする。 |

問77

ROIを説明したものはどれか。

| ア | 一定期間におけるキャッシュフロー(インフロー,アウトフロー含む)に対して,現在価値でのキャッシュフローの合計値を求めるものである。 |

|---|---|

| イ | 一定期間におけるキャッシュフロー(インフロー,アウトフロー含む)に対して,合計値がゼロとなるような,割引率を求めるものである。 |

| ウ | 投資額に見合うリターンが得られるかどうかを,利益額を分子に,投資額を分母にして算出するものである。 |

| エ | 投資による実現効果によって,投資額をどれだけの期間で回収可能かを定量的に算定するものである。 |

問78

| ア | 132 |

|---|---|

| イ | 138 |

| ウ | 150 |

| エ | 168 |