基本情報技術者(科目A)過去問集 - 平成28年春期

問1

数値を2進数で格納するレジスタがある。このレジスタに正の整数xを設定した後, “レジスタの値を2ビット左にシフトして,xを加える” 操作を行うと,レジスタの値はxの何倍になるか。ここで,あふれ(オーバフロー)は,発生しないものとする。

| ア | 3 |

|---|---|

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問3

UNIXにおける正規表現 [A-Z]+[0-9]* が表現する文字列の集合の要素となるものはどれか。ここで,正規表現は次の規則に従う。

[A-Z] は,大文字の英字1文字を表す。

[0-9] は,数字1文字を表す。

+は,直前の正規表現の1回以上の繰返しであることを表す。

*は,直前の正規表現の0回以上の繰返しであることを表す。

[A-Z] は,大文字の英字1文字を表す。

[0-9] は,数字1文字を表す。

+は,直前の正規表現の1回以上の繰返しであることを表す。

*は,直前の正規表現の0回以上の繰返しであることを表す。

| ア | 456789 |

|---|---|

| イ | ABC+99 |

| ウ | ABC99* |

| エ | ABCDEF |

問4

PCM方式によって音声をサンプリング(標本化)して8ビットのデジタルデータに変換し,圧縮せずにリアルタイムで転送したところ,転送速度は64,000ビット/秒であった。このときのサンプリング間隔は何マイクロ秒か。

| ア | 15.6 |

|---|---|

| イ | 46.8 |

| ウ | 125 |

| エ | 128 |

問5

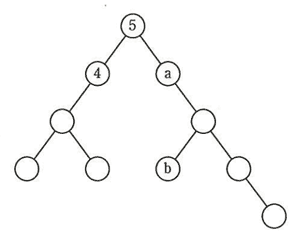

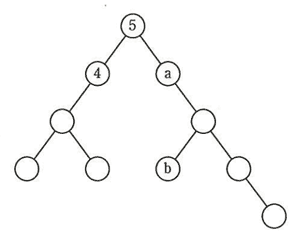

10個の節(ノード)から成る次の2分木の各節に,1から10までの値を一意に対応するように割り振ったとき,節a,bの値の組合せはどれになるか。ここで,各節に割り振る値は,左の子及びその子孫に割り振る値よりも大きく,右の子及びその子孫に割り振る値よりも小さくするものとする。

| ア | a=6,b=7 |

|---|---|

| イ | a=6,b=8 |

| ウ | a=7,b=8 |

| エ | a=7,b=9 |

問6

2次元の整数型配列aの各要素 a(i,j)の値は,2i+j である。このとき,a(a(1,1)×2,a(2,2)+1)の値は幾つか。

| ア | 12 |

|---|---|

| イ | 13 |

| ウ | 18 |

| エ | 19 |

答え : エ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

問7

| ア | n+F(n-1) |

|---|---|

| イ | n-1+F(n) |

| ウ | n×F(n-1) |

| エ | (n-1)×F(n) |

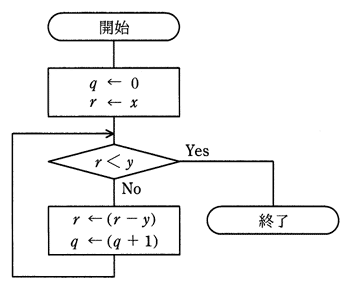

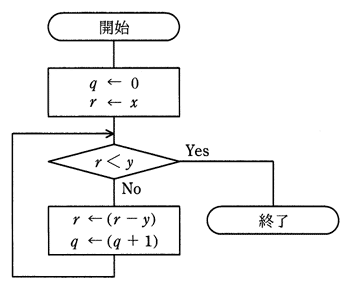

問8

xとyを自然数とするとき,流れ図で表される手続を実行した結果として,適切なものはどれか。

| qの値 | rの値 | |

| ア | x÷yの余り | x÷yの商 |

| イ | x÷yの商 | x÷yの余り |

| ウ | y÷xの余り | y÷xの商 |

| エ | y÷xの商 | y÷xの余り |

問9

PCのクロック周波数に関する記述のうち,適切なものはどれか。

| ア | CPUのクロック周波数と,主記憶を接続するシステムバスのクロック周波数は同一でなくてもよい。 |

|---|---|

| イ | CPUのクロック周波数の逆数が,1秒間に実行できる命令数を表す。 |

| ウ | CPUのクロック周波数を2倍にすると,システム全体としての実行性能も2倍になる。 |

| エ | 使用しているCPUの種類とクロック周波数が等しければ,2種類のPCのプログラム実行性能は同等になる。 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

問10

RISCプロセッサの5段パイプラインの命令実行制御の順序はどれか。ここで,このパイプラインのステージは次の五つとする。

① 書込み

② 実行とアドレス生成

③ 命令デコードとレジスタファイル読出し

④ 命令フェッチ

⑤ メモリアクセス

① 書込み

② 実行とアドレス生成

③ 命令デコードとレジスタファイル読出し

④ 命令フェッチ

⑤ メモリアクセス

| ア | ③,④,②,⑤,① |

|---|---|

| イ | ③,⑤,②,④,① |

| ウ | ④,③,②,⑤,① |

| エ | ④,⑤,③,②,① |

問11

キャッシュメモリの効果として,適切なものはどれか。

| ア | 主記憶からキャッシュメモリへの命令の読出しと,主記憶からキャッシュメモリへのデータの読出しを同時に行うことによって,データ転送を高速に行う。 |

|---|---|

| イ | 主記憶から読み出したデータをキャッシュメモリに保持し,CPUが後で同じデータを読み出すときのデータ転送を高速に行う。 |

| ウ | 主記憶から読み出したデータをキャッシュメモリに保持し,命令を並列に処理することによって演算を高速に行う。 |

| エ | 主記憶から読み出した命令をキャッシュメモリに保持し,キャッシュメモリ上でデコードして実行することによって演算を高速に行う。 |

問12

表示解像度が1,000×800ドットで,色数が65,536色(216色)の画像を表示するのに最低限必要なビデオメモリ容量は何Mバイトか。ここで,1Mバイト=1,000kバイト,1kバイト=1,000バイトとする。

| ア | 1.6 |

|---|---|

| イ | 3.2 |

| ウ | 6.4 |

| エ | 12.8 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

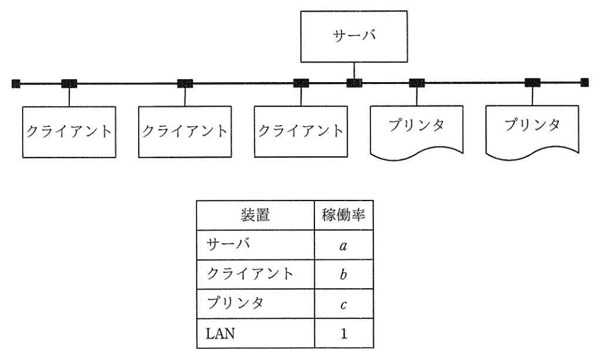

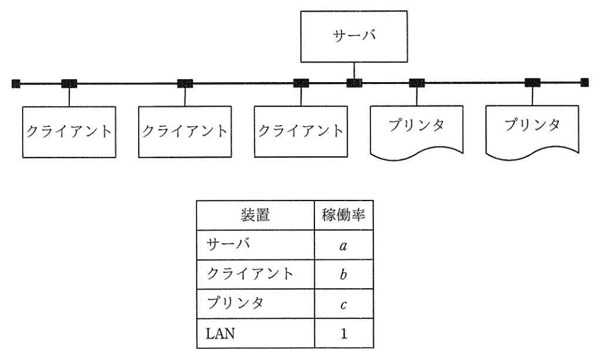

問14

図のように,1台のサーバ,3台のクライアント及び2台のプリンタがLANで接続されている。このシステムはクライアントからの指示に基づいて,サーバにあるデータをプリンタに出力する。各装置の稼働率が表のとおりであるとき,このシステムの稼働率を表す計算式はどれか。ここで,クライアントは3台のうち1台でも稼働していればよく,プリンタは2台のうちどちらかが稼働していればよい。

| ア | ab3c2 |

|---|---|

| イ | a(1-b3)(1-c2) |

| ウ | a(1-b)3(1-c)2 |

| エ | a(1-(1-b)3)(1-(1-c)2) |

問15

システムの稼働率に関する記述のうち,適切なものはどれか。

| ア | MTBFが異なってもMTTRが等しければ,システムの稼働率は等しい。 |

|---|---|

| イ | MTBFとMTTRの和が等しければ,システムの稼働率は等しい。 |

| ウ | MTBFを変えずにMTTRを短くできれば,システムの稼働率は向上する。 |

| エ | MTTRが変わらずMTBFが長くなれば,システムの稼働率は低下する。 |

問16

| ア | 各タスクの実行時間を均等配分する場合に利用される。 |

|---|---|

| イ | 起動が早いタスクから順番に処理を行う場合に利用される。 |

| ウ | 重要度及び緊急度に応じて処理を行う場合に利用される。 |

| エ | 処理時間が短いタスクから順番に処理を行う場合に利用される。 |

問17

入出力管理におけるバッファの機能として,適切なものはどれか。

| ア | 入出力装置が利用可能になったことを,入出力装置が処理装置に伝える。 |

|---|---|

| イ | 入出力装置と処理装置との間に特別な記憶域を設け,処理速度の違いを緩和する。 |

| ウ | 入出力装置と処理装置との間のデータ交換に階層を設けることによって入出力装置固有の仕様を意識せずに利用できる。 |

| エ | 入出力装置をファイルと同じように取り扱えるようにする。 |

問19

コンパイラにおける最適化の説明として,適切なものはどれか。

| ア | オブジェクトコードを生成する代わりに,インタプリタ用の中間コードを生成する。 |

|---|---|

| イ | コンパイルを実施するコンピュータとは異なるアーキテクチャをもったコンピュータで動作するオブジェクトコードを生成する。 |

| ウ | ソースコードを解析して,実行時の処理効率を高めたオブジェクトコードを生成する。 |

| エ | プログラムの実行時に,呼び出されたサブプログラム名やある時点での変数の内容を表示するようなオブジェクトコードを生成する。 |

問20

リンカの機能として,適切なものはどれか。

| ア | 作成したプログラムをライブラリに登録する。 |

|---|---|

| イ | 実行に先立ってロードモジュールを主記憶にロードする。 |

| ウ | 相互参照の解決などを行い,複数の目的モジュールなどから一つのロードモジュールを生成する。 |

| エ | プログラムの実行を監視し,ステップごとに実行結果を記録する。 |

問21

| ア | ソースコードを解析して,プログラムの誤りを検出する。 |

|---|---|

| イ | テスト対象モジュールに必要なドライバ又はスタブを生成する。 |

| ウ | テストによって実行した経路から網羅度を算出する。 |

| エ | プログラムの特定の経路をテストするためのデータを生成する。 |

問22

RFIDの活用事例として,適切なものはどれか。

| ア | 紙に印刷されたディジタルコードをリーダで読み取ることによる情報の入力 |

|---|---|

| イ | 携帯電話とヘッドフォンとの間の音声データ通信 |

| ウ | 赤外線を利用した近距離データ通信 |

| エ | 微小な無線チップによる人又は物の識別及び管理 |

問23

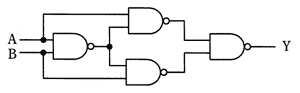

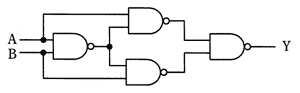

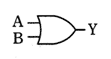

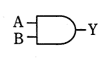

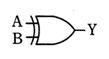

図の論理回路と等価な回路はどれか。

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問25

3次元グラフィックス処理におけるクリッピングの説明はどれか。

| ア | CG映像作成における最終段階として,物体のデータをディスプレイに描画できるように映像化する処理である。 |

|---|---|

| イ | 画像表示領域にウィンドウを定義し,ウィンドウの外側を除去し,内側の見える部分だけを取り出す処理である。 |

| ウ | スクリーンの画素数が有限であるために図形の境界近くに生じる,階段状のギザギザを目立たなくする処理である。 |

| エ | 立体感を生じさせるために,物体の表面に陰影を付ける処理である。 |

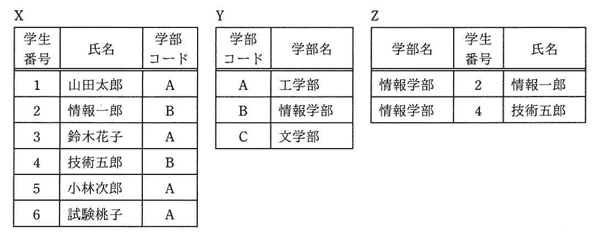

問29

| ア | 関係する相互のテーブルにおいて,レコード間の参照一貫性が維持される制約をもたせる。 |

|---|---|

| イ | 関係する相互のテーブルの格納場所を近くに配置することによって,検索,更新を高速に行う。 |

| ウ | 障害によって破壊されたレコードを,テーブル間の相互の関係から可能な限り復旧させる。 |

| エ | レコードの削除,追加の繰返しによる,レコード格納エリアのフラグメンテーションを防止する。 |

問31

| ア | 19.6 |

|---|---|

| イ | 100 |

| ウ | 125 |

| エ | 156 |

問34

| ア | 192.168.55.255 |

|---|---|

| イ | 192.168.57.255 |

| ウ | 192.168.59.255 |

| エ | 192.168.63.255 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

問35

PCとWebサーバがHTTPで通信している。PCからWebサーバ宛てのパケットでは,送信元ポート番号はPC側で割り当てた50001,宛先ポート番号は80であった。WebサーバからPCへの戻りのパケットでのポート番号の組合せはどれか。

| 送信元(Webサーバ)のポート番号 | 宛先(PC)の ポート番号 | |

| ア | 80 | 50001 |

| イ | 50001 | 80 |

| ウ | 80と50001以外からサーバ側で割り当てた番号 | 80 |

| エ | 80と50001以外からサーバ側で割り当てた番号 | 50001 |

問36

検索サイトの検索結果の上位に悪意のあるサイトが表示されるように細工する攻撃の名称はどれか。

| ア | DNSキャッシュポイズニング |

|---|---|

| イ | SEOポイズニング |

| ウ | クロスサイトスクリプティング |

| エ | ソーシャルエンジニアリング |

問37

SQLインジェクション攻撃の説明として,適切なものはどれか。

| ア | Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に,攻撃者が悪意をもって構成した文字列を入力することによって,データベースのデータの不正な取得,改ざん及び削除をする攻撃 |

|---|---|

| イ | Webサイトに対して,他のサイトを介して大量のパケットを送り付け,そのネットワークトラフィックを異常に高めてサービスを提供不能にする攻撃 |

| ウ | 確保されているメモリ空間の下限又は上限を超えてデータの書込みと読出しを行うことによって,プログラムを異常終了させたりデータエリアに挿入された不正なコードを実行させたりする攻撃 |

| エ | 攻撃者が罠を仕掛けたWebページを利用者が閲覧し,当該ページ内のリンクをぜいクリックしたときに,不正スクリプトを含む文字列が脆弱なWebサーバに送り込まれ,レスポンスに埋め込まれた不正スクリプトの実行によって,情報漏えいをもたらす攻撃 |

問38

スパイウェアに該当するものはどれか。

| ア | Webサイトへの不正な入力を排除するために,Webサイトの入力フォームの入カデータから,HTMLタグ,JavaScript,SQL文などを検出し,それらを他の文字列に置き換えるプログラム |

|---|---|

| イ | サーバへの侵入口となり得る脆弱なポートを探すために,攻撃者のPCからサーバのTCPポートに順番にアクセスするプログラム |

| ウ | 利用者の意図に反してPCにインストールされ,利用者の個人情報やアクセス履歴などの情報を収集するプログラム |

| エ | 利用者のパスワードを調べるために,サーバにアクセスし,辞書に載っている単語を総当たりで試すプログラム |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問40

| ア | あらかじめ登録された利用者のメールアドレス宛てに,現パスワードを送信する。 |

|---|---|

| イ | あらかじめ登録された利用者のメールアドレス宛てに,パスワード再登録用ページへアクセスするための,推測困難なURLを送信する。 |

| ウ | 新たにメールアドレスを入力させ,そのメールアドレス宛てに,現パスワードを送信する。 |

| エ | 新たにメールアドレスを入力させ,そのメールアドレス宛てに,パスワード再登録用ページへアクセスするための,推測困難なURLを送信する。 |

問41

| ア | システム運用を行わずに済み,障害時の業務手順やバックアップについての検討が不要である。 |

|---|---|

| イ | システムのアクセス管理を行わずに済み,パスワードの初期化の手続や複雑性の要件を満たすパスワードポリシの検討が不要である。 |

| ウ | システムの構築を行わずに済み,アプリケーションソフトウェア開発に必要なセキュリティ要件の定義やシステムログの保存容量の設計が不要である。 |

| エ | システムのセキュリティ管理を行わずに済み,情報セキュリティ管理規定の策定や管理担当者の設置が不要である。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問42

BYODの説明,及びその情報セキュリティリスクに関する記述のうち,適切なものはどれか。

| ア | 従業員が企業から貸与された情報端末を,客先などへの移動中に業務に利用することであり,ショルダハッキングなどの情報セキュリティリスクが増大する。 |

|---|---|

| イ | 従業員が企業から貸与された情報端末を,自宅に持ち帰って私的に利用することであり,機密情報の漏えいなどの情報セキュリティリスクが増大する。 |

| ウ | 従業員が私的に保有する情報端末を,職場での休憩時間などに私的に利用することであり,セキュリティ意識の低下などに起因する情報セキュリティリスクが増大する。 |

| エ | 従業員が私的に保有する情報端末を業務に利用することであり,セキュリティ設定の不備に起因するウイルス感染などの情報セキュリティリスクが増大する。 |

問44

ディジタルフォレンジックスでハッシュ値を利用する目的として,適切なものはどれか。

| ア | 一方向性関数によってパスワードを復元できないように変換して保存する。 |

|---|---|

| イ | 改変されたデータを,証拠となり得るように復元する。 |

| ウ | 証拠となり得るデータについて,原本と複製の同一性を証明する。 |

| エ | パスワードの盗聴の有無を検証する。 |

問45

| ア | 異なる圧縮方式で,機密ファイルを複数回圧縮する。 |

|---|---|

| イ | 専用の消去ツールで,磁気ディスクのマスタブートレコードを複数回消去する。 |

| ウ | ランダムなビット列で,磁気ディスクの全領域を複数回上書きする。 |

| エ | ランダムな文字列で,機密ファイルのファイル名を複数回変更する。 |

問46

開発プロセスにおいて,ソフトウェア方式設計で行うべき作業はどれか。

| ア | 顧客に意見を求めて仕様を決定する。 |

|---|---|

| イ | ソフトウェア品目に対する要件を,最上位レベルの構造を表現する方式であって,かつ,ソフトウェアコンポーネントを識別する方式に変換する。 |

| ウ | プログラム1行ごとの処理まで明確になるように詳細化する。 |

| エ | 要求内容を図表などの形式でまとめ,段階的に詳細化して分析する。 |

問47

| ア | 共通域に定義したデータを関係するモジュールが参照する。 |

|---|---|

| イ | 制御パラメタを引数として渡し,モジュールの実行順序を制御する。 |

| ウ | 入出力に必要なデータ項目だけをモジュール間の引数として渡す。 |

| エ | 必要なデータを外部宣言して共有する。 |

答え : ウ

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 設計

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 設計

問48

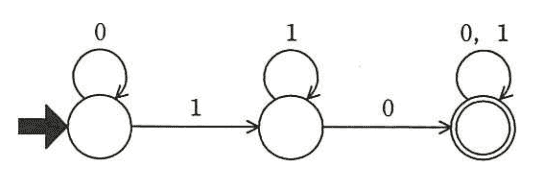

システム結合テストにおける状態遷移テストに関する記述として,適切なものはどれか。

| ア | イベントの発生によって内部状態が変化しない計算処理システムのテストに適した手法 |

|---|---|

| イ | システムの内部状態に着目しないブラックボックステスト用の手法 |

| ウ | 設計されたイベントと内部状態の組合せどおりにシステムが動作することを確認する手法 |

| エ | データフロー図,決定表を使用してシステムの内部状態を解析する手法 |

答え : ウ

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 統合・テスト

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 統合・テスト

問49

| ア | 2 |

|---|---|

| イ | 3 |

| ウ | 4 |

| エ | 5 |

答え : ア

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 実装・構築

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 実装・構築

問50

ソフトウェア開発において,構成管理に起因しない問題はどれか。

| ア | 開発者が定められた改版手続に従わずにプログラムを修正したので,今まで正しく動作していたプログラムが,不正な動作をするようになった。 |

|---|---|

| イ | システムテストにおいて,単体テストレベルのバグが多発して,開発が予定どおりに進捗しない。 |

| ウ | 仕様書,設計書及びプログラムの版数が対応付けられていないので,プログラム修正時にソースプログラムを解析しないと,修正すべきプログラムが特定できない。 |

| エ | 一つのプログラムから多数の派生プログラムが作られているが,派生元のプログラムの修正が全ての派生プログラムに反映されない。 |

問51

| ア | 開発の期間と費用がトレードオフの関係にある場合に,総費用の最適化を図る。 |

|---|---|

| イ | 作業の順序関係を明確にして,重点管理すべきクリティカルパスを把握する。 |

| ウ | 作業の日程を横棒(バー)で表して,作業の開始時点や終了時点,現時点の進捗を明確にする。 |

| エ | 作業を階層的に詳細化して,管理可能な大きさに細分化する。 |

問52

プロジェクトの目的及び範囲を明確にするマネジメントプロセスはどれか。

| ア | コストマネジメント |

|---|---|

| イ | スコープマネジメント |

| ウ | タイムマネジメント |

| エ | リスクマネジメント |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトのスコープ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトのスコープ

問53

プロジェクト全体のスケジュールを短縮する技法の一つである “クラッシング” では,メンバの時間外勤務を増やしたり,業務内容に精通したメンバを新たに増員したりする。 “クラッシング” を行う際に,優先的に資源を投入すべきスケジュールアクティビティはどれか。

| ア | 業務の難易度が最も高いスケジュールアクティビティ |

|---|---|

| イ | クリティカルパス上のスケジュールアクティビティ |

| ウ | 資源が確保できる時期に開始するスケジュールアクティビティ |

| エ | 所要期間を最も長く必要とするスケジュールアクティビティ |

問54

プロジェクトメンバが16人のとき,2人ずつの総当たりでプロジェクトメンバ相互の顔合わせ会を行うためには,延べ何時間の顔合わせ会が必要か。ここで,顔合わせ会1回の所要時間は0.5時間とする。

| ア | 8 |

|---|---|

| イ | 16 |

| ウ | 30 |

| エ | 60 |

問55

ミッションクリティカルシステムの意味として,適切なものはどれか。

| ア | OSなどのように,業務システムを稼働させる上で必要不可欠なシステム |

|---|---|

| イ | システム運用条件が,性能の限界に近い状態の下で稼働するシステム |

| ウ | 障害が起きると,企業活動や社会に重大な影響を及ぼすシステム |

| エ | 先行して試験導入され,成功すると本格的に導入されるシステム |

問56

ITサービスマネジメントにおけるインシデントの記録と問題の記録の関係についての記述のうち,適切なものはどれか。

| ア | インシデントの分類とは異なる基準で問題を分類して記録する。 |

|---|---|

| イ | 問題の記録1件は,必ずインシデントの記録1件と関連付けられる。 |

| ウ | 問題の記録には,問題の記録の発端となったインシデントの相互参照情報を含める。 |

| エ | 問題の記録の終了の際に既知の誤りが特定されていれば,問題の記録の発端となったインシデントの記録を削除する。 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステムの計画及び運用

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステムの計画及び運用

問57

ITサービスマネジメントのキャパシティ管理プロセスにおける,オンラインシステムの容量・能力の利用の監視についての注意事項のうち,適切なものはどれか。

| ア | 応答時間やCPU使用率などの複数の測定項目を定常的に監視する。 |

|---|---|

| イ | オンライン時間帯に性能を測定することはサービスレベルの低下につながるので,測定はオフライン時間帯に行う。 |

| ウ | キャパシティ及びパフォーマンスに関するインシデントを記録する。 |

| エ | 性能データのうちの一定期間内の最大値だけに着目し,管理の限界を逸脱しているかどうかを確認する。 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステムの計画及び運用

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステムの計画及び運用

問58

落雷によって発生する過電圧の被害から情報システムを守るための手段として,有効なものはどれか。

| ア | サージ防護デバイス(SPD)を介して通信ケーブルとコンピュータを接続する。 |

|---|---|

| イ | 自家発電装置を設置する。 |

| ウ | 通信線を,経路が異なる2系統とする。 |

| エ | 電源設備の制御回路をディジタル化する。 |

問59

| ア | ソフトウェアに関するアクセス制御の管理表の作成と保管 |

|---|---|

| イ | データに関するアクセス制御の管理状況の確認 |

| ウ | ネットワークに関するアクセス制御の管理方針の制定 |

| エ | ハードウェアに関するアクセス制御の運用管理の実施 |

問60

| ア | 自社の強み・弱み,自社を取り巻く機会・脅威を整理し,新たな経営戦略・事業分野を設定する。 |

|---|---|

| イ | システム運用部門によるテストによって,社内ネットワーク環境の脆弱性を知り,ネットワーク環境を整備する。 |

| ウ | 情報システムにまつわるリスクに対するコントロールの整備・運用状況を評価し,改善につなげることによって,ITガバナンスの実現に寄与する。 |

| エ | ソフトウェア開発の生産性のレベルを客観的に知り,開発組織の能力を向上させるために,より高い生産性レベルを目指して取り組む。 |

問61

| ア | キャパシティプランニングの手続を定めていること |

|---|---|

| イ | データベース管理者が任命され,マスタデータの管理手続を定めていること |

| ウ | ハードウェア管理台帳を作成し,システム管理者が管理していること |

| エ | 本稼働前にシステムの動作確認を十分に実施していること |

答え : エ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問62

エンタープライズアーキテクチャの “四つの分類体系” に含まれるアーキテクチャは,ビジネスアーキテクチャ,テクノロジアーキテクチャ,アプリケーションアーキテクチャともう一つはどれか。

| ア | システムアーキテクチャ |

|---|---|

| イ | ソフトウェアアーキテクチャ |

| ウ | データアーキテクチャ |

| エ | バスアーキテクチャ |

問63

| ア | 関連する他の情報システムと役割を分担し,組織体として最大の効果を上げる機能を実現するために,全体最適化計画との整合性を考慮して策定する開発計画 |

|---|---|

| イ | 経営戦略に基づいて組織体全体で整合性及び一貫性を確保した情報化を推進するために,方針及び目標に基づいて策定する全体最適化計画 |

| ウ | 情報システムの運用を円滑に行うために,運用設計及び運用管理ルールに基づきさらに規模,期間,システム特性を考慮して策定する運用手順 |

| エ | 組織体として一貫し,効率的な開発作業を確実に遂行するために,組織体として標準化された開発方法に基づいて策定する開発手順 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

問64

業務プロセスを可視化する手法としてUMLを採用した場合の活用シーンはどれか。

| ア | 対象をエンティティとその属性及びエンティティ間の関連で捉え,データ中心アプローチの表現によって図に示す。 |

|---|---|

| イ | データの流れによってプロセスを表現するために,データの発生,吸収の場所,蓄積場所,データの処理を,データの流れを示す矢印でつないで表現する。 |

| ウ | 複数の観点でプロセスを表現するために,目的に応じたモデル図法を使用し,オブジェクトモデリングのために標準化された記述ルールで表現する。 |

| エ | プロセスの機能を網羅的に表現するために,一つの要件に対して発生する事象を条件分岐の形式で記述する。 |

問65

IoT(Internet of Things)を説明したものはどれか。

| ア | インターネットとの接続を前提として設計されているデータセンタのことであり,サーバ運用に支障を来さないように,通信回線の品質管理,サーバのメンテナンス,空調設備,瞬断や停電に対応した電源対策などが施されている。 |

|---|---|

| イ | インターネットを通して行う電子商取引の一つの形態であり,出品者がWebサイト上に,商品の名称,写真,最低価格などの情報を掲載し,期限内に最高額を提示した入札者が商品を落札する,代表的なC to C取引である。 |

| ウ | 広告主のWebサイトへのリンクを設定した画像を広告媒体となるWebサイトに掲載するバナー広告や,広告主のWebサイトの宣伝をメールマガジンに掲載するメール広告など,インターネットを使った広告のことである。 |

| エ | コンピュータなどの情報通信機器だけでなく様々なものに通信機能をもたせ,インターネットに接続することによって自動認識や遠隔計測を可能にし,大量のデータを収集・分析して高度な判断サービスや自動制御を実現することである。 |

問66

グリーン調達の説明はどれか。

| ア | 環境保全活動を実施している企業がその活動内容を広くアピールし,投資家から環境保全のための資金を募ることである。 |

|---|---|

| イ | 第三者が一定の基準に基づいて環境保全に資する製品を認定する,エコマークなどの環境表示に関する国際規格のことである。 |

| ウ | 太陽光,バイオマス,風力,地熱などの自然エネルギーによって発電されたグリーン電力を,市場で取引可能にする証書のことである。 |

| エ | 品質や価格の要件を満たすだけでなく,環境負荷が小さい製品やサービスを,環境負荷の低減に努める事業者から優先して購入することである。 |

問67

SWOT分析を説明したものはどれか。

| ア | 企業のビジョンと戦略を実現するために,財務,顧客,業務プロセス,学習と成長という四つの視点から検討し,アクションプランにまで具体化する。 |

|---|---|

| イ | 企業を,内部環境と外部環境の観点から,強み,弱み,機会,脅威という四つの視点で評価し,企業を取り巻く環境を認識する。 |

| ウ | 事業を,分散型,特化型,手詰まり型,規模型という四つのタイプで評価し,自社の事業戦略策定に役立てる。 |

| エ | 製品を,導入期,成長期,成熟期,衰退期という四つの段階に分類し,企業にとって最適な戦略策定に活用する。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問68

企業経営で用いられるベンチマーキングを説明したものはどれか。

| ア | 企業全体の経営資源の配分を有効かつ総合的に計画して管理し,経営の効率向上を図ることである。 |

|---|---|

| イ | 競合相手又は先進企業と,自社の製品,サービス,オペレーションなどを定性的・定量的に比較して,自社の戦略策定に生かすことである。 |

| ウ | 顧客視点から業務のプロセスを再設計し,情報技術を十分に活用して,企業の体質や構造を抜本的に変革することである。 |

| エ | 利益をもたらすことができる,他社よりも優越した自社独自のスキルや技術に経営資源を集中することである。 |

問69

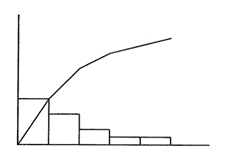

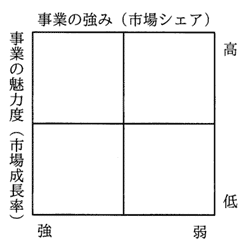

図に示すマトリックスを用いたポートフォリオマネジメントによって,事業計画や競争優位性の分析を行う目的はどれか。

| ア | 目標として設定したプロモーション効果を測定するために,自社の事業のポジションを評価する。 |

|---|---|

| イ | 目標を設定し,資源配分の優先順位を設定するための基礎として,自社の事業のポジションを評価する。 |

| ウ | 目標を設定し,製品の品質を高めることによって,市場での優位性を維持する方策を評価する。 |

| エ | 目標を設定するために,季節変動要因や地域的広がりを加味することによって,市場の変化を評価する。 |

問70

EMS(Electronics Manufacturing Services)の説明として,適切なものはどれか。

| ア | 一般消費者からの家電製品に関する問合せの受付窓口となって,電話対応を行う。 |

|---|---|

| イ | 製造設備をもたず,製品の企画,設計及び開発を行う。 |

| ウ | 他メーカから仕入れた電子機器などの販売を専門に行う。 |

| エ | 他メーカから受注した電子機器などの受託生産を行う。 |

問71

ディジタルディバイドを説明したものはどれか。

| ア | PCや通信などを利用する能力や機会の違いによって,経済的又は社会的な格差が生じること |

|---|---|

| イ | インターネットなどを活用することによって,住民が直接,政府や自治体の政策に参画できること |

| ウ | 国民の誰もが,地域の格差なく,妥当な料金で平等に利用できる通信及び放送サービスのこと |

| エ | 市民生活のイベント又は企業活動の分野ごとに,全てのサービスを1か所で提供すること |

問72

手順①〜③に従って処理を行うものはどれか。

① 今後の一定期間に生産が予定されている製品の種類と数量及び部品構成表を基にして,その構成部品についての必要量を計算する。

② 引当て可能な在庫量から各構成部品の正味発注量を計算する。

③ 製造/調達リードタイムを考慮して構成部品の発注時期を決定する。

① 今後の一定期間に生産が予定されている製品の種類と数量及び部品構成表を基にして,その構成部品についての必要量を計算する。

② 引当て可能な在庫量から各構成部品の正味発注量を計算する。

③ 製造/調達リードタイムを考慮して構成部品の発注時期を決定する。

| ア | CAD |

|---|---|

| イ | CRP |

| ウ | JIT |

| エ | MRP |

問73

インターネット上で,企業や一般消費者が買いたい品物とその購入条件を提示し,単数又は複数の売り手がそれに応じる取引形態はどれか。

| ア | B to B |

|---|---|

| イ | G to C |

| ウ | 逆オークション |

| エ | バーチャルモール |

問74

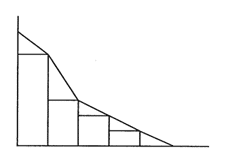

ロングテールを説明したものはどれか。

| ア | 一般に80:20という経験則として知られ,企業の売上の80%は全商品の上位20%の売れ筋商品で構成される,又は品質不良による損失額の80%は全不良原因の上位20%の原因に由来する。 |

|---|---|

| イ | インターネットを活用したオンラインショップなどでは,販売機会が少ない商品でもアイテム数を幅広く取りそろえることによって,機会損失のリスクを減らす効果がある。 |

| ウ | 企業が複数の事業活動を同時に営むことによって,経営資源の共有が可能になり,それを有効に利用することで,それぞれの事業を独立に行っているときよりもコストが相対的に低下する。 |

| エ | ネットワークに加入している者同士が相互にアクセスできる有用性を “ネットワークの価値” とすれば,ネットワークの価値は加入者数の2乗に近似的に比例する。 |

問75

企業経営の透明性を確保するために,企業は誰のために経営を行っているか,トップマネジメントの構造はどうなっているか,組織内部に自浄能力をもっているかなどの視点で,企業活動を監督・監視する仕組みはどれか。

| ア | コアコンピタンス |

|---|---|

| イ | コーポレートアイデンティティ |

| ウ | コーポレートガバナンス |

| エ | ステークホルダアナリシス |

問76

プロジェクト組織を説明したものはどれか。

| ア | ある問題を解決するために一定の期間に限って結成され,問題解決とともに解散する。 |

|---|---|

| イ | 業務を機能別に分け,各機能について部下に命令,指導を行う。 |

| ウ | 製品,地域などに基づいて構成された組織単位に,利益責任をもたせる。 |

| エ | 戦略的提携や共同開発など外部の経営資源を積極的に活用するために,企業間にまたがる組織を構成する。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論