基本情報技術者(科目A)過去問集 - 令和4年6月修了試験

問1

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

問2

浮動小数点演算において,絶対値の大きな数と絶対値の小さな数の加減算を行ったとき,絶対値の小さな数の有効桁の一部又は全部が結果に反映されないことを何というか。

| ア | 打切り誤差 |

|---|---|

| イ | 桁落ち |

| ウ | 情報落ち |

| エ | 絶対誤差 |

問4

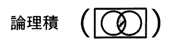

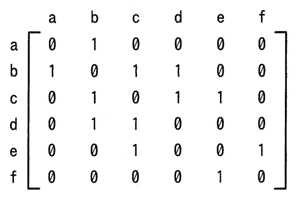

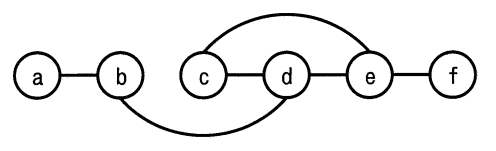

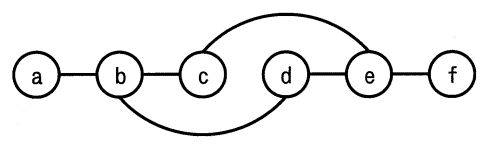

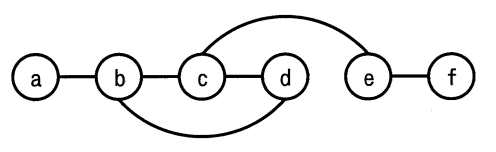

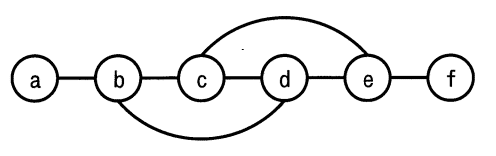

ノードとノードの間のエッジの有無を,隣接行列を用いて表す。ある無向グラフの隣接行列が次の場合,グラフで表現したものはどれか。ここで,ノードを隣接行列の行と列に対応させて,ノード間にエッジが存在する場合は1で,エッジが存在しない場合は0で示す。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問5

与えられた正の整数 x0,x1(x0>x1)の最大公約数を,次の手順で求める。x0=175,x1=77の場合,手順(2)は何回実行するか。ここで, “A←B” は,BをAに代入することを表す。

〔手順〕

(1)i ← 2

(2)xi ← “xi-2をxi-1で割った剰余”

(3)xi=0 ならばxi-1を最大公約数として終了する。

(4) “i ← i+1” として(2)に戻る。

〔手順〕

(1)i ← 2

(2)xi ← “xi-2をxi-1で割った剰余”

(3)xi=0 ならばxi-1を最大公約数として終了する。

(4) “i ← i+1” として(2)に戻る。

| ア | 3 |

|---|---|

| イ | 4 |

| ウ | 6 |

| エ | 7 |

問6

| ア | あるデータから結果を求める処理を,人間の脳神経回路のように多層の処理を重ねることによって,複雑な判断をできるようにする。 |

|---|---|

| イ | 大量のデータからまだ知られていない新たな規則や仮説を発見するために,想定値から大きく外れている例外事項を取り除きながら分析を繰り返す手法である。 |

| ウ | 多様なデータや大量のデータに対して,三段論法,統計的手法やパターン認識手法を組み合わせることによって,高度なデータ分析を行う手法である。 |

| エ | 知識がルールに従って表現されており,演繹手法を利用した推論によって有意な結論を導く手法である |

問7

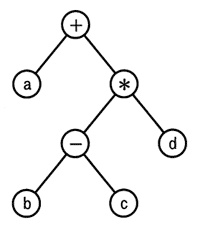

2分木の各ノードがもつ記号を出力する再帰的なプログラムProc(n)の定義は,次のとおりである。このプログラムを,図の2分木の根(最上位のノード)に適用したときの出力はどれか。

Proc(n){

nに左の子 l があればProc(l)を呼び出す。

nに右の子 r があればProc(r)を呼び出す。

nの記号を出力して終了する。

}

Proc(n){

nに左の子 l があればProc(l)を呼び出す。

nに右の子 r があればProc(r)を呼び出す。

nの記号を出力して終了する。

}

| ア | +a*-bcd |

|---|---|

| イ | a+b-c*d |

| ウ | abc-d*+ |

| エ | b-c*d+a |

問8

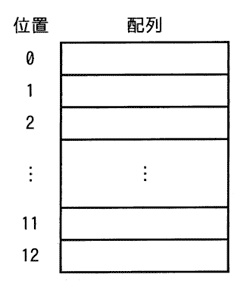

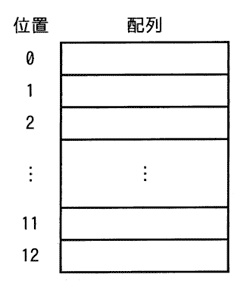

10進法で5桁の数 a1a2a3a4a5 を,ハッシュ法を用いて配列に格納したい。ハッシュ関数を mod(a1+a2+a3+a4+a5,13) とし,求めたハッシュ値に対応する位置の配列要素に格納する場合,54321 は配列のどの位置に入るか。ここで,mod(x,13) は,xを13で割った余りとする。

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 7 |

| エ | 11 |

問9

配列 A[i](i=1,2,...,n) を,次のアルゴリズムによって整列する。行2~3の処理が初めて終了したとき,必ず実現されている配列の状態はどれか。

〔アルゴリズム〕

行番号

1 iを1からn-1まで1ずつ増やしながら行2~3を繰り返す

2 jをnからi+1まで1ずつ減らしながら行3を繰り返す

3 もし A[j]<A[j-1] ならば,A[j]とA[j-1]を交換する

〔アルゴリズム〕

行番号

1 iを1からn-1まで1ずつ増やしながら行2~3を繰り返す

2 jをnからi+1まで1ずつ減らしながら行3を繰り返す

3 もし A[j]<A[j-1] ならば,A[j]とA[j-1]を交換する

| ア | A[1]が最小値になる。 |

|---|---|

| イ | A[1]が最大値になる。 |

| ウ | A[n]が最小値になる。 |

| エ | A[n]が最大値になる。 |

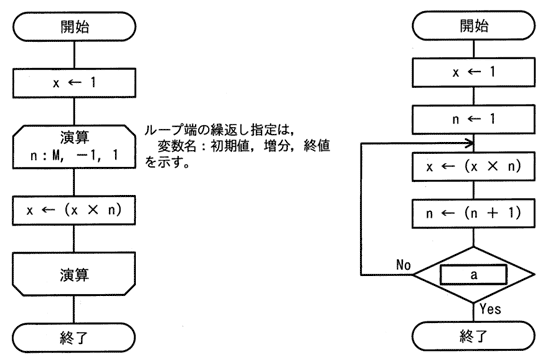

問10

| ア | n<M |

|---|---|

| イ | n>M-1 |

| ウ | n>M |

| エ | n>M+1 |

問11

| ア | 20 |

|---|---|

| イ | 200 |

| ウ | 250 |

| エ | 313 |

問14

レーザプリンタの性能を表す指標として,最も適切なものはどれか。

| ア | 1インチ(2.54cm)当たりのドット数と1分間に印刷できるページ数 |

|---|---|

| イ | 1文字を印字するのに使われる縦横のドット数と1秒間に印字できる文字数 |

| ウ | 印字する行の間隔と1秒間に印字できる行数 |

| エ | 印字する文字の種類と1秒間に印字できる文字数 |

問15

ジョブの多重度が1で,到着順にジョブが実行されるシステムにおいて,表に示す状態のジョブA〜Cを処理するとき,ジョブCが到着してから実行が終了するまでのターンアラウンドタイムは何秒か。ここで,OSのオーバヘッドは考慮しない。

単位 秒

単位 秒

| ジョブ | 到着時刻 | 処理時間 (単独実行時) |

| A | 0 | 5 |

| B | 2 | 6 |

| C | 3 | 3 |

| ア | 11 |

|---|---|

| イ | 12 |

| ウ | 13 |

| エ | 14 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問16

システムの信頼性設計のうち,フールプルーフを採用した設計はどれか。

| ア | オペレータが不注意による操作誤りを起こさないように,操作の確認などに配慮した設計 |

|---|---|

| イ | システムの一部に異常や故障が発生したとき,その影響が小さくなるような設計 |

| ウ | 障害の発生を予防できるように,機器の定期保守を組み入れた運用システムの設計 |

| エ | 装置を二重化し,一方が故障してもその装置を切り離してシステムの運用を継続できる設計 |

問17

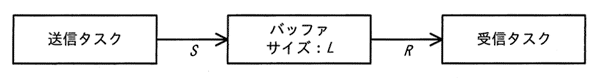

送信タスクから受信タスクにバッファを介してT秒間連続してデータを送信する。1秒当たりの送信量をS,1秒当たりの受信量をRとしたとき,バッファがオーバフローしないバッファサイズLを表す関係式として適切なものはどれか。ここで,受信タスクよりも送信タスクの方が転送速度は速く,次の転送開始までの時間間隔は十分にあるものとする。

| ア | L<(R-S)×T |

|---|---|

| イ | L<(S-R)×T |

| ウ | L≧(R-S)×T |

| エ | L≧(S-R)×T |

問18

| ア | あらかじめ設定されている優先度が最も低いページを追い出す。 |

|---|---|

| イ | 主記憶に存在している時間が最も長いページを追い出す。 |

| ウ | 主記憶に存在している時間が最も短いページを追い出す。 |

| エ | 最も長い間参照されていないページを追い出す。 |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

問19

Hadoopの説明はどれか。

| ア | Java EE仕様に準拠したアプリケーションサーバ |

|---|---|

| イ | LinuxやWindowsなどの様々なプラットフォーム上で動作するWebサーバ |

| ウ | 機能の豊富さが特徴のRDBMS |

| エ | 大規模なデータセットを分散処理するためのソフトウェアライブラリ |

問20

DRAMの特徴はどれか。

| ア | 書込み及び消去を一括又はブロック単位で行う。 |

|---|---|

| イ | データを保持するためのリフレッシュ操作又はアクセス操作が不要である。 |

| ウ | 電源が遮断された状態でも,記憶した情報を保持することができる。 |

| エ | メモリセル構造が単純なので高集積化することができ,ビット単価を安くできる。 |

問21

RFIDの活用事例として,適切なものはどれか。

| ア | 紙に印刷されたデジタルコードをリーダで読み取ることによる情報の入力 |

|---|---|

| イ | 携帯電話とヘッドフォンとの間の音声データ通信 |

| ウ | 赤外線を利用した近距離データ通信 |

| エ | 微小な無線チップによる人又は物の識別及び管理 |

問22

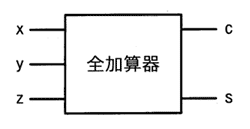

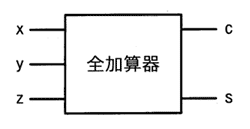

図に示す全加算器の入力xに1,yに0,zに1を入力したとき,出力となるc(けた上げ数),s(和)の値の組合せとして,正しいものはどれか。

| c | s | |

| ア | 0 | 0 |

| イ | 0 | 1 |

| ウ | 1 | 0 |

| エ | 1 | 1 |

注:

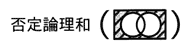

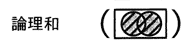

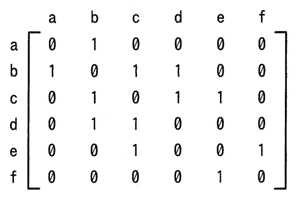

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

問23

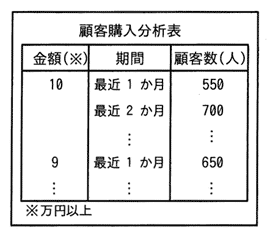

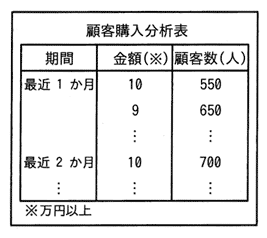

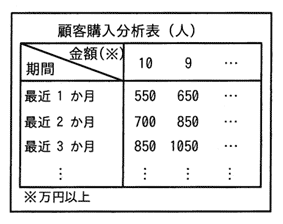

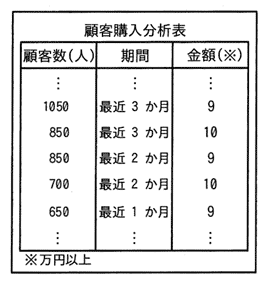

A社では,優良顧客について調査することになった。優良顧客は,最近の購入実績があり,かつ購入金額の多い顧客とする。優良顧客の選定基準を決めるために,最近の1か月,2か月,3か月,…について,期間ごとに購入金額ごとの顧客数を求めて顧客購入分析表を作成することにした。最も適切な顧客購入分析表はどれか。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問25

関係データベースの説明として, 適切なものはどれか。

| ア | 属性単位に,属性値とその値をもつレコード格納位置を組にして表現する。索引として利用される。 |

|---|---|

| イ | データを表として表現する。表間は相互の表中の列の値を用いて関連付けられる。 |

| ウ | レコード間の関係を,ポインタを用いたデータ構造で表現する。木構造の表現に制限される。 |

| エ | レコード間の関係を,リンクを用いたデータ構造で表現する。木構造や網構造も表現できる。 |

問26

E-R図に関する記述のうち,適切なものはどれか。

| ア | 関係データベースの表として実装することを前提に表現する。 |

|---|---|

| イ | 管理の対象をエンティティ及びエンティティ間のリレーションシップとして表現する。 |

| ウ | データの生成から消滅に至るデータ操作を表現する。 |

| エ | リレーションシップは,業務上の手順を表現する。 |

問28

分散データベースシステムにおいて,一連のトランザクション処理を行う複数サイトに更新処理が確定可能かどうかを問い合わせ,全てのサイトが確定可能である場合,更新処理を確定する方式はどれか。

| ア | 2相コミット |

|---|---|

| イ | 排他制御 |

| ウ | ロールバック |

| エ | ロールフォワード |

問29

| ア | “ノード” , “リレーションシップ” , “プロパティ” の3要素によってノード間の関係性を表現する。 |

|---|---|

| イ | 1件分のデータを “ドキュメント” と呼び,個々のドキュメントのデータ構造は自由であって,データを追加する都度変えることができる。 |

| ウ | 集合論に基づいて,行と列から成る2次元の表で表現する。 |

| エ | 任意の保存したいデータと,そのデータを一意に識別できる値を組みとして保存する。 |

問30

| ア | 16 |

|---|---|

| イ | 32 |

| ウ | 64 |

| エ | 128 |

問34

PCを使って電子メールの送受信を行う際に,電子メールの送信とメールサーバからの電子メールの受信に使用するプロトコルの組合せとして,適切なものはどれか。

| 送信プロトコル | 受信プロトコル | |

| ア | IMAP4 | POP3 |

| イ | IMAP4 | SMTP |

| ウ | POP3 | IMAP4 |

| エ | SMTP | IMAP4 |

問35

人間には読み取ることが可能でも,学習機能がないなどの単純なプログラムでは読み取ることが難しいという差異を利用して,ゆがめたり一部を隠したりした画像から文字を判読して入力させることによって,学習機能がないなどの単純なプログラムによる自動入力を排除するための技術はどれか。

| ア | CAPTCHA |

|---|---|

| イ | QRコード |

| ウ | 短縮URL |

| エ | トラックバックping |

問36

検索サイトの検索結果の上位に悪意のあるサイトが表示されるように細工する攻撃の名称はどれか。

| ア | DNSキャッシュポイズニング |

|---|---|

| イ | SEOポイズニング |

| ウ | クロスサイトスクリプティング |

| エ | ソーシャルエンジニアリング |

問37

攻撃者がシステムに侵入するときにポートスキャンを行う目的はどれか。

| ア | 後処理の段階において,システムログに攻撃の痕跡が残っていないかどうかを調査する。 |

|---|---|

| イ | 権限取得の段階において,権限を奪取できそうなアカウントがあるかどうかを調査する。 |

| ウ | 事前調査の段階において,攻撃できそうなサービスがあるかどうかを調査する。 |

| エ | 不正実行の段階において,攻撃者にとって有益な利用者情報があるかどうかを調査する。 |

問38

メッセージが改ざんされていないかどうかを確認するために,そのメッセージから,ブロック暗号を用いて生成することができるものはどれか。

| ア | PKI |

|---|---|

| イ | パリティビット |

| ウ | メッセージ認証符号 |

| エ | ルート証明書 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問39

暗号解読の手法のうち,ブルートフォース攻撃はどれか。

| ア | 与えられた1組の平文と暗号文に対し,総当たりで鍵を割り出す。 |

|---|---|

| イ | 暗号化関数の統計的な偏りを線形関数によって近似して解読する。 |

| ウ | 暗号化装置の動作を電磁波から解析することによって解読する。 |

| エ | 異なる二つの平文とそれぞれの暗号文の差分を観測して鍵を割り出す。 |

問40

| ア | ICカードによって個々の利用者が識別できるので,管理負荷を軽減するために全利用者に共通のPINを設定する。 |

|---|---|

| イ | ICカード紛失時には,新たなICカードを発行し,PINを再設定した後で,紛失したICカードの失効処理を行う。 |

| ウ | PINには,ICカードの表面に刻印してある数字情報を組み合わせたものを設定する。 |

| エ | PINは,ICカードの配送には同封せず,別経路で利用者に知らせる。 |

問41

Webアプリケーションにおけるセキュリティ上の脅威とその対策に関する記述のうち,適切なものはどれか。

| ア | OSコマンドインジェクションを防ぐために,Webアプリケーションが発行するセッションIDに推測困難な乱数を使用する。 |

|---|---|

| イ | SQLインジェクションを防ぐために,Webアプリケーション内でデータベースへの問合せを作成する際にプレースホルダを使用する。 |

| ウ | クロスサイトスクリプティングを防ぐために,Webサーバ内のファイルを外部から直接参照できないようにする。 |

| エ | セッションハイジャックを防ぐために,Webアプリケーションからシェルを起動できないようにする。 |

問42

Webシステムにおいて,セッションの乗っ取りの機会を減らすために,利用者のログアウト時にWebサーバ又はWebブラウザにおいて行うべき処理はどれか。ここで,利用者は自分専用のPCにおいて,Webブラウザを利用しているものとする。

| ア | WebサーバにおいてセッションIDを内蔵ストレージに格納する。 |

|---|---|

| イ | WebサーバにおいてセッションIDを無効にする。 |

| ウ | WebブラウザにおいてキャッシュしているWebページをクリアする。 |

| エ | WebブラウザにおいてセッションIDを内蔵ストレージに格納する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › セキュリティ実装技術

問43

自社の中継用メールサーバで,接続元IPアドレス,電子メールの送信者のメールアドレスのドメイン名,及び電子メールの受信者のメールアドレスのドメイン名から成るログを取得するとき,外部ネットワークからの第三者中継と判断できるログはどれか。ここで,AAA.168.1.5 と AAA.168.1.10 は自社のグローバルIPアドレスとし,BBB.45.67.89 と BBB.45.67.90 は社外のグローバルIPアドレスとする。a.b.c は自社のドメイン名とし,a.b.d と a.b.e は他社のドメイン名とする。また,IPアドレスとドメイン名は詐称されていないものとする。

| 接続元IPアドレス | 電子メールの送信者の メールアドレスの ドメイン名 | 電子メールの受信者の メールアドレスの ドメイン名 | |

| ア | AAA.168.1.5 | a.b.c | a.b.d |

| イ | AAA.168.1.10 | a.b.c | a.b.c |

| ウ | BBB.45.67.89 | a.b.d | a.b.e |

| エ | BBB.45.67.90 | a.b.d | a.b.c |

問44

| ア | ICカードとICカードリーダとが非接触の状態で利用者を認証して,利用者の利便性を高めるようにする。 |

|---|---|

| イ | 故障に備えてあらかじめ作成した予備のICカードを保管し,故障時に直ちに予備カードに交換して利用者がICカードを使い続けられるようにする。 |

| ウ | 信号の読出し用プローブの取付けを検出するとICチップ内の保存情報を消去する回路を設けて,ICチップ内の情報を容易には解析できないようにする。 |

| エ | 利用者認証にICカードを利用している業務システムにおいて,退職者のICカードは業務システム側で利用を停止して,他の利用者が利用できないようにする。 |

問45

| ア | インスタンスはクラスの仕様を定義したものである。 |

|---|---|

| イ | クラスの定義に基づいてインスタンスが生成される。 |

| ウ | 一つのインスタンスに対して,複数のクラスが対応する。 |

| エ | 一つのクラスに対して,インスタンスはただ一つ存在する。 |

問46

| ア | 指定された条件のテストデータや,プログラムの入力ファイルを自動的に生成する。 |

|---|---|

| イ | テストの実行結果を基に,命令の網羅率や分岐の網羅率を自動的に計測し,分析する。 |

| ウ | プログラム中に文法上の誤りや論理的な誤りなどがあるかどうかを,ソースコードを分析して調べる。 |

| エ | モジュールの呼出し回数や実行時間,実行文の実行回数などの,プログラム実行時の動作特性に関するデータを計測する。 |

問47

| ア |

| ||||||||

|---|---|---|---|---|---|---|---|---|---|

| イ |

| ||||||||

| ウ |

| ||||||||

| エ |

|

問48

エラー埋込み法による残存エラーの予測において,テストが十分に進んでいると仮定する。当初の埋込みエラーは48個である。テスト期間中に発見されたエラーの内訳は,埋込みエラーが36個,真のエラーが42個である。このとき,残存する真のエラーは何個と推定されるか。

| ア | 6 |

|---|---|

| イ | 14 |

| ウ | 54 |

| エ | 56 |

答え : イ

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 実装・構築

分野 : テクノロジ系 › 開発技術 › システム開発技術 › 実装・構築

問51

アプリケーションソフトウェアにおける外部入力,外部出力,内部論理ファイル,外部インタフェースファイル,外部照会の五つの要素の個数を求め,それぞれを重み付けして集計する。集計した値がソフトウェアの規模に相関するという考え方に基づいて,開発規模の見積りに利用されるものはどれか。

| ア | COCOMO |

|---|---|

| イ | Dotyモデル |

| ウ | Putnamモデル |

| エ | ファンクションポイント法 |

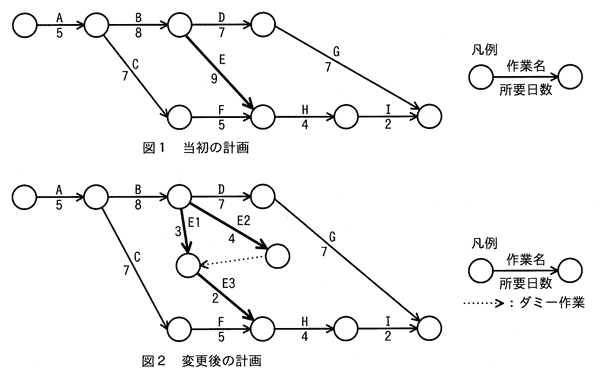

問53

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問54

プロジェクトメンバが16人のとき,1対1の総当たりでプロジェクトメンバ相互の顔合わせ会を行うためには,延べ何時間の顔合わせ会が必要か。ここで,顔合わせ会1回の所要時間は0.5時間とする。

| ア | 8 |

|---|---|

| イ | 16 |

| ウ | 30 |

| エ | 60 |

問55

| ア | オンライン処理,バッチ処理などが運用手順どおりに稼働すること |

|---|---|

| イ | システムが決められた業務手順どおりに稼働すること |

| ウ | システムが目標とする性能要件を満たしていること |

| エ | 全てのアプリケーションプログラムが仕様どおりに機能すること |

問56

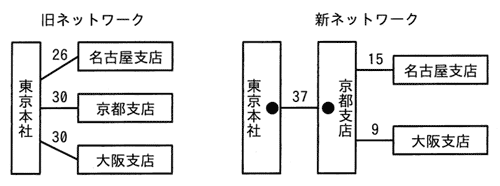

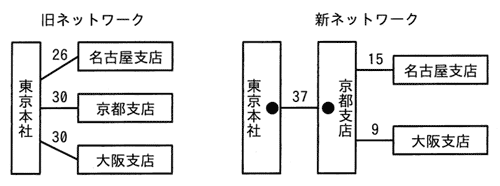

東京本社と各支店間を直接接続している通信ネットワークに,回線多重化装置(図●印)を導入し,通信ネットワークに関する費用削減を図った。このときの月当たりの削減額は何万円か。ここで,新旧ネットワークの各支店間の月額回線費用(万円)は図に示すとおりである。また,回線多重化装置は1台300万円の装置を月額料率2%のリース契約で2台導入することとし,モデムなどの通信装置の金額は無視することにする。

| ア | 13 |

|---|---|

| イ | 16 |

| ウ | 19 |

| エ | 25 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステムの計画及び運用

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステムの計画及び運用

問58

| ア | マスタファイルが置かれているサーバを二重化し,耐障害性の向上を図っていること |

|---|---|

| イ | マスタファイルのデータを複数件まとめて検索・加工するための機能が,システムに盛り込まれていること |

| ウ | マスタファイルのメンテナンスは,特権アカウントを付与された者だけに許されていること |

| エ | マスタファイルへのデータ入力チェック機能が,システムに盛り込まれていること |

問59

システム監査報告書に記載する指摘事項に関する説明のうち,適切なものはどれか。

| ア | 監査証拠による裏付けの有無にかかわらず,監査人が指摘事項とする必要があると判断した事項を記載する。 |

|---|---|

| イ | 監査人が指摘事項とする必要があると判断した事項のうち,監査対象部門の責任者が承認した事項を記載する。 |

| ウ | 調査結果に事実誤認がないことを監査対象部門に確認した上で,監査人が指摘事項とする必要があると判断した事項を記載する。 |

| エ | 不備の内容や重要性は考慮せず,全てを漏れなく指摘事項として記載する。 |

問60

販売管理システムにおいて,起票された受注伝票の入力が,漏れなく,かつ,重複することなく実施されていることを確かめる監査手続として,適切なものはどれか。

| ア | 受注データから値引取引データなどの例外取引データを抽出し,承認の記録を確かめる。 |

|---|---|

| イ | 受注伝票の入力時に論理チェック及びフォーマットチェックが行われているか,テストデータ法で確かめる。 |

| ウ | 販売管理システムから出力したプルーフリストと受注伝票との照合が行われているか,プルーフリストと受注伝票上の照合印を確かめる。 |

| エ | 並行シミュレーション法を用いて,受注伝票を処理するプログラムの論理の正確性を確かめる。 |

問63

オムニチャネルの特徴はどれか。

| ア | 実店舗,オンラインストア,カタログ通販など,どのような販売チャネルからも同質の利便性で商品の注文・購入ができること |

|---|---|

| イ | 実店舗とインターネット上の店舗の取扱商品を想定購入者層に応じて別々にし,独立した販売チャネルとすること |

| ウ | 実店舗に顧客を来店させるために,実店舗に来た人だけに割引金額を適用する旨をインターネットで公表すること |

| エ | 実店舗を運営するための人件費を削減するために,インターネットだけで商品を販売すること |

問64

EMS(Electronics Manufacturing Services)の説明として,適切なものはどれか。

| ア | 相手先ブランドで販売する電子機器の設計だけを受託し,製造は相手先で行う。 |

|---|---|

| イ | 外部から調達した電子機器に付加価値を加えて,自社ブランドで販売する。 |

| ウ | 自社ブランドで販売する電子機器のソフトウェア開発だけを外部に委託し,ハードウェアは自社で設計製造する。 |

| エ | 生産設備をもつ企業が,他社からの委託を受けて電子機器を製造する。 |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

問65

半導体ファブレス企業の説明として,適切なものはどれか。

| ア | 委託者の依頼を受けて,自社工場で半導体製造だけを行う。 |

|---|---|

| イ | 自社で設計し,自社工場で生産した製品を相手先ブランドで納入する。 |

| ウ | 自社内で回路設計から製造まで全ての設備をもち,自社ブランド製品を販売する。 |

| エ | 製品の企画,設計及び開発は行うが,半導体製造の工場は所有しない。 |

問66

| ア | 市場成長率,市場占有率ともに高い製品である。成長に伴う投資も必要とするので,資金創出効果は大きいとは限らない。 |

|---|---|

| イ | 市場成長率,市場占有率ともに低い製品である。資金創出効果は小さく,資金流出量も少ない。 |

| ウ | 市場成長率は高いが,市場占有率が低い製品である。長期的な将来性を見込むことはできるが,資金創出効果の大きさは分からない。 |

| エ | 市場成長率は低いが,市場占有率は高い製品である。資金創出効果が大きく,企業の支柱となる資金源である。 |

問67

プロダクトライフサイクルにおける成熟期の特徴はどれか。

| ア | 市場が商品の価値を理解し始める。商品ラインもチャネルも拡大しなければならない。この時期は売上も伸びるが,投資も必要である。 |

|---|---|

| イ | 需要が大きくなり,製品の差別化や市場の細分化が明確になってくる。競争者間の競争も激化し,新品種の追加やコストダウンが重要となる。 |

| ウ | 需要が減ってきて,撤退する企業も出てくる。この時期の強者になれるかどうかを判断し,代替市場への進出なども考える。 |

| エ | 需要は部分的で,新規需要開拓が勝負である。特定ターゲットに対する信念に満ちた説得が必要である。 |

問68

施策案 a~d のうち,利益が最も高くなるマーケティングミックスはどれか。ここで,広告費と販売促進費は固定費とし,1個当たりの変動費は1,000円とする。

| 施策案 | 価格 | 広告費 | 販売促進費 | 売上数量 |

| a | 1,600円 | 1,000千円 | 1,000千円 | 12,000個 |

| b | 1,600円 | 1,000千円 | 5,000千円 | 20,000個 |

| c | 2,400円 | 1,000千円 | 1,000千円 | 6,000個 |

| d | 2,400円 | 5,000千円 | 1,000千円 | 8,000個 |

| ア | a |

|---|---|

| イ | b |

| ウ | c |

| エ | d |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

問69

CRMを説明したものはどれか。

| ア | 卸売業者・メーカが,小売店の経営活動を支援してその売上と利益を伸ばすことによって,自社との取引拡大につなげる方法である。 |

|---|---|

| イ | 企業全体の経営資源を有効かつ総合的に計画して管理し,経営の高効率化を図るための手法である。 |

| ウ | 企業内の全ての顧客チャネルで情報を共有し,サービスのレベルを引き上げて顧客満足度を高め,顧客ロイヤルティの最大化に結び付ける考え方である。 |

| エ | 生産,在庫,購買,販売,物流などの全ての情報をリアルタイムに交換することによって,サプライチェーン全体の効率を大幅に向上させる経営手法である。 |

問70

CPS(サイバーフィジカルシステム)を活用している事例はどれか。

| ア | 仮想化された標準的なシステム資源を用意しておき,業務内容に合わせてシステムの規模や構成をソフトウェアによって設定する。 |

|---|---|

| イ | 機器を販売するのではなく貸し出し,その機器に組み込まれたセンサで使用状況を検知し,その情報を元に利用者から利用料金を徴収する。 |

| ウ | 業務処理機能やデータ蓄積機能をサーバにもたせ,クライアント側はネットワーク接続と最小限の入出力機能だけをもたせてデスクトップの仮想化を行う。 |

| エ | 現実世界の都市の構造や活動状況のデータによって仮想世界を構築し,災害の発生や時間軸を自由に操作して,現実世界では実現できないシミュレーションを行う。 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

問71

政府は,IoTを始めとする様々なICTが最大限に活用され,サイバー空間とフィジカル空間とが融合された “超スマート社会” の実現を推進してきた。必要なものやサービスが人々に過不足なく提供され,年齢や性別などの属性にかかわらず,誰もが快適に生活することができるとされる “超スマート社会” 実現への取組は何と呼ばれているか。

| ア | e-Gov |

|---|---|

| イ | Society 5.0 |

| ウ | Web 2.0 |

| エ | ダイバーシティ社会 |

問72

デジタルディバイドを説明したものはどれか。

| ア | PCなどの情報通信機器の利用方法が分からなかったり,情報通信機器を所有していなかったりして,情報の入手が困難な人々のことである。 |

|---|---|

| イ | 高齢者や障害者の情報通信の利用面での困難が,社会的又は経済的な格差につながらないように,誰もが情報通信を利活用できるように整備された環境のことである。 |

| ウ | 情報通信機器やソフトウェア,情報サービスなどを,高齢者・障害者を含む全ての人が利用可能であるか,利用しやすくなっているかの度合いのことである。 |

| エ | 情報リテラシの有無やITの利用環境の相違などによって生じる,社会的又は経済的な格差のことである。 |

問73

| ア | 仮想通貨取引の確認や記録の計算作業に参加し,報酬として仮想通貨を得る。 |

|---|---|

| イ | 仮想通貨を売買することによってキャピタルゲインを得る。 |

| ウ | 個人や組織に対して,仮想通貨による送金を行う。 |

| エ | 実店舗などで仮想通貨を使った支払や決済を行う。 |

問74

ある工場では表に示す3製品を製造している。実現可能な最大利益は何円か。ここで,各製品の月間需要量には上限があり,また,製造工程に使える工場の時間は月間200時間までで,複数種類の製品を同時に並行して製造することはできないものとする。

| 製品X | 製品Y | 製品Z | |

| 1個当たりの利益(円) | 1,800 | 2,500 | 3,000 |

| 1個当たりの製造所要時間(分) | 6 | 10 | 15 |

| 月間需要量上限(個) | 1,000 | 900 | 500 |

| ア | 2,625,000 |

|---|---|

| イ | 3,000,000 |

| ウ | 3,150,000 |

| エ | 3,300,000 |

問76

ABC分析の活用事例はどれか。

| ア | 地域を格子状の複数の区画に分け,様々なデータ(人口,購買力など)に基づいて,より細かに地域分析をする。 |

|---|---|

| イ | 何回も同じパネリスト(回答者)に反復調査する。そのデータで地域の傾向や購入層の変化を把握する。 |

| ウ | 販売金額,粗利益金額などが高い商品から順番に並べ,その累計比率によって商品を幾つかの階層に分け,高い階層に属する商品の販売量の拡大を図る。 |

| エ | 複数の調査データを要因ごとに区分し,集計することによって,販売力の分析や同一商品の購入状況などの分析をする。 |

問77

ゲーム理論を使って検討するのに適している業務はどれか。

| ア | イベント会場の入場ゲート数の決定 |

|---|---|

| イ | 売れ筋商品の要因の分析 |

| ウ | 競争者がいる地域での販売戦略の策定 |

| エ | 新規開発商品の需要の予測 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問78

| ア | 108 |

|---|---|

| イ | 120 |

| ウ | 156 |

| エ | 180 |

問79

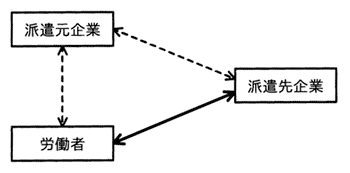

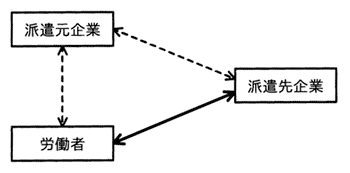

労働者派遣法に基づく,派遣先企業と労働者との関係(図の実線部分)はどれか。

| ア | 請負契約関係 |

|---|---|

| イ | 雇用契約関係 |

| ウ | 指揮命令関係 |

| エ | 労働者派遣契約関係 |

問80

制御用ソフトウェアの不具合のうち,製造物責任法の対象となるものはどれか。ここで,制御用ソフトウェアはエレベータの制御装置に組み込まれているものとする。

| ア | エレベータの可動部分の交換を早める原因となった不具合 |

|---|---|

| イ | エレベータの出荷前に発見された動作不良の原因となる不具合 |

| ウ | エレベータの待ち時間が長くなる原因となった不具合 |

| エ | 人的被害が出たエレベータ事故の原因となった不具合 |