基本情報技術者(科目A)過去問集 - 令和3年12月修了試験

問1

nビットの値L1,L2がある。次の操作によって得られる値L3は,L1とL2に対するどの論理演算の結果と同じか。

〔操作〕

(1)L1とL2のビットごとの論理和をとって,変数Xに記憶する。

(2)L1とL2のビットごとの論理積をとって更に否定をとり,変数Yに記憶する。

(3)XとYのビットごとの論理積をとって,結果をL3とする。

〔操作〕

(1)L1とL2のビットごとの論理和をとって,変数Xに記憶する。

(2)L1とL2のビットごとの論理積をとって更に否定をとり,変数Yに記憶する。

(3)XとYのビットごとの論理積をとって,結果をL3とする。

| ア | 排他的論理和 |

|---|---|

| イ | 排他的論理和の否定 |

| ウ | 論理積の否定 |

| エ | 論理和の否定 |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

問4

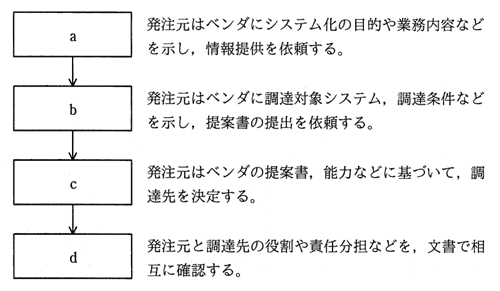

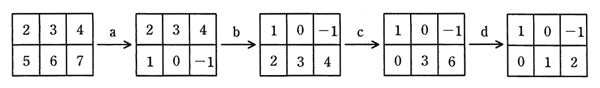

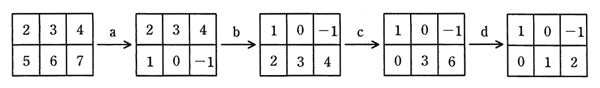

連立一次方程式

から,xの項の係数,yの項の係数,及び定数項だけを取り出した表(行列)を作り,基本操作(1)~(3)のいずれかを順次施すことによって,解

が得られた。表(行列)が次のように左から右に推移する場合,同じ種類の基本操作が施された箇所の組合せはどれか。

〔基本操作〕

(1)ある行に0でない数を掛ける。

(2)ある行と他の行を入れ替える。

(3)ある行に他の行の定数倍を加える。

〔表(行列)の推移〕

から,xの項の係数,yの項の係数,及び定数項だけを取り出した表(行列)を作り,基本操作(1)~(3)のいずれかを順次施すことによって,解

が得られた。表(行列)が次のように左から右に推移する場合,同じ種類の基本操作が施された箇所の組合せはどれか。

〔基本操作〕

(1)ある行に0でない数を掛ける。

(2)ある行と他の行を入れ替える。

(3)ある行に他の行の定数倍を加える。

〔表(行列)の推移〕

| ア | aとb |

|---|---|

| イ | aとc |

| ウ | bとc |

| エ | bとd |

答え : イ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 応用数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 応用数学

問5

探索方法とその実行時間のオーダの適切な組合せはどれか。ここで,探索するデータの数をnとし,ハッシュ値が衝突する(同じ値になる)確率は無視できるほど小さいものとする。また,実行時間のオーダがn2であるとは,n個のデータを処理する時間がcn2(cは定数)で抑えられることをいう。

| 2分探索 | 線形探索 | ハッシュ探索 | |

| ア | log2n | n | 1 |

| イ | nlog2n | n | log2n |

| ウ | nlog2n | n2 | 1 |

| エ | n2 | 1 | n |

問6

a,b,c,dの4文字から成るメッセージを符号化してビット列にする方法として表のア~エの4通りを考えた。この表はa,b,c,dの各1文字を符号化するときのビット列を表している。メッセージ中でのa,b,c,dの出現頻度は,それぞれ50%,30%,10%,10%であることが分かっている。符号化されたビット列から元のメッセージが一意に復号可能であって,ビット列の長さが最も短くなるものはどれか。

| a | b | c | d | |

| ア | 0 | 1 | 00 | 11 |

| イ | 0 | 01 | 10 | 11 |

| ウ | 0 | 10 | 110 | 111 |

| エ | 00 | 01 | 10 | 11 |

答え : ウ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

問7

十分な大きさの配列Aと初期値が0の変数pに対して,関数 f(x) と g() が次のとおり定義されている。配列Aと変数pは,関数 f(x) と g() だけでアクセスが可能である。これらの関数が操作するデータ構造はどれか。

function f(x) {

p = p+1;

A[p] = x;

return None;

}

function g() {

x=A[p];

p = p-1;

return x;

}

function f(x) {

p = p+1;

A[p] = x;

return None;

}

function g() {

x=A[p];

p = p-1;

return x;

}

| ア | キュー |

|---|---|

| イ | スタック |

| ウ | ハッシュ |

| エ | ヒープ |

問8

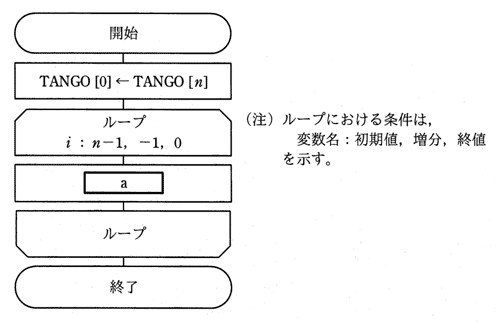

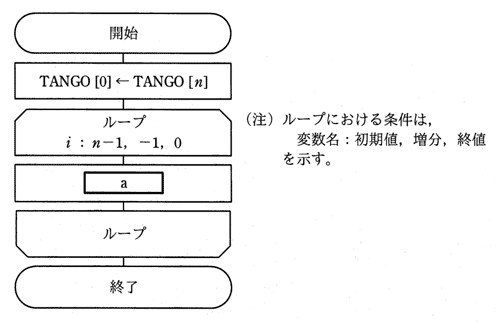

要素番号が0から始まる配列 TANGO がある。n個の単語が TANGO[1] から TANGO[n] に入っている。図は,n番目の単語を TANGO[1] に移動するために,TANGO[1] から TANGO[n-1] の単語を順に一つずつ後ろにずらして単語表を再構成する流れ図である。aに入れる処理として,適切なものはどれか。

| ア | TANGO[i] ← TANGO[n-i] |

|---|---|

| イ | TANGO[i+1] ← TANGO[i] |

| ウ | TANGO[n-i] ← TANGO[i] |

| エ | TANGO[n-i] ← TANGO[i+1] |

問10

XMLの特徴として,最も適切なものはどれか。

| ア | XMLでは,HTMLに,Webページの表示性能の向上を主な目的とした機能を追加している。 |

|---|---|

| イ | XMLでは,ネットワークを介した情報システム間のデータ交換を容易にするために,任意のタグを定義することができる。 |

| ウ | XMLで用いることができるスタイル言語は,HTMLと同じものである。 |

| エ | XMLは,SGMLを基に開発されたHTMLとは異なり,独自の仕様として開発された。 |

問11

| ア | 125 |

|---|---|

| イ | 250 |

| ウ | 80,000 |

| エ | 125,000 |

問12

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問14

1画素当たり24ビットのカラー情報をビデオメモリに記憶する場合,横1,024画素,縦768画素の画面表示に必要なメモリ量として,最も少ないものはどれか。ここで,単位はMバイトとし,1Mバイトは106バイトとする。

| ア | 0.8 |

|---|---|

| イ | 2.4 |

| ウ | 6.3 |

| エ | 18.9 |

問15

| ア | 0.81 |

|---|---|

| イ | 0.90 |

| ウ | 0.95 |

| エ | 0.99 |

問18

ブロックのキャッシュメモリ CO~C3 が表に示す状態である。ここで,新たに別のブロックの内容をキャッシュメモリにロードする必要が生じたとき,C2のブロックを置換の対象とするアルゴリズムはどれか。

| キャッシュメモリ | ロード時刻(分:秒) | 最終参照時刻(分:秒) | 参照回数 |

| C0 | 0:00 | 0:08 | 10 |

| C1 | 0:03 | 0:06 | 1 |

| C2 | 0:04 | 0:05 | 3 |

| C3 | 0:05 | 0:10 | 5 |

| ア | FIFO |

|---|---|

| イ | LFU |

| ウ | LIFO |

| エ | LRU |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

問19

格納アドレスが 1~6 の範囲の直接編成ファイルにおいて,次の条件でデータを格納した場合,アドレス1に格納されているデータのキー値はどれか。

〔条件〕

(1)キー値が3,4,8,13,14,18の順でデータを格納する。

(2)データのキー値を5で割った余りに1を加えた値を格納アドレスにする。

(3)格納アドレスに既にデータがある場合には,次のアドレスに格納する。これを格納できるまで繰り返す。最終アドレスの次は先頭とする。

(4)初期状態では,ファイルは何も格納されていない。

〔条件〕

(1)キー値が3,4,8,13,14,18の順でデータを格納する。

(2)データのキー値を5で割った余りに1を加えた値を格納アドレスにする。

(3)格納アドレスに既にデータがある場合には,次のアドレスに格納する。これを格納できるまで繰り返す。最終アドレスの次は先頭とする。

(4)初期状態では,ファイルは何も格納されていない。

| ア | 8 |

|---|---|

| イ | 13 |

| ウ | 14 |

| エ | 18 |

問20

8ビットD/A変換器を使って負でない電圧を発生させる。使用するD/A変換器は,最下位の1ビットの変化で出力が10ミリV変化する。データに0を与えたときの出力は0ミリVである。データに16進数で82を与えたときの出力は何ミリVか。

| ア | 820 |

|---|---|

| イ | 1,024 |

| ウ | 1,300 |

| エ | 1,312 |

問21

DRAMの説明として,適切なものはどれか。

| ア | 1バイト単位でデータの消去及び書込みが可能な不揮発性のメモリであり,電源遮断時もデータ保持が必要な用途に用いられる。 |

|---|---|

| イ | 不揮発性のメモリでNAND型又はNOR型があり,SSDに用いられる。 |

| ウ | メモリセルはフリップフロップで構成され,キャッシュメモリに用いられる。 |

| エ | リフレッシュ動作が必要なメモリであり,PCの主記憶として用いられる。 |

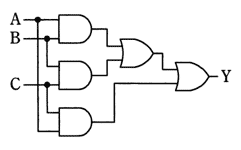

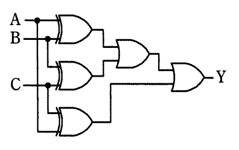

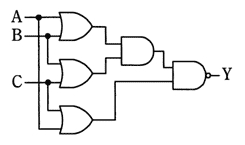

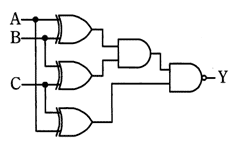

問22

真理値表に示す3入力多数決回路はどれか。

| 入力 | 出力 | ||

| A | B | C | Y |

| 0 | 0 | 0 | 0 |

| 0 | 0 | 1 | 0 |

| 0 | 1 | 0 | 0 |

| 0 | 1 | 1 | 1 |

| 1 | 0 | 0 | 0 |

| 1 | 0 | 1 | 1 |

| 1 | 1 | 0 | 1 |

| 1 | 1 | 1 | 1 |

注:

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

はNOT(否定)を,

はNOT(否定)を,

はAND(論理積)を,

はAND(論理積)を,

はOR(論理和)を,

はOR(論理和)を,

はXOR(排他的論理和)を,

はXOR(排他的論理和)を,

はNAND(否定論理積)を,

はNAND(否定論理積)を,

はNOR(否定論理和)を表す。

はNOR(否定論理和)を表す。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

問23

| ア | 音声を利用者に確実に聞かせるために,Webページを表示すると同時に音声を自動的に再生する。 |

|---|---|

| イ | 体裁の良いレイアウトにするために,表組みを用いる。 |

| ウ | 入力が必須な項目は,色で強調するだけでなく,項目名の隣に “(必須)"などと明記する。 |

| エ | ハイパリンク先の内容が推測できるように,ハイパリンク画像のalt属性にリンク先のURLを付記する。 |

問24

テクスチャマッピングを説明したものはどれか。

| ア | 光源からの反射や屈折,透過を計算し描画していく。 |

|---|---|

| イ | 光源と物体の形状などに基づいて,表示するときに陰影をつける。 |

| ウ | 表示画面からはみ出す箇所をあらかじめ見つけ,表示対象から外す。 |

| エ | 物体の表面に画像を貼り付けることによって,表面の質感を表現する。 |

問25

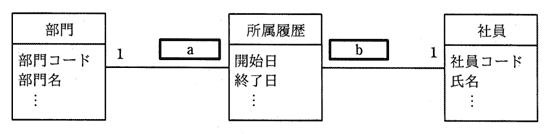

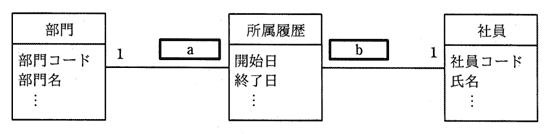

UMLを用いて表した図のデータモデルのa,bに入れる多重度はどれか。

〔条件〕

(1)部門には1人以上の社員が所属する。

(2)社員はいずれか一つの部門に所属する。

(3)社員が部門に所属した履歴を所属履歴として記録する。

〔条件〕

(1)部門には1人以上の社員が所属する。

(2)社員はいずれか一つの部門に所属する。

(3)社員が部門に所属した履歴を所属履歴として記録する。

| a | b | |

| ア | 0..* | 0..* |

| イ | 0..* | 1..* |

| ウ | 1..* | 0..* |

| エ | 1..* | 1..* |

問27

“社員” と “部門” 表に対して,次のSQL文を実行したときの結果はどれか。

SELECT COUNT(*)FROM 社員,部門 WHERE 社員.部門 = 部門.部門名 AND 部門.フロア = 2

SELECT COUNT(*)FROM 社員,部門 WHERE 社員.部門 = 部門.部門名 AND 部門.フロア = 2

社員

|

部門

|

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問28

| ア | あるトランザクションが共有ロックを獲得している資源に対して,別のトランザクションが共有ロックを獲得することは可能である。 |

|---|---|

| イ | あるトランザクションが共有ロックを獲得している資源に対して,別のトランザクションが専有ロックを獲得することは可能である。 |

| ウ | あるトランザクションが専有ロックを獲得している資源に対して,別のトランザクションが共有ロックを獲得することは可能である。 |

| エ | あるトランザクションが専有ロックを獲得している資源に対して,別のトランザクションが専有ロックを獲得することは可能である。 |

問29

| ア | バックアップ取得後でコミット前に中断した全てのトランザクションをロールバックする。 |

|---|---|

| イ | バックアップ取得後でコミット前に中断した全てのトランザクションをロールフォワードする。 |

| ウ | バックアップ取得後にコミットした全てのトランザクションをロールバックする。 |

| エ | バックアップ取得後にコミットした全てのトランザクションをロールフォワードする。 |

問30

| ア | 4.17×10-11 |

|---|---|

| イ | 3.33×10-10 |

| ウ | 4.17×10-5 |

| エ | 3.33×10-4 |

問31

DHCPの説明として,適切なものはどれか。

| ア | IPアドレスの設定を自動化するためのプロトコルである。 |

|---|---|

| イ | ディレクトリサービスにアクセスするためのプロトコルである。 |

| ウ | 電子メールを転送するためのプロトコルである。 |

| エ | プライベートIPアドレスをグローバルIPアドレスに変換するためのプロトコルである。 |

問33

TCP,UDPのポート番号を識別し,プライベートIPアドレスとグローバルIPアドレスとの対応関係を管理することによって,プライベートIPアドレスを使用するLAN上の複数の端末が,一つのグローバルIPアドレスを共有してインターネットにアクセスする仕組みはどれか。

| ア | IPスプーフィング |

|---|---|

| イ | IPマルチキャスト |

| ウ | NAPT |

| エ | NTP |

問34

PCとWebサーバがHTTPで通信している。PCからWebサーバ宛てのパケットでは,送信元ポート番号はPC側で割り当てた50001,宛先ポート番号は80であった。WebサーバからPCへの戻りのパケットでのポート番号の組合せはどれか。

| 送信元(Webサーバ)のポート番号 | 宛先(PC)の ポート番号 | |

| ア | 80 | 50001 |

| イ | 50001 | 80 |

| ウ | 80と50001以外からサーバ側で割り当てた番号 | 80 |

| エ | 80と50001以外からサーバ側で割り当てた番号 | 50001 |

問35

A社のWebサーバは,サーバ証明書を使ってTLS通信を行っている。PCからA社のWebサーバへのTLSを用いたアクセスにおいて,当該PCがサーバ証明書を入手した後に,認証局の公開鍵を利用して行う動作はどれか。

| ア | 暗号化通信に利用する共通鍵を,認証局の公開鍵を使って復号する。 |

|---|---|

| イ | 暗号化通信に利用する共通鍵を生成し,認証局の公開鍵を使って暗号化する。 |

| ウ | サーバ証明書の正当性を,認証局の公開鍵を使って検証する。 |

| エ | 利用者が入力して送付する秘匿データを,認証局の公開鍵を使って暗号化する。 |

問37

ゼロデイ攻撃の特徴はどれか。

| ア | 脆弱性に対してセキュリティパッチが提供される前に当該脆弱性を悪用して攻撃する。 |

|---|---|

| イ | 特定のWebサイトに対し,日時を決めて,複数台のPCから同時に攻撃する。 |

| ウ | 特定のターゲットに対し,フィッシングメールを送信して不正サイトに誘導する。 |

| エ | 不正中継が可能なメールサーバを見つけて,それを踏み台にチェーンメールを大量に送信する。 |

問38

送信者Aからの文書ファイルと,その文書ファイルのデジタル署名を受信者Bが受信したとき,受信者Bができることはどれか。ここで,受信者Bは送信者Aの署名検証鍵Xを保有しており,受信者Bと第三者は送信者Aの署名生成鍵Yを知らないものとする。

| ア | デジタル署名,文書ファイル及び署名検証鍵Xを比較することによって,文書ファイルに改ざんがあった場合,その部分を判別できる。 |

|---|---|

| イ | 文書ファイルが改ざんされていないこと,及びデジタル署名が署名生成鍵Yによって生成されたことを確認できる。 |

| ウ | 文書ファイルがマルウェアに感染していないことを認証局に問い合わせて確認できる。 |

| エ | 文書ファイルとデジタル署名のどちらかが改ざんされた場合,どちらが改ざんされたかを判別できる。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問40

パスワードリスト攻撃に該当するものはどれか。

| ア | 一般的な単語や人名からパスワードのリストを作成し,インターネットバンキングへのログインを試行する。 |

|---|---|

| イ | 想定し得るパスワードとそのハッシュ値との対のリストを用いて,入手したハッシュ値からパスワードを効率的に解析する。 |

| ウ | どこかのWebサイトから流出した利用者IDとパスワードのリストを用いて,他のWebサイトに対してログインを試行する。 |

| エ | ピクチャパスワードの入力を録画してリスト化しておき,それを利用することによってタブレット端末へのログインを試行する。 |

問42

ファイルの属性情報として,ファイルに対する読取り,書込み,実行の権限を独立に設定できるOSがある。この3種類の権限は,それぞれに1ビットを使って許可,不許可を設定する。この3ビットを8進数表現 0~7 の数字で設定するとき,次の試行結果から考えて,適切なものはどれか。

〔試行結果〕

① 0を設定したら,読取り,書込み,実行ができなくなってしまった。

② 3を設定したら,読取りと書込みはできたが,実行ができなかった。

③ 7を設定したら,読取り,書込み,実行ができるようになった。

〔試行結果〕

① 0を設定したら,読取り,書込み,実行ができなくなってしまった。

② 3を設定したら,読取りと書込みはできたが,実行ができなかった。

③ 7を設定したら,読取り,書込み,実行ができるようになった。

| ア | 2を設定すると,読取りと実行ができる。 |

|---|---|

| イ | 4を設定すると,実行だけができる。 |

| ウ | 5を設定すると,書込みだけができる。 |

| エ | 6を設定すると,読取りと書込みができる。 |

問43

サーバへのログイン時に用いるパスワードを不正に取得しようとする攻撃とその対策の組合せのうち,適切なものはどれか。

| 辞書攻擊 | スニッフィング | ブルートフォース攻撃 | |

| ア | 推測されにくいパスワードを設定する。 | パスワードを暗号化して送信する。 | ログインの試行回数に制限を設ける。 |

| イ | 推測されにくいパスワードを設定する。 | ログインの試行回数に制限を設ける。 | パスワードを暗号化して送信する。 |

| ウ | パスワードを暗号化して送信する。 | ログインの試行回数に制限を設ける。 | 推測されにくいパスワードを設定する。 |

| エ | ログインの試行回数に制限を設ける。 | 推測されにくいパスワードを設定する。 | パスワードを暗号化して送信する。 |

問44

| ア | パスワードに対応する利用者IDのハッシュ値を登録しておき,認証時に入力された利用者IDをハッシュ関数で変換して参照した登録パスワードと入力パスワードを比較する。 |

|---|---|

| イ | パスワードをそのまま登録したファイルを圧縮しておき,認証時に復元して,入力されたパスワードと比較する。 |

| ウ | パスワードをそのまま登録しておき,認証時に入力されたパスワードと登録内容をともにハッシュ関数で変換して比較する。 |

| エ | パスワードをハッシュ値に変換して登録しておき,認証時に入力されたパスワードをハッシュ関数で変換して比較する。 |

問45

| ア | 外部からのトリガに応じて,オブジェクトの状態がどのように遷移するかを表現する。 |

|---|---|

| イ | クラスと関連から構成され,システムの静的な構造を表現する。 |

| ウ | システムとアクタの相互作用を表現する。 |

| エ | データの流れに注目してシステムの機能を表現する。 |

問46

オブジェクト指向言語のクラスに関する記述のうち,適切なものはどれか。

| ア | インスタンス変数には共有データが保存されているので,クラス全体で使用できる。 |

|---|---|

| イ | オブジェクトに共通する性質を定義したものがクラスであり,クラスを集めたものがクラスライブラリである。 |

| ウ | オブジェクトはクラスによって定義され,クラスにはメソッドと呼ばれる共有データが保存されている。 |

| エ | スーパクラスはサブクラスから独立して定義し,サブクラスの性質を継承する。 |

問47

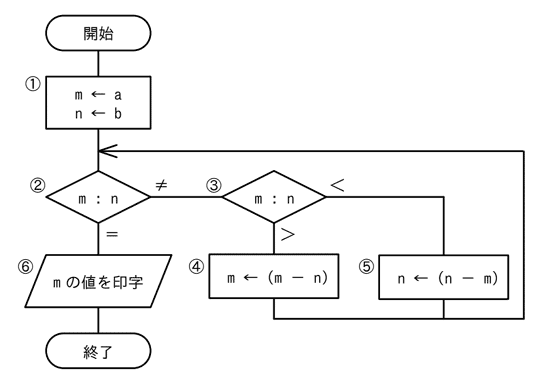

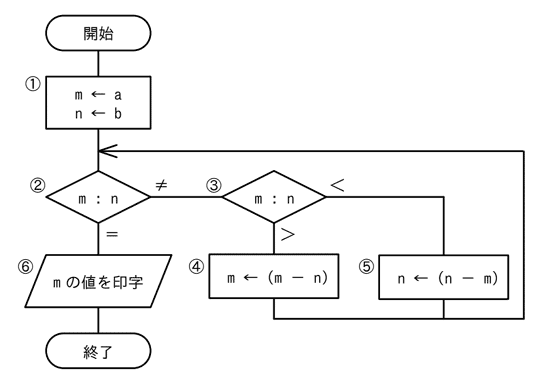

次の流れ図において,

① → ② → ③ → ⑤ → ② → ③ → ④ → ② → ⑥

の順に実行させるために,①においてmとnに与えるべき初期値aとbの関係はどれか。ここで,a,bはともに正の整数とする。

① → ② → ③ → ⑤ → ② → ③ → ④ → ② → ⑥

の順に実行させるために,①においてmとnに与えるべき初期値aとbの関係はどれか。ここで,a,bはともに正の整数とする。

| ア | a = 2b |

|---|---|

| イ | 2a = b |

| ウ | 2a = 3b |

| エ | 3a = 2b |

問48

SOA(Service Oriented Architecture)の説明はどれか。

| ア | Webサービスを利用するためのインタフェースやプロトコルを規定したものである。 |

|---|---|

| イ | XMLを利用して,インターネット上に存在するWebサービスを検索できる仕組みである。 |

| ウ | 業務機能を提供するサービスを組み合わせることによって,システムを構築する考え方である。 |

| エ | サービス提供者と顧客との間でサービスの内容,範囲及び品質に対する要求水準を明確にして,あらかじめ合意を得ておくことである。 |

問49

| ア | ソフトウェアに存在する顧客の要求との不一致を短いサイクルで解消したり,要求の変化に柔軟に対応したりする。 |

|---|---|

| イ | タスクの実施状況を可視化して,いつでも確認できるようにする。 |

| ウ | ペアプログラミングのドライバとナビゲータを固定化させない。 |

| エ | 毎日決めた時刻にチームメンバが集まって開発の状況を共有し,問題が拡大したり,状況が悪化したりするのを避ける。 |

答え : ア

分野 : テクノロジ系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : テクノロジ系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問50

| ア | Webブラウザにプラグインを組み込み,動画やアニメーションを表示する。 |

|---|---|

| イ | 地図上のカーソル移動に伴い,Webページを切り替えずにスクロール表示する。 |

| ウ | 鉄道経路の探索結果上に,各鉄道会社のWebページへのリンクを表示する。 |

| エ | 店舗案内のWebページ上に,他のサイトが提供する地図検索機能を利用して出力された情報を表示する。 |

答え : エ

分野 : テクノロジ系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : テクノロジ系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問51

ファンクションポイント法の説明はどれか。

| ア | 開発するプログラムごとのステップ数を積算し,開発規模を見積もる。 |

|---|---|

| イ | 開発プロジェクトで必要な作業のWBSを作成し,各作業の工数を見積もる。 |

| ウ | 外部入出力や内部論理ファイル,外部照会,外部インタフェースファイルの個数と特性などから開発規模を見積もる。 |

| エ | 過去の類似例を探し,その実績や開発するシステムとの差異などを分析・評価して開発規模を見積もる。 |

問52

| ア | 各作業の開始時点と終了時点が一目で把握できる。 |

|---|---|

| イ | 各作業の構成要素を示しているので,管理がしやすい。 |

| ウ | 各作業の前後関係が明確になり,クリティカルパスが把握できる。 |

| エ | 各作業の余裕日数が容易に把握できる。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトの時間

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトの時間

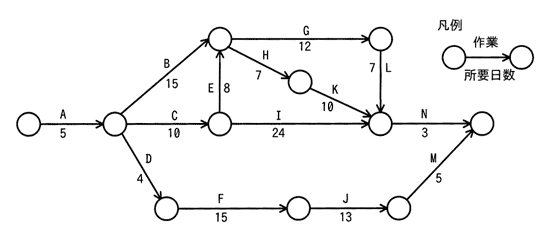

問53

| ア | A→B→G→L→N |

|---|---|

| イ | A→B→H→K→N |

| ウ | A→C→E→G→L→N |

| エ | A→C→I→N |

問54

システムを構成するプログラムの本数とプログラム1本当たりのコーディング所要工数が表のとおりであるとき,システムを95日間で開発するには少なくとも何人の要員が必要か。ここで,システムの開発にはコーディングのほかに,設計及びテストの作業が必要であり,それらの作業にはコーディング所要工数の8倍の工数が掛かるものとする。

| プログラム の本数 | プログラム1本当たりの コーディング所要工数(人日) | |

| 入力処理 | 20 | 1 |

| 出力処理 | 10 | 3 |

| 計算処理 | 5 | 9 |

| ア | 8 |

|---|---|

| イ | 9 |

| ウ | 12 |

| エ | 13 |

問56

ITサービスマネジメントにおける問題管理プロセスにおいて実施することはどれか。

| ア | インシデントの発生後に暫定的にサービスを復旧させ,業務を継続できるようにする。 |

|---|---|

| イ | インシデントの発生後に未知の根本原因を特定し,恒久的な解決策を策定する。 |

| ウ | インシデントの発生に備えて,復旧のための設計をする。 |

| エ | インシデントの発生を記録し,関係する部署に状況を連絡する。 |

問57

| ア | 業務処理がバックアップ処理と重なると応答時間が長くなる可能性がある場合には,両方の処理が重ならないようにスケジュールを立てる。 |

|---|---|

| イ | バックアップ処理時間を短くするためには,バックアップデータをバックアップ元データと同一の記憶媒体内に置く。 |

| ウ | バックアップデータからの復旧時間を短くするためには,差分バックアップを採用する。 |

| エ | バックアップデータを長期間保存するためには,ランダムアクセスが可能な媒体を使用する。 |

問58

| ア | あらかじめシステム監査人が準備したテスト用データを監査対象プログラムで処理し,期待した結果が出力されるかどうかを確かめる。 |

|---|---|

| イ | 監査対象の実態を確かめるために,システム監査人が,直接,関係者に口頭で問い合わせ,回答を入手する。 |

| ウ | 監査対象の状況に関する監査証拠を入手するために,システム監査人が,関連する資料及び文書類を入手し,内容を点検する。 |

| エ | データの生成から入力,処理,出力,活用までのプロセス,及び組み込まれているコントロールを,システム監査人が,書面上で,又は実際に追跡する。 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問59

| ア | インシデント対応手順が作成され,関係者への周知が図られている。 |

|---|---|

| イ | インシデントによってデータベースが被害を受けた場合の影響を最小にするために,規程に従ってデータのバックアップをとっている。 |

| ウ | インシデントの種類や発生箇所,影響度合いに関係なく,連絡・報告ルートが共通になっている。 |

| エ | 全てのインシデントについて,インシデント記録を残し,責任者の承認を得ることが定められている。 |

問60

| ア | 外部記憶媒体の無断持出しが禁止されていること |

|---|---|

| イ | 中断時間を定めたSLAの水準が保たれるように管理されていること |

| ウ | データ入力時のエラーチェックが適切に行われていること |

| エ | データベースが暗号化されていること |

問61

IT投資評価を,個別プロジェクトの計画,実施,完了に応じて,事前評価,中間評価,事後評価を行う。事前評価について説明したものはどれか。

| ア | 計画と実績との差異及び原因を詳細に分析し,投資額や効果目標の変更が必要かどうかを判断する。 |

|---|---|

| イ | 事前に設定した効果目標の達成状況を評価し,必要に応じて目標を達成するための改善策を検討する。 |

| ウ | 投資効果の実現時期と評価に必要なデータ収集方法を事前に計画し,その時期に合わせて評価を行う。 |

| エ | 投資目的に基づいた効果目標を設定し,実施可否判断に必要な情報を上位マネジメントに提供する。 |

問62

エンタープライズアーキテクチャを構成するアプリケーションアーキテクチャについて説明したものはどれか。

| ア | 業務に必要なデータの内容,データ間の関連や構造などを体系的に示したもの |

|---|---|

| イ | 業務プロセスを支援するシステムの機能や構成などを体系的に示したもの |

| ウ | 情報システムの構築・運用に必要な技術的構成要素を体系的に示したもの |

| エ | ビジネス戦略に必要な業務プロセスや情報の流れを体系的に示したもの |

問63

デジタルディバイドの解消のために取り組むべきことはどれか。

| ア | IT投資額の見積りを行い,投資目的に基づいて効果目標を設定して,効果目標ごとに目標達成の可能性を事前に評価すること |

|---|---|

| イ | ITの活用による家電や設備などの省エネルギー化及びテレワークなどによる業務の効率向上によって,エネルギー消費を削減すること |

| ウ | 情報リテラシの習得機会を増やしたり,情報通信機器や情報サービスが一層利用しやすい環境を整備したりすること |

| エ | 製品や食料品などの製造段階から最終消費段階又は廃棄段階までの全工程について,ICタグを活用して流通情報を追跡可能にすること |

問64

| ア | システムに関わり合いをもつ利害関係者の種類を識別し,利害関係者のニーズ及び要望並びに課せられる制約条件を識別する。 |

|---|---|

| イ | 事業の目的,目標を達成するために必要なシステム化の方針,及びシステムを実現するための実施計画を立案する。 |

| ウ | 目的とするシステムを得るために,システムの機能及び能力を定義し,システム方式設計によってハードウェア,ソフトウェアなどによる実現方式を確立する。 |

| エ | 利害関係者の要件を満足するソフトウェア製品又はソフトウェアサービスを得るための,方式設計と適格性の確認を実施する。 |

問66

多角化戦略のうち,M&Aによる垂直統合に該当するものはどれか。

| ア | 銀行による保険会社の買収・合併 |

|---|---|

| イ | 自動車メーカによる軽自動車メーカの買収・合併 |

| ウ | 製鉄メーカによる鉄鋼石採掘会社の買収・合併 |

| エ | 電機メーカによる不動産会社の買収・合併 |

問67

コストプラス法による価格設定方法を表すものはどれか。

| ア | 価格分析によって,利益最大,リスク最小を考慮し,段階的に価格を決める。 |

|---|---|

| イ | 顧客に対する値引きを前提にし,当初からマージンを加えて価格を決める。 |

| ウ | 市場で競争可能と推定できるレベルで価格を決める。 |

| エ | 製造原価,営業費など費用総額を基準にし,希望マージンを加えて価格を決める。 |

問68

設定した戦略を遂行するために,財務,顧客,内部ビジネスプロセス,学習と成長という四つの視点に基づいて,相互の適切な関係を考慮しながら具体的に目標及び施策を策定する経営管理手法はどれか。

| ア | コアコンピタンス |

|---|---|

| イ | セグメンテーション |

| ウ | バランススコアカード |

| エ | プロダクトポートフォリオマネジメント |

問69

技術は,理想とする技術を目指す過程において,導入期,成長期,成熟期,衰退期,そして次の技術フェーズに移行するという進化の過程をたどる。この技術進化過程を表すものはどれか。

| ア | 技術のSカーブ |

|---|---|

| イ | 需要曲線 |

| ウ | バスタブ曲線 |

| エ | ラーニングカーブ |

問70

四つの工程A,B,C,Dを経て生産される製品を1か月で1,000個作る必要がある。各工程の,製品1個当たりの製造時間,保有機械台数,機械1台1か月当たりの生産能力が表のとおりであるとき,能力不足となる工程はどれか。

| 工程 | 1個製造時間(時間) | 保有機械台数(台) | 生産能力(時間/台) |

| A | 0.4 | 3 | 150 |

| B | 0.3 | 2 | 160 |

| C | 0.7 | 4 | 170 |

| D | 1.2 | 7 | 180 |

| ア | A |

|---|---|

| イ | B |

| ウ | C |

| エ | D |

問71

フィンテックのサービスの一つであるアカウントアグリゲーションの特徴はどれか。

| ア | 各金融機関のサービスに用いる,利用者のID・パスワードなどの情報をあらかじめ登録し,複数の金融機関の口座取引情報を一括表示できる。 |

|---|---|

| イ | 資金移動業者として登録された企業は,少額の取引に限り,国内・海外送金サービスを提供できる。 |

| ウ | 電子手形の受取り側が早期に債権回収することが容易になり,また,必要な分だけ債権の一部を分割して譲渡できる。 |

| エ | ネットショップで商品を購入した者に与信チェックを行い,問題がなければ商品代金の立替払いをすることによって,購入者は早く商品を入手できる。 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

問72

インターネットオークションにおいて,出品者と落札者の間の決済で使用されるエスクローサービスはどれか。

| ア | 決済に関する情報の利用に関して,情報の保護基準が守られているかを第三者機関によって監視する仕組みのこと |

|---|---|

| イ | 決済に関する電子メールなどの情報交換において,送信元とメールアドレスが正常であることを認証する仕組みのこと |

| ウ | 決済に使用されるクレジットカード情報を暗号化したり,正規のショップであることを認証局によって確認したりすることによって,取引の安全を確保する仕組みのこと |

| エ | 決済を仲介し,落札者から送金を受け,商品の受渡し完了後に出品者へ送金を行う仕組みのこと |

問73

ロングテールを説明したものはどれか。

| ア | 一般に80:20という経験則として知られ,企業の売上の80%は全商品の上位20%の売れ筋商品で構成される,又は品質不良による損失額の80%は全不良原因の上位20%の原因に由来する。 |

|---|---|

| イ | インターネットを活用したオンラインショップなどでは,販売機会が少ない商品でもアイテム数を幅広く取りそろえることによって,機会損失のリスクを減らす効果がある。 |

| ウ | 企業が複数の事業活動を同時に営むことによって,経営資源の共有が可能になり,それを有効に利用することで,それぞれの事業を独立に行っているときよりもコストが相対的に低下する。 |

| エ | ネットワークに加入している者同士が相互にアクセスできる有用性を “ネットワークの価値” とすれば,ネットワークの価値は加入者数の2乗に近似的に比例する。 |

問74

通信機能及び他の機器の管理機能をもつ高機能型の電力メータであるスマートメータを導入する目的として,適切でないものはどれか。

| ア | 自動検針によって,検針作業の効率を向上させる。 |

|---|---|

| イ | 停電時に補助電源によって,一定時間電力を供給し続ける。 |

| ウ | 電力需要制御によって,ピーク電力を抑制する。 |

| エ | 電力消費量の可視化によって,節電の意識を高める。 |

問75

A社とB社がそれぞれ2種類の戦略を採る場合の市場シェアが表のように予想されるとき,ナッシュ均衡,すなわち互いの戦略が相手の戦略に対して最適になっている組合せはどれか。ここで,表の各欄において,左側の数値がA社のシェア,右側の数値がB社のシェアとする。

単位 %

単位 %

| B社 | |||

| 戦略b1 | 戦略b2 | ||

| A社 | 戦略a1 | 40,20 | 50,30 |

| 戦略a2 | 30,10 | 25,25 | |

| ア | A社が戦略a1,B社が戦略b1を採る組合せ |

|---|---|

| イ | A社が戦略a1,B社が戦略b2を採る組合せ |

| ウ | A社が戦略a2,B社が戦略b1を採る組合せ |

| エ | A社が戦略a2,B社が戦略b2を採る組合せ |

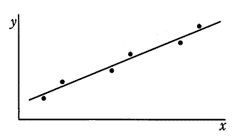

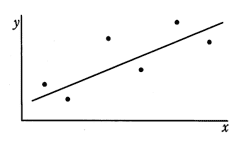

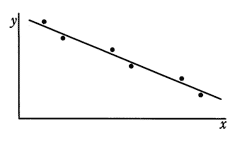

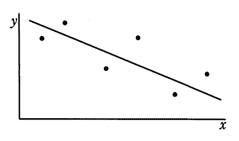

問76

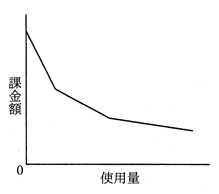

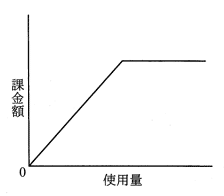

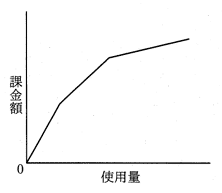

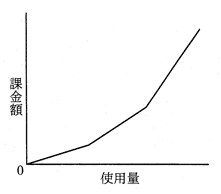

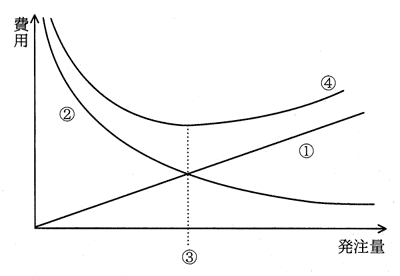

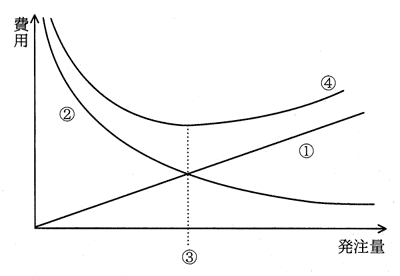

図は,定量発注方式を運用する際の費用と発注量の関係を示したものである。図中の3を表しているものはどれか。ここで,1回当たりの発注量をQ,1回当たりの発注費用をC,1単位当たりの年間保管費用をH,年間需要量をRとする。また,選択肢ア~エのそれぞれの関係式は成り立っている。

| ア | |

|---|---|

| イ | |

| ウ | |

| エ |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問77

“1次式で表現される制約条件の下にある資源を,どのように配分したら1次式で表される効果の最大が得られるか” という問題を解く手法はどれか。

| ア | 因子分析法 |

|---|---|

| イ | 回帰分析法 |

| ウ | 実験計画法 |

| エ | 線形計画法 |

問78

キャッシュフローを改善する行為はどれか。

| ア | 受取手形の期日を長くして受け取る。 |

|---|---|

| イ | 売掛金を回収するまでの期間を短くする。 |

| ウ | 買掛金を支払うまでの期間を短くする。 |

| エ | 支払手形の期日を短くして支払う。 |

問79

ボリュームライセンス契約の説明はどれか。

| ア | 企業などソフトウェアの大量購入者向けに,インストールできる台数をあらかじめ取り決め,ソフトウェアの使用を認める契約 |

|---|---|

| イ | 使用場所を限定した契約であり,特定の施設の中であれば台数や人数に制限なく使用が許される契約 |

| ウ | ソフトウェアをインターネットからダウンロードしたとき画面に表示される契約内容に同意するを選択することによって,使用が許される契約 |

| エ | 標準の使用許諾条件を定め,その範囲で一定量のパッケージの包装を解いたときに,権利者と購入者との間に使用許諾契約が自動的に成立したとみなす契約 |