ITパスポート過去問集 - 令和2年秋期

問1

情報システムの調達の際に作成される文書に関して,次の記述中のa,bに入れる字句の適切な組合せはどれか。

調達する情報システムの概要や提案依頼事項,調達条件などを明示して提案書の提出を依頼する文書は [ a ] である。また,システム化の目的や業務概要などを示すことによって,関連する情報の提供を依頼する文書は [ b ] である。

調達する情報システムの概要や提案依頼事項,調達条件などを明示して提案書の提出を依頼する文書は [ a ] である。また,システム化の目的や業務概要などを示すことによって,関連する情報の提供を依頼する文書は [ b ] である。

| a | b | |

| ア | RFI | RFP |

| イ | RFI | SLA |

| ウ | RFP | RFI |

| エ | RFP | SLA |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

解説 :

調達先の候補に提案書の提出を求める文書を「RFP」(Request For Proposal:提案依頼書)と言います。それに先立って、導入したいシステムについての情報提供を依頼する文書は「RFI」(Request For Information:情報依頼書)と言います。[ a ] が「RFP」、[ b ] が「RFI」の「ウ」が正解です。

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

解説 :

調達先の候補に提案書の提出を求める文書を「RFP」(Request For Proposal:提案依頼書)と言います。それに先立って、導入したいシステムについての情報提供を依頼する文書は「RFI」(Request For Information:情報依頼書)と言います。[ a ] が「RFP」、[ b ] が「RFI」の「ウ」が正解です。

問2

企業が社会の信頼に応えていくために,法令を遵守することはもちろん,社会的規範などの基本的なルールに従って活動する,いわゆるコンプライアンスが求められている。 a~d のうち,コンプライアンスとして考慮しなければならないものだけを全て挙げたものはどれか。

a 交通ルールの遵守

b 公務員接待の禁止

c 自社の就業規則の遵守

d 他者の知的財産権の尊重

a 交通ルールの遵守

b 公務員接待の禁止

c 自社の就業規則の遵守

d 他者の知的財産権の尊重

| ア | a,b,c |

|---|---|

| イ | a,b,c,d |

| ウ | a,c,d |

| エ | b,c,d |

問3

技術経営における新事業創出のプロセスを,研究,開発,事業化,産業化の四つに分類したとき,事業化から産業化を達成し,企業の業績に貢献するためには,新市場の立上げや競合製品の登場などの障壁がある。この障壁を意味する用語として,最も適切なものはどれか。

| ア | 囚人のジレンマ |

|---|---|

| イ | ダーウィンの海 |

| ウ | ファイアウォール |

| エ | ファイブフォース |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

技術の研究開発から事業化に至るプロセスの中で、

・研究から開発に至る困難さを「魔の川」

・開発から製品化に至る困難さを「死の谷」

・製品化から産業化に至る困難さを「ダーウィンの海」

と言います。「イ」が正解です。

「ア」の「囚人のジレンマ」は、ゲーム理論におけるパラドクスで、互いに協力することが最も利得が大きいと分かっていても、相手の行動が確定しない状況で最適な行動を選ぶと結果的に悪い選択をしてしまうというジレンマを意味します。

「ウ」の「ファイアウォール」は、ネットワーク境界などで内外を行き来する通信を監視し、不審な通信を検知して遮断するネットワーク機器を指します。

「エ」の「ファイブフォース」は、特定の産業分野(業界)の競争状況を5つの要因に着目して分析する手法です。

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

解説 :

技術の研究開発から事業化に至るプロセスの中で、

・研究から開発に至る困難さを「魔の川」

・開発から製品化に至る困難さを「死の谷」

・製品化から産業化に至る困難さを「ダーウィンの海」

と言います。「イ」が正解です。

「ア」の「囚人のジレンマ」は、ゲーム理論におけるパラドクスで、互いに協力することが最も利得が大きいと分かっていても、相手の行動が確定しない状況で最適な行動を選ぶと結果的に悪い選択をしてしまうというジレンマを意味します。

「ウ」の「ファイアウォール」は、ネットワーク境界などで内外を行き来する通信を監視し、不審な通信を検知して遮断するネットワーク機器を指します。

「エ」の「ファイブフォース」は、特定の産業分野(業界)の競争状況を5つの要因に着目して分析する手法です。

問4

コンビニエンスストアを全国にチェーン展開するA社では,過去10年間にわたる各店舗の詳細な販売データが本部に蓄積されている。これらの販売データと,過去10年間の気象データ,及び各店舗近隣のイベント情報との関係を分析して,気象条件,イベント情報と商品の販売量との関連性を把握し,1週間先までの天気予報とイベント情報から店舗ごとの販売予想をより高い精度で行うシステムを構築したい。このとき活用する技術として,最も適切なものはどれか。

| ア | IoTを用いたセンサなどからの自動データ収集技術 |

|---|---|

| イ | 仮想空間で現実のような体験を感じることができる仮想現実技術 |

| ウ | ディープラーニングなどのAI技術 |

| エ | 表計算ソフトを用いて統計分析などを行う技術 |

問5

製造業における標準化の事例として,最も適切なものはどれか。

| ア | 作業負荷の均衡を図り,かつ,前工程から引き取る部品の種類と量を平準化した。 |

|---|---|

| イ | 生産活動を合理化するために,製造に必要な部品や手順を統一した。 |

| ウ | 生産管理プログラムの実行速度を向上させるために,最適なアルゴリズムを選択した。 |

| エ | 製品の種類の削減や作業内容の見直しを通じて,生産計画,生産工程,作業方法を簡素化した。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

解説 :

製造現場における標準化は、部材や手順、各種の基準、様々なルールなどについて統一された標準を定めて、これに従って製造を進めることを指します。選択肢の中では「イ」が当てはまります。

「ア」は「平準化」の事例です。

「ウ」は「最適化」の事例です。

「エ」は「単純化」の事例です。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

解説 :

製造現場における標準化は、部材や手順、各種の基準、様々なルールなどについて統一された標準を定めて、これに従って製造を進めることを指します。選択肢の中では「イ」が当てはまります。

「ア」は「平準化」の事例です。

「ウ」は「最適化」の事例です。

「エ」は「単純化」の事例です。

問6

BSC(Balanced Scorecard)に関する記述として,適切なものはどれか。

| ア | 企業や組織のビジョンと戦略を,四つの視点( “財務の視点” , “顧客の視点” , “業務プロセスの視点” , “成長と学習の視点” )から具体的な行動へと変換して計画・管理し,戦略の立案と実行・評価を支援するための経営管理手法である。 |

|---|---|

| イ | 製品やサービスを顧客に提供するという企業活動を,調達,開発,製造,販売,サービスといったそれぞれの業務が,一連の流れの中で順次,価値とコストを付加・蓄積していくものと捉え,この連鎖的活動によって顧客に向けた最終的な “価値” が生み出されるとする考え方のことである。 |

| ウ | 多種類の製品を生産・販売したり,複数の事業を行ったりしている企業が,戦略的観点から経営資源の配分が最も効率的・効果的となる製品・事業相互の組合せを決定するための経営分析手法のことである。 |

| エ | 目標を達成するために意思決定を行う組織や個人の,プロジェクトやベンチャービジネスなどにおける,強み,弱み,機会,脅威を評価するのに用いられる経営戦略手法のことである。 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

解説 :

BSCは企業や事業、プロジェクトなどの業績を「財務」「顧客」「業務プロセス」「学習と成長」の4つの視点から総合的に評価する手法です。「ア」が正解です。

「イ」は「バリューチェーン分析」の説明です。

「ウ」は「PPM分析」の説明です。

「エ」は「SWOT分析」の説明です。

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

解説 :

BSCは企業や事業、プロジェクトなどの業績を「財務」「顧客」「業務プロセス」「学習と成長」の4つの視点から総合的に評価する手法です。「ア」が正解です。

「イ」は「バリューチェーン分析」の説明です。

「ウ」は「PPM分析」の説明です。

「エ」は「SWOT分析」の説明です。

問7

蓄積されている会計,販売,購買,顧客などの様々なデータを,迅速かつ効果的に検索,分析する機能をもち,経営者などの意思決定を支援することを目的としたものはどれか。

| ア | BIツール |

|---|---|

| イ | POSシステム |

| ウ | 電子ファイリングシステム |

| エ | ワークフローシステム |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

解説 :

データベースなどに蓄積された膨大なデータを抽出・加工・分析し、意思決定に活用できるような形式にまとめるシステムを「BIツール」と言います。「ア」が正解です。

「イ」の「POSシステム」は、小売店などで販売時にデータを入力し、販売状況をリアルタイムに把握するシステムです。

「ウ」の「電子ファイリングシステム」は、主に書類をスキャンした紙面データを整理して保管するためのシステムです。

「エ」の「ワークフローシステム」は、業務の流れに従って申請や決済、通知などを電子化して効率を高めるシステムです。

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

解説 :

データベースなどに蓄積された膨大なデータを抽出・加工・分析し、意思決定に活用できるような形式にまとめるシステムを「BIツール」と言います。「ア」が正解です。

「イ」の「POSシステム」は、小売店などで販売時にデータを入力し、販売状況をリアルタイムに把握するシステムです。

「ウ」の「電子ファイリングシステム」は、主に書類をスキャンした紙面データを整理して保管するためのシステムです。

「エ」の「ワークフローシステム」は、業務の流れに従って申請や決済、通知などを電子化して効率を高めるシステムです。

問8

電力会社において,人による検針の代わりに,インターネットに接続された電力メータと通信することで,各家庭の電力使用量を遠隔計測するといったことが行われている。この事例のように,様々な機器をインターネットに接続して情報を活用する仕組みを表す用語はどれか。

| ア | EDI |

|---|---|

| イ | IoT |

| ウ | ISP |

| エ | RFID |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

様々なモノに計測機能やデータ処理機能、通信機能などを持たせ、インターネットに接続して相互に通信することで高度な仕組みを実現することを「IoT」(モノのインターネット)と言います。「イ」が正解です。

「ア」の「EDI」(Electronic Data Interchange)は、企業間の取引や決済をネットワークを介して電子的に処理し、効率を高める仕組みです。

「ウ」の「ISP」(Internet Service Provider)は、インターネット接続事業者のことです。

「エ」の「RFID」(Radio Frequency Identitification)は、無線通信が可能な小型の電子タグなどを用いて物品の管理などを効率化する仕組みです。

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

解説 :

様々なモノに計測機能やデータ処理機能、通信機能などを持たせ、インターネットに接続して相互に通信することで高度な仕組みを実現することを「IoT」(モノのインターネット)と言います。「イ」が正解です。

「ア」の「EDI」(Electronic Data Interchange)は、企業間の取引や決済をネットワークを介して電子的に処理し、効率を高める仕組みです。

「ウ」の「ISP」(Internet Service Provider)は、インターネット接続事業者のことです。

「エ」の「RFID」(Radio Frequency Identitification)は、無線通信が可能な小型の電子タグなどを用いて物品の管理などを効率化する仕組みです。

問9

国連が中心となり,持続可能な世界を実現するために設定した17のゴールから成る国際的な開発目標はどれか。

| ア | COP21 |

|---|---|

| イ | SDGs |

| ウ | UNESCO |

| エ | WHO |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

問10

IoTに関する事例として,最も適切なものはどれか。

| ア | インターネット上に自分のプロファイルを公開し,コミュニケーションの輪を広げる。 |

|---|---|

| イ | インターネット上の店舗や通信販売のWebサイトにおいて,ある商品を検索すると,類似商品の広告が表示される。 |

| ウ | 学校などにおける授業や講義をあらかじめ録画し,インターネットで配信する。 |

| エ | 発電設備の運転状況をインターネット経由で遠隔監視し,発電設備の性能管理,不具合の予兆検知及び補修対応に役立てる。 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

問11

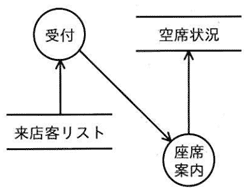

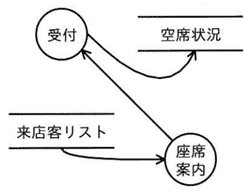

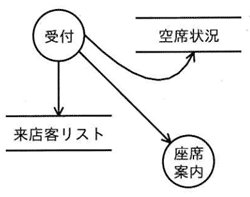

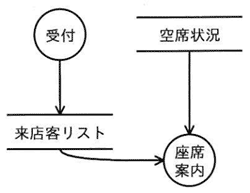

あるレストランでは,受付時に来店した客の名前を来店客リストに記入し,座席案内時に来店客リストと空席状況の両方を参照している。この一連の業務をDFDで表現したものとして,最も適切なものはどれか。

| ア |  |

|---|---|

| イ |  |

| ウ |  |

| エ |  |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問12

A社では,設計までをA社で行ったプログラムの開発を,請負契約に基づきB社に委託して行う形態と,B社から派遣契約に基づき派遣されたC氏が行う形態を比較検討している。開発されたプログラムの著作権の帰属に関する規定が会社間の契約で定められていないとき,著作権の帰属先はどれか。

| ア | 請負契約ではA社に帰属し,派遣契約ではA社に帰属する。 |

|---|---|

| イ | 請負契約ではA社に帰属し,派遣契約ではC氏に帰属する。 |

| ウ | 請負契約ではB社に帰属し,派遣契約ではA社に帰属する。 |

| エ | 請負契約ではB社に帰属し,派遣契約ではC氏に帰属する。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問13

情報の取扱いに関する不適切な行為 a~c のうち,不正アクセス禁止法で定められている禁止行為に該当するものだけを全て挙げたものはどれか。

a オフィス内で拾った手帳に記載されていた他人のIDとパスワードを無断で使い,ネットワークを介して自社のサーバにログインし,サーバに格納されていた人事評価情報を閲覧した。

b 自分には閲覧権限のない人事評価情報を盗み見するために,他人のネットワークIDとパスワードを無断で入手し,自分の手帳に記録した。

c 部門の保管庫に保管されていた人事評価情報が入ったUSBメモリを上司に無断で持ち出し,自分のPCに直接接続してその人事評価情報をコピーした。

a オフィス内で拾った手帳に記載されていた他人のIDとパスワードを無断で使い,ネットワークを介して自社のサーバにログインし,サーバに格納されていた人事評価情報を閲覧した。

b 自分には閲覧権限のない人事評価情報を盗み見するために,他人のネットワークIDとパスワードを無断で入手し,自分の手帳に記録した。

c 部門の保管庫に保管されていた人事評価情報が入ったUSBメモリを上司に無断で持ち出し,自分のPCに直接接続してその人事評価情報をコピーした。

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | b,c |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問14

ウェアラブルデバイスを用いている事例として,最も適切なものはどれか。

| ア | PCやタブレット端末を利用して,ネットワーク経由で医師の診療を受ける。 |

|---|---|

| イ | スマートウォッチで血圧や体温などの測定データを取得し,異常を早期に検知する。 |

| ウ | 複数の病院のカルテを電子化したデータをクラウドサーバで管理し,データの共有を行う。 |

| エ | ベッドに人感センサを設置し,一定期間センサに反応がない場合に通知を行う。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

問15

SCMの説明として,適切なものはどれか。

| ア | 営業,マーケティング,アフターサービスなど,部門間で情報や業務の流れを統合し,顧客満足度と自社利益を最大化する。 |

|---|---|

| イ | 調達,生産,流通を経て消費者に至るまでの一連の業務を,取引先を含めて全体最適の視点から見直し,納期短縮や在庫削減を図る。 |

| ウ | 顧客ニーズに適合した製品及びサービスを提供することを目的として,業務全体を最適な形に革新・再設計する。 |

| エ | 調達,生産,販売,財務・会計,人事などの基幹業務を一元的に管理し,経営資源の最適化と経営の効率化を図る。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

問16

新製品の開発に当たって生み出される様々な成果 a~c のうち,特許法による保護の対象となり得るものだけを全て挙げたものはどれか。

a 機能を実現するために考え出された独創的な発明

b 新製品の形状,模様,色彩など,斬新的な発想で創作されたデザイン

c 新製品発表に向けて考え出された新製品のブランド名

a 機能を実現するために考え出された独創的な発明

b 新製品の形状,模様,色彩など,斬新的な発想で創作されたデザイン

c 新製品発表に向けて考え出された新製品のブランド名

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | a,c |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問17

複数の企業が,研究開発を共同で行って新しい事業を展開したいと思っている。共同出資によって,新しい会社を組織する形態として,適切なものはどれか。

| ア | M&A |

|---|---|

| イ | クロスライセンス |

| ウ | ジョイントベンチャ |

| エ | スピンオフ |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問18

UX(User Experience)の説明として,最も適切なものはどれか。

| ア | 主に高齢者や障害者などを含め,できる限り多くの人が等しく利用しやすいように配慮したソフトウェア製品の設計 |

|---|---|

| イ | 顧客データの分析を基に顧客を識別し,コールセンタやインターネットなどのチャネルを用いて顧客との関係を深める手法 |

| ウ | 指定された条件の下で,利用者が効率よく利用できるソフトウェア製品の能力 |

| エ | 製品,システム,サービスなどの利用場面を想定したり,実際に利用したりすることによって得られる人の感じ方や反応 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

問19

ディープラーニングを構成する技術の一つであり,人間の脳内にある神経回路を数学的なモデルで表現したものはどれか。

| ア | コンテンツデリバリネットワーク |

|---|---|

| イ | ストレージエリアネットワーク |

| ウ | ニューラルネットワーク |

| エ | ユビキタスネットワーク |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

問20

労働者派遣は,通常の派遣と,将来の雇用を想定した紹介予定派遣の二つに分けられる。前者の労働者派遣の契約に当たり派遣先が派遣元に要求する派遣労働者の受入条件として,適切なものはどれか。

| ア | 候補者が備えるべきスキルの指定 |

|---|---|

| イ | 候補者の年齢及び性別の指定 |

| ウ | 候補者の派遣先による事前面接 |

| エ | 候補者の履歴書の派遣先への事前提出 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

問21

横軸に相対マーケットシェア,縦軸に市場成長率を用いて自社の製品や事業の戦略的位置付けを分析する手法はどれか。

| ア | ABC分析 |

|---|---|

| イ | PPM分析 |

| ウ | SWOT分析 |

| エ | バリューチェーン分析 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問22

| ア | ドアをノックする音を検知して,カメラの前に立っている人の顔を認識し,ドアのロックを解除する。 |

|---|---|

| イ | 人から話しかけられた天気や交通情報などの質問を解釈して,ふさわしい内容を回答する。 |

| ウ | 野外コンサートに来場する人の姿や話し声を検知して,会場の入り口を通過する人数を記録する。 |

| エ | 洋書に記載されている英文をカメラで読み取り,要約された日本文として編集する。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

問23

経営戦略と情報システム戦略の関係性の説明として,最も適切なものはどれか。

| ア | 経営戦略と情報システム戦略は,それぞれが相互に独立したものとして策定される。 |

|---|---|

| イ | 経営戦略の内容を踏まえて情報システム戦略が策定される。 |

| ウ | 情報システム戦略の内容を踏まえて経営戦略が策定される。 |

| エ | 情報システム戦略はIT部門の戦略であり,経営戦略は経営企画部門の戦略である。 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

問24

CADの導入効果として,適切なものはどれか。

| ア | 資材の所要量を把握して最適な発注ができる。 |

|---|---|

| イ | 生産工程の自動化と作業の無人化ができる。 |

| ウ | 生産に関連する一連のプロセスを統合的に管理できる。 |

| エ | 設計データを再利用して作業を効率化しやすくする。 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

問25

サイバーセキュリティ基本法は,サイバーセキュリティに関する施策に関し,基本理念を定め,国や地方公共団体の責務などを定めた法律である。記述 a~d のうち,この法律が国の基本的施策として定めているものだけを全て挙げたものはどれか。

a 国の行政機関等におけるサイバーセキュリティの確保

b サイバーセキュリティ関連産業の振興及び国際競争力の強化

c サイバーセキュリティ関連犯罪の取締り及び被害の拡大の防止

d サイバーセキュリティに係る人材の確保

a 国の行政機関等におけるサイバーセキュリティの確保

b サイバーセキュリティ関連産業の振興及び国際競争力の強化

c サイバーセキュリティ関連犯罪の取締り及び被害の拡大の防止

d サイバーセキュリティに係る人材の確保

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | a,b,c,d |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問26

| ア | 被災後に発生する火事による被害を防ぐために,カーテンなどの燃えやすいものを防炎品に取り替え,定期的な防火設備の点検を計画する。 |

|---|---|

| イ | 被災時に本社からの指示に対して迅速に対応するために,全支社の業務を停止して,本社から指示があるまで全社員を待機させる手順を整備する。 |

| ウ | 被災時にも事業を継続するために,本社機能を代替する支社を規定し,限られた状況で対応すべき重要な業務に絞り,その業務の実施手順を整備する。 |

| エ | 毎年の予算に本社建物への保険料を組み込み,被災前の本社建物と同規模の建物への移転に備える。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問28

新しい概念やアイディアの実証を目的とした,開発の前段階における検証を表す用語はどれか。

| ア | CRM |

|---|---|

| イ | KPI |

| ウ | PoC |

| エ | SLA |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

問29

人間が行っていた定型的な事務作業を,ソフトウェアのロボットに代替させることによって,自動化や効率化を図る手段を表す用語として,最も適切なものはどれか。

| ア | ROA |

|---|---|

| イ | RPA |

| ウ | SFA |

| エ | SOA |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問30

企業の収益性を測る指標の一つであるROEの “E” が表すものはどれか。

| ア | Earnings(所得) |

|---|---|

| イ | Employee(従業員) |

| ウ | Enterprise(企業) |

| エ | Equity(自己資本) |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問31

利用者と提供者をマッチングさせることによって,個人や企業が所有する自動車,住居,衣服などの使われていない資産を他者に貸与したり,提供者の空き時間に買い物代行,語学レッスンなどの役務を提供したりするサービスや仕組みはどれか。

| ア | クラウドコンピューティング |

|---|---|

| イ | シェアリングエコノミー |

| ウ | テレワーク |

| エ | ワークシェアリング |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問32

ある会社のECサイトでは,利用者からのチャットでの多様な問合せについて,オペレータが対応する仕組みから,ソフトウェアによる自動対応に変更した。このとき,利用者の過去のチャットの内容などを学習して,会話の流れから適切な回答を推測できる仕組みに変更するために使われた技術として,最も適切なものはどれか。

| ア | AI |

|---|---|

| イ | AR |

| ウ | CRM |

| エ | ERP |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

問33

インターネット上で通信販売を行っているA社は,販売促進策として他社が発行するメールマガジンに自社商品Yの広告を出すことにした。広告は,メールマガジンの購読者が広告中のURLをクリックすると,その商品ページが表示される仕組みになっている。この販売促進策の前提を表のとおりとしたとき,この販売促進策での収支がマイナスとならないようにするためには,商品Yの販売価格は少なくとも何円以上である必要があるか。ここで,購入者による商品Yの購入は1人1個に限定されるものとする。また,他のコストは考えないものとする。

| ① | メールマガジンの購読者数 | 100,000人 |

| ② | ①のうち,広告中のURLをクリックする割合 | 2% |

| ③ | ②のうち,商品Yを購入する割合 | 10% |

| ④ | 商品Yの1個当たりの原価 | 1,000円 |

| ⑤ | 販売促進策に掛かる費用の総額 | 200,000円 |

| ア | 1020 |

|---|---|

| イ | 1100 |

| ウ | 1500 |

| エ | 2000 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問34

営業利益を求める計算式はどれか。

| ア | (売上総利益)-(販売費及び一般管理費) |

|---|---|

| イ | (売上高)-(売上原価) |

| ウ | (経常利益)+(特別利益)-(特別損失) |

| エ | (税引前当期純利益)-(法人税,住民税及び事業税) |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問35

ある企業が,フィンテックを活用した新サービスを実現するためのプログラムを開発しようとしている。そこで,デザイナ,プログラマなどを集めてチームを編成し,数日を掛けて集中的にプログラム開発作業に取り組み,その成果を競い合うイベントを企画した。このようなイベントを表す用語として,最も適切なものはどれか。

| ア | ウォークスルー |

|---|---|

| イ | ゲーミフィケーション |

| ウ | ハッカソン |

| エ | ブレーンストーミング |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

問36

納入されたソフトウェアの一連のテストの中で,開発を発注した利用者が主体となって実施するテストはどれか。

| ア | 受入れテスト |

|---|---|

| イ | 結合テスト |

| ウ | システムテスト |

| エ | 単体テスト |

答え : ア

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問37

開発対象のソフトウェアを,比較的短い期間で開発できる小さな機能の単位に分割しておき,各機能の開発が終了するたびにそれをリリースすることを繰り返すことで,ソフトウェアを完成させる。一つの機能の開発終了時に,次の開発対象とする機能の優先順位や内容を見直すことで,ビジネス環境の変化や利用者からの要望に対して,迅速に対応できることに主眼を置く開発手法はどれか。

| ア | アジャイル |

|---|---|

| イ | ウォータフォール |

| ウ | 構造化 |

| エ | リバースエンジニアリング |

答え : ア

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問38

サービス提供者と顧客双方の観点から,提供されるITサービスの品質の継続的な測定と改善に焦点を当てているベストプラクティスをまとめたものはどれか。

| ア | ITIL |

|---|---|

| イ | 共通フレーム |

| ウ | システム管理基準 |

| エ | 内部統制 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問39

A社のIT部門では,ヘルプデスクの可用性の向上を図るために,対応時間を24時間に拡大することを検討している。ヘルプデスク業務をA社から受託しているB社は,これを実現するためにチャットボットをB社が導入し,活用することによって,深夜時間帯は自動応答で対応する旨を提案したところ,A社は24時間対応が可能であるのでこれに合意した。合意に用いる文書として,適切なものはどれか。

| ア | BCP |

|---|---|

| イ | NDA |

| ウ | RFP |

| エ | SLA |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問40

プロジェクトマネジメントの活動には,プロジェクト統合マネジメント,プロジェクトスコープマネジメント,プロジェクトスケジュールマネジメント,プロジェクトコストマネジメントなどがある。プロジェクト統合マネジメントの活動には,資源配分を決め,競合する目標や代替案間のトレードオフを調整することが含まれる。システム開発プロジェクトにおいて,当初の計画にない機能の追加を行う場合のプロジェクト統合マネジメントの活動として,適切なものはどれか。

| ア | 機能追加に掛かる費用を見積もり,必要な予算を確保する。 |

|---|---|

| イ | 機能追加に対応するために,納期を変更するか要員を追加するかを検討する。 |

| ウ | 機能追加のために必要な作業や成果物を明確にし,WBSを更新する。 |

| エ | 機能追加のための所要期間を見積もり,スケジュールを変更する。 |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問41

システム監査の目的に関して,次の記述中のa,bに入れる字句の適切な組合せはどれか。

情報システムに関わるリスクに対するコントロールの適切な整備・運用について, [ a ] のシステム監査人が [ b ] することによって,ITガバナンスの実現に寄与する。

情報システムに関わるリスクに対するコントロールの適切な整備・運用について, [ a ] のシステム監査人が [ b ] することによって,ITガバナンスの実現に寄与する。

| a | b | |

| ア | 業務に精通した主管部門 | 構築 |

| イ | 業務に精通した主管部門 | 評価 |

| ウ | 独立かつ専門的な立場 | 構築 |

| エ | 独立かつ専門的な立場 | 評価 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問42

情報システム開発の詳細設計が終了し,プログラミングを外部のベンダに委託することにした。仕様,成果物及び作業の範囲を明確に定義した上で,プログラミングを委託先に請負契約で発注することにした。発注元のプロジェクトマネージャのマネジメント活動として,最も適切なものはどれか。

| ア | 委託先に定期的な進捗報告を求めるとともに,完成したプログラムの品質を確認する。 |

|---|---|

| イ | 委託先の作業内容を詳細に確認し,生産性の低い要員の交代を指示する。 |

| ウ | 委託先の作業場所で,要員の出退勤を管理し,稼働状況を確認する。 |

| エ | 委託先の要員に余力がある場合,仕様変更に伴うプログラミングの作業を担当者に直接指示する。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問43

あるコールセンタでは,顧客からの電話による問合せに対応するオペレータを支援するシステムとして,顧客とオペレータの会話の音声を認識し,顧客の問合せに対する回答の候補をオペレータのPCの画面に表示するAIを導入した。1日の対応件数は1,000件であり,問合せ内容によって二つのグループA,Bに分けた。AI導入前後の各グループの対応件数,対応時間が表のとおりであるとき,AI導入後に,1日分の1,000件に対応する時間は何%短縮できたか。

AI導入前後のグループ別の対応件数と対応時間

AI導入前後のグループ別の対応件数と対応時間

| グループA | グループB | |||

| 対応件数 | 対応時間 | 対応件数 | 対応時間 | |

| AI導入前 | 500件 | 全体の80% | 500件 | 全体の20% |

| AI導入後 | 500件 | AI導入前と比べて 30%短縮 | 500件 | AI導入前と同じ 時間 |

| ア | 15 |

|---|---|

| イ | 16 |

| ウ | 20 |

| エ | 24 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問45

ITガバナンスの説明として,最も適切なものはどれか。

| ア | 企業が競争優位性構築を目的に,IT戦略の策定・実行をコントロールし,あるべき方向へ導く組織能力のこと |

|---|---|

| イ | 事業のニーズを満たす良質のITサービスを実施すること |

| ウ | 情報システムにまつわるリスクに対するコントロールが,適切に整備,運用されていることを第三者が評価すること |

| エ | 情報セキュリティを確保,維持するために,技術的,物理的,人的,組織的な視点からの対策を,経営層を中心とした体制で組織的に行うこと |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問46

開発担当者と運用担当者がお互いに協調し合い,バージョン管理や本番移行に関する自動化のツールなどを積極的に取り入れることによって,仕様変更要求などに対して迅速かつ柔軟に対応できるようにする取組を表す用語として,最も適切なものはどれか。

| ア | DevOps |

|---|---|

| イ | WBS |

| ウ | プロトタイピング |

| エ | ペアプログラミング |

答え : ア

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問47

| ア | 既知の障害事象とその回避策の利用者への紹介 |

|---|---|

| イ | システム障害対応後の利用者への教育 |

| ウ | 障害が発生している業務の代行処理 |

| エ | 障害の根本原因調査 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問48

| ア | 委託元の経営者にとって不利にならないように監査を実施する。 |

|---|---|

| イ | システム監査を実施する上で知り得た情報は,全て世間へ公開する。 |

| ウ | 指摘事項の多寡によって報酬を確定できる契約を結び監査を実施する。 |

| エ | 十分かつ適切な監査証拠を基に判断する。 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問49

| ア | PCでの定型的な入力作業を,ソフトウェアのロボットによって代替することができる仕組み |

|---|---|

| イ | 人の会話の言葉を聞き取り,リアルタイムに文字に変換する仕組み |

| ウ | 頻繁に寄せられる質問とそれに対する回答をまとめておき,利用者が自分で検索できる仕組み |

| エ | 文字や音声による問合せ内容に対して,会話形式でリアルタイムに自動応答する仕組み |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問50

プロジェクトメンバ間のコミュニケーションのルールを明確にするための施策として,適切なものはどれか。

| ア | 作成すべき成果物を定義する。 |

|---|---|

| イ | 実際に使った費用を把握し,計画とのずれがあれば対策を講じる。 |

| ウ | スケジュールを作成し,進捗管理を行う。 |

| エ | プロジェクト情報の作成や配布の方法を明確にする。 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問51

リバースエンジニアリングで実施する作業として,最も適切なものはどれか。

| ア | 開発中のソフトウェアに対する変更要求などに柔軟に対応するために,短い期間の開発を繰り返す。 |

|---|---|

| イ | 試作品のソフトウェアを作成して,利用者による評価をフィードバックして開発する。 |

| ウ | ソフトウェア開発において,上流から下流までを順番に実施する。 |

| エ | プログラムを解析することで,ソフトウェアの仕様を調査して設計情報を抽出する。 |

答え : エ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問52

情報システム部門が受注システム及び会計システムの開発・運用業務を実施している。受注システムの利用者は営業部門であり,会計システムの利用者は経理部門である。財務報告に係る内部統制に関する記述のうち,適切なものはどれか。

| ア | 内部統制は会計システムに係る事項なので,営業部門は関与せず,経理部門と情報システム部門が関与する。 |

|---|---|

| イ | 内部統制は経理業務に係る事項なので,経理部門だけが関与する。 |

| ウ | 内部統制は財務諸表などの外部報告に影響を与える業務に係る事項なので,営業部門,経理部門,情報システム部門が関与する。 |

| エ | 内部統制は手作業の業務に係る事項なので,情報システム部門は関与せず,営業部門と経理部門が関与する。 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問53

プロジェクトのゴールなどを検討するに当たり,集団でアイディアを出し合った結果をグループ分けして体系的に整理する手法はどれか。

| ア | インタビュー |

|---|---|

| イ | 親和図法 |

| ウ | ブレーンストーミング |

| エ | プロトタイプ |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問54

システム開発プロジェクトにおいて,テスト工程で使用するPCの納入が遅れることでテスト工程の終了が遅れるリスクがあり,対応策を決めた。リスク対応を回避,軽減,受容,転嫁の四つに分類するとき,受容に該当する記述として,最も適切なものはどれか。

| ア | 全体のスケジュール遅延を防止するために,テスト要員を増員する。 |

|---|---|

| イ | テスト工程の終了が遅れても本番稼働に影響を与えないように,プロジェクトに予備の期間を設ける。 |

| ウ | テスト工程の遅延防止対策を実施する費用を納入業者が補償する契約を業者と結ぶ。 |

| エ | テスト工程用のPCがなくてもテストを行える方法を準備する。 |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問55

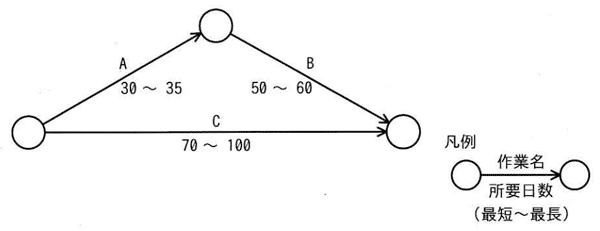

図の工程の最短所要日数及び最長所要日数は何日か。

| 最短所要日数 | 最長所要日数 | |

| ア | 70 | 95 |

| イ | 70 | 100 |

| ウ | 80 | 95 |

| エ | 80 | 100 |

| ア | 最短所要日数:70 最長所要日数: 95 |

|---|---|

| イ | 最短所要日数:70 最長所要日数:100 |

| ウ | 最短所要日数:80 最長所要日数: 95 |

| エ | 最短所要日数:80 最長所要日数:100 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問56

| ア | DoS攻撃 |

|---|---|

| イ | SQLインジェクション |

| ウ | 悪意のあるスクリプトの実行 |

| エ | 辞書攻撃 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

HTMLメールはWebページと同じように文字装飾や画像の埋め込み表示などを利用できますが、JavaScriptで動的な処理を実行できるため、悪意のあるスクリプトを実行させられてしまう危険性があります。「ウ」が正解です。

「ア」の「DoS攻撃」は、Webサイトに大量のアクセス要求を送りつけて麻痺状態に陥れる攻撃です。

「イ」の「SQLインジェクション」は、利用者からの入力を受け付けてデータベース操作を行うサーバで、SQL断片を仕込んだ特殊な文字列を入力して不正な動作を引き起こす攻撃です。

「エ」の「辞書攻撃」は、大量の単語やフレーズ、およびそれらの組み合わせをリスト化し、パスワード候補として入力してみる攻撃です。

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

解説 :

HTMLメールはWebページと同じように文字装飾や画像の埋め込み表示などを利用できますが、JavaScriptで動的な処理を実行できるため、悪意のあるスクリプトを実行させられてしまう危険性があります。「ウ」が正解です。

「ア」の「DoS攻撃」は、Webサイトに大量のアクセス要求を送りつけて麻痺状態に陥れる攻撃です。

「イ」の「SQLインジェクション」は、利用者からの入力を受け付けてデータベース操作を行うサーバで、SQL断片を仕込んだ特殊な文字列を入力して不正な動作を引き起こす攻撃です。

「エ」の「辞書攻撃」は、大量の単語やフレーズ、およびそれらの組み合わせをリスト化し、パスワード候補として入力してみる攻撃です。

問57

| ア | 生年月日 |

|---|---|

| イ | 現在の満年齢 |

| ウ | 住所 |

| エ | 趣味 |

答え : イ

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問59

仮想記憶を利用したコンピュータで,主記憶と補助記憶の間で内容の入替えが頻繁に行われていることが原因で処理性能が低下していることが分かった。この処理性能が低下している原因を除去する対策として,最も適切なものはどれか。ここで,このコンピュータの補助記憶装置は1台だけである。

| ア | 演算能力の高いCPUと交換する。 |

|---|---|

| イ | 仮想記憶の容量を増やす。 |

| ウ | 主記憶装置の容量を増やす。 |

| エ | 補助記憶装置を大きな容量の装置に交換する。 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

問61

サーバの性能向上策に関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

あるシステムで,処理件数の増加に伴い,サーバの処理時間の増大が問題となっている。サーバの処理性能の向上策として,サーバの台数を増やして並行処理させて対応することを [ a ] という。サーバ自体を高性能のものに交換したり,CPUや主記憶などをより性能の良いものに替えたりなどして対応することを [ b ] という。

あるシステムで,処理件数の増加に伴い,サーバの処理時間の増大が問題となっている。サーバの処理性能の向上策として,サーバの台数を増やして並行処理させて対応することを [ a ] という。サーバ自体を高性能のものに交換したり,CPUや主記憶などをより性能の良いものに替えたりなどして対応することを [ b ] という。

| a | b | |

| ア | スケールアウト | スケールアップ |

| イ | スケールアップ | スケールアウト |

| ウ | スケールアップ | ダウンサイジング |

| エ | ダウンサイジング | スケールアップ |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

問62

10進数155を2進数で表したものはどれか。

| ア | 10011011 |

|---|---|

| イ | 10110011 |

| ウ | 11001101 |

| エ | 11011001 |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

問63

記述 a~d のうち,クライアントサーバシステムの応答時間を短縮するための施策として,適切なものだけを全て挙げたものはどれか。

a クライアントとサーバ間の回線を高速化し,データの送受信時間を短くする。

b クライアントの台数を増やして,クライアントの利用待ち時間を短くする。

c クライアントの入力画面で,利用者がデータを入力する時間を短くする。

d サーバを高性能化して,サーバの処理時間を短くする。

a クライアントとサーバ間の回線を高速化し,データの送受信時間を短くする。

b クライアントの台数を増やして,クライアントの利用待ち時間を短くする。

c クライアントの入力画面で,利用者がデータを入力する時間を短くする。

d サーバを高性能化して,サーバの処理時間を短くする。

| ア | a,b,c |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | c,d |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問64

データ処理に関する記述 a~c のうち,DBMSを導入することによって得られる効果だけを全て挙げたものはどれか。

a 同じデータに対して複数のプログラムから同時にアクセスしても,一貫性が保たれる。

b 各トランザクションの優先度に応じて,処理する順番をDBMSが決めるので,リアルタイム処理の応答時間が短くなる。

c 仮想記憶のページ管理の効率が良くなるので,データ量にかかわらずデータへのアクセス時間が一定になる。

a 同じデータに対して複数のプログラムから同時にアクセスしても,一貫性が保たれる。

b 各トランザクションの優先度に応じて,処理する順番をDBMSが決めるので,リアルタイム処理の応答時間が短くなる。

c 仮想記憶のページ管理の効率が良くなるので,データ量にかかわらずデータへのアクセス時間が一定になる。

| ア | a |

|---|---|

| イ | a,c |

| ウ | b |

| エ | b,c |

答え : ア

分野 : テクノロジ系 › 技術要素 › データベース › データベース方式

分野 : テクノロジ系 › 技術要素 › データベース › データベース方式

問66

バイオメトリクス認証で利用する身体的特徴に関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

バイオメトリクス認証における本人の身体的特徴としては, [ a ] が難しく, [ b ] が小さいものが優れている。

バイオメトリクス認証における本人の身体的特徴としては, [ a ] が難しく, [ b ] が小さいものが優れている。

| a | b | |

| ア | 偽造 | 経年変化 |

| イ | 偽造 | 個人差 |

| ウ | 判別 | 経年変化 |

| エ | 判別 | 個人差 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問67

| ア | LANに接続されたコンピュータや通信機器のLANインタフェース |

|---|---|

| イ | インターネットなどのIPネットワークに接続したコンピュータや通信機器 |

| ウ | コンピュータ上で動作している通信アプリケーション |

| エ | 無線LANのネットワーク |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

問68

| ア | 移転 |

|---|---|

| イ | 回避 |

| ウ | 低減 |

| エ | 保有 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問69

ISMSの確立,実施,維持及び継続的改善における次の実施項目のうち,最初に行うものはどれか。

| ア | 情報セキュリティリスクアセスメント |

|---|---|

| イ | 情報セキュリティリスク対応 |

| ウ | 内部監査 |

| エ | 利害関係者のニーズと期待の理解 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問70

LPWAの特徴として,適切なものはどれか。

| ア | AIに関する技術であり,ルールなどを明示的にプログラミングすることなく,入力されたデータからコンピュータが新たな知識やルールなどを獲得できる。 |

|---|---|

| イ | 低消費電力型の広域無線ネットワークであり,通信速度は携帯電話システムと比較して低速なものの,一般的な電池で数年以上の運用が可能な省電力性と,最大で数十kmの通信が可能な広域性を有している。 |

| ウ | 分散型台帳技術の一つであり,複数の取引記録をまとめたデータを順次作成し,直前のデータのハッシュ値を埋め込むことによって,データを相互に関連付け,矛盾なく改ざんすることを困難にして,データの信頼性を高めている。 |

| エ | 無線LANの暗号化方式であり,脆弱性が指摘されているWEPに代わって利用が推奨されている。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問71

表計算ソフトを用いて,ワークシートに示す各商品の月別売上額データを用いた計算を行う。セルE2に式 “条件付個数(B2:D2, >15000)” を入力した後,セルE3とE4に複写したとき,セルE4に表示される値はどれか。

| A | B | C | D | E | |

| 1 | 商品名 | 1月売上額 | 2月売上額 | 3月売上額 | 条件付個数 |

| 2 | 商品A | 10,000 | 15,000 | 20,000 | |

| 3 | 商品B | 5,000 | 10,000 | 5,000 | |

| 4 | 商品C | 10,000 | 20,000 | 30,000 |

| ア | 0 |

|---|---|

| イ | 1 |

| ウ | 2 |

| エ | 3 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

問72

| ア | 5 |

|---|---|

| イ | 10 |

| ウ | 12 |

| エ | 17 |

答え : エ

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

問73

関係データベースにおいて,表Aと表Bの積集合演算を実行した結果はどれか。

表A

|

表B

|

| ア |

| ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

| イ |

| ||||||||||

| ウ |

| ||||||||||

| エ |

|

答え : エ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

問74

IoTデバイスへの電力供給でも用いられ周りの環境から光や熱(温度差)などの微小なエネルギーを集めて,電力に変換する技術はどれか。

| ア | PLC |

|---|---|

| イ | PoE |

| ウ | エネルギーハーベスティング |

| エ | スマートグリッド |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

問75

| ア | 00.00.11.aa.bb.cc |

|---|---|

| イ | 050-1234-5678 |

| ウ | 10.123.45.67 |

| エ | http://www.example.co.jp/ |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問77

IP電話で使用されている技術に関する記述のうち,適切なものはどれか。

| ア | インターネットだけでなく,企業内LANのような閉じたネットワーク上にも構築することができる。 |

|---|---|

| イ | 音声をIPパケットに変換する技術としてIP-VPNを使用している。 |

| ウ | 公衆電話網への発信を行うことはできない。 |

| エ | 利用するにはISDN回線が引かれていることが前提となる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問78

通信プロトコルとしてTCP/IPを用いるVPNには,インターネットを使用するインターネットVPNや通信事業者の独自ネットワークを使用するIP-VPNなどがある。インターネットVPNではできないが,IP-VPNではできることはどれか。

| ア | IP電話を用いた音声通話 |

|---|---|

| イ | 帯域幅などの通信品質の保証 |

| ウ | 盗聴,改ざんの防止 |

| エ | 動画の配信 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問79

| ア | ①,② |

|---|---|

| イ | ①,③ |

| ウ | ②,④ |

| エ | ③,④ |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

問80

HyperTextの特徴を説明したものはどれか。

| ア | いろいろな数式を作成・編集できる機能をもっている。 |

|---|---|

| イ | いろいろな図形を作成・編集できる機能をもっている。 |

| ウ | 多様なテンプレートが用意されており,それらを利用できるようにしている。 |

| エ | 文中の任意の場所にリンクを埋め込むことで関連した情報をたどれるようにした仕組みをもっている。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

問81

Webサイトに関する記述中のa,bに入れる字句の適切な組合せはどれか。

Webサイトの提供者が,Webブラウザを介して利用者のPCに一時的にデータを保存させる仕組みを [ a ] という。これを用いて,利用者の識別が可能となる。Webサイトの見出しや要約などのメタデータを構造化して記述するフォーマットを [ b ] という。これを用いて,利用者にWebサイトの更新情報を知らせることができる。

Webサイトの提供者が,Webブラウザを介して利用者のPCに一時的にデータを保存させる仕組みを [ a ] という。これを用いて,利用者の識別が可能となる。Webサイトの見出しや要約などのメタデータを構造化して記述するフォーマットを [ b ] という。これを用いて,利用者にWebサイトの更新情報を知らせることができる。

| a | b | |

| ア | CGI | CSS |

| イ | CGI | RSS |

| ウ | cookie | CSS |

| エ | cookie | RSS |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問82

| ア | サニタイジング |

|---|---|

| イ | ソーシャルエンジニアリング |

| ウ | ゾーニング |

| エ | ハッキング |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問83

建物や物体などの立体物に,コンピュータグラフィックスを用いた映像などを投影し,様々な視覚効果を出す技術を何と呼ぶか。

| ア | ディジタルサイネージ |

|---|---|

| イ | バーチャルリアリティ |

| ウ | プロジェクションマッピング |

| エ | ポリゴン |

答え : ウ

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア応用

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア応用

問84

| ア | 雇用する候補者全員に対する経歴などの確認は,関連する法令,規制及び倫理に従って行う。 |

|---|---|

| イ | 情報セキュリティ違反を犯した従業員に対する正式な懲戒手続を定めて,周知する。 |

| ウ | 組織の確立された方針及び手順に従った情報セキュリティの適用を自社の全ての従業員に要求するが,業務を委託している他社には要求しないようにする。 |

| エ | 退職する従業員に対し,退職後も有効な情報セキュリティに関する責任事項及び義務を定めてその従業員に伝え,退職後もそれを守らせる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問85

ファイルサーバに保存されている文書ファイルの内容をPCで直接編集した後,上書き保存しようとしたら「権限がないので保存できません」というメッセージが表示された。この文書ファイルとそれが保存されているフォルダに設定されていた権限の組合せとして,適切なものはどれか。

| ファイル読取り権限 | ファイル書込み権限 | フォルダ読取り権限 | |

| ア | あり | あり | なし |

| イ | あり | なし | あり |

| ウ | なし | あり | なし |

| エ | なし | なし | あり |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問86

二要素認証の説明として,最も適切なものはどれか。

| ア | 所有物,記憶及び生体情報の3種類のうちの2種類を使用して認証する方式 |

|---|---|

| イ | 人間の生体器官や筆跡などを使った認証で,認証情報の2か所以上の特徴点を使用して認証する方式 |

| ウ | 文字,数字及び記号のうち2種類以上を組み合わせたパスワードを用いて利用者を認証する方式 |

| エ | 利用者を一度認証することで二つ以上のシステムやサービスなどを利用できるようにする方式 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問87

ISMSにおける情報セキュリティに関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

情報セキュリティとは,情報の機密性, [ a ] 及び可用性を維持することである。さらに, [ b ] ,責任追跡性,否認防止,信頼性などの特性を維持することを含める場合もある。

情報セキュリティとは,情報の機密性, [ a ] 及び可用性を維持することである。さらに, [ b ] ,責任追跡性,否認防止,信頼性などの特性を維持することを含める場合もある。

| a | b | |

| ア | 完全性 | 真正性 |

| イ | 完全性 | 保守性 |

| ウ | 保全性 | 真正性 |

| エ | 保全性 | 保守性 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問88

無線LANに関する記述のうち,適切なものだけを全て挙げたものはどれか。

a 使用する暗号化技術によって,伝送速度が決まる。

b 他の無線LANとの干渉が起こると,伝送速度が低下したり通信が不安定になったりする。

c 無線LANでTCP/IPの通信を行う場合,IPアドレスの代わりにESSIDが使われる。

a 使用する暗号化技術によって,伝送速度が決まる。

b 他の無線LANとの干渉が起こると,伝送速度が低下したり通信が不安定になったりする。

c 無線LANでTCP/IPの通信を行う場合,IPアドレスの代わりにESSIDが使われる。

| ア | a,b |

|---|---|

| イ | b |

| ウ | b,c |

| エ | c |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問89

| ア | 運用状況の監視や運用結果の測定及び評価で明らかになった不備などについて,見直しと改善策を決定する。 |

|---|---|

| イ | 運用状況の監視や運用結果の測定及び評価を行う。 |

| ウ | セキュリティポリシの策定や組織内の体制の確立,セキュリティポリシで定めた目標を達成するための手順を策定する。 |

| エ | セキュリティポリシの周知徹底やセキュリティ装置の導入などを行い,具体的に運用する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問91

| ア | 端末の位置情報の通知要求を電波に乗せて人工衛星に送信し,これに対する応答を受信することによって位置情報を得る。 |

|---|---|

| イ | 端末の位置情報の通知要求を電波に乗せて地上の無線基地局に送信し,これに対する応答を受信することによって位置情報を得る。 |

| ウ | 三つ以上の人工衛星が発信している電波を受信して,電波の発信時刻と受信時刻の差などから端末の位置情報を得る。 |

| エ | 三つ以上の地上の無線基地局が発信している電波を受信して,電波の発信時刻と受信時刻の差などから端末の位置情報を得る。 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

問92

AさんがXさん宛ての電子メールを送るときに,参考までにYさんとZさんにも送ることにした。ただし,Zさんに送ったことは,XさんとYさんには知られたくない。このときに指定する宛先として,適切な組合せはどれか。

| To | Cc | Bcc | |

| ア | X | Y | Z |

| イ | X | Y,Z | Z |

| ウ | X | Z | Y |

| エ | X,Y,Z | Y | Z |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問93

| ア | MACアドレスフィルタリングを設定する。 |

|---|---|

| イ | アクセスポイントからのESSID通知を停止する。 |

| ウ | アクセスポイントのESSIDを推定しにくい値に設定する。 |

| エ | セキュリティの設定で,WPA2を選択する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問94

IoTデバイス群とそれらを管理するIoTサーバで構成されるIoTシステムがある。このシステムの情報セキュリティにおける①~③のインシデントと,それによって損なわれる,機密性,完全性及び可用性との組合せとして,適切なものはどれか。

〔インシデント〕

① IoTデバイスが,電池切れによって動作しなくなった。

② IoTデバイスとIoTサーバ間の通信を暗号化していなかったので,情報が漏えいした。

③ システムの不具合によって,誤ったデータが記録された。

〔インシデント〕

① IoTデバイスが,電池切れによって動作しなくなった。

② IoTデバイスとIoTサーバ間の通信を暗号化していなかったので,情報が漏えいした。

③ システムの不具合によって,誤ったデータが記録された。

| ① | ② | ③ | |

| ア | 可用性 | 完全性 | 機密性 |

| イ | 可用性 | 機密性 | 完全性 |

| ウ | 完全性 | 可用性 | 機密性 |

| エ | 機密性 | 可用性 | 完全性 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問95

| ア | 0.625 |

|---|---|

| イ | 50 |

| ウ | 62.5 |

| エ | 500 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問96

OSS(Open Source Software)に関する記述として,適切なものはどれか。

| ア | 製品によっては,企業の社員が業務として開発に参加している。 |

|---|---|

| イ | ソースコードだけが公開されており,実行形式での配布は禁じられている。 |

| ウ | どの製品も,ISOで定められたオープンソースライセンスによって同じ条件で提供されている。 |

| エ | ビジネス用途での利用は禁じられている。 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

問97

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 4 |

| エ | 6 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問98

IoTエリアネットワークの構築に当たり,①~③の通信規格の使用を検討している。これらの通信規格を有線と無線に分類したとき,無線ネットワークに分類されるものだけを全て挙げたものはどれか。

① BLE

② PLC

③ ZigBee

① BLE

② PLC

③ ZigBee

| ア | ①,② |

|---|---|

| イ | ①,②,③ |

| ウ | ①,③ |

| エ | ②,③ |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式