基本情報技術者(科目A)過去問集 - 情報セキュリティ

令和7年7月修了試験 問27

ドライブバイダウンロード攻撃に該当するものはどれか。

| ア | PCから物理的にハードディスクドライブを盗み出し,その中のデータをWebサイトで公開し,ダウンロードさせる。 |

|---|---|

| イ | 電子メールの添付ファイルを開かせて,マルウェアに感染したPCのハードディスクドライブ内のファイルを暗号化し,元に戻すための鍵を攻撃者のサーバからダウンロードさせることと引換えに金銭を要求する。 |

| ウ | 利用者が悪意のあるWebサイトにアクセスしたときに,Webブラウザの脆弱性を悪用して利用者のPCをマルウェアに感染させる。 |

| エ | 利用者に気付かれないように無償配布のソフトウェアに不正プログラムを混在させておき,利用者の操作によってPCにダウンロードさせ,インストールさせることでハードディスクドライブから個人情報を収集して攻撃者のサーバに送信する。 |

令和7年7月修了試験 問28

暗号学的ハッシュ関数における原像計算困難性,つまり一方向性の性質はどれか。

| ア | あるハッシュ値が与えられたとき,そのハッシュ値を出力するメッセージを見つけることが計算量的に困難であるという性質 |

|---|---|

| イ | 入力された可変長のメッセージに対して,固定長のハッシュ値を生成できるという性質 |

| ウ | ハッシュ値が一致する二つの相異なるメッセージを見つけることが計算量的に困難であるという性質 |

| エ | ハッシュの処理メカニズムに対して,外部からの不正な観測や改変を防御できるという性質 |

令和7年6月修了試験 問27

リバースブルートフォース攻撃に該当するものはどれか。

| ア | 攻撃者が何らかの方法で事前に入手した利用者IDとパスワードの組みのリストを使用して,ログインを試行する。 |

|---|---|

| イ | パスワードを一つ選び,利用者IDとして次々に文字列を用意して,総当たりでログインを試行する。 |

| ウ | 利用者ID,及びその利用者IDと同一の文字列であるパスワードの組みを次々に生成して,ログインを試行する。 |

| エ | 利用者IDを一つ選び,パスワードとして次々に文字列を用意して,総当たりでログインを試行する。 |

令和7年公開問題 問9

暗号の危殆化に該当するものはどれか。

| ア | あるCAでデジタル証明書の署名に使っている公開鍵のデジタル証明書の有効期限が切れた。 |

|---|---|

| イ | ある暗号アルゴリズムの秘密鍵が不正アクセスによって漏えいした。 |

| ウ | あるハッシュ関数においてハッシュ値が同じになるデータの組みを現実的な時間内で発見する方法が見つかった。 |

| エ | あるランサムウェアの一種で暗号化されたファイルの復号鍵が公開された。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和7年1月修了試験 問27

ドメイン名ハイジャックの手口はどれか。

| ア | PCとWebサーバとの通信を途中で乗っ取り,不正にデータを窃取する。 |

|---|---|

| イ | Webサーバに,送信元を偽装したリクエストを大量に送信して,Webサービスを停止させる。 |

| ウ | Webページにアクセスする際のURLに余分なドットやスラッシュなどを含め,アクセスが禁止されているディレクトリにアクセスする。 |

| エ | 権威DNSサーバに登録された情報を不正に書き換える。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和7年1月修了試験 問28

| ア | 200 |

|---|---|

| イ | 4,950 |

| ウ | 9,900 |

| エ | 10,000 |

令和7年1月修了試験 問29

| ア | パスワードに対応する利用者IDのハッシュ値を登録しておき,認証時に入力されたパスワードをハッシュ関数で変換した値と比較する。 |

|---|---|

| イ | パスワードに対応する利用者IDのハッシュ値を登録しておき,認証時に入力された利用者IDをハッシュ関数で変換した値と比較する。 |

| ウ | パスワードのハッシュ値を登録しておき,認証時に入力されたパスワードをハッシュ関数で変換した値と比較する。 |

| エ | パスワードのハッシュ値を登録しておき,認証時に入力された利用者IDをハッシュ関数で変換した値と比較する。 |

令和6年12月修了試験 問27

| ア | DNSリフレクタ攻撃 |

|---|---|

| イ | SQLインジェクション攻撃 |

| ウ | ディレクトリトラバーサル攻撃 |

| エ | リスト型アカウントハッキング攻撃 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和6年12月修了試験 問28

共通鍵暗号方式の特徴はどれか。

| ア | 暗号化通信に使用する場合,鍵を相手と共有する必要があり,事前に平文で送付することが推奨されている。 |

|---|---|

| イ | 暗号化通信をする相手が1人の場合,使用する鍵の個数は公開鍵暗号方式よりも多い。 |

| ウ | 同じ程度の暗号強度をもつ鍵長を選んだ場合,公開鍵暗号方式と比較して,暗号化や復号に必要な時間が短い。 |

| エ | 鍵のペアを生成し,一方の鍵で文書を暗号化すると,他方の鍵でだけ復号することができる。 |

令和6年12月修了試験 問29

XML署名を利用することによってできることはどれか。

| ア | TLSにおいて,HTTP通信の暗号化及び署名の付与に利用することによって,通信経路上でのXMLファイルの盗聴を防止する。 |

|---|---|

| イ | XMLとJavaScriptがもつ非同期のHTTP通信機能を使い,Webページの内容を動的に書き換えた上で署名を付与することによって,対話型のWebページを作成する。 |

| ウ | XML文書全体に対する単一の署名だけではなく,文書の一部に対して署名を付与する部分署名や多重署名などの複雑な要件に対応する。 |

| エ | 隠したい署名データを画像データの中に埋め込むことによって,署名の存在自体を外から判別できなくする。 |

令和6年7月修了試験 問27

サイバーキルチェーンに関する説明として,適切なものはどれか。

| ア | 委託先の情報セキュリティリスクが委託元にも影響するという考え方を基にしたリスク分析のこと |

|---|---|

| イ | 攻撃者がクライアントとサーバとの間の通信を中継し,あたかもクライアントとサーバが直接通信しているかのように装うことによって情報を盗聴するサイバー攻撃手法のこと |

| ウ | 攻撃者の視点から,攻撃の手口を偵察から目的の実行までの段階に分けたもの |

| エ | 取引データを複数の取引ごとにまとめ,それらを時系列につなげたチェーンに保存することによって取引データの改ざんを検知可能にしたもの |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和6年7月修了試験 問28

| ア | 暗号化鍵で平文を暗号化してから,その暗号化鍵を別の暗号化鍵で暗号化する。 |

|---|---|

| イ | 暗号化メールを送信する際に,送信者が電子メールの返信先メールアドレスを設定する。 |

| ウ | 公開鍵暗号方式を利用し,電子メールの受信者の公開鍵でメール本文を暗号化する。 |

| エ | 光の最小単位である光子1個1個に1ビットのデータを載せて送り,受信した光子の数を確認することによって盗聴を発見できる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和6年7月修了試験 問29

リスクベース認証の特徴はどれか。

| ア | いかなる利用条件でのアクセスの要求においても,ハードウェアトークンとパスワードを併用するなど,常に二つの認証方式を併用することによって,不正アクセスに対する安全性を高める。 |

|---|---|

| イ | いかなる利用条件でのアクセスの要求においても認証方法を変更せずに,同一の手順によって普段どおりにシステムにアクセスできるようにし,可用性を高める。 |

| ウ | 普段と異なる利用条件でのアクセスと判断した場合には,追加の本人認証をすることによって,不正アクセスに対する安全性を高める。 |

| エ | 利用者が認証情報を忘れ,かつ,Webブラウザに保存しているパスワード情報を使用できないリスクを想定して,緊急と判断した場合には,認証情報を入力せずに,利用者は普段どおりにシステムを利用できるようにし,可用性を高める。 |

令和6年6月修了試験 問28

| ア | 256 |

|---|---|

| イ | 2128 |

| ウ | 2255 |

| エ | 2256 |

令和6年6月修了試験 問29

2要素認証に該当するものはどれか。

| ア | 2本の指の指紋で認証する。 |

|---|---|

| イ | 虹彩とパスワードで認証する。 |

| ウ | 異なる2種類の特殊文字を混ぜたパスワードで認証する。 |

| エ | 異なる二つのパスワードで認証する。 |

令和5年12月修了試験 問27

| ア | DoS攻撃又はDDoS攻撃を繰り返し,長期間にわたり特定組織の業務を妨害する攻撃又はそれを行う者 |

|---|---|

| イ | 興味本位で場当たり的に,公開されている攻撃ツールの使用や脆弱性検査ツールの悪用が繰り返される攻撃又はそれを行う者 |

| ウ | 不特定多数への感染を目的として,複数の攻撃方法を組み合わせたマルウェアを継続的にばらまく攻撃又はそれを行う者 |

| エ | 明確な目的をもち,標的となる組織に応じて複数の攻撃方法を組み合わせ,気付ようかれないよう執拗に繰り返される攻撃又はそれを行う者 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和5年7月修了試験 問27

シャドーITに該当するものはどれか。

| ア | IT製品やITを活用して地球環境への負荷を低減する取組 |

|---|---|

| イ | IT部門の許可を得ずに,従業員又は部門が業務に利用しているデバイスやクラウドサービス |

| ウ | 攻撃対象者のディスプレイやキータイプを物陰から盗み見て,情報を盗み出す行為 |

| エ | ネットワーク上のコンピュータに侵入する準備として,侵入対象の弱点を探るために組織や所属する従業員の情報を収集すること |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和5年7月修了試験 問28

ファイルの提供者は,ファイルの作成者が作成したファイルAを受け取り,ファイルAと,ファイルAにSHA-256を適用して算出した値Bとを利用者に送信する。そのとき,利用者が情報セキュリティ上実現できることはどれか。ここで,利用者が受信した値Bはファイルの提供者から事前に電話で直接伝えられた値と同じであり,改ざんされていないことが確認できているものとする。

| ア | 値BにSHA-256を適用して値Bからデジタル署名を算出し,そのデジタル署名を検証することによって,ファイルAの作成者を確認できる。 |

|---|---|

| イ | 値BにSHA-256を適用して値Bからデジタル署名を算出し,そのデジタル署名を検証することによって,ファイルAの提供者がファイルAの作成者であるかどうかを確認できる。 |

| ウ | ファイルAにSHA-256を適用して値を算出し,その値と値Bを比較することによって,ファイルAの内容が改ざんされていないかどうかを検証できる。 |

| エ | ファイルAの内容が改ざんされていても,ファイルAにSHA-256を適用して値を算出し,その値と値Bの差分を確認することによって,ファイルAの内容のうち改ざんされている部分を修復できる。 |

令和5年7月修了試験 問29

アプリケーションソフトウェアにデジタル署名を施す目的はどれか。

| ア | アプリケーションソフトウェアの改ざんを利用者が検知できるようにする。 |

|---|---|

| イ | アプリケーションソフトウェアの使用を特定の利用者に制限する。 |

| ウ | アプリケーションソフトウェアの著作権が作成者にあることを証明する。 |

| エ | アプリケーションソフトウェアの利用者による修正や改変を不可能にする。 |

令和5年7月修了試験 問33

セキュリティバイデザインの説明はどれか。

| ア | 開発済みのシステムに対して,第三者の情報セキュリティ専門家が,脆弱性診断を行い,システムの品質及びセキュリティを高めることである。 |

|---|---|

| イ | 開発済みのシステムに対して,リスクアセスメントを行い,リスクアセスメント結果に基づいてシステムを改修することである。 |

| ウ | システムの運用において,第三者による監査結果を基にシステムを改修することである。 |

| エ | システムの企画・設計段階からセキュリティを確保する方策のことである。 |

令和5年6月修了試験 問27

| ア | シャドーIT |

|---|---|

| イ | ソーシャルエンジニアリング |

| ウ | ダークネット |

| エ | バックドア |

令和5年6月修了試験 問28

暗号方式に関する記述のうち,適切なものはどれか。

| ア | AESは公開鍵暗号方式,RSAは共通鍵暗号方式の一種である。 |

|---|---|

| イ | 共通鍵暗号方式では,暗号化及び復号に同一の鍵を使用する。 |

| ウ | 公開鍵暗号方式を通信内容の秘匿に使用する場合は,暗号化に使用する鍵を秘密にして,復号に使用する鍵を公開する。 |

| エ | デジタル署名に公開鍵暗号方式が使用されることはなく,共通鍵暗号方式が使用される。 |

令和5年6月修了試験 問29

CAPTCHAの目的はどれか。

| ア | Webサイトなどにおいて,コンピュータではなく人間がアクセスしていることを確認する。 |

|---|---|

| イ | 公開鍵暗号と共通鍵暗号を組み合わせて,メッセージを効率よく暗号化する。 |

| ウ | 通信回線を流れるパケットをキャプチャして,パケットの内容の表示や解析,集計を行う。 |

| エ | 電子政府推奨暗号の安全性を評価し,暗号技術の適切な実装法,運用法を調査,検討する。 |

令和5年1月修了試験 問36

オープンリダイレクトを悪用した攻撃に該当するものはどれか。

| ア | HTMLメールのリンクを悪用し,HTMLメールに,正規のWebサイトとは異なる偽のWebサイトのURLをリンク先に指定し,利用者がリンクをクリックすることによって,偽のWebサイトに誘導する。 |

|---|---|

| イ | Webサイトにアクセスすると自動的に他のWebサイトに遷移する機能を悪用し,攻撃者が指定した偽のWebサイトに誘導する。 |

| ウ | インターネット上の不特定多数のホストからDNSリクエストを受け付けて応答するDNSキャッシュサーバを悪用し,攻撃対象のWebサーバに大量のDNSのレスポンスを送り付け,リソースを枯渇させる。 |

| エ | 設定の不備によって,正規の利用者以外からの電子メールやWebサイトへのアクセス要求を受け付けるプロキシを悪用し,送信元を偽った迷惑メールの送信を行う。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和5年1月修了試験 問37

| ア | カード情報の取得を目的に,金融機関が利用しているクラウドサービスに侵入する攻撃 |

|---|---|

| イ | 課金回避を目的に,同じハードウェア上に構築された別の仮想マシンに侵入し,課金機能を利用不可にする攻撃 |

| ウ | クラウドサービス利用者の経済的な損失を目的に,リソースを大量消費させる攻撃 |

| エ | パスワード解析を目的に,クラウドサービス環境のリソースを悪用する攻撃 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和4年12月修了試験 問35

共通鍵暗号の鍵を見つけ出そうとする,ブルートフォース攻撃に該当するものはどれか。

| ア | ー組みの平文と暗号文が与えられたとき,全ての鍵候補を一つずつ試して鍵を見つけ出す。 |

|---|---|

| イ | 平文と暗号文と鍵の関係を表す代数式を手掛かりにして鍵を見つけ出す。 |

| ウ | 平文の一部分の情報と,暗号文の一部分の情報との間の統計的相関を手掛かりにして鍵を見つけ出す。 |

| エ | 平文を一定量変化させたときの暗号文の変化から鍵を見つけ出す。 |

令和4年12月修了試験 問37

| ア | シンクライアントエージェント |

|---|---|

| イ | ストリクトルーティング |

| ウ | デジタルフォレンジックス |

| エ | バックドア |

令和4年7月修了試験 問35

企業のDMZ上で1台のDNSサーバを,インターネット公開用と,社内のPC及びサーバからの名前解決の問合せに対応する社内用とで共用している。このDNSサーバが,DNSキャッシュポイズニング攻撃による被害を受けた結果,直接引き起こされ得る現象はどれか。

| ア | DNSサーバのハードディスク上に定義されているDNSサーバ名が書き換わり,インターネットからのDNS参照者が,DNSサーバに接続できなくなる。 |

|---|---|

| イ | DNSサーバのメモリ上にワームが常駐し,DNS参照元に対して不正プログラムを送り込む。 |

| ウ | 社内の利用者間の電子メールについて,宛先メールアドレスが書き換えられ,送信ができなくなる。 |

| エ | 社内の利用者が,インターネット上の特定のWebサーバにアクセスしようとすると,本来とは異なるWebサーバに誘導される。 |

令和4年7月修了試験 問43

| ア | DNSのゾーン転送に使用されることから,通信がファイアウォールで許可されている可能性が高い。 |

|---|---|

| イ | WebサイトのHTTPS通信での閲覧に使用されることから,マルウェアと指令サーバとの間の通信が侵入検知システムで検知される可能性が低い。 |

| ウ | Webサイトの閲覧に使用されることから,通信がファイアウォールで許可されている可能性が高い。 |

| エ | ドメイン名の名前解決に使用されることから,マルウェアと指令サーバとの間の通信が侵入検知システムで検知される可能性が低い。 |

令和4年6月修了試験 問35

人間には読み取ることが可能でも,学習機能がないなどの単純なプログラムでは読み取ることが難しいという差異を利用して,ゆがめたり一部を隠したりした画像から文字を判読して入力させることによって,学習機能がないなどの単純なプログラムによる自動入力を排除するための技術はどれか。

| ア | CAPTCHA |

|---|---|

| イ | QRコード |

| ウ | 短縮URL |

| エ | トラックバックping |

令和4年6月修了試験 問36

検索サイトの検索結果の上位に悪意のあるサイトが表示されるように細工する攻撃の名称はどれか。

| ア | DNSキャッシュポイズニング |

|---|---|

| イ | SEOポイズニング |

| ウ | クロスサイトスクリプティング |

| エ | ソーシャルエンジニアリング |

令和4年6月修了試験 問37

攻撃者がシステムに侵入するときにポートスキャンを行う目的はどれか。

| ア | 後処理の段階において,システムログに攻撃の痕跡が残っていないかどうかを調査する。 |

|---|---|

| イ | 権限取得の段階において,権限を奪取できそうなアカウントがあるかどうかを調査する。 |

| ウ | 事前調査の段階において,攻撃できそうなサービスがあるかどうかを調査する。 |

| エ | 不正実行の段階において,攻撃者にとって有益な利用者情報があるかどうかを調査する。 |

令和4年6月修了試験 問38

メッセージが改ざんされていないかどうかを確認するために,そのメッセージから,ブロック暗号を用いて生成することができるものはどれか。

| ア | PKI |

|---|---|

| イ | パリティビット |

| ウ | メッセージ認証符号 |

| エ | ルート証明書 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和4年6月修了試験 問39

暗号解読の手法のうち,ブルートフォース攻撃はどれか。

| ア | 与えられた1組の平文と暗号文に対し,総当たりで鍵を割り出す。 |

|---|---|

| イ | 暗号化関数の統計的な偏りを線形関数によって近似して解読する。 |

| ウ | 暗号化装置の動作を電磁波から解析することによって解読する。 |

| エ | 異なる二つの平文とそれぞれの暗号文の差分を観測して鍵を割り出す。 |

令和4年6月修了試験 問40

| ア | ICカードによって個々の利用者が識別できるので,管理負荷を軽減するために全利用者に共通のPINを設定する。 |

|---|---|

| イ | ICカード紛失時には,新たなICカードを発行し,PINを再設定した後で,紛失したICカードの失効処理を行う。 |

| ウ | PINには,ICカードの表面に刻印してある数字情報を組み合わせたものを設定する。 |

| エ | PINは,ICカードの配送には同封せず,別経路で利用者に知らせる。 |

令和4年6月修了試験 問43

自社の中継用メールサーバで,接続元IPアドレス,電子メールの送信者のメールアドレスのドメイン名,及び電子メールの受信者のメールアドレスのドメイン名から成るログを取得するとき,外部ネットワークからの第三者中継と判断できるログはどれか。ここで,AAA.168.1.5 と AAA.168.1.10 は自社のグローバルIPアドレスとし,BBB.45.67.89 と BBB.45.67.90 は社外のグローバルIPアドレスとする。a.b.c は自社のドメイン名とし,a.b.d と a.b.e は他社のドメイン名とする。また,IPアドレスとドメイン名は詐称されていないものとする。

| 接続元IPアドレス | 電子メールの送信者の メールアドレスの ドメイン名 | 電子メールの受信者の メールアドレスの ドメイン名 | |

| ア | AAA.168.1.5 | a.b.c | a.b.d |

| イ | AAA.168.1.10 | a.b.c | a.b.c |

| ウ | BBB.45.67.89 | a.b.d | a.b.e |

| エ | BBB.45.67.90 | a.b.d | a.b.c |

令和4年1月修了試験 問35

| ア | Webサイトのコンテンツをキャッシュし,本来のサーバに代わってコンテンツを利用者に配信することによって,ネットワークやサーバの負荷を軽減する。 |

|---|---|

| イ | 外部からインターネットを経由して社内ネットワークにアクセスする際に,CHAPなどのプロトコルを中継することによって,利用者認証時のパスワードの盗聴を防止する。 |

| ウ | 外部からインターネットを経由して社内ネットワークにアクセスする際に,時刻同期方式を採用したワンタイムパスワードを発行することによって,利用者認証時のパスワードの盗聴を防止する。 |

| エ | 侵入して乗っ取ったコンピュータに対して,他のコンピュータへの攻撃などの不正な操作をするよう,外部から命令を出したり応答を受け取ったりする。 |

令和4年1月修了試験 問37

| ア | ソーシャルエンジニアリング |

|---|---|

| イ | トロイの木馬 |

| ウ | 踏み台攻撃 |

| エ | ブルートフォース攻撃 |

令和4年1月修了試験 問38

| ア | 暗号通信方式としてIPsecとTLSを選択可能にすることによって利用者の利便性を高める。 |

|---|---|

| イ | 公開鍵暗号方式と共通鍵暗号方式を組み合わせることによって鍵管理コストと処理性能の両立を図る。 |

| ウ | 複数の異なる共通鍵暗号方式を組み合わせることによって処理性能を高める。 |

| エ | 複数の異なる公開鍵暗号方式を組み合わせることによって安全性を高める。 |

令和4年1月修了試験 問39

メッセージ認証符号の利用目的に該当するものはどれか。

| ア | メッセージが改ざんされていないことを確認する。 |

|---|---|

| イ | メッセージの暗号化方式を確認する。 |

| ウ | メッセージの概要を確認する。 |

| エ | メッセージの秘匿性を確保する。 |

令和4年1月修了試験 問41

自分の公開鍵のデジタル証明書をもつA氏が,B商店に対して電子メールを使って商品を注文するときに,A氏は自分の秘密鍵を用いてデジタル署名を行い,B商店はA氏の公開鍵を用いて署名を確認する。この手法によって実現できることはどれか。ここで,A氏の秘密鍵はA氏だけが使用できるものとする。

| ア | A氏からB商店に送られた注文の内容が,第三者に漏れないようにできる。 |

|---|---|

| イ | A氏から発信された注文が,B商店に届くようにできる。 |

| ウ | B商店からA氏への商品販売が許可されていることを確認できる。 |

| エ | B商店に届いた注文が,A氏からの注文であることを確認できる。 |

令和4年1月修了試験 問42

不正が発生する際には “不正のトライアングル” の3要素全てが存在すると考えられている。“不正のトライアングル” の構成要素の説明として,適切なものはどれか。

| ア | “機会” とは,情報システムなどの技術や物理的な環境,組織のルールなど,内部者による不正行為の実行を可能又は容易にする環境の存在である。 |

|---|---|

| イ | “情報と伝達” とは,必要な情報が識別,把握及び処理され,組織内外及び関係者相互に正しく伝えられるようにすることである。 |

| ウ | “正当化” とは,ノルマによるプレッシャなどのことである。 |

| エ | “動機” とは,良心のかしゃくを乗り越える都合の良い解釈や他人への責任転嫁など,内部者が不正行為を自ら納得させるための自分勝手な理由付けである。 |

令和3年12月修了試験 問35

A社のWebサーバは,サーバ証明書を使ってTLS通信を行っている。PCからA社のWebサーバへのTLSを用いたアクセスにおいて,当該PCがサーバ証明書を入手した後に,認証局の公開鍵を利用して行う動作はどれか。

| ア | 暗号化通信に利用する共通鍵を,認証局の公開鍵を使って復号する。 |

|---|---|

| イ | 暗号化通信に利用する共通鍵を生成し,認証局の公開鍵を使って暗号化する。 |

| ウ | サーバ証明書の正当性を,認証局の公開鍵を使って検証する。 |

| エ | 利用者が入力して送付する秘匿データを,認証局の公開鍵を使って暗号化する。 |

令和3年12月修了試験 問37

ゼロデイ攻撃の特徴はどれか。

| ア | 脆弱性に対してセキュリティパッチが提供される前に当該脆弱性を悪用して攻撃する。 |

|---|---|

| イ | 特定のWebサイトに対し,日時を決めて,複数台のPCから同時に攻撃する。 |

| ウ | 特定のターゲットに対し,フィッシングメールを送信して不正サイトに誘導する。 |

| エ | 不正中継が可能なメールサーバを見つけて,それを踏み台にチェーンメールを大量に送信する。 |

令和3年12月修了試験 問38

送信者Aからの文書ファイルと,その文書ファイルのデジタル署名を受信者Bが受信したとき,受信者Bができることはどれか。ここで,受信者Bは送信者Aの署名検証鍵Xを保有しており,受信者Bと第三者は送信者Aの署名生成鍵Yを知らないものとする。

| ア | デジタル署名,文書ファイル及び署名検証鍵Xを比較することによって,文書ファイルに改ざんがあった場合,その部分を判別できる。 |

|---|---|

| イ | 文書ファイルが改ざんされていないこと,及びデジタル署名が署名生成鍵Yによって生成されたことを確認できる。 |

| ウ | 文書ファイルがマルウェアに感染していないことを認証局に問い合わせて確認できる。 |

| エ | 文書ファイルとデジタル署名のどちらかが改ざんされた場合,どちらが改ざんされたかを判別できる。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和3年12月修了試験 問40

パスワードリスト攻撃に該当するものはどれか。

| ア | 一般的な単語や人名からパスワードのリストを作成し,インターネットバンキングへのログインを試行する。 |

|---|---|

| イ | 想定し得るパスワードとそのハッシュ値との対のリストを用いて,入手したハッシュ値からパスワードを効率的に解析する。 |

| ウ | どこかのWebサイトから流出した利用者IDとパスワードのリストを用いて,他のWebサイトに対してログインを試行する。 |

| エ | ピクチャパスワードの入力を録画してリスト化しておき,それを利用することによってタブレット端末へのログインを試行する。 |

令和3年12月修了試験 問43

サーバへのログイン時に用いるパスワードを不正に取得しようとする攻撃とその対策の組合せのうち,適切なものはどれか。

| 辞書攻擊 | スニッフィング | ブルートフォース攻撃 | |

| ア | 推測されにくいパスワードを設定する。 | パスワードを暗号化して送信する。 | ログインの試行回数に制限を設ける。 |

| イ | 推測されにくいパスワードを設定する。 | ログインの試行回数に制限を設ける。 | パスワードを暗号化して送信する。 |

| ウ | パスワードを暗号化して送信する。 | ログインの試行回数に制限を設ける。 | 推測されにくいパスワードを設定する。 |

| エ | ログインの試行回数に制限を設ける。 | 推測されにくいパスワードを設定する。 | パスワードを暗号化して送信する。 |

令和3年6月修了試験 問35

| ア | 人からのアクセスであることを確認できるよう,アクセスした者に応答を求め,その応答を分析する仕組み |

|---|---|

| イ | 不正なSQL文をデータベースに送信しないよう,Webサーバに入力された文字列をプレースホルダに割り当ててSQL文を組み立てる仕組み |

| ウ | 利用者が本人であることを確認できるよう,Webサイトから一定時間ごとに異なるパスワードを要求する仕組み |

| エ | 利用者が本人であることを確認できるよう,乱数をWebサイト側で生成して利用者に送り,利用者側でその乱数を鍵としてパスワードを暗号化し,Webサイトに送り返す仕組み |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和3年6月修了試験 問36

| ア | 同じメッセージダイジェストを出力する二つの異なるメッセージは容易に求められる。 |

|---|---|

| イ | メッセージが異なっていても,メッセージダイジェストは全て同じである。 |

| ウ | メッセージダイジェストからメッセージを復元することは困難である。 |

| エ | メッセージダイジェストの長さはメッセージの長さによって異なる |

令和3年6月修了試験 問37

| ア | 受信者の公開鍵であり,送信者がメッセージダイジェストからディジタル署名を作成する際に使用する。 |

|---|---|

| イ | 受信者の秘密鍵であり,受信者がディジタル署名からメッセージダイジェストを算出する際に使用する。 |

| ウ | 送信者の公開鍵であり,受信者がディジタル署名からメッセージダイジェストを算出する際に使用する。 |

| エ | 送信者の秘密鍵であり,送信者がメッセージダイジェストからディジタル署名を作成する際に使用する。 |

令和3年1月修了試験 問37

チャレンジレスポンス認証方式に該当するものはどれか。

| ア | 固定パスワードをTLSによって暗号化し,クライアントからサーバに送信する。 |

|---|---|

| イ | 端末のシリアル番号を,クライアントで秘密鍵を使って暗号化してサーバに送信する。 |

| ウ | トークンという装置が自動的に表示する,認証のたびに異なるデータをパスワードとしてサーバに送信する。 |

| エ | 利用者が入力したパスワードと,サーバから受け取ったランダムなデータとをクライアントで演算し,その結果をサーバに送信する。 |

令和2年12月修了試験 問35

攻撃者が用意したサーバXのIPアドレスが,A社WebサーバのFQDNに対応するIPアドレスとして,B社DNSキャッシュサーバに記憶された。これによって,意図せずサーバXに誘導されてしまう利用者はどれか。ここで,A社,B社の各従業員は自社のDNSキャッシュサーバを利用して名前解決を行う。

| ア | A社WebサーバにアクセスしようとするA社従業員 |

|---|---|

| イ | A社WebサーバにアクセスしようとするB社従業員 |

| ウ | B社WebサーバにアクセスしようとするA社従業員 |

| エ | B社WebサーバにアクセスしようとするB社従業員 |

令和2年12月修了試験 問36

| ア | 受信者が署名鍵を使って,暗号文を元のメッセージに戻すことができるようにする。 |

|---|---|

| イ | 送信者が固定文字列を付加したメッセージを署名鍵を使って暗号化することによって,受信者がメッセージの改ざん部位を特定できるようにする。 |

| ウ | 送信者が署名鍵を使って署名を作成し,その署名をメッセージに付加することによって,受信者が送信者による署名であることを確認できるようにする。 |

| エ | 送信者が署名鍵を使ってメッセージを暗号化することによって,メッセージの内容を関係者以外に分からないようにする。 |

令和2年12月修了試験 問39

AさんがBさんの公開鍵で暗号化した電子メールを,BさんとCさんに送信した結果のうち,適切なものはどれか。ここで,Aさん,Bさん,Cさんのそれぞれの公開鍵は3人全員がもち,それぞれの秘密鍵は本人だけがもっているものとする。

| ア | 暗号化された電子メールを,Bさんだけが,Aさんの公開鍵で復号できる。 |

|---|---|

| イ | 暗号化された電子メールを,Bさんだけが,自身の秘密鍵で復号できる。 |

| ウ | 暗号化された電子メールを,Bさんも,Cさんも,Bさんの公開鍵で復号できる。 |

| エ | 暗号化された電子メールを,Bさんも,Cさんも,自身の秘密鍵で復号できる。 |

令和2年7月修了試験 問35

SQLインジェクション攻撃の説明として,適切なものはどれか。

| ア | Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に,攻撃者が悪意をもって構成した文字列を入力することによって,データベースのデータの不正な取得,改ざん及び削除をする攻撃 |

|---|---|

| イ | Webサイトに対して,他のサイトを介して大量のパケットを送り付け,そのネットワークトラフィックを異常に高めてサービスを提供不能にする攻撃 |

| ウ | 確保されているメモリ空間の下限又は上限を超えてデータの書込みと読出しを行うことによって,プログラムを異常終了させたりデータエリアに挿入された不正なコードを実行させたりする攻撃 |

| エ | 攻撃者が罠を仕掛けたWebページを利用者が閲覧し,当該ページ内のリンクをぜいクリックしたときに,不正スクリプトを含む文字列が脆弱なWebサーバに送り込まれ,レスポンスに埋め込まれた不正スクリプトの実行によって,情報漏えいをもたらす攻撃 |

令和2年7月修了試験 問37

| ア | |

|---|---|

| イ | |

| ウ | |

| エ |

令和2年7月修了試験 問39

楕円曲線暗号の特徴はどれか。

| ア | RSA暗号と比べて,短い鍵長で同レベルの安全性が実現できる。 |

|---|---|

| イ | 共通鍵暗号方式であり,暗号化や復号の処理を高速に行うことができる。 |

| ウ | 総当たりによる解読が不可能なことが,数学的に証明されている。 |

| エ | データを秘匿する目的で用いる場合,復号鍵を秘密にしておく必要がない。 |

令和2年6月修了試験 問37

ソーシャルエンジニアリングに分類される手口はどれか。

| ア | ウイルス感染で自動作成されたバックドアからシステムに侵入する。 |

|---|---|

| イ | システム管理者などを装い,利用者に問い合わせてパスワードを取得する。 |

| ウ | 総当たり攻撃ツールを用いてパスワードを解析する。 |

| エ | バッファオーバフローなどのソフトウェアの脆弱性を利用してシステムに侵入する。 |

令和2年6月修了試験 問38

| ア | あらかじめ登録された利用者のメールアドレス宛てに,現パスワードを送信する。 |

|---|---|

| イ | あらかじめ登録された利用者のメールアドレス宛てに,パスワード再登録用ページへアクセスするための,推測困難なURLを送信する。 |

| ウ | 新たにメールアドレスを入力させ,そのメールアドレス宛てに,現パスワードを送信する。 |

| エ | 新たにメールアドレスを入力させ,そのメールアドレス宛てに,パスワード再登録用ページへアクセスするための,推測困難なURLを送信する。 |

令和2年1月修了試験 問41

水飲み場型攻撃(Watering Hole Attack)の手口はどれか。

| ア | アイコンを文書ファイルのものに偽装した上で,短いスクリプトを埋め込んだショートカットファイル(LNKファイル)を電子メールに添付して標的組織の従業員に送信する。 |

|---|---|

| イ | 事務連絡などのやり取りを何度か行うことによって,標的組織の従業員の気を緩めさせ,信用させた後,攻撃コードを含む実行ファイルを電子メールに添付して送信する。 |

| ウ | 標的組織の従業員が頻繁にアクセスするWebサイトに攻撃コードを埋め込み,標的組織の従業員がアクセスしたときだけ攻撃が行われるようにする。 |

| エ | ミニブログのメッセージにおいて,ドメイン名を短縮してリンク先のURLを分かりにくくすることによって,攻撃コードを埋め込んだWebサイトに標的組織の従業員を誘導する。 |

令和1年12月修了試験 問37

ディレクトリトラバーサル攻撃に該当するものはどれか。

| ア | 攻撃者が,Webアプリケーションの入力データとしてデータベースへの命令文を構成するデータを入力し,管理者の意図していないSQL文を実行させる。 |

|---|---|

| イ | 攻撃者が,パス名を使ってファイルを指定し,管理者の意図していないファイルを不正に閲覧する。 |

| ウ | 攻撃者が,利用者をWebサイトに誘導した上で,WebアプリケーションによるHTML出力のエスケープ処理の欠陥を悪用し,利用者のWebブラウザで悪意のあるスクリプトを実行させる。 |

| エ | セッションIDによってセッションが管理されるとき,攻撃者がログイン中の利用者のセッションIDを不正に取得し,その利用者になりすましてサーバにアクセスする。 |

令和1年秋期 問39

| ア | アクセスする際にパスワード認証などの正規の手続が必要なWebサイトに,当該手続を経ないでアクセス可能なURL |

|---|---|

| イ | インターネットに公開されているサーバのTCPポートの中からアクティブになっているポートを探して,稼働中のサービスを特定するためのツール |

| ウ | ネットワーク上の通信パケットを取得して通信内容を見るために設けられたスイッチのLANポート |

| エ | プログラムが確保するメモリ領域に,領域の大きさを超える長さの文字列を入力してあふれさせ,ダウンさせる攻撃 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

令和1年7月修了試験 問38

| ア | 血管の分岐点の分岐角度や分岐点間の長さから特徴を抽出して認証する。 |

|---|---|

| イ | 署名するときの速度や筆圧から特徴を抽出して認証する。 |

| ウ | 瞳孔から外側に向かって発生するカオス状のしわの特徴を抽出して認証する。 |

| エ | 隆線によって形作られる紋様からマニューシャと呼ばれる特徴点を抽出して認証する。 |

令和1年6月修了試験 問36

ドライブバイダウンロード攻撃に該当するものはどれか。

| ア | PC内のマルウェアを遠隔操作して,PCのハードディスクドライブを丸ごと暗号化する。 |

|---|---|

| イ | 外部ネットワークからファイアウォールの設定の誤りを突いて侵入し,内部ネットワークにあるサーバのシステムドライブにルートキットを仕掛ける。 |

| ウ | 公開Webサイトにおいて,スクリプトをWebページ中の入力フィールドに入力し,Webサーバがアクセスするデータベース内のデータを不正にダウンロードする。 |

| エ | 利用者が公開Webサイトを閲覧したときに,その利用者の意図にかかわらず,PCにマルウェアをダウンロードさせて感染させる。 |

令和1年6月修了試験 問37

| ア | 勝手にファイルを暗号化して正常に読めなくする。 |

|---|---|

| イ | 単独のプログラムとして不正な動作を行う。 |

| ウ | 特定の条件になるまで活動をせずに待機する。 |

| エ | ネットワークやリムーバブルメディアを媒介として自ら感染を広げる。 |

令和1年6月修了試験 問44

生体認証システムを導入するときに考慮すべき点として,最も適切なものはどれか。

| ア | 本人のディジタル証明書を,信頼できる第三者機関に発行してもらう。 |

|---|---|

| イ | 本人を誤って拒否する確率と他人を誤って許可する確率の双方を勘案して装置を調整する。 |

| ウ | マルウェア定義ファイルの更新が頻繁な製品を利用することによって,本人を誤って拒否する確率の低下を防ぐ。 |

| エ | 容易に推測できないような知識量と本人が覚えられる知識量とのバランスが,認証に必要な知識量の設定として重要となる。 |

平成31年春期 問37

パスワードリスト攻撃の手口に該当するものはどれか。

| ア | 辞書にある単語をパスワードに設定している利用者がいる状況に着目して,攻撃対象とする利用者IDを一つ定め,辞書にある単語やその組合せをパスワードとして,ログインを試行する。 |

|---|---|

| イ | パスワードの文字数の上限が小さいWebサイトに対して,攻撃対象とする利用者IDを一つ定め,文字を組み合わせたパスワードを総当たりして,ログインを試行する。 |

| ウ | 複数サイトで同一の利用者IDとパスワードを使っている利用者がいる状況に着目して,不正に取得した他サイトの利用者IDとパスワードの一覧表を用いて,ログインを試行する。 |

| エ | よく用いられるパスワードを一つ定め,文字を組み合わせた利用者IDを総当たりして,ログインを試行する。 |

平成31年1月修了試験 問37

DNSキャッシュポイズニングに分類される攻撃内容はどれか。

| ア | DNSサーバのソフトウェアのバージョン情報を入手して,DNSサーバのセキュリティホールを特定する。 |

|---|---|

| イ | PCが参照するDNSサーバに偽のドメイン情報を注入して,利用者を偽装されたサーバに誘導する。 |

| ウ | 攻撃対象のサービスを妨害するために,攻撃者がDNSサーバを踏み台に利用して再帰的な問合せを大量に行う。 |

| エ | 内部情報を入手するために,DNSサーバが保存するゾーン情報をまとめて転送させる。 |

平成31年1月修了試験 問38

クロスサイトスクリプティングに該当するものはどれか。

| ア | Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に,攻撃者が悪意をもって構成した文字列を入力することによって,データベースのデータの不正な取得,改ざん及び削除を可能とする。 |

|---|---|

| イ | Webサイトに対して,他のサイトを介して大量のパケットを送り付け,そのネットワークトラフィックを異常に高めてサービスを提供不能にする。 |

| ウ | 確保されているメモリ空間の下限又は上限を超えてデータの書込みと読出しを行うことによって,プログラムを異常終了させたりデータエリアに挿入された不正なコードを実行させたりする。 |

| エ | 攻撃者が罠を仕掛けたWebページを利用者が閲覧し,当該ページ内のリンクをぜいクリックしたときに,不正スクリプトを含む文字列が脆弱なWebサーバに送り込まれ,レスポンスに埋め込まれた不正スクリプトの実行によって,情報漏えいをもたらす。 |

平成30年12月修了試験 問37

SEOポイズニングの説明はどれか。

| ア | Web検索サイトの順位付けアルゴリズムを悪用して,検索結果の上位に,悪意のあるWebサイトを意図的に表示させる。 |

|---|---|

| イ | ウイルス対策ソフトのセキュリティ上の脆弱性を悪用して,システム権限で不ぜい正な処理を実行させる。 |

| ウ | 車などで移動しながら,無線LANのアクセスポイントを探し出して,ネットワークに侵入する。 |

| エ | ネットワークを流れるパケットから,侵入のパターンに合致するものを検出して,管理者への通知や,検出した内容の記録を行う。 |

平成30年12月修了試験 問38

SQLインジェクション攻撃の説明はどれか。

| ア | Webアプリケーションに問題があるとき,悪意のある問合せや操作を行う命令文をWebサイトに入力して,データベースのデータを不正に取得したり改ざんしたりする攻撃 |

|---|---|

| イ | 悪意のあるスクリプトを埋め込んだWebページを訪問者に閲覧させて別のWebサイトで,その訪問者が意図しない操作を行わせる攻撃 |

| ウ | 市販されているDBMSの脆弱性を悪用することによって,宿主となるデータベースサーバを探して感染を繰り返し,インターネットのトラフィックを急増させる攻撃 |

| エ | 訪問者の入力データをそのまま画面に表示するWebサイトを悪用して,悪意のあるスクリプトを訪問者のWebブラウザで実行させる攻撃 |

平成30年6月修了試験 問38

平成30年6月修了試験 問42

情報セキュリティにおけるタイムスタンプサービスの説明はどれか。

| ア | 公式の記録において使われる全世界共通の日時情報を,暗号化通信を用いて安全に表示するWebサービス |

|---|---|

| イ | 指紋,声紋,静脈パターン,網膜,虹彩などの生体情報を,認証システムに登録した日時を用いて認証するサービス |

| ウ | 電子データが,ある日時に確かに存在していたこと,及びその日時以降に改ざんされていないことを証明するサービス |

| エ | ネットワーク上のPCやサーバの時計を合わせるための日時情報を途中で改ざんされないように通知するサービス |

平成30年1月修了試験 問37

| ア | 他人のIDやパスワードを用いて,回線の一部にひそかにアクセスしてデータを盗用する方法である。 |

|---|---|

| イ | ネットワークを介して送受信されているデータを不正に傍受する方法である。 |

| ウ | 不正行為が表面化しない程度に,多数の資産から少しずつ詐取する方法である。 |

| エ | プログラム実行後のコンピュータの内部又は周囲に残っている情報をひそかに探索して,必要情報を入手する方法である。 |

平成30年1月修了試験 問45

| ア | パスワードリスト攻撃 |

|---|---|

| イ | ブルートフォース攻撃 |

| ウ | リバースブルートフォース攻撃 |

| エ | レインボー攻撃 |

平成29年12月修了試験 問36

クロスサイトスクリプティングに該当するものはどれか。

| ア | 攻撃者が,スクリプトを用いてWebサイトのOSコマンドを呼び出し,任意のファイルの読出しや変更・削除などの不正操作をする。 |

|---|---|

| イ | 攻撃者が,スクリプトを用いて特定のPCへ大量に接続要求を送り出し,通信機能を停止させる。 |

| ウ | 攻撃者が用意したスクリプトでWebサイトのサービスポートに順次アクセスし,各ポートに対応するサービスに存在するセキュリティ上の弱点を探し出す。 |

| エ | 攻撃者が用意したスクリプトを,閲覧者のWebブラウザを介して脆弱なWebサイトに送り込み,閲覧者のWebブラウザ上でスクリプトを実行させる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成29年12月修了試験 問40

| ア | 利用者からの要求に対して正確な時刻を返答し,時刻合わせを可能にする。 |

|---|---|

| イ | 利用者から要求された電子メールの本文に対して,ディジタル署名を付与する。 |

| ウ | 利用者やサーバの公開鍵を証明するディジタル証明書を発行する。 |

| エ | 利用者やサーバの秘密鍵を証明するディジタル証明書を発行する。 |

平成29年秋期 問36

| ア | 遠隔操作が可能なマルウェアに,情報収集及び攻撃活動を指示する。 |

|---|---|

| イ | 電子商取引事業者などに,偽のディジタル証明書の発行を命令する。 |

| ウ | 不正なWebコンテンツのテキスト,画像及びレイアウト情報を一元的に管理する。 |

| エ | 踏み台となる複数のサーバからの通信を制御し遮断する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成29年7月修了試験 問37

送信者Aが文書ファイルと,その文書ファイルのディジタル署名を受信者Bに送信したとき,受信者Bができることはどれか。ここで,受信者Bは送信者Aの署名検証鍵Xを保有しており,受信者Bと第三者は送信者Aの署名生成鍵Yを知らないものとする。

| ア | ディジタル署名,文書ファイル及び署名検証鍵Xを比較することによって,文書ファイルに改ざんがあった場合,その部分を判別できる。 |

|---|---|

| イ | 文書ファイルがウイルスに感染していないことを認証局に問い合わせて確認できる。 |

| ウ | 文書ファイルが改ざんされていないこと,及びディジタル署名が署名生成鍵Yによって生成されたことを確認できる。 |

| エ | 文書ファイルとディジタル署名のどちらかが改ざんされた場合,どちらが改ざんされたかを判別できる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成29年6月修了試験 問37

APTの説明はどれか。

| ア | 攻撃者はDoS攻撃及びDDoS攻撃を繰り返し組み合わせて,長期間にわたり特定組織の業務を妨害する。 |

|---|---|

| イ | 攻撃者は興味本位で場当たり的に,公開されている攻撃ツールや脆弱性検査ツールを悪用した攻撃を繰り返す。 |

| ウ | 攻撃者は特定の目的をもち,標的となる組織の防御策に応じて複数の手法を組ようみ合わせ,気付かれないよう執拗に攻撃を繰り返す。 |

| エ | 攻撃者は不特定多数への感染を目的として,複数の攻撃方法を組み合わせたマルウェアを継続的にばらまく。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成29年6月修了試験 問41

| ア | 取引当事者間で共有する秘密鍵を管理する。 |

|---|---|

| イ | 取引当事者の公開鍵に対するディジタル証明書を発行する。 |

| ウ | 取引当事者のディジタル署名を管理する。 |

| エ | 取引当事者のパスワードを管理する。 |

平成29年1月修了試験 問36

ディレクトリトラバーサル攻撃はどれか。

| ア | OSの操作コマンドを利用するアプリケーションに対して,攻撃者が,OSのディレクトリ作成コマンドを渡して実行する。 |

|---|---|

| イ | SQL文のリテラル部分の生成処理に問題があるアプリケーションに対して,攻撃者が,任意のSQL文を渡して実行する。 |

| ウ | シングルサインオンを提供するディレクトリサービスに対して,攻撃者が,不正に入手した認証情報を用いてログインし,複数のアプリケーションを不正使用する。 |

| エ | 入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して,攻撃者が,上位のディレクトリを意味する文字列を入力して,非公開のファイルにアクセスする。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成29年1月修了試験 問45

認証局が侵入され,攻撃者によって不正なWebサイト用のディジタル証明書が複数発行されたおそれがある。どのディジタル証明書が不正に発行されたものか分からない場合,誤って不正に発行されたディジタル証明書を用いたWebサイトにアクセスしないために利用者側で実施すべき対策はどれか。

| ア | Webサイトのディジタル証明書の有効期限が過ぎている場合だけアクセスを中止する。 |

|---|---|

| イ | Webサイトへのアクセスログを確認し,ドメインがWhoisデータベースに登録されていない場合だけアクセスする。 |

| ウ | 当該認証局のCP(Certificate Policy)の内容を確認し,セキュリティを考慮している内容である場合だけアクセスする。 |

| エ | ブラウザで当該認証局を信頼していない状態に設定し,Webサイトのディジタル証明書に関するエラーが出た場合はアクセスを中止する。 |

平成28年12月修了試験 問39

| ア | |

|---|---|

| イ | |

| ウ | |

| エ |

平成28年12月修了試験 問41

標的型攻撃メールで利用されるソーシャルエンジニアリング手法に該当するものはどれか。

| ア | 件名に “未承諾広告※” と記述する。 |

|---|---|

| イ | 件名や本文に,受信者の業務に関係がありそうな内容を記述する。 |

| ウ | 支払う必要がない料金を振り込ませるために,債権回収会社などを装い無差別に送信する。 |

| エ | 偽のホームページにアクセスさせるために,金融機関などを装い無差別に送信する。 |

平成28年12月修了試験 問43

あるコンピュータセンタでは,インシデントを六つのタイプに分類した。

Scan:プローブ,スキャン,その他の不審なアクセス

Abuse:サーバプログラムの機能を悪用した不正中継

Forged:From:欄などを詐称した電子メールの配送

Intrusion:システムへの侵入

DoS:サービス運用妨害につながる攻撃

Other:その他

このとき,次の三つのインシデントに対するタイプの組合せのうち,適切なものはどれか。

インシデント1:ワームの攻撃が試みられた形跡があるが,侵入されていない。

インシデント2:ネットワークの輻輳による妨害を受けた。

インシデント3:DoS用の踏み台プログラムがシステムに設置されていた。

Scan:プローブ,スキャン,その他の不審なアクセス

Abuse:サーバプログラムの機能を悪用した不正中継

Forged:From:欄などを詐称した電子メールの配送

Intrusion:システムへの侵入

DoS:サービス運用妨害につながる攻撃

Other:その他

このとき,次の三つのインシデントに対するタイプの組合せのうち,適切なものはどれか。

インシデント1:ワームの攻撃が試みられた形跡があるが,侵入されていない。

インシデント2:ネットワークの輻輳による妨害を受けた。

インシデント3:DoS用の踏み台プログラムがシステムに設置されていた。

| インシデント1 | インシデント2 | インシデント3 | |

| ア | Abuse | DoS | Intrusion |

| イ | Abuse | Forged | DoS |

| ウ | Scan | DoS | Intrusion |

| エ | Scan | Forged | DoS |

平成28年7月修了試験 問37

キーロガーの悪用例はどれか。

| ア | 通信を行う2者間の経路上に割り込み,両者が交換する情報を収集し,改ざんする。 |

|---|---|

| イ | ネットバンキング利用時に,利用者が入力したパスワードを収集する。 |

| ウ | ブラウザでの動画閲覧時に,利用者の意図しない広告を勝手に表示する。 |

| エ | ブラウザの起動時に,利用者がインストールしていないツールバーを勝手に表示する。 |

平成28年春期 問38

スパイウェアに該当するものはどれか。

| ア | Webサイトへの不正な入力を排除するために,Webサイトの入力フォームの入カデータから,HTMLタグ,JavaScript,SQL文などを検出し,それらを他の文字列に置き換えるプログラム |

|---|---|

| イ | サーバへの侵入口となり得る脆弱なポートを探すために,攻撃者のPCからサーバのTCPポートに順番にアクセスするプログラム |

| ウ | 利用者の意図に反してPCにインストールされ,利用者の個人情報やアクセス履歴などの情報を収集するプログラム |

| エ | 利用者のパスワードを調べるために,サーバにアクセスし,辞書に載っている単語を総当たりで試すプログラム |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成28年1月修了試験 問36

Webビーコンに該当するものはどれか。

| ア | PCとWebサーバ自体の両方に被害を及ぼす悪意のあるスクリプトによる不正な手口 |

|---|---|

| イ | Webサイトからダウンロードされ,PC上で画像ファイルを消去するウイルス |

| ウ | Webサイトで用いるアプリケーションプログラムに潜在する誤り |

| エ | Webページなどに小さい画像を埋め込み,利用者のアクセス動向などの情報を収集する仕組み |

平成27年秋期 問36

手順に示す処理を実施することによって,メッセージの改ざんの検知の他に,受信者Bができることはどれか。

〔手順〕

送信者Aの処理

(1)メッセージから,ハッシュ関数を使ってダイジェストを生成する。

(2)秘密に保持している自分の署名生成鍵を用いて,(1)で生成したダイジェストからメッセージの署名を生成する。

(3)メッセージと,(2)で生成した署名を受信者Bに送信する。

受信者Bの処理

(4)受信したメッセージから,ハッシュ関数を使ってダイジェストを生成する。

(5)(4)生成したダイジェスト及び送信者Aの署名検証鍵を用いて,受信した署名を検証する。

〔手順〕

送信者Aの処理

(1)メッセージから,ハッシュ関数を使ってダイジェストを生成する。

(2)秘密に保持している自分の署名生成鍵を用いて,(1)で生成したダイジェストからメッセージの署名を生成する。

(3)メッセージと,(2)で生成した署名を受信者Bに送信する。

受信者Bの処理

(4)受信したメッセージから,ハッシュ関数を使ってダイジェストを生成する。

(5)(4)生成したダイジェスト及び送信者Aの署名検証鍵を用いて,受信した署名を検証する。

| ア | メッセージが送信者Aからのものであることの確認 |

|---|---|

| イ | メッセージの改ざん部位の特定 |

| ウ | メッセージの盗聴の検知 |

| エ | メッセージの漏えいの防止 |

平成27年6月修了試験 問45

生体認証システムを導入するときに考慮すべき点として,最も適切なものはどれか。

| ア | システムを誤作動させるデータを無害化する機能をもつライブラリを使用する。 |

|---|---|

| イ | パターンファイルの頻繁な更新だけでなく,ヒューリスティックスなど別の手段と組み合わせる。 |

| ウ | 本人のディジタル証明書を信頼できる第三者機関に発行してもらう。 |

| エ | 本人を誤って拒否する確率と他人を誤って許可する確率の双方を勘案して装置を調整する。 |

平成26年12月修了試験 問40

クロスサイトスクリプティングの手口はどれか。

| ア | Webアプリケーションに用意された入力フィールドに,悪意のあるJavaScriptコードを含んだデータを入力する。 |

|---|---|

| イ | インターネットなどのネットワークを通じてサーバに不正にアクセスしたり,データの改ざん・破壊を行ったりする。 |

| ウ | 大量のデータをWebアプリケーションに送ることによって,用意されたバッファ領域をあふれさせる。 |

| エ | パス名を推定することによって,本来は認証された後にしかアクセスが許可されていないページに直接ジャンプする。 |

平成26年7月修了試験 問36

暗号方式に関する説明のうち,適切なものはどれか。

| ア | 共通鍵暗号方式で相手ごとに秘密の通信をする場合,通信相手が多くなるに従って,鍵管理の手間が増える。 |

|---|---|

| イ | 共通鍵暗号方式では,送信側と受信側で異なった鍵を用いるので,鍵の機密性が高い。 |

| ウ | 公開鍵暗号方式で通信文を暗号化して内容を秘密にした通信をするときには,復号鍵を公開することによって,鍵管理の手間を減らす。 |

| エ | 公開鍵暗号方式では,署名に用いる鍵を公開しておく必要がある。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成26年7月修了試験 問43

ブルートフォース攻撃に該当するものはどれか。

| ア | 可能性のある文字のあらゆる組合せのパスワードでログインを試みる。 |

|---|---|

| イ | コンピュータへのキー入力を全て記録して外部に送信する。 |

| ウ | 盗聴者が正当な利用者のログインシーケンスをそのまま記録してサーバに送信する。 |

| エ | ブラウザとWebサーバの間の通信で,認証が成功してセッションが開始されているときに,Cookieなどのセッション情報を盗む。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成25年6月修了試験 問42

平成25年春期 問38

手順に示すセキュリティ攻撃はどれか。

〔手順〕

(1)攻撃者が金融機関の偽のWebサイトを用意する。

(2)金融機関の社員を装って,偽のWebサイトへ誘導するURLを本文中に含めた電子メールを送信する。

(3)電子メールの受信者が,その電子メールを信用して本文中のURLをクリックすると,偽のWebサイトに誘導される。

(4)偽のWebサイトと気付かずに認証情報を入力すると,その情報が攻撃者に渡る。

〔手順〕

(1)攻撃者が金融機関の偽のWebサイトを用意する。

(2)金融機関の社員を装って,偽のWebサイトへ誘導するURLを本文中に含めた電子メールを送信する。

(3)電子メールの受信者が,その電子メールを信用して本文中のURLをクリックすると,偽のWebサイトに誘導される。

(4)偽のWebサイトと気付かずに認証情報を入力すると,その情報が攻撃者に渡る。

| ア | DDoS攻撃 |

|---|---|

| イ | フィッシング |

| ウ | ボット |

| エ | メールヘッダインジェクション |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成25年1月修了試験 問41

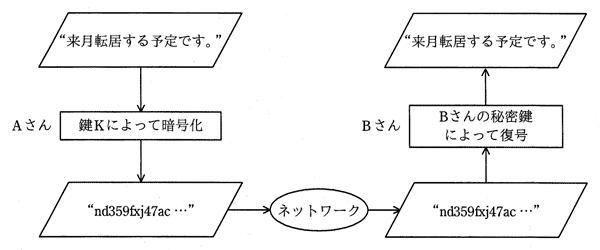

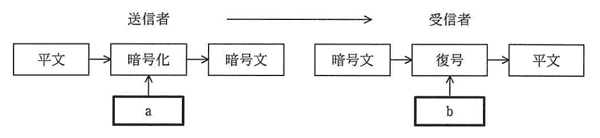

図は公開鍵暗号方式による機密情報の送受信の概念図である。a,b に入れる鍵の適切な組合せはどれか。

| a | b | |

| ア | 受信者の公開鍵 | 受信者の秘密鍵 |

| イ | 受信者の秘密鍵 | 受信者の公開鍵 |

| ウ | 送信者の公開鍵 | 受信者の秘密鍵 |

| エ | 送信者の秘密鍵 | 受信者の公開鍵 |

平成24年12月修了試験 問40

| ア | 送信者は自分の公開鍵を使用して署名処理を行い,受信者は自分の秘密鍵を使用して検証処理を行う。 |

|---|---|

| イ | 送信者は自分の秘密鍵を使用して署名処理を行い,受信者は送信者の公開鍵を使用して検証処理を行う。 |

| ウ | 送信者は受信者の公開鍵を使用して署名処理を行い,受信者は自分の秘密鍵を使用して検証処理を行う。 |

| エ | 送信者は受信者の秘密鍵を使用して署名処理を行い,受信者は自分の公開鍵を使用して検証処理を行う。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成24年7月修了試験 問42

| ア | ソフトウェアの作成者が保守責任者であることを告知する。 |

|---|---|

| イ | ソフトウェアの使用を特定の利用者に制限する。 |

| ウ | ソフトウェアの著作権者が署名者であることを明示する。 |

| エ | ソフトウェアの内容が改ざんされていないことを確認できるようにする。 |

平成24年7月修了試験 問46

ワームに関する記述のうち,最も適切なものはどれか。

| ア | OSのシステムファイルに感染し,ネットワーク経由でほかのコンピュータへの侵入を繰り返す。 |

|---|---|

| イ | ある特定の期日や条件を満たしたときに,データファイルを破壊するなど不正な機能が働く。 |

| ウ | ネットワーク経由でコンピュータ間を自己複製しながら移動し増殖する。 |

| エ | ほかのプログラムに感染し,ネットワークを利用せずに単独で増殖する。 |

平成24年6月修了試験 問42

ある商店が,顧客からネットワークを通じて注文(メッセージ)を受信するとき,公開鍵暗号方式を利用して,注文の内容が第三者に分からないようにしたい。商店,顧客のそれぞれが利用する,商店の公開鍵,秘密鍵の適切な組合せはどれか。

| 商店が利用する | 顧客が利用する | |

| ア | 公開鍵 | 公開鍵 |

| イ | 公開鍵 | 秘密鍵 |

| ウ | 秘密鍵 | 公開鍵 |

| エ | 秘密鍵 | 秘密鍵 |

平成24年春期 問41

| ア | 暗号化鍵と復号鍵は公開するが,暗号化アルゴリズムは秘密にしなければならない。 |

|---|---|

| イ | 暗号化鍵は公開するが,復号鍵と暗号化アルゴリズムは秘密にしなければならない。 |

| ウ | 暗号化鍵と暗号化アルゴリズムは公開するが,復号鍵は秘密にしなければならない。 |

| エ | 復号鍵と暗号化アルゴリズムは公開するが,暗号化鍵は秘密にしなければならない。 |

平成23年6月修了試験 問44

SQLインジェクション攻撃の説明はどれか。

| ア | Webアプリケーションに悪意のある入力データを与えてデータベースの問合せや操作を行う命令文を組み立てて,データを改ざんしたり不正に情報取得したりする攻撃 |

|---|---|

| イ | 悪意のあるスクリプトが埋め込まれたWebページを訪問者に閲覧させて,別のWebサイトで,その訪問者が意図しない操作を行わせる攻撃 |

| ウ | 市販されているデータベース管理システムの脆弱性を利用して,宿主となるデータベースサーバを探して自己伝染を繰り返し,インターネットのトラフィックを急増させる攻撃 |

| エ | 訪問者の入力データをそのまま画面に表示するWebサイトに対して,悪意のあるスクリプトを埋め込んだ入力データを送り,訪問者のブラウザで実行させる攻撃 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成22年12月修了試験 問41

あるコンピュータへのログイン時に入力するパスワードは5文字であり,パスワードに使用可能な文字は英字の大文字26字と数字0~9とする。これらの文字を組み合わせて作成できるすべてのパスワード候補から一つずつ試して,最大何回の試行を行えばログインできるか。

| ア | 265+105 |

|---|---|

| イ | 265×105 |

| ウ | 36×35×34×33×32 |

| エ | 365 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成22年12月修了試験 問45

通信データの盗聴を避けるのに適切な対策はどれか。

| ア | 暗号化 |

|---|---|

| イ | ディジタル署名 |

| ウ | ファイアウォール |

| エ | ログ解析 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成22年7月修了試験 問41

| ア | 受信者は,送信者の公開鍵とハッシュ関数を用いてハッシュ符号を復号し,メッセージを得る。 |

|---|---|

| イ | 受信者は,ハッシュ関数を用いてメッセージからハッシュ符号を生成し,送信者の公開鍵で復号したハッシュ符号と比較する。 |

| ウ | 送信者は,自分の公開鍵とハッシュ関数を用いてメッセージからハッシュ符号を生成し,メッセージとともに送信する。 |

| エ | 送信者は,ハッシュ関数を用いて送信者の秘密鍵のハッシュ符号を生成し,メッセージとともに送信する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成22年春期 問42

公開鍵暗号方式に関する記述として,適切なものはどれか。

| ア | AESなどの暗号方式がある。 |

|---|---|

| イ | RSAや楕円曲線暗号などの暗号方式がある。 |

| ウ | 暗号化鍵と復号鍵が同一である。 |

| エ | 共通鍵の配送が必要である。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成22年1月修了試験 問41

| ア | ディジタル署名を生成する鍵,検証する鍵とも公開しない。 |

|---|---|

| イ | ディジタル署名を生成する鍵,検証する鍵とも公開する。 |

| ウ | ディジタル署名を生成する鍵は公開しないが,検証する鍵は公開する。 |

| エ | ディジタル署名を生成する鍵は公開するが,検証する鍵は公開しない。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成21年7月修了試験 問41

二つの通信主体X,Yの間で,次の手順の情報交換を行う認証はどれか。

〔手順〕

(1)Yは,任意の情報を含む文字列(チャレンジ)をXへ送信する。

(2)Xは,あらかじめX,Y間で定めた規則に基づき,受け取った文字列から新たな文字列(レスポンス)を生成し,Yへ返送する。

(3)Yは,返送されてきた文字列(レスポンス)が正しいことを確認する。

〔手順〕

(1)Yは,任意の情報を含む文字列(チャレンジ)をXへ送信する。

(2)Xは,あらかじめX,Y間で定めた規則に基づき,受け取った文字列から新たな文字列(レスポンス)を生成し,Yへ返送する。

(3)Yは,返送されてきた文字列(レスポンス)が正しいことを確認する。

| ア | XがYを認証する。 |

|---|---|

| イ | XがYを認証することによって,結果としてYがXを認証する。 |

| ウ | YがXを認証する。 |

| エ | YがXを認証することによって,結果としてXがYを認証する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成21年6月修了試験 問41

| ア | 送信者の公開かぎで暗号化し,受信者の秘密かぎで復号する。 |

|---|---|

| イ | 送信者の秘密かぎで暗号化し,受信者は送信者の公開かぎで復号する。 |

| ウ | 送信者は受信者の公開かぎで暗号化し,受信者の秘密かぎで復号する。 |

| エ | 送信者は受信者の秘密かぎで暗号化し,受信者の公開かぎで復号する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

平成21年6月修了試験 問42

フィッシング(phishing)による被害はどれか。

| ア | インターネットからソフトウェアをダウンロードしてインストールしたところ,設定したはずのない広告がデスクトップ上に表示されるようになった。 |

|---|---|

| イ | インターネット上の多数のコンピュータから公開しているサーバに一斉にパケットが送り込まれたので,当該サーバが一時使用不能になった。 |

| ウ | 知人から送信されてきた電子メールに添付されていたファイルを実行したところ,ハードディスク上に存在するすべてのファイルを消失してしまった。 |

| エ | “本人情報の再確認が必要なので入力してください” という電子メールで示されたURLにアクセスし,個人情報を入力したところ,詐取された。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ