ITパスポート過去問集 - 平成30年春期

問1

製品と市場が,それぞれ既存のものか新規のものかで,事業戦略を “市場浸透” , “新製品開発” , “市場開拓” , “多角化” の四つに分類するとき, “市場浸透” の事例に該当するものはどれか。

| ア | 飲料メーカが,保有技術を生かして新種の花を開発する。 |

|---|---|

| イ | カジュアル衣料品メーカが,ビジネススーツを販売する。 |

| ウ | 食品メーカが,販売エリアを地元中心から全国に拡大する。 |

| エ | 日用品メーカが,店頭販売員を増員して基幹商品の販売を拡大する。 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

問2

コンピュータなどの情報機器を使いこなせる人と使いこなせない人との間に生じる,入手できる情報の質,量や収入などの格差を表す用語はどれか。

| ア | ソーシャルネットワーキングサービス |

|---|---|

| イ | ディジタルサイネージ |

| ウ | ディジタルディバイド |

| エ | ディジタルネイティブ |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

問3

システムのライフサイクルを,企画プロセス,要件定義プロセス,開発プロセス,運用プロセス,保守プロセスとしたとき,経営層及び各部門からの要求事項に基づいたシステムを実現するためのシステム化計画を立案するプロセスとして,適切なものはどれか。

| ア | 開発プロセス |

|---|---|

| イ | 企画プロセス |

| ウ | 保守プロセス |

| エ | 要件定義プロセス |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

問4

企業の情報システム戦略で明示するものとして,適切なものはどれか。

| ア | ITガバナンスの方針 |

|---|---|

| イ | 基幹システムの開発体制 |

| ウ | ベンダ提案の評価基準 |

| エ | 利用者の要求の分析結果 |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

問6

システムのライフサイクルプロセスの一つに位置づけられる,要件定義プロセスで定義するシステム化の要件には,業務要件を実現するために必要なシステム機能を明らかにする機能要件と,それ以外の技術要件や運用要件などを明らかにする非機能要件がある。非機能要件だけを全て挙げたものはどれか。

a 業務機能間のデータの流れ

b システム監視のサイクル

c 障害発生時の許容復旧時間

a 業務機能間のデータの流れ

b システム監視のサイクル

c 障害発生時の許容復旧時間

| ア | a,c |

|---|---|

| イ | b |

| ウ | b,c |

| エ | c |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

問7

性別,年齢,国籍,経験などが個人ごとに異なるような多様性を示す言葉として,適切なものはどれか。

| ア | グラスシーリング |

|---|---|

| イ | ダイバーシティ |

| ウ | ホワイトカラーエグゼンプション |

| エ | ワークライフバランス |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問8

企業におけるマイナンバーの取り扱いに関する行為 a~c のうち,マイナンバー法に照らして適切なものだけを全て挙げたものはどれか。

a 従業員から提供を受けたマイナンバーを人事評価情報の管理番号として利用する。

b 従業員から提供を受けたマイナンバーを税務署に提出する調書に記載する。

c 従業員からマイナンバーの提供を受けるときに,その番号が本人のものであることを確認する。

a 従業員から提供を受けたマイナンバーを人事評価情報の管理番号として利用する。

b 従業員から提供を受けたマイナンバーを税務署に提出する調書に記載する。

c 従業員からマイナンバーの提供を受けるときに,その番号が本人のものであることを確認する。

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | b |

| エ | b,c |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

問9

A氏は,インターネット掲示板に投稿された情報が自身のプライバシを侵害したと判断したので,プロバイダ責任制限法に基づき,その掲示板を運営するX社に対して,投稿者であるB氏の発信者情報の開示を請求した。このとき,X社がプロバイダ責任制限法に基づいて行う対応として,適切なものはどれか。ここで,X社はA氏,B氏双方と連絡が取れるものとする。

| ア | A氏,B氏を交えた話合いの場を設けた上で開示しなければならない。 |

|---|---|

| イ | A氏との間で秘密保持契約を締結して開示しなければならない。 |

| ウ | 開示するかどうか,B氏に意見を聴かなければならない。 |

| エ | 無条件で直ちにA氏に開示しなければならない。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問10

著作権物の使用事例のうち,著作権を侵害する恐れのある行為はどれか。

| ア | 音楽番組を家庭でDVDに録画し,録画者本人とその家族の範囲内で使用した。 |

|---|---|

| イ | 海外のWebサイトに公表された他人の闘病日記を著作者に断りなく翻訳し,自分のWebサイトに公開した。 |

| ウ | 行政機関が作成し,公開している,自治体の人口に関する報告書を当該機関に断りなく引用し,公立高校の入学試験の問題を作成した。 |

| エ | 専門誌に掲載された研究論文から数行の文を引用し,その引用箇所と出所を明示して論文を作成した。 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問11

貸借対照表から求められる,自己資本比率は何%か。

単位 百万円

単位 百万円

| 資産の部 | 負債の部 |

| 流動資産合計 100 固定資産合計 500 | 流動負債合計 160 固定負債合計 200 |

| 純資産の部 | |

| 株主資本 240 |

| ア | 40 |

|---|---|

| イ | 80 |

| ウ | 125 |

| エ | 150 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問12

バリューチェーンの説明として,適切なものはどれか。

| ア | 企業が提供する製品やサービスの付加価値が事業活動のどの部分で生み出されているかを分析するための考え方である。 |

|---|---|

| イ | 企業内部で培った中核的な力(企業能力)のことであり,自社独自の価値を生み出す源泉となるものである。 |

| ウ | 製品や市場は必ず誕生から衰退までの流れをもち,その段階に応じてとるべき戦略が異なるとする考え方である。 |

| エ | 全社的な観点から製品又は事業の戦略的な位置付けをして,最適な経営資源の配分を考えようとするものである。 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

問13

A社では営業部員の行動予定を把握したい。このとき利用するソフトウェアとして,最も適切なものはどれか。

| ア | CRMソフトウェア |

|---|---|

| イ | ERPソフトウェア |

| ウ | SCMソフトウェア |

| エ | グループウェア |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

問14

個人情報取扱事業者における個人情報の管理に関する事例 a~d のうち,個人情報保護に関する管理上,適切でないものだけを全て挙げたものはどれか。

a 営業部門では,許可された者だけが閲覧できるように,顧客リストを施錠管理できるキャビネットに保管している。

b 総務部門では,住所と氏名が記載された社員リストを,管理規程を定めずに社員に配布している。

c 販促部門では,書店で市販されている名簿を購入し,不要となったものは溶解処理している。

d 物流部門では,運送会社に配送作業を委託しており,配送対象とはならない顧客も含む全顧客の住所録をあらかじめ預けている。

a 営業部門では,許可された者だけが閲覧できるように,顧客リストを施錠管理できるキャビネットに保管している。

b 総務部門では,住所と氏名が記載された社員リストを,管理規程を定めずに社員に配布している。

c 販促部門では,書店で市販されている名簿を購入し,不要となったものは溶解処理している。

d 物流部門では,運送会社に配送作業を委託しており,配送対象とはならない顧客も含む全顧客の住所録をあらかじめ預けている。

| ア | a,b |

|---|---|

| イ | b,c |

| ウ | b,d |

| エ | c,d |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問15

1個の製品Pは2個の部品Qで構成され,部品Qは4個の部品Rで構成されている。部品Qは1個,部品Rは3個の在庫があるとき,製品Pを6個生産するには,部品Rはあと何個必要か。

| ア | 41 |

|---|---|

| イ | 44 |

| ウ | 45 |

| エ | 48 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

問16

特許法における特許権の存続期間は,出願日から何年か。ここで,存続期間の延長登録をしないものとする。

| ア | 10 |

|---|---|

| イ | 20 |

| ウ | 25 |

| エ | 30 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問17

ある業界への新規参入を検討している企業がSWOT分析を行った。分析結果のうち,機会に該当するものはどれか。

| ア | 既存事業での成功体験 |

|---|---|

| イ | 業界の規制緩和 |

| ウ | 自社の商品開発力 |

| エ | 全国をカバーする自社の小売店舗網 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問18

勤務先の法令違反行為の通報に関して,公益通報者保護法で規定されているものはどれか。

| ア | 勤務先の監督官庁からの感謝状 |

|---|---|

| イ | 勤務先の同業他社への転職のあっせん |

| ウ | 通報したことを理由とした解雇の無効 |

| エ | 通報の内容に応じた報奨金 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問19

前期と当期の損益計算書を比較したとき,前期から当期における変化の説明として,適切なものはどれか。

単位 百万円

単位 百万円

| 科目 | 前期 | 当期 |

| 売上高 | 7,500 | 9,000 |

| 売上原価 | 6,000 | 7,000 |

| 販売費及び一般管理費 | 1,000 | 1,000 |

| 営業外収益 | 160 | 150 |

| 営業外費用 | 110 | 50 |

| 特別利益 | 10 | 0 |

| 特別損失 | 10 | 0 |

| 法人税,住民税及び事業税 | 250 | 500 |

| ア | 売上総利益が1,500百万円増となった。 |

|---|---|

| イ | 営業利益が50%増となった。 |

| ウ | 経常利益が2倍となった。 |

| エ | 当期純利益は増減しなかった。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問20

ブレーンストーミングの進め方のうち,適切なものはどれか。

| ア | 自由奔放なアイディアは控え,実現可能なアイディアの提出を求める。 |

|---|---|

| イ | 他のメンバの案に便乗した改善案が出ても,とがめずに進める。 |

| ウ | メンバから出される意見の中で,テーマに適したものを選択しながら進める。 |

| エ | 量よりも質の高いアイディアを追求するために,アイディアの批判を奨励する。 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問21

不正アクセス禁止法に関して,次の記述中の a,b に入れる字句の適切な組み合わせはどれか。

不正アクセス禁止法で規制されている不正アクセス行為とは,ネットワークを通じて無断で [ a ] を使い,コンピュータにアクセスする行為などのことである。他にも,無断で [ b ] という行為も規制されている。

不正アクセス禁止法で規制されている不正アクセス行為とは,ネットワークを通じて無断で [ a ] を使い,コンピュータにアクセスする行為などのことである。他にも,無断で [ b ] という行為も規制されている。

| a | b | |

| ア | 他人の認証情報 | 第三者に他人の認証情報を教える |

| イ | 他人の認証情報 | 他人のPCを直接キーボードから操作する |

| ウ | 不正プログラム | 他人のPCを直接キーボードから操作する |

| エ | 不正プログラム | 不正プログラムを作成する |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問23

調達や生産,販売などの広い範囲を考慮に入れた上での物流の最適化を目指す考え方として,適切なものはどれか。

| ア | トレーサビリティ |

|---|---|

| イ | ベストプラクティス |

| ウ | ベンチマーキング |

| エ | ロジスティクス |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問24

営業秘密の要件に関する記述 a~d のうち,不正競争防止法に照らして適切なものだけを全て挙げたものはどれか。

a 公然と知られていないこと

b 利用したいときに利用できること

c 事業活動に有用であること

d 秘密として管理されていること

a 公然と知られていないこと

b 利用したいときに利用できること

c 事業活動に有用であること

d 秘密として管理されていること

| ア | a,b |

|---|---|

| イ | a,c,d |

| ウ | b,c,d |

| エ | c,d |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問25

製品の開発から出荷までの工程を開発,生産計画,製造,出荷とするとき,FMS(Flexible Manufacturing System)の導入によって省力化,高効率化できる工程として,適切なものはどれか。

| ア | 開発 |

|---|---|

| イ | 生産計画 |

| ウ | 製造 |

| エ | 出荷 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

問26

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問27

ある商品の前期,当期2期分の売上高と総費用は表のとおりである。この商品の1期間の固定費は何千円か。ここで,総費用は固定費と変動費の合計であり,固定費,および売上高に対する変動費の割合は,前期,当期ともに変わらないものとする。

単位 千円

単位 千円

| 前期 | 当期 | |

| 売上高 | 10,000 | 11,000 |

| 総費用 | 9,000 | 9,600 |

| ア | 2,400 |

|---|---|

| イ | 3,000 |

| ウ | 3,600 |

| エ | 4,000 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問28

技術開発戦略の立案,技術開発計画の策定などを行うマネジメント分野はどれか。

| ア | M&A |

|---|---|

| イ | MBA |

| ウ | MBO |

| エ | MOT |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

問29

航空会社A社では,経営戦略を実現するために,バランスコアカードの四つの視点ごとに戦略目標を設定した。bに該当するものはどれか。ここで,a~d はア~エのどれかに対応するものとする。

| 四つの視点 | 戦略目標 |

| a | 利益率の向上 |

| b | 競合路線内での最低料金の提供 |

| c | 機体の実稼働時間の増加 |

| d | 機体整備士のチームワークの向上 |

| ア | 学習と成長の視点 |

|---|---|

| イ | 業務プロセスの視点 |

| ウ | 顧客の視点 |

| エ | 財務の視点 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

問30

プロバイダが提供したサービスにおいて発生した事例のうち,プロバイダ責任制限法によって,プロバイダの対応責任の対象となり得るものはどれか。

| ア | 氏名などの個人情報が書込みサイトに掲載されて,個人の権利が侵害された。 |

|---|---|

| イ | 受信した電子メールの添付ファイルによってウイルスに感染させられた。 |

| ウ | 送信に同意していない宣伝用の電子メールが幾度となく送られてきた。 |

| エ | 無断でIDとパスワードを使われて,ショッピングサイトにアクセスされた。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問34

| ア | P |

|---|---|

| イ | D |

| ウ | C |

| エ | A |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

問35

PL法(製造物責任法)によって,製造者に顧客の損害に対する賠償責任が生じる要件はどれか。

[事象A] 損害の原因が,製造物の欠陥によるものと証明された。

[事象B] 損害の原因である製造物の欠陥が,製造者の悪意によるものと証明された。

[事象C] 損害の原因である製造物の欠陥が,製造者の管理不備によるものと証明された。

[事象D] 損害の原因である製造物の欠陥が,製造プロセスの欠陥によるものと証明された。

[事象A] 損害の原因が,製造物の欠陥によるものと証明された。

[事象B] 損害の原因である製造物の欠陥が,製造者の悪意によるものと証明された。

[事象C] 損害の原因である製造物の欠陥が,製造者の管理不備によるものと証明された。

[事象D] 損害の原因である製造物の欠陥が,製造プロセスの欠陥によるものと証明された。

| ア | 事象Aが必要であり,他の事象は必要ではない。 |

|---|---|

| イ | 事象Aと事象Bが必要であり,他の事象は必要ではない。 |

| ウ | 事象Aと事象Cが必要であり,他の事象は必要ではない。 |

| エ | 事象Aと事象Dが必要であり,他の事象は必要ではない。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

問36

| ア | 開発したシステムの利用者や,開発部門の担当者などのプロジェクトに関わる個人や組織 |

|---|---|

| イ | システム開発の費用を負担するスポンサ |

| ウ | プロジェクトにマイナスの影響を与える可能性のある事象又はプラスの影響を与える可能性のある事象 |

| エ | プロジェクトの成果物や,成果物を作成するために行う作業 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問37

| ア | 外部設計で作成する成果物の種類を決める。 |

|---|---|

| イ | 結合テストのスケジュールを作成する。 |

| ウ | システム要件定義を行うための人件費を見積もる。 |

| エ | ブログラミングのスキルを高めるためのトレーニングを行う。 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問38

| ア | アプリケーション監視のためのソフトウェア開発の外部委託及びその納期 |

|---|---|

| イ | オンラインサービスの計画停止を休日夜間に行うこと |

| ウ | オンラインモールの利用者への新しい決済サービスの公表 |

| エ | 障害復旧時間を短縮するためにPDCAサイクルを通してプロセスを改善すること |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問39

部門Aと部門Bが利用している情報システムにおいて,サポート部門が,利用者Cから,ネットワーク上のプリンタからレポートが印刷できないという障害の通報を受けた。レポートの印刷の障害に関してSLAで次のように定めているとき,サポート部門の行動のうち,SLAを遵守しているものはどれか。

・障害通報の受付後20分以内に,各利用部門の管理者に障害発生を連絡する。

・障害通報の受付後2時間以内に,障害を解決して通報者及び各利用部門の管理者に障害復旧を連絡する。

・障害通報の受付後20分以内に,各利用部門の管理者に障害発生を連絡する。

・障害通報の受付後2時間以内に,障害を解決して通報者及び各利用部門の管理者に障害復旧を連絡する。

| ア | 受付後すぐに原因調査を行い,対策を実施した。受付の30分後に利用者C及び部門Aと部門Bの管理者に障害発生と障害復旧を連絡した。 |

|---|---|

| イ | 受付の10分後に部門Aと部門Bの管理者に障害発生を連絡した。対策を実施し,受付の1時間後に部門Aと部門Bの管理者に障害復旧を連絡した。 |

| ウ | 受付の10分後に部門Aの管理者,30分後に部門Bの管理者に障害発生を連絡した。対策を実施し,受付の1時間後に利用者C及び部門Aと部門Bの管理者に障害復旧を連絡した。 |

| エ | 受付の15分後に部門Aと部門Bの管理者に障害発生を連絡した。対策を実施し受付の1時間後に利用者C及び部門Aと部門Bの管理者に障害復旧を連絡した。 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問40

ITガバナンスに関する記述として,適切なものはどれか。

| ア | ITベンダが構築すべきものであり,それ以外の組織では必要ない。 |

|---|---|

| イ | ITを管理している部門が,全社のITに関する原則やルールを独自に定めて周知する。 |

| ウ | 経営者がITに関する原則や方針を定めて,各部署で方針に沿った活動を実施する。 |

| エ | 経営者の責任であり,ITガバナンスに関する活動は全て経営者が行う。 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問41

ITサービスマネジメントにおいて利用者にFAQを提供する目的として,適切なものはどれか。

| ア | ITサービスマネジメントのフレームワークを提供すること |

|---|---|

| イ | サービス提供者側と利用者側でサービスレベルの目標値を定めること |

| ウ | サービスに関するあらゆる問合せを受け付けるため,利用者に対する単一の窓口を設置すること |

| エ | 利用者が問題を自己解決できるように支援すること |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問42

システム監査の実施後に,評価結果を受けて被監査部門がまとめるものとして,適切なものはどれか。

| ア | 改善計画書 |

|---|---|

| イ | 監査証拠 |

| ウ | サービスレベル合意書 |

| エ | システム監査報告書 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問43

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

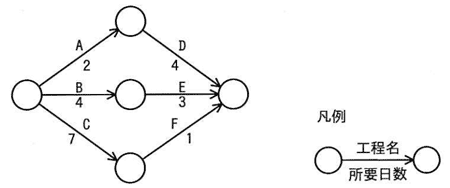

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問44

プロジェクトの特徴として,適切なものはどれか。

| ア | 期間を限定して特定の目標を達成する。 |

|---|---|

| イ | 固定したメンバでチームを構成し,全工程をそのチームが担当する。 |

| ウ | 終了時点は決めないで開始し,進捗状況を見ながらそれを決める。 |

| エ | 定常的な業務として繰り返し実行される。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問45

| ア | 監査対象からの独立性 |

|---|---|

| イ | 監査対象システムの詳細な技術知識 |

| ウ | 監査対象となっている業務の実務経験 |

| エ | 監査対象部署の問題点に対する改善能力 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問46

発注したソフトウェアが要求事項を満たしていることをユーザが自ら確認するテストとして,適切なものはどれか。

| ア | 受入れテスト |

|---|---|

| イ | 結合テスト |

| ウ | システムテスト |

| エ | 単体テスト |

答え : ア

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問47

プロジェクトにおけるリスクには,マイナスのリスクとプラスのリスクがある。スケジュールに関するリスク対応策のうち,プラスのリスクヘの対応策に該当するものはどれか。

| ア | インフルエンザで要員が勤務できなくならないように,インフルエンザが流行する前にメンバ全員に予防接種を受けさせる。 |

|---|---|

| イ | スケジュールを前倒しすると全体のコストを下げられるとき,プログラム作成を並行して作業することによって全体の期間を短縮する。 |

| ウ | 突発的な要員の離脱によるスケジュールの遅れに備えて,事前に交代要員を確保する。 |

| エ | 納期遅延の違約金の支払に備えて,損害保険に加入する。 |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問48

プロジェクトマネジメントにおけるWBSの作成に関する記述のうち,適切なものはどれか。

| ア | 最下位の作業は1人が必ず1日で行える作業まで分解して定義する。 |

|---|---|

| イ | 最小単位の作業を一つずつ積み上げて上位の作業を定義する。 |

| ウ | 成果物を作成するのに必要な作業を分解して定義する。 |

| エ | ーつのプロジェクトでは全て同じ階層の深さに定義する。 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問49

ITガバナンスの説明として,適切なものはどれか。

| ア | ITサービスの運用を対象としたベストプラクティスのフレームワーク |

|---|---|

| イ | IT戦略の策定と実行をコントロールする組織の能力 |

| ウ | ITや情報を活用する利用者の能力 |

| エ | 各種手続にITを導入して業務の効率化を図った行政機構 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問50

プロジェクトマネジメントの知識エリアには,プロジェクトコストマネジメント,プロジェクトスコープマネジメント,プロジェクト品質マネジメント,プロジェクトリスクマネジメントなどがある。プロジェクト品質マネジメントで行う活動として,適切なものはどれか。

| ア | 成果物の受入れ基準などを遵守するために,必要な作業の手順や達成の度合いを測る尺度を定めて管理する。 |

|---|---|

| イ | プロジェクトが予算内で完了できるように管理する。 |

| ウ | プロジェクトにマイナスの影馨を及ぼす潜在的な事象を特定し,分析した上で,対応策を策定し,監視とコントロールを行う。 |

| エ | プロジェクトの成功のために実施する必要がある作業を定義し,管理する。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問51

新しく開発した業務システムのテストに,利用部門の立場で参画することになった。利用部門の立場で確認すべき事項として,適切なものはどれか。

| ア | 業務上の要件が満たされていること |

|---|---|

| イ | 個々のプログラムがプログラム仕様書どおりに動作すること |

| ウ | システムが利用するネットワークの監視が決められた手順どおりに実施できること |

| エ | プログラム間のデータの受渡しが設計書の規定どおりに行われること |

答え : ア

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問52

内部統制における相互けん制を働かせるための職務分掌の例として,適切なものはどれか。

| ア | 営業部門の申請書を経理部門が承認する。 |

|---|---|

| イ | 課長が不在となる間,課長補佐に承認権限を委譲する。 |

| ウ | 業務部門と監査部門を統合する。 |

| エ | 効率化を目的として,業務を複数部署で分担して実施する。 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問53

情報システムの施設や設備を維持・保全するファシリティマネジメントの施策として,適切なものはどれか。

| ア | 自家発電装置の適切な発電可能時間を維持するために,燃料の補充計画を見直す。 |

|---|---|

| イ | 自社のソフトウェアを一元管理するために,資産管理ソフトウェアを導入する。 |

| ウ | PCの不正利用を防止するために,スクリーンセーバの設定方法を標準化する。 |

| エ | 不正アクセス防止を強化するために,ファイアウォールの設定内容を見直す。 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

問54

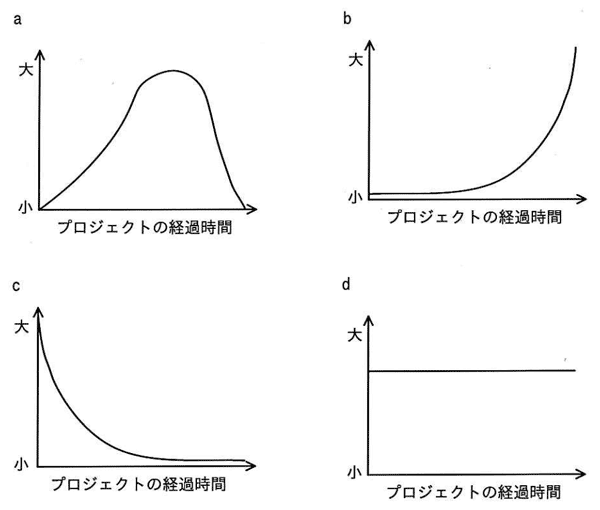

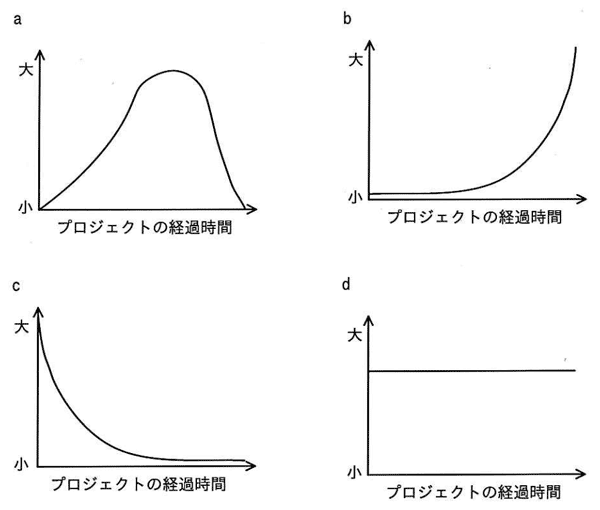

一般的なウォータフォールモデルで開発を行うプロジェクトにおいて,プロジェクトの経過とともに必要となる要員の数と,変更や問違いが発生したときに訂正作業に掛かる1件当たりのコストについて図にしたもののうち,適切な組合せはどれか。

| 要員の数 | 訂正作業に掛かる1件当たりのコスト | |

| ア | a | b |

| イ | a | c |

| ウ | b | d |

| エ | d | c |

答え : ア

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問55

1,800万円の予算でプログラムを60本作成するプロジェクトにおいて,開始後20日経った現在の状況を確認したところ,60本中40本のプログラムが完成し,1,500万円のコストが掛かっていた。このままプロジェクトを進めた場合,予算に対する超過コストは何万円か。ここで,プログラムの規模及び生産性は全て同じであるとする。

| ア | 300 |

|---|---|

| イ | 450 |

| ウ | 600 |

| エ | 750 |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問56

PCのファンクションキーに関する記述として,適切なものはどれか。

| ア | アプリケーションやOSごとに特定の機能を割り当てられたキー |

|---|---|

| イ | 画面上にキーボードの形を表示し,入力処理をソフトウェアで実現したもの |

| ウ | セキュリティに関する機能で,暗号化や復号を行うための変換キー |

| エ | データベースに関する機能で,特定の行を一意に識別するための情報 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

問59

電子メールに関する記述として,適切なものだけをすべて挙げたものはどれか。

a 電子メールのプロトコルには,受信にSMTP,送信にPOP3が使われる。

b メーリングリストによる電子メールを受信すると,その宛先には全ての登録メンバのメールアドレスが記述されている。

c メール転送機能を利用すると,自分名義の複数のメールアドレス宛に届いた電子メールを一つのメールポックスに保存することができる。

a 電子メールのプロトコルには,受信にSMTP,送信にPOP3が使われる。

b メーリングリストによる電子メールを受信すると,その宛先には全ての登録メンバのメールアドレスが記述されている。

c メール転送機能を利用すると,自分名義の複数のメールアドレス宛に届いた電子メールを一つのメールポックスに保存することができる。

| ア | a |

|---|---|

| イ | a,c |

| ウ | b |

| エ | c |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問60

支店ごとの月別の売り上げデータを評価する。各月の各支店の “評価” 欄に,該当支店の売上額がA~C支店の該当月の売上額の平均値を下回る場合に文字 “×” を,平均値以上であれば文字 “〇” を表示したい。セルC3に入力する式として,適切なものはどれか。ここで,セルC3に入力した式は,セルD3,セルE3,セルC5~E5,セルC7~E7に複写して利用するものとする。

単位 百万円

単位 百万円

| A | B | C | D | E | |

| 1 | 月 | 項目 | A支店 | B支店 | C支店 |

| 2 | 7月 | 売上額 | 1,500 | 1,000 | 3,000 |

| 3 | 評価 | ||||

| 4 | 8月 | 売上額 | 1,200 | 1,000 | 1,000 |

| 5 | 評価 | ||||

| 6 | 9月 | 売上額 | 1,700 | 1,500 | 1,300 |

| 7 | 評価 |

| ア | IF( $C2<平均( C2 : E2 ),’〇’,’×’) |

|---|---|

| イ | IF( $C2<平均( C2 : E2 ),’×’,’〇’) |

| ウ | IF( C2<平均( $C2 : $E2 ),’〇’,’×’) |

| エ | IF( C2<平均( $C2 : $E2 ),’×’,’〇’) |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

問61

| ア | セキュリティ対策を行って,問題発生の可能性を下げること |

|---|---|

| イ | 特段の対応は行わずに,損害発生時の負担を想定しておくこと |

| ウ | 保険などによってリスクを他者などに移すこと |

| エ | 問題の発生要因を排除してリスクが発生する可能性を取り去ること |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問63

パスワード管理に関する記述のうち,適切なものはどれか。

| ア | 業務システムで使用しているパスワードを,私的なインターネットサービスの利用では使用しない。 |

|---|---|

| イ | 初期パスワードは,システムのログイン操作に慣れるまで変更しない。 |

| ウ | 数個のパスワードを用意しておき,それを使い回す。 |

| エ | パスワードは,平文のファイルに格納してPCへ保存しておく。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問64

| ア | “ipa.go.jp” がWebサービスであること |

|---|---|

| イ | アクセスを要求するWebページのファイル名 |

| ウ | 通信プロトコルとしてHTTP又はHTTPSを指定できること |

| エ | ドメイン名 “ipa.go.jp” に属するコンピュータなどのホスト名 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問65

関係データベースの操作 a~c と,関係演算の適切な組合せはどれか。

a 指定したフィールド(列)を抽出する。

b 指定したレコード(行)を抽出する。

c 複数の表を一つの表にする。

a 指定したフィールド(列)を抽出する。

b 指定したレコード(行)を抽出する。

c 複数の表を一つの表にする。

| a | b | c | |

| ア | 結合 | 射影 | 選択 |

| イ | 射影 | 結合 | 選択 |

| ウ | 射影 | 選択 | 結合 |

| エ | 選択 | 射影 | 結合 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

問67

サイバー攻撃の例ではないものはどれか。

| ア | 機密情報の取得を目的として,オフィスから廃棄された記録メディアをあさる。 |

|---|---|

| イ | サーバの脆弱性を利用して,Webサイトに侵入してデータを改ざんする。 |

| ウ | 大量のアクセスを集中させて,サービスを停止させる。 |

| エ | バックドアを利用して,他人のPCを遠隔操作する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問68

| ア | 社外から電子メールを受け取るメールサーバ |

|---|---|

| イ | 社外に公開するサーバのIPアドレスを登録したDNSサーバ |

| ウ | 社外秘の機密情報を格納するファイルサーバ |

| エ | 社外向け情報を公開するWebサーバ |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問69

| ア | Webサイト上で電子メールの送受信を行うことで,利用者がWebブラウザから利用できるサービスである。 |

|---|---|

| イ | 電子証明書を使用して,メールソフト間で電子メールを安全に送受信するための規格である。 |

| ウ | メールサーバ間で電子メールを転送するためのプロトコルである。 |

| エ | メールソフトが電子メールを受信するためのプロトコルである。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問70

| ア | 異なる情報資産について,脅威と脆弱性のレベルが同じであれば,その資産価値が小さいほどリスク値は大きくなる。 |

|---|---|

| イ | システムの規模や重要度にかかわらず,全てのリスクを詳細に分析しなければならない。 |

| ウ | 電子データは分析の対象とするが,紙媒体のデータは対象としない。 |

| エ | リスクの内容は業界や業種によって異なることから,対象とする組織に適した分析手法を用いる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問72

| ア | ①,③ |

|---|---|

| イ | ①,④ |

| ウ | ②,③ |

| エ | ②,④ |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問73

ブログの機能の一つで,ある記事から別の記事に対してリンクを設定すると,リンク先となった別の記事からリンク元となった記事へのリンクが自動的に設定される仕組みのことを何と呼ぶか。

| ア | RSS |

|---|---|

| イ | トラックバック |

| ウ | バックログ |

| エ | パンくずリスト |

答え : イ

分野 : テクノロジ系 › 技術要素 › 情報デザイン › インタフェース設計

分野 : テクノロジ系 › 技術要素 › 情報デザイン › インタフェース設計

問74

32ビットCPU及び64ビットCPUに関する記述のうち,適切なものだけを全て挙げたものはどれか。

a 32ビットCPUと64ビットCPUでは,64ビットCPUの方が取り扱えるメモリ空間の理論上の上限は大きい。

b 64ビットCPUを搭載したPCで動作する32ビット用のOSはない。

c USBメモリの読み書きの速度は,64ビットCPUを採用したPCの方が32ビットCPUを採用したPCよりも2倍速い。

a 32ビットCPUと64ビットCPUでは,64ビットCPUの方が取り扱えるメモリ空間の理論上の上限は大きい。

b 64ビットCPUを搭載したPCで動作する32ビット用のOSはない。

c USBメモリの読み書きの速度は,64ビットCPUを採用したPCの方が32ビットCPUを採用したPCよりも2倍速い。

| ア | a |

|---|---|

| イ | a,b |

| ウ | b,c |

| エ | c |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

問76

メモリに関する説明のうち,適切なものはどれか。

| ア | DRAMは,定期的に再書込みを行う必要があり,主に主記憶に使われる。 |

|---|---|

| イ | ROMは,アクセス速度が速いので,キャッシュメモリなどに使われる。 |

| ウ | SRAMは,不揮発性メモリであり,USBメモリとして使われる。 |

| エ | フラッシュメモリは,製造時にプログラムやデータが書き込まれ,利用者が内容を変更することはできない。 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

問77

| ア | 500G |

|---|---|

| イ | 1T |

| ウ | 1.5T |

| エ | 2T |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

問79

認証に用いられる情報 a~d のうち,バイオメトリクス認証に利用されるものだけを全て挙げたものはどれか。

a PIN(Personal Identification Number)

b 虹彩

c 指紋

d 静脈

a PIN(Personal Identification Number)

b 虹彩

c 指紋

d 静脈

| ア | a,b,c |

|---|---|

| イ | b,c |

| ウ | b,c,d |

| エ | d |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問80

| ア | 10%上がる。 |

|---|---|

| イ | 変わらない。 |

| ウ | 10%下がる。 |

| エ | 30%下がる。 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問81

顧客と住所,商品名と単価,顧客が注文した商品の個数と注文した日付を関係データベースで管理したい。正規化された表として,適切なものはどれか。ここで,下線は主キーを表し,顧客名や商品名には,それぞれ同一のものがあるとする。

| ア | 顧客

| |||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| イ | 顧客

| |||||||||||

| ウ | 顧客

| |||||||||||

| エ | 商品

|

答え : ア

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問82

JPCERTコーディネーションセンターと情報処理推進機構(IPA)が共同運営するJVN(Japan Vulnerability Notes)で, “JVN#12345678” などの形式の識別子を付けて管理している情報はどれか。

| ア | OSSのライセンスに関する情報 |

|---|---|

| イ | ウイルス対策ソフトの定義ファイルの最新バージョン情報 |

| ウ | 工業製品や測定方法などの規格 |

| エ | ソフトウェアなどの脆弱性関連情報とその対策 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問83

デバイスドライバの説明として,適切なものはどれか。

| ア | PCに接続されている周辺機器を制御,操作するためのソフトウェア |

|---|---|

| イ | PCの電源投入直後に起動され,OSが動作する前に,ハードディスクやキーボードなどに対する基本的な入出力ができるようにするソフトウェア |

| ウ | 動画を含むページを表示するために,Webブラウザに組み込むソフトウェア |

| エ | 複数のファイルを一つのファイルにまとめたり,まとめたファイルを元に戻したりするソフトウェア |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

問85

ワイルドカードを使って “*A*.te??” の表現で文字列を検索するとき,①~④の文字列のうち,検索条件に一致するものだけを全て挙げたものはどれか。ここで,ワイルドカードの “?” は任意の1文字を表し, “*” は0個以上の任意の文字から成る文字列を表す。

① A.text

② AA.tex

③ B.Atex

④ BA.Btext

① A.text

② AA.tex

③ B.Atex

④ BA.Btext

| ア | ① |

|---|---|

| イ | ①,② |

| ウ | ②,③,④ |

| エ | ③,④ |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

問86

DBMSにおけるインデックスに関する記述として,適切なものはどれか。

| ア | 検索を高速に行う目的で,必要に応じて設定し,利用する情報 |

|---|---|

| イ | 互いに関連したり依存したりする複数の処理を一つにまとめた,一体不可分の処理単位 |

| ウ | ニつの表の間の参照整合性制約 |

| エ | レコードを一意に識別するためのフィールド |

答え : ア

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

問87

| ア | 攻撃開始から24時間以内に,攻撃対象のシステムを停止させる。 |

|---|---|

| イ | 潜伏期間がないウイルスによって,感染させた直後に発症させる。 |

| ウ | ソフトウェアの脆弱性への対策が公開される前に,脆弱性を悪用する。 |

| エ | 話術や盗み聞きなどによって,他人から機密情報を直ちに入手する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問88

IEEE802.11伝送規格を使用した異なるメーカの無線LAN製品同士で相互接続性が保証されていることを示すブランド名はどれか。

| ア | MVNO |

|---|---|

| イ | NFC |

| ウ | Wi-Fi |

| エ | WPA2 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問89

無線通信におけるLTEの説明として,適切なものはどれか。

| ア | アクセスポイントを介さずに,端末同士で直接通信する無線LANの通信方法 |

|---|---|

| イ | 数メートルの範囲内で,PCや周辺機器などを接続する小規模なネットワーク |

| ウ | 第3世代携帯電話よりも高速なデータ通信が可能な,携帯電話の無線通信規格 |

| エ | 電波の届きにくい家庭やオフィスに設置する,携帯電話の小型基地局システム |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問90

情報セキュリティマネジメントがPDCAサイクルに基づくとき,Cに相当するものはどれか。

| ア | 情報セキュリティの目的,プロセス,手順の確立を行う。 |

|---|---|

| イ | 評価に基づいた是正及び予防措置によって改善を行う。 |

| ウ | プロセス及び手順の導入,運用を行う。 |

| エ | プロセスの効果を測定し,結果の評価を行う。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問91

シングルサインオンの特徴として,適切なものはどれか。

| ア | データの処理や保存などがサーバ側で行われ,端末内にデータが残らないので,情報漏えい対策として効果的である。 |

|---|---|

| イ | データを保存するときに,データは複数のディスクに自動的に分散配置されるので,可用性が高い。 |

| ウ | パスワードに加えて指紋や虹彩による認証を行うので,機密性が高い。 |

| エ | 利用者は最初に1回だけ認証を受ければ,許可されている複数のサービスを利用できるので,利便性が高い。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問92

a~c のうち,PCがウイルスに感染しないようにするための対策として,適切なものだけを全て挙げたものはどれか。

a ソフトウェアに対するセキュリティパッチの適用

b ハードディスクのストライピング

c 利用者に対するセキュリティ教育

a ソフトウェアに対するセキュリティパッチの適用

b ハードディスクのストライピング

c 利用者に対するセキュリティ教育

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,c |

| エ | b,c |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問93

| ア | 企業の現状とは切り離して,目標とする理想形を記述するのがよい。 |

|---|---|

| イ | 周知は情報セキュリティ担当者だけに限定するのがよい。 |

| ウ | トップマネジメントが確立しなければならない。 |

| エ | 適用範囲が企業全体であっても,部門単位で制定するのがよい。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問96

先入れ先出し(First-In First-Out, FIFO)処理を行うのに適したキューと呼ばれるデータ構造に対して “8” , “1” , “6” , “3” の順に値を格納してから,取出しを続けて2回行った。2回目の取出しで得られる値はどれか。

| ア | 1 |

|---|---|

| イ | 3 |

| ウ | 6 |

| エ | 8 |

答え : ア

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

問97

ディジタルフォレンジックスの目的として,適切なものはどれか。

| ア | 自社システムを攻撃して不正侵入を試みるテストを実施して,脆弱性を発見する。 |

|---|---|

| イ | 情報漏えいなどの犯罪に対する法的証拠となり得るデータを収集して保全する。 |

| ウ | ディジタルデータに対して定期的にウイルスチェックを行い,安全性を確認する。 |

| エ | パスワード認証方式からバイオメトリクス認証方式に切り替えて,不正侵入のリスクを低減する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問98

| ア | データにディジタル署名を付与する。 |

|---|---|

| イ | データのバックアップを頻繁に取得する。 |

| ウ | データをRAIDのディスクに保存する。 |

| エ | データを暗号化して保存する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問99

複数の異なる周波数帯の電波を束ねることによって,無線通信の高速化や安定化を図る手法はどれか。

| ア | FTTH |

|---|---|

| イ | MVNO |

| ウ | キャリアアグリゲーション |

| エ | ハンドオーバ |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問100

仮想的に二つのESSIDをもつ無線LANアクセスポイントを使用して,PC,タブレット,ゲーム機などの機器をインターネットに接続している。それぞれのESSIDを次の設定で使用する場合,WEPの暗号化方式の脆弱性によって,外部から無線LANに不正アクセスされたときに発生しやすい被害はどれか。

| ESSID1 | ESSID2 | ||

| 設定 | 暗号化方式 | WPA2 | WEP |

| 暗号化キー | ESSID2のものとは異なるキー | ESSID1のものとは異なるキー | |

| 通信制限 | なし | 接続した機器から管理画面とLAN内の他の機器への通信は拒否 | |

| 使用方法 | PC,タブレットを接続 | ゲーム機だけを接続 | |

| ア | ESSID1に設定した暗号化キーが漏えいする。 |

|---|---|

| イ | PCからインターネットヘの通信内容が漏えいする。 |

| ウ | インターネット接続回線を不正利用される。 |

| エ | タブレットに不正アクセスされる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ