ITパスポート過去問集 - 平成30年秋期

問1

表はコンピュータ a〜d のネットワーク接続(インターネットなどのオープンネットワークに接続,又はローカルエリアネットワークに接続)の有無及びアクセス制御機能の有無を示したものである。コンピュータ a〜d のうち,不正アクセス禁止法における不正アクセス行為の対象になり得るものはどれか。

| ネットワーク接続 | アクセス制御機能 | |

| ア | 有 | 有 |

| イ | 有 | 無 |

| ウ | 無 | 有 |

| エ | 無 | 無 |

| ア | コンピュータa |

|---|---|

| イ | コンピュータb |

| ウ | コンピュータc |

| エ | コンピュータd |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問2

マーケティング戦略の策定において,自社製品と競合他社製品を比較する際に,差別化するポイントを明確にすることを表す用語として,適切なものはどれか。

| ア | インストアプロモーション |

|---|---|

| イ | ターゲティング |

| ウ | ポジショニング |

| エ | リベート |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

問4

フレックスタイム制の運用に関する説明 a〜c のうち,適切なものだけを全て挙げたものはどれか。

a コアタイムの時間帯は,勤務する必要がある。

b 実際の労働時間によらず,残業時間は事前に定めた時間となる。

c 上司による労働時間の管理が必要である。

a コアタイムの時間帯は,勤務する必要がある。

b 実際の労働時間によらず,残業時間は事前に定めた時間となる。

c 上司による労働時間の管理が必要である。

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

問5

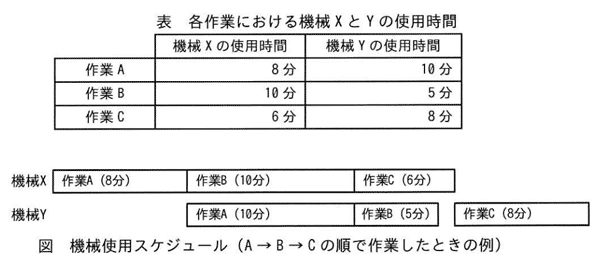

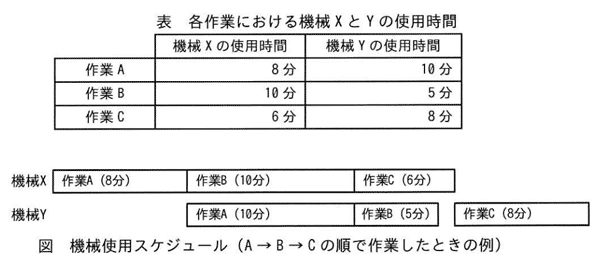

機械XとYを使用する作業A,B,Cがあり,いずれの作業も機械X,機械Yの順に使用する必要がある。各作業における機械XとYの使用時間が表のとおりであるとき,三つの作業を完了するための総所要時間が最小となる作業の順番はどれか。ここで,図のように機械XとYは並行して使用できるが,それぞれの機械は二つ以上の作業を同時に行うことはできないものとする。

| ア | A → B → C |

|---|---|

| イ | A → C → B |

| ウ | C → A → B |

| エ | C → B → A |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

問6

ある商品の販売計画及び販売実績は表のとおりとなった。このとき,利益の計画に対する実績の比率は何%か。ここで,比率の小数点以下は切り捨てて求めるものとする。

注記 網掛けの部分は,表示していない。

| 販売計画 (X) | 販売実績 (Y) | 販売計画/販売実績 (X/Y) | |

| 仕入価格(a) | 1,000円 | 1,000円 | 100% |

| 仕入数(b) | 1,000個 | 1,100個 | 110% |

| 販売価格(c) | 1,500円 | 1,350円 | 90% |

| 販売数(d) | 1,000個 | 1,100個 | 110% |

| 利益(e=c×d-a×b) | 50万円 |

| ア | 77 |

|---|---|

| イ | 99 |

| ウ | 110 |

| エ | 129 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問7

開発したプログラム及びそれを開発するために用いたアルゴリズムに関して,著作権法による保護範囲の適切な組合せはどれか。

| プログラム | アルゴリズム | |

| ア | 保護されない | 保護されない |

| イ | 保護されない | 保護される |

| ウ | 保護される | 保護されない |

| エ | 保護される | 保護される |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問8

小売業A社は自社の流通センタ近隣の小学校において,食料品の一般的な流通プロセスを分かりやすく説明する活動を行っている。A社のこの活動の背景にある考え方はどれか。

| ア | CSR |

|---|---|

| イ | アライアンス |

| ウ | コアコンピタンス |

| エ | コーポレートガバナンス |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問9

“クラウドコンピューティング” に関する記述として,適切なものはどれか。

| ア | インターネットの通信プロトコル |

|---|---|

| イ | コンピュータ資源の提供に関するサービスモデル |

| ウ | 仕様変更に柔軟に対応できるソフトウェア開発の手法 |

| エ | 電子商取引などに使われる電子データ交換の規格 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

問10

コーポレートガバナンスに基づく統制を評価する対象として,最も適切なものはどれか。

| ア | 執行役員の業務成績 |

|---|---|

| イ | 全社員の勤務時間 |

| ウ | 当該企業の法人株主である企業における財務の健全性 |

| エ | 取締役会の実効性 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問11

企業が,他の企業の経営資源を活用する手法として,企業買収や企業提携がある。企業買収と比較したときの企業提携の一般的なデメリットだけを全て挙げたものはどれか。

a 相手企業の組織や業務プロセスの改革が必要となる。

b 経営資源の活用に関する相手企業の意思決定への関与が限定的である。

c 必要な投資が大きく,財務状況への影響が発生する。

a 相手企業の組織や業務プロセスの改革が必要となる。

b 経営資源の活用に関する相手企業の意思決定への関与が限定的である。

c 必要な投資が大きく,財務状況への影響が発生する。

| ア | a |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問12

コンプライアンスに関する事例として,最も適切なものはどれか。

| ア | 為替の大幅な変動によって,多額の損失が発生した。 |

|---|---|

| イ | 規制緩和による市場参入者の増加によって,市場シェアを失った。 |

| ウ | 原材料の高騰によって,限界利益が大幅に減少した。 |

| エ | 品質データの改ざんの発覚によって,当該商品のリコールが発生した。 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問13

A社では,受注から納品までの期間が,従来に比べて長く掛かるようになった。原因は,各部門の業務の細分化と専門化が進んだことによって,受注から出荷までの工程数が増え,工程間の待ち時間も増えたからである。経営戦略として,リードタイムの短縮とコストの削減を実現するために社内の業務プロセスを抜本的に見直したいとき,適用する手法として,適切なものはどれか。

| ア | BCM |

|---|---|

| イ | BPR |

| ウ | CRM |

| エ | SFA |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問14

| ア | コンテンツマネジメントシステム |

|---|---|

| イ | 情報セキュリティマネジメントシステム |

| ウ | タレントマネジメントシステム |

| エ | ナレッジマネジメントシステム |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

問15

RFPに基づいて提出された提案書を評価するための表を作成した。最も評価点が高い会社はどれか。ここで,◎は4点,○は3点,△は2点,×は1点の評価点を表す。また,評価点は,金額,内容実績の各値に重み付けしたものを合算して算出するものとする。

| 評価項目 | 重み | A社 | B社 | C社 | D社 |

| 金額 | 3 | △ | ◎ | △ | ○ |

| 内容 | 4 | ◎ | ○ | ○ | △ |

| 実績 | 1 | × | × | ◎ | ○ |

| ア | A社 |

|---|---|

| イ | B社 |

| ウ | C社 |

| エ | D社 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

問16

ある会社の昨年度の売上高は3,000万円,年度末の在庫金額は600万円,売上総利益率は20%であった。このとき,在庫回転期間は何日か。ここで,在庫回転期間は簡易的に次の式で計算し,小数第1位を四捨五入して求める。

在庫回転期間=(期末の在庫金額÷1年間の売上原価)×365

在庫回転期間=(期末の在庫金額÷1年間の売上原価)×365

| ア | 58 |

|---|---|

| イ | 73 |

| ウ | 88 |

| エ | 91 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問17

A社は,営業担当者が日々のセールス活動で利用する営業部門内システムの構築プロジェクトを進めている。このプロジェクトは,システム開発部門長がプロジェクトマネージャとなり,システム開発部門から選ばれたメンバによって編成されている。当該システムの業務要件定義を完了するための主要な手続として,適切なものはどれか。

| ア | 営業活動方針を基にプロジェクトメンバが描いたシステムのあるべき姿を,営業企画担当者に提出する。 |

|---|---|

| イ | 営業部門長と営業担当者から聴取した業務ニーズをプロジェクトメンバが整理・要約し,営業部門長と合意する。 |

| ウ | 業務要件としてプロジェクトメンバが作成したセールス活動の現状の業務フローを,営業担当者に報告する。 |

| エ | ブレーンストーミングによってプロジェクトメンバが洗い出した業務要件をプロジェクトマネージャが承認する。 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

問18

バランススコアカードを用いて戦略立案する際,策定した戦略目標ごとに,その実現のために明確化する事項として,適切なものはどれか。

| ア | 企業倫理 |

|---|---|

| イ | 経営理念 |

| ウ | 重要成功要因 |

| エ | ビジョン |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

問19

複数の店舗をもつ小売業A社の業績推移を示す表から読み取れるものはどれか。

| 2015年 | 2016年 | 2017年 | |

| 売上高(億円) | 6,000 | 5,500 | 5,000 |

| 営業利益(億円) | 600 | 1,000 | 1,200 |

| 店舗数 | 300 | 250 | 200 |

| ア | 1店舗当たりの売上高は減少し,営業利益率は増加している。 |

|---|---|

| イ | 1店舗当たりの売上高は減少し,営業利益率も減少している。 |

| ウ | 1店舗当たりの売上高は増加し,営業利益率も増加している。 |

| エ | 1店舗当たりの売上高は増加し,営業利益率は減少している。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問20

ある製造販売会社の経営戦略の策定において,取引先との協力の下で, “調達から製造,配送及び販売に至る一連のプロセスの最適化” という戦略目標が掲げられた。この戦略目標を実現するために構築する情報システムとして,適切なものはどれか。

| ア | CRM |

|---|---|

| イ | POS |

| ウ | SCM |

| エ | SFA |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

問21

X社では,現在開発中である新商品Yの発売が遅れる可能性と,遅れた場合における今後の業績に与える影響の大きさについて,分析と評価を行った。この取組みに該当するものとして,適切なものはどれか。

| ア | ABC分析 |

|---|---|

| イ | SWOT分析 |

| ウ | 環境アセスメント |

| エ | リスクアセスメント |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問22

製品の製造におけるプロセスイノベーションによって,直接的に得られる成果はどれか。

| ア | 新たな市場が開拓される。 |

|---|---|

| イ | 製品の品質が向上する。 |

| ウ | 製品一つ当たりの生産時間が増加する。 |

| エ | 歩留り率が低下する。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

問23

Just In Timeの導入によって解決が期待できる課題として,適切なものはどれか。

| ア | 営業部門の生産性を向上する。 |

|---|---|

| イ | 顧客との長期的な関係を構築する。 |

| ウ | 商品の販売状況を単品単位で把握する。 |

| エ | 半製品や部品在庫数を削減する。 |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問25

次の事例のうち,個人情報保護法の規制の対象にならないものはどれか。

| ア | 金融商品販売会社の社員が,有名大学の卒業生連絡網を入手し,利用目的を公表又は本人に通知することなく,電話で金融商品の勧誘をした。 |

|---|---|

| イ | 自治会の会長が,高層マンション建築の反対署名活動で収集した署名者宛てに,自らが経営する商店の広告用チラシを送付した。 |

| ウ | 自動車修理工場の社員が,故障車のレッカー移動の際に知った顧客情報を基に,後日,その顧客宅に代理店契約している衛星放送の勧誘に訪れた。 |

| エ | 俳徊していた認知症の老人が所持していたクレジットカードを基に,警察が本人の身元を特定して老人を自宅に送り届けた。 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問26

中堅家電メーカA社では,自社の製品群に対する資金投資の優先度を検討するために,将来性と競争力によって製品をグループ分けしたい。このとき用いる分析手法として,最も適切なものはどれか。

| ア | 自社製品の価格と客層に関するクラスタ分析 |

|---|---|

| イ | 自社製品の購入顧客に関するRFM分析 |

| ウ | 自社製品のシェアと市場成長率に関するPPM分析 |

| エ | 自社製品の不具合の原因に関する主成分分析 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問27

| ア | 150,000 |

|---|---|

| イ | 200,000 |

| ウ | 250,000 |

| エ | 300,000 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問28

ソフトウェア開発に関するプロセスを,企画プロセス,要件定義プロセス,プロジェクト計画プロセス,システム開発プロセス,ソフトウェア実装プロセスに分ける。現行業務における問題を分析し,新しく導入するシステムによって問題を改善する業務や新規の業務を明確にして,システム化後の業務の全体像を作成するプロセスとして,適切なものはどれか。

| ア | 企画 |

|---|---|

| イ | 要件定義 |

| ウ | プロジェクト計画 |

| エ | システム開発 |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

問29

画期的なビジネスモデルの創出や技術革新などの意味で用いられることがある用語として,最も適切なものはどれか。

| ア | イノベーション |

|---|---|

| イ | マイグレーション |

| ウ | リアルオプション |

| エ | レボリューション |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問30

BYODの説明として,適切なものはどれか。

| ア | 企業などにおいて,従業員が私物の情報端末を自社のネットワークに接続するなどして,業務で利用できるようにすること |

|---|---|

| イ | 業務プロセスを抜本的に改革し,ITを駆使して業務の処理能力とコスト効率を高めること |

| ウ | 事故や災害が発生した場合でも,安定的に業務を遂行できるようにするための事業継続計画のこと |

| エ | 自社の業務プロセスの一部を,子会社や外部の専門的な企業に委託し,業務の効率化を図ること |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問31

記述 a〜c のうち,技術戦略に基づいて,技術開発計画を進めるときなどに用いられる技術ロードマップの特徴として,適切なものだけを全て挙げたものはどれか。

a 技術者の短期的な業績管理に向いている。

b 時間軸を考慮した技術投資の予算及び人材配分の計画がしやすい。

c 創造性に重きを置いて,時間軸は余り考慮しない。

a 技術者の短期的な業績管理に向いている。

b 時間軸を考慮した技術投資の予算及び人材配分の計画がしやすい。

c 創造性に重きを置いて,時間軸は余り考慮しない。

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | b |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

問32

不適切な行為に関する記述 a〜c のうち,不正競争防止法で規制されている行為だけを全て挙げたものはどれか。

a 営業秘密となっている他社の技術情報を,第三者から不正に入手した。

b 会社がライセンス購入したソフトウェアパッケージを,不正に個人のPCにインストールした。

c キャンペーン応募者の個人情報を,本人に無断で他の目的に利用した。

a 営業秘密となっている他社の技術情報を,第三者から不正に入手した。

b 会社がライセンス購入したソフトウェアパッケージを,不正に個人のPCにインストールした。

c キャンペーン応募者の個人情報を,本人に無断で他の目的に利用した。

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | b,c |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問33

情報処理の関連規格のうち,情報セキュリティマネジメントに関して定めたものはどれか。

| ア | IEEE 802.3 |

|---|---|

| イ | JIS Q 27001 |

| ウ | JPEG 2000 |

| エ | MPEG 1 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

問34

営業部門の組織力強化や営業活動の効率化を実現するために導入する情報システムとして,適切なものはどれか。

| ア | MRP |

|---|---|

| イ | POS |

| ウ | SCM |

| エ | SFA |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

問35

販売時点で,商品コードや購入者の属性などのデータを読み取ったりキー入力したりすることで,販売管理や在庫管理に必要な情報を収集するシステムはどれか。

| ア | ETC |

|---|---|

| イ | GPS |

| ウ | POS |

| エ | SCM |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

問36

| ア | プロジェクトで利用する開発場所の変更 |

|---|---|

| イ | プロジェクトに参画する開発メンバの追加 |

| ウ | プロジェクトの一部の作業の外注先の変更 |

| エ | プロジェクトの作業に顧客が行う運用テストの支援を追加 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問37

ソフトウェア保守に該当するものはどれか。

| ア | システムテストで測定したレスポンスタイムが要件を満たさないので,ソフトウェアのチューニングを実施した。 |

|---|---|

| イ | ソフトウェア受入れテストの結果,不具合があったので,発注者が開発者にプログラム修正を依頼した。 |

| ウ | プログラムの単体テストで機能不足を発見したので,プログラムに機能を追加した。 |

| エ | 本番システムで稼働しているソフトウェアに不具合が報告されたので,プログラムを修正した。 |

答え : エ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問38

プロジェクトマネジメントの知識エリアには,プロジェクトコストマネジメント,プロジェクト人的資源マネジメント,プロジェクトタイムマネジメント,プロジェクト品質マネジメントなどがある。システム開発のプロジェクト品質マネジメントにおいて,成果物の品質を定量的に分析するための活動として,適切なものはどれか。

| ア | 完成した成果物の数量を基に進捗率を算出して予定の進捗率と比較する。 |

|---|---|

| イ | 設計書を作成するメンバに必要なスキルを明確にする。 |

| ウ | テストで摘出する不良件数の実績値と目標値を比較する。 |

| エ | プログラムの規模や生産性などを考慮して開発費用を見積もる。 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問39

| ア | ウォータフォールモデル |

|---|---|

| イ | スパイラルモデル |

| ウ | プロトタイピング |

| エ | リバースエンジニアリング |

答え : エ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問40

システムに関して “障害からの回復を3時間以内にする” などの内容を,システム運用側と利用側の間で取り決める文書はどれか。

| ア | サービスレベル合意書 |

|---|---|

| イ | ソフトウェア詳細設計書 |

| ウ | 提案依頼書(RFP) |

| エ | プロジェクト憲章 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問41

適切なITガバナンスを構築するための役割①〜④に関して,それを担う経営者と情報システム部門の責任者の分担の適切な組合せはどれか。

① ITガバナンスの方針の明確化

② 情報化投資の決定における原則の制定

③ 情報システム部門内における役割分担と権限の決定

④ プロジェクト計画に基づいたシステム開発の進捗管理

① ITガバナンスの方針の明確化

② 情報化投資の決定における原則の制定

③ 情報システム部門内における役割分担と権限の決定

④ プロジェクト計画に基づいたシステム開発の進捗管理

| 経営者 | 情報システム部門の責任者 | |

| ア | ①,② | ③,④ |

| イ | ①,③ | ②,④ |

| ウ | ②,③ | ①,④ |

| エ | ②,④ | ①,③ |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問42

1対1で情報の伝達を行う必要があるプロジェクトチームにおいて,メンバーが6人から10人に増えた場合,情報の伝達を行うために必要な経路の数は何倍になるか。

| ア | 1.5 |

|---|---|

| イ | 2.5 |

| ウ | 3 |

| エ | 6 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問43

プロジェクトマネジメントの活動にはプロジェクトコストマネンジメント,プロジェクトスコープマネジメント,プロジェクトタイムマネジメント,プロジェクト統合マネジメントなどがある。プロジェクト統合マネジメントにおいて作成されるものはどれか。

| ア | プロジェクト全体の開発スケジュール |

|---|---|

| イ | プロジェクト全体の成果物の一覧 |

| ウ | プロジェクト全体の予算書 |

| エ | プロジェクト全体を,実行,監視,コントロールするための計画書 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問44

プログラムのテスト手法に関して,次の記述中のa,bに入れる字句の適切な組合せはどれか。

プログラムの内部構造に着目してテストケースを作成する技法を [ a ] と呼び, [ b ] において活用される。

プログラムの内部構造に着目してテストケースを作成する技法を [ a ] と呼び, [ b ] において活用される。

| a | b | |

| ア | ブラックボックステスト | システムテスト |

| イ | ブラックボックステスト | 単体テスト |

| ウ | ホワイトボックステスト | システムテスト |

| エ | ホワイトボックステスト | 単体テスト |

答え : エ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問45

| ア | 財務状態や経営成績が財務諸表に適正に記載されていることを監査する。 |

|---|---|

| イ | 情報資産の安全対策のための管理・運用が有効に行われていることを監査する。 |

| ウ | 情報システムを総合的に点検及び評価し,ITが有効かつ効率的に活用されていることを監査する。 |

| エ | 取締役が法律及び定款に従って職務を行っていることを監査する。 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問46

| ア | 結合テストが様々な観点で網羅的に行われているかどうか。 |

|---|---|

| イ | 今後の費用増加はどの程度見込まれるか。 |

| ウ | 作業の遅れが全体日程に与える影響はどの程度か。 |

| エ | 設計の不備を発見するための設計レビュー手順が確立しているかどうか。 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問47

ITサービスを提供するために,データセンターでは建物や設備などの資源を最適な状態に保つように維持・保全する必要がある。建物や設備の維持・保全に関する説明として,適切なものはどれか。

| ア | ITベンダと顧客の間で不正アクセスの監視に関するサービスレベルを合意する。 |

|---|---|

| イ | 自家発電機を必要なときに利用できるようにするために,点検などを行う。 |

| ウ | 建物の建設計画を立案し,建設工事を完成させる。 |

| エ | データセンターで提供しているITサービスに関する,利用者からの問合せへの対応,一次解決を行う。 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

問48

システム開発プロジェクトにおいて,同じ規模のプログラムを36本作成する計画がある。1週間当たり6本のプログラムを作成できるA氏だけに依頼する予定であったが,計画変更によって,A氏と,A氏の半分の生産性のB氏の2名に依頼することにした。A氏とB氏の1週間当たりの費用がそれぞれ30万円と20万円であるとき,当初の計画に比べた費用の変更は幾らか。ここで,A氏とB氏は作業を並行して実施し,A氏とB氏の作業効率は常に一定であるものとする。

| ア | 80万円の減少 |

|---|---|

| イ | 30万円の減少 |

| ウ | 20万円の増加 |

| エ | 120万円の増加 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問49

インシデント管理の目的について説明したものはどれか。

| ア | ITサービスで利用する新しいソフトウェアを稼働環境へ移行するための作業を確実に行う。 |

|---|---|

| イ | ITサービスに関する変更要求に基づいて発生する一連の作業を管理する。 |

| ウ | ITサービスを阻害する要因が発生したときに,ITサービスを一刻も早く復旧させて,ビジネスへの影響をできるだけ小さくする。 |

| エ | ITサービスを提供するために必要な要素とその組合せの情報を管理する。 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問50

プロジェクトリスクマネジメントは,リスクの特定,リスクの分析,リスクのコントロールという流れで行う。リスクの特定を行うために,プロジェクトに影響を与えると想定されるリスクを洗い出す方法として,適切なものはどれか。

| ア | 許容できる管理限界を設定し,上限と下限を逸脱する事象を特定する。 |

|---|---|

| イ | デシジョンツリーダイアグラムを作成する。 |

| ウ | 発生確率と影響度のマトリクスを作成する。 |

| エ | ブレーンストーミングを関係者で行う。 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問51

メールサービスにおけるITサービスマネジメントの可用性の要件に関する事例として,適切なものはどれか。

| ア | Webブラウザだけでメールサービスを使用できるようにする。 |

|---|---|

| イ | 定められたメンテナンス時間以外はいつでもメールサービスを使用できるようにする。 |

| ウ | 自分宛てのメールを他人が勝手に読むことができないようにする。 |

| エ | 送信したメールが改ざんされてしまうことがないようにする。 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問52

プロジェクトマネジメントの活動には,プロジェクトタイムマネジメント,プロジェクトコストマネジメント,プロジェクト人的資源マネジメントなどがあり,これらの調整を行うプロジェクト統合マネジメントがある。システム開発プロジェクトにおいて,納期の前倒しを決定した場合のプロジェクト統合マネジメントの活動として,適切なものはどれか。

| ア | クリティカルパスの期間を短縮するために,作業順序の変更を検討する。 |

|---|---|

| イ | スケジュールを短縮するための増員,費用,短縮可能日数などを比較検討する。 |

| ウ | スケジュールを短縮する場合の費用への影響を見積もる。 |

| エ | 要員の投入時期を見直して要員計画を変更する。 |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問53

情報システム部がシステム開発を行い,品質保証部が成果物の品質を評価する企業がある。システム開発の進捗は管理部が把握し,コストの実績は情報システム部から経理部へ報告する。現在,親会社向けの業務システムの開発を行っているが,親会社からの指示でシステム開発業務に対するシステム監査を実施することになり,社内からシステム監査人を選任することになった。システム監査人として,最も適切な者は誰か。

| ア | 監査経験がある開発プロジェクトチームの担当者 |

|---|---|

| イ | 監査経験がある経理部の担当者 |

| ウ | 業務システムの品質を評価する品質保証部の担当者 |

| エ | システム開発業務を熟知している情報システム部の責任者 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問55

ある食品メーカでは,食品業界で示された安全基準にのっとって業務を行っている。安全基準の改定があったので,社内の基準も対応して改定した。これは内部統制の四つの目的のうち,どれに該当するか。

| ア | 業務の有効性と効率性 |

|---|---|

| イ | 財務報告の信頼性 |

| ウ | 事業活動に関わる法令等の遵守 |

| エ | 資産の保全 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問56

| ア | 計画に従い顧客満足度調査を行った。 |

|---|---|

| イ | 顧客満足度の測定方法と目標値を定めた。 |

| ウ | 測定した顧客満足度と目標値との差異を分析した。 |

| エ | 目標未達の要因に対して改善策を実施した。 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問57

Webメールに関する記述①〜③のうち,適切なものだけを全て挙げたものはどれか。

① Webメールを利用して送られた電子メールは,Webブラウザでしか閲覧できない。

② 電子メールをPCにダウンロードして保存することなく閲覧できる。

③ メールソフトの代わりに,Webブラウザだけあれば電子メールの送受信ができる。

① Webメールを利用して送られた電子メールは,Webブラウザでしか閲覧できない。

② 電子メールをPCにダウンロードして保存することなく閲覧できる。

③ メールソフトの代わりに,Webブラウザだけあれば電子メールの送受信ができる。

| ア | ①,② |

|---|---|

| イ | ①,②,③ |

| ウ | ①,③ |

| エ | ②,③ |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問58

装置のライフサイクルを故障の面から見てみると,時間経過によって初期故障期,偶発故障期及び摩耗故障期に分けられる。最初の初期故障期では,故障率は時間の経過とともに低下する。やがて安定した状態になり,次の偶発故障期では,故障率は時間の経過に関係なくほぼ一定になる。最後の摩耗故障期では,故障率は時間の経過とともに増加し,最終的に寿命が尽きる。このような故障率と時間経過の関係を表したものを何というか。

| ア | ガントチャート |

|---|---|

| イ | 信頼度成長曲線 |

| ウ | バスタブ曲線 |

| エ | レーダチャート |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問59

マルチスレッドの説明として,適切なものはどれか。

| ア | CPUに複数のコア(演算回路)を搭載していること |

|---|---|

| イ | ハードディスクなどの外部記憶装置を利用して,主記憶よりも大きな容量の記憶空間を実現すること |

| ウ | 一つのアプリケーションプログラムを複数の処理単位に分けて,それらを並列に処理すること |

| エ | 一つのデータを分割して,複数のハードディスクに並列に書き込むこと |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

問60

オンラインバンキングにおいて,マルウェアなどでブラウザを乗っ取り,正式な取引画面の間に不正な画面を介在させ,振込先の情報を不正に書き換えて,攻撃者の指定した口座に送金させるなどの不正操作を行うことを何と呼ぶか。

| ア | MITB(Man In The Browser)攻撃 |

|---|---|

| イ | SQLインジェクション |

| ウ | ソーシャルエンジニアリング |

| エ | ブルートフォース攻撃 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問61

PDCAモデルに基づいてISMSを運用している組織において,運用しているサーバのソフトウェアに対する最新の修正プログラムの有無を,定められた運用手順に従って毎日調べる業務は,PDCAのどのフェーズか。

| ア | P(Plan) |

|---|---|

| イ | D(Do) |

| ウ | C(Check) |

| エ | A(Act) |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問62

| ア | 使用していた鍵ペアによる電子証明書を再発行する。 |

|---|---|

| イ | 認証局に電子証明書の失効を申請する。 |

| ウ | 有効期限切れによる再発行時に,新しく生成した鍵ペアを使用する。 |

| エ | 漏えいしたのは秘密鍵だけなので,電子証明書をそのまま使用する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問63

トランザクション処理におけるロールバックの説明として,適切なものはどれか。

| ア | あるトランザクションが共有データを更新しようとしたとき,そのデータに対する他のトランザクションからの更新を禁止すること |

|---|---|

| イ | トランザクションが正常に処理されたときに,データベースへの更新を確定させること |

| ウ | 何らかの理由で,トランザクションが正常に処理されなかったときに,データベースをトランザクション開始前の状態にすること |

| エ | 複数の表を,互いに関係付ける列をキーとして,一つの表にすること |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

問64

プロキシサーバの役割として,最も適切なものはどれか。

| ア | ドメイン名とIPアドレスの対応関係を管理する。 |

|---|---|

| イ | 内部ネットワーク内のPCに代わってインターネットに接続する。 |

| ウ | ネットワークに接続するために必要な情報をPCに割り当てる。 |

| エ | プライベートIPアドレスとグローバルIPアドレスを相互変換する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問65

| ア | 1次キャッシュメモリは,2次キャッシュメモリよりも容量が大きい。 |

|---|---|

| イ | 2次キャッシュメモリは,メインメモリよりも読み書き速度が遅い。 |

| ウ | CPUがデータを読み出すとき,まず1次キャッシュメモリにアクセスし,データが無い場合は2次キャッシュメモリにアクセスする。 |

| エ | 処理に必要な全てのデータは,プログラム開始時に1次又は2次キャッシュメモリ上に存在しなければならない。 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

問66

NFCに関する記述として,適切なものはどれか。

| ア | 10cm程度の近距離での通信を行うものであり,ICカードやICタグのデータの読み書きに利用されている。 |

|---|---|

| イ | 数十mのエリアで通信を行うことができ,無線LANに利用されている。 |

| ウ | 赤外線を利用して通信を行うものであり,携帯電話のデータ交換などに利用されている。 |

| エ | 複数の人工衛星からの電波を受信することができ,カーナビの位置計測に利用されている。 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

問67

情報資産に対するリスクは,脅威と脆弱性を基に評価する。脅威に該当するものはどれか。

| ア | 暗号化しない通信 |

|---|---|

| イ | 機密文書の取扱方法の不統一 |

| ウ | 施錠できないドア |

| エ | 落雷などによる予期しない停電 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問68

| ア | PCやサーバに侵入したウイルスを,感染拡大のリスクを抑えながら駆除する。 |

|---|---|

| イ | 識別された資産に対するリスクを分析,評価し,基準に照らして対応が必要かどうかを判断する。 |

| ウ | 事前に登録された情報を使って,システムの利用者が本人であることを確認する。 |

| エ | 情報システムの導入に際し,費用対効果を算出する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問69

システムの利用者を認証するための方式に関する記述のうち,適切なものはどれか。

| ア | 一度しか使えないパスワードを用いて認証する方式を,シングルサインオンという。 |

|---|---|

| イ | 一度の認証で,許可されている複数のサーバやアプリケーションなどを利用できる方式を,ワンタイムパスワードという。 |

| ウ | 画面に表示された表の中で,自分が覚えている位置に並んでいる数字や文字などをパスワードとして入力する方式を,マトリクス認証という。 |

| エ | 指紋や声紋など,身体的な特徴を利用して本人認証を行う方式を,チャレンジレスポンス認証という。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問70

| ア | 個人情報を取り扱う事業者が守るべき義務を規定するものである。 |

|---|---|

| イ | 情報管理者が情報セキュリティを確保するために実施する具体的な手順を示すものである。 |

| ウ | 情報セキュリティに対する組織の意図を示し,方向付けをするものである。 |

| エ | 保護すべき情報を管理しているサーバのセキュリティの設定値を規定するものである。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問72

MDM(Mobile Device Management)の説明として,適切なものはどれか。

| ア | 業務に使用するモバイル端末で扱う業務上のデータや文書ファイルなどを統合的に管理すること |

|---|---|

| イ | 従業員が所有する私物のモバイル端末を,会社の許可を得た上で持ち込み,業務で活用すること |

| ウ | 犯罪捜査や法的紛争などにおいて,モバイル端末内の削除された通話履歴やファイルなどを復旧させ,証拠として保全すること |

| エ | モバイル端末の状況の監視,リモートロックや遠隔データ削除ができるエージェントソフトの導入などによって,企業システムの管理者による適切な端末管理を実現すること |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問73

| ア | 外部キーがもつ特性を,一意性制約という。 |

|---|---|

| イ | 外部キーを設定したフィールドには,重複する値を設定することはできない。 |

| ウ | 一つの表に複数の外部キーを設定することはできない。 |

| エ | 複数のフィールドを,まとめて一つの外部キーとして設定することができる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問74

オンラインストレージの説明として,適切なものはどれか。

| ア | インターネット経由で構築される仮想的なプライベートネットワーク |

|---|---|

| イ | インターネット経由でデータを保管するディスク領域を貸し出すサービス |

| ウ | インターネット経由で配布されたり販売されたりするソフトウェア |

| エ | インターネット経由で複数の人が同時に参加できるコンピュータゲーム |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問75

DBMSにおいて,一連の処理が全て成功したら処理結果を確定し,途中で失敗したら処理前の状態に戻す特性をもつものはどれか。

| ア | インデックス |

|---|---|

| イ | トランザクション |

| ウ | レプリケーション |

| エ | ログ |

答え : イ

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

問76

| ア | 格納された順序に関係なく指定された任意の場所のデータを取り出す。 |

|---|---|

| イ | 最後に格納されたデータを最初に取り出す。 |

| ウ | 最初に格納されたデータを最初に取り出す。 |

| エ | データがキーをもっており,キーの優先度でデータを取り出す。 |

答え : イ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › データ構造

問77

情報セキュリティの脅威に関する説明①〜③と,用語の適切な組合せはどれか。

① Webページに,利用者の入力データをそのまま表示するフォーム又は処理があるとき,第三者が悪意あるスクリプトを埋め込み,訪問者のブラウザ上で実行させることによって,cookieなどのデータを盗み出す攻撃

② 多数のPCに感染し,ネットワークを介した指示に従ってPCを不正に操作することによって,一斉攻撃などを行うプログラム

③ 利用者に有用なプログラムと見せかけて,インストール及び実行させることによって,利用者が意図しない情報の破壊や漏えいを行うプログラム

① Webページに,利用者の入力データをそのまま表示するフォーム又は処理があるとき,第三者が悪意あるスクリプトを埋め込み,訪問者のブラウザ上で実行させることによって,cookieなどのデータを盗み出す攻撃

② 多数のPCに感染し,ネットワークを介した指示に従ってPCを不正に操作することによって,一斉攻撃などを行うプログラム

③ 利用者に有用なプログラムと見せかけて,インストール及び実行させることによって,利用者が意図しない情報の破壊や漏えいを行うプログラム

| ① | ② | ③ | |

| ア | クロスサイトスクリプティング | トロイの木馬 | ボット |

| イ | クロスサイトスクリプティング | ボット | トロイの木馬 |

| ウ | 標的型攻撃 | クロスサイトスクリプティング | トロイの木馬 |

| エ | 標的型攻撃 | トロイの木馬 | クロスサイトスクリプティング |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問78

情報セキュリティ対策において,情報を保護レベルによって分類して管理するとき,管理方法として,適切なものだけを全て挙げたものはどれか。

a 情報に付与した保護レベルは,廃棄するまで変更しない。

b 情報の取扱い手順は,保護レベルごとに定める。

c 情報の保護レベルは,組織が作成した基準によって決める。

d 保護レベルで管理する対象は,電子データとそれを保存した保存媒体に限定する。

a 情報に付与した保護レベルは,廃棄するまで変更しない。

b 情報の取扱い手順は,保護レベルごとに定める。

c 情報の保護レベルは,組織が作成した基準によって決める。

d 保護レベルで管理する対象は,電子データとそれを保存した保存媒体に限定する。

| ア | a,c |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | b,d |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問79

| ア | 下位4ビットが全て0になり,Xの上位4ビットがそのまま残る。 |

|---|---|

| イ | 下位4ビットが全て1になり,Xの上位4ビットがそのまま残る。 |

| ウ | 上位4ビットが全て0になり,Xの下位4ビットがそのまま残る。 |

| エ | 上位4ビットが全て1になり,Xの下位4ビットがそのまま残る。 |

答え : ウ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

問80

セルD2とE2に設定した2種類の税率で,商品Aと商品Bの税込み価格を計算する。セルD4に入力する正しい計算式は$B4*(1.0+D$2)であるが,誤って$B4*(1.0+$D$2)と入力した。セルD4に入力した計算式を,セルD5,E4及びE5に複写したとき,セルE5に表示される数値はどれか。

| A | B | C | D | E | |

| 1 | 税率1 | 税率2 | |||

| 2 | 税率 | 0.05 | 0.1 | ||

| 3 | 商品名 | 税抜き価格 | 税込み価格1 | 税込み価格2 | |

| 4 | 商品A | 500 | |||

| 5 | 商品B | 600 |

| ア | 525 |

|---|---|

| イ | 550 |

| ウ | 630 |

| エ | 660 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

問81

ソフトウェア①〜④のうち,スマートフォンやタブレットなどの携帯端末に使用されるOSS(Open Source Software)のOSだけを全て挙げたものはどれか。

① Android

② iOS

③ Thunderbird

④ Windows Phone

① Android

② iOS

③ Thunderbird

④ Windows Phone

| ア | ① |

|---|---|

| イ | ①,②,③ |

| ウ | ②,④ |

| エ | ③,④ |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

問82

| ア | サーバをデュプレックスシステムで構成して運用する。 |

|---|---|

| イ | システムの稼働率の向上策を検討する。 |

| ウ | システムの利用開始時にユーザ認証を求める。 |

| エ | 情報の改ざんを防止する対策を施す。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問83

SIMカードの説明として,適切なものはどれか。

| ア | インターネットバンキングなどのセキュリティ確保の目的で使用する,一度しか使えないパスワードを必要なときに生成するカード型装置 |

|---|---|

| イ | 携帯電話機などに差し込んで使用する,電話番号や契約者IDなどが記録されたICカード |

| ウ | ディジタル音楽プレーヤ,ディジタルカメラなどで使用される,コンテンツ保存用の大容量のメモリカード |

| エ | ディジタル放送受信機に同梱されていて,ディジタル放送のスクランブルを解除するために使用されるカード |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問84

| ア | そのマルウェアと同じアクセス権が設定されているファイルを探す。 |

|---|---|

| イ | そのマルウェアと同じ拡張子をもつファイルを探す。 |

| ウ | そのマルウェアと同じ所有者のファイルを探す。 |

| エ | そのマルウェアと同じハッシュ値のファイルを探す。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問85

関係データベースで管理している “担当社員” 表, “地区” 表及び “顧客” 表を結合して,A表を得た。結合に用いた “顧客” 表はどれか。ここで,下線のうち実線は主キーを,破線は外部キーを表す。

担当社員

地区

A

担当社員

| 社員コード | 社員名 |

地区

| 地区コード | 地区名 |

A

| 顧客コード | 顧客名 | 社員名 | 地区名 | 代表者名 |

| ア |

| |||||

|---|---|---|---|---|---|---|

| イ |

| |||||

| ウ |

| |||||

| エ |

|

答え : エ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

問89

次のうち,無線LANで使用される暗号化規格はどれか。

| ア | cookie |

|---|---|

| イ | ESSID |

| ウ | MIME |

| エ | WPA2 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問90

バイオメトリクス認証の例として,適切なものはどれか。

| ア | ATM利用時に,センサに手のひらをかざし,あらかじめ登録しておいた静脈のパターンと照合させることによって認証する。 |

|---|---|

| イ | スマートフォンのスクリーンを一筆書きのように,あらかじめ登録した順序でなぞることによってスクリーンロックを解除する。 |

| ウ | 複数の写真の中から屋外の写真だけを選ばせるなど,機械による判別が難しい課題を解かせることによって,人間が操作していることを確認する。 |

| エ | 複数の写真の中から親族など本人に関係がある画像だけを選ばせることによって認証する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問91

WANの説明として,最も適切なものはどれか。

| ア | インターネットを利用した仮想的な私的ネットワークのこと |

|---|---|

| イ | 国内の各地を結ぶネットワークではなく,国と国を結ぶネットワークのこと |

| ウ | 通信事業者のネットワークサービスなどを利用して,本社と支店のような地理的に離れた地点間を結ぶネットワークのこと |

| エ | 無線LANで使われるIEEE 802.11規格対応製品の普及を目指す業界団体によって,相互接続性が確認できた機器だけに与えられるブランド名のこと |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問92

| ア | CPUのクロック周波数 |

|---|---|

| イ | HDDのディスクの直径 |

| ウ | ディスプレイの解像度 |

| エ | メモリの容量 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

問93

公開鍵暗号方式を利用した処理と,その処理に使用する公開鍵の組合せ a〜c のうち,適切なものだけを全て挙げたものはどれか。

| 処理 | 使用する公開鍵 | |

| a | 作成した電子メールに対するディジタル署名の付与 | 電子メール作成者の公開鍵 |

| b | 受信した電子メールに付与されているディジタル署名の検証 | 電子メール作成者の公開鍵 |

| c | 使用しているブラウザからWebサーバへの暗号化通信 | Webサーバの公開鍵 |

| ア | a,b |

|---|---|

| イ | a,c |

| ウ | b |

| エ | b,c |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問94

バッチ処理の説明として,適切なものはどれか。

| ア | 一定期間又は一定量のデータを集め,一括して処理する方式 |

|---|---|

| イ | データの処理要求があれば即座に処理を実行して,制限時間内に処理結果を返す方式 |

| ウ | 複数のコンピュータやプロセッサに処理を分散して,実行時間を短縮する方式 |

| エ | 利用者からの処理要求に応じて,あたかも対話をするように,コンピュータが処理を実行して作業を進める処理方式 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

問95

| ア | CPUと主記憶の間に配置して,主記憶の読み書きの遅さを補う。 |

|---|---|

| イ | CPUの許容発熱量や消費電力量に余裕があるときに,コアの動作周波数を上げる。 |

| ウ | 演算を行う核となる部分をCPU内部に複数もち,複数の処理を同時に実行する。 |

| エ | 複数のコンピュータのCPUを共有して,膨大な量の処理を分散して実行する。 |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

問96

| ア | 2.4GHz帯と5GHz帯は,同じ室内では同時に使用できない。 |

|---|---|

| イ | 2.4GHz帯は,5GHz帯と比べると障害物に強く電波が届きやすい。 |

| ウ | 2.4GHz帯はWPA2の暗号化通信に対応しているが,5GHz帯は対応していない。 |

| エ | 2.4GHz帯は家電製品の電波干渉を受けないが,5GHz帯は電波干渉を受ける。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問97

サブネットマスクの用法に関する説明として,適切なものはどれか。

| ア | IPアドレスのネットワークアドレス部とホストアドレス部の境界を示すのに用いる。 |

|---|---|

| イ | LANで利用するプライベートIPアドレスとインターネット上で利用するグローバルIPアドレスとを相互に変換するのに用いる。 |

| ウ | 通信相手のIPアドレスからイーサネット上のMACアドレスを取得するのに用いる。 |

| エ | ネットワーク内のコンピュータに対してIPアドレスなどのネットワーク情報を自動的に割り当てるのに用いる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用