ITパスポート過去問集 - 平成28年春期

問1

連結会計システムの開発に当たり,機能要件と非機能要件を次の表のように分類した。a に入る要件として,適切なものはどれか。

| 機能要件 | 非機能要件 |

|

・国際会計基準に則った会計処理が実施できること ・決算処理結果は,経理部長が確認を行うこと ・決算処理の過程を,全て記録に残すこと |

・最も処理時間を要するバッチ処理でも,8時間以内に終了すること ・[ a ] ・保存するデータは全て暗号化すること |

| ア | 故障などによる年間停止時間が,合計で10時間以内であること |

|---|---|

| イ | 誤入力した伝票は,訂正用伝票で訂正すること |

| ウ | 法定帳票以外に,役員会用資料作成のためのデータを自動抽出できること |

| エ | 連結対象とする会社は毎年変更できること |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

問2

不正アクセス禁止法で規制されている行為だけを全て挙げたものはどれか。

a Webサイトの利用者IDとパスワードを,本人に無断で第三者に提供した。

b ウイルスが感染しているファイルを,誤って電子メールに添付して送信した。

c 営業秘密の情報が添付されている電子メールを,誤って第三者に送信した。

d 著作権を侵害している違法なサイトを閲覧した。

a Webサイトの利用者IDとパスワードを,本人に無断で第三者に提供した。

b ウイルスが感染しているファイルを,誤って電子メールに添付して送信した。

c 営業秘密の情報が添付されている電子メールを,誤って第三者に送信した。

d 著作権を侵害している違法なサイトを閲覧した。

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | a,d |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問4

健全な資本市場の維持や投資家の保護を目的として,適切な情報開示のために整備されたものはどれか。

| ア | クーリングオフ制度 |

|---|---|

| イ | 製造物責任法 |

| ウ | 内部統制報告制度 |

| エ | 不正アクセス禁止法 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問5

ERPパッケージの特徴として適切なものはどれか。

| ア | 業界独特の業務を統合的に支援するシステムなので,携帯電話事業などの一部の業種に限って利用されている。 |

|---|---|

| イ | 財務会計業務に限定したシステムであるので,一般会計処理に会計データを引き渡すまでの機能は,別途開発又は購入する必要がある。 |

| ウ | 種々の業務関連アプリケーションを処理する統合業務システムであり,様々な業種及び規模の企業で利用されている。 |

| エ | 販売,仕入,財務会計処理を統合したシステムであり,個人商店などの小規模企業での利用に特化したシステムである。 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

問6

| ア | SaaS(Software as a Service) |

|---|---|

| イ | システムインテグレーションサービス |

| ウ | ハウジングサービス |

| エ | ホスティングサービス |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

問7

情報リテラシに該当するものはどれか。

| ア | PCの新製品情報,各機種の性能を知っていること |

|---|---|

| イ | 技術革新が社会に及ぼす影響を洞察できること |

| ウ | 業務に必要なデータを検索し,目的に合わせて活用できること |

| エ | 高度なプログラム言語を使ってソフトウェアを開発できること |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

問9

| ア | A社はプログラムの受領日から起算して60日以内に,検査の終了にかかわらず代金を支払う義務がある。 |

|---|---|

| イ | A社はプログラムの受領日から起算して60日を超えても,検査が終了していなければ代金を支払う義務はない。 |

| ウ | B社は確実な代金支払いを受けるために,プログラム納品日から起算して60日間はA社による検査を受ける義務がある。 |

| エ | B社は代金受領日から起算して60日後に,納品したプログラムに対するA社の検査を受ける義務がある。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

問10

図のソフトウェアライフサイクルを,運用プロセス,開発プロセス,企画プロセス,保守プロセス,要件定義プロセスに分類したとき,aに当てはまるものはどれか。ここで,aと網掛けの部分には,開発,企画,保守,要件定義のいずれかが入るものとする。

| ア | 開発 |

|---|---|

| イ | 企画 |

| ウ | 保守 |

| エ | 要件定義 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

問11

CRMに必要な情報として,適切なものはどれか。

| ア | 顧客データ,顧客の購買履歴 |

|---|---|

| イ | 設計図面データ |

| ウ | 専門家の知識データ |

| エ | 販売日時,販売店,販売商品,販売数量 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

問12

A社の子会社であるB社では,A社の製品も販売している。A社とB社の当期の売上高,売上原価,売上総利益が表のとおりであり,当期のA社の売上高におけるB社への販売分が2,000百万円である。このとき,連結損益計算書における当期仕入高は何百万円か。ここで,A社はB社からの仕入はないものとする。

A社損益計算書 単位 百万円

|

B社損益計算書 単位 百万円

|

| ア | 11,000 |

|---|---|

| イ | 12,000 |

| ウ | 14,000 |

| エ | 16,000 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問13

BPM(Business Process Management)の考えに基づいた業務改善に関する説明として,最も適切なものはどれか。

| ア | 企業内のデータを統合し,これを用いて業務上の意思決定の支援を図る。 |

|---|---|

| イ | 業務と経営資源を統合的に管理し,経営資源の活用方法の改善を図る。 |

| ウ | 業務の実行結果などから業務プロセス自体を見直し,継続的な改善を図る。 |

| エ | 業務プロセスの分業化を進め,作業効率の向上を図る。 |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問14

紙に書かれた過去の文書や設計図を電子ファイル化して,全社で共有したい。このときに使用する機器として,適切なものはどれか。

| ア | GPS受信機 |

|---|---|

| イ | スキャナ |

| ウ | ディジタイザ |

| エ | プロッタ |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

問15

技術開発戦略の策定に当たって,分析を行うために用いる技術ポートフォリオの説明として,適切なものはどれか。

| ア | 技術水準や技術の成熟度を軸にしたマトリックスに,市場における自社の技術の位置づけを示したもの |

|---|---|

| イ | 自社製品の開発開始から損益分岐点に達するまでの期間,投資の累計,利益の累計などを示したもの |

| ウ | 自社で開発すべき技術の開発日程や到達目標,開発技術と新製品やビジネスプランとの関連などを示したもの |

| エ | 自社の保有する技術を要素技術に分解し,木構造の形式で体系的に示したもの |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

問16

企業がISO 9001を導入することによって期待できるメリットのうち,適切なものはどれか。

| ア | 企業の貿易手続が標準化され,効率の向上や非関税障壁の減少につながる。 |

|---|---|

| イ | 業界で技術仕様が標準化され,製品の品質の向上や市場の拡大が進む。 |

| ウ | 情報資産の取扱方法が標準化され,情報セキュリティの品質が向上する。 |

| エ | 品質管理に関する業務運営が標準化され,管理の質や効率が向上する。 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

問17

SNSをマーケティングに活用した事例として,最も適切なものはどれか。

| ア | インターネットで注文された商品の引渡しとその代金の受取りを支障なく行う。 |

|---|---|

| イ | 書込み機能を利用して,登録会員に自社商品の評価内容を記載してもらう。 |

| ウ | 検索エンジンによる検索結果の上位に自社サイトを表示させて,訪問者増を狙う。 |

| エ | 同業他社よりも安い価格を設定して,顧客の購入意欲を高める。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

問18

組立生産される製品W,X,Y,Zの1個当たりの利益,1個当たりの組立作業時間,組立作業1分当たりの利益,1週間の最大生産可能数は表のとおりである。1週間の利益を最大にするように生産計画を立てるとき,製品Zの生産個数は幾つか。ここで,1週間の総組立作業時間は40時間であり,製品W,X,Y,Zの全てを生産する必要はなく,同時には一つの製品しか組立生産できないものとする。

| 1個当たりの 利益 A (千円) | 1個当たりの 組立作業時間 B (分) | 組立作業1分 当たりの利益 C=A/B (千円/分) | 1週間の最大 生産可能数 D (個) | |

| 製品W | 50 | 20 | 2.5 | 40 |

| 製品X | 60 | 40 | 1.5 | 50 |

| 製品Y | 90 | 30 | 3 | 20 |

| 製品Z | 100 | 50 | 2 | 45 |

| ア | 0 |

|---|---|

| イ | 8 |

| ウ | 20 |

| エ | 45 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

問19

小売業を営むある企業の当期の売上高は1,500万円,商品仕入高は1,000万円であった。期首の商品棚卸高が100万円,期末の商品棚卸高が200万円であるとき,当期の売上総利益は何万円か。

| ア | 200 |

|---|---|

| イ | 400 |

| ウ | 500 |

| エ | 600 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問20

次の損益計算資料から求められる経常利益は何百万円か。

単位 百万円

単位 百万円

| 項目 | 金額 |

| 売上高 | 2,000 |

| 売上原価 | 1,500 |

| 販売費及び一般管理費 | 300 |

| 営業外収益 | 30 |

| 営業外費用 | 20 |

| 特別利益 | 15 |

| 特別損失 | 25 |

| 法人税,住民税及び事業税 | 80 |

| ア | 120 |

|---|---|

| イ | 190 |

| ウ | 200 |

| エ | 210 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問22

導入予定のシステムについて,3種類の実現方式を検討している。各実現方式で見込まれる費用の内訳が表のとおりであるとき,導入後の運用期間を10年とした場合の開発・導入,運用,保守の総費用の大小関係を表したものはどれか。ここで,利用者は毎年4,000人で一定とする。また,記載のない条件(10年後の除却費,更改費用など)は考慮しない。

単位 円

単位 円

| 実現方式 | 初期費用 | 年間費用 | ||

| 運用 | 保守 | |||

| A案 | 自社開発 | 4億 | 500万 | 200万 |

| B案 | パッケージ適用 | 2億 | 初期費用の15% | |

| C案 | SaaS利用 | 5,000万 | 利用者1人当たり1万 | 300万 |

| ア | A案 > B案 > C案 |

|---|---|

| イ | A案 > C案 > B案 |

| ウ | B案 > C案 > A案 |

| エ | C案 > B案 > A案 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問23

| ア | 意匠権,実用新案権,著作権 |

|---|---|

| イ | 意匠権,実用新案権,特許権 |

| ウ | 意匠権,著作権,特許権 |

| エ | 実用新案権,著作権,特許権 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問24

部下の育成·指導事例のうち,OJTに当たるものはどれか。

| ア | 部下に進路と目標を設定させ,その達成計画を立てさせた。 |

|---|---|

| イ | 部下の進路を念頭において,人事部主催の管理者養成コースを受講させた。 |

| ウ | 部下の設計能力の向上のために,新規開発のプロジェクトに参加させた。 |

| エ | 部下の専門分野と進路に合った外部主催の講習会を選定し,受講させた。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問25

個人情報保護法で定める個人情報取扱事業者の義務が適用されないものはどれか。

| ア | ガス会社が検針作業で取り扱う個人情報の管理 |

|---|---|

| イ | 証券会社が株式売買で取り扱う個人情報の管理 |

| ウ | 新聞社が報道で取り扱う個人情報の管理 |

| エ | 鉄道会社が定期券販売で取り扱う個人情報の管理 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問26

会社を組織的に運営するためのルールのうち,職務分掌を説明したものはどれか。

| ア | 会社の基本となる経営組織,職制を定めたもの |

|---|---|

| イ | 各部門の職務の内容と責任及び権限を定めたもの |

| ウ | 従業員の労働条件などの就業に関する事項を定めたもの |

| エ | 法令,各種規則や社会的規範に照らして正しく行動することを定めたもの |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問27

企業の業務と情報システムの現状を把握し,目標とするあるべき姿を設定して,全体最適を図りたい。このときに用いられる手法として,適切なものはどれか。

| ア | DOA(Data Oriented Approach) |

|---|---|

| イ | EA(Enterprise Architecture) |

| ウ | OOA(Object Oriented Analysis) |

| エ | SOA(Service Oriented Architecture) |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

問28

製品やサービスの価値を機能とコストの関係で分析し,機能や品質の向上及びコスト削減などによって,その価値を高める手法はどれか。

| ア | サプライチェーンマネジメント |

|---|---|

| イ | ナレッジマネジメント |

| ウ | バリューエンジニアリング |

| エ | リバースエンジニアリング |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

問29

一人一人のニーズを把握し,それを充足する製品やサービスを提供しようとするマーケティング手法はどれか。

| ア | ソーシャルマーケティング |

|---|---|

| イ | テレマーケティング |

| ウ | マスマーケティング |

| エ | ワントゥワンマーケティング |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

問30

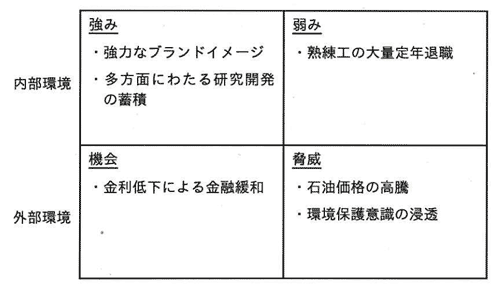

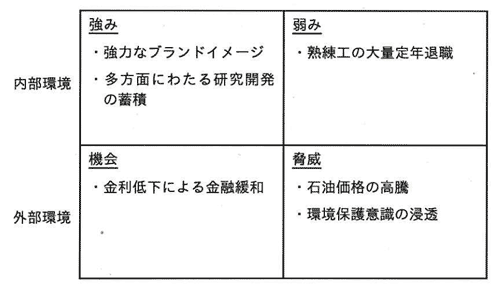

自動車メーカA社では,近い将来の戦略を検討するため自社の強みと弱み,そして,外部環境の機会と脅威を整理した。この結果を基に,強みを活用して脅威を克服する対策案として,適切なものはどれか。

| ア | 熟練工の定年を延長,又は再雇用を実施する。 |

|---|---|

| イ | 低金利で資金を調達し,石油を大量に備蓄する。 |

| ウ | 電気自動車の研究開発を推し進め,商品化する。 |

| エ | ブランドイメージを生かして販売力を強化する。 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問31

| ア | 共通の基盤技術を利用して複数の事業を行う。 |

|---|---|

| イ | 継続的な業務改善を行う。 |

| ウ | 工場での生産量を拡大する。 |

| エ | 同一製品を複数の工場で生産する。 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問33

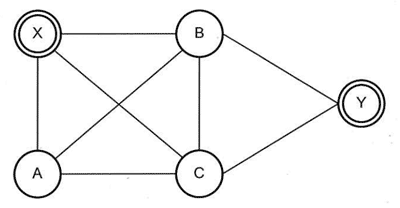

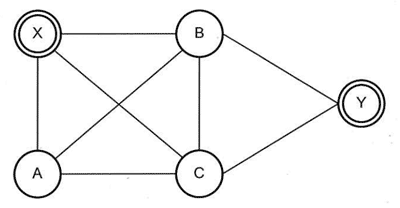

地点Xから出発してA,B,Cの3地点の全てを経由して地点Yまで行きたい。各地点間の経路と所要時間が図及び表のとおりであるとき,地点Xから地点Yまで行く最短の時間は何分か。ここで,3地点A,B,Cはどのような順番で経由してもよいものとする。

単位 分

単位 分

| 終点 | |||||

| A | B | C | Y | ||

| 始点 | X | 20 | 20 | 40 | 不可 |

| A | - | 40 | 30 | 不可 | |

| B | 40 | - | 20 | 60 | |

| C | 30 | 20 | - | 60 | |

| ア | 110 |

|---|---|

| イ | 130 |

| ウ | 140 |

| エ | 150 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問34

次の特徴をもつ組織形態として,適切なものはどれか。

・組織の構成員が,お互い対等な関係にあり,自律性を有している。

・企業,部門の壁を乗り越えて編成されることもある。

・組織の構成員が,お互い対等な関係にあり,自律性を有している。

・企業,部門の壁を乗り越えて編成されることもある。

| ア | アウトソーシング |

|---|---|

| イ | タスクフォース |

| ウ | ネットワーク組織 |

| エ | マトリックス組織 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問35

ITガバナンスの実現を目的とした活動の事例として,最も適切なものはどれか。

| ア | ある特定の操作を社内システムで行うと,無応答になる不具合を見つけたので,担当者ではないが自らの判断でシステムの修正を行った。 |

|---|---|

| イ | 業務効率向上の経営戦略に基づき社内システムをどこでも利用できるようにするために,タブレット端末を活用するIT戦略を立てて導入支援体制を確立した。 |

| ウ | 社内システムが稼働しているサーバ,PC,ディスプレイなどを,地震で机やラックから転落しないように耐震テープで固定した。 |

| エ | 社内システムの保守担当者が,自己のキャリアパス実現のためにプロジェクトマネジメント能力を高める必要があると考え,自己啓発を行った。 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問36

ITサービスマネジメントにおける可用性管理の目的として,適切なものはどれか。

| ア | ITサービスを提供する上で,目標とする稼働率を達成する。 |

|---|---|

| イ | ITサービスを提供するシステムの変更を,確実に実施する。 |

| ウ | サービス停止の根本原因を究明し,再発を防止する。 |

| エ | 停止したサービスを可能な限り迅速に回復させる。 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

問37

システム開発部門のシステム監査における実施事項はどれか。

| ア | 開発委託先と締結する委託契約書の作成 |

|---|---|

| イ | 外部設計書のレビューで発見された不具合の修正 |

| ウ | システム開発手順の不備の指摘 |

| エ | プログラマに対するプログラミング教育 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問38

システムの利用者からの問合せを電話で受け付けるサービスデスクのサービスレベルを評価するための項目の例として,適切なものはどれか。

| ア | サービスのコスト |

|---|---|

| イ | システム障害の件数 |

| ウ | システムの可用性 |

| エ | 問合せの応答待ち時間 |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問39

システム監査人の役割に関する記述として,適切なものはどれか。

| ア | 業務の流れや内容に着目して,業務フロー,業務記述書,リスクコントロールマトリクスを作成し,リスクを評価し適切な統制を導入する。 |

|---|---|

| イ | 情報システムの企画,開発,運用,保守などの各局面に沿って,適切なモニタリングや自己点検の仕組みを導入し,情報システムが安定的に運用されるような措置を講じる。 |

| ウ | 情報システムのリスクが適切かつ効果的にコントロールされているかについて,被監査部門から独立した立場で検証し,依頼者に報告する。 |

| エ | 情報システムのリスクが適切にコントロールされるように,方針や目標を定め体制を整える。 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問40

システム開発プロジェクトのテスト工程において,各担当者が報告書をチームリーダに提出し,チームリーダがそれらの内容をまとめてプロジェクトマネージャに報告している。次の報告ルールを定めているとき,チームリーダの報告として適切なものはどれか。

〔報告ルール〕

・各担当者は,担当する機能のテストの進捗率を報告書に記載する。

・各担当者は,遅れがあるときに,その原因と対策内容を報告書に記載する。

・チームリーダは,各担当者の進捗率の適切さを確認した後,それらを集約して全体の進捗率を求め,計画との差異,今後の見通しを報告書に記載する。

・チームリーダは,遅れがあるときに,担当者にヒアリングを行い,原因と対策内容の妥当性を確認する。また,他チームヘの影響を分析し,対応策と期限を報告書に記載する。

〔報告ルール〕

・各担当者は,担当する機能のテストの進捗率を報告書に記載する。

・各担当者は,遅れがあるときに,その原因と対策内容を報告書に記載する。

・チームリーダは,各担当者の進捗率の適切さを確認した後,それらを集約して全体の進捗率を求め,計画との差異,今後の見通しを報告書に記載する。

・チームリーダは,遅れがあるときに,担当者にヒアリングを行い,原因と対策内容の妥当性を確認する。また,他チームヘの影響を分析し,対応策と期限を報告書に記載する。

| ア | 進捗に遅れのある担当者の報告だけを報告する。 |

|---|---|

| イ | 担当者の報告を一覧化したものだけを報告する。 |

| ウ | 担当者の報告を集約し,進捗に遅れがあるときはチームリーダの見解を加える。 |

| エ | チームリーダの期待する進捗に合わせて担当者の進捗率を補正する。 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問42

システム開発のプロセスには,ソフトウェア要件定義,ソフトウェア方式設計,ソフトウェア結合テスト,ソフトウェア導入,ソフトウェア受入れなどがある。システム開発の関係者を開発者側と利用者側に分けたとき,ソフトウェア受入れで実施する作業はどれか。

| ア | 開発が完了したソフトウェアを,開発者側が本番環境に配置する。 |

|---|---|

| イ | 開発者側が利用者側にヒアリングを行って,ソフトウェアに要求される機能,性能を明確にする。 |

| ウ | ソフトウェアが要件を満たしていて,利用できる水準であることを,利用者側が確認する。 |

| エ | ソフトウェア要件定義書が利用者側のニーズを満たしていることを確認するために,開発者側がレビューを行う。 |

答え : ウ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問43

| ア | 個々のプログラムに誤りがないことを検証する。 |

|---|---|

| イ | 性能要件を満たしていることを開発者が検証する。 |

| ウ | プログラム間のインタフェースに誤りがないことを検証する。 |

| エ | 利用者が実際に運用することで,業務の運用が要件どおり実施できることを検証する。 |

答え : イ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問44

| ア | 財務的なリスクヘの対応として保険を掛ける。 |

|---|---|

| イ | スコープを縮小する。 |

| ウ | より多くのテストを実施する。 |

| エ | リスク発生時の対処に必要な予備費用を計上する。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問45

IT統制は,ITに係る業務処理統制や全般統制などに分類される。業務処理統制は業務を管理するシステムにおいて,承認された業務が全て正確に処理,記録されることを確保するための統制活動のことをいい,全般統制はそれぞれの業務処理統制が有効に機能する環境を保証する統制活動のことをいう。購買業務システムなどの自社システムを開発·運用などしている企業における統制活動に関する記述のうち,業務処理統制に当たるものはどれか。

| ア | アクセス管理など自社システムの安全性を確保する統制 |

|---|---|

| イ | 購買業務システムに入力されるデータが重複なく入力されるような統制 |

| ウ | 自社システムの運用・管理に関する統制 |

| エ | 自社システムの開発・保守に関する統制 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問46

| ア | 詳細情報から積み上げる見積り方法より作業負荷が大きい。 |

|---|---|

| イ | プロジェクトの初期より後期の段階で活用されることが多い。 |

| ウ | 他の見積り方法より正確なコスト見積り結果が期待できる。 |

| エ | 他の見積り方法より見積りに要する費用は少ないが,正確さでは劣る。 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問47

プロジェクトスコープマネジメントに関する記述として,適切なものはどれか。

| ア | プロジェクトが生み出す製品やサービスなどの成果物と,それらを完成するために必要な作業を定義し管理する。 |

|---|---|

| イ | プロジェクト全体を通じて,最も長い所要期間を要する作業経路を管理する。 |

| ウ | プロジェクトの結果に利害を及ぼす可能性がある事象を管理する。 |

| エ | プロジェクトの実施とその結果によって利害を被る関係者を調整する。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問48

システム開発のための施設・設備を維持・保全するために,次のことを計画し,実施する活動として,適切なものはどれか。

プロジェクトルームの中に,テストデータの機密性を確保するための部屋を設置して入退室管理を行う。テスト作業用に設置したサーバは,停電時のデータ消失を防ぐために,無停電電源装置に接続する。

プロジェクトルームの中に,テストデータの機密性を確保するための部屋を設置して入退室管理を行う。テスト作業用に設置したサーバは,停電時のデータ消失を防ぐために,無停電電源装置に接続する。

| ア | アセットマネジメント |

|---|---|

| イ | 環境マネジメントシステム |

| ウ | 品質マネジメントシステム |

| エ | ファシリティマネジメント |

答え : エ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

問49

ユーザの要求を定義する場合に作成するプロトタイプはどれか。

| ア | 基幹システムで生成されたデータをユーザ自身が抽出・加工するためのソフトウェア |

|---|---|

| イ | ユーザがシステムに要求する業務の流れを記述した図 |

| ウ | ユーザとシステムのやり取りを記述した図 |

| エ | ユーザの要求を理解するために作成する簡易なソフトウェア |

答え : エ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問50

システム開発プロジェクトの工程を,システム要件定義,システム設計,プログラミング,テストの順に進めるとき,a〜d のうち,品質の管理を実施する必要がある工程として,適切なものだけを全て挙げたものはどれか。

a システム要件定義

b システム設計

c プログラミング

d テスト

a システム要件定義

b システム設計

c プログラミング

d テスト

| ア | a,b,c,d |

|---|---|

| イ | b,c,d |

| ウ | c,d |

| エ | d |

答え : ア

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問51

ある企業では,現在使用しているメールシステムのサポート終了に伴い,新メールシステムに移行する移行プロジェクトを実施している。プロジェクトの要件定義工程において,新メールシステムとして採用する市販のソフトウェアパッケージを選定し,そのパッケージを利用する際に考慮する必要がある条件を整理した。今回のプロジェクトは,移行作業を現行システムのサポート終了までに確実に実施する必要があるが,外部へ支出する費用はできるだけ安くしたい。次の a〜d のうち,条件を考慮した上で外部から調達する必要があるものだけを全て挙げたものはどれか。

〔条件〕

・新メールシステムは自社の既存サーバで稼働させる。

・採用するソフトウェアパッケージは自社で保有していない。

・採用するソフトウェアパッケージを利用して新メールシステムを構築するスキルをもった要員が,自社にはいない。

・移行するメールのデータには,機密データが含まれている。

・メールのデータを移行するためのツールが市販されており,そのツールは自社の要員が使用することができる。

a 新メールシステムが稼働するサーバ

b 新メールシステムの構築作業

c 新メールシステムのソフトウェアパッケージ

d 新メールシステムヘのデータ移行作業

〔条件〕

・新メールシステムは自社の既存サーバで稼働させる。

・採用するソフトウェアパッケージは自社で保有していない。

・採用するソフトウェアパッケージを利用して新メールシステムを構築するスキルをもった要員が,自社にはいない。

・移行するメールのデータには,機密データが含まれている。

・メールのデータを移行するためのツールが市販されており,そのツールは自社の要員が使用することができる。

a 新メールシステムが稼働するサーバ

b 新メールシステムの構築作業

c 新メールシステムのソフトウェアパッケージ

d 新メールシステムヘのデータ移行作業

| ア | a,b,c |

|---|---|

| イ | a,b,c,d |

| ウ | b,c |

| エ | c |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問52

次の表に示す作業全体の最短の所要日数を増やすことなく作業Eの所要日数を増やしたい。最大何日増やすことができるか。

| 作業 | 全体作業 | 所要日数 |

| A | - | 7 |

| B | - | 4 |

| C | - | 2 |

| D | C | 1 |

| E | B,D | 1 |

| ア | 0 |

|---|---|

| イ | 1 |

| ウ | 2 |

| エ | 3 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問53

システム開発作業を実施するに当たり,生産性が同じメンバ6名で20日間掛けて完了する計画を立てた。しかし,15日間で作業が終わるように計画を変更することになり,新たなメンバを増員することとした。新メンバの生産性は当初予定していたメンバの半分であるとき,15日間で作業を終わらせるために必要な新メンバは最低何人か。

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 4 |

| エ | 6 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問54

| ア | システム開発プロジェクトに参画するプロジェクトチームのメンバはステークホルダである。 |

|---|---|

| イ | システム開発プロジェクトの実行又は完了によって,売上の増加やシステム化による作業効率向上などの恩恵を受ける人及び組織だけがステークホルダである。 |

| ウ | システム開発プロジェクトの費用を負担するプロジェクトスポンサだけがステークホルダである。 |

| エ | システム開発プロジェクトのプロジェクトマネージャ自身はステークホルダに含まれない。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問55

| ア | システムが取り扱う入出カデータの種類 |

|---|---|

| イ | システム障害発生時の許容復旧時間 |

| ウ | システムの移行手順 |

| エ | 目標とするシステムの品質と開発コスト |

答え : ア

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問56

| ア | クライアントPCとWebサーバ間の通信速度の向上 |

|---|---|

| イ | コンピュータウイルス感染の防止 |

| ウ | 通信の機密性の確保 |

| エ | ブラウザの表示速度の向上 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問58

情報セキュリティにおけるソーシャルエンジニアリングヘの対策の例として,適切なものはどれか。

| ア | ウイルスを検知,除去する機能を電子メールシステムに導入する。 |

|---|---|

| イ | サーバヘの攻撃を想定した擬似アタック試験を実施し,発見された脆弱性への対策を行う。 |

| ウ | 従業員のセキュリティ意識を高めるため,セキュリティ教育を行う。 |

| エ | 停電に備えて,サーバルーム向けの自家発電装置を導入する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問59

次のソフトウェアの組合せのうち,OSS(Open Source Software)だけの組合せはどれか。

| ア | Internet Explorer,Linux,PostgreSQL |

|---|---|

| イ | Internet Explorer,PostgreSQL,Windows |

| ウ | Firefox,Linux,Thunderbird |

| エ | Firefox,Thunderbird,Windows |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

問60

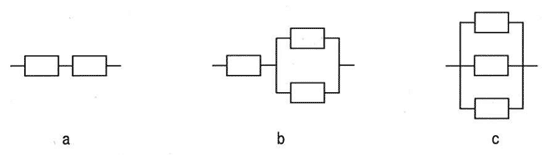

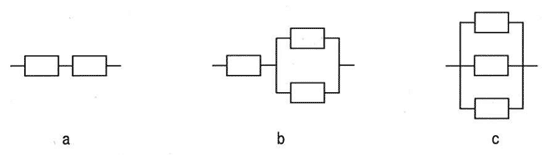

同じ装置が複数接続されているシステム構成 a〜c について,稼働率が高い順に並べたものはどれか。ここで,—□— は装置を表し,並列に接続されている場合はいずれか一つの装置が動作していればよく,直列に接続されている場合は全ての装置が動作していなければならない。

| ア | a,b,c |

|---|---|

| イ | b,a,c |

| ウ | c,a,b |

| エ | c,b,a |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問61

ランサムウェアに関する記述として,適切なものはどれか。

| ア | PCやファイルを使用不能にするなどして,回復のための金銭を要求する。 |

|---|---|

| イ | コンピュータの画面へ自動的に広告を表示する。 |

| ウ | 利用者がキーボードから入力した情報を記録し,外部に送信する。 |

| エ | ワープロソフトや表計算ソフトの文書ファイルに感染する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問62

| ア | IMAP4によって,画像のようなバイナリデータをASCII文字列に変換して,電子メールで送ることができる。 |

|---|---|

| イ | POP3によって,PCから電子メールを送信することができる。 |

| ウ | POP3やIMAP4によって,メールサーバから電子メールを受信することができる。 |

| エ | SMTPによって,電子メールを暗号化することができる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

問63

フィッシングの説明として,適切なものはどれか。

| ア | ウイルスに感染しているPCへ攻撃者がネットワークを利用して指令を送り,不正なプログラムを実行させること |

|---|---|

| イ | 金融機関などからの電子メールを装い,偽サイトに誘導して暗証番号やクレジットカード番号などを不正に取得すること |

| ウ | パスワードに使われそうな文字列を網羅した辞書のデータを使用してパスワードを割り出すこと |

| エ | 複数のコンピュータから攻撃対象のサーバヘ大量のパケットを送信し,サーバの機能を停止させること |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問64

SQLインジェクションの対策などで用いられ,処理の誤動作を招かないように,利用者がWebサイトに入力した内容に含まれる有害な文字列を無害な文字列に置き換えることを何と呼ぶか。

| ア | サニタイジング |

|---|---|

| イ | ストリーミング |

| ウ | テザリング |

| エ | リバースエンジニアリング |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問65

顧客の氏名,住所などが記載された住所録の取扱い a〜d のうち,個人情報保護の観点から適切なものだけを全て挙げたものはどれか。

a 顧客から本人の登録内容の確認希望があっても,情報の保護を理由に開示しない。

b 住所録から全員の氏名と住所を抽出した一覧を作成し,それを顧客全員に配布して誤りがないことを確認してもらう。

c 住所録のデータを書き込んだCD-ROMを破棄するときには破砕する。

d 住所録のデータをファイルに保存するときには暗号化する。

a 顧客から本人の登録内容の確認希望があっても,情報の保護を理由に開示しない。

b 住所録から全員の氏名と住所を抽出した一覧を作成し,それを顧客全員に配布して誤りがないことを確認してもらう。

c 住所録のデータを書き込んだCD-ROMを破棄するときには破砕する。

d 住所録のデータをファイルに保存するときには暗号化する。

| ア | a,c,d |

|---|---|

| イ | a,d |

| ウ | b,c |

| エ | c,d |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問66

インターネットのWebメールに関する記述①~③のうち,適切なものだけを全て挙げたものはどれか。

① PCに,電子メールの作成や送受信,受信した電子メールの保存や管理を行う専用のソフトウェアをインストールしておく必要がある。

② PCを買い替えた場合でも,過去の電子メールの移行が不要である。

③ ブラウザが動作し,インターネットに接続できるPCがあれば,電子メール機能を利用することができる。

① PCに,電子メールの作成や送受信,受信した電子メールの保存や管理を行う専用のソフトウェアをインストールしておく必要がある。

② PCを買い替えた場合でも,過去の電子メールの移行が不要である。

③ ブラウザが動作し,インターネットに接続できるPCがあれば,電子メール機能を利用することができる。

| ア | ①,② |

|---|---|

| イ | ①,③ |

| ウ | ②,③ |

| エ | ③ |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問67

| ア | 大阪支社内のLANに複数のPCと1台のファイルサーバを接続し,ファイルサーバに格納されたファイルを,そのLANに接続されたどのPCからでもアクセス可能とする。 |

|---|---|

| イ | 家庭内で,PCとプリンタをBluetoothで接続し,PCで作成した資料をプリンタで印刷する。 |

| ウ | サーバルーム内で,PCとWebサーバをハブに接続し,PCからWebサーバのメンテナンスを行う。 |

| エ | 福岡営業所内のLANに接続されたPCから,東京本社内のサーバにアクセスし,売上情報をアップロードする。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問68

MACアドレスに関する記述のうち,適切なものはどれか。

| ア | 同じアドレスをもつ機器は世界中で一つしか存在しないように割り当てられる。 |

|---|---|

| イ | 国別情報が含まれており,同じアドレスをもつ機器は各国に一つしか存在しないように割り当てられる。 |

| ウ | ネットワーク管理者によって割り当てられる。 |

| エ | プロバイダ(ISP)によって割り当てられる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問69

ソフトウェアの不具合を修正するために提供されるファイルのことを何と呼ぶか。

| ア | パターンファイル |

|---|---|

| イ | バックアップファイル |

| ウ | バッチファイル |

| エ | パッチファイル |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問70

サブネットマスクの役割として,適切なものはどれか。

| ア | IPアドレスからEthernet上のMACアドレスを割り出す。 |

|---|---|

| イ | IPアドレスに含まれるネットワークアドレスと,そのネットワークに属する個々のコンピュータのホストアドレスを区分する。 |

| ウ | インターネットと内部ネットワークを中継するときのグローバルIPアドレスとプライベートIPアドレスを対応付ける。 |

| エ | 通信相手先のドメイン名とIPアドレスを対応付ける。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問71

ネットワークの交換方式に関する記述のうち,適切なものはどれか。

| ア | 回線交換方式では,通信利用者間で通信経路を占有するので,接続速度や回線品質の保証を行いやすい。 |

|---|---|

| イ | 回線交換方式はメタリック線を使用するので,アナログ信号だけを扱える。 |

| ウ | パケット交換方式は,複数の端末で伝送路を共有しないので,通信回線の利用効率が悪い。 |

| エ | パケット交換方式は無線だけで利用でき,回線交換方式は有線だけで利用できる。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問72

機械的な可動部分が無く,電力消費も少ないという特徴をもつ補助記憶装置はどれか。

| ア | CD-RWドライプ |

|---|---|

| イ | DVDドライブ |

| ウ | HDD |

| エ | SSD |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

問73

情報セキュリティマネジメントシステムを構築した企業において,情報セキュリティ方針を改訂したことを周知する範囲として,適切なものはどれか。

| ア | 機密情報を扱う部署の従業員 |

|---|---|

| イ | 経営者 |

| ウ | 全ての従業員及び関連する外部関係者 |

| エ | セキュリティ管理者 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問75

デュアルシステムの特徴を説明したものはどれか。

| ア | 同じ処理を行うシステムを二重に用意し,処理結果を照合することで処理の正しさを確認する方式であり,一方に故障が発生したら,故障したシステムを切り離して処理を続行する。 |

|---|---|

| イ | 同じ装置を2台使用することで,シンプレックスシステムに対し,処理能力を2倍に向上させることができる。 |

| ウ | オンライン処理を行う現用系システムと,バッチ処理などを行いながら待機させる待機系のシステムを用意し,現用系に障害が発生した場合は待機系に切り替え,オンライン処理を起動してサービスを続行する。 |

| エ | 複数の装置を直列に接続し,それらの間で機能ごとに負荷を分散するように構成しているので,処理能力は高いが,各機能を担当する装置のうちどれか一つでも故障するとサービスが提供できなくなる。 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

問76

| ア | IDカードによる認証 |

|---|---|

| イ | ニーモニック認証 |

| ウ | バイオメトリクス認証 |

| エ | パスワード認証 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問77

| ア | セキュリティ対策を行って,問題発生の可能性を下げた。 |

|---|---|

| イ | 問題発生時の損害に備えて,保険に入った。 |

| ウ | リスクが小さいことを確認し,問題発生時は損害を負担することにした。 |

| エ | リスクの大きいサービスから撤退した。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問78

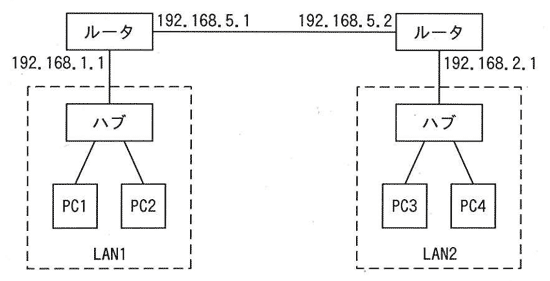

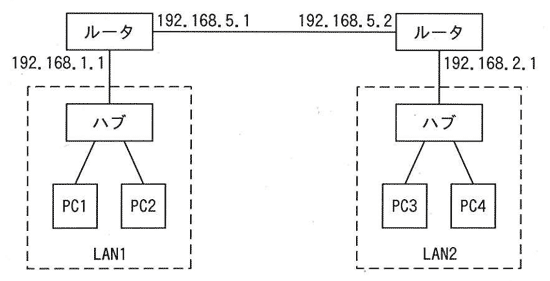

ハブとルータを使用してPC1-4が相互に通信できるように構成したTCP/IPネットワークがある。ルータの各ポートに設定したIPアドレスが図のとおりであるとき,PC1に設定するデフォルトゲートウェイのIPアドレスとして,適切なものはどれか。

| ア | 192.168.1.1 |

|---|---|

| イ | 192.168.2.1 |

| ウ | 192.168.5.1 |

| エ | 192.168.5.2 |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問79

Webサイトによっては,ブラウザで閲覧したときの情報を,ブラウザを介して閲覧者のPCに保存することがある。以後このWebサイトにアクセスした際は保存された情報を使い,閲覧の利便性を高めることができる。このような目的で利用される仕組みはどれか。

| ア | Cookie |

|---|---|

| イ | SQL |

| ウ | URL |

| エ | XML |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問80

表計算ソフトを用いて,買い物金額に応じたポイント数を計算する。買い物金額が1,000円以下では買い物金額の1%,買い物金額が1,000円を超え3,000円以下では買い物金額の2%,買い物金額が3,000円を超える場合は買い物金額の3%のポイントを付与する。ワークシートのセルA2に買い物金額が入力されるとき,ポイント数が表示されるセルB2に入る数式はどれか。ここで,ポイント数の小数点以下は切捨てとする。

| A | B | |

| 1 | 買い物金額 | ポイント数 |

| 2 | 3,350 | 100 |

| ア | IF(A2≧3000,整数部(A2*3/100),IF(A2≧1000,整数部(A2/100),整数部(A2*2/100))) |

|---|---|

| イ | IF(A2>3000,整数部(A2*3/100),IF(A2>1000,整数部(A2/100),整数部(A2*2/100))) |

| ウ | IF(A2≦1000,整数部(A2/100),IF(A2≦3000,整数部(A2*2/100),整数部(A2*3/100))) |

| エ | IF(A2<1000,整数部(A2/100),IF(A2<3000,整数部(A2*2/100),整数部(A2*3/100))) |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

問82

ファイルを4冊まで置くことができる机で,A〜Fの6冊のファイルを使って仕事をする。机上に5冊目のファイルを置きたいときは,机上の4冊のファイルのうち,最後に参照してから最も時間が経過しているファイルを引き出しにしまうことにする。ファイルをA,B,C,D,E,C,B,D,F,Bの順で机上に置いて参照するとき,最後に引き出しにしまうファイルはどれか。

| ア | A |

|---|---|

| イ | B |

| ウ | D |

| エ | E |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

問83

| ア | 機密情報のコピーが格納されたUSBメモリが盗難にあった。 |

|---|---|

| イ | 顧客情報管理システムの顧客情報が誤った内容のまま運用されていた。 |

| ウ | 社内のサーバに不正侵入されて,社外秘の情報が漏えいした。 |

| エ | 取引先との電子決済システムがDoS攻撃を受け,処理ができなくなった。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問85

利用者がPCの電源を入れてから,そのPCが使える状態になるまでを四つの段階に分けたとき,最初に実行される段階はどれか。

| ア | BIOSの読込み |

|---|---|

| イ | OSの読込み |

| ウ | ウイルス対策ソフトなどの常駐アプリケーションソフトの読込み |

| エ | デバイスドライバの読込み |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オペレーティングシステム

問86

情報セキュリティにおけるソーシャルエンジニアリングの例として,適切なものはどれか。

| ア | 社員を装った電話を社外からかけて,社内の機密情報を聞き出す。 |

|---|---|

| イ | 送信元IPアドレスを偽装したパケットを送り,アクセス制限をすり抜ける。 |

| ウ | ネットワーク上のパケットを盗聴し,パスワードなどを不正に入手する。 |

| エ | 利用者が実行すると,不正な動作をするソフトウェアをダウンロードする。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問87

公開鍵暗号方式を用いた機密データの受渡しに関する記述中のa,bに入れる字句の適切な組合せはどれか。

データの受信者Aは,自分の [ a ] 鍵と [ b ] 鍵を用意して [ a ] 鍵を送信者Bに送付する。データの送信者Bは,受信者Aから送付された [ a ] 鍵を用いてデータを暗号化して受信者Aに送信する。受信者Aは,送信者Bから受信した暗号化されたデータを自分の [ b ] 鍵を使って復号する。

データの受信者Aは,自分の [ a ] 鍵と [ b ] 鍵を用意して [ a ] 鍵を送信者Bに送付する。データの送信者Bは,受信者Aから送付された [ a ] 鍵を用いてデータを暗号化して受信者Aに送信する。受信者Aは,送信者Bから受信した暗号化されたデータを自分の [ b ] 鍵を使って復号する。

| a | b | |

| ア | 公開 | 共通 |

| イ | 公開 | 秘密 |

| ウ | 秘密 | 公開 |

| エ | 秘密 | 共通 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問88

感光ドラム上に印刷イメージを作り,粉末インク(トナー)を付着させて紙に転写,定着させる方式のプリンタはどれか。

| ア | インクジェットプリンタ |

|---|---|

| イ | インパクトプリンタ |

| ウ | 熱転写プリンタ |

| エ | レーザプリンタ |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

問89

| ア | 管理を容易にするために,入退室に使用するIDカードは個人ごとではなく部署ごとに発行する。 |

|---|---|

| イ | 全従業員や来訪者に所在が分かるように,入口に室名表示をする。 |

| ウ | 入退室の情報が漏えいすることを防止するために,入退室の記録は取らない。 |

| エ | 不正行為を防止するために,監督者がいないときはサーバ室で作業させない。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問90

| ア | a |

|---|---|

| イ | b |

| ウ | c |

| エ | a,b |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問91

ISMS適合性評価制度に関する次の記述中のa,bに入れる字句の適切な組合せはどれか。

企業などの組織において,[ a ] マネジメントシステムが適切に構築,運用され,ISMS認証基準の要求事項に適合していることを [ b ] が審査して認証する制度である。

企業などの組織において,[ a ] マネジメントシステムが適切に構築,運用され,ISMS認証基準の要求事項に適合していることを [ b ] が審査して認証する制度である。

| a | b | |

| ア | 個人情報保護 | 組織内の監査を行う部署 |

| イ | 個人情報保護 | 特定の第三者機関 |

| ウ | 情報セキュリティ | 組織内の監査を行う部署 |

| エ | 情報セキュリティ | 特定の第三者機関 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問92

毎週日曜日の業務終了後にフルバックアップファイルを取得し,月曜日~土曜日の業務終了後には増分バックアップファイルを取得しているシステムがある。水曜日の業務中に故障が発生したので,バックアップファイルを使って火曜日の業務終了時点の状態にデータを復元することにした。データ復元に必要なバックアップファイルを全て挙げたものはどれか。ここで,増分バックアップファイルとは,前回のバックアップファイル(フルバックアップファイル又は増分バックアップファイル)の取得以降に変更されたデータだけのバックアップファイルを意味する。

| ア | 日曜日のフルバックアップファイル,月曜日と火曜日の増分バックアップファイル |

|---|---|

| イ | 日曜日のフルバックアップファイル,火曜日の増分バックアップファイル |

| ウ | 月曜日と火曜日の増分バックアップファイル |

| エ | 火曜日の増分バックアップファイル |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

問93

シングルサインオンの説明として,適切なものはどれか。

| ア | あるPCからサーバにログインしている間は,他のPCから同じユーザIDでログインできないようにする仕組み |

|---|---|

| イ | 最初に認証に成功すると,その後は許可された複数のサービスに対して,利用者が都度認証の手続をしなくとも利用できるようにする仕組み |

| ウ | 利用者が認証局(CA)から発行された電子証明書を一度PCに登録しておけば,PCへのログインの際に電子証明書によって本人認証をする仕組み |

| エ | 利用者が認証の際に使用するパスワードに,一度しか使えない使い捨てのパスワードを使うことで,不正アクセスを防止する仕組み |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問94

商品の仕入状況を管理している関係データベースの “仕入一覧表” を正規化して, “仕入表” と “商品表” に分割したい。分割後の二つの表に共通して必要なフィールドとして,最も適切なものはどれか。ここで,仕入れは一度に一つの商品だけを仕入れることとし,仕入番号で一意に識別できる。また,商品は商品番号で一意に識別できる。

仕入一覧

仕入一覧

| 仕入番号 | 商品番号 | 商品名 | 個数 | 単価 | 支払方法 | 納品日 |

| ア | 仕入番号 |

|---|---|

| イ | 支払方法 |

| ウ | 商品番号 |

| エ | 商品名 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問95

表1と表2に,ある操作を行って表3が得られた。行った操作だけを全て挙げたものはどれか。

表1

|

表2

| ||||||||||||||||||

表3

| |||||||||||||||||||

| ア | 結合 |

|---|---|

| イ | 結合,射影 |

| ウ | 結合,選択 |

| エ | 選択,射影 |

答え : イ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

問96

関係データベースの “成績” 表から学生を抽出するとき,選択される学生数が最も多い抽出条件はどれか。ここで, “%” は0文字以上の任意の文字列を表すものとする。また,数学及び国語は,それぞれ60点以上であれば合格とする。

成績

成績

| 学籍番号 | 氏名 | 数学の点数 | 国語の点数 |

| H001 | 佐藤 花子 | 50 | 90 |

| H002 | 鈴木 二郎 | 55 | 70 |

| H003 | 金子 一郎 | 90 | 95 |

| H004 | 高橋 春子 | 70 | 55 |

| H005 | 子安 三郎 | 95 | 60 |

| ア | 国語が合格で,かつ,氏名が “%子” に該当する学生 |

|---|---|

| イ | 国語が合格で,かつ,氏名が “子%” に該当する学生 |

| ウ | 数学,国語ともに合格の学生 |

| エ | 数学が合格で,かつ,氏名が “%子%” に該当する学生 |

答え : エ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

問97

| ア | 音声 |

|---|---|

| イ | 静止画 |

| ウ | 動画 |

| エ | 文書 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

問98

それぞれが独立に点灯/消灯の操作ができる5個のランプが並んでいる。2個以上のランプが点灯しているパターンは何通りあるか。ここで,全てが点灯しているパターンは1通り,いずれか1個が点灯しているパターンは5通りと数えるものとする。

| ア | 4 |

|---|---|

| イ | 10 |

| ウ | 26 |

| エ | 32 |

答え : ウ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 応用数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 応用数学

問99

| ア | ①,② |

|---|---|

| イ | ①,③ |

| ウ | ②,③ |

| エ | ③,④ |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス