ITパスポート過去問集 - 平成29年秋期

問1

表は,技術者A,B,Cがそれぞれ製品X,Y,Zを製造する場合の1日の生産額を示している。各技術者は1日に1製品しか担当できないとき,1日の最大生産額は何万円か。ここで,どの製品も必ず生産するものとする。

単位 万円/日

単位 万円/日

| 技術者 | ||||

| A | B | C | ||

| 製品 | X | 6 | 6 | 5 |

| Y | 7 | 6 | 8 | |

| Z | 8 | 7 | 8 | |

| ア | 20 |

|---|---|

| イ | 21 |

| ウ | 22 |

| エ | 23 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問2

| ア | インターネットの競売サイトに商品を長期間出品し,一番高値で落札した人に販売する。 |

|---|---|

| イ | 継続的に自社商品を購入してもらえるよう,実店舗で採寸した顧客のサイズの情報を基に,その顧客の体型に合う商品をインターネットで注文できるようにする。 |

| ウ | 実店舗において長期にわたって売上が大きい商品だけを,インターネットで大量に販売する。 |

| エ | 販売見込み数がかなり少ない商品を幅広く取扱い,インターネットで販売する。 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

問3

企業の財務状況を明らかにするための貸借対照表の記載形式として,適切なものはどれか。

| ア |

| |||||

|---|---|---|---|---|---|---|

| イ |

| |||||

| ウ |

| |||||

| エ |

|

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問4

電子商取引の商品と代金の受け渡しにおいて,売り手と買い手の間に,信頼のおける第三者が介在することによって,取引の安全性を高めるサービスはどれか。

| ア | アフィリエイト |

|---|---|

| イ | エスクロー |

| ウ | 逆オークション |

| エ | ソーシャルネットワーキングサービス |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

問5

ソーシャルネットワーキングサービスの利用事例はどれか。

| ア | 登録会員相互のコミュニケーション及び企業と登録会員のコミュニケーションの場や話題を提供することで,顧客のブランドロイヤルティを向上させる。 |

|---|---|

| イ | 電子会議や電子メール,ワークフロー支援機能などを利用することで,メンバー間の共同作業を効率化する。 |

| ウ | ネットオークションで売り手と買い手の仲介を行うことで,取引の安全性を向上させる。 |

| エ | ネットワークを経由して必要とするソフトウェアの機能を必要なときに利用することで,コストの削減を行う。 |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問7

財務分析によって得られる指標とその値に関する記述 a~c のうち,適切なものだけを全て挙げたものはどれか。

a 自己資本比率は,数値が大きいほど財務の安全性が高いと考えられる。

b 総資産回転率は,数値が大きいほど総資産の回転期間が長くなると考えられる。

c 流動比率は,数値が小さいほど支払能力が高いと考えられる。

a 自己資本比率は,数値が大きいほど財務の安全性が高いと考えられる。

b 総資産回転率は,数値が大きいほど総資産の回転期間が長くなると考えられる。

c 流動比率は,数値が小さいほど支払能力が高いと考えられる。

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,c |

| エ | b |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問8

不良品や故障,クレームなどの件数を原因別や状況別に分類し,それを大きい順に並べた棒グラフと,それらの累積和を折れ線グラフで表した図はどれか。

| ア | 管理図 |

|---|---|

| イ | 系統図 |

| ウ | パレート図 |

| エ | マトリックス図 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問9

販売価格1,000円の商品の利益計画において,10,000個売った場合は1,000千円,12,000個販売した場合は1,800千円の利益が見込めるとき,この商品の1個当たりの変動費は何円か。

| ア | 400 |

|---|---|

| イ | 600 |

| ウ | 850 |

| エ | 900 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問10

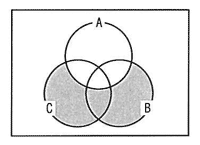

ISOが定めた環境マネジメントシステムの国際規格はどれか。

| ア | ISO 9000 |

|---|---|

| イ | ISO 14000 |

| ウ | ISO/IEC 20000 |

| エ | ISO/IEC 27000 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

問11

SaaSの説明として,最も適切なものはどれか。

| ア | インターネットヘの接続サービスを提供する。 |

|---|---|

| イ | システムの稼働に必要な規模のハードウェア機能を,サービスとしてネットワーク経由で提供する。 |

| ウ | ハードウェア機能に加えて,OSやデータベースソフトウェアなど,アプリケーションソフトウェアの稼働に必要な基盤をネットワーク経由で提供する。 |

| エ | 利用者に対して,アプリケーションソフトウェアの必要な機能だけを必要なときに,ネットワーク経由で提供する。 |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

問12

電子メールの送信に関する事例のうち,個人情報保護の観点から不適切なものはどれか。

| ア | 製品の質問メールヘの回答で,その内容を知ってもらいたい複数の顧客のメールアドレスをCC欄に設定して返信した。 |

|---|---|

| イ | 通信販売の購入額上位10人の顧客に対して1通ずつメールを作成し,順位に合わせた賞品の案内を通知した。 |

| ウ | 同窓生全員に配布してある同窓会名簿に記載された全員のメールアドレスを宛先に設定して,同窓会の案内メールを送信した。 |

| エ | 春の特別企画展を実施することになり,特定の会員のメールアドレスをBCC欄に設定して出展依頼のメールを送信した。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問13

我が国における,社会インフラとなっている情報システムや情報通信ネットワークヘの脅威に対する防御施策を,効果的に推進するための政府組織の設置などを定めた法律はどれか。

| ア | サイバーセキュリティ基本法 |

|---|---|

| イ | 特定秘密保護法 |

| ウ | 不正競争防止法 |

| エ | マイナンバー法 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問14

BSC(Balanced Scorecard)の説明として,適切なものはどれか。

| ア | 顧客に提供する製品やサービスの価値が,どの活動によって生み出されているかを分析する。 |

|---|---|

| イ | 財務に加え,顧客,内部ビジネスプロセス,学習と成長の四つの視点に基づいて戦略策定や業績評価を行う。 |

| ウ | 帳簿の貸方と借方が,常にバランスした金額になるように記帳する。 |

| エ | 取引先の信用度を財務指標などによって,スコアリングして評価する。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

問15

経営課題と,それを実現するための手法の組み合わせのうち,適切なものはどれか。

〔 経営課題 〕

a 部品の調達から販売までの一貫した効率的な業務プロセスを構築したい。

b 顧客の嗜好などの情報を把握し,製品の企画,販売促進につなげたい。

c 販売時点で,商品名,数呈などの売上に関する情報を把握し,適切な在庫補充や売れ筋商品の分析を行いたい。

〔 経営課題 〕

a 部品の調達から販売までの一貫した効率的な業務プロセスを構築したい。

b 顧客の嗜好などの情報を把握し,製品の企画,販売促進につなげたい。

c 販売時点で,商品名,数呈などの売上に関する情報を把握し,適切な在庫補充や売れ筋商品の分析を行いたい。

| a | b | c | |

| ア | SCM | CRM | POS |

| イ | POS | CRM | SCM |

| ウ | CRM | SCM | POS |

| エ | SCM | POS | CRM |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

問16

| ア | 240 |

|---|---|

| イ | 300 |

| ウ | 320 |

| エ | 350 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問17

コンカレントエンジニアリングの説明として,適切なものはどれか。

| ア | 既存の製品を分解し,構造を解明することによって,技術を獲得する手法 |

|---|---|

| イ | 仕事の流れや方法を根本的に見直すことによって,望ましい業務の姿に変革する手法 |

| ウ | 条件を適切に設定することによって,なるべく少ない回数で効率的に実験を実施する手法 |

| エ | 製品の企画,設計,生産などの各工程をできるだけ並行して進めることによって,全体の期間を短縮する手法 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

問18

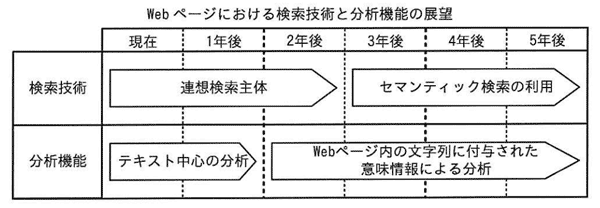

技術開発の推進において,進捗を評価したり,関連技術との整合性をチェックしたりする際に,例示したような図が用いられる。このような,研究開発への取組みによる要素技術や,求められる機能などの進展の道筋を時間軸上に記載した図を何というか。

| ア | 管理図 |

|---|---|

| イ | 特性要因図 |

| ウ | パレート図 |

| エ | ロードマップ |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

問19

| ア | 開発されたシステムが決められた仕様に合っており,実際の稼働環境で利用可能であることを確認するためのテストを行う。 |

|---|---|

| イ | システム開発の外部委託の内容と条件を委託先に提示し,具体的な実施内容と費用見積りを入手する。 |

| ウ | ソフトウェアの開発作業が実施できるように,システム内で使用する各種データの菩式やデータベースの構造を詳細に決定する。 |

| エ | どのようなシステムを構築するかを,機能,性能,利用方法などの観点で,利用者側と開発者側で明確にする。 |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

問20

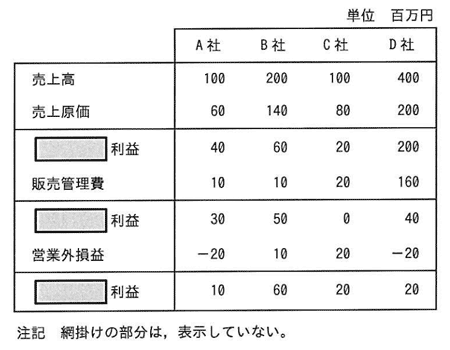

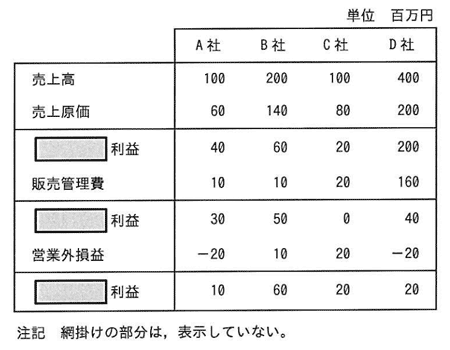

売上営業利益率が最も高い会社はどれか。

| ア | A社 |

|---|---|

| イ | B社 |

| ウ | C社 |

| エ | D社 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問21

他社との組織的統合をすることなく,自社にない技術や自社の技術の弱い部分を他社の優れた技術で補完したい。このときに用いる戦略として,適切なものはどれか。

| ア | M&A |

|---|---|

| イ | MBO |

| ウ | アライアンス |

| エ | スピンオフ |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問22

クラウドファンディングの事例として,最も適切なものはどれか。

| ア | インターネット上の仮想的な記憶領域を利用できるサービスを提供した。 |

|---|---|

| イ | インターネットなどを通じて,不特定多数の人から広く寄付を集めた。 |

| ウ | 曇りや雨が多かったことが原因で発生した損失に対して金銭面での補償を行った。 |

| エ | 大量の情報の中から目的に合致した情報を精度高く見つける手法を開発した。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

問24

営業担当者の情報リテラシを向上させるための研修内容として,最も適切なものはどれか。

| ア | 業務で扱われる営業実績データの構造を分析してデータベースの設計をする方法 |

|---|---|

| イ | 情報システムに保存されている過去の営業実績データを分析して業務に活用する方法 |

| ウ | 販売システムの開発作業の進捗管理データを分析してプロジェクト管理標準を改善する方法 |

| エ | 販売システムの満足度を調査してシステム改善のロードマップを描く方法 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

問25

次の事例が該当する,最も適切なものはどれか。

“継続的成長を達成するために,売上が低迷している事業領域 Aから撤退し,その経営資源を事業領域Bを強化するために投入する。”

“継続的成長を達成するために,売上が低迷している事業領域 Aから撤退し,その経営資源を事業領域Bを強化するために投入する。”

| ア | 経営環境 |

|---|---|

| イ | 経営戦略 |

| ウ | 経営ビジョン |

| エ | 経営理念 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問26

情報システム戦略の立案に当たり,必ず考慮すべき事項はどれか。

| ア | 開発期間の短縮方法を検討する。 |

|---|---|

| イ | 経営戦略との整合性を図る。 |

| ウ | コストの削減方法を検討する。 |

| エ | 最新技術の導入を計画する。 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

問27

不適切な行為 a~d のうち,不正アクセス禁止法において規制される行為だけを全て挙げたものはどれか。

a Webサイトにアクセスしただけで直ちに有料会員として登録する仕組みを作り,利用者に料金を請求する。

b コンピュータのプログラムで様々な組合せのメールアドレスを生成し,それを宛先として商品の広告を発信する。

c 他人のクレジットカードから記録情報を読み取って偽造カードを作成し,不正に商品を購入する。

d 他人の利用者IDとパスワードを本人に無断で用いてインターネットショッピングのサイトにログインし,その人の購買履歴を閲覧する。

a Webサイトにアクセスしただけで直ちに有料会員として登録する仕組みを作り,利用者に料金を請求する。

b コンピュータのプログラムで様々な組合せのメールアドレスを生成し,それを宛先として商品の広告を発信する。

c 他人のクレジットカードから記録情報を読み取って偽造カードを作成し,不正に商品を購入する。

d 他人の利用者IDとパスワードを本人に無断で用いてインターネットショッピングのサイトにログインし,その人の購買履歴を閲覧する。

| ア | a,b,c,d |

|---|---|

| イ | a,c,d |

| ウ | c,d |

| エ | d |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問28

著作権の説明と保護の対象に関して,次の記述中の a,b に入れる軸の適切な組み合せはどれか。

著作権は,[ a ] に関する著作者の権利であり,[ b ] は保護の対象ではない。

著作権は,[ a ] に関する著作者の権利であり,[ b ] は保護の対象ではない。

| a | b | |

| ア | 新規の工芸品などについて,そのデザインの工業的利用 | コンピュータのプログラム |

| イ | 新規の工芸品などについて,そのデザインの工業的利用 | コンピュータのプログラム言語 |

| ウ | 文芸や学術,美術などの作品について,作品の利用 | コンピュータのプログラム |

| エ | 文芸や学術,美術などの作品について,作品の利用 | コンピュータのプログラム言語 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問29

自社が保有する複数の事業への経営資源の配分を最適化するために用いられるPPMの評価軸として,適切なものはどれか。

| ア | 技術と製品 |

|---|---|

| イ | 市場成長率と市場シェア |

| ウ | 製品と市場 |

| エ | 強み・弱みと機会・脅威 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問31

B社はA社の業務を請け負っている。この業務に関するB社の行為のうち,労働者派遣法に照らして,違法行為となるものだけを全て挙げたものはどれか。

① A社から請け負った業務を,B社の指揮命令の下で,C社からの派遣労働者に行わせる。

② A社から請け負った業務を,再委託先のD社で確実に行うために,C社からの派遣労働者にD社からの納品物をチェックさせる。

③ A社から請け負った業務を,再委託先のD社で確実に行うために,C社からの派遣労働者をD社に派遣する。

① A社から請け負った業務を,B社の指揮命令の下で,C社からの派遣労働者に行わせる。

② A社から請け負った業務を,再委託先のD社で確実に行うために,C社からの派遣労働者にD社からの納品物をチェックさせる。

③ A社から請け負った業務を,再委託先のD社で確実に行うために,C社からの派遣労働者をD社に派遣する。

| ア | ①,② |

|---|---|

| イ | ①,②,③ |

| ウ | ②,③ |

| エ | ③ |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

問32

マーケティングミックスにおける売り手から見た要素は4Pと呼ばれる。これに対応する買い手から見た要素はどれか。

| ア | 4C |

|---|---|

| イ | 4S |

| ウ | AIDMA |

| エ | SWOT |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

問33

要件 a~c のうち,公益通報者保護法によって通報者が保護されるための条件として,適切なものだけを全て挙げたものはどれか。

a 書面による通報であることが条件であり,口頭による通報は条件にならない。

b 既に発生した事実であることが条件であり,将来的に発生し得ることは条件にならない。

c 通報内容が勤務先に関わるものであることが条件であり,私的なものは条件にならない。

a 書面による通報であることが条件であり,口頭による通報は条件にならない。

b 既に発生した事実であることが条件であり,将来的に発生し得ることは条件にならない。

c 通報内容が勤務先に関わるものであることが条件であり,私的なものは条件にならない。

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | c |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問34

| ア | 開発実施スケジュール |

|---|---|

| イ | 業務システムで実現すべき機能 |

| ウ | 業務システムの実現方式 |

| エ | プロジェクト体制 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

問35

カーナビゲーションシステムに関する知的財産権と保護対象の適切な組合せはどれか。

| 商品名 | 画面のデザイン | コントローラの ボタン配置 | |

| ア | 意匠権 | 実用新案権 | 商標権 |

| イ | 意匠権 | 商標権 | 実用新案権 |

| ウ | 商標権 | 意匠権 | 実用新案権 |

| エ | 商標権 | 実用新案権 | 意匠権 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問36

サービスの提供者と利用者間で結ばれた,サービス内容に関する合意書はどれか。

| ア | SCM |

|---|---|

| イ | SLA |

| ウ | SLM |

| エ | SFA |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問37

プロジェクトマネジメントの知識エリアには,プロジェクト人的資源マネジメント,プロジェクトスコープマネジメント,プロジェクトタイムマネジメント,プロジェクト品質マネジメントなどがある。プロジェクト品質マネジメントで行う作業はどれか。

| ア | プロジェクト成果物に関する詳細な記載内容の記述 |

|---|---|

| イ | プロジェクト成果物を事前に定めた手順に従って作成しているかどうかのレビューの実施 |

| ウ | プロジェクト成果物を作成するための各メンバの役割と責任の定義 |

| エ | プロジェクト成果物を作成するためのスケジュールの作成及び進捗の管理 |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問38

プロジェクトに参加するメンバの適切な配置を検討するために明確にする必要があるものはどれか。

| ア | コスト見積りの方法 |

|---|---|

| イ | 作業進捗の報告方法 |

| ウ | 成果物の受入基準 |

| エ | 割り当てる役割と責任 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問39

ソフトウェア保守で実施する活動として,適切なものはどれか。

| ア | システムの利用者に対して初期パスワードを発行する。 |

|---|---|

| イ | 新規システムの開発を行うとき,保守のしやすさを含めたシステム要件をシステムでどのように実現するか検討する。 |

| ウ | ベンダに開発を委託した新規システムの受入れテストを行う。 |

| エ | 本番稼働中のシステムに対して,法律改正に適合させるためにプログラムを修正する。 |

答え : エ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問40

Cさんの生産性は,Aさんの1.5倍,Bさんの3倍とする。AさんとBさんの2人で作業すると20日掛かるソフトウェア開発の仕事がある。これをAさんとCさんで担当した場合の作業日数は何日か。

| ア | 12 |

|---|---|

| イ | 15 |

| ウ | 18 |

| エ | 20 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問41

共通フレーム(Software Life Cycle Process)の利用に関する説明のうち,適切なものはどれか。

| ア | 取得者と供給者が請負契約を締結する取引に限定し,利用することを目的にしている。 |

|---|---|

| イ | ソフトウェア開発に対するシステム監査を実施するときに,システム監査人の行為規範を確認するために利用する。 |

| ウ | ソフトウェアを中心としたシステムの開発及び取引のプロセスを明確化しており,必要に応じて修整して利用する。 |

| エ | 明確化した作業範囲や作業項目をそのまま利用することを推奨している。 |

答え : ウ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問42

リスクヘの対応策は,回避,軽減,受容,転嫁の四つに分類することができる。ある会社で,個人情報を取り扱うシステムの開発を受託した。その開発プロジェクトにおけるリスク対応策のうち,個人情報漏えいに関するリスクの軽減に該当するものはどれか。

| ア | 個人情報の持出しが発生しないように,プロジェクトルームから許可無く物を持ち出すことを禁止する。 |

|---|---|

| イ | 個人情報漏えいによって賠償金を請求された場合に備えて,損害の全額を補償対象とする保険に加入する。 |

| ウ | 個人情報漏えいの影響は大きいので,実際の個人情報を預からずに架空の情報で代替して作業する。 |

| エ | 独立したプロジェクトルームで作業する開発現境なので,個人情報漏えいの発生確率は低いと考え,万が一のリスク発生時に備えて予備費を確保しておく。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問43

ある企業におけるシステム開発プロジェクトの進捗に遅れが出始めている。遅れを解消させるために,プロジェクトリーダが,計画されていた作業手順の一部について省略することをプロジェクトメンバに提案した。プロジェクトメンバの意見は,やむを得ないという意見と品質が低下するので反対という意見に分かれた。プロジェクトの品質確保の観点から,プロジェクトリーダとして採るべき対応のうち,最も適切なものはどれか。

| ア | 品質低下に対する具体的な対策をプロジェクト内で検討して,プロジェクトとしての合意を形成する。 |

|---|---|

| イ | プロジェクトメンバの中のスキルが高い人の多数決によって提案の採否を決定する。 |

| ウ | プロジェクトリーダが一番経験豊富なので,プロジェクトリーダの提案を採用する。 |

| エ | プロジェクトリーダの提案に賛同できないプロジェクトメンバを交替させる。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問44

システム監査に関する説明として,適切なものはどれか。

| ア | ITサービスマネジメントを実現するためのフレームワークのこと |

|---|---|

| イ | 情報システムに関わるリスクに対するコントロールが適切に整備・運用されているかどうかを検証すること |

| ウ | 品質の良いソフトウェアを,効率よく開発するための技術や技法のこと |

| エ | プロジェクトの要求事項を満足させるために,知識,スキル,ツール及び技法をプロジェクト活動に適用させること |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問45

あるシステム開発において,プログラム作成から結合テストまでを外部のベンダに委託することにした。ベンダに対して,毎週の定例会議で,進捗と品質の状況,及びそれらに影響する問題があれば,その対策内容を全て報告することを条件として契約した。ベンダが契約条件に従っていることを確認するための活動として,適切なものはどれか。

| ア | ベンダ側の作業で進捗と品質に影響する問題が発生し,対策が完了していないものについては,定例会議での報告を求めて内容を確認する。 |

|---|---|

| イ | ベンダ側の作業で発生した進捗と品質に影響する問題とその対策内容は,納品時の報告で確認する。 |

| ウ | ベンダ側の作業について,進捗と品質の状況及び発生した問題の全ての対策内容を,定例会議の報告で確認する。 |

| エ | ベンダ側の作業について,進捗と品質の状況をプログラム作成などの各工程の完了時に報告を求め,その作業結果を確認する。 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問47

ITサービスマネジメントにおける問題管理の事例はどれか。

| ア | 障害再発防止に向けて,アプリケーションの不具合箇所を突き止めた。 |

|---|---|

| イ | ネットワーク障害によって電子メールが送信できなかったので,電話で内容を伝えた。 |

| ウ | プリンタのトナーが切れたので,トナーの交換を行った。 |

| エ | 利用者からの依頼を受けて,パスワードの初期化を行った。 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問48

システム開発プロジェクトにおいて,プロジェクトマネージャはプロジェクトメンバに対して,適切なコミュニケーションを取る必要がある。プロジェクトメンバとのコミュニケーションに関して考慮すべき事項として,適切なものはどれか。

| ア | 機密性を重視する場合はプロジェクトメンバを限定した会議を開催する,効率性を重視する場合は電子メールの同報機能を利用するなど,コミュニケーションする情報に応じて方法を選択すべきである。 |

|---|---|

| イ | 緊急性や機密性よりも効率性を重視し,常に電子メールや電子掲示板などのコミュニケーション方法を使用すべきである。 |

| ウ | 公平性を維持するために,プロジェクト外部のステークホルダとプロジェクトメンバに対して常に同じ方法,同じ資料を用いてコミュニケーションを取る必要がある。 |

| エ | プロジェクトメンバに情報を発信する場合は,情報を受け取る義務がプロジェクトメンバにあるので,情報を受け取ったことを確認する必要はない。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問49

企業においてITガバナンスを確立させる責任者は誰か。

| ア | 株主 |

|---|---|

| イ | 経営者 |

| ウ | システム監査人 |

| エ | システム部門長 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問50

システム監査では,監査部門だけではなく被監査部門にも相応の役割がある。被監査部門が実施するものはどれか。

| ア | 監査対象システムに関する運用ルールなどの説明 |

|---|---|

| イ | システム監査計画に基づく本調査 |

| ウ | システム監査計画の作成 |

| エ | システム監査報告書の受理 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問51

情報システムに関するファシリティマネジメントの施策として,適切なものはどれか。

| ア | 打合せの場において,参加者の合意形成をサポートするスキルの獲得 |

|---|---|

| イ | サーバ室内の設備を,省エネ機器へ交換することによる維持コストの低減 |

| ウ | 相談窓口の設置によるソフトウェア製品に関するクレームヘの対応 |

| エ | 部品調達先との生産計画の共有化による製品在庫数の削減 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

問52

顧客のニーズに合致したサービスを提供するために,組織が情報システムの運用の維持管理及び継続的な改善を行っていく取組みとして,適切なものはどれか。

| ア | ITガバナンス |

|---|---|

| イ | ITサービスマネジメント |

| ウ | サービスデスク |

| エ | プロジェクトマネジメント |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問53

システム開発プロジェクトにおいて,次のような決定を行うプロジェクトマネジメントの活動として,最も適切なものはどれか。

スケジュールを短縮するために,投入可能な要員数,要員投入に必要な費用,短縮できる日数などを組み合わせた案を比較検討し,スケジュールの短縮が達成できる案の中から,投入する要員数と全体の費用が最小になる案を選択した。

スケジュールを短縮するために,投入可能な要員数,要員投入に必要な費用,短縮できる日数などを組み合わせた案を比較検討し,スケジュールの短縮が達成できる案の中から,投入する要員数と全体の費用が最小になる案を選択した。

| ア | プロジェクトコストマネジメント |

|---|---|

| イ | プロジェクト人的資源マネジメント |

| ウ | プロジェクトタイムマネジメント |

| エ | プロジェクト統合マネジメント |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問54

内部統制を機能させるための方策として,適切なものはどれか。

| ア | 業務範囲や役割分担を示す職務記述書を作成しない。 |

|---|---|

| イ | 後任者への引継ぎ書を作成しない。 |

| ウ | 購買と支払の業務を同一人に担当させない。 |

| エ | システム開発と運用の担当を分離しない。 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問55

| ア | 開発の委託者が実際の運用と同様の条件でソフトウェアを使用し,正常に稼働することを確認する。 |

|---|---|

| イ | システムテストの計画を作成し,テスト環境の準備を行う。 |

| ウ | システムに要求される機能,性能を明確にする。 |

| エ | プログラム作成と,評価基準に従いテスト結果のレビューを行う。 |

答え : ウ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問57

| ア | リスク対応 → リスク評価 → リスク分析 |

|---|---|

| イ | リスク評価 → リスク分析 → リスク対応 |

| ウ | リスク分析 → リスク対応 → リスク評価 |

| エ | リスク分析 → リスク評価 → リスク対応 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問58

キーボード入力を補助する機能の一つであり,入力中の文字から過去の入力履歴を参照して,候補となる文字列の一覧を表示することで,文字入力の手間を軽減するものはどれか。

| ア | インデント |

|---|---|

| イ | オートコンプリート |

| ウ | オートフィルタ |

| エ | ハイパリンク |

答え : イ

分野 : テクノロジ系 › 技術要素 › 情報デザイン › 情報デザイン

分野 : テクノロジ系 › 技術要素 › 情報デザイン › 情報デザイン

問59

| ア | シングルサインオン |

|---|---|

| イ | パスワードクラック |

| ウ | パスワードポリシ |

| エ | ワンタイムパスワード |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問60

関係データベースで管理している “販売明細” 表と “商品” 表がある。ノートの売上数量の合計は幾らか。

販売明細

|

商品

|

| ア | 40 |

|---|---|

| イ | 80 |

| ウ | 120 |

| エ | 200 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

問61

ブレードサーバに関する説明として,適切なものはどれか。

| ア | CPUやメモリを搭載したボード型のコンピュータを,専用の筐体に複数収納して使う。 |

|---|---|

| イ | オフィスソフトやメールソフトなどをインターネット上のWebサービスとして利用できるようにする。 |

| ウ | 家電や車などの機器に組み込んで使う。 |

| エ | タッチパネル付きの液晶ディスプレイによる手書き入力機能をもつ。 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

問62

| ア | 異機種のコンピュータ間でのデータの互換性の確保 |

|---|---|

| イ | データ圧縮処理による格納効率の向上 |

| ウ | データの重複や矛盾の排除 |

| エ | データを格納した装置の障害に備えたバックアップの省略 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問63

NATの説明として,適切なものはどれか。

| ア | IPアドレスとMACアドレスを対応付ける。 |

|---|---|

| イ | ネットワークヘ接続するコンピュータにIPアドレスを自動的に割り当てる。 |

| ウ | プライベートIPアドレスとグローバルIPアドレスを相互変換する。 |

| エ | ホスト名からIPアドレスを得る。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問64

OSS(Open Source Software)を利用することのメリットはどれか。

| ア | 開発元から導入時に技術サポートを無償で受けられる。 |

|---|---|

| イ | ソースコードが公開されていないので,ウイルスに感染しにくい。 |

| ウ | ソフトウェアの不具合による損害の補償が受けられる。 |

| エ | ライセンス条件に従えば,利用者の環境に合わせてソースコードを改変できる。 |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

問65

人の心理的な隙や不注意に付け込んで機密情報などを不正に入手する手法はどれか。

| ア | DoS攻撃 |

|---|---|

| イ | SQLインジェクション |

| ウ | ソーシャルエンジニアリング |

| エ | バッファオーバフロー |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問66

| ア | 暗号化に使用する鍵を第三者に知られても,安全に通信ができる。 |

|---|---|

| イ | 個別に安全な通信を行う必要がある相手が複数であっても,鍵は一つでよい。 |

| ウ | 電子証明書によって,鍵の持ち主を確認できる。 |

| エ | 復号には,暗号化で使用した鍵と同一の鍵を用いる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問67

フラッシュメモリの説明として,適切なものはどれか。

| ア | 紫外線を利用してデータを消去し,書き換えることができるメモリである。 |

|---|---|

| イ | データ読出し速度が速いメモリで,CPUと主記憶の性能差を埋めるキャッシュメモリによく使われる。 |

| ウ | 電気的に書換え可能な,不揮発性のメモリである。 |

| エ | リフレッシュ動作が必要なメモリで,主記憶によく使われる。 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

問68

| ア | 同じ業種であれば記述内容は同じである。 |

|---|---|

| イ | 全社共通のPCの設定ルールを定めたものである。 |

| ウ | トップマネジメントが確立しなければならない。 |

| エ | 部門ごとに最適化された情報セキュリティ方針を,個別に策定する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問70

ゼロデイ攻撃のような未知の脅威からシステムを守るための,振る舞い検知の技術に関する記述として,適切なものはどれか。

| ア | PCが一定時間,操作されていないことを検知し,画面を自動的に暗くしたり,変化する画像を表示したりする。 |

|---|---|

| イ | Webサイトにおいて,誤ったパスワードの入力が連続し,定められた回数を超えたことを検知したら,そのアカウントを利用停止にする。 |

| ウ | プログラムの動きを常時監視し,意図しない外部への通信のような不審な動きを発見したときに,その動きを阻止する。 |

| エ | 利用者がWebページに入力した内容に,処理の誤動作を招く有害な文字列を発見したら,無害な文字列に匿き換える。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問71

バイオメトリクス認証の例として,適切なものはどれか。

| ア | 本人の指紋で認証する。 |

|---|---|

| イ | 本人の電子証明書で認証する。 |

| ウ | 本人の身分証明書で認証する。 |

| エ | ワンタイムパスワードを用いて認証する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問72

アプリケーションプログラムやデバイスドライバなどを安全に配布したり,それらが不正に改ざんされていないことを確認したりするために利用するものはどれか。

| ア | SMTP |

|---|---|

| イ | WPA2 |

| ウ | コード署名 |

| エ | 電子透かし |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問73

月曜日から金曜日までの業務で,ハードディスクに格納された複数のファイルを使用する。ハードディスクの障害に対応するために,毎日の業務終了後,別のハードディスクにバックアップを取得する。バックアップ取得の条件を次のとおりとした場合,月曜日から金曜日までのバックアップ取得に要する時間の合計は何分か。

〔バックアップ取得の条件〕

(1) 業務に使用するファイルは6,000個であり,ファイル1個のサイズは3Mバイトである。

(2) 1日の業務で更新されるファイルは1,000個であり,更新によってファイルのサイズは変化しない。

(3) ファイルを別のハードディスクに複写する速度は10Mバイト/秒であり,バックアップ作業はファイル1個ずつ,中断することなく連続して行う。

(4) 月曜日から木曜日までは,その日に更新されたファイルだけのバックアップを取得する。金曜日にはファイルの更新の有無にかかわらず,全てのファイルのバックアップを取得する。

〔バックアップ取得の条件〕

(1) 業務に使用するファイルは6,000個であり,ファイル1個のサイズは3Mバイトである。

(2) 1日の業務で更新されるファイルは1,000個であり,更新によってファイルのサイズは変化しない。

(3) ファイルを別のハードディスクに複写する速度は10Mバイト/秒であり,バックアップ作業はファイル1個ずつ,中断することなく連続して行う。

(4) 月曜日から木曜日までは,その日に更新されたファイルだけのバックアップを取得する。金曜日にはファイルの更新の有無にかかわらず,全てのファイルのバックアップを取得する。

| ア | 25 |

|---|---|

| イ | 35 |

| ウ | 50 |

| エ | 150 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

問74

停電や落雷などによる電源の電圧の異常を感知したときに,それをコンピュータに知らせると同時に電力の供給を一定期間継続して,システムを安全に終了させたい。このとき,コンピュータと電源との間に設置する機器として,適切なものはどれか。

| ア | DMZ |

|---|---|

| イ | GPU |

| ウ | UPS |

| エ | VPN |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

問75

CPUの性能に関する記述のうち,適切なものはどれか。

| ア | 32ビットCPUと64ビットCPUでは,32ビットCPUの方が一度に処理するデータ長を大きくできる。 |

|---|---|

| イ | CPU内のキャッシュメモリの容量は,少ないほど処理速度が向上する。 |

| ウ | 同じ構造のCPUにおいて,クロック周波数を上げると処理速度が向上する。 |

| エ | デュアルコアCPUとクアッドコアCPUでは,デュアルコアCPUの方が同時に実行する処理の数を多くできる。 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

問76

データベースの処理に関する次の記述中の a,b に入れる字句の適切な組合せはどれか。

データベースに対する処理の一貫性を保証するために,関連する一連の処理を一つの単位にまとめて処理することを [ a ] といい,[ a ] が正常に終了しなかった場合に備えて [ b ] にデータの更新履歴を取っている。

データベースに対する処理の一貫性を保証するために,関連する一連の処理を一つの単位にまとめて処理することを [ a ] といい,[ a ] が正常に終了しなかった場合に備えて [ b ] にデータの更新履歴を取っている。

| a | b | |

| ア | 正規化 | バックアップファイル |

| イ | 正規化 | ログファイル |

| ウ | トランザクション処理 | バックアップファイル |

| エ | トランザクション処理 | ログファイル |

答え : エ

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

問77

PDCAモデルに基づいてISMSを運用している組織において,サーバ運用管理手順書に従って定期的に, “ウイルス検知用の定義ファイルを最新版に更新する” 作業を実施している。この作業は,PDCAモデルのどのプロセスで実施されるか。

| ア | P |

|---|---|

| イ | D |

| ウ | C |

| エ | A |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問78

| ア | 会社が支給したモバイル端末に対して,システム設定や状態監視を集中して行う。 |

|---|---|

| イ | 異なるネットワークを相互接続し,最適な経路を選んでパケットの中継を行う。 |

| ウ | 光ファイバと銅線ケーブルを接続し,流れる信号を物理的に相互変換する。 |

| エ | ホスト名とIPアドレスの対応情報を管理し,端末からの問合せに応答する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問79

Aさんは次の送信先を指定して電子メールを送信した。この電子メールの受信者が知ることのできる情報の説明として,適切なものはどれか。

〔送信先〕

To: Bさん, Cさん

Cc: Dさん

Bcc: Eさん, Fさん

〔送信先〕

To: Bさん, Cさん

Cc: Dさん

Bcc: Eさん, Fさん

| ア | Bさんは,同じメールがEさんにも送信されていることが分かる。 |

|---|---|

| イ | Cさんは,同じメールがBさんとDさんにも送信されていることが分かる。 |

| ウ | Dさんは,同じメールがEさんにも送信されていることが分かる。 |

| エ | Eさんは,同じメールがCさんとFさんにも送信されていることが分かる。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問80

ISMS適合性評価制度において,組織がISMS認証を取得していることから判断できることだけを全て挙げたものはどれか。

a 組織が運営するWebサイトを構成しているシステムには脆弱性がないこと

b 組織が情報資産を適切に管理し,それを守るための取組みを行っていること

c 組織が提供する暗号モジュールには,暗号化機能,署名機能が適切に実装されていること

a 組織が運営するWebサイトを構成しているシステムには脆弱性がないこと

b 組織が情報資産を適切に管理し,それを守るための取組みを行っていること

c 組織が提供する暗号モジュールには,暗号化機能,署名機能が適切に実装されていること

| ア | a |

|---|---|

| イ | b |

| ウ | b,c |

| エ | c |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問82

USBに関する記述のうち,適切なものはどれか。

| ア | PCと周辺機器の間のデータ転送速度は,幾つかのモードからPC利用者自らが設定できる。 |

|---|---|

| イ | USBで接続する周辺機器への電力供給は,全てUSBケーブルを介して行う。 |

| ウ | 周辺機器側のコネクタ形状には幾つかの種類がある。 |

| エ | パラレルインタフェースであり,複数の信号線でデータを送る。 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

問84

| ア | IPアドレスは一度設定すると変更することができない。 |

|---|---|

| イ | IPアドレスは他で使用されていなければ,許可を得ることなく自由に設定し,使用することができる。 |

| ウ | 現在使用しているサーバと同じIPアドレスを他のサーバにも設定して,2台同時に使用することができる。 |

| エ | サーバが故障して使用できなくなった場合,そのサーバで使用していたIPアドレスを,新しく購入したサーバに設定して利用することができる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問85

VPNの説明として,適切なものはどれか。

| ア | アクセスポイントを経由せず,端末同士が相互に通信を行う無線ネットワーク |

|---|---|

| イ | オフィス内やピル内など,比較的狭いエリアに構築されるネットワーク |

| ウ | 公衆ネットワークなどを利用して構築された,専用ネットワークのように使える仮想的なネットワーク |

| エ | 社内ネットワークなどに接続する前に,PCのセキュリティ状態を検査するために接続するネットワーク |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問86

システムにおいて,ある一部の処理速度が遅いことによって,システム全体の処理速度が低く抑えられているとき,原因となっている部分を何と呼ぶか。

| ア | スループット |

|---|---|

| イ | デフラグ |

| ウ | フローチャート |

| エ | ボトルネック |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問87

| ア | クライアントサーバシステム |

|---|---|

| イ | デュアルシステム |

| ウ | デュプレックスシステム |

| エ | ピアツーピアシステム |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

問88

| ア | 外部キーがもつ特性を,一意性制約という。 |

|---|---|

| イ | 外部キーを設定したフィールドには,重複する値を設定することはできない。 |

| ウ | 一つの表に複数の外部キーを設定することができる。 |

| エ | 複数のフィールドを,まとめて一つの外部キーとして設定することはできない。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問89

| ア | アクティベーション |

|---|---|

| イ | クラウドコンピューティング |

| ウ | ストリーミング |

| エ | フラグメンテーション |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問90

次の情報セキュリティに係る事象において,機密性,完全性及び可用性のうち,損なわれたものだけを全て挙げたものはどれか。

職場のファイルサーバにおいて,サーバ上のファイルを全て暗号化して保存していたが,サーバがウイルスに感染し,一部のファイルが削除されてしまった。ウイルスの駆除とファイルの復旧に数時間を要し,その間は業務が行えない状態となり,利用者に迷惑をかけてしまった。

職場のファイルサーバにおいて,サーバ上のファイルを全て暗号化して保存していたが,サーバがウイルスに感染し,一部のファイルが削除されてしまった。ウイルスの駆除とファイルの復旧に数時間を要し,その間は業務が行えない状態となり,利用者に迷惑をかけてしまった。

| ア | 機密性 |

|---|---|

| イ | 機密性,完全性 |

| ウ | 完全性,可用性 |

| エ | 可用性 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問91

クロスサイトスクリプティングなどの攻撃で,Cookieが漏えいすることによって受ける被害の例はどれか。

| ア | PCがウイルスに感染する。 |

|---|---|

| イ | PC内のファイルを外部に送信される。 |

| ウ | Webサービスのアカウントを乗っ取られる。 |

| エ | 無線LANを介してネットワークに侵入される。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問92

次のアクセス制御方式をもつファイルシステムにおいて,ファイルAへのアクセス権の設定のうち,アクセス制御の条件を満足するものはどれか。

〔ファイルシステムのアクセス制御方式〕

・アクセス権の設定単位:所有者,所有者と同じグループの利用sでゃ,その他の利用者

・アクセス権:R(読出し),W(書込み),X(実行)

・アクセス権の優先度:設定内容は, “所有者” , “所有者と同じグループの利用者” , “その他の利用者” の順で優先される。

〔ファイルAへのアクセス制御の条件〕

・全ての利用者が実行できる。

・所有者,及び所有者と同じグループの利用者だけが読出しができる。

・所有者だけが書込みができる。

○:設定 -:未設定

〔ファイルシステムのアクセス制御方式〕

・アクセス権の設定単位:所有者,所有者と同じグループの利用sでゃ,その他の利用者

・アクセス権:R(読出し),W(書込み),X(実行)

・アクセス権の優先度:設定内容は, “所有者” , “所有者と同じグループの利用者” , “その他の利用者” の順で優先される。

〔ファイルAへのアクセス制御の条件〕

・全ての利用者が実行できる。

・所有者,及び所有者と同じグループの利用者だけが読出しができる。

・所有者だけが書込みができる。

○:設定 -:未設定

| 所有者 | 所有者と同じ グループの利用者 | その他の利用者 | |||||||

| R | W | X | R | W | X | R | W | X | |

| ア | ○ | ○ | ○ | ○ | ○ | ○ | - | - | ○ |

| イ | ○ | ○ | ○ | ○ | - | ○ | ○ | - | ○ |

| ウ | ○ | ○ | ○ | ○ | - | ○ | ○ | ○ | - |

| エ | ○ | ○ | ○ | ○ | - | ○ | - | - | ○ |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問93

仮想移動体通信業者(MVNO)が行うものとして,適切なものはどれか。

| ア | 移動体通信事業者が利用する移動体通信用の周波数の割当てを行う。 |

|---|---|

| イ | 携帯電話やPHSなどの移動体通信網を自社でもち,自社ブランドで通信サービスを提供する。 |

| ウ | 他の事業者の移動体通信網を借用して,自社ブランドで通信サービスを提供する。 |

| エ | 他の事業者の移動体通信網を借用して通信サービスを提供する事業者のために,移動体通信網の調達や課金システムの構築,端末の開発支援サービスなどを行う。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問94

| ア | PCの再起動 |

|---|---|

| イ | 電子メールによる職場内への通知 |

| ウ | ネットワークからの切断 |

| エ | ファイルのバックアップ |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問95

バイオメトリクス認証の例として,適切なものはどれか。

| ア | 画面に表示された九つの点のうちの幾つかを一筆書きで結ぶことによる認証 |

|---|---|

| イ | 個人ごとに異なるユーザIDとパスワードによる認証 |

| ウ | 署名の字体,署名時の書き順や筆圧などを読取り機で識別させることによる認証 |

| エ | 複数のイラストの中から自分の記憶と関連付けておいた組合せを選ぶことによる認証 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問96

次の事例に該当する攻撃はどれか。

〔事例〕

広報担当のA氏宛てに,新聞社を名乗る相手から取材依頼の電子メールが届いた。送信元がフリーメールのアドレスであり,本文にはURLとその参照を促す記載がされていた。A氏は不審に思い,セキュリティ部門に連絡した。セキュリティ部門が調査を行った結果,このURLにアクセスするとウイルスに感染し,PC内部の情報が全てインターネットヘ送信されるおそれがあることが判明した。また,同様のメールが各事業部の広報担当者にも届いていた。

〔事例〕

広報担当のA氏宛てに,新聞社を名乗る相手から取材依頼の電子メールが届いた。送信元がフリーメールのアドレスであり,本文にはURLとその参照を促す記載がされていた。A氏は不審に思い,セキュリティ部門に連絡した。セキュリティ部門が調査を行った結果,このURLにアクセスするとウイルスに感染し,PC内部の情報が全てインターネットヘ送信されるおそれがあることが判明した。また,同様のメールが各事業部の広報担当者にも届いていた。

| ア | 辞書攻撃 |

|---|---|

| イ | スパムメール |

| ウ | 標的型攻撃 |

| エ | メール爆弾 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問97

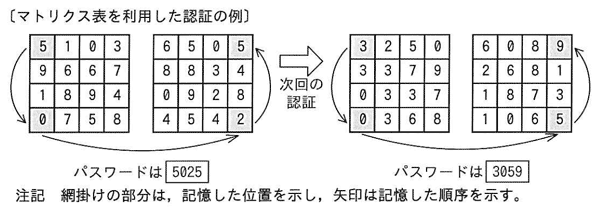

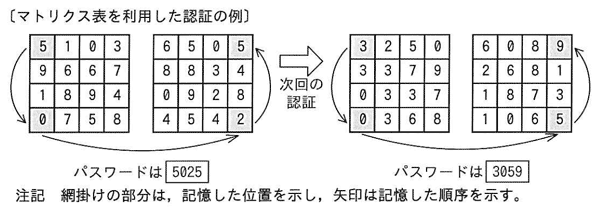

次のような認証方式の特徴に関する記述として,適切なものはどれか。

・利用者は認証用のマトリクス表における位置,順序情報だけを記憶する。

・マトリクス表には認証の都度ランダムに数字が割り当てられる。

・利用者は記憶した位置に表示されている数値を順にパスワードとして入力する。

・正しい位置に表示されている数値の入力が確認できた場合に認証が成功する。

・利用者は認証用のマトリクス表における位置,順序情報だけを記憶する。

・マトリクス表には認証の都度ランダムに数字が割り当てられる。

・利用者は記憶した位置に表示されている数値を順にパスワードとして入力する。

・正しい位置に表示されている数値の入力が確認できた場合に認証が成功する。

| ア | 位置,順序情報は定期的に変更しなくてもよい。 |

|---|---|

| イ | 位置,順序情報は人に教えても安全である。 |

| ウ | 盗聴されたパスワード利用によるなりすましの防止に有効である。 |

| エ | バイオメトリクス認証の一種である。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問98

| ア | (not A) and (B and C) |

|---|---|

| イ | (not A) and (B or C) |

| ウ | (not A) or (B and C) |

| エ | (not A) or (B or C) |

答え : イ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

問99

PCやサーバ,通信機器,プリンタなどの間で通信を行う事例のうち,WANを使う必要があるものだけを全て挙げたものはどれか。

a サーバルーム内で,PCとWebサーバを同一のハブに接続し,PCからWebサーバに会社紹介のWebページをアップロードする。

b 大学の構内LANのアクセスポイントにノートPCを接続し,同じ構内にあるWebサーバから講義資料をダウンロードする。

c 東京本社内のLANに接続されているファイルサーバに大阪支社のPCからアクセスし,ファイルをダウンロードする。

a サーバルーム内で,PCとWebサーバを同一のハブに接続し,PCからWebサーバに会社紹介のWebページをアップロードする。

b 大学の構内LANのアクセスポイントにノートPCを接続し,同じ構内にあるWebサーバから講義資料をダウンロードする。

c 東京本社内のLANに接続されているファイルサーバに大阪支社のPCからアクセスし,ファイルをダウンロードする。

| ア | a,b |

|---|---|

| イ | a,c |

| ウ | b |

| エ | c |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式