ITパスポート過去問集 - 平成23年秋期

問1

| ア | 参画しているプロジェクトにおいて,モデル化のスキルを習得するため,一部の業務プロセスのモデル化を担当した。 |

|---|---|

| イ | 数年後のキャリアや将来像を描き,そのために必要となるスキルの洗い出しや習得のための計画を自主的に策定した。 |

| ウ | セキュリテイに関するスキルを習得するため,専門性の高い社外のセミナーに参加した。 |

| エ | 本年度の業務目標の一つとして,今後必要なスキルの習得を通信教育によって行うことを,上司と合意した。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問2

CIOの役割として,最も適切なものはどれか。

| ア | 客観的な立場から,自社の業務に問題がないか,ITの統制が有効に機能しているかなどを監査する。 |

|---|---|

| イ | 経営戦略を実現するための情報戦略の立案及び実施を主導する。 |

| ウ | 経営戦略を実現するための人事制度を構築し,勤務の実態を把握するなど管理・運営全般を掌握する。 |

| エ | 自社の資金効率の向上,及び財務会計の正確性を維持する。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問3

業務分析を行うときに,DFDを用いて検討するのに適しているものはどれか。

| ア | 業務のクリティカルパス |

|---|---|

| イ | 業務の作業コスト |

| ウ | 業務の作業日程 |

| エ | 業務の流れの改善点 |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問4

コンピュータプログラムに関する著作権の説明として,最も適切なものはどれか。

| ア | 改変が認められているフリーソフトウェアを改変した場合,改変部分も含めてその著作権は,別段の定めがない限り,元のフリーソフトウェアの著作者だけに帰属する。 |

|---|---|

| イ | 外部のソフトウェアハウスに委託して開発したプログラムの著作権は,別段の定めがない限り,委託元の会社に帰属する。 |

| ウ | 派遣社員が派遣先で,業務上,作成したプログラムの著作権は,別段の定めがない限り,派遣元の会社に帰属する。 |

| エ | 法人の発意に基づき,その法人の従業員が職務上作成するプログラムの著作権は,別段の定めがない限り,その法人が著作者となる。 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問5

業務で利用されるIT関連サービスに関する記述 a~c と,サービス名称の適切な組合せはどれか。

a 自社のサーバや通信機器を専門業者の施設内に預けて使用する。

b 専門業者の通信設備やサーバの一部を利用者が利用できる。

c ソフトウェアの必要な機能だけを必要時に,利用者がネットワーク経由で利用できる。

a 自社のサーバや通信機器を専門業者の施設内に預けて使用する。

b 専門業者の通信設備やサーバの一部を利用者が利用できる。

c ソフトウェアの必要な機能だけを必要時に,利用者がネットワーク経由で利用できる。

| a | b | c | |

| ア | SaaS | ホスティング | ハウジング |

| イ | ハウジング | ホスティング | SaaS |

| ウ | ハウジング | SaaS | ホスティング |

| エ | ホスティング | ハウジング | SaaS |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

問6

| ア | 60 |

|---|---|

| イ | 80 |

| ウ | 100 |

| エ | 140 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問8

新商品の市場への浸透において重要であるといわれているオピニオンリーダの説明として,適切なものはどれか。

| ア | 多くの人が当該商品を利用していることを確認してから購入する層 |

|---|---|

| イ | 比較的慎重であり,早期購入者に相談するなどしてから当該商品を追随的に購入する層 |

| ウ | 比較的早期に自らの価値判断で当該商品を購入し,後続する消費者層に影響を与える層 |

| エ | 冒険的で率先して当該商品を購入する層 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

問10

| ア | 許諾した相手に,特許の独占的な実施権を与える。 |

|---|---|

| イ | 特許の実施権を許諾された相手が更に第三者に実施許諾を与える。 |

| ウ | 特許を有する2社の間で,互いの有する特許の実施権を許諾し合う。 |

| エ | 複数の企業が,有する特許を1か所に集中管理し,そこから特許を有しない企業も含めて参加する企業に実施権を与える。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問11

電化製品などに組込みシステムを採用する利点として,適切なものはどれか。

| ア | PCとはソフトウェアの構造が異なり,ウイルス感染の危険性がない。 |

|---|---|

| イ | システム設計において,ハードウェアの制約を受けない。 |

| ウ | 製品の改良に当たって,ソフトウェアの変更だけで一定範囲の機能追加が可能となる。 |

| エ | フェールセーフを担保する環境が提供されており,システムごとの対策が不要である。 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › IoTシステム・組込みシステム

問12

システム開発に関する投資プロジェクトA~Dのうち,最も早く投資を回収できるものはどれか。ここで,毎年の維持管理費用として,初期投資の10%が発生するものとする。

単位 百万円

単位 百万円

| プロジェクト名 | 初期投資 | 利益計画 | ||

| 1年目 | 2年目 | 3年目 | ||

| 投資プロジェクトA | 200 | 50 | 150 | 200 |

| 投資プロジェクトB | 300 | 100 | 200 | 300 |

| 投資プロジェクトC | 500 | 200 | 400 | 400 |

| 投資プロジェクトD | 600 | 300 | 400 | 400 |

| ア | A |

|---|---|

| イ | B |

| ウ | C |

| エ | D |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

分野 : ストラテジ系 › システム戦略 › システム戦略 › 情報システム戦略

問13

外部のストレージサービスの利用を検討している。可用性の観点でサービスを評価する項目として,適切なものはどれか。

| ア | 緊急のメンテナンスに伴うサービスの計画外の停止時間 |

|---|---|

| イ | サービス利用の際のユーザインタフェースの分かりやすさ |

| ウ | 保管データや利用者に対するアクセス権の設定の自由度 |

| エ | 利用するストレージの単位容量当たりの費用 |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

問14

パレート図の説明として,適切なものはどれか。

| ア | 作業を矢線で,作業の始点/終点を丸印で示して,それらを順次左から右へとつなぎ,作業の開始から終了までの流れを表現した図 |

|---|---|

| イ | 二次元データの値を縦軸と横軸の座標値としてプロットした図 |

| ウ | 分類項目別に分けたデータを件数の多い順に並べた棒グラフで示し,重ねて総件数に対する比率の累積和を折れ線グラフで示した図 |

| エ | 放射状に伸びた数値軸上の値を線で結んだ多角形の図 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問15

標準化規格とその対象分野の組合せのうち,適切なものはどれか。

| IEEE 802.3 | ISO 9001 | ISO 14001 | |

| ア | LAN | 環境マネジメント | 品質マネジメント |

| イ | LAN | 品質マネジメント | 環境マネジメント |

| ウ | 環境マネジメント | LAN | 品質マネジメント |

| エ | 環境マネジメント | 品質マネジメント | LAN |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

問17

ある情報システムの構築において,ビジネスプロセス上の独立した業務機能という視点で部品化して情報システムを構築しておく。そして,将来の変更や他の情報システムの開発に,それらの部品を容易に利用できる仕組みを作り上げたい。この方法に適合する考え方として,適切なものはどれか。

| ア | ASP |

|---|---|

| イ | DOA |

| ウ | ISP |

| エ | SOA |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

問18

製造物責任法によって責任を問われるのはどのケースか。

| ア | 再販売価格を維持することを条件に小売店に製品を販売した。 |

|---|---|

| イ | 実際には無い機能をもっていると誤解される広告をして製品を販売した。 |

| ウ | 取扱説明書に従った使い方をしていても過熱してやけどするなどの危険がある製品を販売した。 |

| エ | 兵器として転用可能な製品を担当省庁の許可なしにテロ支援の懸念がある国家に販売した。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

問19

ベルトコンベア方式による分業型の流れ作業ではなく,一人又は少人数で最初の工程から最後の工程までを担当する多品種少量生産向きの生産方式はどれか。

| ア | セル生産方式 |

|---|---|

| イ | ファブレス生産方式 |

| ウ | ライン生産方式 |

| エ | ロット生産方式 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

問20

コンピュータソフトウェアを使った新しいビジネスの方法に関して取得できる知的財産権として,適切なものはどれか。

| ア | 意匠権 |

|---|---|

| イ | 実用新案権 |

| ウ | 商標権 |

| エ | 特許権 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問21

| ア | 一般消費者が出品するオークションサイト |

|---|---|

| イ | 一般消費者向けのインターネット通販サイト |

| ウ | 他企業への原材料販売などの企業間取引サイト |

| エ | 福利厚生目的の自社従業員向け社内販売サイト |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

問22

顧客に価値をもたらし,企業にとって競争優位の源泉となる,競合他社には模倣されにくいスキルや技術を指すものはどれか。

| ア | アカウンタビリティ |

|---|---|

| イ | コアコンピタンス |

| ウ | コーポレートガバナンス |

| エ | パーソナルスキル |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問23

商品の販売による収入は,キャッシュフロー計算書のどの部分に記載されるか。

| ア | 営業活動によるキャッシュフロー |

|---|---|

| イ | 財務活動によるキャッシュフロー |

| ウ | 投資活動によるキャッシュフロー |

| エ | キャッシュフロー計算書には記載されない。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問24

A社と競合B社の相互の意思決定において,A社先手で相互に3手目までの打つ手を次の表のとおり作成した。表の数値は3手目の局面におけるA社の期待値である。A社は自社の期待値を大きくするように打つ手を選択し,B社は,3手目の結果を予測してA社の期待値を小さくするように打つ手を選択するとき,3手目の局面におけるA社の期待値は何億円か。

単位 億円

単位 億円

| 1手目:A社 | 2手目:B社 | 3手目:A社 | 3手目の局面における A社の期待値 |

| 値引きする | 値引きする | 広告する | 9 |

| 広告しない | 2 | ||

| 値引きしない | 広告する | 15 | |

| 広告しない | 8 | ||

| 値引きしない | 値引きする | 広告する | 0 |

| 広告しない | -6 | ||

| 値引きしない | 広告する | 10 | |

| 広告しない | 4 |

| ア | 8 |

|---|---|

| イ | 9 |

| ウ | 10 |

| エ | 15 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問25

| ア | 開発する業務システムの実現方法とその可能性を知るために,ベンダから必要な技術情報を得たい。 |

|---|---|

| イ | 業務システムの開発を依頼する候補を絞り込むために,得られる情報からベンダの能力を見たい。 |

| ウ | 業務システムの開発を依頼するために,ベンダの示す提案内容から最適な依頼先を選定したい。 |

| エ | 業務システムの開発を依頼するベンダと機密保持契約を結ぶために,ベンダからの了解を取り付けたい。 |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

問26

ある商店で販売している商品Aの1週間の売上個数の分布は表のとおりである。商品Aの発注から納入までのリードタイムが1週間のとき,品切れになる確率を10%未満にするため,発注時に最低限必要な在庫は幾つか。

| 売上個数 | 86 | 87 | 88 | 89 | 90 | 91 | 92 | 93 | 94 | 分布計 |

| 分布(%) | 1 | 5 | 11 | 20 | 26 | 20 | 11 | 5 | 1 | 100 |

| ア | 87 |

|---|---|

| イ | 88 |

| ウ | 92 |

| エ | 93 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 業務分析・データ利活用

問27

不正アクセス禁止法に関する記述のうち,正しいものはどれか。

| ア | アクセスコントロール機能を有する個人使用のPCに対してイントラネット経由で不正にアクセスしても,不正アクセス禁止法違反にはならない。 |

|---|---|

| イ | 実際に被害が発生しなくても,不正アクセス行為をするだけで不正アクセス禁止法違反となる。 |

| ウ | 他人のIDとパスワードを,その利用方法を知っている第三者に教えるだけでは,不正アクセス禁止法違反にはならない。 |

| エ | 不正アクセス禁止法違反となるのは,インターネット経由でアクセスされるものに限られる。 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問28

プロバイダ責任制限法によって,プロバイダの対応責任の対象となり得る事例はどれか。

| ア | 書込みサイトへの個人を誹謗中傷する内容の投稿 |

|---|---|

| イ | ハッカーによるコンピュータへの不正アクセス |

| ウ | 不特定多数の個人への宣伝用の電子メールの送信 |

| エ | 本人に通知した目的の範囲外での個人情報の利用 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問29

| ア | 機能要件と非機能要件の定義 |

|---|---|

| イ | 経営上のニーズと課題の確認 |

| ウ | システム方式の設計と評価 |

| エ | ソフトウェア方式の設計と評価 |

答え : イ

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

問30

民法では,請負契約における注文者と請負人の義務が定められている。記述 a~c のうち,民法上の請負人の義務となるものだけを全て挙げたものはどれか。

a 請け負った仕事の欠陥に対し,期間を限って責任を負う。

b 請け負った仕事を完成する。

c 請け負った全ての仕事を自らの手で行う。

a 請け負った仕事の欠陥に対し,期間を限って責任を負う。

b 請け負った仕事を完成する。

c 請け負った全ての仕事を自らの手で行う。

| ア | a |

|---|---|

| イ | a,b |

| ウ | a,b,c |

| エ | a,c |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

問31

営業活動の支援と管理強化を目的としたSFAシステムの運用において,管理すべき情報として,最も適切なものはどれか。

| ア | 顧客への訪問回数,商談進捗状況,取引状況などの情報 |

|---|---|

| イ | 社員のスキル,研修受講履歴,業務目標と達成度などの情報 |

| ウ | 商品の販売日時,販売個数,販売金額などの情報 |

| エ | 製品の生産計画,構成部品とその所要数,在庫数などの情報 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

問32

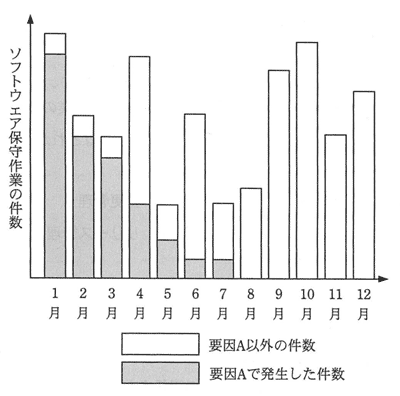

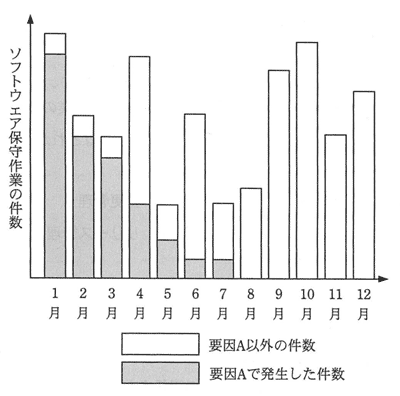

昨年1月1日に本番稼働を開始したソフトウェアの保守作業の件数を1月から12月まで月別に集計したところ,図のようなグラフになった。このグラフにおける要因Aに該当する保守作業のうち,最も適切なものはどれか。

| ア | 昨年6月に実施したハードウェアのバージョンアップ作業 |

|---|---|

| イ | ソフトウェアの改善要望に対応する作業 |

| ウ | ソフトウェアの初期不良に対応する作業 |

| エ | 毎年4月に実施するデータ追加作業に関する作業 |

答え : ウ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問33

現在5分程度掛かっている顧客検索を,次期システムでは1分以下で完了するようにしたい。この目標を設定する適切な工程はどれか。

| ア | システム設計 |

|---|---|

| イ | システムテスト |

| ウ | システム要件定義 |

| エ | ソフトウェア受入れ |

答え : ウ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問34

| ア | 仕様書どおりの実行結果や操作が提供されている。 |

|---|---|

| イ | ソフトウェアの平均故障間隔が長い。 |

| ウ | 他のOS環境でも稼働できる。 |

| エ | 利用者の習熟時間が短い。 |

答え : エ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問35

ITサービスマネジメントが担う情報システムの管理作業のうち,システムの不具合の暫定的な回避策を実施し迅速な復旧を行うプロセスはどれか。

| ア | インシデント管理 |

|---|---|

| イ | 変更管理 |

| ウ | 問題管理 |

| エ | リリース管理 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問36

内部統制に関する記述 a~c のうち,適切なものだけを全て挙げたものはどれか。

a 経営者は内部統制の整備と運用の責任をもっている。

b 内部統制の運用については,組織の全員が自らの業務との関連において一定の役割を担っている。

c 費用対効果にかかわらず,内部統制は整備すべきである。

a 経営者は内部統制の整備と運用の責任をもっている。

b 内部統制の運用については,組織の全員が自らの業務との関連において一定の役割を担っている。

c 費用対効果にかかわらず,内部統制は整備すべきである。

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b,c |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問37

| ア | 20 |

|---|---|

| イ | 24 |

| ウ | 60 |

| エ | 120 |

答え : ウ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問38

財務システムの機能追加プロジェクトのプロジェクトマネージヤに任命されたAさんは,プロジェクトのリスクチェックリストを作成するために,過去のプロジェクトで使用したリスクチェックリストを手に入れた。リスクチェックリストに関する記述のうち,適切なものはどれか。

| ア | 過去のリスクチェックリストは過去の情報や知識を基に作成されたものなので,新たに作成するリスクチェックリストの参考にする。 |

|---|---|

| イ | 過去のリスクチェックリストは過去の情報や知識を基に作成されたものなので,これに載っていないリスクの検討は不要と判断する。 |

| ウ | プロジェクトごとにばらつきが出ないように,過去のリスクチェックリストをそのまま使用する。 |

| エ | プロジェクトごとにリスクは変化するので,過去のリスクチェックリストに載っていないリスクだけで新たにリスクチェックリストを作成する。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問39

| ア | ITサービスの中断による影響を低減し,利用者ができるだけ早く作業を再開できるようにする。 |

|---|---|

| イ | 障害の原因を究明し,再発防止策を検討する。 |

| ウ | 承認された変更を実施するための計画を立て,確実に処理されるようにする。 |

| エ | 変更したIT資産を正確に把握して目的外の利用をさせないようにする。 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問40

ITILの説明として,適切なものはどれか。

| ア | ITサービスの運用管理を効率的に行うためのソフトウェアパッケージ |

|---|---|

| イ | ITサービスを運用管理するための方法を体系的にまとめたベストプラクティス集 |

| ウ | ソフトウェア開発とその取引の適正化のために作業項目を定義したフレームワーク |

| エ | ソフトウェア開発を効率よく行うための開発モデル |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問41

ソフトウェア開発プロセスにおける結合テストの実施内容として,適切なものはどれか。

| ア | LANケーブルで複数のPCを接続し,ファイルの共有ができることをテストする。 |

|---|---|

| イ | PCと周辺装置をつなぐケーブルの差込口の形状を確認し,ケーブルが無理なく差し込めることをテストする。 |

| ウ | インターネットサービスプロバイダと契約した後,ブラウザでWebサイトが閲覧できることをテストする。 |

| エ | 二つの単体テスト済のプログラムを組み合わせ,プログラム間のインタフェースが仕様どおりに作成され,正常に連動することをテストする。 |

答え : エ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問42

| ア | PERT(Program Evaluation and Review Technique) |

|---|---|

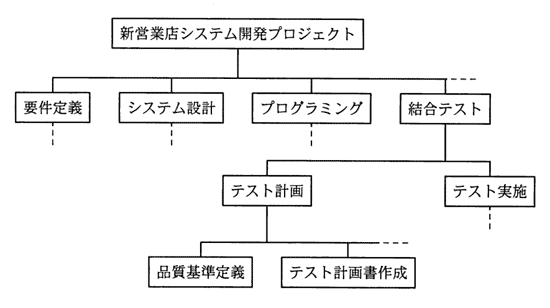

| イ | WBS(Work Breakdown Structure) |

| ウ | 構造化プログラミング |

| エ | ファンクションポイント法 |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問43

無停電電源装置の利用方法に関する説明のうち,適切なものはどれか。

| ア | 携帯電話の予備バッテリとして,携帯電話を長時間使用するために利用する。 |

|---|---|

| イ | コンピュータセンタで長時間の停電が発生した場合に,電力の供給を継続するために利用する。 |

| ウ | コンピュータに対して停電時に電力を一時的に供給したり,瞬間的な電圧低下の影響を防いだりするために利用する。 |

| エ | 電源のない野外でコンピュータを長時間使用するために利用する。 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

問44

| ア | 個々のプログラム間のインタフェースの整合性を検証する。 |

|---|---|

| イ | 端末から行う照会処理の応答時間を検証する。 |

| ウ | プログラムに記述された全ての命令を少なくとも1回実行し,仕様どおりに動くことを検証する。 |

| エ | プログラムの分岐条件をホワイトボックステストによって検証する。 |

答え : イ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問45

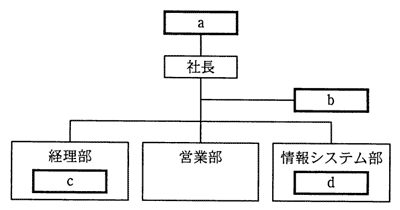

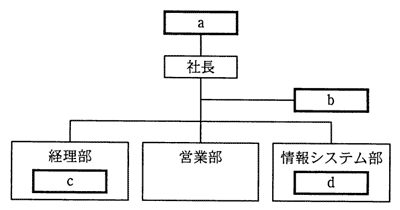

社内でのシステム監査実施部門の位置付けとして,適切なものはどれか。

| ア | a |

|---|---|

| イ | b |

| ウ | c |

| エ | d |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問47

ITサービスマネジメントのプロセスのうち,インシデントの根本原因を追及し,再発を防止するプロセスはどれか。

| ア | インシデント管理 |

|---|---|

| イ | 変更管理 |

| ウ | 問題管理 |

| エ | リリース管理 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問49

| ア | 開発すべきシステムへの移行計画の策定 |

|---|---|

| イ | システムが全体として要求された仕様のとおりに動作するかを検証するためのシステムテスト計画の策定 |

| ウ | ハードウェアとソフトウェアで分担すべき機能の明確化 |

| エ | プログラミングを行えるレベルでのソフトウェアの詳細設計 |

答え : ウ

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問50

ITガバナンスを説明したものはどれか。

| ア | IT政策を所管する府省庁 |

|---|---|

| イ | ITに関する利用者の満足度 |

| ウ | ITを適切に活用する組織能力 |

| エ | ITを利用した顧客管理の仕組み |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問51

プロジェクトのコスト管理,進捗管理,品質管理に関する記述 a~d のうち,進捗管理に関する記述だけを全て挙げたものはどれか。

a 成果物に不具合があったとき,その修正内容が仕様どおりであることを確認する。

b 成果物の手直しなどの問題対策が予算超過につながらないことを確認する。

c 総合テストの開始までに発注先から成果物が納品されることを確認する。

d マイルストーンで予定どおりに成果物が作成されたことを確認する。

a 成果物に不具合があったとき,その修正内容が仕様どおりであることを確認する。

b 成果物の手直しなどの問題対策が予算超過につながらないことを確認する。

c 総合テストの開始までに発注先から成果物が納品されることを確認する。

d マイルストーンで予定どおりに成果物が作成されたことを確認する。

| ア | a,b |

|---|---|

| イ | b,c |

| ウ | b,d |

| エ | c,d |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問52

ITを利用した業務処理の統制のうち,ソフトウェアによる自動処理と人手による処理を組み合わせた統制について記述しているものはどれか。

| ア | 営業員が開拓した取引先の情報を本人が直接入力するので,誤入力を防止できる。 |

|---|---|

| イ | 営業員が入力した発注金額がある額を超えると管理者の承認操作を必要とするので,取引内容の適切性が複数の目で確認できる。 |

| ウ | 新規の取引先を登録するために操作に慣れている専門の契約担当者が情報を入力するので,誤入力を防止できる。 |

| エ | 登録された受注データに基づいてソフトウェアで製造指示データを自動作成するので,ヒューマンエラーを排除できる。 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問53

データベース管理システムを利用する目的はどれか。

| ア | OSがなくてもデータを利用可能にする。 |

|---|---|

| イ | ディスク障害に備えたバックアップを不要にする。 |

| ウ | ネットワークで送受信するデータを暗号化する。 |

| エ | 複数の利用者がデータの一貫性を確保しながら情報を共有する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › データベース › データベース方式

分野 : テクノロジ系 › 技術要素 › データベース › データベース方式

問54

サーバの仮想化に関する記述として,適切なものはどれか。

| ア | 現実感を伴った仮想的な世界をコンピュータで作り出す技術 |

|---|---|

| イ | 手元のコンピュータからネットワークで接続された他のコンピュータのGUIを操作する技術 |

| ウ | 一つのコンピュータ上で,仮想的に複数のコンピュータを実現させる技術 |

| エ | 補助記憶装置の一部を利用して,主記憶装置の容量よりも大きなメモリ領域を仮想的に利用できる技術 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

問57

社員数が50人で,部署が10ある会社が,関係データベースで社員や部署の情報を管理している。 “社員” 表と “部署” 表の関係を示したE-R図はどれか。ここで,1人の社員が複数部署に所属することはない。下線のうち実線は主キーを,破線は外部キーを表す。 E-R図の表記は次のとおりとする。

〔表記法〕

[ a ]─[ b ] aとbが,1対1の関係であることを表す。

[ a ]→[ b ] aとbが,1対多の関係であることを表す。

[ a ]←[ b ] aとbが,多対1の関係であることを表す。

[ a ]↔[ b ] aとbが,多対多の関係であることを表す。

社員

部署

〔表記法〕

[ a ]─[ b ] aとbが,1対1の関係であることを表す。

[ a ]→[ b ] aとbが,1対多の関係であることを表す。

[ a ]←[ b ] aとbが,多対1の関係であることを表す。

[ a ]↔[ b ] aとbが,多対多の関係であることを表す。

社員

| 社員コード | 社員名 | 部署コード |

| 部署コード | 部署名 |

| ア | [ 社員 ]─[ 部署 ] |

|---|---|

| イ | [ 社員 ]→[ 部署 ] |

| ウ | [ 社員 ]←[ 部署 ] |

| エ | [ 社員 ]↔[ 部署 ] |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問58

ネットワークインタフェースカードの役割として,適切なものはどれか。

| ア | PCやアナログ電話など,そのままではISDNに接続できない通信機器をISDNに接続するための信号変換を行う。 |

|---|---|

| イ | PCやプリンタなどをLANに接続し,通信を行う。 |

| ウ | 屋内の電力線を使ってLANを構築するときに,電力と通信用信号の重ね合わせや分離を行う。 |

| エ | ホスト名をIPアドレスに変換する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問59

迷惑メールを受信したときに避けるべき行動はどれか。

| ア | 電子メールの経路情報などから送信元プロバイダが判明したときに,迷惑メールが送られてくることを,そのプロバイダに通報する。 |

|---|---|

| イ | 発信者に対して苦情を申し立てるために,迷惑メールに返信する。 |

| ウ | 迷惑メールは開かずに削除する。 |

| エ | メールソフトの迷惑メールフィルタを設定し,以後,同一発信者からの電子メールを迷惑メールフォルダに振り分ける。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問60

受信した電子メールにPKI(公開鍵基盤)利用したディジタル署名が付与されている場合に判断できることだけを全て挙げたものはどれか。

a 電子メールの添付ファイルはウイルスに感染していない。

b 電子メールの内容は通信途中において,他の誰にも盗み見られていない。

c 電子メールの発信者は,なりすましされていない。

d 電子メールは通信途中で改ざんされていない。

a 電子メールの添付ファイルはウイルスに感染していない。

b 電子メールの内容は通信途中において,他の誰にも盗み見られていない。

c 電子メールの発信者は,なりすましされていない。

d 電子メールは通信途中で改ざんされていない。

| ア | a,b |

|---|---|

| イ | a,c |

| ウ | b,d |

| エ | c,d |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問61

ウイルス対策ソフトに関する記述 a~c のうち,適切なものだけを全て挙げたものはどれか。

a USBメモリから感染するタイプのウイルスを検知できるものがある。

b 定期的にウイルス対策ソフトとウイルス定義ファイルの更新を行っていても,ウイルスを検知できないことがある。

c ボットウイルスを検知できるものがある。

a USBメモリから感染するタイプのウイルスを検知できるものがある。

b 定期的にウイルス対策ソフトとウイルス定義ファイルの更新を行っていても,ウイルスを検知できないことがある。

c ボットウイルスを検知できるものがある。

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | b |

| エ | b,c |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問62

Webアクセシビリティの説明として,適切なものはどれか。

| ア | Webサイトを活用したマーケティング手法である。 |

|---|---|

| イ | Webページのデザインを統一して管理することを目的とした仕組みである。 |

| ウ | 年齢や身体的条件にかかわらず,誰もがWebを利用して,情報を受発信できる度合いである。 |

| エ | 利用者がWebページに入力した情報に基づいて,Webサーバがプログラムを起動して動的に表示内容を生成する仕組みである。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › 情報デザイン › インタフェース設計

分野 : テクノロジ系 › 技術要素 › 情報デザイン › インタフェース設計

問63

| ア | オークションの入札処理 |

|---|---|

| イ | オンラインショッピングの申込み処理 |

| ウ | 図書情報の検索処理 |

| エ | 列車座席の予約処理 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

問64

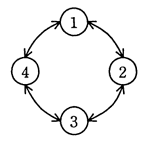

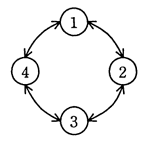

1~4の番号をもつ四つの状態がある。四つの状態は図のようにつながれており,時計回りや反時計回りに状態を遷移することができる。

現在,状態1にいて,次の手順を2回実施した後はどの状態にいるか。

〔手順〕

今いる状態の番号を11倍し,それを3で割った余りによって次の処理を行う。

・余りが0の場合:時計回りに一つ次の状態に遷移する。

・余りが1の場合:反時計回りに一つ次の状態に遷移する。

・余りが2の場合:時計回りに二つ次の状態に遷移する。

現在,状態1にいて,次の手順を2回実施した後はどの状態にいるか。

〔手順〕

今いる状態の番号を11倍し,それを3で割った余りによって次の処理を行う。

・余りが0の場合:時計回りに一つ次の状態に遷移する。

・余りが1の場合:反時計回りに一つ次の状態に遷移する。

・余りが2の場合:時計回りに二つ次の状態に遷移する。

| ア | 1 |

|---|---|

| イ | 2 |

| ウ | 3 |

| エ | 4 |

答え : エ

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

問65

関係データベースのA表,B表がある。A表,B表に対して(A∪B),(A∩B)を行った結果は,それぞれP表,Q表及びR表のどれになるか。ここで,∪は和集合演算,∩は共通集合演算を表す。

A

|

B

| ||||||||||||||||||||||||||||||||||||||||||

P

Q

|

R

|

| (A∪B) | (A∩B) | |

| ア | P | R |

| イ | Q | R |

| ウ | R | P |

| エ | R | Q |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

問66

OSS(Open Source Software)の利用に関する記述のうち,適切なものはどれか。

| ア | OSSの利用者は,開発者にソフトウェアの対価を支払う義務を負う。 |

|---|---|

| イ | OSSの利用者は,そのOSSを販売したり,無料配布したりすることはできない。 |

| ウ | OSSを遺伝子研究分野で利用することはできない。 |

| エ | 公開されているOSSを改良した派生ソフトウェアをOSSとして公開できる。 |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

問67

あるコンピュータシステムを1,200時間稼働させたとき,正常稼働と故障修理の状況は表のとおりであった。このシステムの平均修復時間は何時間か。

| 経過時間 | 状態 |

| 0~ 250 | 正常稼働 |

| 250~ 265 | 故障修理 |

| 265~ 580 | 正常稼働 |

| 580~ 600 | 故障修理 |

| 600~ 990 | 正常稼働 |

| 990~1,000 | 故障修理 |

| 1,000~1,200 | 正常稼働 |

| ア | 10 |

|---|---|

| イ | 15 |

| ウ | 20 |

| エ | 45 |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問69

セルB2~D100に学生の成績が科目ごとに入力されている。セルB102~D105に成績ごとの学生数を科目別に表示したい。セルB102に計算式を入力し,それをセルB102~D105に複写する。セルB102に入力する計算式はどれか。

| A | B | C | D | |

| 1 | 氏名 | 国語 | 英語 | 数学 |

| 2 | 山田太郎 | 優 | 可 | 可 |

| 3 | 鈴木花子 | 良 | 不可 | 良 |

| 4 | 佐藤二郎 | 可 | 優 | 優 |

| ︙ | ︙ | ︙ | ︙ | |

| 100 | 田中梅子 | 良 | 優 | 可 |

| 101 | 成績 | 国語 | 英語 | 数学 |

| 102 | 優 | |||

| 103 | 良 | |||

| 104 | 可 | |||

| 105 | 不可 |

| ア | 条件付個数($B2~$B100,=$A102) |

|---|---|

| イ | 条件付個数($B2~$B100,=A$102) |

| ウ | 条件付個数(B$2~B$100,=$A102) |

| エ | 条件付個数(B$2~B$100,=A$102) |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オフィスツール

問70

| ア | インターネットとの接続回線を複数用意し,可用性を向上させる。 |

|---|---|

| イ | 送信タイミングを制御することによって,最大の遅延時間を保証する。 |

| ウ | 通信データを圧縮することによって,最小の通信帯域を保証する。 |

| エ | 認証と通信データの暗号化によって,セキュリティの高い通信を行う。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問71

SSLに関する記述のうち,適切なものはどれか。

| ア | Webサイトを運営している事業者がプライバシーマークを取得していることを保証する。 |

|---|---|

| イ | サーバのなりすましを防ぐために,公的認証機関が通信を中継する。 |

| ウ | 通信の暗号化を行うことによって,通信経路上での通信内容の漏えいを防ぐ。 |

| エ | 通信の途中でデータが改ざんされたとき,元のデータに復元する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問72

10進数の2,5,10,21を,五つの升目の白黒で次のように表す。

2 □□□■□

5 □□■□■

10 □■□■□

21 ■□■□■

それぞれの升目が白のときは0,黒のときは升目の位置によってある決まった異なる正の値を意味する。この五つの升目の値を合計して10進数を表すものとすると,■■□□□が表す数値はどれか。

2 □□□■□

5 □□■□■

10 □■□■□

21 ■□■□■

それぞれの升目が白のときは0,黒のときは升目の位置によってある決まった異なる正の値を意味する。この五つの升目の値を合計して10進数を表すものとすると,■■□□□が表す数値はどれか。

| ア | 12 |

|---|---|

| イ | 20 |

| ウ | 24 |

| エ | 30 |

答え : ウ

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 離散数学

問73

ワイルドカードの “%” が0個以上の連続した任意の文字列を表し, “_” が任意の1文字を表すとき,文字列全体が “%イ%ン_” に一致するものはどれか。

| ア | アクセスポイント |

|---|---|

| イ | イベントドリブン |

| ウ | クライアントサーバ |

| エ | リバースエンジニアリング |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

問74

階層型ディレクトリ構造のファイルシステムに関する用語と説明 a~d の組合せとして,適切なものはどれか。

a 階層の最上位にあるディレクトリを意味する。

b 階層の最上位のディレクトリを基点として,目的のファイルやディレクトリまで,全ての経路をディレクトリ構造に従って示す。

c 現在作業を行っているディレクトリを意味する。

d 現在作業を行っているディレクトリを基点として,目的のファイルやディレクトリまで,全ての経路をディレクトリ構造に従って示す。

a 階層の最上位にあるディレクトリを意味する。

b 階層の最上位のディレクトリを基点として,目的のファイルやディレクトリまで,全ての経路をディレクトリ構造に従って示す。

c 現在作業を行っているディレクトリを意味する。

d 現在作業を行っているディレクトリを基点として,目的のファイルやディレクトリまで,全ての経路をディレクトリ構造に従って示す。

| カレント ディレクトリ | 絶対パス | ルート ディレクトリ | |

| ア | a | b | c |

| イ | a | d | c |

| ウ | c | b | a |

| エ | c | d | a |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

問75

| ア | 暗号化しなくても,受信者以外の者が,通信途中で電子メールの本文や添付ファイルの内容を見ることはできない。 |

|---|---|

| イ | 受信した電子メールの差出人欄の電子メールアドレスが知人のものであっても,本人からの電子メールであるとは限らない。 |

| ウ | 送信した電子メールは,必ず受信者に到達する。 |

| エ | 電子メールの本文や添付ファイルの内容を通信途中で改ざんすることはできない。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問76

周辺機器をPCに接続したとき,システムへのデバイスドライバの組込みや設定を自動的に行う機能はどれか。

| ア | オートコンプリート |

|---|---|

| イ | スロットイン |

| ウ | プラグアンドプレイ |

| エ | プラグイン |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

問77

プロトコルに関する記述のうち,適切なものはどれか。

| ア | HTMLは,Webデータを送受信するためのプロトコルである。 |

|---|---|

| イ | HTTPは,ネットワーク監視のためのプロトコルである。 |

| ウ | POPは,離れた場所にあるコンピュータを遠隔操作するためのプロトコルである。 |

| エ | SMTPは,電子メールを送信するためのプロトコルである。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

問78

データ量の大小関係のうち,正しいものはどれか。

| ア | 1kバイト < 1Mバイト < 1Gバイト < 1Tバイト |

|---|---|

| イ | 1kバイト < 1Mバイト < 1Tバイト < 1Gバイト |

| ウ | 1kバイト < 1Tバイト < 1Mバイト < 1Gバイト |

| エ | 1Tバイト < 1kバイト < 1Mバイト < 1Gバイト |

答え : ア

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

分野 : テクノロジ系 › 基礎理論 › 基礎理論 › 情報に関する理論

問79

データの読み書きが高速な順に左側から並べたものはどれか。

| ア | 主記憶,補助記憶,レジスタ |

|---|---|

| イ | 主記憶,レジスタ,補助記憶 |

| ウ | レジスタ,主記憶,補助記憶 |

| エ | レジスタ,補助記憶,主記憶 |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › メモリ

問80

| ア | システムの動作と出力結果が意図したものであること |

|---|---|

| イ | 情報が正確であり,改ざんされたり破壊されたりしていないこと |

| ウ | 認められた利用者が,必要なときに情報にアクセスできること |

| エ | 認められていないプロセスに対して,情報を非公開にすること |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問81

職場でのパスワードの取扱いに関する記述 a~d のうち,適切なものだけを全て挙げたものはどれか。

a 業務で使用するパスワードをプライベートでWebサービスに利用する。

b 個人用パスワードはシステム管理者にも教えない。

c パスワードは定期的に変更するだけでなく,第三者に知られた可能性がある場合にも変更する。

d 付与された初期パスワードは,最初にログインしたときに変更する。

a 業務で使用するパスワードをプライベートでWebサービスに利用する。

b 個人用パスワードはシステム管理者にも教えない。

c パスワードは定期的に変更するだけでなく,第三者に知られた可能性がある場合にも変更する。

d 付与された初期パスワードは,最初にログインしたときに変更する。

| ア | a,b,c |

|---|---|

| イ | a,c |

| ウ | b,c,d |

| エ | c,d |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問82

| ア | 2台以上のハードディスクに同じデータを書き込むことによって,データの可用性を高める。 |

|---|---|

| イ | 2台以上のハードディスクを連結することによって,その合計容量をもつ仮想的な1台のハードディスクドライブとして使用できる。 |

| ウ | 一つのデータを分割し,2台以上のハードディスクに並行して書き込むことによって,書込み動作を高速化する。 |

| エ | 分割したデータと誤り訂正のためのパリティ情報を3台以上のハードディスクに分散して書き込むことによって,データの可用性を高め,かつ,書込み動作を高速化する。 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

問83

情報セキュリティ基本方針の説明として,適切なものはどれか。

| ア | 一度決められた情報セキュリティ基本方針は,ビジネス環境や技術が変化しても変更すべきでない。 |

|---|---|

| イ | 情報セキュリティに関する組織の取組み姿勢を示したものであり,組織のトップによって承認され,公表される。 |

| ウ | セキュリティビジネスを拡大するための重点的な取組みについて,株主や一般に広く公開されるものである。 |

| エ | 組織のセキュリティの考え方に基づいて,具体的なセキュリティ施策について述べたものである。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問84

| ア | a,b,c |

|---|---|

| イ | a,c |

| ウ | b,c |

| エ | c |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問85

| ア | シングルサインオン |

|---|---|

| イ | スマートカード |

| ウ | バイオメトリクス認証 |

| エ | ワンタイムパスワード |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問86

シンクライアント端末の説明として,適切なものはどれか。

| ア | アプリケーションソフトウェアの実行やファイルなどの資源の管理は全てサーバ側で行う,ユーザインタフェース専用の端末 |

|---|---|

| イ | 高性能かつ持ち運びが便利で戸外でも長時間の利用が可能なように,半導体ディスクや複数の低消費電力型CPUを搭載した,薄くてコンパクトなPC端末 |

| ウ | データベース検索機能に特化したアプリケーションを搭載し,特定業務専用に利用される端末 |

| エ | 紛失や盗難時のセキュリティ対策として,ハードディスクに格納される全ての情報が自動的に暗号化されるようになっている端末 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

問87

フィッシングの説明として,最も適切なものはどれか。

| ア | ウイルスに感染したコンピュータを,そのウイルスの機能を利用することによってインターネットなどのネットワークを介して外部から不正に操作する。 |

|---|---|

| イ | 偽の電子メールを送信するなどして,受信者を架空のWebサイトや実在しているWebサイトの偽サイトに誘導し,情報を不正に取得する。 |

| ウ | 利用者が入力したデータをそのままブラウザに表示する機能がWebページにあるとき,その機能の脆弱性を突いて悪意のあるスクリプトを埋め込み,そのページに アクセスした他の利用者の情報を不正に取得する。 |

| エ | 利用者に気づかれないようにPCにプログラムを常駐させ,ファイルのデータやPC操作の情報を不正に取得する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ