ITパスポート過去問集 - 平成27年秋期

問1

著作者の権利である著作権が発生するのはどの時点か。

| ア | 著作物を創作したとき |

|---|---|

| イ | 著作物を他人に譲渡したとき |

| ウ | 著作物を複製したとき |

| エ | 著作物を文化庁に登録したとき |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問2

不正競争防止法で保護される,自社にとっての営業秘密に該当するものはどれか。ここで,いずれの場合も情報はファイリングされており,ファイルには秘密であることを示すラベルを貼ってキャビネットに施錠保管し,閲覧者を限定して管理しているものとする。

| ア | 新製品開発に関連した,化学実験の未発表の失敗データ |

|---|---|

| イ | 専門家,研究者の学会で発表した,自社研究員の重要レポート |

| ウ | 特許公報に基づき調査した,他社の特許出願内容 |

| エ | 不正に取得した,他社の重要顧客リスト |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

分野 : ストラテジ系 › 企業と法務 › 法務 › 知的財産権

問3

請負契約によるシステム開発作業において,法律で禁止されている行為はどれか。

| ア | 請負先が,請け負ったシステム開発を,派遣契約の社員だけで開発している。 |

|---|---|

| イ | 請負先が,請負元と合意の上で,請負元に常駐して作業している。 |

| ウ | 請負元が,請負先との合意の上で,請負先から進捗状況を毎日報告させている。 |

| エ | 請負元が,請負先の社員を請負元に常駐させ,直接作業指示を出している。 |

答え : エ

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › 労働関連・取引関連法規

問4

システム化構想の立案の際に,前提となる情報として,適切なものはどれか。

| ア | 経営戦略 |

|---|---|

| イ | システム要件 |

| ウ | 提案依頼書への回答結果 |

| エ | プロジェクト推進体制 |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

分野 : ストラテジ系 › システム戦略 › システム企画 › システム化計画

問5

自社で利用する購買システムの導入に当たり,外部サービスであるSaaSを利用した事例はどれか。

| ア | サービス事業者から提供される購買業務アプリケーションのうち,自社で利用したい機能だけをインターネット経由で利用する。 |

|---|---|

| イ | サービス事業者から提供されるサーバ,OS及び汎用データベースの機能を利用して,自社の購買システムを構築し,インターネット経由で利用する。 |

| ウ | サービス事業者から提供されるサーバ上に,自社の購買システムを構築し,インターネット経由で利用する。 |

| エ | 自社の購買システムが稼働する自社のサーバをサービス事業者の施設に設置して,インターネット経由で利用する。 |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

分野 : ストラテジ系 › システム戦略 › システム戦略 › ソリューションビジネス

問6

SCMシステムの説明として,適切なものはどれか。

| ア | 企業内の個人がもつ営業に関する知識やノウハウを収集し,共有することによって効率的,効果的な営業活動を支援するシステム |

|---|---|

| イ | 経理や人事,生産,販売などの基幹業務と関連する情報を一元管理し経営資源を最適配分することによって,効率的な経営の実現を支援するシステム |

| ウ | 原材料の調達から生産,販売に関する情報を,企業内や企業間で共有・管理することで,ビジネスプロセスの全体最適を目指すための支援システム |

| エ | 個々の顧客に関する情報や対応履歴などを管理することによって,きめ細かい顧客対応を実施し,顧客満足度の向上を支援するシステム |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営管理システム

問7

地震,洪水といった自然災害,テロ行為といった人為災害などによって企業の業務が停止した場合,顧客や取引先の業務にも重大な影響を与えることがある。こうした事象の発生を想定して,製造業のX社は次の対策を採ることにした。対策aとbに該当する用語の組合せはどれか。

〔対策〕

a 異なる地域の工場が相互の生産ラインをバックアップするプロセスを準備する。

b 準備したプロセスヘの切換えがスムーズに行えるように,定期的にプロセスの試験運用と見直しを行う。

〔対策〕

a 異なる地域の工場が相互の生産ラインをバックアップするプロセスを準備する。

b 準備したプロセスヘの切換えがスムーズに行えるように,定期的にプロセスの試験運用と見直しを行う。

| a | b | |

| ア | BCP | BCM |

| イ | BCP | SCM |

| ウ | BPR | BCM |

| エ | BPR | SCM |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問8

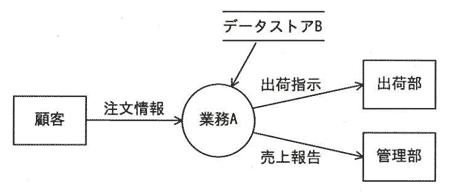

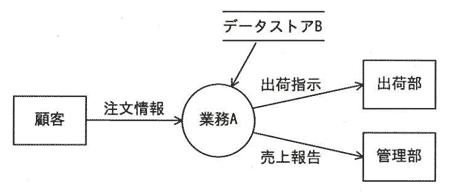

図のDFDで示された業務Aに関する,次の記述中のaに入れる字句として,適切なものはどれか。ここで,データストアBの具体的な名称は記載していない。

業務Aでは,出荷の指示を行うとともに,[ a ] などを行う。

業務Aでは,出荷の指示を行うとともに,[ a ] などを行う。

| ア | 購買関連のデータストアから,注文のあった製品の注文情報を得て,発注先に対する発注量の算出 |

|---|---|

| イ | 顧客関連のデータストアから,注文のあった製品の売上情報を得て,今後の注文時期と量の予測 |

| ウ | 製品関連のデータストアから,注文のあった製品の価格情報を得て,顧客の注文ごとの売上の集計 |

| エ | 部品関連のデータストアから,注文のあった製品の構成部品情報を得て,必要部品の所要量の算出 |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

分野 : ストラテジ系 › システム戦略 › システム戦略 › 業務プロセス

問9

表は,ベンダ4社の提案書を管理面,技術面,価格面のそれぞれについて評価した値である。管理面,技術面,価格面の各値に重み付けをし,その合計が最高点のベンダを調達先に選定するとき,選定されるベンダはどれか。

| 評価項目 | 重み | A社 | B社 | C社 | D社 |

| 管理面 | 2 | 2 | 4 | 3 | 3 |

| 技術面 | 3 | 3 | 4 | 2 | 3 |

| 価格面 | 5 | 4 | 2 | 4 | 3 |

| ア | A社 |

|---|---|

| イ | B社 |

| ウ | C社 |

| エ | D社 |

答え : ア

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

分野 : ストラテジ系 › システム戦略 › システム企画 › 調達計画・実施

問10

プライバシーマーク制度で評価されるマネジメントシステムが,管理の対象とするものはどれか。

| ア | 営業秘密 |

|---|---|

| イ | 個人情報 |

| ウ | 肖像権 |

| エ | 情報システム |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

分野 : ストラテジ系 › 企業と法務 › 法務 › 標準化関連

問12

MOT(Management of Technology)の目的として,適切なものはどれか。

| ア | 企業経営や生産管理において数学や自然科学などを用いることで,生産性の向上を図る。 |

|---|---|

| イ | 技術革新を効果的に自社のビジネスに結び付けて企業の成長を図る。 |

| ウ | 従業員が製品の質の向上について組織的に努力することで,企業としての品質向上を図る。 |

| エ | 職場において上司などから実際の業務を通して必要な技術や知識を習得することで,業務処理能力の向上を図る。 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

分野 : ストラテジ系 › 経営戦略 › 技術戦略マネジメント › 技術開発戦略の立案・技術開発計画

問13

RFIDを活用することによって可能となるシステムはどれか。

| ア | 遠隔地からネットワークを介し,患者の画像や音声データを送受信して医療活動を行う。 |

|---|---|

| イ | キャッシュカードを使い,銀行のATMから現金の預け入れや払い出しを行う。 |

| ウ | 店頭での販売時に,商品に貼付されたバーコードから商品情報を読み取り,販売情報管理や発注処理を行う。 |

| エ | 配送荷物に電子タグを装着し,荷物の輸送履歴に関する情報の確認を行う。 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › ビジネスシステム

問14

ブルーオーシャン戦略の説明として,適切なものはどれか。

| ア | 新しい価値を提供することによって,競争のない新たな市場を生み出す。 |

|---|---|

| イ | 売れ筋商品以外の商品も幅広く取り扱うことによって,販売機会の増大を図る。 |

| ウ | 業界のトップ企業が提供する製品との差別化を徹底的に進める。 |

| エ | コスト削減によって競合他社に対する優位性を築く。 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問15

製品1個を製造するためには,A原料10kgとB原料5kgが必要である。1か月当たりの原料使用可能量が,A原料は60kg,B原料は40kgである場合,1か月当たりの製品の最大生産可能数は何個か。

| ア | 4 |

|---|---|

| イ | 6 |

| ウ | 8 |

| エ | 10 |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

問16

情報を活用できる環境や能力の差によって,待遇や収入などの格差が生じることを表すものはどれか。

| ア | 情報バリアフリー |

|---|---|

| イ | 情報リテラシ |

| ウ | ディジタルディバイド |

| エ | データマイニング |

答え : ウ

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

分野 : ストラテジ系 › システム戦略 › システム戦略 › システム活用促進・評価

問17

| ア | インターネットを利用して,企業間の受発注を行う電子調達システム |

|---|---|

| イ | インターネットを利用して,個人が株式を売買するオンライントレードシステム |

| ウ | 各種の社内手続や連絡,情報,福利厚生サービスなどを提供するシステム |

| エ | 消費者同士が,Webサイト上でオークションを行うシステム |

答え : イ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › e-ビジネス

問18

| ア | 商品が普及した後に,その商品に関する自分の評価を友人や知人に伝える。 |

|---|---|

| イ | 商品の購入を決めるに当たって,友人の評価や世間の評判を参考にする。 |

| ウ | 新商品の販売開始を待って,友人や知人に先駆けて入手することに意欲を燃やす。 |

| エ | 新商品を販売初期の段階で購入し,その商品に関する情報を友人や知人に伝える。 |

答え : エ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › マーケティング

問19

コーポレートガバナンスを強化するための施策として,最も適切なものはどれか。

| ア | 業務の執行を行う執行役が,取締役の職務の適否を監査する。 |

|---|---|

| イ | 社外取締役の過半数に,親会社や取引先の関係者を登用する。 |

| ウ | 独立性の高い社外取締役を登用する。 |

| エ | 取締役会が経営の監督と業務執行を一元的に行って内部統制を図る。 |

答え : ウ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問21

利益の追求だけでなく,社会に対する貢献や地球環境の保護などの社会課題を認識して取り組むという企業活動の基本となる考え方はどれか。

| ア | BCP |

|---|---|

| イ | CSR |

| ウ | M&A |

| エ | MBO |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 経営・組織論

問22

A社は,単一市場をターゲットとして複数の製品を提供しており,毎年社内の調査部門が市場の成長率と各製品のシェアを調査している。この調査情報を用いて資源配分の最適化を行うために,製品別の投資計画作成に活用する手法として,最も適切なものはどれか。

| ア | CRM |

|---|---|

| イ | ERP |

| ウ | PPM |

| エ | SWOT |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › 経営戦略手法

問23

CADを活用した業務改善の事例として,適切なものはどれか。

| ア | 商品にICタグを取り付け,出荷監視することによって,在庫管理を自動化する。 |

|---|---|

| イ | 生産ラインに温度センサを設置し,温度監視を行って,生産に適した温度が維持されるように制御する。 |

| ウ | 設計情報をデータベース化しておき,設計図面を共有·再利用する。 |

| エ | ロボットを利用して生産ラインを自動化し,工場を無人化する。 |

答え : ウ

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

分野 : ストラテジ系 › 経営戦略 › ビジネスインダストリ › エンジニアリングシステム

問24

個人情報保護法では個人情報取扱事業者に対して安全管理措置を講じることを求めている。経済産業分野のガイドラインでは,安全管理措置は技術的安全管理措置,組織的安全管理措置,人的安全管理措置,物理的安全管理措置に分類している。このうち,人的安全管理措置の具体例として,適切なものはどれか。

| ア | 安全管理に対する規程と従業員による体制の整備 |

|---|---|

| イ | 安全管理に対する従業員の役割及び責任についての周知や教育の実施 |

| ウ | 個人データを取り扱う情報システムヘの従業員ごとのアクセス制御 |

| エ | 従業員の入退出管理や個人データを記録した媒体の施錠管理 |

答え : イ

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

分野 : ストラテジ系 › 企業と法務 › 法務 › その他の法律・ガイドライン・情報倫理

問25

新システムの開発に当たって実施する業務要件の定義に際し,必ず合意を得ておくべき関係者として,適切なものはどれか。

| ア | 現行システム開発時のプロジェクトの責任者 |

|---|---|

| イ | 現行システムの保守ベンダの責任者 |

| ウ | 新システムの開発ベンダの責任者 |

| エ | 新システムの利用部門の責任者 |

答え : エ

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

分野 : ストラテジ系 › システム戦略 › システム企画 › 要件定義

問26

有形固定資産の減価償却を表に示した条件で行うとき,当年度の減価償却費は何円か。

| 取得原価 | 480,000円 |

| 耐用年数 | 4年 |

| 償却方法 | 定率法 |

| 償却率 | 0.625 |

| 前年度までに減価償却した金額 | 300,000 |

| ア | 112,500 |

|---|---|

| イ | 120,000 |

| ウ | 180,000 |

| エ | 187,500 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

分野 : ストラテジ系 › 企業と法務 › 企業活動 › 会計・財務

問27

企業の経営を,財務的な業績からだけでなく顧客,業務プロセス,学習と成長といった側面から分析評価し,戦略の策定に結び付けようとする手法はどれか。

| ア | BSC |

|---|---|

| イ | CSF |

| ウ | PPM |

| エ | SWOT分析 |

答え : ア

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

分野 : ストラテジ系 › 経営戦略 › 経営戦略マネジメント › ビジネス戦略と目標・評価

問28

| ア | アクセス制御機能の有効性を検証する。 |

|---|---|

| イ | アクセスログを定期的に監督官庁に提出する。 |

| ウ | 複数の人員でアクセス状況を常時監視する。 |

| エ | 利用者のパスワードを定期的に変更する。 |

答え : ア

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

分野 : ストラテジ系 › 企業と法務 › 法務 › セキュリティ関連法規

問29

| ア | プロジェクトで実施すべき作業を明確にするため |

|---|---|

| イ | プロジェクトで発生したリスクの対応策を検討するため |

| ウ | プロジェクトの進捗遅延時の対応策を作成するため |

| エ | プロジェクトの目標を作成するため |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問31

プロジェクトマネジメントの知識エリアには,プロジェクトコストマネジメント,プロジェクト人的資源マネジメント,プロジェクトタイムマネジメント,プロジェクト調達マネジメントなどがある。あるシステム開発プロジェクトにおいて,テスト用の機器を購入するときのプロジェクト調達マネジメントの活動として,適切なものはどれか。

| ア | 購入する機器を用いたテストを機器の納入後に開始するように,スケジュールを作成する。 |

|---|---|

| イ | 購入する機器を用いてテストを行う担当者に対して,機器操作のトレーニングを行う。 |

| ウ | テスト用の機器の購入費用をプロジェクトの予算に計上し,総費用の予実績を管理する。 |

| エ | テスト用の機器の仕様を複数の購入先候補に提示し,回答内容を評価して適切な購入先を決定する。 |

答え : エ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問32

プロジェクトを進めるためのチーム編成の方法には,作業場所を一か所に集約して全員が集まる方法,作業場所を集約せずにWeb会議やインスタントメッセンジャなどで連絡を取り合う方法などがある。技術者が限られている特殊なプログラム言語を採用したシステム開発プロジェクトの遂行において,作業場所を一か所に集約する方法と比較して,集約しない方法の利点のうち,最も適切なものはどれか。

| ア | 対象技術者が育児中,海外駐在中などのメンバであっても参画させやすい。 |

|---|---|

| イ | チームメンバ間で対面での簡単な打合せが実施しやすい。 |

| ウ | プロジェクトのリスクを特定することができる。 |

| エ | プロジェクトマネージャを参画させることができる。 |

答え : ア

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問33

ITの運用の効率化を図り,可用性をはじめとするサービスの品質を高めようとするマネジメントシステムとして,適切なものはどれか。

| ア | ITの技術戦略マネジメント |

|---|---|

| イ | ITサービスマネジメント |

| ウ | ITプロジェクトのスコープマネジメント |

| エ | ITプロジェクトのタイムマネジメント |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問34

| ア | 変更に関係のある利用者,運用管理者などには,リリース完了後に情報を提供すればよい。 |

|---|---|

| イ | リリース計画時には,計画した時間内に作業を完了できない場合も想定する。 |

| ウ | リリース後は,新たな障害が発生する可能性はないので備えは不要である。 |

| エ | リリースの規模にかかわらず,リリースは全ての利用者に対して同時に実施する。 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメントシステム

問35

システム監査は,監査対象から独立かつ客観的立場のシステム監査人が情報システムを総合的に点検及び評価する。ある企業の経営者から依頼され実施したシステム監査の結果,現在の情報システムの有効性に問題があることが発見された。システム監査人が,助言及び勧告する相手として,最も適切な者は誰か。

| ア | 株主 |

|---|---|

| イ | 監督官庁 |

| ウ | 経営者 |

| エ | システムの利用者 |

答え : ウ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問36

システム監査人の職業倫理に照らしてふさわしくない行為はどれか。

| ア | 監査役による業務監査における指摘事項の確認 |

|---|---|

| イ | 成功報酬契約による監査 |

| ウ | 専門知識を持った他の監査人との共同監査 |

| エ | 前年実施した別の監査人による監査報告内容の確認 |

答え : イ

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

分野 : マネジメント系 › サービスマネジメント › システム監査 › システム監査

問37

プロジェクト管理のプロセス群に関する記述のうち,適切なものはどれか。

| ア | 監視コントロールでは,プロジェクトの開始と資源投入を正式に承認する。 |

|---|---|

| イ | 計画では,プロジェクトで実行する作業を洗い出し,管理可能な単位に詳細化する作業を実施する。 |

| ウ | 実行では,スケジュールやコストなどの予実管理やプロジェクト作業の変更管理を行う。 |

| エ | 立上げでは,プロジェクト計画に含まれるアクティビティを実行する。 |

答え : イ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問38

システム開発の初期の段階で,ユーザと開発者との仕様の認識の違いなどを確認するために,システムの機能の一部やユーザインタフェースなどを試作し,ユーザや開発者がこれを評価することによって曖昧さを取り除くシステム開発モデルはどれか。

| ア | ウォータフォール |

|---|---|

| イ | オブジェクト指向 |

| ウ | 共通フレーム |

| エ | プロトタイピング |

答え : エ

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

分野 : マネジメント系 › 開発技術 › ソフトウェア開発管理技術 › 開発プロセス・手法

問39

企業におけるIT統制に関する次の記述中のaに入れる最も適切な字句はどれか。

企業は,経営戦略に沿って組織体の [ a ] に向けて,効果的なIT戦略を立案し,その戦略に基づき情報システムの企画・開発・運用・保守というライフサイクルを確立している。この情報システムにまつわるリスクを低減するために,IT統制を整備·運用している。

企業は,経営戦略に沿って組織体の [ a ] に向けて,効果的なIT戦略を立案し,その戦略に基づき情報システムの企画・開発・運用・保守というライフサイクルを確立している。この情報システムにまつわるリスクを低減するために,IT統制を整備·運用している。

| ア | ITガバナンスの実現 |

|---|---|

| イ | システム監査の実施 |

| ウ | 情報リテラシの確立 |

| エ | ソフトウェア開発標準の制定 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

分野 : マネジメント系 › サービスマネジメント › システム監査 › 内部統制

問40

ITを利用するオフィスの施設管理の目的には,コスト削減や快適性,安全性,機密性の確保などがある。安全性の確保に関する施策として,最も適切なものはどれか。

| ア | 耐震対策や避難通路の確保 |

|---|---|

| イ | 電力消費の少ないIT機器の採用 |

| ウ | 机・椅子,音や光などの環境の整備 |

| エ | 入退出管理などのセキュリティ対策の実施 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › ファシリティマネジメント

問41

ITサービスマネジメントにおいて,サービス提供者がSLAの内容を合意する相手は誰か。

| ア | ITサービスを利用する組織の責任者 |

|---|---|

| イ | サービスデスクの責任者 |

| ウ | システム開発の発注先 |

| エ | 不特定多数を対象として外部に公開しているWebサイトの利用者 |

答え : ア

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

分野 : マネジメント系 › サービスマネジメント › サービスマネジメント › サービスマネジメント

問42

ソフトウェア保守に該当するものはどれか。

| ア | 新しいウイルス定義ファイルの発行による最新版への更新 |

|---|---|

| イ | システム開発中の総合テストで発見したバグの除去 |

| ウ | 汎用コンピュータで稼働していたオンラインシステムからクライアントサーバシステムヘの再構築 |

| エ | プレゼンテーションで使用するPCへのデモプログラムのインストール |

答え : ア

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

分野 : マネジメント系 › 開発技術 › システム開発技術 › システム開発技術

問44

要件定義後の外部設計,内部設計,プログラミング,結合テスト,システムテストを行う開発プロジェクトにおいて,生産性を規模÷工数で表すものとする。プログラミングの生産性を1とした場合の内部設計と結合テストの生産性は2,外部設計とシステムテストの生産性は4である。外部設計に1人月を要するとき,プロジェクト全体の工数は何人月必要か。

| ア | 5 |

|---|---|

| イ | 7 |

| ウ | 10 |

| エ | 13 |

答え : ウ

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

分野 : マネジメント系 › プロジェクトマネジメント › プロジェクトマネジメント › プロジェクトマネジメント

問46

ディジタルコンテンツで使用されるDRM(Digital Rights Management)の説明として,適切なものはどれか。

| ア | 映像と音声データの圧縮方式のことで,再生品質に応じた複数の規格がある。 |

|---|---|

| イ | コンテンツの著作権を保護し,利用や複製を制限する技術の総称である。 |

| ウ | ディジタルテレビでデータ放送を制御するXMLベースの記述言語である。 |

| エ | 臨場感ある音響効果を再現するための規格である。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

分野 : テクノロジ系 › 技術要素 › 情報メディア › マルチメディア技術

問47

手書き文字を読み取り,文字コードに変換したいときに用いる装置はどれか。

| ア | BD-R |

|---|---|

| イ | CD-R |

| ウ | OCR |

| エ | OMR |

答え : ウ

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

分野 : テクノロジ系 › コンピュータシステム › ハードウェア › ハードウェア(コンピュータ・入出力装置)

問48

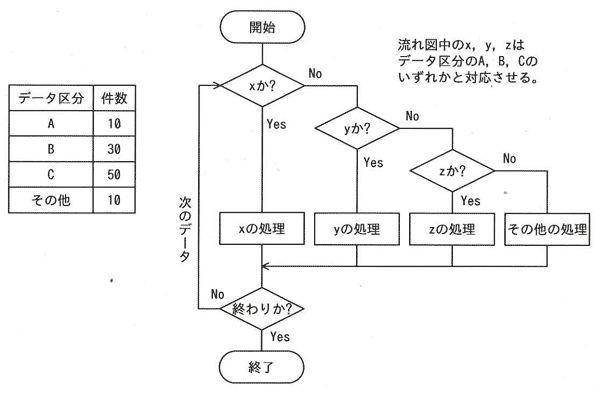

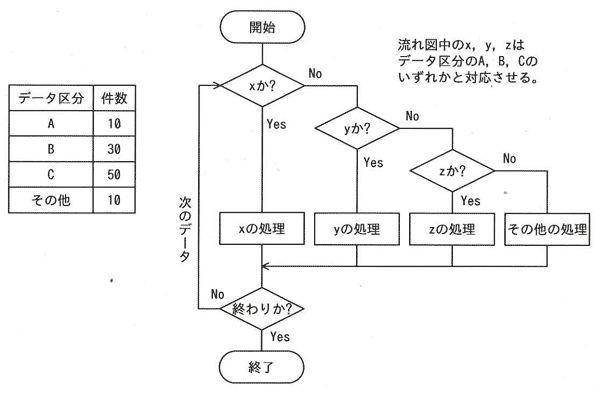

表に示す構成のデータを,流れ図の手順で処理する場合について考える。流れ図中のx,y,zをそれぞれデータ区分A,B,Cと適切に対応させれば,比較( “xか?” , “yか?” , “zか?” )の回数の合計は,最低何回で済むか。

| ア | 170 |

|---|---|

| イ | 190 |

| ウ | 230 |

| エ | 250 |

答え : ア

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

分野 : テクノロジ系 › 基礎理論 › アルゴリズムとプログラミング › アルゴリズムとプログラミング

問49

リスクマネジメントを推進するために,リスクマネジメントシステムの導入のための実行計画を最初に策定した。その後に行う活動を次の a〜c に分けて行うとき,

PDCAサイクルに従った実施順序として,適切なものはどれか。

a 実行計画に従ってリスク対策を実施する。

b 実施の効果を測定し,リスクマネジメントシステムの有効性を評価する。

c リスクマネジメントシステムに関する是正·改善措置を実施する。

PDCAサイクルに従った実施順序として,適切なものはどれか。

a 実行計画に従ってリスク対策を実施する。

b 実施の効果を測定し,リスクマネジメントシステムの有効性を評価する。

c リスクマネジメントシステムに関する是正·改善措置を実施する。

| ア | a → b → c |

|---|---|

| イ | a → c → b |

| ウ | c → a → b |

| エ | c → b → a |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問50

ホットプラグの説明として,適切なものはどれか。

| ア | PCの電源を入れたままで周辺機器の着脱が行える機能のこと |

|---|---|

| イ | アプリケーションソフトの機能を強化するために,後から組み込むソフトウェアのこと |

| ウ | 周辺機器との接続ケーブルを介して,PCから周辺機器に電力を供給する仕組みのこと |

| エ | 特定のプログラムを実行して,処理に掛かる時間でシステムの性能を評価する手法のこと |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › 入出力デバイス

問51

| ア | 従業員と守秘義務契約を結ぶ。 |

|---|---|

| イ | 電子メール送信時にディジタル署名を付与する。 |

| ウ | ノートPCを保管するときに施錠管理する。 |

| エ | パスワードの変更を定期的に促す。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問52

| ア | a → b → c |

|---|---|

| イ | a → c → b |

| ウ | b → a → c |

| エ | b → c → a |

答え : ア

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問53

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b,c |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの評価指標

問54

関係データベースの設計に関する説明において,a〜c に入れる字句の適切な組合せはどれか。

対象とする業務を分析して,そこで使われるデータを洗い出し,実体や [ a ] から成る [ b ] を作成する。作成した [ b ] をもとに,[ c ] を設計する。

対象とする業務を分析して,そこで使われるデータを洗い出し,実体や [ a ] から成る [ b ] を作成する。作成した [ b ] をもとに,[ c ] を設計する。

| a | b | c | |

| ア | インスタンス | E-R図 | 関数 |

| イ | インスタンス | フローチャート | テーブル |

| ウ | 関連 | E-R図 | テーブル |

| エ | 関連 | フローチャート | 関数 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

分野 : テクノロジ系 › 技術要素 › データベース › データベース設計

問55

ワンタイムパスワードに関する記述中の a,b に入れる字句の適切な組合せはどれか。

利用者は,トークンと呼ばれる装置などを用いて生成された [ a ] のパスワードを使って認証を受ける。このパスワードをワンタイムパスワードと呼び,これを利用することで,パスワードの漏えいによる [ b ] のリスクを低減することができる。

利用者は,トークンと呼ばれる装置などを用いて生成された [ a ] のパスワードを使って認証を受ける。このパスワードをワンタイムパスワードと呼び,これを利用することで,パスワードの漏えいによる [ b ] のリスクを低減することができる。

| a | b | |

| ア | 固定 | DoS攻撃 |

| イ | 固定 | なりすまし |

| ウ | 使い捨て | DoS攻撃 |

| エ | 使い捨て | なりすまし |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問56

| ア | ESSIDをステルス化する。 |

|---|---|

| イ | アクセスポイントヘの電源供給はLANケーブルを介して行う。 |

| ウ | 通信の暗号化方式をWPA2からWEPに変更する。 |

| エ | ローミングを行う。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問57

Webサイトの更新状況を把握するために使われる情報の形式はどれか。

| ア | CSS |

|---|---|

| イ | DHCP |

| ウ | ISMS |

| エ | RSS |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問58

| ア | 生体認証を採用する。 |

|---|---|

| イ | ディジタル署名を行う。 |

| ウ | データを暗号化する。 |

| エ | ハードウェアを二重化する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問59

バイオメトリクス認証に関する記述として,適切なものはどれか。

| ア | 認証用データとの照合誤差の許容値を大きくすると,本人を拒否してしまう可能性と他人を受け入れてしまう可能性はともに小さくなる。 |

|---|---|

| イ | 認証用のIDやパスワードを記憶したり,鍵やカード類を携帯したりする必要がない。 |

| ウ | パスワードやトークンなど,他の認証方法と組み合わせて使うことはできない。 |

| エ | 網膜や手指の静脈パターンは経年変化が激しいので,認証に使用できる有効期間が短い。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問61

文化,言語,年齢及び性別の違いや,障害の有無や能力の違いなどにかかわらず,できる限り多くの人が快適に利用できることを目指した設計を何というか。

| ア | バリアフリーデザイン |

|---|---|

| イ | フェールセーフ |

| ウ | フールプルーフ |

| エ | ユニバーサルデザイン |

答え : エ

分野 : テクノロジ系 › 技術要素 › 情報デザイン › インタフェース設計

分野 : テクノロジ系 › 技術要素 › 情報デザイン › インタフェース設計

問62

| ア | 情報セキュリティ方針は,トップマネジメントが確立しなければならない。 |

|---|---|

| イ | 情報セキュリティ方針は,社外に公表してはならない。 |

| ウ | 一度制定した情報セキュリティ方針は変更できない。 |

| エ | 個人情報や機密情報を扱わない従業者には,情報セキュリティ方針を周知しなくてもよい。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問63

| ア | 32ビットCPUでも64ビットCPUでも,クロック周波数が同じであれば同等の性能をもつ。 |

|---|---|

| イ | 同一種類のCPUであれば,クロック周波数を上げるほどCPU発熱量も増加するので,放熱処置が重要となる。 |

| ウ | ネットワークに接続しているとき,クロック周波数とネットワークの転送速度は正比例の関係にある。 |

| エ | マルチコアプロセッサでは,処理能力はクロック周波数には依存しない。 |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

分野 : テクノロジ系 › コンピュータシステム › コンピュータ構成要素 › プロセッサ

問64

関係データベースで管理している “入館履歴” 表と “建物” 表から,建物名が‘東館’を条件に抽出した結果を日付の降順でソートしたとき,2番目のレコードの社員番号はどれか。

入館履歴

建物

入館履歴

| 社員番号 | 建物コード | 日付 |

| S0001 | B001 | 10/12 |

| S0001 | B002 | 10/30 |

| S0002 | B002 | 10/10 |

| S0003 | B002 | 10/12 |

| S0003 | B003 | 10/29 |

| S0004 | B001 | 10/01 |

| S0004 | B002 | 10/20 |

| S0005 | B001 | 10/05 |

建物

| 建物コード | 建物名 |

| B001 | 中央館 |

| B002 | 東館 |

| B003 | 西館 |

| ア | S0001 |

|---|---|

| イ | S0002 |

| ウ | S0003 |

| エ | S0004 |

答え : エ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

問65

OSS(Open Source Software)に関する記述のうち,適切なものはどれか。

| ア | ソースコードは,一般利用者に開示されていない。 |

|---|---|

| イ | ソースコードを再配布してはいけない。 |

| ウ | ソフトウェアのセキュリティは,開発者によって保証されている。 |

| エ | 著作権は放棄されていない。 |

答え : エ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › オープンソースソフトウェア

問66

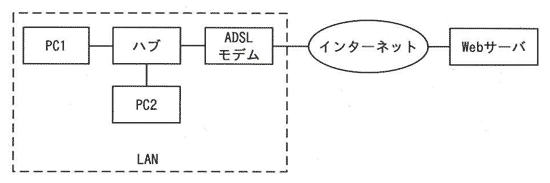

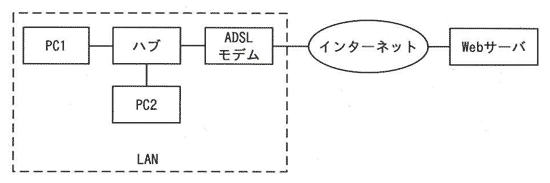

図のように,ADSLモデムを介してPCからインターネット上のWebサーバを利用するため,機器の接続作業を行っている。

PC1に接続されたLANケーブルをハブの空きポートに接続したところ,そのポートのリンクランプが点灯した。このことだけで判断できることとして,適切なものはどれか。

PC1に接続されたLANケーブルをハブの空きポートに接続したところ,そのポートのリンクランプが点灯した。このことだけで判断できることとして,適切なものはどれか。

| ア | PC1からLAN内のPC2やADSLモデムにアクセスできる状態である。 |

|---|---|

| イ | PC1からインターネット上のWebサーバまでの,暗号化通信が確立されている。 |

| ウ | PC1からインターネットヘの接続が完了しており,インターネット上のサービスを利用できる状態である。 |

| エ | PC1からハブまでの物理的な配線が完了している。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問67

NAT(Network Address Translation)がもつ機能として,適切なものはどれか。

| ア | IPアドレスをコンピュータのMACアドレスに対応付ける。 |

|---|---|

| イ | IPアドレスをコンピュータのホスト名に変換する。 |

| ウ | コンピュータのホスト名をIPアドレスに変換する。 |

| エ | プライベートIPアドレスをグローバルIPアドレスに対応付ける。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問68

通信方式に関する記述のうち,適切なものはどれか。

| ア | 回線交換方式は,適宜,経路を選びながらデータを相手まで送り届ける動的な経路選択が可能である。 |

|---|---|

| イ | パケット交換方式はディジタル信号だけを扱え,回線交換方式はアナログ信号だけを扱える。 |

| ウ | パケット交換方式は複数の利用者が通信回線を共有できるので,通信回線を効率良く使用することができる。 |

| エ | パケット交換方式は無線だけで利用でき,回線交換方式は有線だけで利用できる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問69

PDCAモデルに基づいてISMSを運用している組織において,始業時の手順に従って業務用PCに適用されていないセキュリティパッチの有無を確認し,必要なパッチを適用している。この活動はPDCAサイクルのうちどれに該当するか。

| ア | P |

|---|---|

| イ | D |

| ウ | C |

| エ | A |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問70

| ア | 暗号化通信する相手が1人のとき,使用する鍵の数は公開鍵暗号方式よりも多い。 |

|---|---|

| イ | 暗号化通信に使用する鍵を,暗号化せずに相手へ送信しても安全である。 |

| ウ | 暗号化や復号に要する処理時間は,公開鍵暗号方式よりも短い。 |

| エ | 鍵ペアを生成し,一方の鍵で暗号化した暗号文は他方の鍵だけで復号できる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問71

処理一覧に示す実行順に,トランザクション1〜4を実行する。あるトランザクションが途中で異常終了し,トランザクションを中断してロールバックした結果,データAとデータBが残った。異常終了したトランザクションはどれか。ここで,トランザクションが正常終了したときにコミットを行い,次のトランザクションがあれば,それを実行する。異常終了したときは,当該トランザクション以降のトランザクションを実行しないものとする。

〔処理一覧〕

〔処理一覧〕

| 実行順 | トランザクション名 | 処理 |

| 1 | トランザクション1 | データAを作成する。 |

| 2 | トランザクション2 | データBを作成し,データAを削除する。 |

| 3 | トランザクション3 | データAを作成する。 |

| 4 | トランザクション4 | データBを削除する。 |

| ア | トランザクション1 |

|---|---|

| イ | トランザクション3 |

| ウ | トランザクション2 |

| エ | トランザクション4 |

答え : エ

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

分野 : テクノロジ系 › 技術要素 › データベース › トランザクション処理

問72

関係データベースで管理された “売上” 表, “顧客” 表及び “商品” 表がある。 a〜c のうち,これらの表のデータを用いて作成できるものだけを全て挙げたものはどれか。ここで,下線のうち実線は主キーを,破線は外部キーを表す。

売上

顧客

商品

a 過去のある期間に一定額以上の売上があった顧客の一覧

b 前月に在庫切れがあった商品の一覧

c 直近1か月の商品別売上額ランキング

売上

| 売上番号 | 顧客番号 | 商品番号 | 売上年月日 | 売上額 |

顧客

| 顧客番号 | 顧客名 |

商品

| 商品番号 | 商品カテゴリ名 | 商品名 |

a 過去のある期間に一定額以上の売上があった顧客の一覧

b 前月に在庫切れがあった商品の一覧

c 直近1か月の商品別売上額ランキング

| ア | a,b |

|---|---|

| イ | a,b,c |

| ウ | a,c |

| エ | b,c |

答え : ウ

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

分野 : テクノロジ系 › 技術要素 › データベース › データ操作

問73

| ア | PCなどの機器に対して,外部からの衝撃や圧力,落下,振動などの耐久テストを行う。 |

|---|---|

| イ | 悪意をもってコンピュータに不正侵入し,データを盗み見たり破壊などを行う。 |

| ウ | システム管理者として,ファイアウォールの設定など,情報機器の設定やメンテナンスを行う。 |

| エ | 組織のセキュリティ対策が有効に働いていることを確認するために監査を行う。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問74

スマートフォンを安全に利用するために行うこととして,適切なものはどれか。

| ア | OSはアップデートせず,購入時の状態のままで利用する。 |

|---|---|

| イ | 権限昇格などの改造を行い,機能を強化する。 |

| ウ | パスワードによる画面のロック機能を設定する。 |

| エ | 有用と思うアプリケーションであれば,どのようなWebサイトからダウンロードしてもよい。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問75

コンピュータウイルスに関する次の記述中の a,b に入れる字句の適切な組合せはどれか。

OSやアプリケーションの [ a ] を突くようなウイルスの感染予防には,ウイルス定義ファイルを最新の状態に保つことや [ b ] が必要である。

OSやアプリケーションの [ a ] を突くようなウイルスの感染予防には,ウイルス定義ファイルを最新の状態に保つことや [ b ] が必要である。

| a | b | |

| ア | 脅威 | OS,アプリケーションにセキュリティパッチをあてること |

| イ | 脅威 | ハードディスクの暗号化 |

| ウ | 脆弱性 | OS,アプリケーションにセキュリティパッチをあてること |

| エ | 脆弱性 | ハードディスクの暗号化 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策・情報セキュリティ実装技術

問76

無線LANに関する記述として,適切なものだけを全て挙げたものはどれか。

a ESSIDは,設定する値が無線LANの規格ごとに固定値として決められており,利用者が変更することはできない。

b 通信規格の中には,使用する電波が電子レンジの電波と干渉して,通信に影響が出る可能性のあるものがある。

c テザリング機能で用いる通信方式の一つとして,使用されている。

a ESSIDは,設定する値が無線LANの規格ごとに固定値として決められており,利用者が変更することはできない。

b 通信規格の中には,使用する電波が電子レンジの電波と干渉して,通信に影響が出る可能性のあるものがある。

c テザリング機能で用いる通信方式の一つとして,使用されている。

| ア | a |

|---|---|

| イ | a,b |

| ウ | b,c |

| エ | c |

答え : ウ

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク方式

問77

通信プロトコルに関する記述のうち,適切なものはどれか。

| ア | アナログ通信で用いられる通信プロトコルはない。 |

|---|---|

| イ | 国際機関が制定したものだけであり,メーカが独自に定めたものは通信プロトコルとは呼ばない。 |

| ウ | 通信プロトコルは正常時の動作手順だけが定義されている。 |

| エ | メーカやOSが異なる機器同士でも,同じ通信プロトコルを使えば互いに通信することができる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

分野 : テクノロジ系 › 技術要素 › ネットワーク › 通信プロトコル

問78

一度に複数の相手に電子メールを送信するとき,電子メールを受け取った相手が自分以外の受信者のメールアドレスを知ることがないようにしたい。このとき,送信したい複数の相手のメールアドレスを記述する場所として適切なものはどれか。

| ア | Bcc |

|---|---|

| イ | Cc |

| ウ | To |

| エ | ToとBccの両方 |

答え : ア

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

分野 : テクノロジ系 › 技術要素 › ネットワーク › ネットワーク応用

問79

| ア | ファイルのサイズ及び更新日時を記録しておく。 |

|---|---|

| イ | ファイルの複製をとっておき,後で照合する。 |

| ウ | レコードの件数をファイル内に記録しておく。 |

| エ | レコードをキー項目で昇順に並べておく。 |

答え : イ

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

分野 : テクノロジ系 › コンピュータシステム › ソフトウェア › ファイルシステム

問80

ISMSに関する記述のうち,適切なものはどれか。

| ア | ISMSのマネジメントサイクルは,セキュリティ事故が発生した時点で開始し,セキュリティ事故が収束した時点で終了する。 |

|---|---|

| イ | ISMSの構築,運用は,組織全体ではなく,必ず部門ごとに行う。 |

| ウ | ISMSを構築する組織は,保護すべき情報資産を特定し,リスク対策を決める。 |

| エ | 情報セキュリティ方針は,具体的なセキュリティ対策が記述されたものである。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ管理

問81

| ア | 金融機関や有名企業などを装い,電子メールなどを使って利用者を偽のサイトへ誘導し,個人情報などを取得すること |

|---|---|

| イ | 侵入を受けたサーバに設けられた,不正侵入を行うための通信経路のこと |

| ウ | 偽の送信元IPアドレスをもったパケットを送ること |

| エ | 本人に気付かれないように,利用者の操作や個人情報などを収集すること |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ

問82

2系統の装置から成るシステム構成方式 a~c に関して,片方の系に故障が発生したときのサービス停止時間が短い順に左から並べたものはどれか。

a デュアルシステム

b デュプレックスシステム(コールドスタンバイ方式)

c デュプレックスシステム(ホットスタンバイ方式)

a デュアルシステム

b デュプレックスシステム(コールドスタンバイ方式)

c デュプレックスシステム(ホットスタンバイ方式)

| ア | aの片系装置故障,cの現用系装置故障,bの現用系装置故障 |

|---|---|

| イ | bの現用系装置故障,aの片系装置故障,cの現用系装置故障 |

| ウ | cの現用系装置故障,aの片系装置故障,bの現用系装置故障 |

| エ | cの現用系装置故障,bの現用系装置故障,aの片系装置故障 |

答え : ア

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成

分野 : テクノロジ系 › コンピュータシステム › システム構成要素 › システムの構成