基本情報技術者(科目A)過去問集 - 情報セキュリティ対策

令和7年7月修了試験 問31

社内ネットワークとインターネットの接続点に,ステートフルインスペクション機能をもたない,静的なパケットフィルタリング型のファイアウォールを設置している。このネットワーク構成において,社内のPCからインターネット上のSMTPサーバに電子メールを送信できるようにするとき,ファイアウォールで通過を許可するTCPパケットのポート番号の組合せはどれか。ここで,SMTP通信には,デフォルトのポート番号を使うものとする。

| 送信元 | 宛先 | 送信元 ポート番号 | 宛先 ポート番号 | |

| ア | PC | SMTPサーバ | 25 | 1024以上 |

| SMTPサーバ | PC | 1024以上 | 25 | |

| イ | PC | SMTPサーバ | 110 | 1024以上 |

| SMTPサーバ | PC | 1024以上 | 110 | |

| ウ | PC | SMTPサーバ | 1024以上 | 25 |

| SMTPサーバ | PC | 25 | 1024以上 | |

| エ | PC | SMTPサーバ | 1024以上 | 110 |

| SMTPサーバ | PC | 110 | 1024以上 |

令和7年7月修了試験 問32

| ア | インターネットバンキングでの送金時に接続するWebサイトの正当性を利用者が確認できるよう,EVSSLサーバ証明書を採用する。 |

|---|---|

| イ | インターネットバンキングでの送金時に利用者が入力した情報と,金融機関が受信した情報とに差異がないことを検証できるよう,トランザクション署名を利用する。 |

| ウ | インターネットバンキングでのログイン認証において,一定時間ごとに自動的に新しいパスワードに変更されるワンタイムパスワードを導入する。 |

| エ | インターネットバンキング利用時の通信をSSLではなくTLSを利用して暗号化するようにWebサイトを設定する。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

令和7年6月修了試験 問31

入室時と退室時にIDカードを用いて認証を行い,入退室を管理する。このとき,入室時の認証に用いられなかったIDカードでの退室を許可しない,又は退室時の認証に用いられなかったIDカードでの再入室を許可しないコントロールを行う仕組みはどれか。

| ア | TPMOR(Two Person Minimum Occupancy Rule) |

|---|---|

| イ | アンチパスバック |

| ウ | インターロックゲート |

| エ | パニックオープン |

令和7年6月修了試験 問32

内部ネットワークのPCからインターネット上のWebサイトを参照するときに,DMZに設置したVDI(Virtual Desktop Infrastructure)サーバ上のWebブラウザを利用すると,未知のマルウェアがPCにダウンロードされるのを防ぐというセキュリティ上の効果が期待できる。この効果を生み出すVDIサーバの動作の特徴はどれか。

| ア | Webサイトからの受信データを受信処理した後,IPsecでカプセル化し,PCに送信する。 |

|---|---|

| イ | Webサイトからの受信データを受信処理した後,実行ファイルを削除し,その他のデータをPCに送信する。 |

| ウ | Webサイトからの受信データを受信処理した後,生成したデスクトップ画面の画像データだけをPCに送信する。 |

| エ | Webサイトからの受信データを受信処理した後,不正なコード列が検知されない場合だけPCに送信する。 |

令和7年公開問題 問10

WAFの説明はどれか。

| ア | Webサイトに対するアクセス内容を監視し,攻撃とみなされるパターンを検知したときに当該アクセスを遮断する。 |

|---|---|

| イ | Wi-Fiアライアンスが認定した無線LANの暗号化方式の規格であり,AES暗号に対応している。 |

| ウ | 様々なシステムの動作ログを一元的に蓄積,管理し,セキュリティ上の脅威となる事象をいち早く検知,分析する。 |

| エ | ファイアウォール機能を有し,ウイルス対策,侵入検知などを連携させ,複数のセキュリティ機能を統合的に管理する。 |

令和7年1月修了試験 問32

伝達したいメッセージを画像データなどのコンテンツに埋め込み,埋め込んだメッセージの存在を秘匿する技術はどれか。

| ア | CAPTCHA |

|---|---|

| イ | クリックジャッキング |

| ウ | ステガノグラフィ |

| エ | ストレッチング |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

令和6年12月修了試験 問31

マルウェア対策ソフトでのフォールスネガティブに該当するものはどれか。

| ア | マルウェアに感染していないファイルを,マルウェアに感染していないと判断する。 |

|---|---|

| イ | マルウェアに感染していないファイルを,マルウェアに感染していると判断する。 |

| ウ | マルウェアに感染しているファイルを,マルウェアに感染していないと判断する。 |

| エ | マルウェアに感染しているファイルを,マルウェアに感染していると判断する。 |

令和6年12月修了試験 問32

情報漏えい対策に該当するものはどれか。

| ア | チェックサムを付加してデータを送信する。 |

|---|---|

| イ | データが保存されるストレージをミラーリングする。 |

| ウ | データのバックアップ媒体のコピーを遠隔地に保管する。 |

| エ | ノート型PCのストレージを暗号化する。 |

令和6年7月修了試験 問31

IPSの説明はどれか。

| ア | Webサーバなどの負荷を軽減するために,暗号化や復号の処理を高速に行う専用ハードウェア |

|---|---|

| イ | 許可されていない者による入室を防ぐために,指紋,虹彩などの生体情報を用いて本人認証を行うシステム |

| ウ | サーバやネットワークへの侵入を防ぐために,不正な通信を検知して遮断する装置 |

| エ | システムの脆弱性を見つけるために,疑似的に攻撃を行い侵入を試みるツール |

令和6年7月修了試験 問32

ステガノグラフィはどれか。

| ア | 画像などのデータの中に,秘密にしたい情報を他者に気付かれることなく埋め込む。 |

|---|---|

| イ | 検索エンジンの巡回ロボットにWebページの閲覧者とは異なる内容を応答し,該当Webページの検索順位が上位に来るようにする。 |

| ウ | 検査対象の製品に,問題を引き起こしそうなJPEG画像などのテストデータを送信し読み込ませて,製品の応答や挙動から脆弱性を検出する。 |

| エ | コンピュータには認識できないほどゆがんだ文字を画像として表示し,利用者に文字を認識させて入力させることによって,利用者が人であることを確認する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

令和6年6月修了試験 問31

インターネットと社内サーバの間にファイアウォールが設置されている環境で,時刻同期の通信プロトコルを用いて社内サーバの時刻をインターネット上の時刻サーバの正確な時刻に同期させる。このとき,ファイアウォールで許可すべき時刻サーバとの間の通信プロトコルはどれか。

| ア | FTP(TCP,ポート番号21) |

|---|---|

| イ | NTP(UDP,ポート番号123) |

| ウ | SMTP(TCP,ポート番号25) |

| エ | SNMP(TCP及びUDP,ポート番号161及び162) |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

令和6年6月修了試験 問33

| ア | DMZ上にある公開Webサーバの脆弱性を悪用する攻撃を防御できる。 |

|---|---|

| イ | インターネットから内部ネットワークへの侵入を検知し,検知後の通信を遮断できる。 |

| ウ | インターネット上の特定のWebサービスを利用するHTTP通信を検知し,遮断できる。 |

| エ | 内部ネットワークからインターネットにアクセスする利用者PCについて,インターネットからの不正アクセスを困難にすることができる。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

令和5年7月修了試験 問31

| ア | PCのデスクトップ上のフォルダなどを整理する。 |

|---|---|

| イ | PCを使用中に離席した場合,一定時間経過すると,パスワードで画面ロックされたスクリーンセーバに切り替わる設定にしておく。 |

| ウ | 帰宅時,ノートPCを机の上に出したままにせず,施錠できるキャビネットに保管する。 |

| エ | 机の上に置いたノートPCを,セキュリティワイヤで机に固定する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

令和5年7月修了試験 問32

DNSキャッシュサーバに対して外部から行われるキャッシュポイズニング攻撃への対策のうち,適切なものはどれか。

| ア | 外部ネットワークからの再帰的な問合せにも応答できるように,コンテンツサーバにキャッシュサーバを兼ねさせる。 |

|---|---|

| イ | 再帰的な問合せに対しては,内部ネットワークからのものだけを許可するように設定する。 |

| ウ | 再帰的な問合せを行う際の送信元のポート番号を固定する。 |

| エ | 再帰的な問合せを行う際のトランザクションIDを固定する。 |

令和5年6月修了試験 問31

IDSの機能はどれか。

| ア | PCにインストールされているソフトウェア製品が最新のバージョンであるかどうかを確認する。 |

|---|---|

| イ | 検査対象の製品にテストデータを送り,製品の応答や挙動から脆弱性を検出する。 |

| ウ | サーバやネットワークを監視し,侵入や侵害を検知した場合に管理者へ通知する。 |

| エ | 情報システムの運用管理状況などの情報セキュリティ対策状況と企業情報を入力し,組織の情報セキュリティへの取組み状況を自己診断する。 |

令和5年公開問題 問10

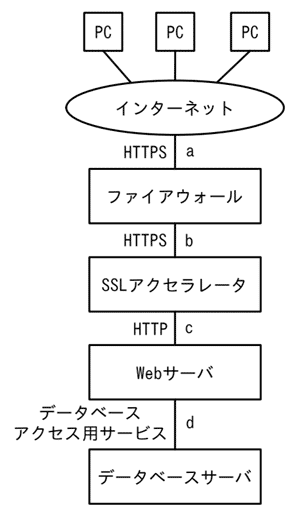

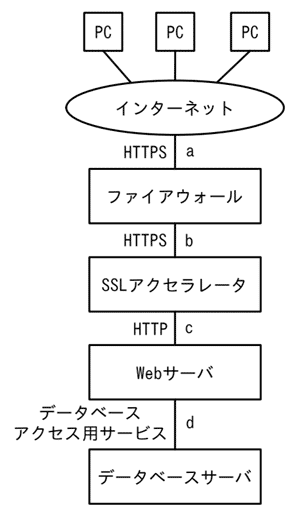

図のような構成と通信サービスのシステムにおいて,Webアプリケーションの脆弱性対策のためのWAFの設置場所として,最も適切な箇所はどこか。ここで,WAFには通信を暗号化したり,復号したりする機能はないものとする。

| ア | a |

|---|---|

| イ | b |

| ウ | c |

| エ | d |

令和5年1月修了試験 問35

2要素認証に該当する組みはどれか。

| ア | クライアント証明書,ハードウェアトークン |

|---|---|

| イ | 静脈認証,指紋認証 |

| ウ | パスワード認証,静脈認証 |

| エ | パスワード認証,秘密の質問の答え |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

令和5年1月修了試験 問38

ワームの検知方式の一つとして,検査対象のファイルからSHA-256を使ってハッシュ値を求め,既知のワーム検体ファイルのハッシュ値のデータベースと照合する方式がある。この方式によって,検知できるものはどれか。

| ア | ワーム検体と同一のワーム |

|---|---|

| イ | ワーム検体と特徴あるコード列が同じワーム |

| ウ | ワーム検体とファイルサイズが同じワーム |

| エ | ワーム検体の亜種に該当するワーム |

令和4年12月修了試験 問39

化学製品を製造する化学プラントに,情報ネットワークと制御ネットワークがある。この二つのネットワークを接続し,その境界に,制御ネットワークのセキュリティを高めるためにDMZを構築し,制御ネットワーク内の機器のうち,情報ネットワークとの通信が必要なものをこのDMZに移した。DMZに移した機器はどれか。

| ア | 溫度,流量,圧力などを計測するセンサ |

|---|---|

| イ | コントローラからの測定値を監視し,設定値(目標値)を入力する操作端末 |

| ウ | センサからの測定値が設定値に一致するように調整するコントローラ |

| エ | 定期的にソフトウェアをアップデートする機器に対して,情報ネットワークから入手したアップデートソフトウェアを提供するパッチ管理サーバ |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

令和4年12月修了試験 問41

SQLインジェクション攻撃による被害を防ぐ方法はどれか。

| ア | 入力された文字が,データベースへの問合せや操作において,特別な意味をもつ文字として解釈されないようにする。 |

|---|---|

| イ | 入力にHTMLタグが含まれていたら,HTMLタグとして解釈されない他の文字列に置き換える。 |

| ウ | 入力に上位ディレクトリを指定する文字列(../)が含まれているときは受け付けない。 |

| エ | 入力の全体の長さが制限を超えているときは受け付けない。 |

令和4年6月修了試験 問44

| ア | ICカードとICカードリーダとが非接触の状態で利用者を認証して,利用者の利便性を高めるようにする。 |

|---|---|

| イ | 故障に備えてあらかじめ作成した予備のICカードを保管し,故障時に直ちに予備カードに交換して利用者がICカードを使い続けられるようにする。 |

| ウ | 信号の読出し用プローブの取付けを検出するとICチップ内の保存情報を消去する回路を設けて,ICチップ内の情報を容易には解析できないようにする。 |

| エ | 利用者認証にICカードを利用している業務システムにおいて,退職者のICカードは業務システム側で利用を停止して,他の利用者が利用できないようにする。 |

令和4年1月修了試験 問43

デジタルフォレンジックスの説明として,適切なものはどれか。

| ア | あらかじめ設定した運用基準に従って,メールサーバを通過する送受信メールをフィルタリングすること |

|---|---|

| イ | 外部からの攻撃や不正なアクセスからサーバを防御すること |

| ウ | 磁気ディスクなどの書換え可能な記憶媒体を廃棄する前に,単に初期化するだけではデータを復元できる可能性があるので,任意のデータ列で上書きすること |

| エ | 不正アクセスなどコンピュータに関する犯罪に対してデータの法的な証拠性を確保できるように,原因究明に必要なデータの保全,収集,分析をすること |

令和4年1月修了試験 問44

| ア | 異なる圧縮方式で,機密ファイルを複数回圧縮する。 |

|---|---|

| イ | 専用の消去ツールで,磁気ディスクのマスタブートレコードを複数回消去する。 |

| ウ | ランダムなビット列で,磁気ディスクの全領域を複数回上書きする。 |

| エ | ランダムな文字列で,機密ファイルのファイル名を複数回変更する。 |

令和3年12月修了試験 問42

ファイルの属性情報として,ファイルに対する読取り,書込み,実行の権限を独立に設定できるOSがある。この3種類の権限は,それぞれに1ビットを使って許可,不許可を設定する。この3ビットを8進数表現 0~7 の数字で設定するとき,次の試行結果から考えて,適切なものはどれか。

〔試行結果〕

① 0を設定したら,読取り,書込み,実行ができなくなってしまった。

② 3を設定したら,読取りと書込みはできたが,実行ができなかった。

③ 7を設定したら,読取り,書込み,実行ができるようになった。

〔試行結果〕

① 0を設定したら,読取り,書込み,実行ができなくなってしまった。

② 3を設定したら,読取りと書込みはできたが,実行ができなかった。

③ 7を設定したら,読取り,書込み,実行ができるようになった。

| ア | 2を設定すると,読取りと実行ができる。 |

|---|---|

| イ | 4を設定すると,実行だけができる。 |

| ウ | 5を設定すると,書込みだけができる。 |

| エ | 6を設定すると,読取りと書込みができる。 |

令和3年7月修了試験 問41

Webサーバのコンテンツの改ざんを検知する方法のうち,最も有効なものはどれか。

| ア | Webサーバのコンテンツの各ファイルの更新日時を保管しておき,定期的に各ファイルの更新日時と比較する。 |

|---|---|

| イ | Webサーバのコンテンツの各ファイルのハッシュ値を保管しておき,定期的に各ファイルからハッシュ値を生成し,比較する。 |

| ウ | Webサーバのメモリ使用率を定期的に確認し,バッファオーバフローが発生していないことを確認する。 |

| エ | Webサーバへの通信を監視し,HTTP,HTTPS以外の通信がないことを確認する。 |

令和3年7月修了試験 問44

| ア | Webサーバで稼働しているサービスを列挙して,不要なサービスが稼働していないことを確認する。 |

|---|---|

| イ | Webサーバの利用者IDの管理状況を運用者に確認して,情報セキュリティポリシからの逸脱がないことを調べる。 |

| ウ | Webサーバへのアクセスの履歴を解析して,不正利用を検出する。 |

| エ | 正規の利用者IDでログインし,Webサーバのコンテンツを直接確認して,コンテンツの脆弱性を検出する。 |

令和3年1月修了試験 問38

| ア | 検体のハッシュ値を計算し,オンラインデータベースに登録された既知のマルウェアのハッシュ値のリストと照合してマルウェアを特定する。 |

|---|---|

| イ | 検体をサンドボックス上で実行し,その動作や外部との通信を観測する。 |

| ウ | 検体をネットワーク上の通信データから抽出し,さらに,逆コンパイルして取得したコードから検体の機能を調べる。 |

| エ | ハードディスク内のファイルの拡張子とファイルヘッダの内容を基に,拡張子が偽装された不正なプログラムファイルを検出する。 |

令和1年7月修了試験 問40

| ア | LANアナライザがパケットを破棄してしまうので,測定中は測定対象外のコンピュータの利用を制限しておく必要がある。 |

|---|---|

| イ | LANアナライザはネットワークを通過するパケットを表示できるので,盗聴などに悪用されないように注意する必要がある。 |

| ウ | 障害発生に備えて,ネットワーク利用者に対してLANアナライザの保管場所と使用方法を周知しておく必要がある。 |

| エ | 測定に当たって,LANケーブルを一時的に抜く必要があるので,ネットワーク利用者に対して測定日を事前に知らせておく必要がある。 |

令和1年6月修了試験 問42

ディジタルフォレンジックスでハッシュ値を利用する目的として,適切なものはどれか。

| ア | 一方向性関数によってパスワードを復元できないように変換して保存する。 |

|---|---|

| イ | 改変されたデータを,証拠となり得るように復元する。 |

| ウ | 証拠となり得るデータについて,原本と複製の同一性を証明する。 |

| エ | パスワードの盗聴の有無を検証する。 |

平成30年秋期 問43

セキュアブートの説明はどれか。

| ア | BIOSにパスワードを設定し,PC起動時にBIOSのパスワード入力を要求することによって,OSの不正な起動を防ぐ技術 |

|---|---|

| イ | HDDにパスワードを設定し,PC起動時にHDDのパスワード入力を要求することによって,OSの不正な起動を防ぐ技術 |

| ウ | PCの起動時にOSやドライバのディジタル署名を検証し,許可されていないものを実行しないようにすることによって,OS起動前のマルウェアの実行を防ぐ技術 |

| エ | マルウェア対策ソフトをスタートアッププログラムに登録し,OS起動時に自動的にマルウェアスキャンを行うことによって,マルウェアの被害を防ぐ技術 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成30年秋期 問44

公衆無線LANのアクセスポイントを設置するときのセキュリティ対策と効果の組みのうち,適切なものはどれか。

| セキュリティ対策 | 効果 | |

| ア | MACアドレスフィルタリングを設定する。 | 正規の端末のMACアドレスに偽装した攻撃者の端末からの接続を遮断し,利用者のなりすましを防止する。 |

| イ | SSIDを暗号化する。 | SSIDを秘匿して,SSIDの盗聴を防止する。 |

| ウ | 自社がレジストラに登録したドメインを,アクセスポイントのSSIDに設定する。 | 正規のアクセスポイントと同一のSSIDを設定した,悪意のあるアクセスポイントの設置を防止する。 |

| エ | 同一のアクセスポイントに無線で接続している端末同士の通信を,アクセスポイントで遮断する。 | 同一のアクセスポイントに無線で接続している他の端末に,公衆無線LANの利用者がアクセスポイントを経由して無断でアクセスすることを防止する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成30年1月修了試験 問44

PCで行うマルウェア対策のうち,適切なものはどれか。

| ア | PCにおけるウイルスの定期的な手動検査では,ウイルス対策ソフトの定義ファイルを最新化した日時以降に作成したファイルだけを対象にしてスキャンする。 |

|---|---|

| イ | PCの脆弱性を突いたウイルス感染が起きないように,OS及びアプリケーションの修正パッチを適切に適用する。 |

| ウ | 電子メールに添付されたウイルスに感染しないように,使用しないTCPポート宛ての通信を禁止する。 |

| エ | ワームが侵入しないように,PCに動的グローバルIPアドレスを付与する。 |

平成29年6月修了試験 問36

2要素認証に該当する組はどれか。

| ア | ICカード認証,指紋認証 |

|---|---|

| イ | ICカード認証,ワンタイムパスワードを生成するハードウェアトークン |

| ウ | 虹彩認証,静脈認証 |

| エ | パスワード認証,パスワードリマインダ |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成29年6月修了試験 問38

利用者PCのHDDが暗号化されていないとき,攻撃者が利用者PCからHDDを抜き取り,攻撃者が用意したPCに接続してHDD内の情報を盗む攻撃によって発生する情報漏えいのリスクの低減策のうち,適切なものはどれか。

| ア | HDDにインストールしたOSの利用者アカウントに対して,ログインパスワードを設定する。 |

|---|---|

| イ | HDDに保存したファイルの読取り権限を,ファイルの所有者だけに付与する。 |

| ウ | 利用者PC上でHDDパスワードを設定する。 |

| エ | 利用者PCにBIOSパスワードを設定する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成29年1月修了試験 問40

SQLインジェクション攻撃を防ぐ方法はどれか。

| ア | 入力中の文字がデータベースへの問合せや操作において,特別な意味をもつ文字として解釈されないようにする。 |

|---|---|

| イ | 入力にHTMLタグが含まれていたら,HTMLタグとして解釈されない他の文字列に置き換える。 |

| ウ | 入力に上位ディレクトリを指定する文字列(../)が含まれているときは受け付けない。 |

| エ | 入力の全体の長さが制限を超えているときは受け付けない。 |

平成28年12月修了試験 問40

手順に示す電子メールの送受信によって得られるセキュリティ上の効果はどれか。

〔手順〕

(1)送信者は,電子メールの本文を共通鍵暗号方式で暗号化し(暗号文),その共通鍵を受信者の公開鍵を用いて公開鍵暗号方式で暗号化する(共通鍵の暗号化データ)。

(2)送信者は,暗号文と共通鍵の暗号化データを電子メールで送信する。

(3)受信者は,受信した電子メールから取り出した共通鍵の暗号化データを,自分の秘密鍵を用いて公開鍵暗号方式で復号し,得た共通鍵で暗号文を復号する。

〔手順〕

(1)送信者は,電子メールの本文を共通鍵暗号方式で暗号化し(暗号文),その共通鍵を受信者の公開鍵を用いて公開鍵暗号方式で暗号化する(共通鍵の暗号化データ)。

(2)送信者は,暗号文と共通鍵の暗号化データを電子メールで送信する。

(3)受信者は,受信した電子メールから取り出した共通鍵の暗号化データを,自分の秘密鍵を用いて公開鍵暗号方式で復号し,得た共通鍵で暗号文を復号する。

| ア | 送信者による電子メールの送達確認 |

|---|---|

| イ | 送信者のなりすましの検出 |

| ウ | 電子メールの本文の改ざんの有無の検出 |

| エ | 電子メールの本文の内容の漏えいの防止 |

平成28年12月修了試験 問44

利用者PCがボットに感染しているかどうかをhostsファイルの改ざんの有無で確認するとき,hostsファイルが改ざんされていないと判断できる設定内容はどれか。ここで,hostsファイルには設定内容が1行だけ書かれており,利用者及びシステム管理者は,これまでにhostsファイルを変更していないものとする。

| 設定内容 | 説明 | |

| ア | 127.0.0.1 a.b.com | a.b.comは利用者PCのOS提供元のFQDNを示す。 |

| イ | 127.0.0.1 c.d.com | c.d.comは利用者PCの製造元のFQDNを示す。 |

| ウ | 127.0.0.1 e.f.com | e.f.comはウイルス定義ファイルの提供元のFQDNを示す。 |

| エ | 127.0.0.1 localhost | localhostは利用者PC自身を示す。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成28年秋期 問43

| ア | あらかじめ検査対象に付加された,ウイルスに感染していないことを保証する情報と,検査対象から算出した情報とを比較する。 |

|---|---|

| イ | 検査対象と安全な場所に保管してあるその原本とを比較する。 |

| ウ | 検査対象のハッシュ値と既知のウイルスファイルのハッシュ値とを比較する。 |

| エ | 検査対象をメモリ上の仮想環境下で実行して,その挙動を監視する。 |

平成28年1月修了試験 問42

システム運用管理者による機密ファイルの不正な持出しを牽制するための対策はどれか。

| ア | 運用管理者のPCの定期的なウイルス検査 |

|---|---|

| イ | 運用管理者のPCへのクライアントファイアウォールの導入 |

| ウ | 監視者の配置 |

| エ | 機密ファイルのバックアップ |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成27年12月修了試験 問42

| ア | 感染前のファイルと感染後のファイルを比較し,ファイルに変更が加わったかどうかを調べてウイルスを検出する。 |

|---|---|

| イ | 既知ウイルスのシグネチャと比較して,ウイルスを検出する。 |

| ウ | システム内でのウイルスに起因する異常現象を監視することによって,ウイルスを検出する。 |

| エ | ファイルのチェックサムと照合して,ウイルスを検出する。 |

平成27年12月修了試験 問45

| ア | Webサーバの受信用のポート番号を標準ポート番号から変更する。 |

|---|---|

| イ | 機密情報を記載したページでは,アクセス時に利用者認証を要求する。 |

| ウ | 機密情報を記載したページのURLは非公開にし,関係者だけに伝える。 |

| エ | ドメイン名をDNSに登録せず,IPアドレスの直接入力だけでアクセスさせる。 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成27年7月修了試験 問44

| ア | 利用者ごとに異なるSSIDを割り当てることによって,利用者PCへの不正アクセスを防止する。 |

|---|---|

| イ | 利用者ごとに異なるサプリカントを割り当てることによって,利用者PCへの不正アクセスを防止する。 |

| ウ | 利用者ごとに異なるプライベートIPアドレスを割り当てることによって,第三者による偽のアクセスポイントの設置を防止する。 |

| エ | 利用者ごとに異なる利用者IDを割り当て,パスワードを設定することによって,契約者以外の利用者によるアクセスを防止する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成26年12月修了試験 問45

電子メールのコンテンツフィルタリングを使った情報漏えい対策の説明のうち,適切なものはどれか。

| ア | 外部でホスティングしてもらっている電子メールサーバから送信される電子メールは,検査しない。 |

|---|---|

| イ | 自身の組織からの電子メールの送信でスパムメールを検知したとき,電子メールの送信を停止する。 |

| ウ | 添付ファイルのない電子メールは情報漏えいの疑いがないので,検査しない。 |

| エ | 登録したキーワードと電子メールを自動照合することによって,情報漏えいの疑いのある電子メールを検知して発信を停止する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成26年7月修了試験 問44

毎回参加者が変わる100名程度の公開セミナにおいて,参加者が持参する端末に対して無線LAN接続環境を提供する。参加者の端末以外からのアクセスポイントへの接続を防止するために効果があるセキュリティ対策はどれか。

| ア | アクセスポイントがもつDHCPサーバ機能において,参加者の端末に対して動的に割り当てるIPアドレスの範囲をセミナごとに変更する。 |

|---|---|

| イ | アクセスポイントがもつURLフィルタリング機能において,参加者の端末に対する条件をセミナごとに変更する。 |

| ウ | アクセスポイントがもつ暗号化機能において,参加者の端末とアクセスポイントとの間で事前に共有する鍵をセミナごとに変更する。 |

| エ | アクセスポイントがもつプライバシセパレータ機能において,参加者の端末へのアクセス制限をセミナごとに変更する。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成26年6月修了試験 問45

| ア | URLフィルタを用いてインターネット上の不正Webサイトへの接続を遮断する。 |

|---|---|

| イ | インターネットから内部ネットワークに向けた要求パケットによる不正侵入行為をIPSで破棄する。 |

| ウ | スパムメール対策サーバでインターネットからのスパムメールを拒否する。 |

| エ | メールフィルタで他サイトへの不正メール発信を遮断する。 |

答え : ア

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成25年12月修了試験 問44

ウイルスの調査手法に関する記述のうち,適切なものはどれか。

| ア | 逆アセンブルは,バイナリコードの新種ウイルスの動作を解明するのに有効な手法である。 |

|---|---|

| イ | パターンマッチングでウイルスを検知する方式は,暗号化された文書中のマクロウイルスの動作を解明するのに有効な手法である。 |

| ウ | ファイルのハッシュ値を基にウイルスを検知する方式は,未知のウイルスがどのウイルスの亜種かを特定するのに確実な手法である。 |

| エ | 不正な動作からウイルスを検知する方式は,ウイルス名を特定するのに確実な手法である。 |

平成25年6月修了試験 問43

ステガノグラフィはどれか。

| ア | データをコピーできないようにする技術のことをいう。 |

|---|---|

| イ | データを第三者に盗み見られても解読できないようにするために,決まった規則に従ってデータを変換することをいう。 |

| ウ | 文書の正当性を保証するために付けられる暗号化された署名情報のことをいう。 |

| エ | メッセージを画像データや音声データなどに埋め込み,メッセージの存在を隠す技術のことをいう。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成23年秋期 問44

| ア | OP25Bによるスパム対策 |

|---|---|

| イ | SPFによるスパム対策 |

| ウ | 電子メールの誤送信対策 |

| エ | 電子メールの不正中継対策 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成23年7月修了試験 問45

| ア | コード列が長いほど,ウイルスの亜種を検出する可能性も高くなる。 |

|---|---|

| イ | コード列が長いほど,未知のウイルスを検出する可能性が高い。 |

| ウ | コード列が短いほど,ウイルス名を正しく特定する可能性が高い。 |

| エ | コード列が短いほど,正常なプログラムを誤検出する可能性が高くなる。 |

平成23年春期 問45

画像などのディジタルコンテンツが,不正にコピーされて転売されたものであるかを判別できる対策はどれか。

| ア | タイムスタンプ |

|---|---|

| イ | 電子透かし |

| ウ | 電子保存 |

| エ | 配達証明 |

答え : イ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成23年1月修了試験 問46

電子メールのコンテンツフィルタリングによる情報漏えい対策を説明したものはどれか。

| ア | 外部に公開されている電子メールアドレスから発信される電子メールは,情報漏えいを検知する必要がない。 |

|---|---|

| イ | 電子メールの発信記録からスパムメールを選別し,スパムメール発信者のすべての電子メールの発信を停止する。 |

| ウ | 添付ファイルのない電子メールは情報漏えいの疑いがないので,検知する必要がない。 |

| エ | 登録したキーワードと自動照合することによって,情報漏えいの疑いのある電子メールを検知して発信を停止する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成22年12月修了試験 問44

コンピュータウイルス対策のうち,適切なものはどれか。

| ア | ウイルスに感染したことが分かったら,直近のバックアップファイルからシステムディスクを復元する。 |

|---|---|

| イ | ウイルスに感染したことが分かったら,被害の拡大を防ぐためにも直ちにディスクの初期化を行い,その後に必ずシステム管理者に連絡する。 |

| ウ | ソフトウェアの導入はウイルス感染の糸口となり得るので,コンピュータにソフトウェアを導入する場合はウイルス検査を行う。 |

| エ | プログラム中のデバッグ機能は,ウイルス防止のために開発終了後も取り除かないようにする。 |

平成22年7月修了試験 問44

| ア | DMZ上にSSL-VPN装置を設置する場合は,接続先のサーバとの通信をSSLとする必要がある。 |

|---|---|

| イ | 外部からの不正侵入をリアルタイムに検出するソフトウェアは,DMZではなく,重要なサーバが設置されている内部ネットワークで稼働させる。 |

| ウ | データ保持用のサーバを,DMZのWebサーバから切り離して内部ネットワークに設置することによって,重要データがDMZに置かれることを避ける。 |

| エ | メールサーバをDMZに設置することによって,電子メールの不正中継を阻止できる。 |

答え : ウ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成22年1月修了試験 問44

| ア | 同一部署内の同じ権限が設定される利用者は,同一の利用者IDを使用する。 |

|---|---|

| イ | 複数の利用者IDをもつ利用者は,すべての利用者IDに対して同じパスワードを設定し,一定期間ごとに変更する。 |

| ウ | 利用者IDの登録抹消は,廃止の届出を受理後,誤って抹消することを防ぐため1週間経過後に行う。 |

| エ | 利用者IDを設定する場合は,権限を必要最小限のものにし,その利用者IDを登録する対象機器も限定する。 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

平成21年12月修了試験 問44

情報システムへの脅威とセキュリティ対策の組合せのうち,適切なものはどれか。

| 脅威 | セキュリティ対策 | |

| ア | 誤操作によるデータの論理的な破壊 | ディスクアレイ |

| イ | 地震と火災 | コンピュータ内で複数の仮想化OSを利用したデータの二重化 |

| ウ | 伝送中のデータへの不正アクセス | HDLC手順のCRC |

| エ | メッセージの改ざん | 公開鍵暗号方式を応用したディジタル署名 |

答え : エ

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策

分野 : テクノロジ系 › 技術要素 › セキュリティ › 情報セキュリティ対策